Zabezpečení privátního přístupu k aplikacím pomocí Privileged Identity Management (PIM) a globálního zabezpečeného přístupu

Microsoft Entra Soukromý přístup poskytuje zabezpečený přístup k privátním aplikacím. Privátní přístup zahrnuje integrované funkce pro údržbu zabezpečeného prostředí. Microsoft Entra Soukromý přístup to dělá tak, že řídí přístup k soukromým aplikacím a brání neoprávněným nebo ohroženým zařízením v přístupu k důležitým prostředkům. Obecný podnikový přístup najdete v tématu Microsoft Entra Soukromý přístup.

Pro scénář, ve kterém potřebujete řídit přístup ke konkrétním důležitým prostředkům, jako jsou vysoce hodnotné servery a aplikace, microsoft doporučuje přidat další vrstvu zabezpečení vynucením privilegovaného přístupu za běhu nad jejich již zabezpečený privátní přístup.

Tento článek popisuje, jak používat Microsoft Entra Private Access pro povolení privilegovaného managementu identit (PIM) s Globálním zabezpečeným přístupem. Podrobnosti o povolení (PIM) najdete v tématu Co je Microsoft Entra Privileged Identity Management?.

Zajištění zabezpečeného přístupu k vašim privátním aplikacím s vysokou hodnotou

Zákazníci by měli zvážit konfiguraci PIM pomocí globálního zabezpečeného přístupu, aby povolili:

Vylepšené zabezpečení: PIM umožňuje privilegovaný přístup za běhu, což snižuje riziko nadměrného, zbytečného nebo zneužití přístupových oprávnění ve vašem prostředí. Toto rozšířené zabezpečení je v souladu s principem nulová důvěra (Zero Trust) a zajišťuje, aby uživatelé měli přístup pouze v případě, že ho potřebují.

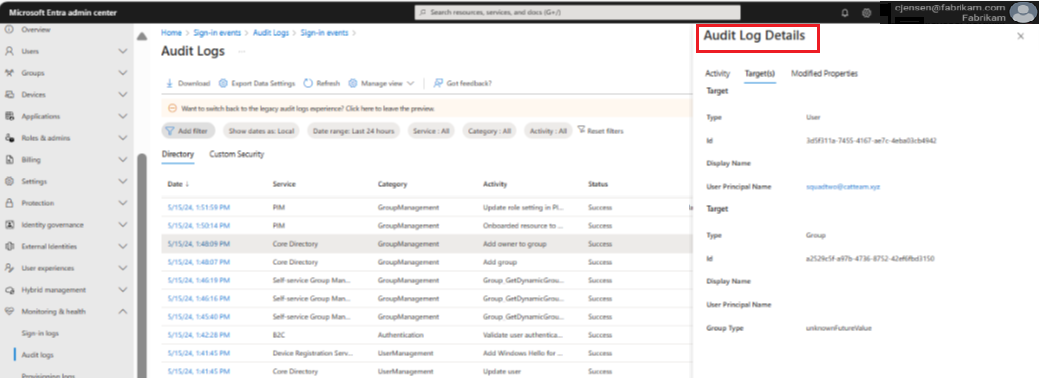

Dodržování předpisů a auditování: Použití PIM s globálním zabezpečeným přístupem Microsoftu pomáhá zajistit, aby vaše organizace splňovala požadavky na dodržování předpisů tím, že poskytuje podrobné sledování a protokolování žádostí o privilegovaný přístup. Podrobnosti o licencování PIM najdete v tématu Základy licencování Microsoft Entra ID.

Požadavky

- Licence Microsoft Entra ID, která zahrnuje Privileged Identity Management (PIM)

- Microsoft Entra Soukromý přístup

Zabezpečení privátního přístupu

Pokud chcete úspěšně implementovat zabezpečený privátní přístup, musíte provést tyto tři kroky:

- Konfigurace a přiřazení skupin

- Aktivace privilegovaného přístupu

- Postupujte podle pokynů k dodržování předpisů.

Krok 1: Konfigurace a přiřazení skupin

Nejprve nakonfigurujeme a přiřadíme skupiny tak, že vytvoříme skupinu ID Microsoft Entra, nasadíme ji jako spravovanou skupinu PIM, aktualizujeme přiřazení skupin s oprávněným členstvím a určíme přístup pro uživatele a zařízení.

Přihlaste se k Microsoft Entra jako alespoň správce privilegovaných rolí.

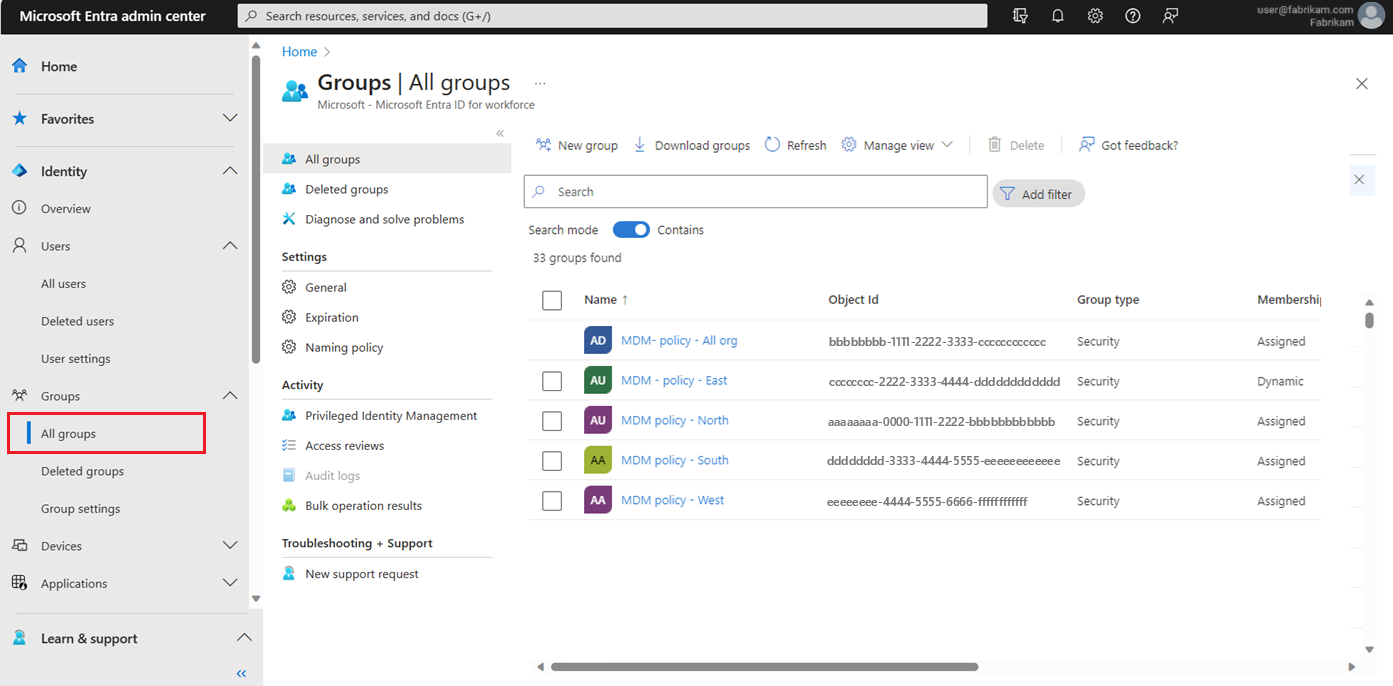

Přejděte na Identita>Skupiny>Všechny skupiny.

Vyberte Nová skupina.

V typu Skupina vyberte Zabezpečení.

Zadejte název skupiny; například

FinReport-SeniorAnalyst-SecureAccess.- Tento příklad názvu skupiny označuje aplikaci (FinReport), roli (SeniorAnalyst) a povahu skupiny (SecureAccess), doporučujeme zvolit název, který odráží funkci skupiny nebo prostředky, které chrání.

V možnosti Typ členství vyberte Přiřazeno.

Vyberte Vytvořit.

Začlenění skupiny do PIM

- Přihlaste se k Microsoft Entra jako alespoň správce privilegovaných rolí.

- Přejděte do Identity Governance>Privileged Identity Management.

- Vyberte Skupiny a pak objevte skupiny.

- Vyberte skupinu, kterou jste vytvořili. Pak například

FinReport-SeniorAnalyst-SecureAccessvyberte Spravovat skupiny. - Po zobrazení výzvy k onboardingu vyberte OK.

Aktualizace nastavení role zásad PIM (volitelný krok)

- Vyberte Nastavení a pak vyberte Člen.

- Na kartě Aktivace upravte všechna další nastavení, která chcete.

- Nastavte maximální dobu trvání aktivace, například 0,5 hodiny.

- V možnosti Po aktivaci vyžadovat Azure MFA a vyberte Aktualizovat.

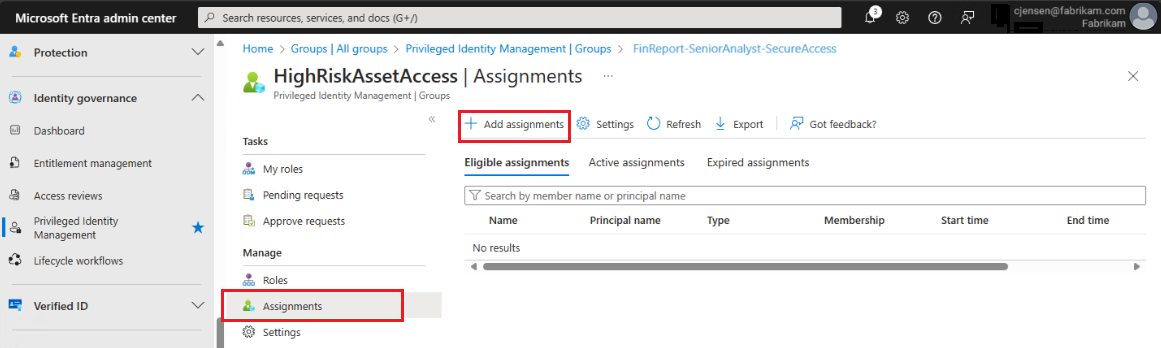

Přiřadit oprávněné členství

Vyberte Zadání a pak Přidejte zadání.

V možnosti Role vyberte Člen a pak vyberte Další.

Přidejte vybrané členy, které chcete pro roli zahrnout.

V možnosti Typ přiřazení vyberte Způsobilý a pak vyberte Přiřadit.

Přiřazení rychlého přístupu

- Přihlaste se k Microsoft Entra jako alespoň správce privilegovaných rolí.

- Přejděte k Globálním zabezpečeným přístupům>Rychlý přístup>Uživatelé a skupiny.

- Vyberte Přidat uživatele nebo skupinu a pak zadejte skupinu, kterou jste vytvořili,

FinReport-SeniorAnalyst-SecureAccessnapříklad .

Poznámka:

Tento scénář je nejúčinnější, když zvolíte Access pro jednotlivé aplikace, protože rychlý přístup se tady používá jenom pro referenci. Pokud zvolíte Podnikové aplikace, použijte stejný postup.

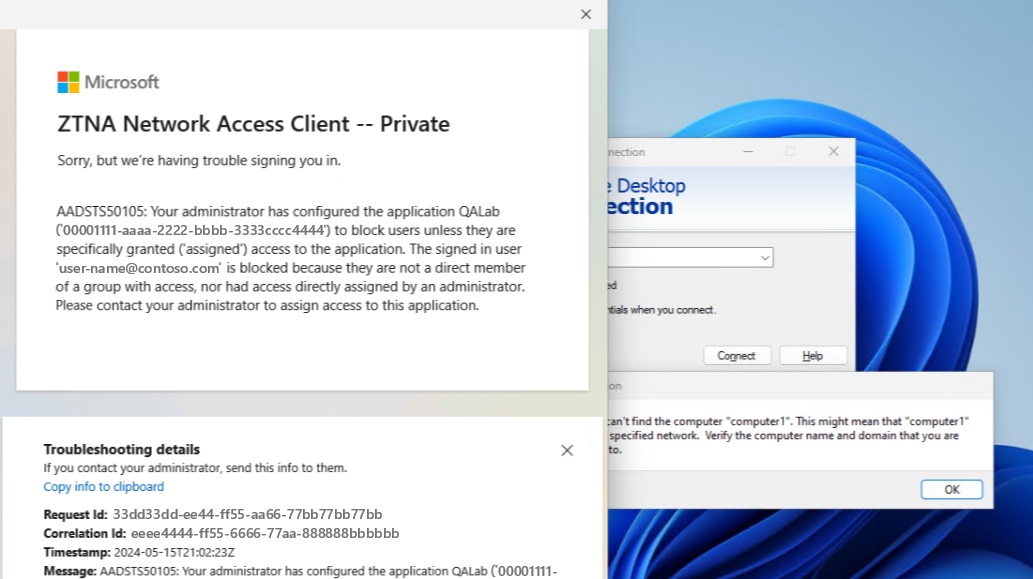

Uživatelská zkušenost na straně klienta

I když uživatel a jeho zařízení splňují požadavky na zabezpečení, při pokusu o přístup k privilegovanému prostředku dojde k chybě. K této chybě dochází, protože Microsoft Entra Soukromý přístup rozpozná, že uživatel nemá přiřazený přístup k aplikaci.

Krok 2: Aktivace privilegovaného přístupu

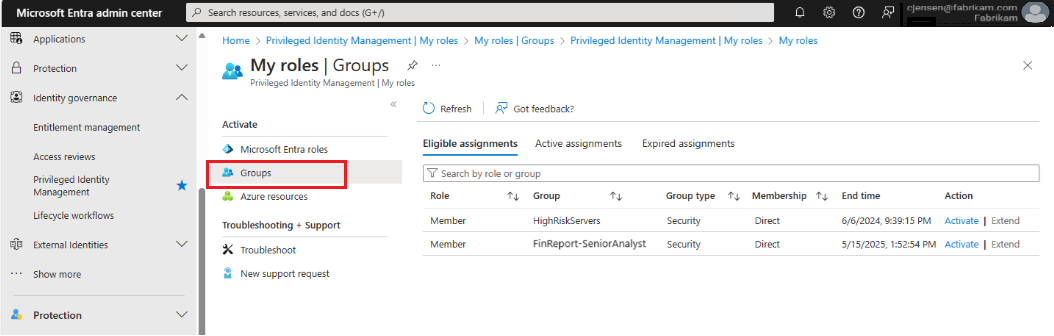

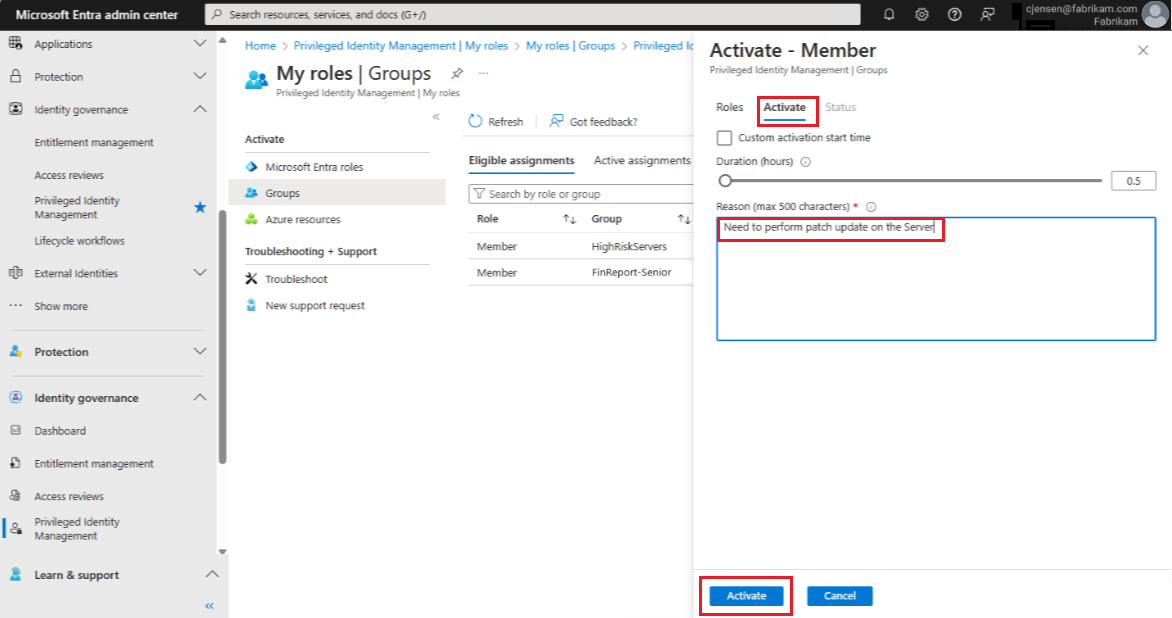

V dalším kroku aktivujeme členství ve skupinách pomocí Centra pro správu Microsoft Entra a pokusíme se připojit k nové roli aktivované.

Přihlaste se k Microsoft Entra jako alespoň správce privilegovaných rolí.

Přejděte do Identity Governance>Privileged Identity Management.

Výběrem možnosti Moje role>Skupiny zobrazíte všechna oprávněná přiřazení.

Vyberte Aktivovat a do pole Důvod zadejte důvod. Můžete také zvolit, jestli chcete upravit parametry relace, a pak vybrat Aktivovat.

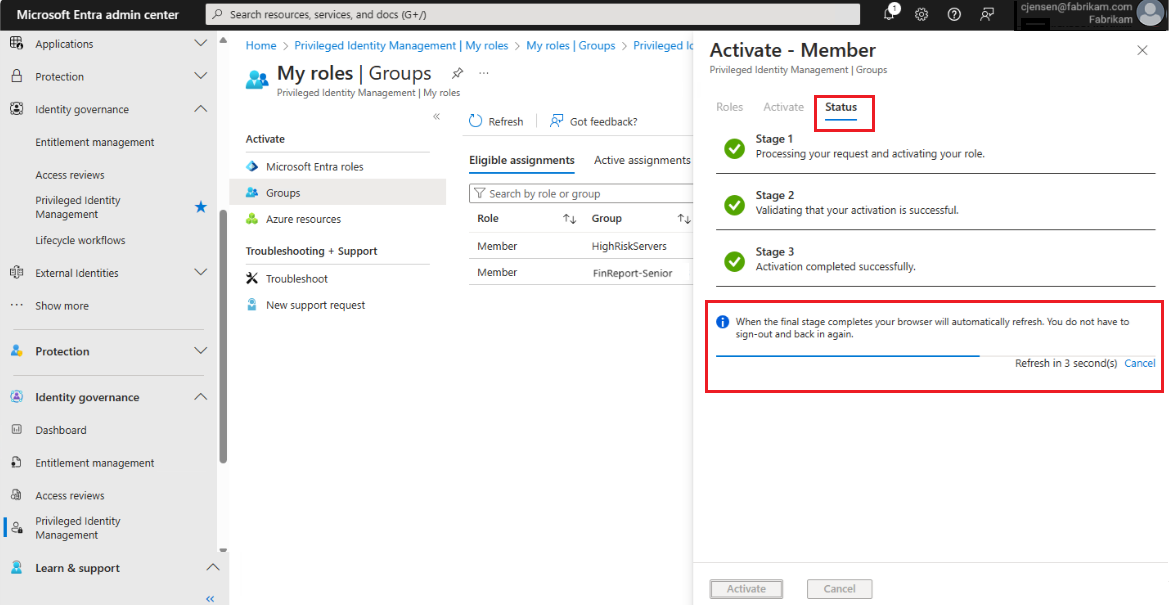

Po aktivaci role obdržíte na portálu potvrzení.

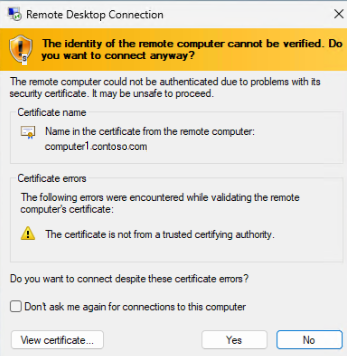

Opětovné připojení s aktivovanou rolí

Procházejte všechny publikované prostředky, protože byste se k nim měli úspěšně připojit.

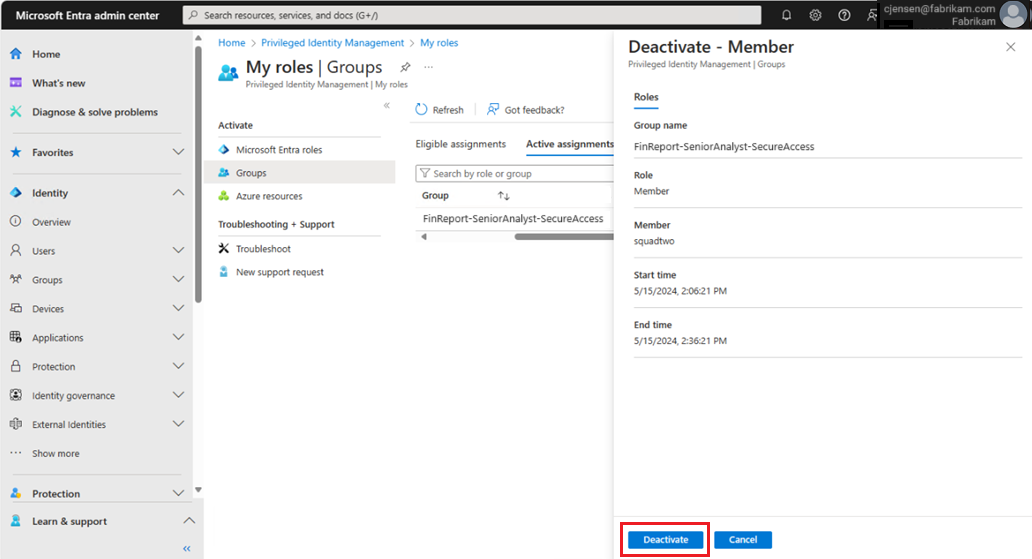

Deaktivujte roli

Pokud se práce dokončí před přiděleným časem, můžete roli deaktivovat. Tato akce ukončí členství ve funkci.

Přihlaste se k Microsoft Entra jako alespoň správce privilegovaných rolí.

Přejděte do Identity Governance>Privileged Identity Management.

Vyberte Moje role a potom Skupiny.

Vyberte Deaktivovat.

Jakmile se role deaktivuje, pošle se vám potvrzení.

Krok 3: Postupujte podle pokynů k dodržování předpisů

Tento poslední krok umožňuje úspěšně udržovat historii žádostí o přístup a aktivací. Standardní formát protokolu pomáhá splňovat pokyny pro sledování a protokolování dodržování předpisů a poskytovat záznam auditu.