Zkoumání kontejnerových hrozeb a reakce na ně na portálu Microsoft Defender

Důležité

Některé informace v tomto článku se týkají předem vydaného produktu, který může být před komerčním vydáním podstatně změněn. Společnost Microsoft neposkytuje žádné záruky vyjádřené ani předpokládané, pokud jde o zde uvedené informace

Operace zabezpečení teď můžou prošetřovat výstrahy související s kontejnery a reagovat na ně téměř v reálném čase a vyhledávat související aktivity pomocí integrace akcí odpovědí nativních pro cloud a protokolů šetření na portálu Microsoft Defender. Dostupnost cest útoku může také analytikům pomoct okamžitě prošetřit a vyřešit kritické problémy zabezpečení, aby se zabránilo potenciálnímu porušení zabezpečení.

Vzhledem k tomu, že organizace používají kontejnery a Kubernetes na platformách, jako jsou Azure Kubernetes Service (AKS), Google Kubernetes Engine (GKE) a ad Amazon Elastic Kubernetes Service (EKS), rozšiřuje se prostor pro útoky, což zvyšuje bezpečnostní výzvy. Na kontejnery můžou cílit také aktéři hrozeb a používat je ke škodlivým účelům.

Analytici soc (Security Operations Center) teď můžou snadno sledovat kontejnerové hrozby pomocí výstrah téměř v reálném čase a okamžitě na tyto hrozby reagovat izolováním nebo ukončením podů kontejnerů. Tato integrace umožňuje analytikům okamžitě zmírnit útok na kontejner ze svého prostředí jedním kliknutím.

Analytici pak můžou prozkoumat celý rozsah útoku s možností vyhledat související aktivity v grafu incidentů. Mohou také dále uplatňovat preventivní akce s dostupností potenciálních cest útoku v grafu incidentů. Použití informací z cest útoku umožňuje bezpečnostním týmům zkontrolovat cesty a zabránit možným porušením zabezpečení. Kromě toho jsou pro analytiky k dispozici sestavy analýzy hrozeb specifické pro hrozby a útoky na kontejnery, aby získali další informace a použili doporučení pro reakci na útoky na kontejnery a jejich prevenci.

Požadavky

Uživatelé na platformách AKS, EKS a GKE můžou využívat akce odezvy cloudu, protokoly šetření související s cloudem a cesty útoku na portálu Microsoft Defender s následujícími licencemi:

| Požadovaná licence | Akce |

|---|---|

| Microsoft Defender pro kontejnery | Zobrazení výstrah souvisejících s kontejnery: Zobrazení dat souvisejících s kontejnery pro šetření v rozšířeném proaktivním vyhledávání Izolovat pod Ukončení podu |

| Microsoft Defender pro správu stavu cloudového zabezpečení | Zobrazení cest útoku v grafu incidentů |

| Microsoft Security Copilot | Zobrazení a použití odpovědí s asistencí k prozkoumání a nápravě hrozeb kontejnerů |

Následující Microsoft Defender pro kontejnery se vyžadují pro akce odezvy cloudu na portálu Microsoft Defender:

- Senzor Defenderu

- Přístup k rozhraní API Kubernetes

Další informace o těchto komponentách najdete v tématu Konfigurace Microsoft Defender pro komponenty kontejnerů.

Požadavek na zásady sítě

Akce odpovědi na izolaci podů podporuje cluster Kubernetes verze 1.27 a novější. Vyžadují se také následující síťové moduly plug-in:

| Modul plug-in sítě | Minimální požadovaná verze |

|---|---|

| Azure NPM | 1.5.34 |

| Kaliko | 3.24.1 |

| Řasa | 1.13.1 |

| Uzel AWS | 1.15.1 |

Akce odezvy izolovat pod vyžaduje vynucování zásad sítě pro váš cluster Kubernetes. Následující dokumentace obsahuje konkrétní kroky, jak nainstalovat a zkontrolovat zásady sítě v závislosti na vaší platformě:

- Azure Kubernetes Service: Zabezpečení provozu mezi pody pomocí zásad sítě v AKS

- Google Kubernetes Engine: Řízení komunikace mezi pody a službami pomocí zásad sítě

- Amazon Kubernetes Engine: Omezení provozu podů pomocí zásad sítě Kubernetes

Pokud chcete ověřit podporu síťových modulů plug-in, postupujte podle pokynů pro přístup k Cloud Shell platformy a zkontrolujte síťové moduly plug-in v části Řešení potíží.

Akce ukončení odezvy podů funguje bez ohledu na přítomnost zásad sítě.

Oprávnění

Aby mohli uživatelé provádět jakékoli akce odpovědi, musí mít následující oprávnění pro Microsoft Defender for Cloud v Microsoft Defender XDR sjednoceného řízení přístupu na základě role:

| Název oprávnění | Úroveň |

|---|---|

| Upozornění | Správa |

| Odpověď | Správa |

Další informace o těchto oprávněních najdete v tématu Oprávnění v Microsoft Defender XDR Sjednocené řízení přístupu na základě role (RBAC).

Zkoumání hrozeb kontejnerů

Prozkoumání hrozeb kontejnerů na portálu Microsoft Defender:

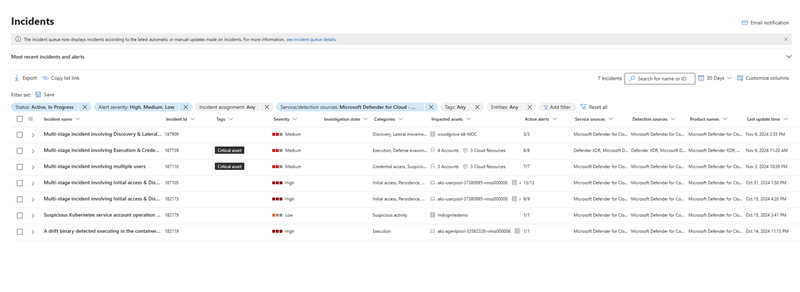

- V levé navigační nabídce vyberte Vyšetřování & reakce > Incidenty a výstrahy a otevřete tak fronty incidentů nebo výstrah.

- Ve frontě vyberte Filtr a v části Zdroj služby zvolte Microsoft Defender pro Cloud > Microsoft Defender pro kontejnery.

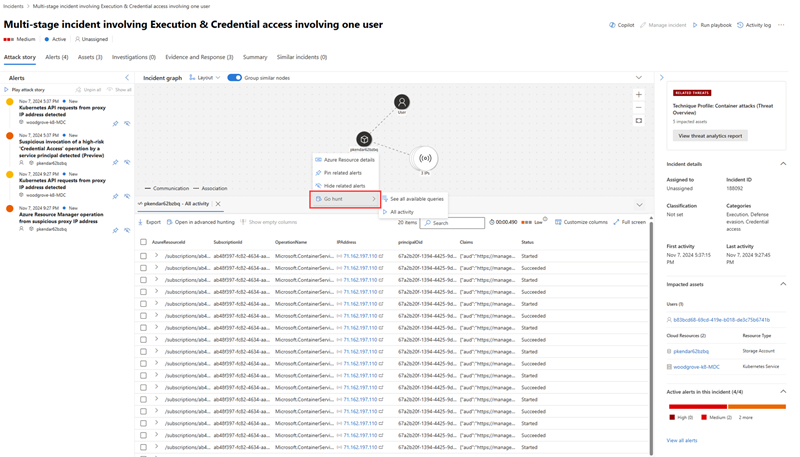

- V grafu incidentů vyberte entitu podu, služby nebo clusteru, kterou potřebujete prozkoumat. Výběrem možnosti Podrobnosti služby Kubernetes, Podrobnosti o podu Kubernetes, Podrobnosti o clusteru Kubernetes nebo Podrobnosti registru kontejneru zobrazíte relevantní informace o službě, podu nebo registru.

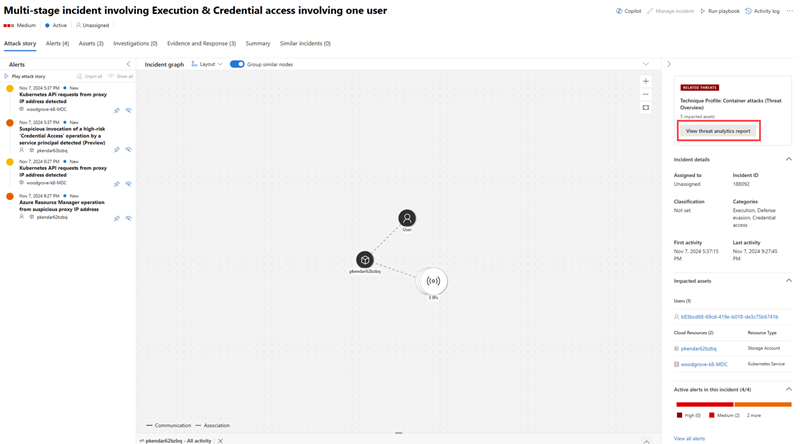

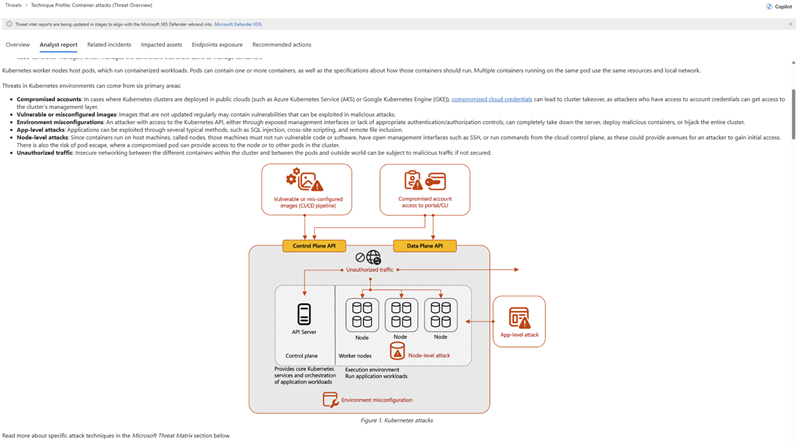

Pomocí sestav analýzy hrozeb můžou analytici využít analýzu hrozeb od odborných pracovníků microsoftu v oblasti zabezpečení, aby se dozvěděli o aktivních aktérech hrozeb a kampaních, které využívají kontejnery, nových technikách útoku, které můžou ovlivnit kontejnery, a nejčastějších hrozbách, které mají vliv na kontejnery.

Získejte přístup k sestavám analýzy hrozeb z analýzy hrozeb>. Můžete také otevřít konkrétní sestavu ze stránky incidentu výběrem možnosti Zobrazit sestavu analýzy hrozeb v části Související hrozby v bočním podokně incidentu.

Sestavy analýzy hrozeb také obsahují relevantní metody zmírnění, obnovení a prevence, které analytici můžou posoudit a použít ve svém prostředí. Použití informací v sestavách analýzy hrozeb pomáhá týmům SOC chránit a chránit své prostředí před útoky na kontejnery. Tady je příklad zprávy analytika o útoku na kontejnery.

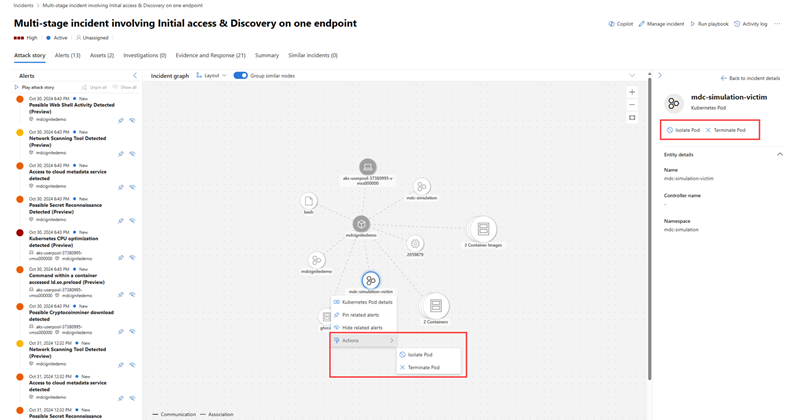

Reakce na hrozby kontejnerů

Jakmile zjistíte, že je pod napadený nebo škodlivý, můžete ho izolovat nebo ukončit . V grafu incidentů vyberte pod a pak přejděte na Akce a zobrazte dostupné akce odpovědi. Tyto akce odpovědi najdete také v podokně na straně entity.

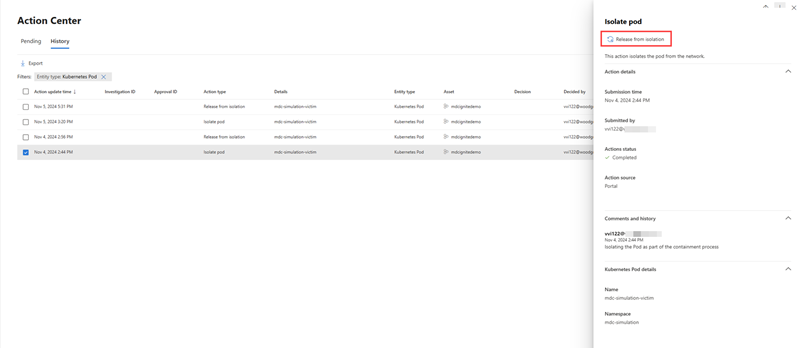

Po dokončení šetření můžete pod z izolace uvolnit pomocí akce uvolnění z izolace . Tato možnost se zobrazí v bočním podokně pro izolované pody.

Podrobnosti o všech akcích odpovědí můžete zobrazit v Centru akcí. Na stránce Centrum akcí vyberte akci odpovědi, kterou chcete zkontrolovat, a zobrazte další informace o akci, jako je entita, se kterou byla akce provedena, a zobrazte komentáře k akci. U izolovaných podů je akce uvolnění z izolace k dispozici také v podokně podrobností centra akcí.

Vyhledávání aktivit souvisejících s kontejnery

Pokud chcete určit úplný rozsah útoku na kontejner, můžete prohloubit šetření pomocí akce Go hunt , která je k dispozici v grafu incidentů. Všechny události procesů a aktivity související s incidenty souvisejícími s kontejnery můžete okamžitě zobrazit z grafu incidentů.

Na stránce Rozšířené proaktivní vyhledávání můžete rozšířit hledání aktivit souvisejících s kontejnery pomocí tabulek CloudProcessEvents a CloudAuditEvents .

Tabulka CloudProcessEvents obsahuje informace o událostech procesů v prostředích hostovaných ve více cloudech, jako jsou Azure Kubernetes Service, Amazon Elastic Kubernetes Service a Google Kubernetes Engine.

Tabulka CloudAuditEvents obsahuje události auditu cloudu z cloudových platforem chráněných službou Microsoft Defender for Cloud. Obsahuje také protokoly Kubeaudit, které obsahují informace o událostech souvisejících s Kubernetes.

Řešení potíží

Následující část se zabývá problémy, se kterými se můžete setkat při vyšetřování a reagování na hrozby kontejnerů.

Akce izolovat pod není k dispozici.

Pokud je akce Izolovat pod zašedlá, musíte ověřit, že máte potřebná oprávnění k provedení této akce. V části Oprávnění zkontrolujte a ověřte, že máte správná oprávnění.

Další informace najdete v tématu Oprávnění v Microsoft Defender XDR Sjednocené řízení přístupu na základě role (RBAC).

Akce izolace podu se nezdařila.

- Zkontrolujte verzi clusteru Kubernetes. Akce Izolovat pod podporuje clustery Kubernetes verze 1.27 a novější.

- Zkontrolujte, že používáte požadované síťové moduly plug-in a že odpovídají minimálním podporovaným verzím. Pokud chcete zkontrolovat moduly plug-in, přejděte na Cloud Shell na vaší platformě a spuštěním příkazu zkontrolujte síťové moduly plug-in.

- Ujistěte se, že je cílový pod v platném nebo aktivním stavu.

Zjistěte, jak získat přístup k Cloud Shell a zkontrolovat síťové moduly plug-in podle těchto kroků na základě vaší platformy:

V Microsoft Azure

Přihlaste se k Azure Portal přejděte do clusteru.

Nad polem Základní informace vyberte tlačítko Připojit a postupujte podle pokynů.

V dolní části prohlížeče se otevře Cloud Shell. Spuštěním následujícího příkazu v rozhraní příkazového řádku zkontrolujte síťové moduly plug-in:

kubectl get pods --all-namespaces -o json | jq -r '.items[].metadata.labels["k8s-app"]' | uniq | grep -E 'azure-npm|calico-node|cilium|aws-node' | hlava -n 1

Výsledky by měly v požadavku na zásady sítě zmínit kterýkoli ze zadaných modulů plug-in. Prázdný řádek znamená, že podporovaný modul plug-in není nainstalovaný.

Na platformě Google Cloud Platform

Navigujte v clusteru na portálu Google Cloud.

Nad názvem clusteru vyberte Připojit . V malém okně, které se zobrazí, zkopírujte následující příkaz a spusťte ho v místním terminálu.

kubectl get pods --all-namespaces -o json | jq -r '.items[].metadata.labels["k8s-app"]' | uniq | grep -E 'azure-npm|calico-node|cilium|aws-node' | hlava -n 1

Můžete také zvolit Spustit v Cloud Shell a spustit relaci prostředí, která se otevře v dolní části prohlížeče. Můžete zkopírovat příkaz v rozhraní a zkontrolovat síťové moduly plug-in.

Výsledky by měly v požadavku na zásady sítě zmínit kterýkoli ze zadaných modulů plug-in. Prázdný řádek znamená, že podporovaný modul plug-in není nainstalovaný.

Na Amazon Web Services

Přejděte do clusteru na portálu AWS Cloud Portal.

V pravém horním rohu vyberte CloudShell . V dolní části prohlížeče se otevře Cloud Shell relace, která poskytuje rozhraní příkazového řádku pro správu prostředků AWS.

Připojte se ke clusteru spuštěním následujícího příkazu:

aws eks --region <cluster region> update-kubeconfig --name <název> clusteru**

Poznámka

Ujistěte se, že je uzel aws-node odstraněný nebo zakázaný pro moduly plug-in Calico a Cilium.

Akce ukončení podu se nezdařila.

Musíte ověřit, jestli je stav cílového podu aktivní nebo platný. Pokud chcete zkontrolovat, jestli je pod aktivní, spusťte v Cloud Shell následující příkaz:

kubectl get pod <name>