Správa možnosti podvodu v Microsoft Defender XDR

Důležité

Některé informace v tomto článku se týkají předem vydaných produktů nebo služeb, které mohou být podstatně změněny před komerčním vydáním. Společnost Microsoft neposkytuje v souvislosti se zde uvedenými informacemi žádné výslovné ani předpokládané záruky.

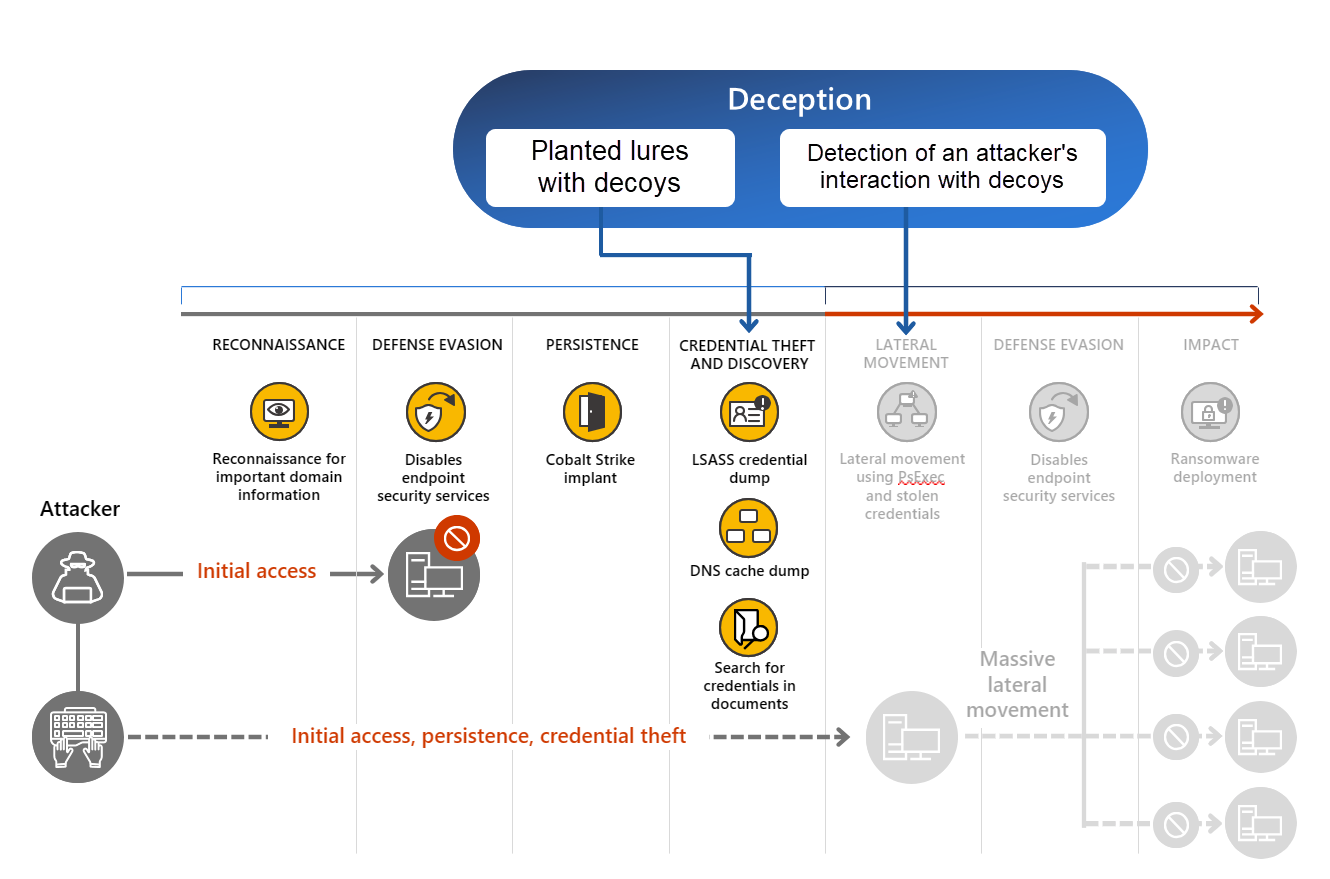

Microsoft Defender XDR prostřednictvím integrované schopnosti podvodu poskytuje vysoce spolehlivé detekce laterálního pohybu ovládaného člověkem a brání útokům v dosažení důležitých prostředků organizace. Různé útoky, jako jsou ohrožení podnikového e-mailu (BEC),ransomware, porušení zabezpečení organizace nebo útoky na národní stát, často využívají laterální pohyb a v počátečních fázích je obtížné je s vysokou jistotou rozpoznat. Technologie podvodu Defender XDR poskytuje detekci vysoké spolehlivosti založené na podvodných signálech korelovaných se signály Microsoft Defender for Endpoint.

Tato schopnost podvodu automaticky generuje autenticky vypadající účty, hostitele a vábí. Vygenerované falešné prostředky se pak automaticky nasadí na konkrétní klienty. Když útočník komunikuje s okny nebo vábí, schopnost podvodu vyvolává upozornění s vysokou spolehlivostí, pomáhá při vyšetřování týmu zabezpečení a umožňuje mu sledovat metody a strategie útočníka. Všechna upozornění vyvolaná schopností podvodu se automaticky korelují do incidentů a jsou plně integrována do Microsoft Defender XDR. Kromě toho je do Defenderu for Endpoint integrovaná technologie podvodu, která minimalizuje požadavky na nasazení.

Přehled možností podvodu najdete v následujícím videu watch.

Požadavky

V následující tabulce jsou uvedeny požadavky na povolení možnosti podvodu v Microsoft Defender XDR.

| Požadavek | Podrobnosti |

|---|---|

| Požadavky na předplatné | Jedno z těchto předplatných: – Microsoft 365 E5 – Microsoft Security E5 – Microsoft Defender for Endpoint Plan 2 |

| Požadavky na nasazení | Požadavky: Defender for Endpoint je primární řešení - EDR, které jenakonfigurované automatizované prověřování a reakce – Zařízení jsou připojená nebo hybridně připojená v Microsoft Entra – PowerShell je na zařízeních povolený (v režimu bez omezení) – Funkce podvodu se vztahuje na klienty pracující na Windows 10 RS5 a novější ve verzi Preview |

| Oprávnění | Abyste mohli konfigurovat možnosti podvodu, musíte mít v Centrum pro správu Microsoft Entra nebo v Centrum pro správu Microsoftu 365 přiřazenou jednu z následujících rolí: – Globální správce – Správce zabezpečení – Portál pro správu nastavení systému |

Poznámka

Microsoft pro lepší zabezpečení doporučuje používat role s menším počtem oprávnění. Roli globálního správce, která má mnoho oprávnění, by se měla používat pouze v případě mimořádných událostí, pokud se žádná jiná role nehodí.

Co je technologie podvodu?

Technologie podvodu je bezpečnostní opatření, které poskytuje okamžitá upozornění na potenciální útok bezpečnostním týmům a umožňuje jim reagovat v reálném čase. Podvodná technologie vytváří falešné prostředky, jako jsou zařízení, uživatelé a hostitelé, které zdánlivě patří do vaší sítě.

Útočníci, kteří pracují s falešnými síťovými prostředky nastavenými funkcí podvodu, můžou bezpečnostním týmům pomoct zabránit potenciálním útokům, které by mohly ohrozit organizaci, a monitorovat akce útočníků, aby mohli ochránci dále zlepšit zabezpečení svého prostředí.

Jak funguje schopnost Microsoft Defender XDR podvodu?

Integrovaná funkce podvodu na portálu Microsoft Defender používá pravidla k vytváření oklamání a lákání, které odpovídají vašemu prostředí. Tato funkce používá strojové učení k navrhování návnad a vábí, které jsou přizpůsobené vaší síti. Pomocí funkce podvodu můžete také ručně vytvořit návnady a vábí. Tyto návnady a návnady se pak automaticky nasadí do vaší sítě a nasadí do zařízení, která určíte pomocí PowerShellu.

Technologie podvodu prostřednictvím vysoce důvěryhodných detekcí laterálního pohybu ovládaného člověkem upozorní bezpečnostní týmy, když útočník interaguje s falešnými hostiteli nebo vábí. Tady je proces, jak funguje funkce podvodu:

Podvody jsou falešná zařízení a účty, které zdánlivě patří do vaší sítě. Návnady jsou falešný obsah vysazený na konkrétních zařízeních nebo účtech a používají se k přilákání útočníka. Obsahem může být dokument, konfigurační soubor, přihlašovací údaje uložené v mezipaměti nebo jakýkoli obsah, který může útočník pravděpodobně číst, ukrást nebo s ním pracovat. Nástrahy napodobují důležité firemní informace, nastavení nebo přihlašovací údaje.

Ve funkci podvodu jsou k dispozici dva typy návnad:

- Základní vábí – vysazované dokumenty, soubory odkazů a podobně, které nemají žádnou nebo minimální interakci s prostředím zákazníka.

- Pokročilé nástrahy – vysazený obsah, jako jsou přihlašovací údaje uložené v mezipaměti a zachytávání, které reagují nebo komunikují s prostředím zákazníka. Útočníci mohou například pracovat s přihlašovacími údaji, které byly vloženy do odpovědí na dotazy služby Active Directory, které se dají použít k přihlášení.

Poznámka

Návnady se vysazují jenom na klienty Windows definované v rámci pravidla podvodu. Pokusy o použití libovolného hostitele nebo účtu v libovolném klientovi onboardovaného v programu Defender for Endpoint však vyvolá klamavé upozornění. Zjistěte, jak připojit klienty v části Onboarding k Microsoft Defender for Endpoint. Výsadba vábí na Windows Server 2016 a později je plánována pro budoucí vývoj.

V pravidle podvodu můžete zadat návnady, návnady a rozsah. Další informace o vytváření a úpravách pravidel podvodu najdete v tématu Konfigurace funkce podvodu .

Pokud útočník použije na libovolném klientovi onboardovaného v programu Defender for Endpoint návnadu, funkce podvodu aktivuje výstrahu, která indikuje možnou aktivitu útočníka bez ohledu na to, jestli byl podvod na klientovi nasazen nebo ne.

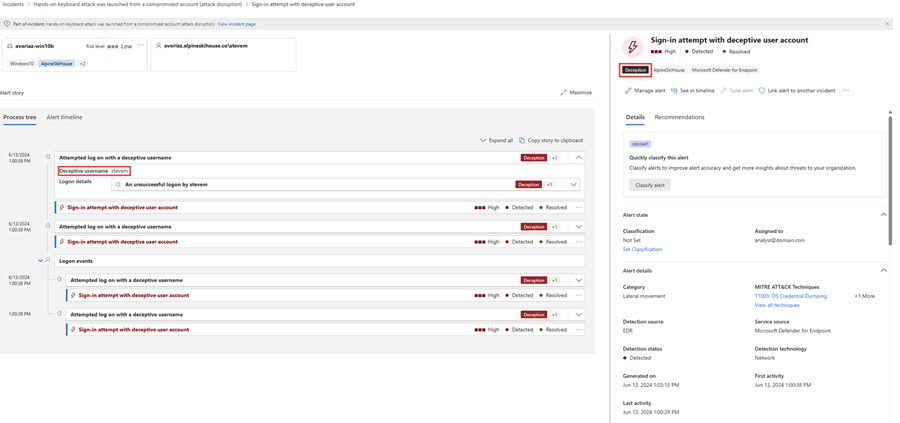

Identifikace incidentů a upozornění aktivovaných podvodem

Upozornění založená na detekci podvodu obsahují v názvu klamavé upozornění. Mezi příklady názvů upozornění patří:

- Pokus o přihlášení pomocí podvodného uživatelského účtu

- Pokus o připojení k podvodnému hostiteli

Podrobnosti o upozornění obsahují:

- Značka Podvod

- Zařízení nebo uživatelský účet, ze kterého výstraha pochází

- Typ útoku, jako jsou pokusy o přihlášení nebo pokusy o laterální pohyb

Tady je příklad upozornění souvisejícího s podvodem:

Další krok

Tip

Chcete se dozvědět více? Spojte se s komunitou zabezpečení společnosti Microsoft v naší technické komunitě: Technická komunita Microsoft Defender XDR.