Příklady automatizovaného vyšetřování a reakce (AIR) v plánu Microsoft Defender pro Office 365 Plan 2

Tip

Věděli jste, že si můžete vyzkoušet funkce v Microsoft Defender pro Office 365 Plan 2 zdarma? Použijte 90denní zkušební verzi Defender pro Office 365 v centru zkušebních verzí portálu Microsoft Defender Portal. Informace o tom, kdo se může zaregistrovat a zkušební podmínky, najdete na webu Try Microsoft Defender pro Office 365.

Automatizované vyšetřování a reakce (AIR) ve Microsoft Defender pro Office 365 Plan 2 (zahrnuté v licencích Microsoft 365, jako je E5 nebo jako samostatné předplatné) umožňuje týmu SecOps pracovat efektivněji a efektivněji. AIR zahrnuje automatizované vyšetřování známých hrozeb a poskytuje doporučené nápravné akce. Tým SecOps může zkontrolovat důkazy a schválit nebo odmítnout doporučené akce. Další informace o prostředí AIR najdete v tématu Automatizované vyšetřování a reakce (AIR) v Microsoft Defender pro Office 365 Plánu 2.

Tento článek popisuje, jak air funguje, prostřednictvím několika příkladů:

- Příklad: Phishingová zpráva nahlášená uživatelem spustí playbook pro šetření.

- Příklad: Správce zabezpečení aktivuje šetření z Průzkumníka hrozeb.

- Příklad: Provozní tým zabezpečení integruje AIR se svým SIEM pomocí rozhraní API Office 365 Management Activity API.

Příklad: Phishingová zpráva nahlášená uživatelem spustí playbook pro šetření.

Uživatel obdrží e-mail, který vypadá jako pokus o útok phishing. Uživatel zprávu nahlásí pomocí integrovaného tlačítka Sestava v Outlooku, jehož výsledkem je výstraha aktivovaná Email uživatelem nahlášená jakozásady upozornění na malware nebo phish, které automaticky spustí playbook pro šetření.

Posuzuje se různé aspekty nahlášené e-mailové zprávy. Příklady:

- Identifikovaný typ hrozby

- Kdo zprávu poslal

- Odkud byla zpráva odeslána (odesílající infrastruktura)

- Zda byly doručeny nebo blokovány jiné instance zprávy

- Prostředí tenanta, včetně podobných zpráv a jejich verdiktů prostřednictvím e-mailového clusteringu

- Jestli je zpráva přidružená k nějakým známým kampaním

- A další.

Playbook vyhodnocuje a automaticky řeší odeslání tam, kde není potřeba žádná akce (což se často stává u zpráv nahlášených uživatelem). Pro zbývající odeslání je k dispozici seznam doporučených akcí, které se mají provést s původní zprávou a přidruženými entitami (například připojené soubory, zahrnuté adresy URL a příjemci):

- Identifikujte podobné e-mailové zprávy prostřednictvím hledání v e-mailovém clusteru.

- Zjistěte, jestli uživatelé klikli na škodlivé odkazy v podezřelých e-mailových zprávách.

- Přiřazují se rizika a hrozby. Další informace najdete v tématu Podrobnosti a výsledky automatizovaného šetření.

- Nápravné kroky. Další informace najdete v tématu Nápravné akce v Microsoft Defender pro Office 365.

Příklad: Správce zabezpečení aktivuje šetření z Průzkumníka hrozeb.

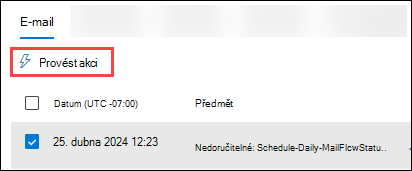

V Průzkumníkovi (Průzkumníku hrozeb) https://security.microsoft.com/threatexplorerv3 se nacházíte v zobrazení Všechny e-maily, Malware nebo Phish . Nacházíte se na kartě Email (zobrazení) oblasti podrobností pod grafem. Zprávu, kterou chcete prozkoumat, vyberete pomocí některé z následujících metod:

Vyberte jednu nebo více položek v tabulce tak, že zaškrtnete políčko vedle prvního sloupce.

Provedení akce je k dispozici přímo na kartě .

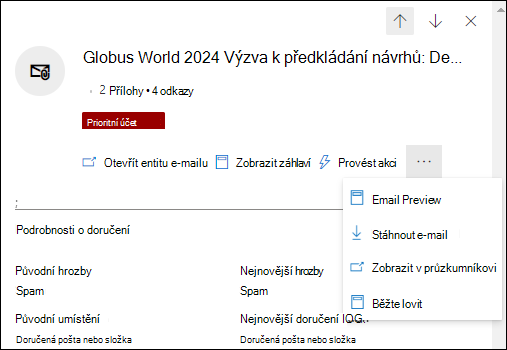

Provedení akce je k dispozici přímo na kartě .Klikněte na hodnotu Předmět položky v tabulce. V informačním rámečku s podrobnostmi, který se otevře, je

v horní části informačního rámečku akce Akce.

v horní části informačního rámečku akce Akce.

Jakmile vyberete ![]() Provést akci, vyberte Zahájit automatizované šetření. Další informace najdete v tématu Email nápravy.

Provést akci, vyberte Zahájit automatizované šetření. Další informace najdete v tématu Email nápravy.

Podobně jako u playbooků aktivovaných upozorněním zahrnují automatická šetření aktivovaná Průzkumníkem hrozeb:

- Kořenové šetření.

- Kroky k identifikaci a korelaci hrozeb Další informace najdete v tématu Podrobnosti a výsledky automatizovaného šetření.

- Doporučené akce pro zmírnění hrozeb Další informace najdete v tématu Nápravné akce v Microsoft Defender pro Office 365.

Příklad: Provozní tým zabezpečení integruje AIR se svým SIEM pomocí rozhraní API Office 365 Management Activity API.

Funkce AIR v plánu Defender pro Office 365 Plan 2 zahrnují sestavy a podrobnosti, které tým SecOps může použít k monitorování a řešení hrozeb. Můžete ale také integrovat funkce AIR s jinými řešeními. Příklady:

- Systémy pro správu událostí a informací o zabezpečení (SIEM).

- Systémy pro správu případů.

- Vlastní řešení generování sestav.

K integraci s těmito řešeními použijte rozhraní API aktivit Office 365 Management.

Příklad vlastního řešení, které integruje výstrahy z phishingových zpráv nahlášených uživateli, které už air zpracoval, do serveru a systému správy případů SIEM, najdete v článku Blog o zabezpečení Microsoftu – Zlepšení efektivity soc pomocí Microsoft Defender pro Office 365 a rozhraní API Office 365 Management.

Integrované řešení výrazně snižuje počet falešně pozitivních výsledků, což umožňuje týmu SecOps soustředit svůj čas a úsilí na skutečné hrozby.