Principy výstrah zabezpečení

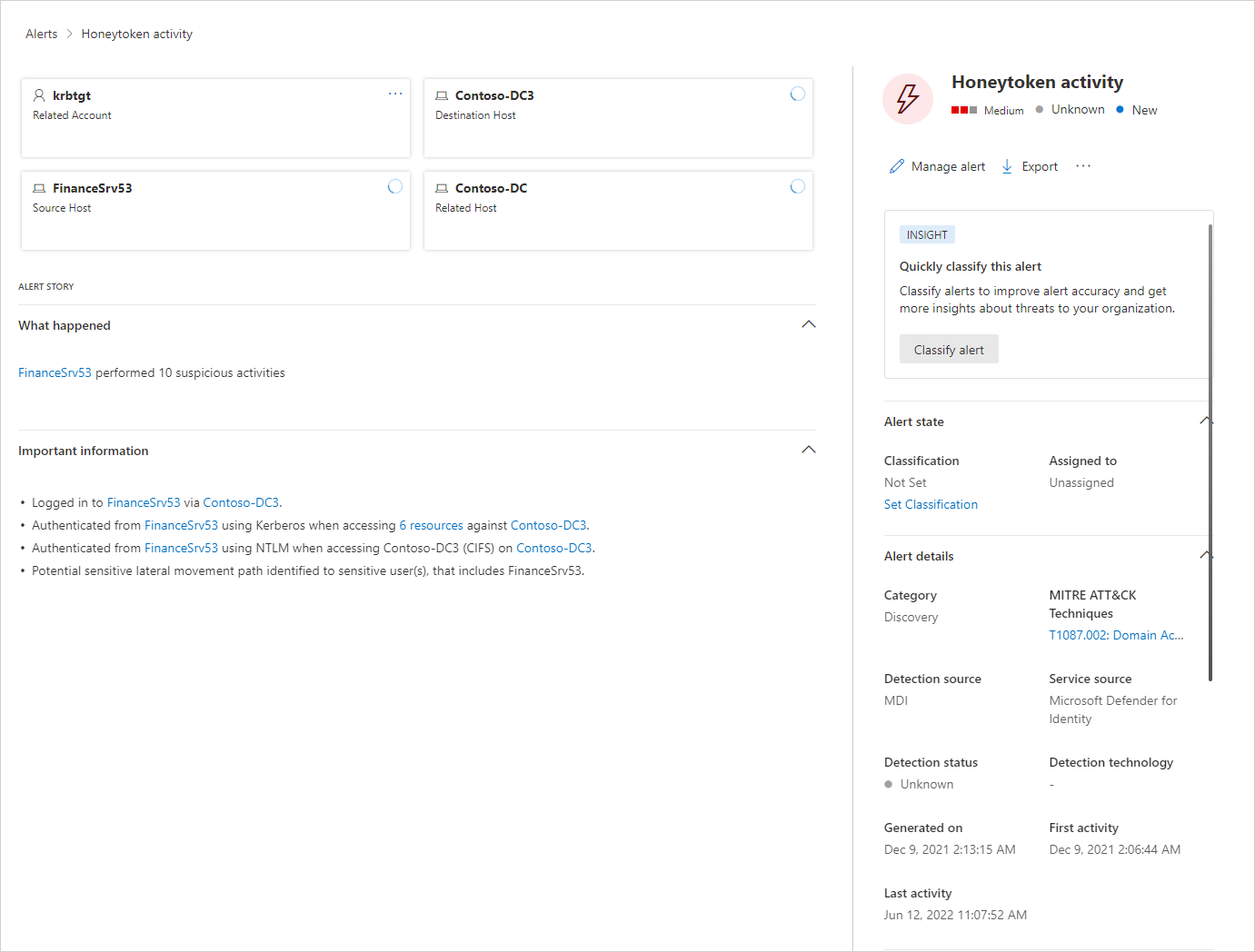

Microsoft Defender for Identity výstrahy zabezpečení vysvětlují srozumitelným jazykem a grafikou, které podezřelé aktivity byly identifikovány ve vaší síti a aktéři a počítače, které se na hrozbách podílejí. Výstrahy jsou odstupňované podle závažnosti, barevně odlišované, aby se daly snadno vizuálně filtrovat, a jsou uspořádané podle fáze hrozby. Každá výstraha je navržená tak, aby vám pomohla rychle pochopit, co se přesně děje ve vaší síti. Seznamy důkazů výstrah obsahují přímé odkazy na zúčastněné uživatele a počítače, které usnadňují a usnadňují vaše vyšetřování.

V tomto článku se dozvíte o struktuře výstrah zabezpečení defenderu for Identity a o tom, jak je používat.

- Struktura výstrah zabezpečení

- Klasifikace výstrah zabezpečení

- Kategorie výstrah zabezpečení

- Rozšířené šetření výstrah zabezpečení

- Související entity

- Defender for Identity a NNR (Network Name Resolution)

Struktura výstrah zabezpečení

Každá výstraha zabezpečení Defenderu for Identity obsahuje scénář upozornění. Jedná se o řetězec událostí souvisejících s touto výstrahou v chronologickém pořadí a další důležité informace související s výstrahou.

Na stránce upozornění můžete:

Správa upozornění – umožňuje změnit stav, přiřazení a klasifikaci výstrahy. Sem můžete také přidat komentář.

Export – stažení podrobné excelové sestavy pro analýzu

Propojení výstrahy s jiným incidentem – propojení výstrahy s novým existujícím incidentem

Další informace o výstrahách najdete v tématu Zkoumání výstrah v Microsoft Defender XDR.

Klasifikace výstrah zabezpečení

Po řádném prošetření je možné všechny výstrahy zabezpečení služby Defender for Identity klasifikovat jako jeden z následujících typů aktivit:

True positive (TP): Škodlivá akce detekovaná defenderem for Identity.

Neškodná pravdivě pozitivní akce (B-TP): Akce zjištěná programem Defender for Identity, která je skutečná, ale není škodlivá, například penetrační test nebo známá aktivita generovaná schválenou aplikací.

Falešně pozitivní (FP): Falešný poplach, což znamená, že k aktivitě nedošlo.

Je výstraha zabezpečení tp, B-TP nebo FP?

U každé výstrahy položte následující otázky, abyste určili klasifikaci výstrah a mohli se rozhodnout, jak postupovat dál:

- Jak běžná je tato konkrétní výstraha zabezpečení ve vašem prostředí?

- Aktivovaly výstrahy stejné typy počítačů nebo uživatelů? Například servery se stejnou rolí nebo uživatelé ze stejné skupiny nebo oddělení? Pokud byly počítače nebo uživatelé podobné, můžete se rozhodnout je vyloučit, abyste se vyhnuli dalším budoucím upozorněním na FP.

Poznámka

Zvýšení počtu výstrah stejného typu obvykle snižuje úroveň podezření nebo důležitosti výstrahy. V případě opakovaných výstrah ověřte konfigurace a použijte podrobnosti a definice výstrah zabezpečení, abyste přesně pochopili, co se děje, co aktivuje opakování.

Kategorie výstrah zabezpečení

Výstrahy zabezpečení defenderu for Identity jsou rozdělené do následujících kategorií nebo fází, jako jsou fáze, které se zobrazují v typickém řetězci útoků kyberútokům. Další informace o jednotlivých fázích a výstrahách navržených k detekci jednotlivých útoků najdete na následujících odkazech:

- Upozornění na rekognoskaci

- Upozornění na ohrožení zabezpečení přihlašovacích údajů

- Upozornění na laterální pohyb

- Upozornění na dominanci v doméně

- Upozornění na exfiltraci

Pokročilé prověřování výstrah zabezpečení

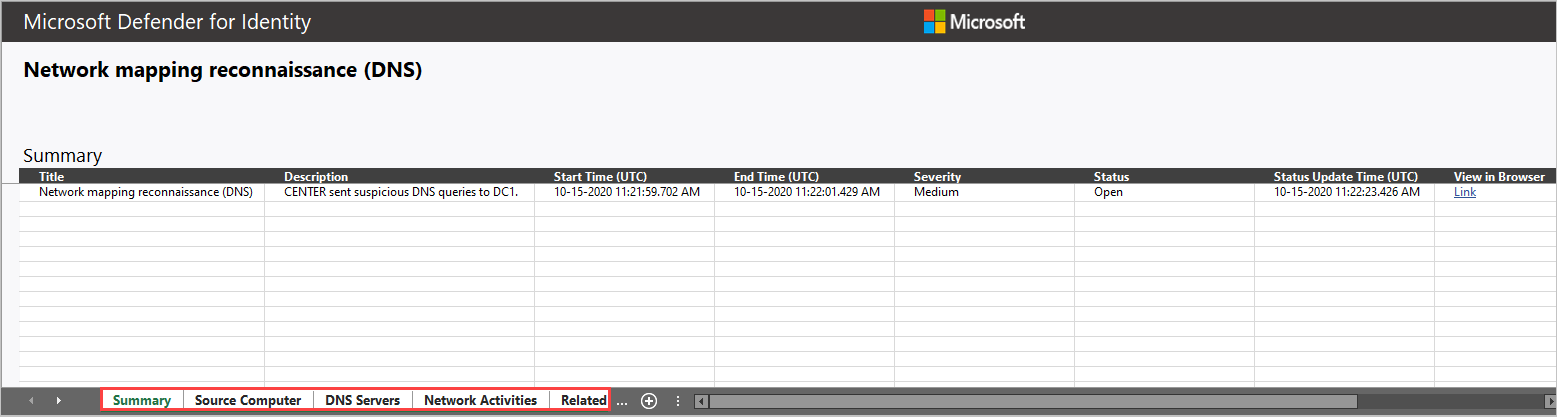

Pokud chcete získat další podrobnosti o výstrahách zabezpečení, vyberte exportovat na stránce s podrobnostmi výstrah a stáhněte si podrobnou sestavu upozornění Excelu.

Stažený soubor obsahuje souhrnné podrobnosti o upozornění na první kartě, včetně:

- Title

- Popis

- Počáteční čas (UTC)

- Koncový čas (UTC)

- Závažnost – nízká, střední nebo vysoká

- Stav – Open/Closed

- Čas aktualizace stavu (UTC)

- Zobrazit v prohlížeči

Zobrazí se seznam všech zúčastněných entit, včetně účtů, počítačů a prostředků, oddělených jejich rolí. V závislosti na upozornění jsou k dispozici podrobnosti o zdrojové, cílové nebo napadené entitě.

Většina karet obsahuje následující data pro každou entitu:

Name (Název)

Podrobnosti

Typ

SamName

Zdrojový počítač

Zdrojový uživatel (pokud je k dispozici)

Řadiče domény

Přístupný zdroj: Čas, Počítač, Název, Podrobnosti, Typ, Služba.

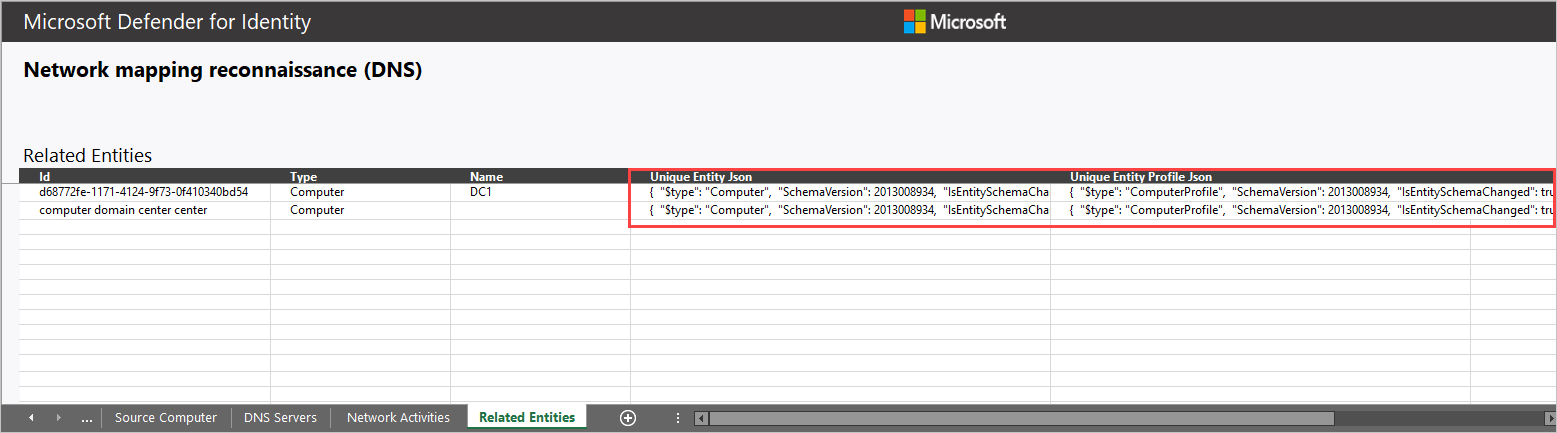

Související entity: ID, typ, název, json jedinečné entity, json profilu jedinečné entity

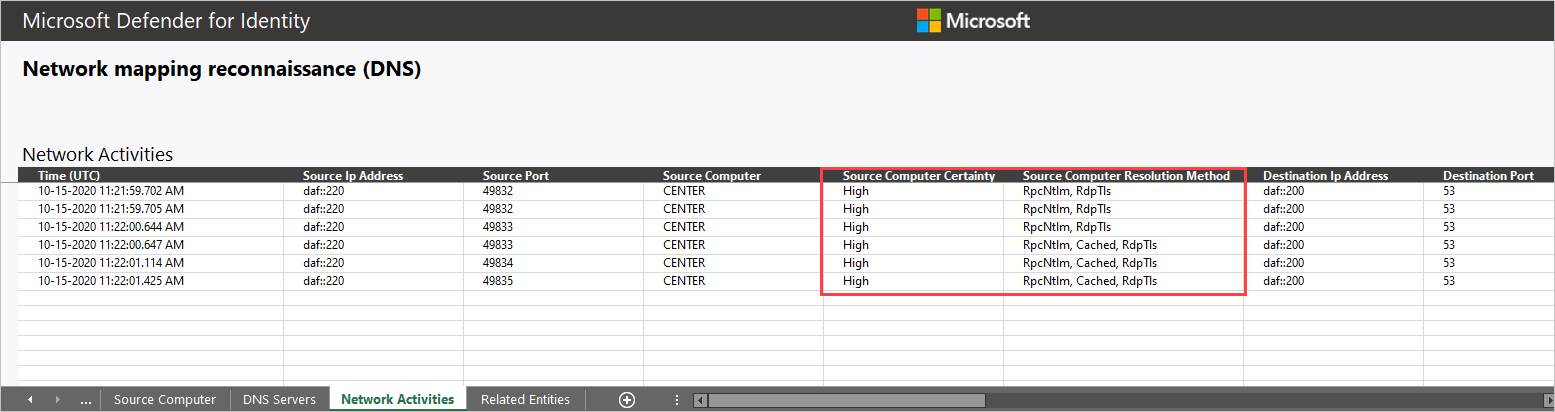

Všechny nezpracované aktivity zachycené senzory defenderu for Identity související s výstrahou (síťové aktivity nebo aktivity událostí), včetně:

- Síťové aktivity

- Aktivity událostí

Některá upozornění mají další karty, například podrobnosti o:

- Účty byly napadeny, když podezřelý útok použil hrubou sílu.

- Servery DNS (Domain Name System) v případech podezření na útok zahrnovaly rekognoskaci mapování sítě (DNS).

Příklady:

Související entity

V každé výstraze je na poslední kartě možnost Související entity. Související entity jsou všechny entity, které se podílejí na podezřelé aktivitě, bez oddělení "role", kterou hrály v upozornění. Každá entita má dva soubory JSON, JSON jedinečné entity a JSON profilu jedinečné entity. Tyto dva soubory JSON slouží k získání dalších informací o entitě a k prozkoumání výstrahy.

Soubor JSON jedinečné entity

Zahrnuje data, která služba Defender for Identity o účtu zjistila ze služby Active Directory. To zahrnuje všechny atributy, například Rozlišující název, SID, LockoutTime a PasswordExpiryTime. U uživatelských účtů zahrnuje data, jako jsou Oddělení, Pošta a Telefonní číslo. Pro účty počítačů zahrnuje data, jako jsou OperatingSystem, IsDomainController a DnsName.

Soubor JSON s jedinečným profilem entity

Zahrnuje všechna data Defender for Identity profilovaná v entitě. Defender for Identity používá zachycené aktivity sítě a událostí k získání informací o uživatelích a počítačích prostředí. Defender for Identity profiluje relevantní informace pro každou entitu. Tyto informace přispívají k funkcím identifikace hrozeb služby Defender for Identity.

Jak můžu při vyšetřování použít informace o službě Defender for Identity?

Vyšetřování může být tak podrobné, jak je potřeba. Tady je několik nápadů, jak prozkoumat použití dat poskytovaných službou Defender for Identity.

- Zkontrolujte, jestli všichni související uživatelé patří do stejné skupiny nebo oddělení.

- Sdílejí související uživatelé prostředky, aplikace nebo počítače?

- Je účet aktivní, i když už je jeho PasswordExpiryTime předaný?

Defender for Identity a NNR (Network Name Resolution)

Funkce detekce služby Defender for Identity spoléhají při překladu IP adres počítačů ve vaší organizaci na aktivní překlad síťových ip adres (NNR). Pomocí služby NNR dokáže Defender for Identity korelovat mezi nezpracovanou aktivitou (obsahující IP adresy) a příslušnými počítači, které jsou součástí každé aktivity. V závislosti na nezpracovaných aktivitách Defender for Identity profiluje entity, včetně počítačů, a generuje výstrahy.

Data NNR jsou zásadní pro detekci následujících výstrah:

- Podezření na krádež identity (pass-the-ticket)

- Podezřelý útok DCSync (replikace adresářových služeb)

- Rekognoskace mapování sítě (DNS)

K určení, jestli je výstraha FP, použijte informace o NNR uvedené na kartě Síťové aktivity sestavy ke stažení výstrahy. V případech výstrahy FP je běžné, že výsledek jistoty NNR je zadaný s nízkou spolehlivostí.

Data sestavy pro stažení se zobrazují ve dvou sloupcích:

Zdrojový/cílový počítač

- Jistota – jistota s nízkým rozlišením může znamenat nesprávný překlad názvů.

Zdrojový/cílový počítač

- Metoda řešení – poskytuje metody NNR používané k překladu IP adresy do počítače v organizaci.

Další informace o tom, jak pracovat s výstrahami zabezpečení defenderu for Identity, najdete v tématu Práce s výstrahami zabezpečení.