Povolení ochrany před zneužitím

Platí pro:

- Plán 2 pro Microsoft Defender for Endpoint

- Plán 1 pro Microsoft Defender for Endpoint

- Microsoft Defender XDR

Tip

Chcete používat Defender pro Endpoint? Zaregistrujte se a získejte bezplatnou zkušební verzi,

Ochrana před zneužitím pomáhá chránit před malware, který využívá zneužití k infikování zařízení a šíření. Ochrana před zneužitím se skládá z mnoha omezení rizik, která je možné použít pro operační systém nebo jednotlivé aplikace.

Důležité

.NET 2.0 není kompatibilní s některými funkcemi ochrany před zneužitím, konkrétně s filtrováním EAF (Export Address Filtering) a filtrováním adres importu (IAF). Pokud jste povolili .NET 2.0, použití EAF a IAF se nepodporuje.

Ochrana před zneužitím zahrnuje mnoho funkcí sady Enhanced Mitigation Experience Toolkit (EMET).

Požadavky

Tato část obsahuje doporučení pro úspěšné nasazení ochrany před zneužitím.

Nastavení monitorování chyb aplikací (ID události 1000 nebo ID události 1001) nebo zablokování (ID události 1002)

Povolit úplné shromažďování výpisů paměti v uživatelském režimu

Zkontrolujte, které aplikace jsou již zkompilované pomocí funkce "Control Flow Guard" (CFG), která se primárně zaměřuje na zmírnění ohrožení zabezpečení způsobené poškozením paměti. Pomocí nástroje dumpbin zjistěte, jestli je zkompilovaný s CFG. U těchto aplikací můžete přeskočit povolení vynucení pro DEP, ASRL, SEHOP a ACG.

Používejte postupy bezpečného nasazení.

Upozornění

Pokud neprojdete testováním a neprojdete postupy bezpečného nasazení, můžete přispět k výpadkům produktivity koncových uživatelů.

Postupy bezpečného nasazení

Bezpečné postupy nasazení (SDP): Bezpečné procesy a postupy nasazení definují, jak bezpečně provádět a nasazovat změny úloh. Implementace protokolu SDP vyžaduje, abyste o nasazeních přemýšleli z pohledu řízení rizik. Implementací protokolu SDP můžete minimalizovat riziko výpadků produktivity koncových uživatelů ve vašich nasazeních a omezit dopady problematických nasazení na uživatele.

Začněte s malou sadou (například 10 až 50) zařízení s Windows a použijte ho jako testovací prostředí, abyste zjistili, která z 21 zmírnění rizik nejsou kompatibilní s ochranou před zneužitím. Odeberte zmírnění rizik, která nejsou kompatibilní s aplikací. Opakujte s aplikacemi, na které cílíte. Jakmile budete mít pocit, že je zásada připravená pro produkční prostředí.

Začněte tím, že nejdřív nasdílíte uživatelskému testování (UAT), které se skládá ze správců IT, správců zabezpečení a pracovníků helpdesku. Pak na 1 %, 5 %, 10 %, 25 %, 50 %, 75 % a nakonec na 100 % vašeho prostředí.

Povolení zmírnění rizik ochrany před zneužitím

Každé zmírnění rizik můžete povolit samostatně pomocí kterékoli z těchto metod:

- Aplikace zabezpečení Windows

- Microsoft Intune

- Správa mobilní zařízení (MDM)

- Microsoft Configuration Manager

- Zásady skupiny

- PowerShell

Ochrana před zneužitím je ve výchozím nastavení nakonfigurovaná ve Windows 10 a Windows 11. Každé omezení rizik můžete nastavit na zapnuto, vypnuto nebo na výchozí hodnotu. Některá omezení rizik mají více možností. Tato nastavení můžete exportovat jako soubor XML a nasadit je do jiných zařízení.

Omezení rizik můžete také nastavit na režim auditování. Režim auditování umožňuje testovat, jak by omezení rizik fungovala (a kontrolovat události), aniž by to mělo vliv na normální používání zařízení.

Aplikace zabezpečení Windows

Otevřete aplikaci Zabezpečení Windows výběrem ikony štítu na hlavním panelu nebo vyhledáním v nabídce Start Zabezpečení.

Vyberte dlaždici Řízení aplikací a prohlížečů (nebo ikonu aplikace na levém řádku nabídek) a pak vyberte nastavení Ochrany Exploit Protection.

Přejděte do nastavení programu a zvolte aplikaci, u které chcete použít zmírnění rizik.

- Pokud už je aplikace, kterou chcete nakonfigurovat, uvedená, vyberte ji a pak vyberte Upravit.

- Pokud aplikace není uvedená, vyberte v horní části seznamu Přidat program, který chcete přizpůsobit , a pak zvolte, jak chcete aplikaci přidat.

- Pokud chcete, aby se zmírnění rizik použilo u všech spuštěných procesů s tímto názvem, použijte příkaz Přidat podle názvu programu. Zadejte soubor s jeho příponou. Můžete zadat úplnou cestu, abyste omezení rizik omezili jenom na aplikaci s tímto názvem v daném umístění.

- Pokud chcete k vyhledání a výběru požadovaného souboru použít standardní okno pro výběr Průzkumník Windows souboru, použijte možnost Zvolit přesnou cestu k souboru.

Po výběru aplikace se zobrazí seznam všech omezení rizik, která je možné použít. Pokud zvolíte Audit , omezení rizik se projeví jenom v režimu auditování. Pokud potřebujete proces nebo aplikaci restartovat nebo potřebujete restartovat Windows, zobrazí se vám oznámení.

Opakujte kroky 3 až 4 pro všechny aplikace a omezení rizik, která chcete nakonfigurovat.

V části Nastavení systému najděte zmírnění rizik, které chcete nakonfigurovat, a pak zadejte jedno z následujících nastavení. Aplikace, které nejsou nakonfigurované jednotlivě v části Nastavení programu, používají nastavení, která jsou tady nakonfigurovaná.

- Zapnuto ve výchozím nastavení: Omezení rizik je povoleno pro aplikace, které nemají toto omezení rizik nastavené v části nastavení programu specifického pro aplikaci.

- Vypnuto ve výchozím nastavení: Omezení rizik je zakázáno pro aplikace, které nemají toto omezení rizik nastaveno v části nastavení programu specifického pro aplikaci.

- Použít výchozí nastavení: Omezení rizik je povoleno nebo zakázáno v závislosti na výchozí konfiguraci, která je nastavená instalací Windows 10 nebo Windows 11. Výchozí hodnota (Zapnuto nebo Vypnuto) je vždy zadaná vedle popisku Použít výchozí pro každé zmírnění rizik.

Opakujte krok 6 pro všechna zmírnění rizik na úrovni systému, která chcete nakonfigurovat. Až dokončíte nastavení konfigurace, vyberte Použít.

Pokud přidáte aplikaci do části Nastavení programu a nakonfigurujete tam jednotlivá nastavení zmírnění rizik, budou se dodržovat nad konfigurací pro stejná zmírnění rizik uvedená v části Nastavení systému . Následující matice a příklady vám ukážou, jak fungují výchozí hodnoty:

| Povoleno vNastavení Programu | Povoleno v Nastavení Systému | Chování |

|---|---|---|

| Ano | Ne | Jak je definováno v Nastavení Programu |

| Ano | Ano | Jak je definováno v Nastavení Programu |

| Ne | Ano | Jak je definováno v Nastavení Systému |

| Ne | Ne | Výchozí, jak je definováno v části Použít výchozí možnost |

Příklad 1: Mikael konfiguruje zabránění spuštění dat v části nastavení systému tak, aby bylo ve výchozím nastavení vypnuté

Mikael přidá soubor test.exe aplikace do části Nastavení programu. V možnostech pro tuto aplikaci v částiZabránění spuštění dat (DEP) Mikael povolí možnost Přepsat nastavení systému a nastaví přepínač na Zapnuto. V části Nastavení programu nejsou uvedené žádné další aplikace.

Výsledkem je, že Zabránění spuštění dat (DEP) je povoleno pouze pro soubor test.exe. Ve všech ostatních aplikacích se program DEP nepoužije.

Příklad 2: Josie konfiguruje Zabránění spuštění dat v části nastavení systému tak, aby bylo ve výchozím nastavení vypnuté

Josie přidá soubor test.exe aplikace do části Nastavení programu. V možnostech pro tuto aplikaci v částiZabránění spuštění dat (DEP) Josie povolí možnost Přepsat nastavení systému a nastaví přepínač na Zapnuto.

Josie také přidá soubor miles.exe aplikace do části Nastavení programu a nakonfiguruje Ochranu toku řízení (CFG) na Zapnuto. Josie nepovoluje možnost Přepsat nastavení systému pro DEP ani žádná jiná omezení rizik pro danou aplikaci.

Výsledkem je, že Zabránění spuštění dat (DEP) je povoleno pro soubor test.exe. Dep se nepovolí pro žádnou jinou aplikaci, včetně miles.exe. Pro miles.exe se povolí Ochrana toku řízení (CFG).

Otevřete aplikaci Zabezpečení Windows výběrem ikony štítu na hlavním panelu nebo vyhledáním v nabídce Start Zabezpečení Windows.

Vyberte dlaždici Řízení aplikací a prohlížečů (nebo ikonu aplikace na levém řádku nabídek) a pak vyberte Ochrana Exploit Protection.

Přejděte do nastavení programu a zvolte aplikaci, u které chcete použít zmírnění rizik.

- Pokud už je aplikace, kterou chcete nakonfigurovat, uvedená, vyberte ji a pak vyberte Upravit.

- Pokud aplikace není uvedená, vyberte v horní části seznamu Přidat program, který chcete přizpůsobit , a pak zvolte, jak chcete aplikaci přidat.

- Pokud chcete, aby se zmírnění rizik použilo u všech spuštěných procesů s tímto názvem, použijte příkaz Přidat podle názvu programu. Zadejte soubor s příponou. Můžete zadat úplnou cestu, abyste omezení rizik omezili jenom na aplikaci s tímto názvem v daném umístění.

- Pokud chcete k vyhledání a výběru požadovaného souboru použít standardní okno pro výběr Průzkumník Windows souboru, použijte možnost Zvolit přesnou cestu k souboru.

Po výběru aplikace se zobrazí seznam všech omezení rizik, která je možné použít. Pokud zvolíte Audit , omezení rizik se projeví jenom v režimu auditování. Pokud potřebujete proces nebo aplikaci restartovat nebo potřebujete restartovat Windows, zobrazí se vám oznámení.

Opakujte kroky 3 až 4 pro všechny aplikace a omezení rizik, která chcete nakonfigurovat. Až dokončíte nastavení konfigurace, vyberte Použít.

Intune

Přihlaste se k Azure Portal a otevřete Intune.

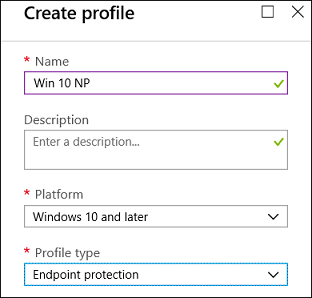

Přejděte na Konfigurace zařízení>Profily> konfiguraceVytvořit profil.

Pojmenujte profil, zvolte Windows 10 a novější, jako Typ profilu vyberte šablony a v části Název šablony zvolte Endpoint Protection.

Vyberte Konfigurovat>ochranuExploit Guard> v programu Windows Defender.

Nahrajte soubor XML s nastavením ochrany exploit protection:

Kliknutím na OK uložte všechna otevřená okna a pak zvolte Vytvořit.

Vyberte kartu Přiřazení profilu, přiřaďte zásadu Všichni uživatelé a Všechna zařízení a pak vyberte Uložit.

MDM

Pomocí poskytovatele konfiguračních služeb ./Vendor/MSFT/Policy/Config/ExploitGuard/ExploitProtectionSettings (CSP) povolte nebo zakažte omezení ochrany před zneužitím nebo použijte režim auditování.

Microsoft Configuration Manager

Zabezpečení koncového bodu

V Microsoft Configuration Manager přejděte naSnížení potenciální plochy útoku zabezpečení >koncových bodů.

Vyberte Create PolicyPlatform (Vytvořitplatformu zásad>) a v části Profile (Profil) zvolte Exploit Protection (Ochrana před zneužitím). Pak vyberte Vytvořit.

Zadejte název a popis a pak zvolte Další.

Zvolte Vybrat soubor XML a přejděte do umístění souboru XML ochrany exploit protection. Vyberte soubor a pak zvolteDalší.

V případě potřeby nakonfigurujte značky oboru a přiřazení.

V části Zkontrolovat a vytvořit zkontrolujte nastavení konfigurace a pak zvolte Vytvořit.

Prostředky a dodržování předpisů

V Microsoft Configuration Manager přejděte na Prostředky a dodržování předpisů>Endpoint Protection> OchranaExploit Guard v programu Windows Defender.

Vyberte Domovská stránka>Vytvořit zásady ochrany Exploit Guard.

Zadejte název a popis, vyberte Ochrana Exploit Protection a pak zvolteDalší.

Přejděte do umístění souboru XML ochrany exploit protection a vyberte Další.

Zkontrolujte nastavení a pak zvolte Další a vytvořte zásadu.

Po vytvoření zásady vyberte Zavřít.

Zásady skupiny

Na zařízení pro správu Zásady skupiny otevřete konzolu pro správu Zásady skupiny. Klikněte pravým tlačítkem na Zásady skupiny objekt, který chcete nakonfigurovat, a vyberte Upravit.

V Editoru pro správu zásad skupiny přejděte na Konfiguraci počítače a vyberte Šablony pro správu.

Rozbalte strom na Součásti> systému Windows OchranaExploit> Guard >v programu Windows DefenderPoužít společnou sadu nastavení ochrany exploit protection.

Vyberte Povoleno zadejte umístění souboru XML a pak zvolte OK.

PowerShell

Můžete použít příkaz PowerShell Get nebo Set s rutinou ProcessMitigation. Použití Get obsahuje aktuální stav konfigurace všech omezení rizik, která jsou na zařízení povolená. Přidejte rutinu -Name a exe aplikace, abyste viděli zmírnění rizik jenom pro danou aplikaci:

Get-ProcessMitigation -Name processName.exe

Důležité

Omezení rizik na úrovni systému, která nebyla nakonfigurována, zobrazí stav NOTSET.

- U nastavení na úrovni systému

NOTSEToznačuje, že bylo použito výchozí nastavení pro toto zmírnění. - U nastavení na úrovni aplikace

NOTSEToznačuje, že se použije nastavení na úrovni systému pro zmírnění rizik. Výchozí nastavení pro každé zmírnění rizik na úrovni systému je možné zobrazit v Zabezpečení Windows.

Ke konfiguraci jednotlivých zmírnění rizik použijte Set v následujícím formátu:

Set-ProcessMitigation -<scope> <app executable> -<action> <mitigation or options>,<mitigation or options>,<mitigation or options>

Kde:

-

<Obor>:

-

-Name, aby bylo zřejmé, že by se omezení rizik měla použít pro konkrétní aplikaci. Po tomto příznaku zadejte spustitelný soubor aplikace.-

-System, aby bylo zřejmé, že by se omezení rizik mělo použít na úrovni systému

-

-

-

<Akce>:

-

-Enablepro povolení zmírnění rizik -

-Disablepro zakázání zmírnění rizik

-

-

<Zmírnění rizik>:

- Rutina pro zmírnění rizik spolu s jakýmikoli dílčími možnostmi (obklopenými mezerami) Každé zmírnění rizik je odděleno čárkou.

Pokud chcete například povolit zmírnění rizik Zabránění spuštění dat (DEP) pomocí emulace převodní rutiny ATL a spustitelného souboru s názvem testing.exe ve složce C:\Apps\LOB\tests a zabránit tomuto spustitelnému souboru v vytváření podřízených procesů, použijte následující příkaz:

Set-ProcessMitigation -Name c:\apps\lob\tests\testing.exe -Enable DEP, EmulateAtlThunks, DisallowChildProcessCreation

Důležité

Jednotlivé možnosti zmírnění rizik oddělte čárkami.

Pokud byste chtěli použít Zabránění spuštění dat DEP na úrovni systému, použili byste následující příkaz:

Set-Processmitigation -System -Enable DEP

Omezení rizik můžete zakázat tak, že -Enable nahradíte -Disable. V případě zmírnění rizik na úrovni aplikace však tato akce vynutí, aby bylo omezení rizik zakázáno pouze pro danou aplikaci.

Pokud potřebujete obnovit omezení rizik zpět do výchozího stavu systému, musíte zahrnout také rutinu -Remove, a to i v následujícím příkladu:

Set-Processmitigation -Name test.exe -Remove -Disable DEP

Následující tabulka uvádí jednotlivá Omezení rizik (a audity, pokud jsou k dispozici), která se mají použít s parametry rutiny -Enable nebo -Disable.

| Typ zmírnění rizik | Platí pro | Klíčové slovo parametru rutiny pro zmírnění rizik | Parametr rutiny režimu auditování |

|---|---|---|---|

| Ochrana toku řízení (CFG) | Systém a úroveň aplikace |

CFG, StrictCFG, SuppressExports |

Audit není k dispozici |

| Zabránění spuštění dat (DEP) | Systém a úroveň aplikace |

DEP, EmulateAtlThunks |

Audit není k dispozici |

| Vynutit randomizaci obrázků (povinné ASLR) | Systém a úroveň aplikace | ForceRelocateImages |

Audit není k dispozici |

| Náhodné přidělování paměti (ASLR zdola nahoru) | Systém a úroveň aplikace |

BottomUp, HighEntropy |

Audit není k dispozici |

| Ověřit řetězce výjimek (SEHOP) | Systém a úroveň aplikace |

SEHOP, SEHOPTelemetry |

Audit není k dispozici |

| Ověřit integritu haldy | Systém a úroveň aplikace | TerminateOnError |

Audit není k dispozici |

| Ochrana proti spuštění libovolného kódu (ACG) | Pouze na úrovni aplikace | DynamicCode |

AuditDynamicCode |

| Blokovat obrázky s nízkou integritou | Pouze na úrovni aplikace | BlockLowLabel |

AuditImageLoad |

| Blokovat vzdálené obrázky | Pouze na úrovni aplikace | BlockRemoteImages |

Audit není k dispozici |

| Blokovat nedůvěryhodná písma | Pouze na úrovni aplikace | DisableNonSystemFonts |

AuditFont, FontAuditOnly |

| Ochrana integrity kódu | Pouze na úrovni aplikace |

BlockNonMicrosoftSigned, AllowStoreSigned |

AuditMicrosoftSigned, AuditStoreSigned |

| Zakázat body rozšíření | Pouze na úrovni aplikace | ExtensionPoint |

Audit není k dispozici |

| Zakázat systémová volání Win32k | Pouze na úrovni aplikace | DisableWin32kSystemCalls |

AuditSystemCall |

| Nepovolit podřízené procesy | Pouze na úrovni aplikace | DisallowChildProcessCreation |

AuditChildProcess |

| Export filtrování adres (EAF) | Pouze na úrovni aplikace |

EnableExportAddressFilterPlus, EnableExportAddressFilter[1] |

Audit není k dispozici [2] |

| Import filtrování adres (IAF) | Pouze na úrovni aplikace | EnableImportAddressFilter |

Audit není k dispozici [2] |

| Simulovat provádění (SimExec) | Pouze na úrovni aplikace | EnableRopSimExec |

Audit není k dispozici [2] |

| Ověřit vyvolání rozhraní API (CallerCheck) | Pouze na úrovni aplikace | EnableRopCallerCheck |

Audit není k dispozici [2] |

| Ověřit použití popisovačů | Pouze na úrovni aplikace | StrictHandle |

Audit není k dispozici |

| Ověřit integritu závislosti obrázku | Pouze na úrovni aplikace | EnforceModuleDepencySigning |

Audit není k dispozici |

| Ověřit integritu zásobníku (StackPivot) | Pouze na úrovni aplikace | EnableRopStackPivot |

Audit není k dispozici [2] |

[1]: Pokud chcete povolit moduly EAF pro knihovny DLL pro proces, použijte následující formát:

Set-ProcessMitigation -Name processName.exe -Enable EnableExportAddressFilterPlus -EAFModules dllName1.dll,dllName2.dll

[2]: Audit pro toto zmírnění rizik není dostupný prostřednictvím rutin PowerShellu.

Přizpůsobení oznámení

Informace o přizpůsobení oznámení při aktivaci pravidla a zablokování aplikace nebo souboru najdete v tématu Zabezpečení Windows.

Odebrání zmírnění rizik ochrany před zneužitím

Pokud chcete resetovat (vrátit zpět nebo odebrat) zmírnění rizik ochrany před zneužitím, projděte si referenční informace k ochraně před zneužitím.

Viz také

- Vyhodnocení ochrany před zneužitím

- Konfigurace a auditování zmírnění rizik ochrany před zneužitím

- Import, export a nasazení konfigurací ochrany před zneužitím

Tip

Chcete se dozvědět více? Engage s komunitou Microsoft Security v naší technické komunitě: Microsoft Defender for Endpoint Tech Community.