Konfigurace Microsoft Defender for Endpoint na rizikových signálech Androidu pomocí zásad ochrany aplikací (MAM)

Platí pro:

- Plán 1 pro Microsoft Defender for Endpoint

- Plán 2 pro Microsoft Defender pro koncový bod

- Microsoft Defender XDR

Microsoft Defender for Endpoint na Androidu, která už chrání podnikové uživatele ve scénářích mobilních Správa zařízení (MDM), teď rozšiřuje podporu správy mobilních aplikací (MAM) pro zařízení, která nejsou zaregistrovaná pomocí správy Intune mobilních zařízení (MDM). Tuto podporu také rozšiřuje na zákazníky, kteří používají jiná podniková řešení pro správu mobility, a přitom stále používají Intune pro správu mobilních aplikací (MAM). Tato funkce umožňuje spravovat a chránit data vaší organizace v rámci aplikace.

Microsoft Defender for Endpoint informace o hrozbách pro Android používají zásady ochrany aplikací Intune k ochraně těchto aplikací. zásady Ochrana aplikací (APP) jsou pravidla, která zajišťují, že data organizace zůstanou v bezpečí nebo jsou obsažená ve spravované aplikaci. Spravovaná aplikace má použité zásady ochrany aplikací a je možné ji spravovat pomocí Intune.

Microsoft Defender for Endpoint v Androidu podporuje obě konfigurace MAM.

- Intune MDM + MAM: Správci IT můžou spravovat aplikace pomocí zásad ochrany aplikací jenom na zařízeních zaregistrovaných ve správě mobilních zařízení (MDM) Intune.

- MAM bez registrace zařízení: MAM bez registrace zařízení nebo MAM-WE umožňuje správcům IT spravovat aplikace pomocí zásad ochrany aplikací na zařízeních, která nejsou zaregistrovaná v Intune MDM. Toto zřízení znamená, že aplikace je možné spravovat pomocí Intune na zařízeních zaregistrovaných u poskytovatelů EMM třetích stran. Ke správě aplikací v obou těchto konfiguracích by zákazníci měli používat Intune v Centru pro správu Microsoft Intune.

Aby správce tuto funkci mohl povolit, musí nakonfigurovat připojení mezi Microsoft Defender for Endpoint a Intune, vytvořit zásady ochrany aplikací a použít je na cílových zařízeních a aplikacích.

Koncoví uživatelé také musí podniknout kroky k instalaci Microsoft Defender for Endpoint na své zařízení a aktivaci toku onboardingu.

požadavky na Správa

Ověřte, že je povolená Microsoft Defender konektoru Endpoint-Intune.

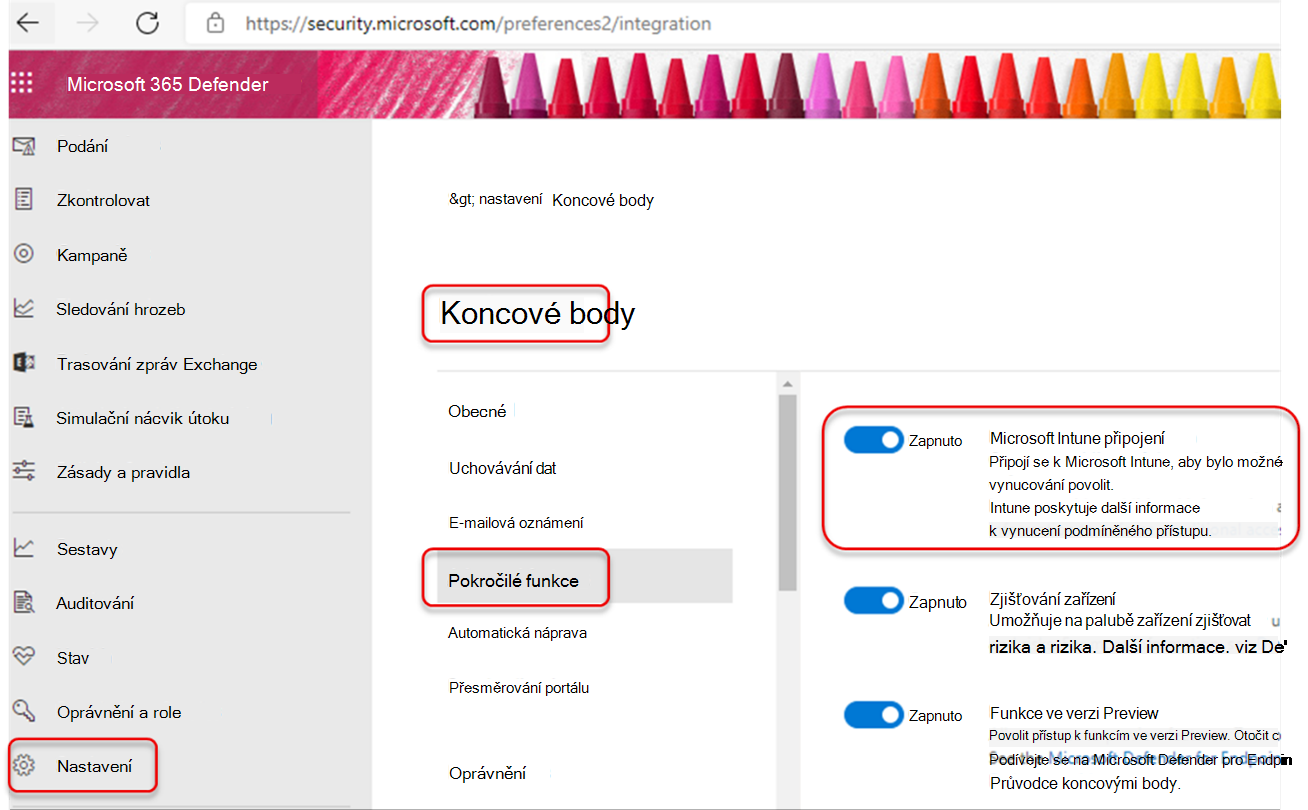

Přejděte na security.microsoft.com.

Vyberte Nastavení > Koncové body > Pokročilé funkce > Microsoft Intune je zapnuté připojení.

Pokud připojení není zapnuté, zapněte ho výběrem přepínače a pak vyberte Uložit předvolby.

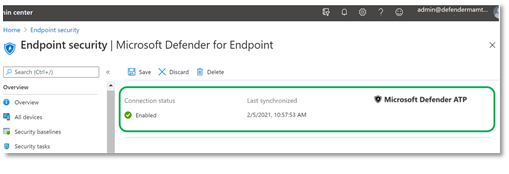

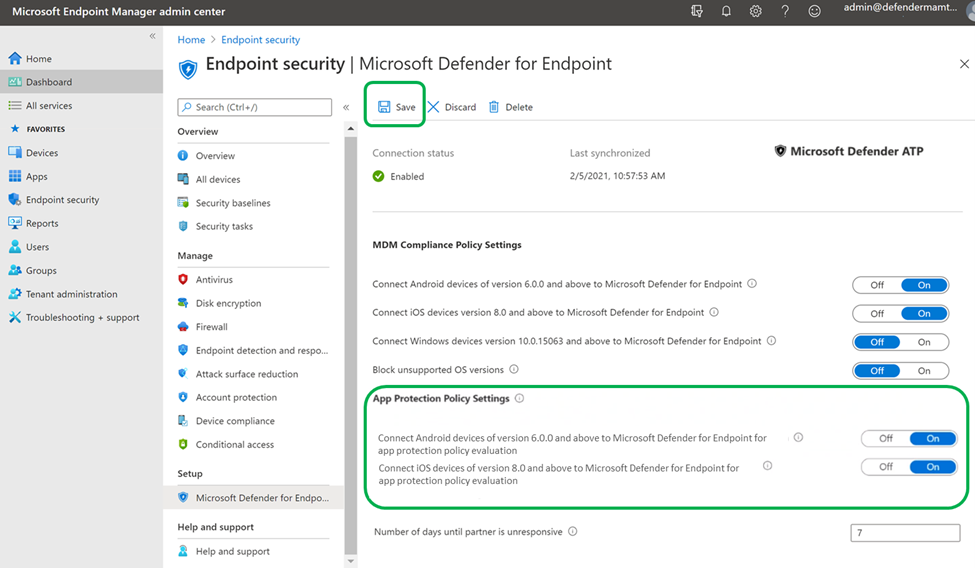

Přejděte do Centra pro správu Microsoft Intune a ověřte, jestli je povolená Microsoft Defender pro konektor Endpoint-Intune.

Povolte Microsoft Defender for Endpoint v konektoru androidu pro zásady ochrany aplikací (APP).

Nakonfigurujte konektor na Microsoft Intune pro zásady Ochrana aplikací:

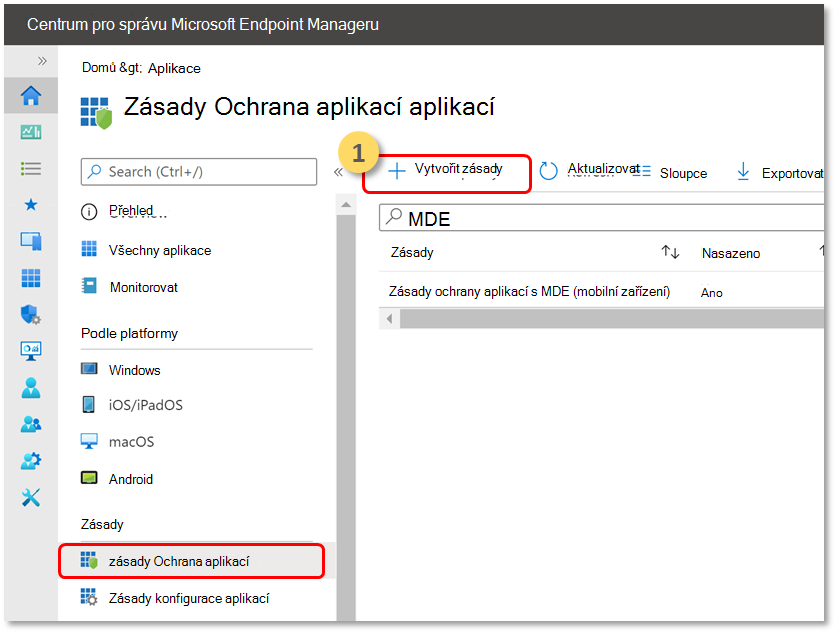

Vytvořte zásadu ochrany aplikací.

Blokování přístupu nebo vymazání dat spravované aplikace na základě Microsoft Defender for Endpoint signálů rizik vytvořením zásad ochrany aplikací

Microsoft Defender for Endpoint je možné nakonfigurovat tak, aby odesílaly signály hrozeb, které se mají použít v zásadách ochrany aplikací (APP, označované také jako MAM). Díky této funkci můžete k ochraně spravovaných aplikací použít Microsoft Defender for Endpoint.

Vytvořte zásadu.

zásady Ochrana aplikací (APP) jsou pravidla, která zajišťují, že data organizace zůstanou v bezpečí nebo jsou obsažená ve spravované aplikaci. Zásadou může být pravidlo, které se vynucuje, když se uživatel pokusí získat přístup k podnikovým datům nebo je přesunout, nebo sada akcí, které jsou zakázané nebo monitorované, když se uživatel nachází v aplikaci.

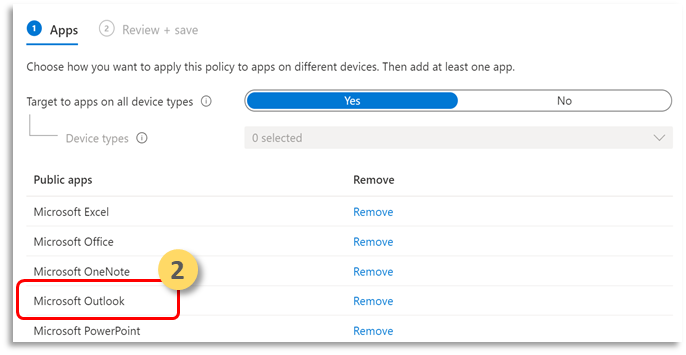

Přidejte aplikace.

Zvolte, jak chcete tuto zásadu použít u aplikací na různých zařízeních. Pak přidejte aspoň jednu aplikaci.

Tato možnost slouží k určení, jestli se tato zásada vztahuje na nespravovaná zařízení. V Systému Android můžete určit, že zásady se vztahují na zařízení s Androidem Enterprise, Správa zařízení nebo nespravovaná zařízení. Můžete se také rozhodnout, že se vaše zásady budou cílit na aplikace na zařízeních libovolného stavu správy.

Protože správa mobilních aplikací nevyžaduje správu zařízení, můžete chránit firemní data na spravovaných i nespravovaných zařízeních. Správa se zaměřuje na identitu uživatele, což eliminuje požadavek na správu zařízení. Společnosti můžou současně používat zásady ochrany aplikací s MDM i bez nich. Představte si například zaměstnance, který používá telefon vydaný společností a vlastní osobní tablet. Telefon společnosti je zaregistrovaný v MDM a chráněný zásadami ochrany aplikací, zatímco osobní zařízení je chráněno jenom zásadami ochrany aplikací.

Vyberte Aplikace.

Spravovaná aplikace je aplikace, která má použité zásady ochrany aplikací a je možné ji spravovat pomocí Intune. Všechny aplikace, které jsou integrované se sadou Intune SDK nebo zabalené Intune App Wrapping Tool, je možné spravovat pomocí zásad ochrany aplikací Intune. Podívejte se na oficiální seznam Microsoft Intune chráněných aplikací vytvořených pomocí těchto nástrojů, které jsou dostupné pro veřejné použití.

Příklad: Outlook jako spravovaná aplikace

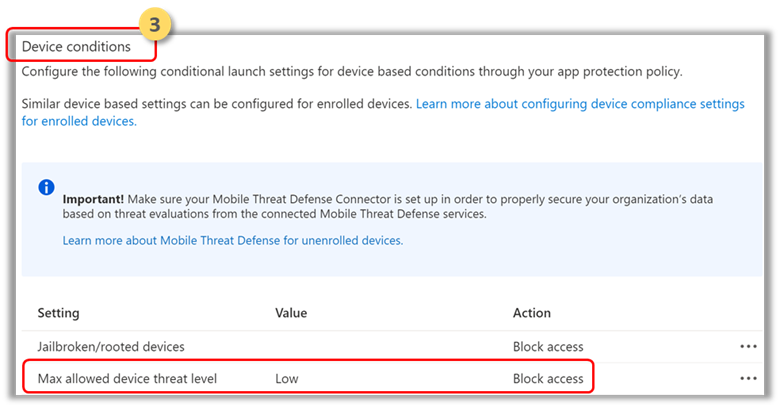

Nastavte požadavky na zabezpečení přihlašování pro zásady ochrany.

V části Podmínky zařízení vyberte Nastavení > maximální povolené úrovně ohrožení zařízení a zadejte hodnotu. Pak vyberte Akce: Blokovat přístup. Microsoft Defender for Endpoint na Androidu sdílí tuto úroveň ohrožení zařízení.

Přiřaďte skupiny uživatelů, pro které je potřeba zásadu použít.

Vyberte Zahrnuté skupiny. Pak přidejte příslušné skupiny.

Poznámka

Pokud má zásada konfigurace cílit na nezaregistrovaná zařízení (MAM), doporučujeme nasadit obecná nastavení konfigurace aplikací ve spravovaných aplikacích místo použití spravovaných zařízení.

Při nasazování zásad konfigurace aplikací do zařízení může docházet k problémům v případě, že více zásad má různé hodnoty pro stejný konfigurační klíč a cílí na stejnou aplikaci a uživatele. Tyto problémy jsou způsobeny chybějícím mechanismem řešení konfliktů pro řešení rozdílných hodnot. Těmto problémům se můžete vyhnout tím, že zajistíte, aby pro stejnou aplikaci a uživatele byla definovaná a cílená pouze jedna zásada konfigurace aplikace pro zařízení.

Požadavky koncového uživatele

Musí být nainstalovaná zprostředkovaná aplikace.

- Portál společnosti Intune

Uživatelé mají požadované licence pro spravovanou aplikaci a mají aplikaci nainstalovanou.

Onboarding koncových uživatelů

Přihlaste se ke spravované aplikaci, například k Outlooku. Zařízení je zaregistrované a zásady ochrany aplikací se synchronizují se zařízením. Zásady ochrany aplikací rozpoznávají stav zařízení.

Vyberte Pokračovat. Zobrazí se obrazovka, která doporučuje stáhnout a nastavit Microsoft Defender: Antivirová (mobilní) aplikace.

Vyberte Stáhnout. Budete přesměrováni do obchodu s aplikacemi (Google Play).

Nainstalujte aplikaci Microsoft Defender: Antivirus (mobilní) a vraťte se na obrazovku onboardingu spravované aplikace.

Klikněte na Pokračovat > ve spuštění. Spustí se tok onboardingu/aktivace aplikace Microsoft Defender for Endpoint. Postupujte podle pokynů k dokončení onboardingu. Budete automaticky přesměrováni zpět na obrazovku onboardingu spravované aplikace, která teď značí, že zařízení je v pořádku.

Vyberte Pokračovat a přihlaste se ke spravované aplikaci.

Konfigurace webové ochrany

Defender for Endpoint v Androidu umožňuje správcům IT konfigurovat webovou ochranu. Webová ochrana je dostupná v Centru pro správu Microsoft Intune.

Webová ochrana pomáhá zabezpečit zařízení před webovými hrozbami a chránit uživatele před phishingovými útoky. Upozorňujeme, že anti-phishing a vlastní indikátory (ADRESY URL a IP adresy) jsou podporovány jako součást webové ochrany. Filtrování webového obsahu se v současné době nepodporuje na mobilních platformách.

V Centru pro správu Microsoft Intune přejděte na Zásady > konfigurace aplikací > Přidat > spravované aplikace.

Pojmenujte zásadu.

V části Vybrat veřejné aplikace zvolte jako cílovou aplikaci Microsoft Defender for Endpoint.

Na stránce Nastavení v části Obecné nastavení konfigurace přidejte následující klíče a nastavte jejich hodnotu podle potřeby.

- antiphishing

- síť vpn

Pokud chcete zakázat webovou ochranu, zadejte 0 jako hodnoty antiphishing a VPN.

Pokud chcete zakázat jenom používání sítě VPN pomocí webové ochrany, zadejte tyto hodnoty:

- 0 pro vpn

- 1 pro antiphishing

Přidejte klíč DefenderMAMConfigs a nastavte hodnotu na 1.

Přiřaďte tuto zásadu uživatelům. Ve výchozím nastavení je tato hodnota nastavená na false.

Zkontrolujte a vytvořte zásadu.

Konfigurace ochrany sítě

V Centru pro správu Microsoft Intune přejděte naZásady konfigurace aplikací>. Vytvořte novou zásadu konfigurace aplikací. Klikněte na Spravované aplikace.

Zadejte název a popis pro jednoznačnou identifikaci zásad. Zaměřte zásadu na Vybrané aplikace a vyhledejte Microsoft Defender Koncový bod pro Android. Klikněte na položku a pak klikněte na Vybrat a pak na Další.

Přidejte klíč a hodnotu z následující tabulky. Ujistěte se, že se klíč DefenderMAMConfigs nachází ve všech zásadách, které vytvoříte pomocí trasy Spravovaných aplikací. Pro trasu Spravovaná zařízení by tento klíč neměl existovat. Až budete hotovi, klikněte na Další.

Klíč Typ hodnoty Výchozí (1 povolení, 0 zakázání) Popis DefenderNetworkProtectionEnableCelé číslo 1 1 – Povolit, 0 – Zakázat; Toto nastavení používají správci IT k povolení nebo zakázání možností ochrany sítě v aplikaci Defender. DefenderAllowlistedCACertificatesString Žádné None-Disable; Toto nastavení používají správci IT k navázání vztahu důvěryhodnosti pro kořenovou certifikační autoritu a certifikáty podepsané svým držitelem. DefenderCertificateDetectionCelé číslo 0 2 –Povolit, 1 – Režim auditování, 0 – Zakázat; Pokud je tato funkce povolená s hodnotou 2, budou se koncovému uživateli odesílat oznámení, když Defender zjistí chybný certifikát. Upozornění se také odesílají správcům SOC. V režimu auditování (1) se oznámení odesílají správcům SOC, ale když Defender zjistí chybný certifikát, nezobrazí se žádná oznámení koncového uživatele. Správci můžou tuto detekci zakázat s hodnotou 0 a povolit úplné funkce nastavením hodnoty 2. DefenderOpenNetworkDetectionCelé číslo 2 2 –Povolit, 1 – Režim auditování, 0 – Zakázat; Toto nastavení používají správci IT k povolení nebo zakázání detekce otevřené sítě. Pokud se přepne do režimu auditování s hodnotou 1, pošle se správci SOC upozornění na oznámení, ale když defender zjistí otevřenou síť, nezobrazí se mu žádné oznámení koncového uživatele. Pokud je povolená s hodnotou 2, zobrazí se oznámení koncového uživatele a pošlou se také upozornění správcům SOC. DefenderEndUserTrustFlowEnableCelé číslo 0 1 – Povolit, 0 – Zakázat; Toto nastavení používají správci IT k povolení nebo zakázání prostředí koncového uživatele v aplikaci, aby mohli důvěřovat nezabezpečeným a podezřelým sítím a nedůvěřovat jim. DefenderNetworkProtectionAutoRemediationCelé číslo 1 1 – Povolit, 0 – Zakázat; Toto nastavení používají správci IT k povolení nebo zakázání upozornění na nápravu, která se odesílají, když uživatel provádí nápravné aktivity, jako je přepnutí na bezpečnější Wi-Fi přístupových bodů nebo odstranění podezřelých certifikátů zjištěných defenderem. DefenderNetworkProtectionPrivacyCelé číslo 1 1 – Povolit, 0 – Zakázat; Toto nastavení používají správci IT k povolení nebo zakázání ochrany osobních údajů v ochraně sítě. Pokud je ochrana osobních údajů zakázaná s hodnotou 0, zobrazí se souhlas uživatele se sdílením škodlivých dat Wi-Fi nebo certifikátů. Pokud je v povoleném stavu s hodnotou 1, nezobrazí se žádný souhlas uživatele a neshromažďuje se žádná data aplikací. Zahrňte nebo vylučte skupiny, na které se mají zásady vztahovat. Pokračujte kontrolou a odesláním zásad.

Poznámka

- Ostatní konfigurační klíče služby Network Protection budou fungovat jenom v případě, že je povolený nadřazený klíč DefenderNetworkProtectionEnable.

- Uživatelé musí povolit oprávnění k poloze (což je volitelné oprávnění) a musí jim udělit oprávnění Povolit neustále, aby se zajistila ochrana před Wi-Fi hrozbami, i když se aplikace aktivně nepoužívá. Pokud uživatel odepře oprávnění k umístění, defender for Endpoint bude moct poskytovat jenom omezenou ochranu před síťovými hrozbami a bude chránit uživatele jenom před podvodnou certifikátů.

Konfigurace ovládacích prvků ochrany osobních údajů

Správci můžou pomocí následujících kroků povolit ochranu osobních údajů a neshromažďovat název domény, podrobnosti o aplikaci a informace o síti jako součást sestavy výstrah pro odpovídající hrozby.

- V Centru pro správu Microsoft Intune přejděte na Zásady > konfigurace aplikací > Přidat > spravované aplikace.

- Pojmenujte zásadu.

- V části Vybrat veřejné aplikace zvolte jako cílovou aplikaci Microsoft Defender for Endpoint.

- Na stránce Nastavení v části Obecné nastavení konfigurace přidejte DefenderExcludeURLInReport a DefenderExcludeAppInReport jako klíče a hodnotu 1.

- Přidejte klíč DefenderMAMConfigs a nastavte hodnotu na 1.

- Přiřaďte tuto zásadu uživatelům. Ve výchozím nastavení je tato hodnota nastavená na 0.

- Na stránce Nastavení v části Obecné nastavení konfigurace přidejte DefenderExcludeURLInReport, DefenderExcludeAppInReport jako klíče a hodnotu jako true.

- Přidejte klíč DefenderMAMConfigs a nastavte hodnotu na 1.

- Přiřaďte tuto zásadu uživatelům. Ve výchozím nastavení je tato hodnota nastavená na false.

- Zkontrolujte a vytvořte zásadu.

Volitelná oprávnění

Microsoft Defender for Endpoint v Androidu povoluje volitelná oprávnění v toku onboardingu. V současné době jsou v toku onboardingu povinná oprávnění vyžadovaná MDE. Díky této funkci může správce nasadit MDE na zařízeních s Androidem se zásadami MAM bez vynucení povinné sítě VPN a oprávnění přístupnosti během onboardingu. Koncoví uživatelé můžou aplikaci onboardovat bez povinných oprávnění a později tato oprávnění zkontrolovat.

Konfigurace volitelných oprávnění

Pomocí následujícího postupu povolte volitelná oprávnění pro zařízení.

V Centru pro správu Microsoft Intune přejděte na Zásady > konfigurace aplikací > Přidat > spravované aplikace.

Pojmenujte zásadu.

Vyberte Microsoft Defender for Endpoint ve veřejných aplikacích.

Na stránce Nastavení vyberte Jako klíč použít návrháře konfigurace a DefenderOptionalVPN nebo DefenderOptionalAccessibility nebo obojí .

Přidejte klíč DefenderMAMConfigs a nastavte hodnotu na 1.

Pokud chcete povolit volitelná oprávnění, zadejte hodnotu 1 a přiřaďte tuto zásadu uživatelům. Ve výchozím nastavení je tato hodnota nastavená na 0.

Uživatelé s klíčem nastaveným na hodnotu 1 budou moct aplikaci onboardovat bez udělení těchto oprávnění.

Na stránce Nastavení vyberte Použít návrháře konfigurace a DefenderOptionalVPN nebo DefenderOptionalAccessibility nebo jako klíč a typ hodnoty jako Boolean.

Přidejte klíč DefenderMAMConfigs a nastavte hodnotu na 1.

Pokud chcete povolit volitelná oprávnění, zadejte hodnotu jako true a přiřaďte tuto zásadu uživatelům. Ve výchozím nastavení je tato hodnota nastavená na false.

Uživatelé s klíčem nastaveným na hodnotu true můžou aplikaci onboardovat bez udělení těchto oprávnění.

Vyberte Další a přiřaďte tento profil cílovým zařízením nebo uživatelům.

Tok uživatele

Uživatelé můžou aplikaci nainstalovat a otevřít a zahájit proces onboardingu.

Pokud má správce nastavená volitelná oprávnění, uživatelé se můžou rozhodnout přeskočit oprávnění k síti VPN nebo přístupnosti nebo obojí a dokončit onboarding.

I když uživatel tato oprávnění přeskočí, zařízení se může onboardovat a odešle se prezentní signál.

Vzhledem k tomu, že oprávnění jsou zakázaná, webová ochrana nebude aktivní. Pokud je uděleno jedno z oprávnění, bude částečně aktivní.

Později můžou uživatelé povolit webovou ochranu z aplikace. Tím se na zařízení nainstaluje konfigurace sítě VPN.

Poznámka

Nastavení Nepovinná oprávnění se liší od nastavení Zakázat webovou ochranu. Volitelná oprávnění pomáhají přeskočit oprávnění jenom během onboardingu, ale koncový uživatel je může později zkontrolovat a povolit, zatímco zakázat webovou ochranu umožňuje uživatelům připojit Microsoft Defender for Endpoint aplikaci bez webové ochrany. Později ji nelze povolit.

Zakázat odhlášení

Defender for Endpoint umožňuje nasadit aplikaci a zakázat tlačítko pro odhlášení. Skrytím tlačítka pro odhlášení se uživatelé nebudou odhlašovat z aplikace Defender. Tato akce pomáhá zabránit manipulaci se zařízením, když není spuštěný Defender for Endpoint.

Pomocí následujícího postupu nakonfigurujte možnost Zakázat odhlášení:

V Centru pro správu Microsoft Intune přejděte na Zásady > konfigurace aplikací > Přidat > spravované aplikace.

Zadejte název zásady.

V části Vybrat veřejné aplikace zvolte jako cílovou aplikaci Microsoft Defender for Endpoint.

Na stránce Nastavení v části Obecné nastavení konfigurace přidejte jako klíč DisableSignOut a nastavte hodnotu na 1.

- Ve výchozím nastavení je možnost Zakázat odhlášení = 0.

- Správa musíte nastavit možnost Zakázat odhlášení = 1, aby se tlačítko pro odhlášení v aplikaci zakázalo. Po nasdílení zásad do zařízení se uživatelům tlačítko pro odhlášení nezobrazí.

Vyberte Další a přiřaďte tento profil cílovým zařízením a uživatelům.

Označování zařízení

Defender for Endpoint na Androidu umožňuje hromadné označování mobilních zařízení během onboardingu tím, že umožňuje správcům nastavovat značky prostřednictvím Intune. Správa můžete nakonfigurovat značky zařízení prostřednictvím Intune prostřednictvím zásad konfigurace a odeslat je do zařízení uživatele. Jakmile uživatel nainstaluje a aktivuje Defender, klientská aplikace předá značky zařízení na portál zabezpečení. Značky zařízení se zobrazují na zařízeních v inventáři zařízení.

Ke konfiguraci značek zařízení použijte následující postup:

V Centru pro správu Microsoft Intune přejděte na Zásady > konfigurace aplikací > Přidat > spravované aplikace.

Zadejte název zásady.

V části Vybrat veřejné aplikace zvolte jako cílovou aplikaci Microsoft Defender for Endpoint.

Na stránce Nastavení vyberte Použít návrháře konfigurace a přidejte DefenderDeviceTag jako klíč a typ hodnoty jako Řetězec.

- Správa můžete přiřadit novou značku přidáním klíče DefenderDeviceTag a nastavením hodnoty pro značku zařízení.

- Správa můžete upravit existující značku úpravou hodnoty klíče DefenderDeviceTag.

- Správa můžete odstranit existující značku odebráním klíče DefenderDeviceTag.

Klikněte na Další a přiřaďte tuto zásadu cílovým zařízením a uživatelům.

Poznámka

Aby se značky synchronizovaly s Intune a předávaly portálu zabezpečení, musí být otevřená aplikace Defender. Může trvat až 18 hodin, než se značky na portálu projeví.

Související témata

Přehled aplikace Microsoft Defender for Endpoint v systému Android

Nasazení aplikace Microsoft Defender for Endpoint v systému Android pomocí Microsoft Intune

Tip

Chcete se dozvědět více? Engage s komunitou Microsoft Security v naší technické komunitě: Microsoft Defender for Endpoint Tech Community.