Zkoumání výstrah v Microsoft Defender XDR

Platí pro:

- Microsoft Defender XDR

Poznámka

Tento článek popisuje výstrahy zabezpečení v Microsoft Defender XDR. Upozornění na aktivity ale můžete použít k odesílání e-mailových oznámení sobě nebo jiným správcům, když uživatelé provádějí určité aktivity v Microsoftu 365. Další informace najdete v tématu Vytváření upozornění aktivit – Microsoft Purview | Microsoft Docs.

Výstrahy jsou základem všech incidentů a indikují výskyt škodlivých nebo podezřelých událostí ve vašem prostředí. Výstrahy jsou obvykle součástí širšího útoku a poskytují vodítka k incidentu.

V Microsoft Defender XDR se související výstrahy agregují, aby se vytvořily incidenty. Incidenty budou vždy poskytovat širší kontext útoku, ale analýza výstrah může být cenná, pokud je nutná hlubší analýza.

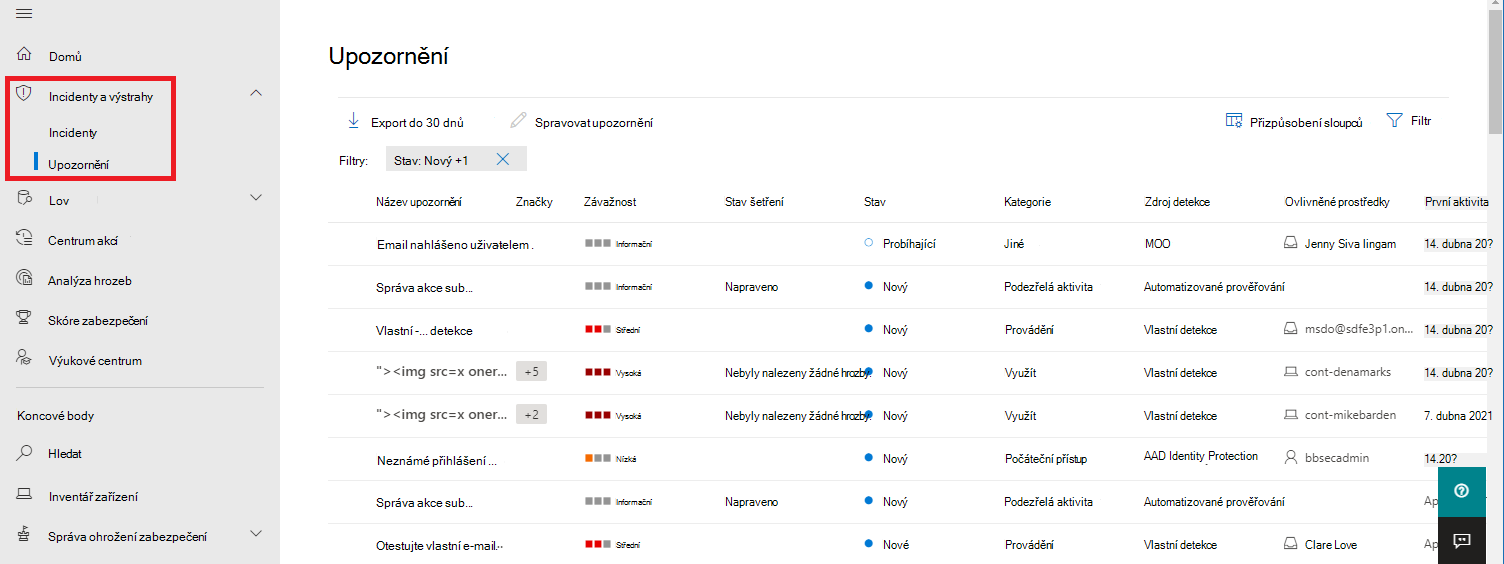

Fronta upozornění zobrazuje aktuální sadu výstrah. Do fronty upozornění se dostanete z části Incidenty & výstrahy > Výstrahy na rychlém spuštění portálu Microsoft Defender.

Výstrahy z různých řešení zabezpečení Microsoftu, jako jsou Microsoft Defender for Endpoint, Defender pro Office 365, Microsoft Sentinel, Defender for Cloud, Defender for Identity, Defender for Cloud Apps Defender XDR, Zásady správného řízení aplikací, Microsoft Entra ID Protection a Ochrana před únikem informací Microsoftu se zobrazí tady.

Ve výchozím nastavení se ve frontě upozornění na portálu Microsoft Defender zobrazují nová a probíhající upozornění z posledních sedmi dnů. Nejnovější výstraha je v horní části seznamu, abyste ho viděli jako první.

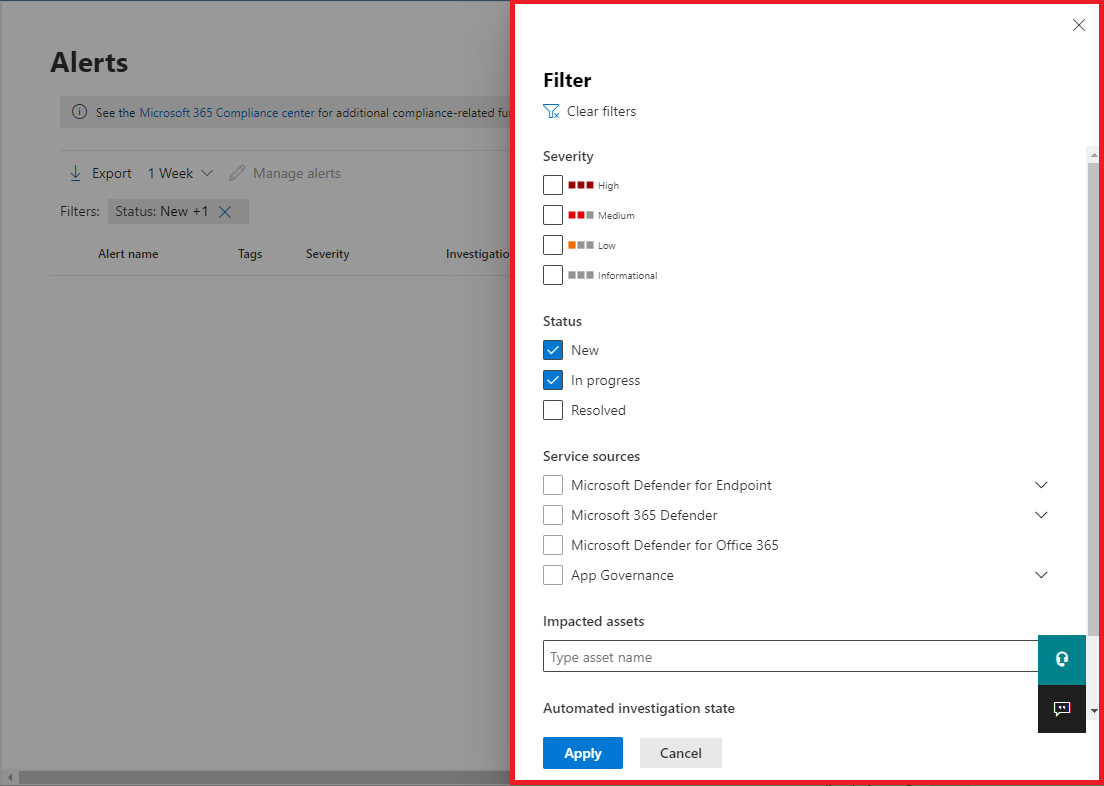

Ve výchozí frontě upozornění můžete výběrem možnosti Filtr zobrazit podokno Filtr , ve kterém můžete zadat podmnožinu výstrah. Tady je příklad.

Výstrahy můžete filtrovat podle těchto kritérií:

- Závažnost

- Stav

- Kategorie

- Služba / zdroje detekce

- Značky

- Politika

- Entity (ovlivněné prostředky)

- Stav automatizovaného šetření

- ID odběru upozornění

Poznámka

Microsoft Defender XDR zákazníci teď můžou filtrovat incidenty s výstrahami, kdy ohrožené zařízení komunikovalo se zařízeními OT připojenými k podnikové síti prostřednictvím integrace zjišťování zařízení Microsoft Defender pro IoT a Microsoft Defender for Endpoint. Pokud chcete tyto incidenty filtrovat, vyberte v části Služba/zdroje detekce možnost Libovolná a pak v názvu produktu vyberte Microsoft Defender pro IoT nebo se podívejte na téma Zkoumání incidentů a upozornění v Microsoft Defender pro IoT na portálu Defender. Skupiny zařízení můžete také použít k filtrování výstrah specifických pro web. Další informace o požadavcích na Defender for IoT najdete v tématu Začínáme s podnikovým monitorováním IoT v Microsoft Defender XDR.

Výstraha může obsahovat systémové značky nebo vlastní značky s určitým barevným pozadím. Vlastní značky používají bílé pozadí, zatímco systémové značky obvykle používají červené nebo černé barvy pozadí. Systémové značky identifikují v incidentu následující:

- Typ útoku, jako je ransomware nebo phishing s přihlašovacími údaji

- Automatické akce, jako je automatické vyšetřování a reakce a automatické přerušení útoku

- Experti defenderu zpracovávající incident

- Kritické prostředky zapojené do incidentu

Tip

Správa míry rizika zabezpečení Microsoftu na základě předdefinovaných klasifikací automaticky označí zařízení, identity a cloudové prostředky jako kritický prostředek. Tato předefinované funkce zajišťuje ochranu nejcennějších a nejdůležitějších prostředků organizace. Pomáhá také týmům pro operace zabezpečení určit prioritu vyšetřování a nápravy. Přečtěte si další informace o správě důležitých prostředků.

Požadované role pro výstrahy Defender pro Office 365

Pro přístup k výstrahám Microsoft Defender pro Office 365 budete potřebovat některou z následujících rolí:

Globální role Microsoft Entra:

- Globální správce

- Správce zabezpečení

- Operátor zabezpečení

- Globální čtenář

- Čtenář zabezpečení

Skupiny role dodržování předpisů Office 365 zabezpečení &

- Správce dodržování předpisů

- Správa organizace

Poznámka

Microsoft pro lepší zabezpečení doporučuje používat role s menším počtem oprávnění. Roli globálního správce, která má mnoho oprávnění, by se měla používat pouze v případě mimořádných událostí, pokud se žádná jiná role nehodí.

Analýza upozornění

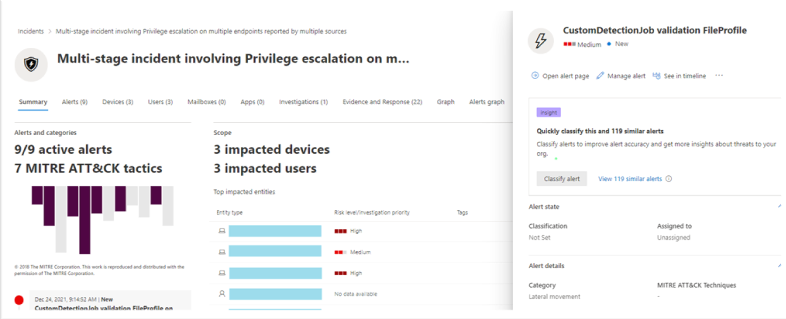

Pokud chcete zobrazit hlavní stránku upozornění, vyberte název výstrahy. Tady je příklad.

Můžete také vybrat akci Otevřít hlavní výstrahu v podokně Spravovat upozornění .

Stránka upozornění se skládá z těchto částí:

- Scénář upozornění, což je řetězec událostí a výstrah souvisejících s touto výstrahou v chronologickém pořadí.

- Souhrnné podrobnosti

Na stránce upozornění můžete vybrat tři tečky (...) vedle libovolné entity a zobrazit tak dostupné akce, například propojení výstrahy s jiným incidentem. Seznam dostupných akcí závisí na typu upozornění.

Zdroje upozornění

Microsoft Defender XDR výstrahy pocházejí z řešení, jako je Microsoft Defender for Endpoint, Defender pro Office 365, Defender for Identity, Defender for Cloud Apps, doplněk zásad správného řízení aplikací pro Microsoft Defender for Cloud Apps, Microsoft Entra ID Protection a Microsoft Data Loss Prevention. Můžete si všimnout výstrah s předem zadanými znaky. Následující tabulka obsahuje doprovodné materiály, které vám pomůžou pochopit mapování zdrojů upozornění na základě předem zadaného znaku výstrahy.

Poznámka

- Předem připravené identifikátory GUID jsou specifické pouze pro sjednocená prostředí, jako jsou sjednocená fronta upozornění, stránka sjednocených upozornění, sjednocené šetření a sjednocený incident.

- Předpřipoucený znak nezmění identifikátor GUID výstrahy. Jedinou změnou identifikátoru GUID je předem připravená komponenta.

| Zdroj upozornění | ID upozornění s předpřihlednými znaky |

|---|---|

| Microsoft Defender XDR | ra{GUID} ta{GUID} pro výstrahy z ThreatExpertsea{GUID} pro výstrahy z vlastních detekcí |

| Microsoft Defender pro Office 365 | fa{GUID} Například: fa123a456b-c789-1d2e-12f1g33h445h6i |

| Microsoft Defender for Endpoint | da{GUID} ed{GUID} pro výstrahy z vlastních detekcí |

| Microsoft Defender for Identity | aa{GUID} ri{GUID} Příklad: aa123a456b-c789-1d2e-12f1g33h445h6i, ri638724443630474445_-1629192583 |

| Microsoft Defender for Cloud Apps | ca{GUID} Například: ca123a456b-c789-1d2e-12f1g33h445h6i |

| Microsoft Entra ID Protection | ad{GUID} |

| Zásady správného řízení aplikací | ma{GUID} |

| Microsoft Data Loss Prevention | dl{GUID} |

| Microsoft Defender for Cloud | dc{GUID} |

| Microsoft Sentinel | sn{GUID} |

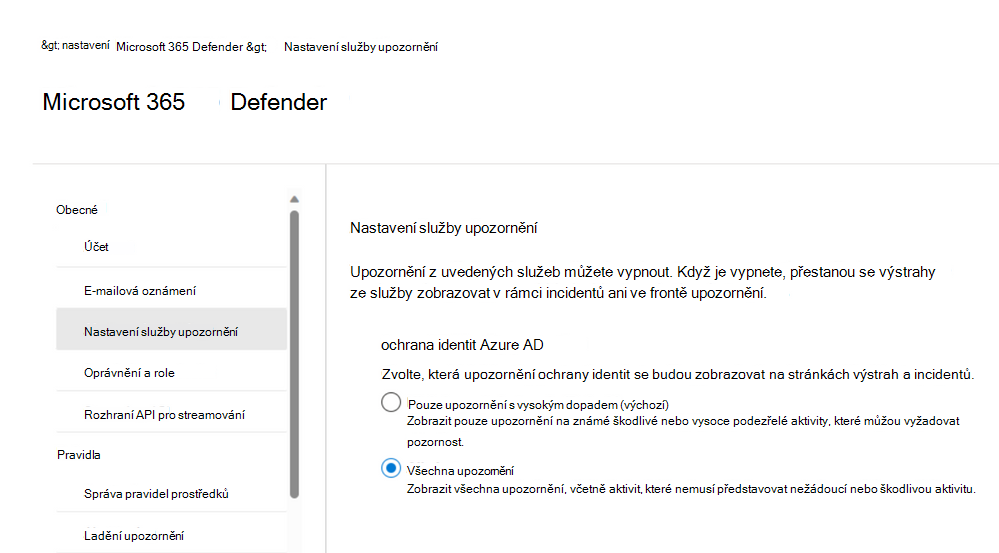

Konfigurace služby upozornění Microsoft Entra IP

Přejděte na portál Microsoft Defender (security.microsoft.com), vyberte Nastavení>Microsoft Defender XDR.

V seznamu vyberte Nastavení služby upozornění a pak nakonfigurujte službu upozornění Microsoft Entra ID Protection.

Ve výchozím nastavení jsou povolené jenom nejrelevantní výstrahy pro centrum operací zabezpečení. Pokud chcete získat všechny Microsoft Entra detekce rizik PROTOKOLU IP, můžete je změnit v části Nastavení služby upozornění.

K nastavení služby výstrah můžete také přistupovat přímo ze stránky Incidenty na portálu Microsoft Defender.

Důležité

Některé informace se týkají předprodeje produktu, který může být před komerčním vydáním podstatně změněn. Společnost Microsoft neposkytuje v souvislosti se zde uvedenými informacemi žádné výslovné ani předpokládané záruky.

Analýza ovlivněných prostředků

Oddíl Provedené akce obsahuje seznam ovlivněných prostředků, jako jsou poštovní schránky, zařízení a uživatelé ovlivnění touto výstrahou.

Můžete také vybrat Zobrazit v centru akcí a zobrazit kartu Historiev Centru akcí na portálu Microsoft Defender.

Trasování role upozornění v příběhu upozornění

Text upozornění zobrazuje všechny prostředky nebo entity související s upozorněním v zobrazení stromu procesu. Na upozornění v názvu se fokus zaměřuje, když se poprvé dostanete na vybranou stránku výstrahy. Prostředky v textu upozornění se dají rozbalit a dají se kliknout. Poskytují další informace a urychlí vaši odpověď tím, že vám umožní provést akci přímo v kontextu stránky upozornění.

Poznámka

Část s informacemi o upozorněních může obsahovat více než jedno upozornění, přičemž další výstrahy související se stejným stromem spuštění se zobrazují před nebo za vybranou výstrahou.

Zobrazení dalších informací o upozorněních na stránce s podrobnostmi

Na stránce podrobností se zobrazí podrobnosti vybrané výstrahy s podrobnostmi a souvisejícími akcemi. Pokud v textu upozornění vyberete některý z ovlivněných prostředků nebo entit, stránka podrobností se změní a poskytne kontextové informace a akce pro vybraný objekt.

Jakmile vyberete entitu, která vás zajímá, stránka podrobností se změní a zobrazí informace o vybraném typu entity, historické informace, pokud je k dispozici, a možnosti provedení akce s touto entitou přímo ze stránky upozornění.

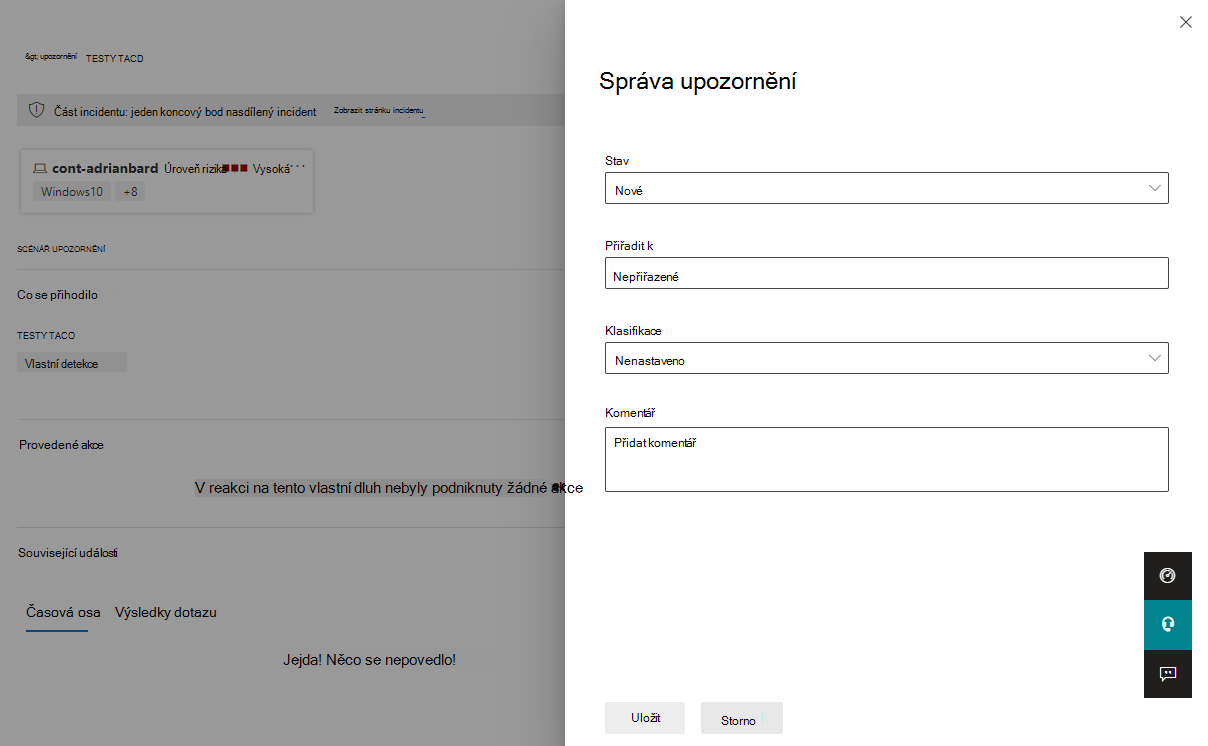

Správa upozornění

Pokud chcete výstrahu spravovat, vyberte Spravovat výstrahu v části souhrnných podrobností na stránce upozornění. Tady je příklad podokna Spravovat výstrahy pro jednu výstrahu.

Podokno Spravovat výstrahy umožňuje zobrazit nebo zadat:

- Stav upozornění (Nové, Vyřešeno, Probíhá).

- Uživatelský účet, kterému byla výstraha přiřazena.

- Klasifikace výstrahy:

- Nenastaví se (výchozí).

- Pravdivě pozitivní s typem hrozby. Tuto klasifikaci použijte pro výstrahy, které přesně označují skutečnou hrozbu. Zadání tohoto typu hrozby upozorní váš bezpečnostní tým na vzory hrozeb a zasadí se o ochranu vaší organizace před nimi.

- Informační, očekávaná aktivita s typem aktivity. Tuto možnost použijte pro výstrahy, které jsou technicky přesné, ale představují normální chování nebo simulovanou aktivitu hrozeb. Obecně chcete tyto výstrahy ignorovat, ale očekávat je u podobných aktivit v budoucnu, kdy tyto aktivity aktivují skuteční útočníci nebo malware. Pomocí možností v této kategorii můžete klasifikovat výstrahy pro testy zabezpečení, aktivitu červeného týmu a očekávané neobvyklé chování důvěryhodných aplikací a uživatelů.

- Falešně pozitivní pro typy výstrah, které byly vytvořeny, i když nedochází k žádné škodlivé aktivitě nebo k falešnému poplachu. Pomocí možností v této kategorii klasifikujte výstrahy, které jsou omylem identifikovány jako normální události nebo aktivity, jako škodlivé nebo podezřelé. Na rozdíl od upozornění na informační očekávanou aktivitu, která může být užitečná i při zachytávání reálných hrozeb, obvykle nechcete, aby se tato upozornění znovu zobrazovala. Klasifikace výstrah jako falešně pozitivních pomáhá Microsoft Defender XDR zlepšit kvalitu jejich detekce.

- Komentář k upozornění

Poznámka

Přibližně 29. srpna 2022 budou dříve podporované hodnoty určení výstrah (Apt a SecurityPersonnel) zastaralé a nebudou prostřednictvím rozhraní API dostupné.

Poznámka

Jeden ze způsobů, jak ho spravovat, ho upozorní pomocí značek. Funkce označování pro Microsoft Defender pro Office 365 se postupně zavádí a v současné době je ve verzi Preview.

V současné době se upravené názvy značek použijí jenom u upozornění vytvořených po aktualizaci. Výstrahy, které byly generovány před úpravou, nebudou odrážet aktualizovaný název značky.

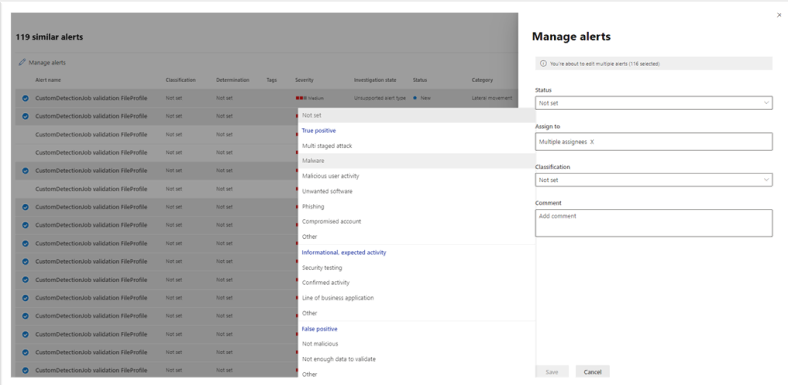

Pokud chcete spravovat sadu upozornění podobnou konkrétní výstraze, vyberte Zobrazit podobné výstrahy v poli PŘEHLED v části souhrnu podrobností na stránce upozornění.

V podokně Spravovat výstrahy pak můžete klasifikovat všechny související výstrahy najednou. Tady je příklad.

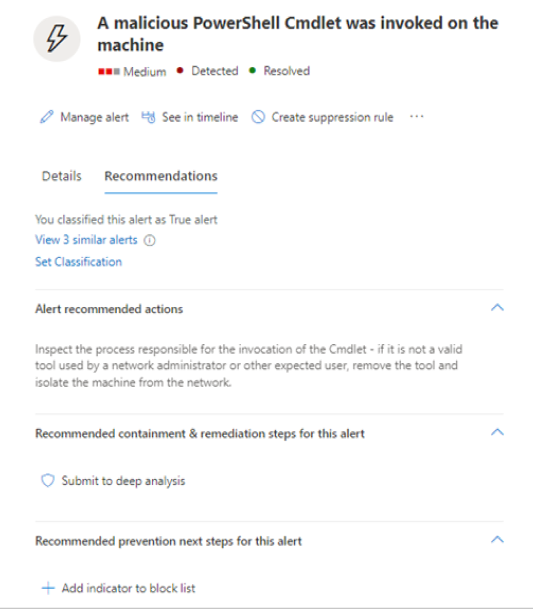

Pokud už podobné výstrahy byly klasifikované v minulosti, můžete ušetřit čas tím, že použijete Microsoft Defender XDR doporučení, abyste zjistili, jak byly ostatní výstrahy vyřešeny. V části souhrnu podrobností vyberte Doporučení.

Karta Doporučení poskytuje akce a rady pro další kroky pro šetření, nápravu a prevenci. Tady je příklad.

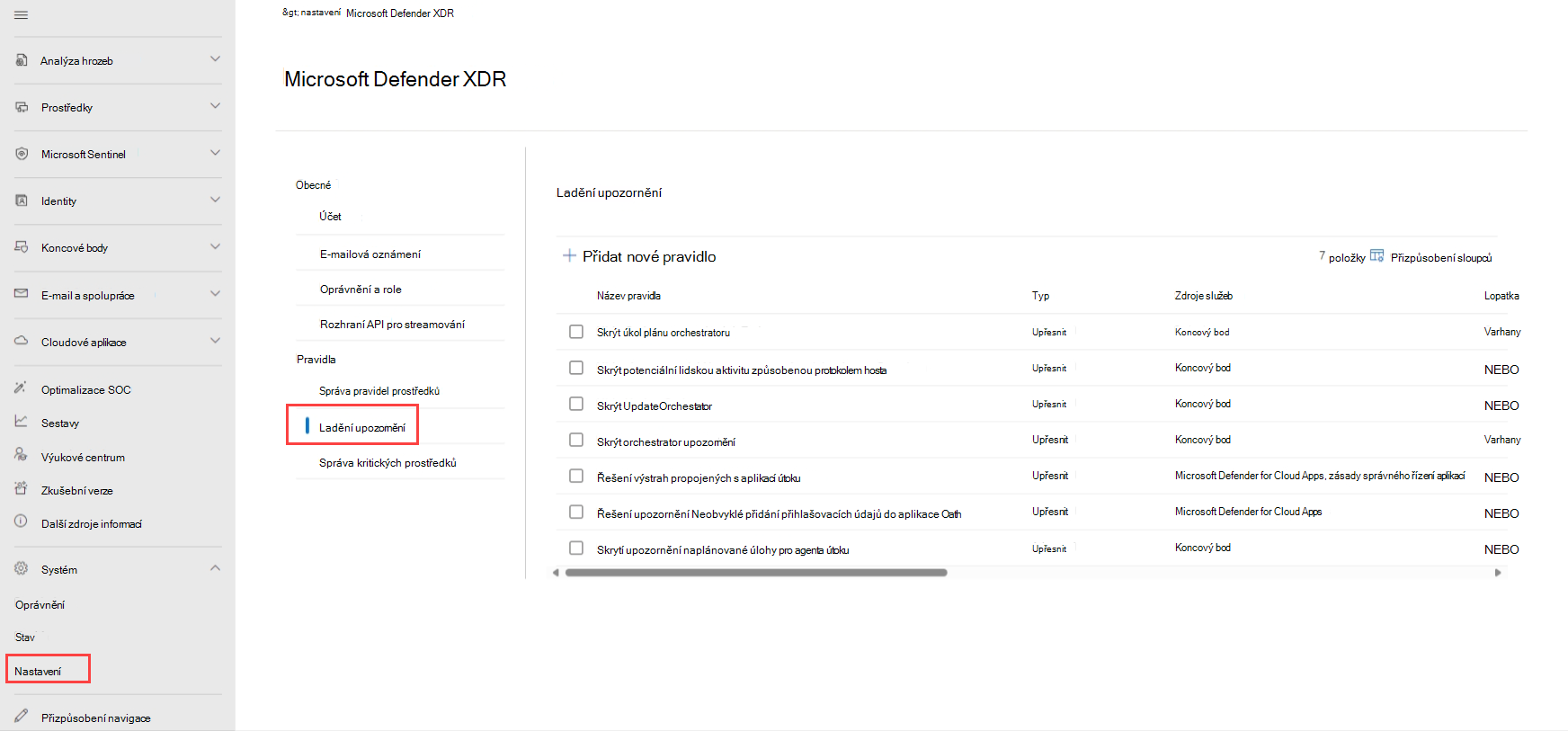

Ladění upozornění

Jako analytik soc (Security Operations Center) je jedním z hlavních problémů posouzení velkého počtu výstrah, které se aktivují denně. Čas analytika je cenný a chce se zaměřit pouze na výstrahy s vysokou závažností a vysokou prioritou. Mezitím analytici musí také analyzovat a řešit výstrahy s nižší prioritou, což je obvykle ruční proces.

Ladění výstrah, dříve označované jako potlačení výstrah, umožňuje předem ladit a spravovat výstrahy. Tím se zjednoduší fronta upozornění a ušetří se čas třídění tím, že automaticky skryjete nebo vyřešíte výstrahy pokaždé, když dojde k určitému očekávanému chování organizace a splní se podmínky pravidla.

Pravidla ladění výstrah podporují podmínky založené na typech důkazů , jako jsou soubory, procesy, naplánované úlohy a další typy důkazů, které aktivují výstrahy. Po vytvoření pravidla ladění upozornění ho použijte na vybranou výstrahu nebo na jakýkoli typ výstrahy, který splňuje definované podmínky, a vylaďte ho.

Ladění výstrah jako obecné dostupnosti zaznamenává výstrahy jenom z Defenderu for Endpoint. Ve verzi Preview je ale ladění upozornění rozšířené i na další služby Microsoft Defender XDR, včetně služeb Defender pro Office 365, Defender for Identity, Defender for Cloud Apps Microsoft Entra ID Protection ( Microsoft Entra IP adresy) a další, pokud jsou k dispozici na vaší platformě a plánu.

Upozornění

Doporučujeme používat ladění upozornění s opatrností ve scénářích, kdy známé interní obchodní aplikace nebo testy zabezpečení aktivují očekávanou aktivitu a nechcete, aby se upozornění zobrazovala.

Vytvoření podmínek pravidla pro ladění upozornění

Pravidla ladění upozornění můžete vytvářet v oblasti nastavení Microsoft Defender XDR nebo na stránce s podrobnostmi upozornění. Pokračujte výběrem jedné z následujících karet.

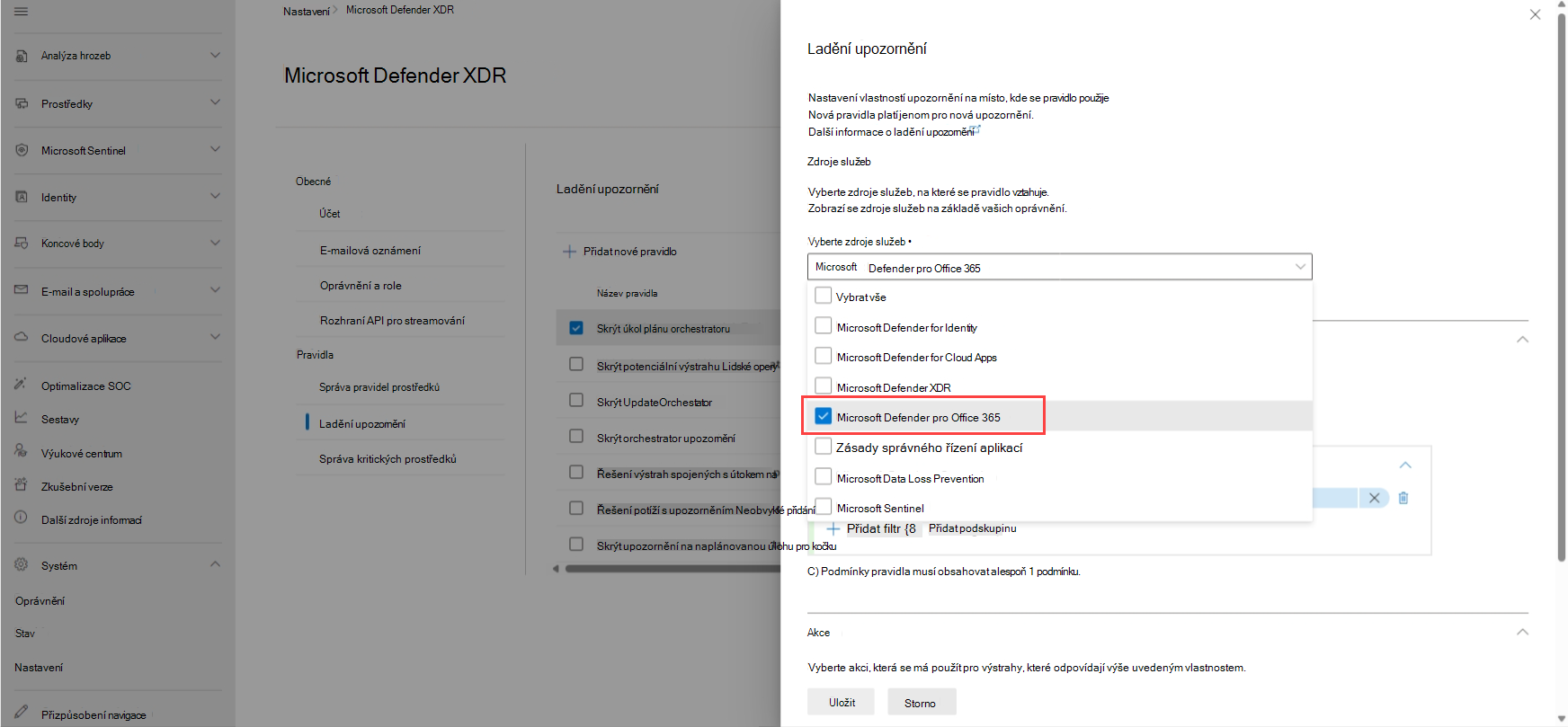

Na portálu Microsoft Defender vyberte Nastavení > Microsoft Defender XDR > Ladění upozornění.

Vyberte Přidat nové pravidlo a vylaďte nové upozornění nebo vyberte existující řádek pravidla a proveďte změny. Výběrem názvu pravidla se otevře stránka s podrobnostmi pravidla, kde můžete zobrazit seznam přidružených upozornění, upravit podmínky nebo pravidlo zapnout a vypnout.

V podokně Ladění upozornění v části Vybrat zdroje služeb vyberte zdroje služeb, u kterých chcete pravidlo použít. V seznamu se zobrazí jenom služby, u kterých máte oprávnění. Příklady:

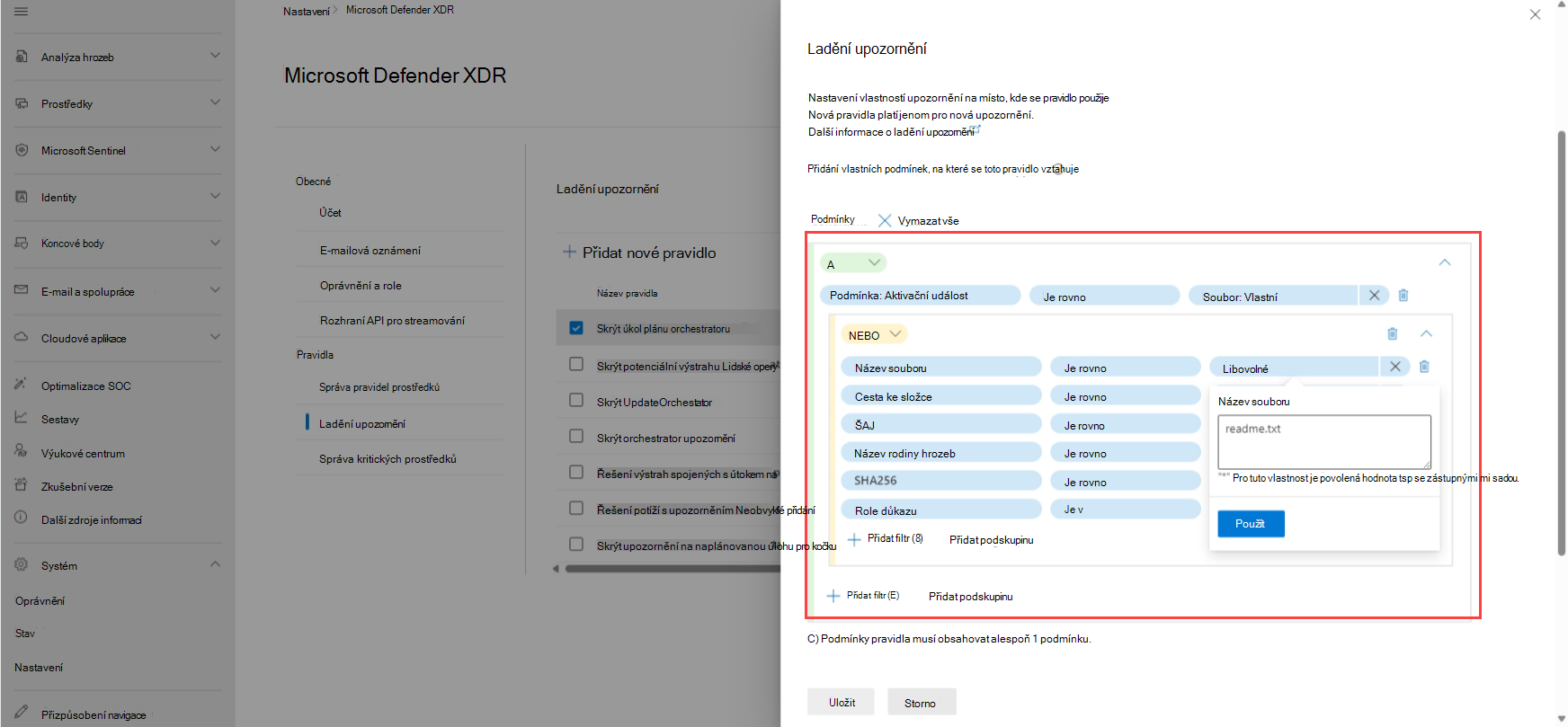

V oblasti Podmínky přidejte podmínku pro triggery výstrahy. Pokud například chcete zabránit aktivaci upozornění při vytvoření konkrétního souboru, definujte podmínku triggeru Soubor:Vlastní a definujte podrobnosti o souboru:

Uvedené triggery se liší v závislosti na vybraných zdrojích služeb. Triggery jsou všechny indikátory ohrožení zabezpečení (IOC), jako jsou soubory, procesy, naplánované úlohy a další typy důkazů, které můžou aktivovat výstrahu, včetně skriptů rozhraní AMSI (AntiMalware Scan Interface), událostí rozhraní WMI (Windows Management Instrumentation) nebo plánovaných úloh.

Pokud chcete nastavit více podmínek pravidla, vyberte Přidat filtr a použijte možnosti AND, OR a seskupování, abyste definovali vztahy mezi několika typy důkazů, které aktivují výstrahu. Další vlastnosti důkazů se automaticky vyplní jako nová podskupina, ve které můžete definovat hodnoty podmínek. V hodnotách podmínek se nerozlišují malá a velká písmena a některé vlastnosti podporují zástupné cardy.

V oblasti Akce podokna Ladit upozornění vyberte příslušnou akci, kterou má pravidlo provést, buď Skrýt výstrahu nebo Vyřešit výstrahu.

Zadejte výstižný název upozornění a komentář, který výstrahu popisuje, a pak vyberte Uložit.

Poznámka

Název upozornění (Název) je založený na typu upozornění (IoaDefinitionId), který o názvu výstrahy rozhoduje. Dvě výstrahy, které mají stejný typ upozornění, se můžou změnit na jiný název výstrahy.

Řešení upozornění

Jakmile dokončíte analýzu výstrahy a dá se vyřešit, přejděte do podokna Spravovat upozornění pro výstrahu nebo podobné výstrahy, označte stav jako Vyřešeno a pak ho klasifikujte jako pravdivě pozitivní s typem hrozby, informační, očekávanou aktivitu typu aktivity nebo falešně pozitivní.

Klasifikace výstrah pomáhá Microsoft Defender XDR zlepšit kvalitu jejich detekce.

Určení priorit výstrah pomocí Power Automate

Moderní týmy pro operace zabezpečení (SecOps) potřebují automatizaci, aby fungovaly efektivně. Aby se týmy SecOps zaměřily na proaktivní vyhledávání a prošetřování skutečných hrozeb, používají Power Automate k třídění ze seznamu výstrah a eliminují ty, které nejsou hrozbami.

Kritéria pro řešení výstrah

- Uživatel má zapnutou funkci Zpráva mimo kancelář

- Uživatel není označený jako vysoce rizikový

Pokud platí obojí, funkce SecOps označí výstrahu jako legitimní cestu a vyřeší ji. Po vyřešení upozornění se v Microsoft Teams publikuje oznámení.

Připojení Power Automate k Microsoft Defender for Cloud Apps

Abyste mohli vytvořit automatizaci, budete před připojením Power Automate k Microsoft Defender for Cloud Apps potřebovat token rozhraní API.

Otevřete Microsoft Defender, vyberte Nastavení>Token rozhraní APICloud Apps> a pak na kartě Tokeny rozhraní API vyberte Přidat token.

Zadejte název tokenu a pak vyberte Generovat. Uložte token, protože ho budete potřebovat později.

Vytvoření automatizovaného toku

V tomto krátkém videu se dozvíte, jak automatizace efektivně funguje při vytváření plynulého pracovního postupu a jak připojit Power Automate k Defender for Cloud Apps.

Další kroky

Podle potřeby v případě incidentů v procesu pokračujte ve vyšetřování.

Viz také

- Přehled incidentů

- Správa incidentů

- Prověřování incidentů

- Zkoumání upozornění ochrany před únikem informací v Defenderu

- Microsoft Entra ID Protection

Tip

Chcete se dozvědět více? Spojte se s komunitou zabezpečení společnosti Microsoft v naší technické komunitě: Technická komunita Microsoft Defender XDR.