Šifrování Defender for Cloud Apps neaktivních uložených dat pomocí vlastního klíče (BYOK)

Tento článek popisuje, jak nakonfigurovat Defender for Cloud Apps tak, aby pomocí vlastního klíče zašifrovali data, která shromažďuje, když jsou neaktivní uložená. Pokud hledáte dokumentaci k použití šifrování u dat uložených v cloudových aplikacích, přečtěte si téma Integrace Microsoft Purview.

Defender for Cloud Apps bere vaše zabezpečení a soukromí vážně. Proto jakmile Defender for Cloud Apps začne shromažďovat data, používá vlastní spravované klíče k ochraně vašich dat v souladu s našimi zásadami zabezpečení dat a ochrany osobních údajů. Defender for Cloud Apps navíc umožňuje dále chránit neaktivní uložená data šifrováním pomocí vlastního klíče azure Key Vault.

Důležité

Pokud dojde k potížím s přístupem ke klíči azure Key Vault, Defender for Cloud Apps se nepodaří zašifrovat vaše data a váš tenant se do hodiny uzamkne. Když je váš tenant uzamčený, veškerý přístup k němu se zablokuje, dokud se příčina nevyřeší. Jakmile bude váš klíč znovu přístupný, obnoví se úplný přístup k vašemu tenantovi.

Tento postup je dostupný jenom na portálu Microsoft Defender a nedá se provést na klasickém Microsoft Defender for Cloud Apps.

Požadavky

Aplikaci Microsoft Defender for Cloud Apps – BYOK musíte zaregistrovat v Microsoft Entra ID tenanta přidruženém k vašemu Defender for Cloud Apps tenantovi.

Registrace aplikace

Nainstalujte Microsoft Graph PowerShell.

Otevřete terminál PowerShellu a spusťte následující příkazy:

Connect-MgGraph -Scopes "Application.ReadWrite.All" # Create a new service principal New-MgServicePrincipal -AppId 6a12de16-95c8-4e42-a451-7dbbc34634cd # Update Service Principal $servicePrincipalId = Get-MgServicePrincipal -Filter "AppId eq '6a12de16-95c8-4e42-a451-7dbbc34634cd'" | Select Id $params = @{ accountEnabled = $true } Update-MgServicePrincipal -ServicePrincipalId $servicePrincipalId.Id -BodyParameter $paramsKde ServicePrincipalId je ID vrácené předchozím příkazem (

New-MgServicePrincipal).

Poznámka

- Defender for Cloud Apps šifruje neaktivní uložená data pro všechny nové tenanty.

- Všechna data, která se nacházejí v Defender for Cloud Apps déle než 48 hodin, budou zašifrovaná.

Nasazení klíče azure Key Vault

Vytvořte nový Key Vault s povolenými možnostmi Obnovitelné odstranění a Ochrana proti vymazání.

V nově vygenerované Key Vault otevřete podokno Zásady přístupu a pak vyberte +Přidat zásady přístupu.

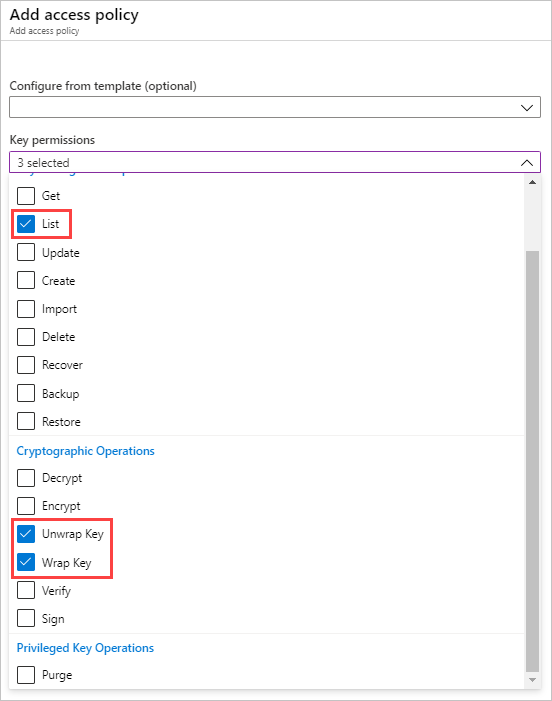

Vyberte Oprávnění ke klíči a v rozevírací nabídce zvolte následující oprávnění:

Oddíl Požadovaná oprávnění Operace správy klíčů -Seznam Kryptografické operace - Zabalit klíč

- Rozbalit klíč

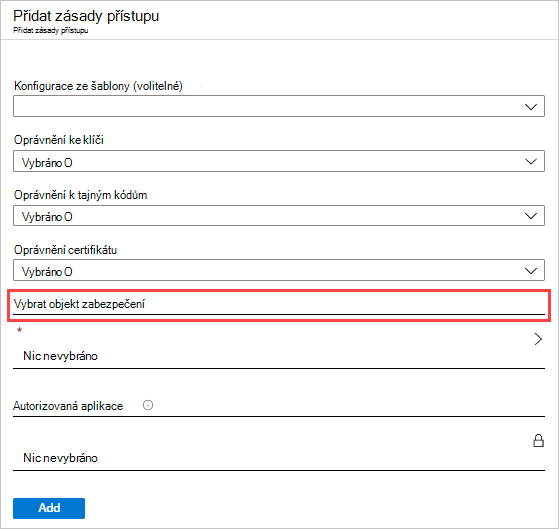

V části Vybrat objekt zabezpečení zvolte Microsoft Defender for Cloud Apps – BYOK nebo Microsoft Cloud App Security – BYOK.

Vyberte Uložit.

Vytvořte nový klíč RSA a udělejte toto:

Poznámka

Podporují se pouze klíče RSA.

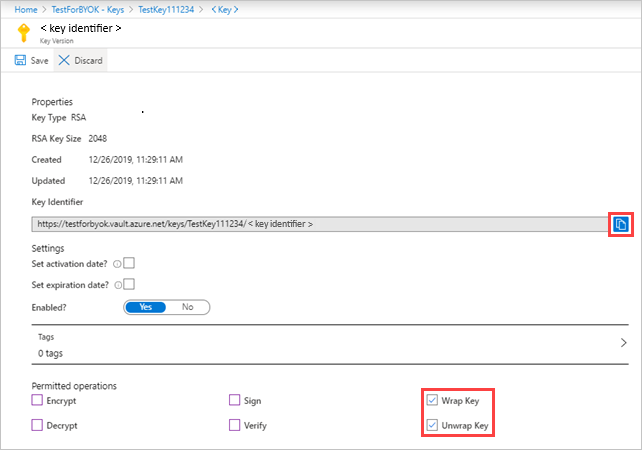

Po vytvoření klíče vyberte nový vygenerovaný klíč, vyberte aktuální verzi a pak se zobrazí Povolené operace.

V části Povolené operace se ujistěte, že jsou povolené následující možnosti:

- Zalomit klávesu

- Rozbalení klávesy

Zkopírujte identifikátor URI identifikátoru klíče . Budete ho potřebovat později.

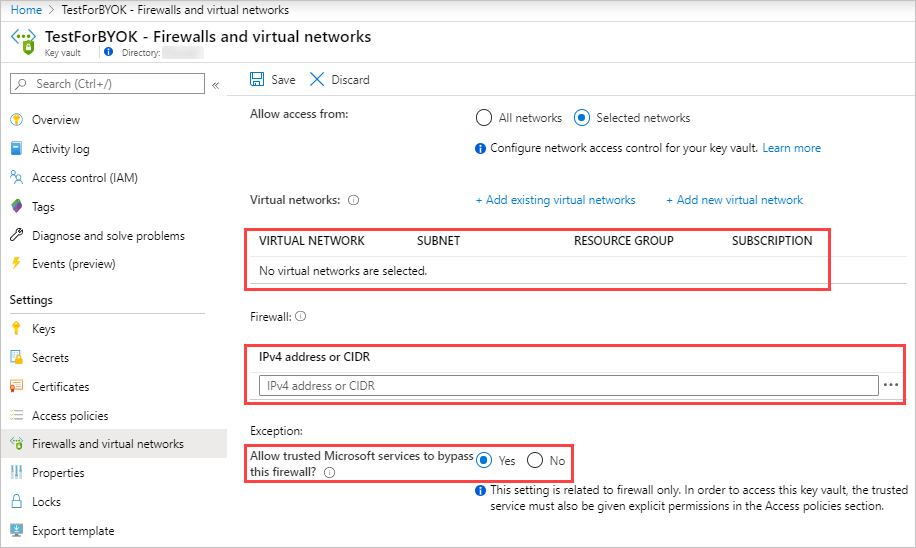

Pokud pro vybranou síť používáte bránu firewall, nakonfigurujte následující nastavení brány firewall tak, aby Defender for Cloud Apps přístup k zadanému klíči, a potom klikněte na Uložit:

- Ujistěte se, že nejsou vybrané žádné virtuální sítě.

- Přidejte následující IP adresy:

- 13.66.200.132

- 23.100.71.251

- 40.78.82.214

- 51.105.4.145

- 52.166.166.111

- 13.72.32.204

- 52.244.79.38

- 52.227.8.45

- Vyberte Povolit důvěryhodným službám Microsoftu obejít tuto bránu firewall.

Povolení šifrování dat v Defender for Cloud Apps

Když povolíte šifrování dat, Defender for Cloud Apps okamžitě použije klíč azure Key Vault k šifrování neaktivních uložených dat. Vzhledem k tomu, že váš klíč je pro proces šifrování nezbytný, je důležité zajistit, aby vaše určené Key Vault a klíč byly neustále přístupné.

Povolení šifrování dat

Na portálu Microsoft Defender vyberte Nastavení > Šifrování > dat Cloud Apps > Povolit šifrování dat.

Do pole Identifikátor URI klíče Azure Key Vault vložte hodnotu identifikátoru URI klíče, kterou jste zkopírovali dříve. Defender for Cloud Apps vždy používá nejnovější verzi klíče bez ohledu na verzi klíče určenou identifikátorem URI.

Po dokončení ověření identifikátoru URI vyberte Povolit.

Poznámka

Když šifrování dat zakážete, Defender for Cloud Apps z neaktivních uložených dat odebere šifrování pomocí vlastního klíče. Vaše data ale zůstanou zašifrovaná Defender for Cloud Apps spravovanými klíči.

Zakázání šifrování dat: Přejděte na kartu Šifrování dat a klikněte na Zakázat šifrování dat.

Manipulace s klávesou

Pokaždé, když vytvoříte nové verze klíče nakonfigurovaného pro šifrování dat, Defender for Cloud Apps automaticky přehodí na nejnovější verzi klíče.

Zpracování selhání šifrování dat

Pokud dojde k potížím s přístupem ke klíči azure Key Vault, Defender for Cloud Apps se nepodaří zašifrovat vaše data a váš tenant se do hodiny uzamkne. Když je váš tenant uzamčený, veškerý přístup k němu se zablokuje, dokud se příčina nevyřeší. Jakmile bude váš klíč znovu přístupný, obnoví se úplný přístup k vašemu tenantovi. Informace o zpracování selhání šifrování dat najdete v tématu Řešení potíží se šifrováním dat pomocí vlastního klíče.