Určení parametrů připojení

Před použitím konektoru v Azure Logic Apps, Microsoft Power Automate nebo Microsoft Power Apps musíte vytvořit připojení prostřednictvím ověření back-endovou službou. Informace, jak probíhá ověření pomocí backendové služby, je třeba definovat při vytváření konektoru jako součásti parametrů připojení. Při vytváření vlastního konektoru přes uživatelské rozhraní na portálu Power Automate nebo Power Apps můžete na kartě Zabezpečení určit, jaký typ ověřování chcete při vytváření připojení použít.

Typy ověřování

V současné době jsou podporovány různé typy ověřování:

- Bez ověřování

- Základní ověřování

- Ověřování na základě klíče rozhraní API

- Oauth 2.0

Bez ověřování

Uživatel nepotřebuje ověření k vytvoření připojení ke konektoru. V tomto případě může konektor použít libovolný anonymní uživatel.

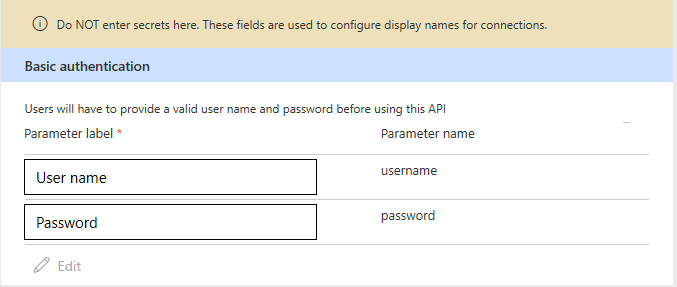

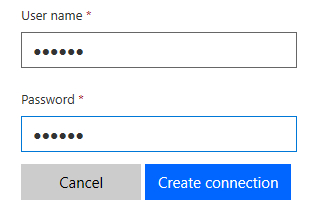

Základní ověřování

Jedná se o nejjednodušší typ ověřování. K vytvoření připojení musí uživatel zadat pouze uživatelské jméno a heslo.

Hodnoty, které zadáte do části Popisek parametru, jsou názvy polí „uživatelské jméno“ a „heslo“, které uživatel vidí při vytváření připojení. Předchozí příklad uvádí, co se uživateli zobrazí při vytváření připojení:

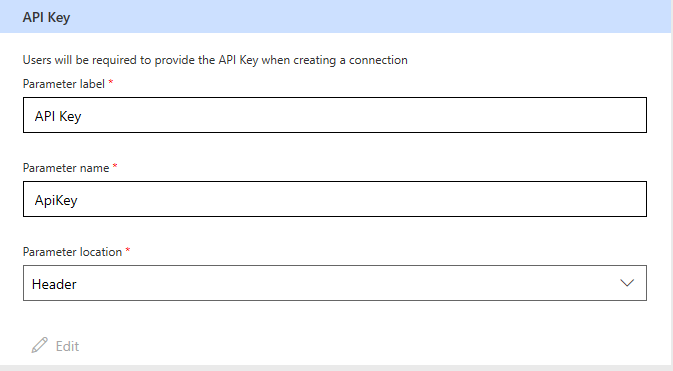

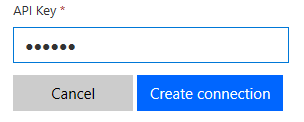

Ověřování na základě klíče rozhraní API

Uživatel nemusí při vytváření připojení zadávat klíč rozhraní API. V poli Umístění parametru můžete nastavit, aby se při provedení požadavku odeslal klíč rozhraní API do služby v hlavičkách nebo řetězci dotazu.

Hodnota, kterou zadáte do pole Popisek parametru, he název pole, které uživatel uvidí. Například následující obrázek se uživateli zobrazí v době vytvoření připojení. Když je na vaši službu podán požadavek, je k němu přidáno záhlaví s názvem „ApiKey“ a hodnotou zadanou uživatelem.

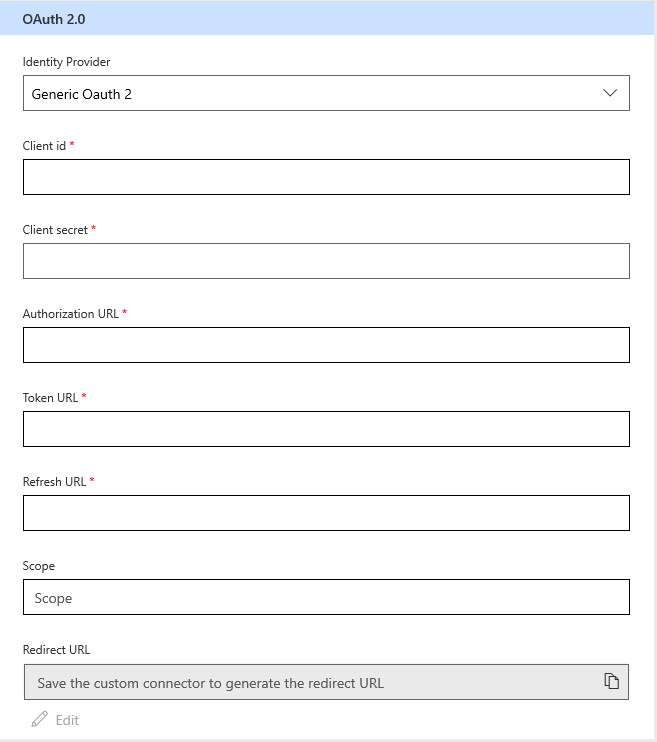

Oauth 2.0

Toto je nejčastěji používaný typ, který používá ověřovací rámec Oauth 2 k ověření pomocí služby. Před použitím tohoto typu ověřování budete muset aplikaci zaregistrovat ve službě, aby mohla přijímat přístupové tokeny pro uživatele. Například příkaz Registrovat aplikaci v Microsoft Entra ID ukazuje, jak registrovat aplikaci ve službě Microsoft Entra ID. Musíte zadat následující informace:

Poskytovatel identity: Uživatelské rozhraní v současné době podporuje více poskytovatelů identity. Obecné jsou Obecné Oauth 2, které lze použít pro jakoukoli službu, a Microsoft Entra ID, které lze použít pro všechny služby Azure. Podporuje se i několik konkrétních zprostředkovatelů identity, jako jsou Facebook, GitHub, Google atd.

ID klienta: ID klienta aplikace, kterou jste zaregistrovali ve službě.

Tajný klíč klienta: ID klienta aplikace, kterou jste zaregistrovali ve službě.

Adresa URL autorizace: koncový bod autorizace API k ověření pomocí služby.

Adresa URL tokenu: koncový bod rozhraní API pro získání přístupového tokenu po dokončení autorizace.

Adresa URL aktualizace: Koncový bod rozhraní API k aktualizaci přístupového tokenu poté, co vyprší.

Poznámka

V současné době vlastní konektory nepodporují typ udělení přihlašovacích údajů klienta.

Následující příklad ukazuje použití zprostředkovatele identity Obecné Oauth 2 k ověření ve službě Microsoft Entra ID.

Během procesu vytváření připojení je uživatel vyzván k zadání přihlašovacích údajů pro přihlášení ke službě. Tyto přihlašovací údaje jsou použity aplikací k získání autorizačního tokenu. V každém požadavku je tento autorizační token odeslán do vaší služby v autorizační hlavičce.

Poskytnutí názorů

Velmi si vážíme vašich názorů na problémy s naší platformou konektorů nebo nových nápadů na funkce. Chcete-li poskytnout zpětnou vazbu, přejděte do části Odeslat problémy nebo získat pomoc s konektory a vyberte typ zpětné vazby.