Zabezpečení úloh SAP

Azure poskytuje všechny nástroje potřebné k zabezpečení úloh SAP. Aplikace SAP můžou obsahovat citlivá data o vaší organizaci. Svou architekturu SAP musíte chránit pomocí zabezpečených metod ověřování, posílených sítí a šifrování.

Konfigurace správy identit

Dopad: Zabezpečení

Správa identit je architektura, která vynucuje zásady, které řídí přístup k důležitým prostředkům. Správa identit řídí přístup k úlohám SAP v rámci své virtuální sítě nebo mimo její virtuální síť. Existují tři případy použití správy identit, které je potřeba zvážit pro vaši úlohu SAP, a řešení správy identit se u každého z nich liší.

Použití Microsoft Entra ID

Organizace můžou zlepšit zabezpečení virtuálních počítačů s Windows a Linuxem v Azure integrací s Microsoft Entra ID, což je plně spravovaná služba pro správu identit a přístupu. Microsoft Entra ID může ověřit a autorizovat přístup koncového uživatele k operačnímu systému SAP. Microsoft Entra ID můžete použít k vytvoření domén, které existují v Azure, nebo můžete použít integraci s místní Active Directory identitami. Microsoft Entra ID se také integruje s Microsoftem 365, Dynamics CRM Online a mnoha aplikacemi SaaS (Software jako služba) od partnerů. K šíření identity doporučujeme použít system pro správu identit mezi doménou (SCIM). Tento model umožňuje optimální životní cyklus uživatele.

Další informace naleznete v tématu:

- Synchronizace SCIM s Microsoft Entra ID

- Konfigurace ověřování identit cloudové platformy SAP pro automatické zřizování uživatelů

- Microsoft Entra integrace jednotného přihlašování (SSO) se SAP NetWeaverem

- Přihlášení k virtuálnímu počítači s Linuxem v Azure pomocí Microsoft Entra ID a OpenSSH

- Přihlášení k virtuálnímu počítači s Windows v Azure pomocí Microsoft Entra ID

Konfigurace jednotného přihlašování

K aplikaci SAP můžete přistupovat pomocí front-endového softwaru SAP (SAP GUI) nebo prohlížeče s protokolem HTTP/S. Doporučujeme nakonfigurovat jednotné přihlašování (SSO) pomocí služby Microsoft Entra ID nebo Active Directory Federation Services (AD FS) (AD FS). Jednotné přihlašování umožňuje koncovým uživatelům připojit se k aplikacím SAP přes prohlížeč, kde je to možné.

Další informace naleznete v tématu:

- JEDNOTNÉ PŘIHLAŠOVÁNÍ SAP HANA

- JEDNOTNÉ PŘIHLAŠOVÁNÍ SAP NetWeaver

- SAP Fiori SSO

- SAP Cloud Platform SSO

- SuccessFactors – jednotné přihlašování

- přehled Microsoft Entra

Použití pokynů pro konkrétní aplikaci

Doporučujeme využít službu SAP Identity Authentication Pro SAP Analytics Cloud, SuccessFactors a SAP Business Technology Platform. Můžete také integrovat služby z platformy SAP Business Technology Platform s Microsoft Graphem pomocí Microsoft Entra ID a služby SAP Identity Authentication Service.

Další informace naleznete v tématu:

- Použití Microsoft Entra ID k zabezpečení přístupu k platformám a aplikacím SAP.

- SAP Identity Authentication Service

- SAP Identity Provisioning Service

Běžným scénářem zákazníka je nasazení aplikace SAP do Microsoft Teams. Toto řešení vyžaduje jednotné přihlašování s Microsoft Entra ID. Doporučujeme prohlédnout si komerční marketplace Microsoftu a podívat se, které aplikace SAP jsou dostupné v Microsoft Teams. Další informace najdete na komerčním marketplace Microsoftu.

Tabulka 1 – Souhrn doporučených metod jednotného přihlašování

| Řešení SAP | Metoda jednotného přihlašování |

|---|---|

| Webové aplikace založené na SAP NetWeaveru, jako jsou Fiori, WebGui | SAML (Security Assertion Markup Language) |

| SAP GUI | Kerberos se službou Windows Active Directory, Microsoft Entra Doménové služby nebo řešením třetích stran |

| Aplikace SAP PaaS a SaaS, jako jsou SAP BTP (Business Technology Platform), Analytics Cloud, Cloud Identity Services, SuccessFactors, Cloud for Customer, Ariba | Webové tokeny SAML/ OAuth / JSON (JWT) a předem nakonfigurované toky ověřování s Microsoft Entra ID přímo nebo prostřednictvím proxy serveru se službou SAP Identity Authentication Service |

Použití řízení přístupu na základě role (RBAC)

Dopad: Zabezpečení

Je důležité řídit přístup k prostředkům úloh SAP, které nasadíte. Každé předplatné Azure má vztah důvěryhodnosti s tenantem Microsoft Entra. Pokud chcete uživatelům ve vaší organizaci udělit přístup k aplikaci SAP, doporučujeme použít řízení přístupu na základě role v Azure (Azure RBAC). Přístup udělíte tak, že uživatelům nebo skupinám přiřadíte role RBAC v určitém rozsahu. Rozsahem může být předplatné, skupina prostředků nebo jediný prostředek. Rozsah závisí na uživateli a na tom, jak jste seskupili prostředky úloh SAP.

Další informace naleznete v tématu:

Vynucení zabezpečení sítě a aplikací

Ovládací prvky zabezpečení sítě a aplikací jsou základní bezpečnostní opatření pro každou úlohu SAP. Jejich význam se opakuje při prosazování myšlenky, že síť SAP a aplikace vyžadují důkladnou kontrolu zabezpečení a základní kontroly.

Použití hvězdicové architektury Je důležité rozlišovat mezi sdílenými službami a aplikačními službami SAP. Hvězdicová architektura představuje dobrý přístup k zabezpečení. Prostředky specifické pro úlohy byste měli udržovat ve vlastní virtuální síti odděleně od sdílených služeb v centru, jako jsou služby pro správu a DNS.

V případě nativních nastavení SAP byste jako součást hvězdicového nastavení měli použít konektor SAP Cloud a SAP Private Link pro Azure. Tyto technologie podporují architekturu rozšíření a inovací SAP pro platformu BTP (Business Technology Platform). Nativní integrace Azure jsou plně integrované s virtuálními sítěmi a rozhraními API Azure a nevyžadují tyto komponenty.

Použijte skupiny zabezpečení sítě. Skupiny zabezpečení sítě (NSG) umožňují filtrovat síťový provoz do a z vaší úlohy SAP. Můžete definovat pravidla NSG, která povolí nebo zamítnou přístup k aplikaci SAP. Můžete povolit přístup k portům aplikace SAP z rozsahů místních IP adres a odepřít veřejný přístup k internetu. Další informace najdete v tématu Skupiny zabezpečení sítě.

Použití skupin zabezpečení aplikace Obecně platí, že osvědčené postupy zabezpečení pro vývoj aplikací platí také v cloudu. Patří mezi ně například ochrana před paděláním požadavků mezi weby, maření útoků skriptování mezi weby (XSS) a prevence útoků prostřednictvím injektáže SQL.

Skupiny zabezpečení aplikací (ASG) usnadňují konfiguraci zabezpečení sítě úlohy. AsG je možné použít v pravidlech zabezpečení místo explicitních IP adres virtuálních počítačů. Virtuální počítače se pak přiřadí k ASG. Tato konfigurace podporuje opakované použití stejných zásad v různých aplikačních prostředích kvůli této abstraktní vrstvě. Cloudové aplikace často používají spravované služby, které mají přístupové klíče. Nikdy nekontrolujte přístupové klíče do správy zdrojového kódu. Místo toho ukládejte tajné kódy aplikací v Azure Key Vault. Další informace najdete v tématu Skupiny zabezpečení aplikací.

Filtrování webového provozu Úlohy přístupné z internetu musí být chráněné službami, jako jsou Azure Firewall, Web Application Firewall Application Gateway, aby se vytvořilo oddělení koncových bodů. Další informace najdete v tématu Příchozí a odchozí internetová připojení pro SAP v Azure.

Šifrování dat

Dopad: Zabezpečení

Azure obsahuje nástroje pro ochranu dat podle potřeb vaší organizace v oblasti zabezpečení a dodržování předpisů. Je nezbytné šifrovat neaktivní uložená a přenášená data úloh SAP.

Šifrování neaktivních uložených dat

Šifrování neaktivních uložených dat je běžným požadavkem na zabezpečení. Šifrování na straně služby Azure Storage je ve výchozím nastavení povolené pro všechny spravované disky, snímky a image. Šifrování na straně služby ve výchozím nastavení používá klíče spravované službou a tyto klíče jsou pro aplikaci transparentní.

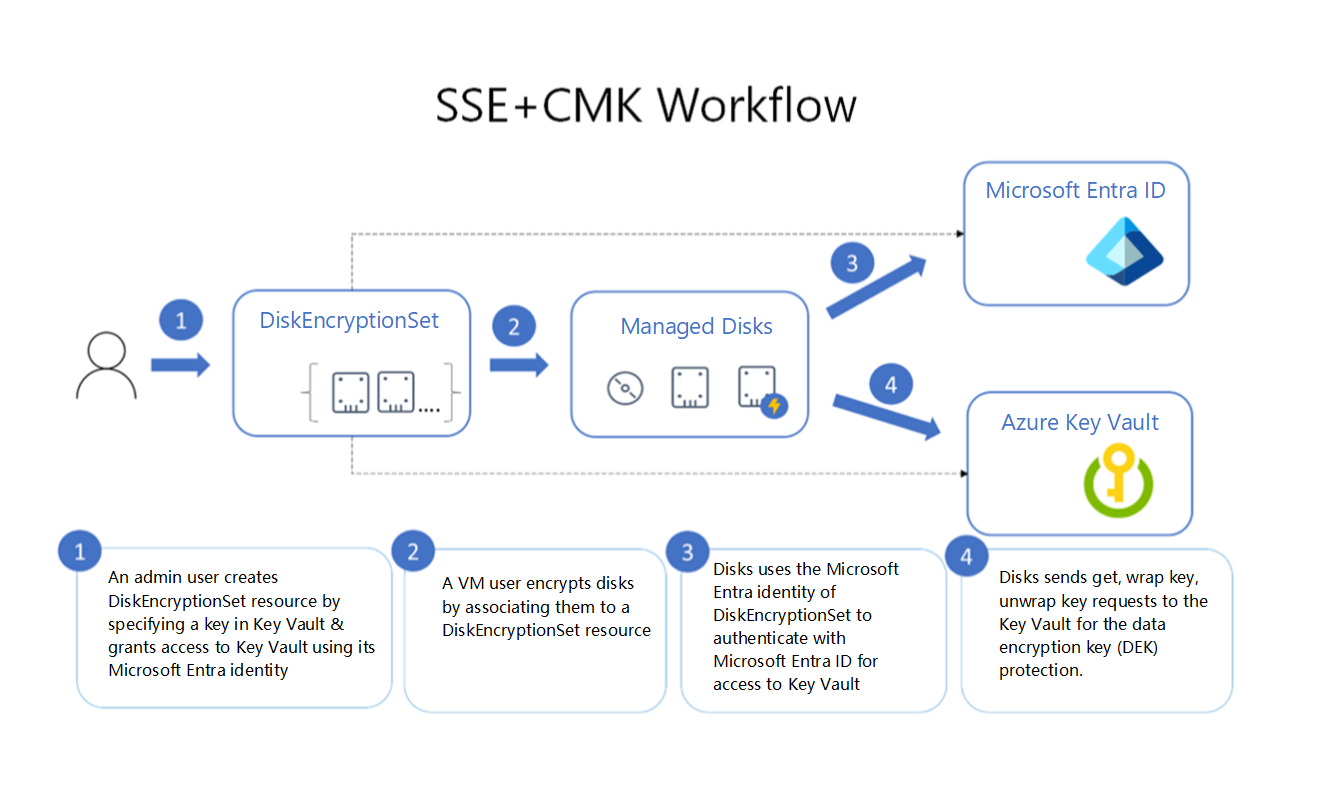

Doporučujeme, abyste si prostudovali šifrování na straně služby nebo serveru (SSE) s využitím klíčů spravovaných zákazníkem (CMK). Kombinace šifrování na straně serveru a klíče spravovaného zákazníkem umožňuje šifrovat neaktivní uložená data v operačním systému (OS) a datových discích pro dostupné kombinace operačního systému SAP. Azure Disk Encryption nepodporuje všechny operační systémy SAP. Klíč spravovaný zákazníkem by měl být uložený v Key Vault, aby se zajistila integrita operačního systému. Doporučujeme také šifrovat databáze SAP. Azure Key Vault podporuje šifrování databáze pro SQL Server ze systému pro správu databází (DBMS) a dalších potřeb úložiště. Následující obrázek znázorňuje proces šifrování.

Při použití šifrování na straně klienta zašifrujete data a nahrajete je jako šifrovaný objekt blob. Správu klíčů provádí zákazník. Další informace naleznete v tématu:

- Šifrování spravovaných disků na straně serveru

- Šifrování na straně služby Azure Storage

- Šifrování na straně služby pomocí klíče spravovaného zákazníkem v Azure Key Vault

- Šifrování na straně klienta

Šifrování přenášených dat

Šifrování při přenosu se vztahuje na stav dat, která se přesouvají z jednoho umístění do jiného. Přenášená data se dají šifrovat několika způsoby v závislosti na povaze připojení. Další informace najdete v tématu šifrování přenášených dat.

Shromažďování a analýza aplikačních protokolů SAP

Monitorování protokolu aplikací je nezbytné pro detekci bezpečnostních hrozeb na úrovni aplikace. Doporučujeme použít řešení Microsoft Sentinel pro SAP. Jedná se o řešení správy informací o zabezpečení a událostí (SIEM) nativní pro cloud, které je vytvořené pro úlohy SAP běžící na virtuálním počítači. Další informace najdete v tématu Řešení Microsoft Sentinel pro SAP.

Obecné informace o zabezpečení najdete tady: