Kurz: Vytvoření služby Application Gateway s Firewallem webových aplikací pomocí webu Azure Portal

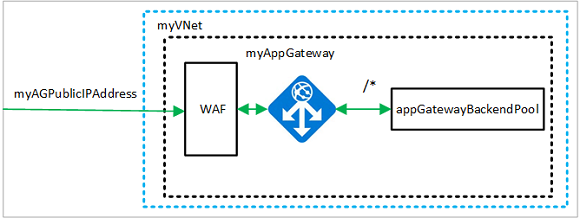

V tomto kurzu se dozvíte, jak pomocí webu Azure Portal vytvořit službu Application Gateway s firewallem webových aplikací (WAF). WAF používá k ochraně aplikace pravidla OWASP. Tato pravidla zahrnují ochranu před útoky, jako je injektáž SQL, skriptování mezi weby a krádeže relací. Po vytvoření aplikační brány ji otestujete, abyste měli jistotu, že funguje správně. S Aplikace Azure lication Gateway směrujete webový provoz aplikace na konkrétní prostředky tím, že přiřadíte naslouchací procesy k portům, vytvoříte pravidla a přidáte prostředky do back-endového fondu. Pro zjednodušení tento kurz používá jednoduché nastavení s veřejnou front-endovou IP adresou, základním naslouchacím procesem pro hostování jedné lokality v této aplikační bráně, dvěma virtuálními počítači s Linuxem používanými pro back-endový fond a základním pravidlem směrování požadavků.

V tomto kurzu se naučíte:

- Vytvořit aplikační bránu se zapnutým Firewallem webových aplikací

- Vytvoření virtuálních počítačů používaných jako back-endové servery

- Vytvořit účet úložiště a nakonfigurovat diagnostiku

- Otestování aplikační brány

Poznámka:

Při práci s Azure doporučujeme používat modul Azure Az PowerShellu. Začněte tím, že si projdete téma Instalace Azure PowerShellu. Informace o tom, jak migrovat na modul Az PowerShell, najdete v tématu Migrace Azure PowerShellu z AzureRM na Az.

Požadavky

Pokud ještě nemáte předplatné Azure, vytvořte si napřed bezplatný účet.

Přihlášení k Azure

Přihlaste se k portálu Azure.

Vytvoření brány Application Gateway

V levé nabídce webu Azure Portal vyberte Vytvořit prostředek . Zobrazí se okno Vytvořit prostředek .

Vyberte Sítě a pak v seznamu oblíbených služeb Azure vyberte Application Gateway.

Karta Základní informace

Na kartě Základy zadejte tyto hodnoty pro následující nastavení služby Application Gateway:

Skupina prostředků: Vyberte myResourceGroupAG pro skupinu prostředků. Pokud neexistuje, vyberte Vytvořit nový a vytvořte ho.

Název aplikační brány: Jako název aplikační brány zadejte myAppGateway .

Úroveň: Vyberte WAF V2.

Zásady WAF: Vyberte Vytvořit nový, zadejte název nové zásady a pak vyberte OK. Tím se vytvoří základní zásada WAF se spravovanou základní sadou pravidel (CRS).

Aby Služba Azure komunikuje mezi prostředky, které vytvoříte, potřebuje virtuální síť. Můžete buď vytvořit novou virtuální síť, nebo použít existující. V tomto příkladu vytvoříte novou virtuální síť současně, ve které vytvoříte aplikační bránu. Instance služby Application Gateway se vytvářejí v samostatných podsítích. V tomto příkladu vytvoříte dvě podsítě: jednu pro aplikační bránu a později přidáte další pro back-endové servery.

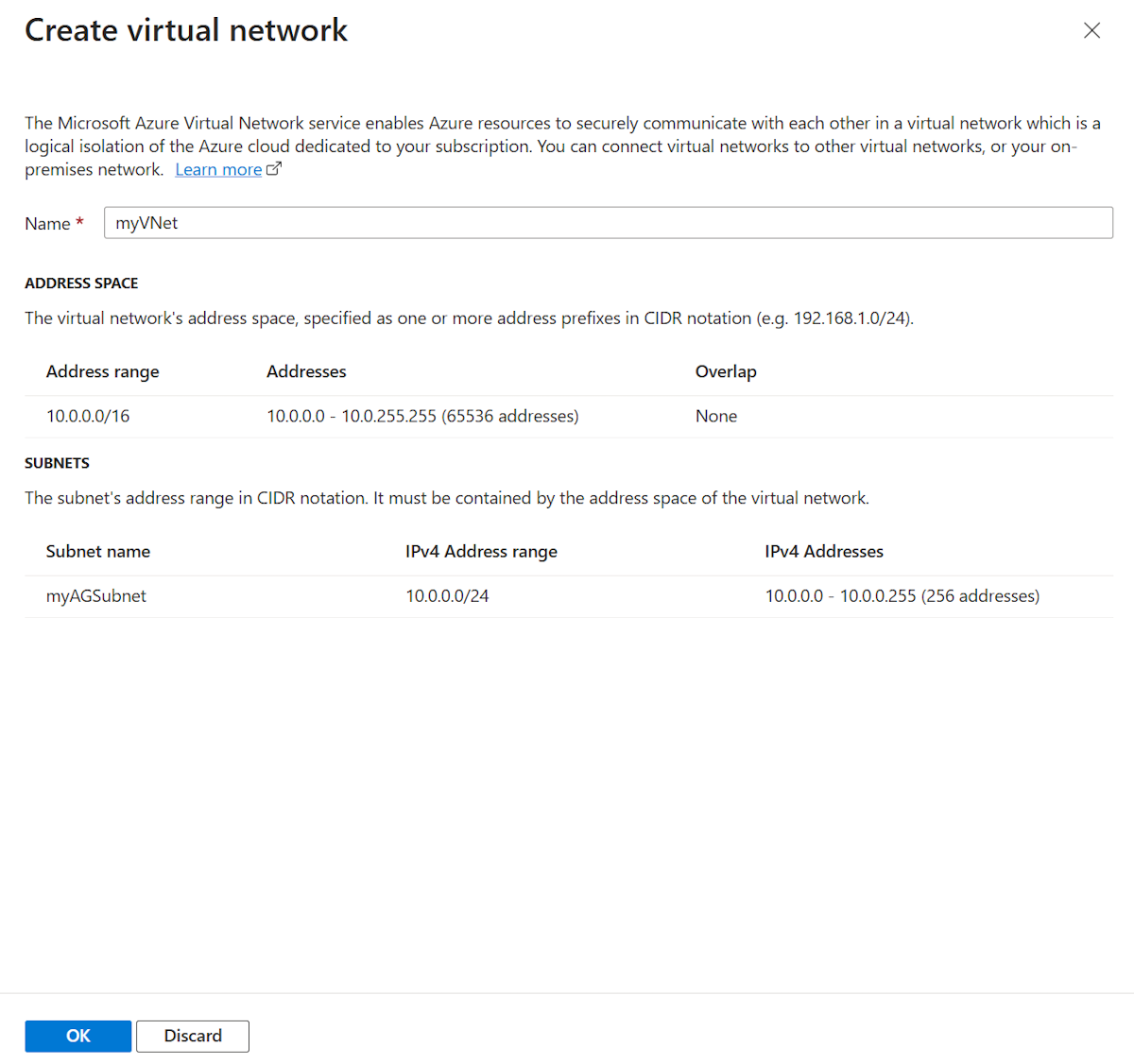

V části Konfigurovat virtuální síť vyberte Vytvořit novou a vytvořte novou virtuální síť. V okně Vytvořit virtuální síť , které se otevře, zadejte následující hodnoty pro vytvoření virtuální sítě a podsítě:

Název: Jako název virtuální sítě zadejte myVNet .

Adresní prostor : Přijměte rozsah adres 10.0.0.0/16 .

Název podsítě (podsíť služby Application Gateway): Oblast Podsítě zobrazuje podsíť s názvem Výchozí. Změňte název této podsítě na myAGSubnet a ponechte výchozí rozsah adres IPv4 10.0.0.0/24.

Podsíť aplikační brány může obsahovat pouze aplikační brány. Nejsou povoleny žádné další prostředky.Výběrem možnosti OK zavřete okno Vytvořit virtuální síť a uložte nastavení virtuální sítě.

Na kartě Základy přijměte výchozí hodnoty pro ostatní nastavení a pak vyberte Další: Front-endy.

Karta Front-endy

Na kartě Front-endy ověřte, že je typ IP adresy front-endu nastavený na Veřejný.

Front-endovou IP adresu můžete nakonfigurovat tak, aby byla veřejná nebo obě podle vašeho případu použití. V tomto příkladu zvolíte veřejnou IP adresu front-endu.Poznámka:

Pro skladovou položku služby Application Gateway v2 se dnes podporují veřejné i obě typy IP adres front-endu. Konfigurace privátních front-endových IP adres se v současné době nepodporuje.

Zvolte Přidat novou pro veřejnou IP adresu a jako název veřejné IP adresy zadejte myAGPublicIPAddress a pak vyberte OK.

Vyberte Další: Back-endy.

Karta Back-endy

Back-endový fond se používá ke směrování požadavků na back-endové servery, které požadavek obsluhují. Back-endové fondy se dají skládat z síťových karet, škálovacích sad virtuálních počítačů, veřejných IP adres, interních IP adres, plně kvalifikovaných názvů domén (FQDN) a víceklientských back-endů, jako je Aplikace Azure Service. V tomto příkladu vytvoříte prázdný back-endový fond se službou Application Gateway a později přidáte cíle back-endu do back-endového fondu.

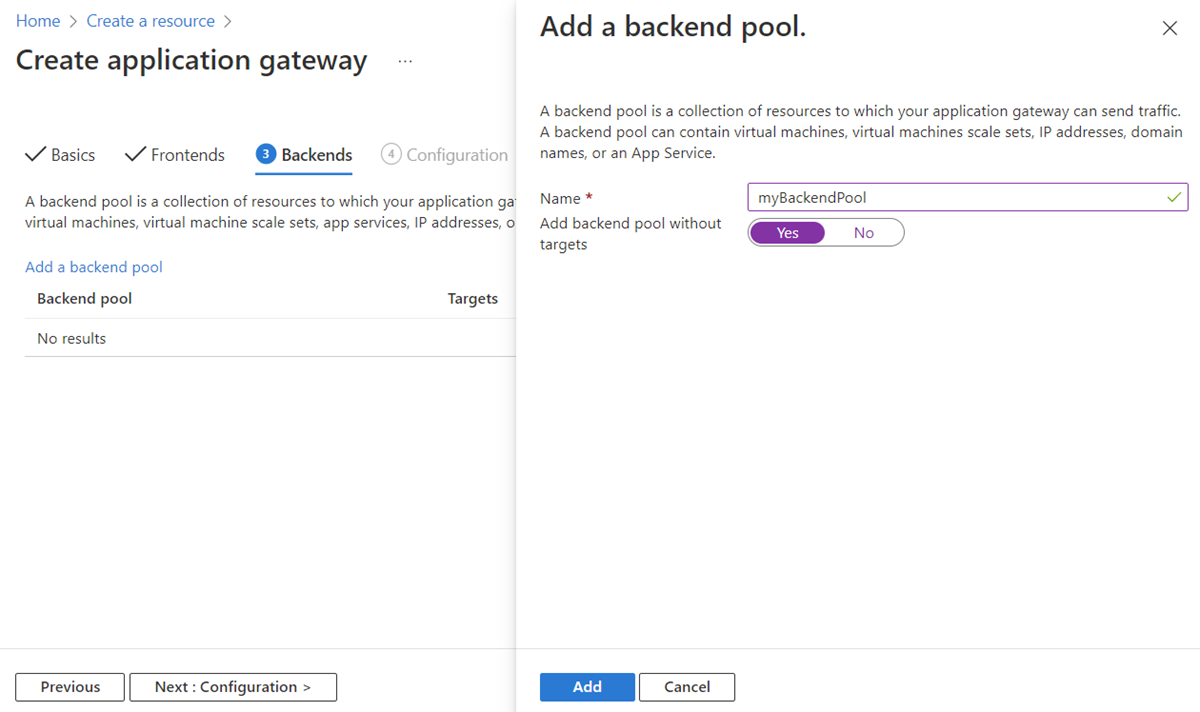

Na kartě Back-endy vyberte Přidat back-endový fond.

V okně Přidat back-endový fond , které se otevře, zadejte následující hodnoty a vytvořte prázdný back-endový fond:

- Název: Jako název back-endového fondu zadejte myBackendPool .

- Přidání back-endového fondu bez cílů: Výběrem možnosti Ano vytvořte back-endový fond bez cílů. Po vytvoření aplikační brány přidáte cíle back-endu.

V okně Přidat back-endový fond vyberte Přidat , abyste uložili konfiguraci back-endového fondu a vrátili se na kartu Back-endy .

Na kartě Back-endy vyberte Další: Konfigurace.

Karta konfigurace

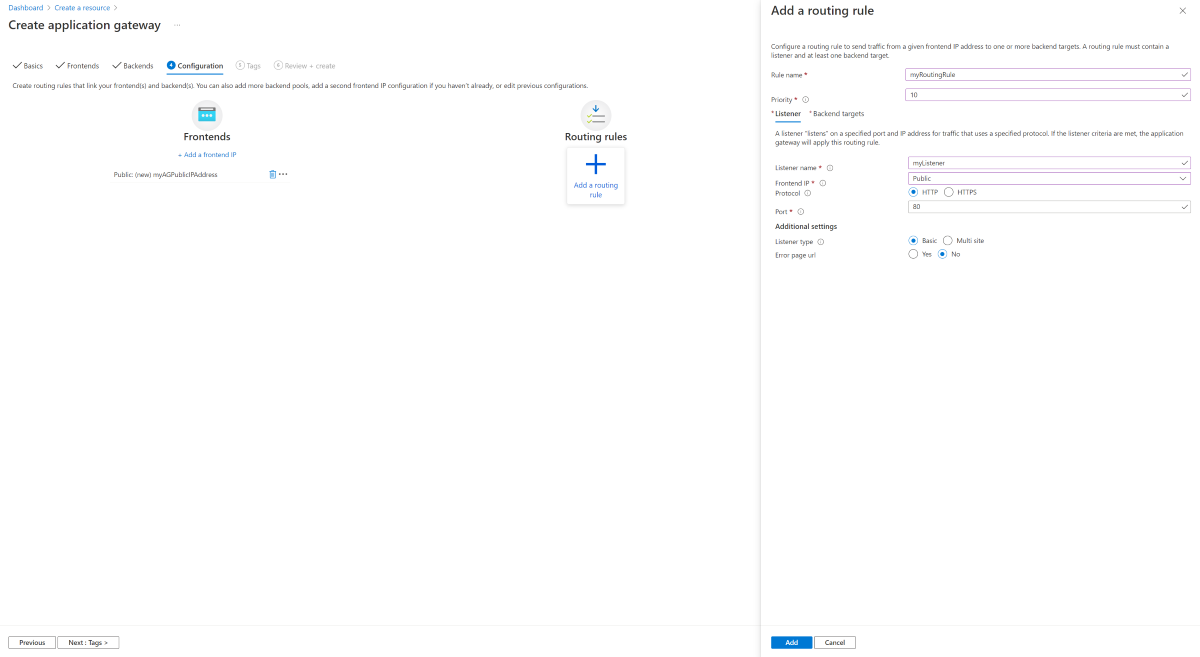

Na kartě Konfigurace připojíte front-endový a back-endový fond, který jste vytvořili pomocí pravidla směrování.

Ve sloupci Pravidla směrování vyberte Přidat pravidlo směrování.

V okně Přidat pravidlo směrování, které se otevře, zadejte myRoutingRule pro název pravidla.

Jako prioritu zadejte číslo priority.

Pravidlo směrování vyžaduje naslouchací proces. Na kartě Naslouchací proces v okně Přidat pravidlo směrování zadejte následující hodnoty pro naslouchací proces:

Název naslouchacího procesu: Zadejte myListener pro název naslouchacího procesu.

Protokol IP front-endu: Vyberte veřejnou IPv4 a zvolte veřejnou IP adresu, kterou jste vytvořili pro front-end.

Přijměte výchozí hodnoty pro ostatní nastavení na kartě Naslouchací proces a pak vyberte kartu Cíle back-endu a nakonfigurujte zbytek pravidla směrování.

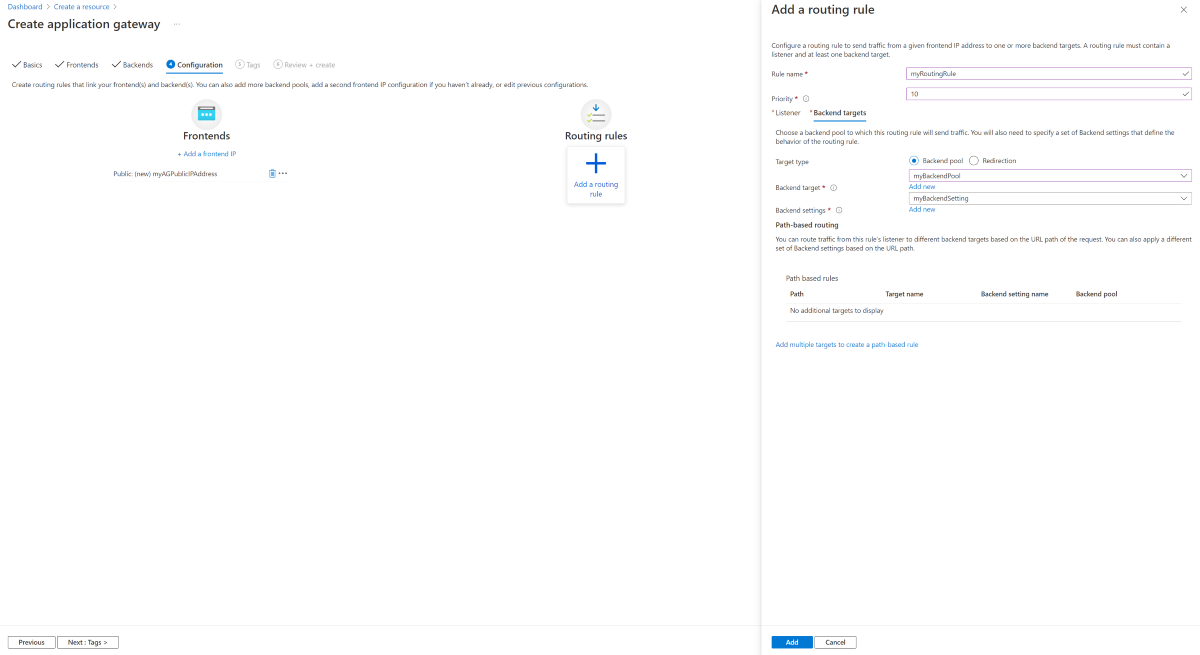

Na kartě Cíle back-endu vyberte myBackendPool pro cíl back-endu.

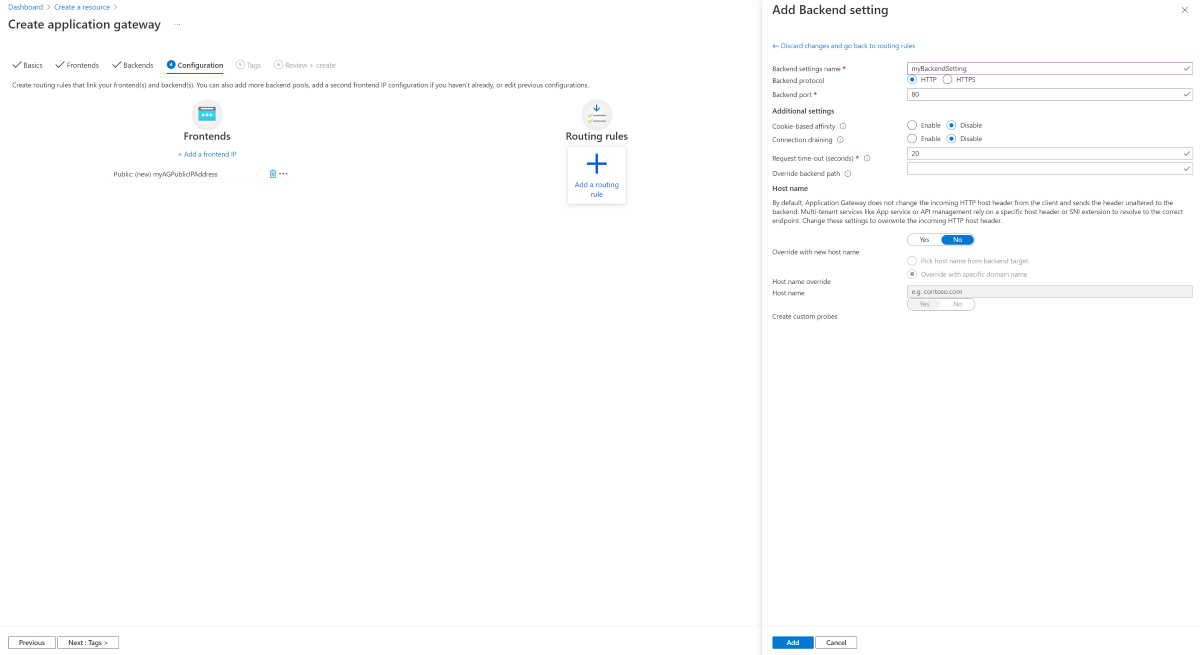

V nastavení back-endu vyberte Přidat nový a vytvořte nové nastavení back-endu. Toto nastavení určuje chování pravidla směrování. V okně nastavení Přidat back-end, které se otevře, zadejte myBackendSetting pro název nastavení back-endu. Přijměte výchozí hodnoty pro ostatní nastavení v okně a pak vyberte Přidat a vraťte se do okna Přidat pravidlo směrování.

V okně Přidat pravidlo směrování vyberte Přidat , chcete-li pravidlo směrování uložit, a vraťte se na kartu Konfigurace .

Vyberte Další: Značky a pak Další: Zkontrolovat a vytvořit.

Karta Zkontrolovat a vytvořit

Zkontrolujte nastavení na kartě Zkontrolovat a vytvořit a pak vyberte Vytvořit a vytvořte virtuální síť, veřejnou IP adresu a aplikační bránu. Vytvoření aplikační brány v Azure může trvat několik minut.

Než přejdete k další části, počkejte, až se nasazení úspěšně dokončí.

Přidání podsítě back-endového serveru

- Otevřete virtuální síť myVNet.

- V části Nastavení vyberte Podsítě.

- Vyberte + podsíť.

- Jako název zadejte myBackendSubnet.

- Jako počáteční adresu zadejte 10.0.1.0.

- Vyberte Přidat a přidejte podsíť.

Přidání back-endových cílů

V tomto příkladu použijete virtuální počítače jako cílový back-end. Můžete použít existující virtuální počítače nebo vytvořit nové. Vytvoříte dva virtuální počítače, které Azure používá jako back-endové servery pro aplikační bránu.

Uděláte to takto:

- Vytvořte dva nové virtuální počítače s Linuxem, myVM a myVM2, které se použijí jako back-endové servery.

- Nainstalujte na virtuální počítače NGINX, abyste ověřili, že se aplikační brána úspěšně vytvořila.

- Přidejte back-endové servery do back-endového fondu.

Vytvoření virtuálního počítače

Na webu Azure Portal vyberte Vytvořit prostředek. Zobrazí se okno Vytvořit prostředek .

V části Virtuální počítač vyberte Vytvořit.

Na kartě Základy zadejte tyto hodnoty pro následující nastavení virtuálního počítače:

- Skupina prostředků: Jako název skupiny prostředků vyberte myResourceGroupAG .

- Název virtuálního počítače: Jako název virtuálního počítače zadejte myVM .

- Obrázek: Ubuntu Server 20.04 LTS - Gen2.

- Typ ověřování: Heslo

- Uživatelské jméno: Zadejte jméno pro uživatelské jméno správce.

- Heslo: Zadejte heslo správce.

- Veřejné příchozí porty: Vyberte Žádné.

Přijměte ostatní výchozí hodnoty a pak vyberte Další: Disky.

Přijměte výchozí hodnoty na kartě Disky a pak vyberte Další: Sítě.

Na kartě Sítě ověřte, že je pro virtuální síť vybraná síť myVNet a podsíť je nastavená na myBackendSubnet.

Jako veřejnou IP adresu vyberte Žádné.

Přijměte ostatní výchozí hodnoty a pak vyberte Další: Správa.

Vyberte Další: Monitorování, nastavte diagnostiku spouštění na Zakázat. Přijměte ostatní výchozí hodnoty a pak vyberte Zkontrolovat a vytvořit.

Na kartě Zkontrolovat a vytvořit zkontrolujte nastavení, opravte případné chyby ověření a pak vyberte Vytvořit.

Než budete pokračovat, počkejte, než se vytvoření virtuálního počítače dokončí.

Instalace serveru NGINX pro testování

V tomto příkladu nainstalujete NGINX na virtuální počítače pouze k ověření úspěšného vytvoření aplikační brány Azure.

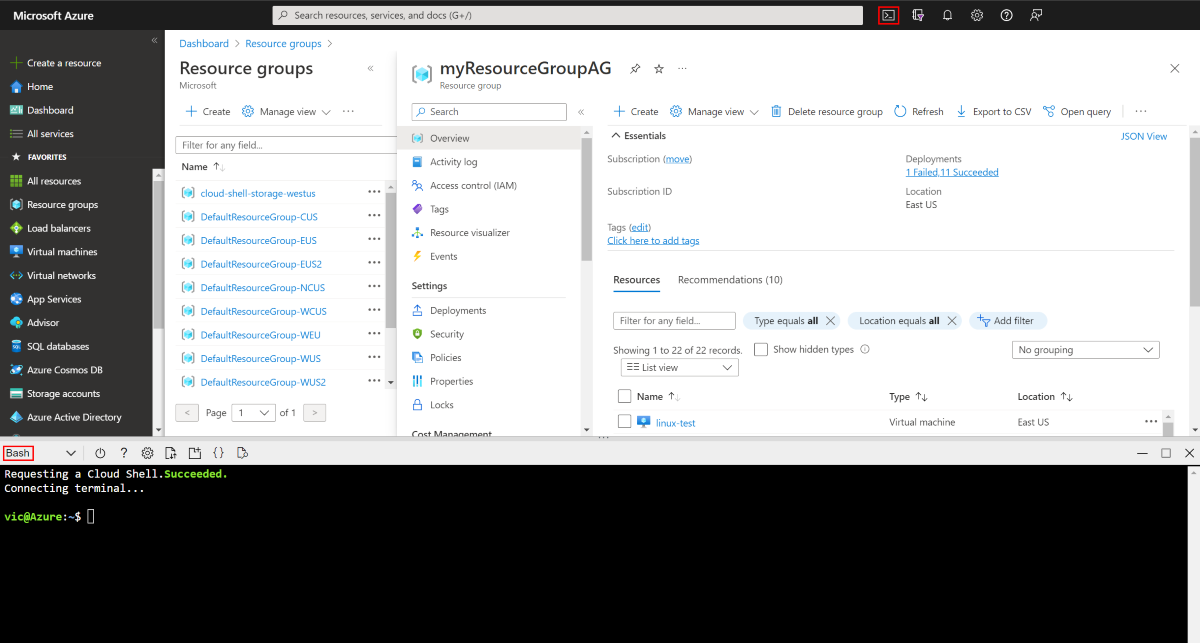

Otevřete Bash Cloud Shell. Uděláte to tak, že v horním navigačním panelu webu Azure Portal vyberete ikonu Cloud Shellu a pak v rozevíracím seznamu vyberete Bash .

Ujistěte se, že je pro vaše předplatné nastavená relace Bash:

az account set --subscription "<your subscription name>"Spuštěním následujícího příkazu nainstalujte NGINX na virtuální počítač:

az vm extension set \ --publisher Microsoft.Azure.Extensions \ --version 2.0 \ --name CustomScript \ --resource-group myResourceGroupAG \ --vm-name myVM \ --settings '{ "fileUris": ["https://raw.githubusercontent.com/Azure/azure-docs-powershell-samples/master/application-gateway/iis/install_nginx.sh"], "commandToExecute": "./install_nginx.sh" }'Pomocí následujícího postupu vytvořte druhý virtuální počítač a nainstalujte NGINX. Jako název virtuálního počítače a nastavení

--vm-namerutiny použijte myVM2.

Přidání back-endových serverů do back-endovém fondu

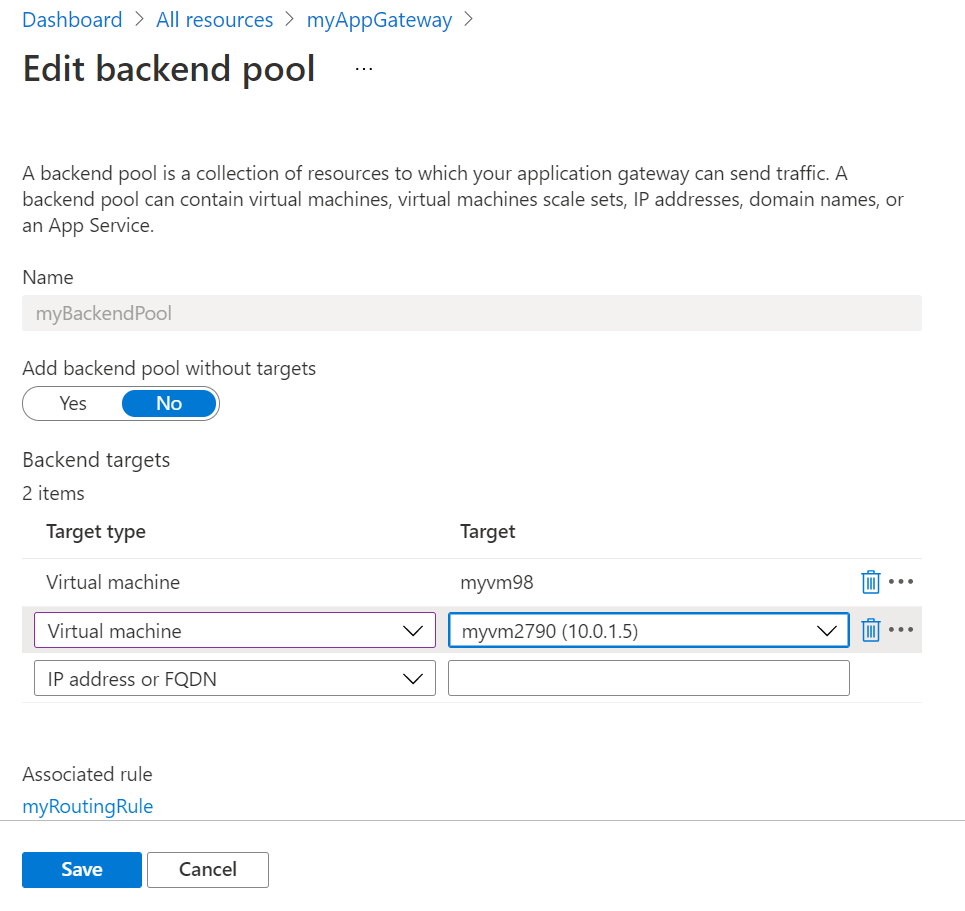

Vyberte Všechny prostředky a pak vyberte myAppGateway.

V nabídce vlevo vyberte back-endové fondy .

Vyberte myBackendPool.

V části Typ cíle vyberte v rozevíracím seznamu virtuální počítač.

V části Cíl vyberte v rozevíracím seznamu přidružené síťové rozhraní virtuálního počítače myVM .

Opakujte pro myVM2.

Zvolte Uložit.

Než budete pokračovat k dalšímu kroku, počkejte na dokončení nasazení.

Otestování aplikační brány

I když se K vytvoření aplikační brány nevyžaduje NGINX, nainstalovali jste ji, abyste ověřili, jestli Azure úspěšně vytvořila aplikační bránu. K otestování aplikační brány použijte webovou službu:

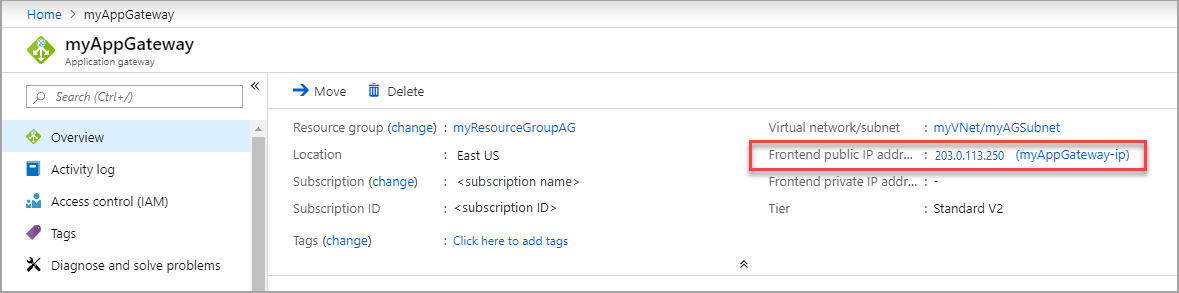

Na stránce Přehled najděte veřejnou IP adresu služby Application Gateway.

Nebo můžete vybrat všechny prostředky, zadat myAGPublicIPAddress do vyhledávacího pole a pak ho vybrat ve výsledcích hledání. Azure zobrazí veřejnou IP adresu na stránce Přehled .

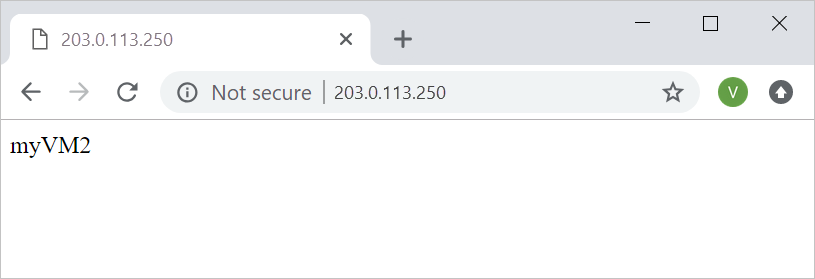

Zkopírujte veřejnou IP adresu a pak ji vložte do adresního řádku svého prohlížeče.

Zkontrolujte odpověď. Platná odpověď ověří úspěšné vytvoření aplikační brány a úspěšně se připojí k back-endu.

Vyčištění prostředků

Pokud už nepotřebujete prostředky, které jste vytvořili pomocí aplikační brány, odeberte skupinu prostředků. Odebráním skupiny prostředků odeberete také aplikační bránu a všechny související prostředky.

Odebrání skupiny prostředků:

- V levé nabídce webu Azure Portal vyberte skupiny prostředků.

- Na stránce Skupiny prostředků vyhledejte v seznamu myResourceGroupAG a pak ho vyberte.

- Na stránce Skupina prostředků vyberte Odstranit skupinu prostředků.

- Zadejte myResourceGroupAG pro TYP NÁZEV SKUPINY PROSTŘEDKŮ a pak vyberte Odstranit.