Konfigurace seznamů vyloučení firewallu webových aplikací

Brána firewall webových aplikací Azure ve službě Azure Front Door může někdy blokovat legitimní požadavek. V rámci ladění firewallu webových aplikací (WAF) můžete waF nakonfigurovat tak, aby povolovali požadavek pro vaši aplikaci. Seznamy vyloučení WAF umožňují vynechat konkrétní atributy požadavků z vyhodnocení WAF. Zbytek požadavku se vyhodnotí jako normální. Další informace o seznamech vyloučení najdete v tématu Azure Web Application Firewall se seznamy vyloučení služby Azure Front Door.

Seznam vyloučení je možné nakonfigurovat pomocí Azure PowerShellu, Azure CLI, rozhraní REST API, Bicep, šablon Azure Resource Manageru a webu Azure Portal.

Scénář

Předpokládejme, že jste vytvořili rozhraní API. Klienti odesílají požadavky do vašeho rozhraní API, které obsahují hlavičky s názvy jako userid a user-id.

Při ladění WAF si všimnete, že některé legitimní požadavky byly zablokovány, protože hlavičky uživatelů obsahovaly sekvence znaků, které WAF zjistil jako útoky prostřednictvím injektáže SQL. Konkrétně id pravidla 942230 detekuje hlavičky požadavku a blokuje požadavky. Pravidlo 942230 je součástí skupiny pravidel SQLI.

Rozhodnete se vytvořit vyloučení, které těmto legitimním požadavkům umožní předávat bez blokování WAF.

Vytvoření vyloučení

Otevřete zásady WAF služby Azure Front Door.

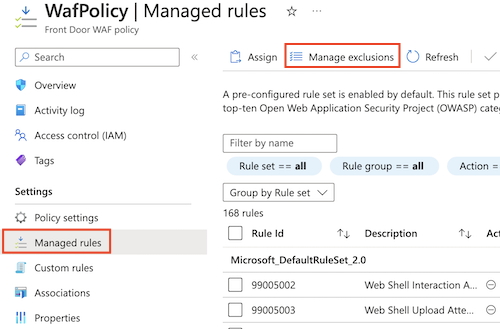

Vyberte Spravovat vyloučení spravovaných pravidel>.

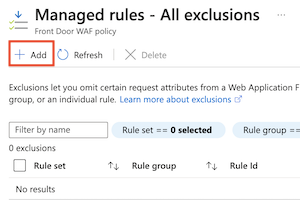

Vyberte Přidat.

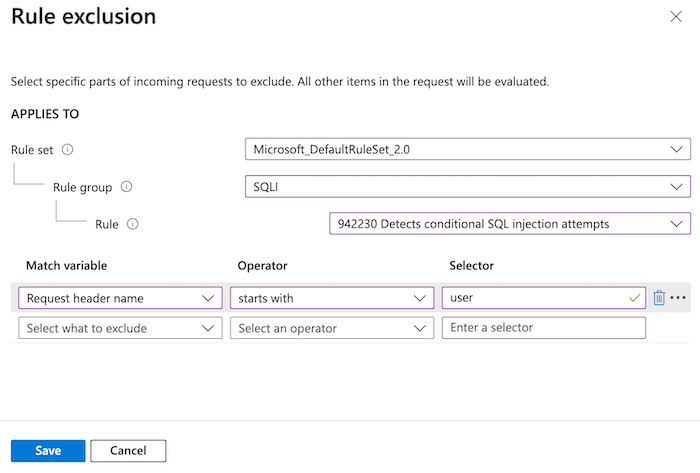

Konfigurace vyloučení platí pro oddíl:

Pole Hodnota Sada pravidel Microsoft_DefaultRuleSet_2.0 Skupina pravidla SQLI Pravidlo 942230 Detekuje pokusy o podmíněné injektáže SQL Nakonfigurujte podmínky shody vyloučení:

Pole Hodnota Shoda s proměnnou Název hlavičky požadavku Operátor Začíná na Výběr Uživatelská Podívejte se na vyloučení, které by mělo vypadat jako na následujícím snímku obrazovky:

Toto vyloučení platí pro všechna záhlaví požadavků, která začínají slovem

user. Podmínka shody nerozlišuje malá a velká písmena, takže záhlaví, kteráUserzačínají, jsou také pokryta vyloučením. Pokud pravidlo WAF 942230 zjistí riziko v těchto hodnotách záhlaví, ignoruje záhlaví a přesune se dál.Zvolte Uložit.

Definování selektoru vyloučení

Pomocí rutiny New-AzFrontDoorWafManagedRuleExclusionObject definujte nový selektor vyloučení.

Následující příklad identifikuje hlavičky požadavku, které začínají slovem user. Podmínka shody nerozlišuje malá a velká písmena, takže záhlaví, která User začínají, jsou také pokryta vyloučením.

$exclusionSelector = New-AzFrontDoorWafManagedRuleExclusionObject `

-Variable RequestHeaderNames `

-Operator StartsWith `

-Selector 'user'

Definování vyloučení pro jednotlivá pravidla

Pomocí rutiny New-AzFrontDoorWafManagedRuleOverrideObject definujte nové vyloučení pravidel, které zahrnuje selektor, který jste vytvořili v předchozím kroku.

Následující příklad vytvoří vyloučení pro pravidlo s ID 942230.

$exclusion = New-AzFrontDoorWafManagedRuleOverrideObject `

-RuleId '942230' `

-Exclusion $exclusionSelector

Použití vyloučení u skupiny pravidel

Pomocí rutiny New-AzFrontDoorWafRuleGroupOverrideObject vytvořte přepsání skupiny pravidel, které aplikuje vyloučení na příslušnou skupinu pravidel.

Následující příklad používá skupinu pravidel SQLI, protože tato skupina obsahuje ID pravidla 942230.

$ruleGroupOverride = New-AzFrontDoorWafRuleGroupOverrideObject `

-RuleGroupName 'SQLI' `

-ManagedRuleOverride $exclusion

Konfigurace sady spravovaných pravidel

Pomocí rutiny New-AzFrontDoorWafManagedRuleObject nakonfigurujte spravovanou sadu pravidel, včetně přepsání skupiny pravidel, které jste vytvořili v předchozím kroku.

Následující příklad nakonfiguruje sadu pravidel DRS 2.0 s přepsáním skupiny pravidel a jeho vyloučením.

$managedRuleSet = New-AzFrontDoorWafManagedRuleObject `

-Type 'Microsoft_DefaultRuleSet' `

-Version '2.0' `

-Action Block `

-RuleGroupOverride $ruleGroupOverride

Použití konfigurace sady spravovaných pravidel na profil WAF

Pomocí rutiny Update-AzFrontDoorWafPolicy aktualizujte zásady WAF tak, aby zahrnovaly konfiguraci, kterou jste vytvořili. Ujistěte se, že pro vlastní prostředí používáte správný název skupiny prostředků a název zásady WAF.

Update-AzFrontDoorWafPolicy `

-ResourceGroupName 'FrontDoorWafPolicy' `

-Name 'WafPolicy'

-ManagedRule $managedRuleSet

Vytvoření vyloučení

az network front-door waf-policy managed-rules exclusion add Pomocí příkazu aktualizujte zásady WAF a přidejte nové vyloučení.

Vyloučení identifikuje hlavičky požadavku, které začínají slovem user. Podmínka shody nerozlišuje malá a velká písmena, takže záhlaví, která User začínají, jsou také pokryta vyloučením.

Ujistěte se, že pro vlastní prostředí používáte správný název skupiny prostředků a název zásady WAF.

az network front-door waf-policy managed-rules exclusion add \

--resource-group FrontDoorWafPolicy \

--policy-name WafPolicy \

--type Microsoft_DefaultRuleSet \

--rule-group-id SQLI \

--rule-id 942230 \

--match-variable RequestHeaderNames \

--operator StartsWith \

--value user

Příklad souboru Bicep

Následující příklad souboru Bicep ukazuje, jak:

- Vytvořte zásadu WAF služby Azure Front Door.

- Povolte sadu pravidel DRS 2.0.

- Nakonfigurujte vyloučení pravidla 942230, které existuje ve skupině pravidel SQLI. Toto vyloučení platí pro všechna záhlaví požadavků, která začínají slovem

user. Podmínka shody nerozlišuje malá a velká písmena, takže záhlaví, kteráUserzačínají, jsou také pokryta vyloučením. Pokud pravidlo WAF 942230 zjistí riziko v těchto hodnotách záhlaví, ignoruje záhlaví a přesune se dál.

param wafPolicyName string = 'WafPolicy'

@description('The mode that the WAF should be deployed using. In "Prevention" mode, the WAF will block requests it detects as malicious. In "Detection" mode, the WAF will not block requests and will simply log the request.')

@allowed([

'Detection'

'Prevention'

])

param wafMode string = 'Prevention'

resource wafPolicy 'Microsoft.Network/frontDoorWebApplicationFirewallPolicies@2022-05-01' = {

name: wafPolicyName

location: 'Global'

sku: {

name: 'Premium_AzureFrontDoor'

}

properties: {

policySettings: {

enabledState: 'Enabled'

mode: wafMode

}

managedRules: {

managedRuleSets: [

{

ruleSetType: 'Microsoft_DefaultRuleSet'

ruleSetVersion: '2.0'

ruleSetAction: 'Block'

ruleGroupOverrides: [

{

ruleGroupName: 'SQLI'

rules: [

{

ruleId: '942230'

enabledState: 'Enabled'

action: 'AnomalyScoring'

exclusions: [

{

matchVariable: 'RequestHeaderNames'

selectorMatchOperator: 'StartsWith'

selector: 'user'

}

]

}

]

}

]

}

]

}

}

}

Další kroky

Přečtěte si další informace o službě Azure Front Door.