Konfigurace vlastní odpovědi pro Azure Web Application Firewall

Tento článek popisuje, jak nakonfigurovat vlastní stránku odpovědi, když Azure Web Application Firewall blokuje požadavek.

Když Azure Web Application Firewall ve výchozím nastavení blokuje požadavek z důvodu odpovídajícího pravidla, vrátí stavový kód 403 se zprávou "Požadavek je zablokovaný". Výchozí zpráva obsahuje také sledovací referenční řetězec, který slouží k propojení s položkami protokolu pro požadavek. Můžete nakonfigurovat vlastní stavový kód odpovědi a vlastní zprávu s referenčním řetězcem pro váš případ použití.

Konfigurace vlastního stavového kódu odpovědi a zprávy pomocí portálu

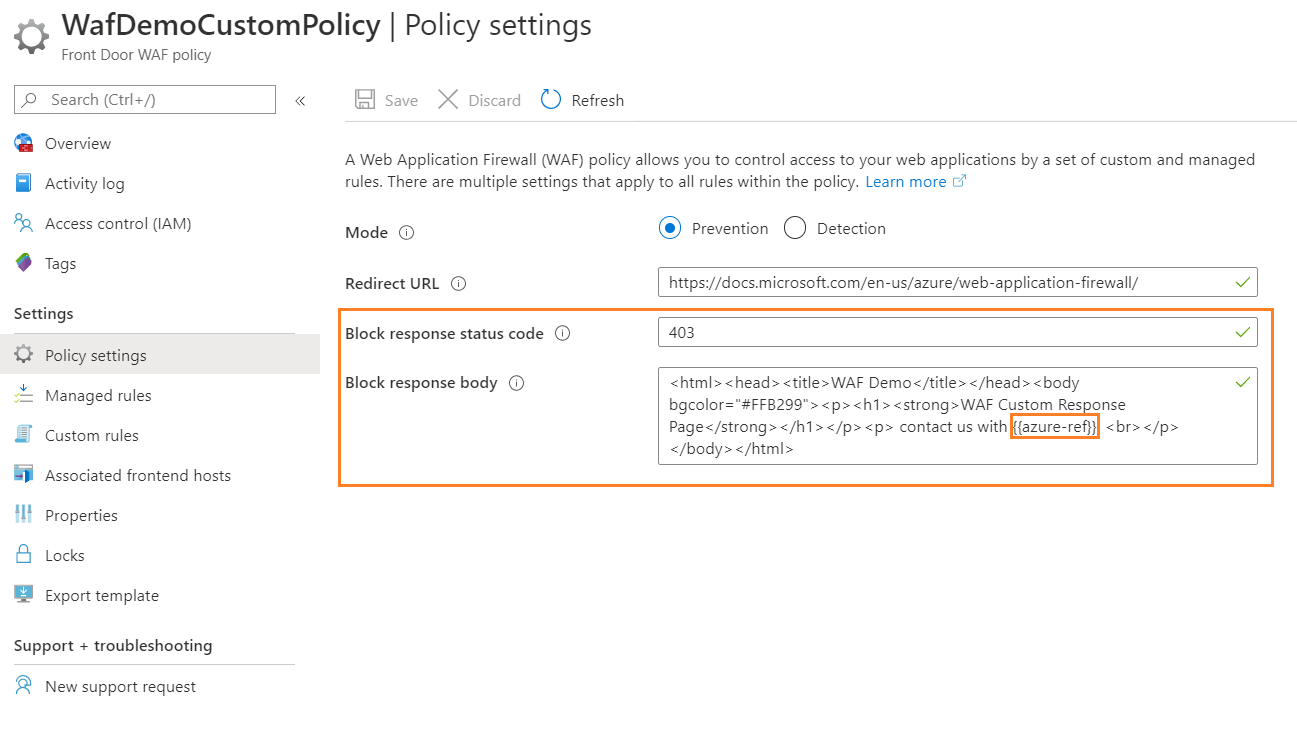

Vlastní stavový kód odpovědi a text můžete nakonfigurovat v části Nastavení zásad na portálu Firewall webových aplikací Azure.

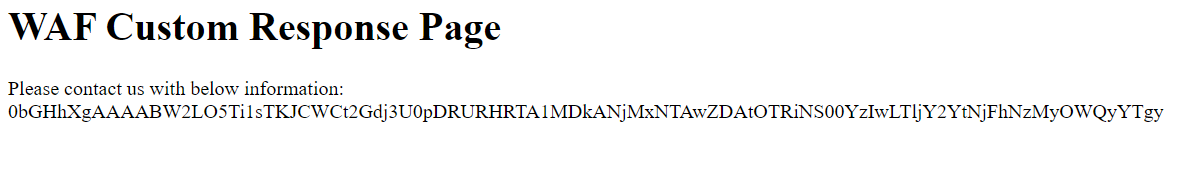

V předchozím příkladu jsme kód odpovědi ponechali jako 403 a nakonfigurovali krátkou zprávu "Kontaktujte nás", jak je znázorněno na následujícím obrázku:

{{azure-ref}} vloží jedinečný referenční řetězec do textu odpovědi. Hodnota odpovídá poli TrackingReference v FrontDoorAccessLog protokolech.FrontDoorWebApplicationFirewallLog

{{azure-ref}} vloží jedinečný referenční řetězec do textu odpovědi. Hodnota odpovídá poli TrackingReference v FrontdoorAccessLog protokolech.FrontdoorWebApplicationFirewallLog

Konfigurace stavového kódu a zprávy vlastní odpovědi pomocí PowerShellu

Pomocí těchto kroků nakonfigurujte vlastní stavový kód a zprávu odpovědi pomocí PowerShellu.

Nastavení prostředí PowerShell

Prostředí Azure PowerShell poskytuje sadu rutin, které ke správě vašich prostředků Azure využívají model Azure Resource Manager.

Azure PowerShell můžete nainstalovat na místní počítač a používat v jakékoli relaci PowerShellu. Podle pokynů na stránce se přihlaste pomocí přihlašovacích údajů Azure. Pak nainstalujte modul Az PowerShell.

Připojení k Azure pomocí interaktivního dialogového okna pro přihlášení

Connect-AzAccount

Install-Module -Name Az

Ujistěte se, že máte nainstalovanou aktuální verzi modulu PowerShellGet. Spusťte následující příkaz a znovu otevřete PowerShell.

Install-Module PowerShellGet -Force -AllowClobber

Instalace modulu Az.FrontDoor

Install-Module -Name Az.FrontDoor

Vytvoření skupiny zdrojů

V Azure přidělíte související prostředky ke skupině prostředků. V této části vytvoříme skupinu prostředků pomocí rutiny New-AzResourceGroup.

New-AzResourceGroup -Name myResourceGroupWAF

Vytvoření nové zásady WAF s vlastní odpovědí

Následující příklad ukazuje, jak vytvořit novou zásadu firewallu webových aplikací (WAF) s vlastním stavovým kódem odpovědi nastaveným na 405 a zprávou "Jste blokováni" pomocí New-AzFrontDoorWafPolicy.

# WAF policy setting

New-AzFrontDoorWafPolicy `

-Name myWAFPolicy `

-ResourceGroupName myResourceGroupWAF `

-EnabledState enabled `

-Mode Detection `

-CustomBlockResponseStatusCode 405 `

-CustomBlockResponseBody "<html><head><title>You are blocked.</title></head><body></body></html>"

Upravte vlastní kód odpovědi nebo nastavení textu odpovědi existující zásady WAF pomocí Update-AzFrontDoorFireWallPolicy.

# modify WAF response code

Update-AzFrontDoorFireWallPolicy `

-Name myWAFPolicy `

-ResourceGroupName myResourceGroupWAF `

-EnabledState enabled `

-Mode Detection `

-CustomBlockResponseStatusCode 403

# modify WAF response body

Update-AzFrontDoorFireWallPolicy `

-Name myWAFPolicy `

-ResourceGroupName myResourceGroupWAF `

-CustomBlockResponseBody "<html><head><title>Forbidden</title></head><body>{{azure-ref}}</body></html>"

Další kroky

Přečtěte si další informace o firewallu webových aplikací Azure ve službě Azure Front Door.