Návrh připojení brány s vysokou dostupností pro připojení mezi místními sítěmi a připojeními typu VNet-to-VNet

Tento článek vám pomůže pochopit, jak navrhnout připojení brány s vysokou dostupností pro připojení mezi místními sítěmi a připojeními typu VNet-to-VNet.

O redundanci brány VPN

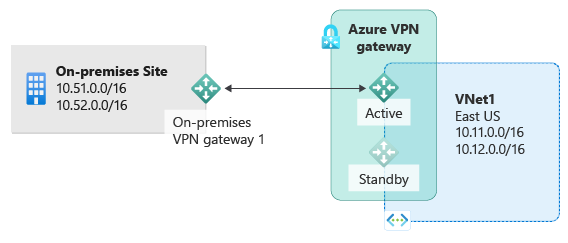

Každá brána Azure VPN gateway se ve výchozím nastavení skládá ze dvou instancí v konfiguraci aktivního pohotovostního režimu. V případě jakékoli plánované údržby nebo neplánovaného přerušení, které se stane s aktivní instancí, převezme pohotovostní instance automaticky (převzetí služeb při selhání) a obnoví připojení S2S VPN nebo VNet-to-VNet. Přepnutí způsobí krátké přerušení. Při plánované údržbě by se spojení mělo obnovit během 10 až 15 sekund. U neplánovaných problémů je obnovení připojení delší, v nejhorším případě přibližně 1 až 3 minuty. U připojení klientů VPN typu P2S k bráně se připojení P2S odpojí a uživatelé se musí z klientských počítačů znovu připojit.

Vysoce dostupné mezi místními prostředími

Pokud chcete zajistit lepší dostupnost pro připojení mezi místními sítěmi, máte k dispozici několik možností:

- Několik místních zařízení VPN

- Azure VPN Gateway v konfiguraci aktivní-aktivní

- Kombinace obojího

Několik místních zařízení VPN

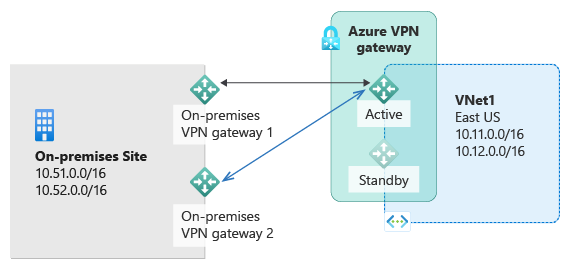

Můžete ve své místní síti použít k připojení k Azure VPN Gateway několik zařízení VPN, viz následující diagram:

V této konfiguraci existuje několik aktivních tunelů ze stejné Azure VPN Gateway do různých zařízení ve stejném umístění. V této konfiguraci je brána Azure VPN Stále v režimu aktivní-pohotovostní, takže stále dojde ke stejnému chování převzetí služeb při selhání a krátkému přerušení. Tato konfigurace ale chrání před selháním nebo přerušením vaší místní sítě a zařízení VPN.

Existuje několik požadavků a omezení:

- Je třeba vytvořit víc spojení S2S VPN mezi vašimi zařízeními VPN a službou Azure VPN. Když k Azure připojíte několik zařízení VPN ze stejné místní sítě, vytvořte jednu bránu místní sítě pro každé zařízení VPN a jedno připojení z brány Azure VPN k každé bráně místní sítě.

- Brány místní sítě odpovídající zařízení VPN musí mít jedinečné veřejné IP adresy, zadané vlastností GatewayIpAddress.

- Pro tuto konfiguraci se vyžaduje BGP. Každá brána místní sítě reprezentující zařízení VPN musí mít jedinečnou IP adresu partnerského uzlu protokolu BGP, zadanou vlastností BgpPeerIpAddress.

- Pomocí protokolu BGP můžete inzerovat stejné předpony stejných místních síťových předpon bráně Azure VPN. Provoz se přesměruje přes tyto tunely současně.

- Musíte použít směrování ECMP (Equal-Cost Multi-Path Routing).

- Každé připojení se počítá do maximálního počtu tunelů pro bránu Azure VPN. Nejnovější informace o tunelech, připojeních a propustnosti najdete na stránce nastavení služby VPN Gateway.

Brány VPN aktivní-aktivní

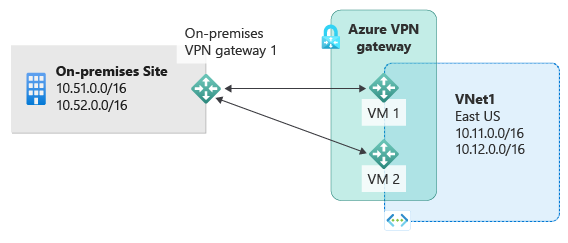

Bránu Azure VPN můžete vytvořit v konfiguraci aktivního a aktivního režimu. V režimu aktivní-aktivní navazují obě instance virtuálních počítačů brány tunely S2S VPN k místnímu zařízení VPN, jak je znázorněno v následujícím diagramu:

V této konfiguraci má každá instance brány Azure jedinečnou veřejnou IP adresu a každá z nich vytvoří tunel IPsec/IKE S2S VPN k místnímu zařízení VPN zadanému v bráně místní sítě a připojení. Oba tunely VPN jsou ve skutečnosti součástí stejného připojení. Stále budete muset nakonfigurovat místní zařízení VPN tak, aby přijímalo nebo vytvořilo dva tunely VPN S2S s těmito dvěma veřejnými IP adresami služby Azure VPN Gateway.

Vzhledem k tomu, že instance brány Azure jsou v konfiguraci aktivní-aktivní, provoz z vaší virtuální sítě Azure do místní sítě se směruje přes oba tunely současně, i když vaše místní zařízení VPN může upřednostňovat jeden tunel přes druhý. V případě jednoho toku TCP nebo UDP se Azure pokusí použít stejný tunel při odesílání paketů do místní sítě. Vaše místní síť ale může k odesílání paketů do Azure použít jiný tunel.

Když se u jedné instance brány stane plánovaná údržba nebo neplánovaná událost, odpojí se tunel IPsec z této instance do místního zařízení VPN. Odpovídající trasy na vašich zařízeních VPN by se měly odebrat nebo odebrat automaticky, aby se provoz přepnul na druhý aktivní tunel IPsec. Na straně Azure se přepnutí provede automaticky z ovlivněné instance na aktivní instanci.

Dvojitá redundance: brány VPN v konfiguraci aktivní–aktivní na straně Azure i v místní síti

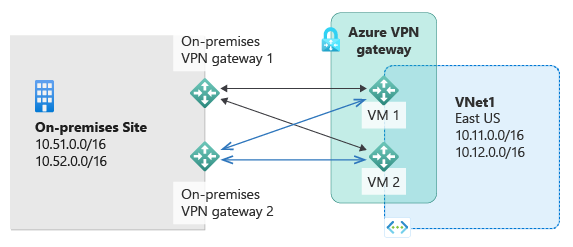

Nejspolehlivější možností je kombinovat brány aktivní-aktivní v síti i v Azure, jak je znázorněno v následujícím diagramu.

V tomto typu konfigurace nastavíte bránu Azure VPN v konfiguraci aktivní-aktivní. Vytvoříte dvě brány místní sítě a dvě připojení pro dvě místní zařízení VPN. Výsledkem je plná síť propojení – 4 tunely IPsec mezi virtuální sítí Azure a vaší místní sítí.

Všechny brány a tunely jsou aktivní na straně Azure, takže provoz je rozložený mezi všechny 4 tunely současně, i když každý tok TCP nebo UDP se řídí stejným tunelem nebo cestou ze strany Azure. Rozprostřením provozu může dojít k mírně lepší propustnosti tunelů IPsec. Primárním cílem této konfigurace je ale vysoká dostupnost. Vzhledem ke statistické povaze šíření provozu je obtížné poskytnout měření toho, jak mohou různé podmínky provozu aplikace ovlivnit agregovanou propustnost.

Tato topologie vyžaduje dvě brány místní sítě a dvě připojení pro podporu páru místních zařízení VPN a protokol BGP je nutný k tomu, aby umožňoval souběžné připojení obou připojení ke stejné místní síti. Tyto požadavky jsou stejné jako scénář více místních zařízení VPN.

Vysoce dostupná virtuální síť typu VNet-to-VNet

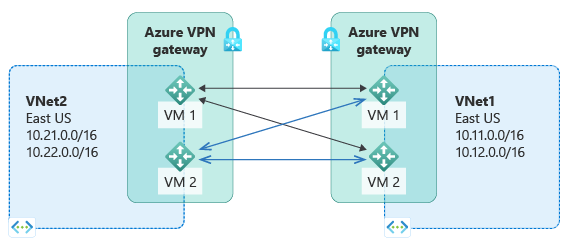

Stejná konfigurace aktivní–aktivní může platit i pro spojení Azure VNet-to-VNet. Pro každou virtuální síť můžete vytvořit brány VPN typu aktivní-aktivní a pak je propojit a vytvořit tak stejné úplné síťové připojení 4 tunelů mezi těmito dvěma virtuálními sítěmi. Toto je znázorněno v následujícím diagramu:

Tento typ konfigurace zajišťuje, že existují vždy dvojice tunelů mezi dvěma virtuálními sítěmi pro všechny události plánované údržby, což zajišťuje ještě lepší dostupnost. I když stejná topologie pro připojení mezi místy vyžaduje dvě připojení, topologie VNet-to-VNet v tomto příkladu potřebuje pouze jedno připojení pro každou bránu. Protokol BGP je volitelný, pokud není vyžadováno směrování přenosu přes připojení typu VNet-to-VNet.

Další kroky

Nakonfigurujte bránu VPN typu aktivní-aktivní pomocí webu Azure Portal nebo PowerShellu.