Konfigurace nastavení serveru pro ověřování certifikátů brány VPN Gateway P2S

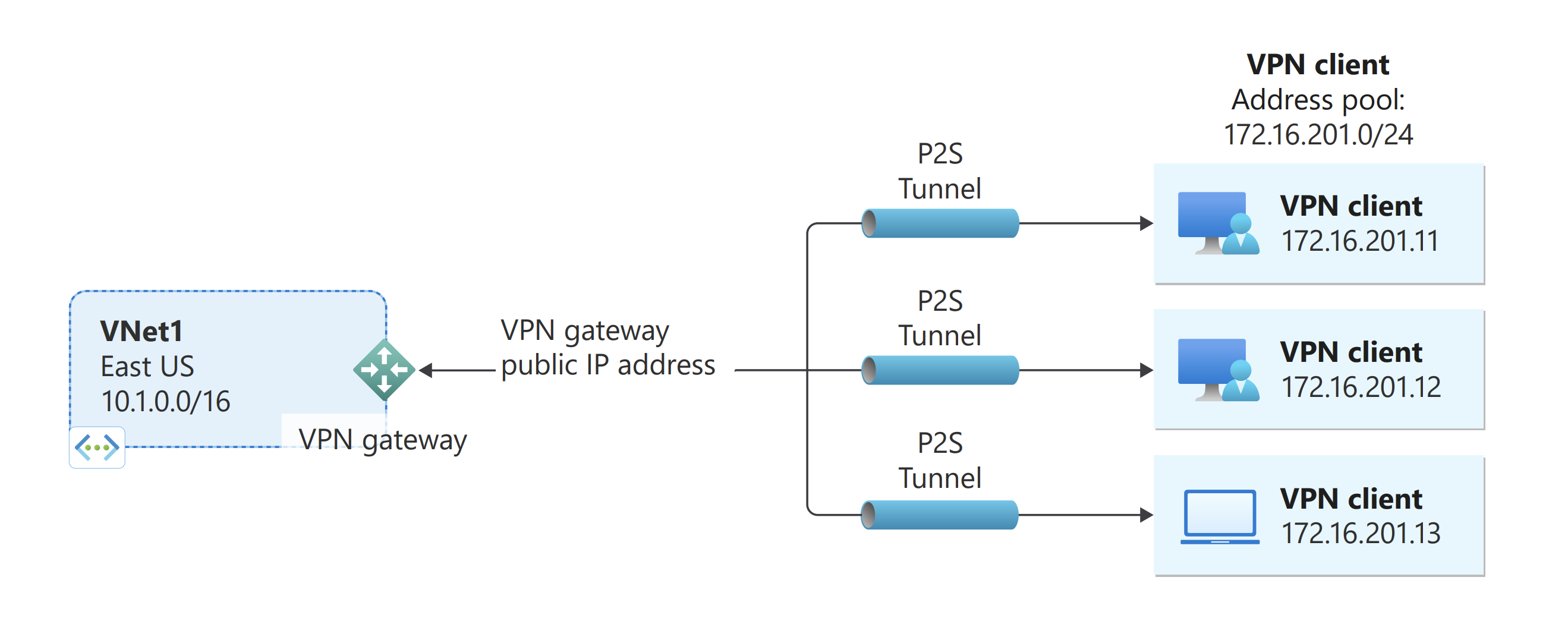

Tento článek vám pomůže nakonfigurovat potřebná nastavení serveru VPN Gateway typu point-to-site (P2S), abyste mohli bezpečně připojit jednotlivé klienty se systémem Windows, Linux nebo macOS k virtuální síti Azure. Připojení P2S VPN jsou užitečná v případě, že se chcete připojit k virtuální síti ze vzdáleného umístění, například při práci z domova nebo konference. Místo sítě VPN typu site-to-site (S2S) můžete použít také P2S, pokud máte jenom několik klientů, kteří se potřebují připojit k virtuální síti.

Připojení P2S nevyžadují zařízení VPN ani veřejnou IP adresu. Pro P2S jsou k dispozici různé možnosti konfigurace. Další informace o síti VPN typu point-to-site naleznete v tématu Informace o síti VPN typu point-to-site.

Kroky v tomto článku používají Azure Portal ke konfiguraci brány Azure VPN pro ověřování certifikátů typu point-to-site.

Připojení ověřování certifikátů Azure P2S používají následující položky:

- Brána VPN založená na směrování (nikoli na základě zásad). Další informace o typu sítě VPN najdete v tématu Nastavení služby VPN Gateway.

- Veřejný klíč (soubor .cer) pro kořenový certifikát nahraný do Azure. Po nahrání certifikátu se považuje za důvěryhodný certifikát a používá se k ověřování.

- Klientský certifikát, který se generuje z kořenového certifikátu. Klientský certifikát nainstalovaný na každém klientském počítači, který se bude připojovat k virtuální síti. Tento certifikát se používá k ověřování klienta.

- Konfigurační soubory klienta VPN. Klient VPN je nakonfigurovaný pomocí konfiguračních souborů klienta VPN. Tyto soubory obsahují potřebné informace pro připojení klienta k virtuální síti. Každý klient, který se připojuje, musí být nakonfigurovaný pomocí nastavení v konfiguračních souborech.

Požadavky

Tento článek předpokládá následující požadavky:

- Virtuální síť Azure.

- Brána VPN založená na směrování, která je kompatibilní s konfigurací P2S, kterou chcete vytvořit, a připojenými klienty VPN. Nápovědu k určení konfigurace P2S, kterou potřebujete, najdete v tabulce klienta VPN. Pokud vaše brána používá skladovou položku Basic, uvědomte si, že základní skladová položka má omezení P2S a nepodporuje ověřování IKEv2 nebo RADIUS. Další informace najdete v tématu O skladových posílacích brány.

Pokud ještě nemáte funkční bránu VPN, která je kompatibilní s konfigurací P2S, kterou chcete vytvořit, přečtěte si téma Vytvoření a správa brány VPN. Vytvořte kompatibilní bránu VPN a pak se vraťte do tohoto článku a nakonfigurujte nastavení P2S.

Vygenerování certifikátů

Azure používá certifikáty k ověřování klientů připojujících se k virtuální síti přes připojení VPN typu point-to-site. Jakmile získáte kořenový certifikát, nahrajete do Azure informace o veřejném klíči. Azure pak kořenový certifikát považuje za důvěryhodný pro připojení k virtuální síti přes Point-to-Site.

Z kořenového certifikátu také generujete klientské certifikáty, které pak nainstalujete na každém klientském počítači. Klientský certifikát se používá k ověření klienta při zahájení připojení k virtuální síti.

Před konfigurací nastavení brány point-to-site je nutné vygenerovat a extrahovat kořenový certifikát.

Vygenerování kořenového certifikátu

Získejte soubor .cer kořenového certifikátu. Můžete použít buď kořenový certifikát vygenerovaný pomocí podnikového řešení (doporučeno), nebo vygenerovat certifikát podepsaný svým držitelem. Po vytvoření kořenového certifikátu exportujte data veřejného certifikátu (nikoli privátní klíč) jako soubor X.509 s kódováním Base64 .cer. Tento soubor nahrajete později do Azure.

Podnikový certifikát: Pokud používáte podnikové řešení, můžete použít stávající řetěz certifikátů. Získejte soubor .cer kořenového certifikátu, který chcete použít.

Kořenový certifikát podepsaný svým držitelem: Pokud nepoužíváte podnikové certifikační řešení, vytvořte kořenový certifikát podepsaný svým držitelem. Jinak certifikáty, které vytvoříte, nebudou kompatibilní s připojeními P2S a klienti se při pokusu o připojení zobrazí chyba připojení. Můžete použít Azure PowerShell, MakeCert nebo OpenSSL. Postup v následujících článcích popisuje, jak vygenerovat kompatibilní kořenový certifikát podepsaný svým držitelem:

- Pokyny k PowerShellu pro Windows 10 nebo novější: Tyto pokyny vyžadují PowerShell na počítači s Windows 10 nebo novějším. Klientské certifikáty vygenerované pomocí kořenového certifikátu můžete nainstalovat na jakémkoli podporovaném klientu Point-to-Site.

- Pokyny pro MakeCert: Použijte MakeCert k vygenerování certifikátů, pokud nemáte přístup k počítači s Windows 10 nebo novějším. I když je MakeCert zastaralý, můžete ho přesto použít k vygenerování certifikátů. Klientské certifikáty, které vygenerujete z kořenového certifikátu, je možné nainstalovat na libovolného podporovaného klienta P2S.

- Linux – pokyny pro OpenSSL

- Linux – pokyny pro strongSwan

Generování klientských certifikátů

Každý klientský počítač, který se připojujete k virtuální síti s připojením typu point-to-site, musí mít nainstalovaný klientský certifikát. Vygenerujete ho z kořenového certifikátu a nainstalujete ho na každý klientský počítač. Pokud nenainstalujete platný klientský certifikát, ověřování selže, když se klient pokusí připojit k virtuální síti.

Můžete buď vygenerovat jedinečný certifikát pro každého klienta, nebo můžete použít stejný certifikát pro více klientů. Výhodou generování jedinečných certifikátů pro klienty je možnost jednotlivý certifikát odvolat. Pokud k ověření používá více klientů stejný klientský certifikát a odvoláte ho, budete muset vygenerovat a nainstalovat nové certifikáty pro každého klienta, který tento certifikát používá.

Klientské certifikáty můžete generovat pomocí následujících metod:

Podnikový certifikát:

Pokud používáte podnikové certifikační řešení, vygenerujte klientský certifikát s běžným formátem name@yourdomain.comhodnoty názvu . Místo názvu domény\uživatelského jména použijte tento formát.

Ujistěte se, že je klientský certifikát založený na šabloně certifikátu uživatele, která má v seznamu uživatelů uvedené ověřování klientů jako první položku. Zkontrolujte certifikát poklikáním a zobrazením rozšířeného použití klíče na kartě Podrobnosti .

Kořenový certifikát podepsaný svým držitelem: Postupujte podle pokynů v jednom z následujících článků o certifikátu P2S, aby klientské certifikáty, které vytvoříte, byly kompatibilní s vašimi připojeními P2S.

Když vygenerujete klientský certifikát z kořenového certifikátu podepsaného svým držitelem, automaticky se nainstaluje do počítače, který jste použili k jeho vygenerování. Pokud chcete nainstalovat klientský certifikát do jiného klientského počítače, exportujte ho jako soubor .pfx spolu s celým řetězem certifikátů. Tím se vytvoří soubor .pfx, který obsahuje informace o kořenovém certifikátu vyžadované k ověření klienta.

Kroky v těchto článcích generují kompatibilní klientský certifikát, který pak můžete exportovat a distribuovat.

Pokyny pro Windows 10 nebo novější PowerShell: Tyto pokyny vyžadují Windows 10 nebo novější a PowerShell k vygenerování certifikátů. Vygenerované certifikáty je možné nainstalovat na libovolného podporovaného klienta P2S.

Pokyny pro MakeCert: Použijte MakeCert, pokud nemáte přístup k počítači s Windows 10 nebo novějším pro generování certifikátů. I když je MakeCert zastaralý, můžete ho přesto použít k vygenerování certifikátů. Vygenerované certifikáty můžete nainstalovat na libovolného podporovaného klienta P2S.

Linux: Viz pokyny pro strongSwan nebo OpenSSL .

Přidání fondu adres klienta VPN

Fond adres klienta je rozsah privátních IP adres, který zadáte. Klienti, kteří se připojují přes vpn typu point-to-site, dynamicky přijímají IP adresu z tohoto rozsahu. Použijte rozsah privátních IP adres, který se nepřekrývá s místním umístěním, ze kterého se připojujete, nebo virtuální síť, ke které se chcete připojit. Pokud nakonfigurujete více protokolů a protokol SSTP je jedním z protokolů, nakonfigurovaný fond adres se rovnoměrně rozdělí mezi nakonfigurované protokoly.

Na webu Azure Portal přejděte na bránu VPN.

Na stránce brány vyberte v levém podokně konfiguraci point-to-site.

Klikněte na tlačítko Nakonfigurovat, aby se otevřela stránka s konfigurací.

Na stránce konfigurace Point-to-Site přidejte do pole Fond adres rozsah privátních IP adres, který chcete použít. Klienti VPN dynamicky obdrží IP adresu z rozsahu, který zadáte. Minimální maska podsítě je 29 bitů pro aktivní/pasivní a 28bitovou pro konfiguraci aktivní/aktivní.

Pokračujte k další části a nakonfigurujte další nastavení.

Zadejte typ tunelu a ověřování.

V této části zadáte typ tunelu a typ ověřování. Tato nastavení se můžou stát složitá. V rozevíracím seznamu můžete vybrat možnosti, které obsahují více typů tunelů, například IKEv2 a OpenVPN(SSL) nebo IKEv2 a SSTP (SSL). K dispozici jsou pouze určité kombinace typů tunelů a typů ověřování.

Typ tunelu a typ ověřování musí odpovídat klientskému softwaru VPN, který chcete použít pro připojení k Azure. Pokud máte různé klienty VPN, kteří se připojují z různých operačních systémů, je plánování typu tunelu a typu ověřování důležité. Následující tabulka uvádí dostupné typy tunelů a typy ověřování v souvislosti s klientským softwarem VPN.

Tabulka klienta VPN

| Metoda ověřování | Typ tunelového propojení | Operační systém klienta | Klient VPN |

|---|---|---|---|

| Certifikát | |||

| IKEv2, SSTP | Windows | Nativní klient VPN | |

| IKEv2 | macOS | Nativní klient VPN | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows |

Klient Azure VPN Klient OpenVPN verze 2.x Klient OpenVPN verze 3.x |

|

| OpenVPN | macOS | Klient OpenVPN | |

| OpenVPN | iOS | Klient OpenVPN | |

| OpenVPN | Linux |

Klient Azure VPN Klient OpenVPN |

|

| Microsoft Entra ID | |||

| OpenVPN | Windows | Klient Azure VPN | |

| OpenVPN | macOS | Klient Azure VPN | |

| OpenVPN | Linux | Klient Azure VPN |

Poznámka:

Pokud na stránce konfigurace point-to-site nevidíte typ tunelu nebo typ ověřování, brána používá skladovou položku Basic. Základní SKU nepodporuje ověřování IKEv2 ani RADIUS. Pokud chcete tato nastavení použít, musíte bránu odstranit a znovu vytvořit pomocí jiné SKU brány.

Jako typ tunelu vyberte typ tunelu, který chcete použít. V tomto cvičení v rozevíracím seznamu vyberte IKEv2 a OpenVPN(SSL).

Jako typ ověřování vyberte v rozevíracím seznamu certifikát Azure.

Přidání další veřejné IP adresy

Pokud máte bránu v režimu aktivní-aktivní, musíte zadat třetí veřejnou IP adresu pro konfiguraci typu point-to-site. V tomto příkladu vytvoříme třetí veřejnou IP adresu pomocí ukázkové hodnoty VNet1GWpip3. Pokud brána není v režimu aktivní-aktivní, nemusíte přidávat další veřejnou IP adresu.

Nahrání informací o veřejném klíči kořenového certifikátu

V této části nahrajete data veřejného kořenového certifikátu do Azure. Jakmile se data veřejného certifikátu nahrají, Azure je použije k ověření připojených klientů. Připojení klienti mají nainstalovaný klientský certifikát vygenerovaný z důvěryhodného kořenového certifikátu.

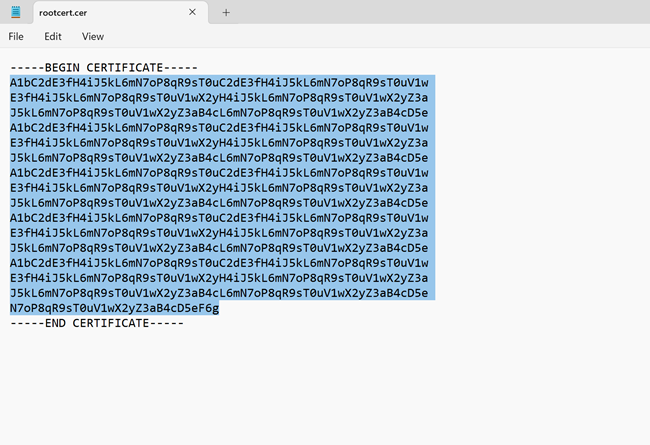

Ujistěte se, že jste kořenový certifikát exportovali jako X.509 s kódováním Base-64 (. SOUBOR CER) v předchozích krocích. Je nutné certifikát exportovat v tomto formátu, abyste ho mohli otevřít v textovém editoru. Privátní klíč nemusíte exportovat.

Otevřete certifikát v textovém editoru, například v Poznámkovém bloku. Při kopírování dat certifikátu se ujistěte, že text zkopírujete jako jeden souvislý řádek:

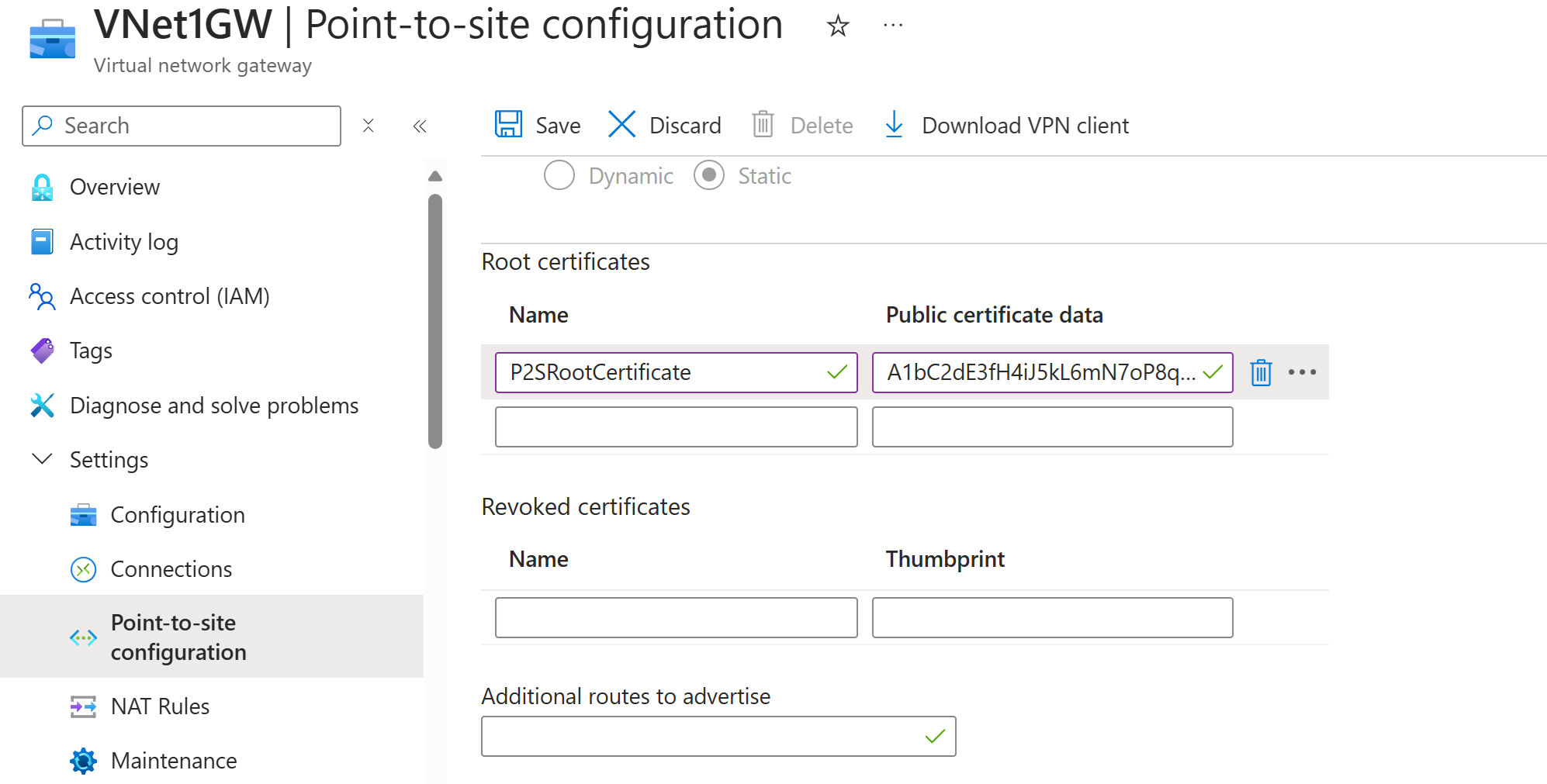

Přejděte na bránu virtuální sítě –> stránka konfigurace point-to-site v části Kořenový certifikát . Tato část se zobrazí jenom v případě, že jste jako typ ověřování vybrali certifikát Azure.

V části Kořenový certifikát můžete přidat až 20 důvěryhodných kořenových certifikátů.

- Vložte data certifikátu do datového pole Veřejný certifikát.

- Pojmenujte certifikát.

Pro toto cvičení nejsou potřeba další trasy. Další informace o funkci vlastního směrování naleznete v tématu Inzerování vlastních tras.

Výběrem možnosti Uložit v horní části stránky uložte všechna nastavení konfigurace.

Generování konfiguračních souborů profilu klienta VPN

Všechna potřebná nastavení konfigurace pro klienty VPN jsou obsažena v konfiguračním souboru ZIP profilu klienta VPN. Konfigurační soubory profilu klienta VPN jsou specifické pro konfiguraci brány VPN typu point-to-site pro virtuální síť. Pokud se po vygenerování souborů, například změn typu protokolu VPN nebo typu ověřování, změníte konfiguraci P2S VPN, musíte vygenerovat nové konfigurační soubory profilu klienta VPN a použít novou konfiguraci pro všechny klienty VPN, které chcete připojit. Další informace o připojeních P2S najdete v tématu Informace o síti VPN typu point-to-site.

Konfigurační soubory profilu klienta můžete vygenerovat pomocí PowerShellu nebo pomocí webu Azure Portal. Následující příklady ukazují obě metody. Obě metody vrátí stejný soubor ZIP.

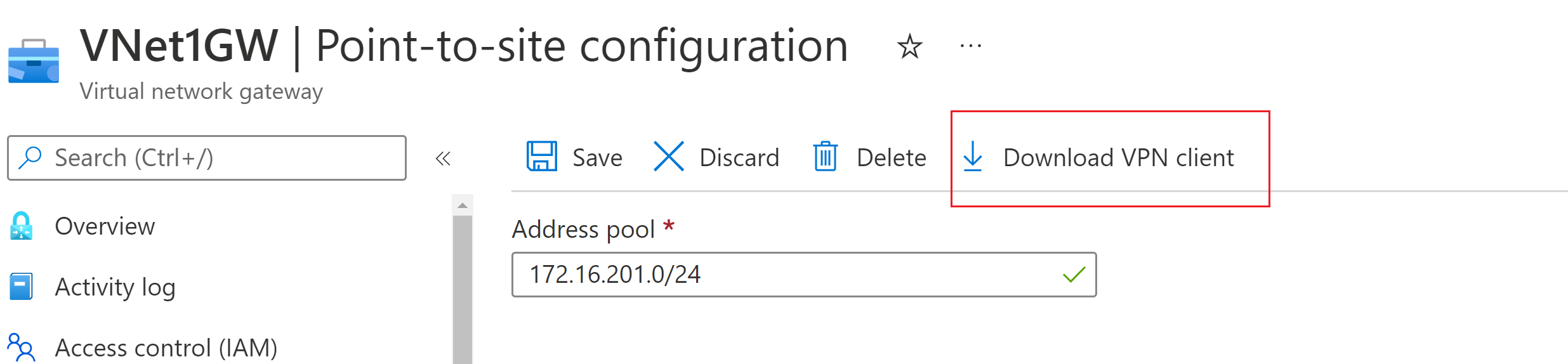

portál Azure

Na webu Azure Portal přejděte do brány virtuální sítě pro virtuální síť, ke které se chcete připojit.

Na stránce brány virtuální sítě vyberte konfiguraci typu Point-to-Site a otevřete stránku konfigurace typu Point-to-Site.

V horní části stránky konfigurace point-to-site vyberte Stáhnout klienta VPN. Tím se nestahuje klientský software VPN, vygeneruje konfigurační balíček použitý ke konfiguraci klientů VPN. Generování konfiguračního balíčku klienta trvá několik minut. Během této doby se nemusí zobrazovat žádné indikace, dokud se paket nevygeneruje.

Po vygenerování konfiguračního balíčku prohlížeč indikuje, že je k dispozici konfigurační soubor ZIP klienta. Jmenuje se stejný název jako brána.

Rozbalte soubor a zobrazte složky. K konfiguraci klienta VPN použijete některé nebo všechny tyto soubory. Vygenerované soubory odpovídají nastavení typu ověřování a tunelu, které jste nakonfigurovali na serveru P2S.

Konfigurace klientů VPN a připojení k Azure

Postup konfigurace klientů VPN a připojení k Azure najdete v tabulce klienta VPN v části Zadání tunelu a typu ověřování. Tabulka obsahuje odkazy na články, které obsahují podrobné kroky ke konfiguraci klientského softwaru VPN.

Přidání a odebrání důvěryhodných kořenových certifikátů

Důvěryhodný kořenový certifikát můžete do Azure přidat nebo ho z Azure odebrat. Když odeberete kořenový certifikát, klienti, kteří mají certifikát vygenerovaný z tohoto kořenového adresáře, se nebudou moct ověřit a v důsledku toho se nemůžou připojit. Pokud chcete, aby se klient mohl i nadále ověřovat a připojovat, je nutné nainstalovat nový klientský certifikát vygenerovaný z kořenového certifikátu, který Azure považuje za důvěryhodný (je do Azure nahraný).

Do Azure můžete přidat až 20 souborů .cer s důvěryhodnými kořenovými certifikáty. Pokyny najdete v části Nahrání důvěryhodného kořenového certifikátu.

Odebrání důvěryhodného kořenového certifikátu:

- Přejděte na stránku konfigurace point-to-site pro bránu virtuální sítě.

- V části stránky Kořenový certifikát vyhledejte certifikát, který chcete odebrat.

- Vyberte tři tečky vedle certifikátu a pak vyberte Odebrat.

Odvolání klientského certifikátu

Certifikáty klientů lze odvolat. Seznam odvolaných certifikátů umožňuje selektivně odepřít připojení P2S na základě jednotlivých klientských certifikátů. To se liší od odebrání důvěryhodného kořenového certifikátu. Pokud odeberete z Azure důvěryhodný kořenový certifikát v souboru .cer, dojde k odvolání přístupu pro všechny klientské certifikáty, které byly tímto odvolaným kořenovým certifikátem vygenerovány nebo podepsány. Když odvoláte klientský certifikát místo kořenového certifikátu, umožní ostatním certifikátům vygenerovaným z kořenového certifikátu pokračovat v ověřování.

Běžnou praxí je použití kořenového certifikátu pro řízení přístupu na úrovni týmu nebo organizace, přičemž odvolání klientských certifikátů slouží pro detailní kontrolu přístupu jednotlivých uživatelů.

Klientský certifikát můžete odvolat tím, že přidáte jeho kryptografický otisk do seznamu odvolaných certifikátů.

- Načtěte kryptografický otisk klientského certifikátu. Další informace najdete v tématu Postup načtení kryptografického otisku certifikátu.

- Zkopírujte informace do textového editoru a odeberte všechny mezery, aby se jedná o souvislý řetězec.

- Přejděte na stránku Konfigurace Point-to-Site brány virtuální sítě. To je stejná stránka, kterou jste použili k nahrání důvěryhodného kořenového certifikátu.

- V části Odvolané certifikáty zadejte popisný název certifikátu (nemusí to být CN certifikátu).

- Zkopírujte řetězec kryptografického otisku a vložte jej do pole Kryptografický otisk.

- Kryptografický otisk se ověří a automaticky přidá do seznamu odvolaných certifikátů. Na obrazovce se zobrazí zpráva informující o probíhající aktualizaci seznamu.

- Po dokončení aktualizace už nebude možné certifikát použít k připojení. Klientům, kteří se pokusí připojit pomocí tohoto certifikátu, se zobrazí zpráva s informací o neplatnosti certifikátu.

Nejčastější dotazy týkající se připojení typu Point-to-Site

Nejčastější dotazy najdete v nejčastějších dotazech.

Další kroky

Po dokončení připojení můžete do virtuálních sítí přidávat virtuální počítače. Další informace najdete v tématu Virtuální počítače. Bližší informace o sítích a virtuálních počítačích najdete v tématu s přehledem sítě virtuálních počítačů s Linuxem v Azure.

Informace o odstraňování potíží s P2S najdete v článku Poradce při potížích s připojeními Azure typu point-to-site.