Vytvoření brány VPN pomocí rozhraní příkazového řádku

Tento článek vám pomůže vytvořit bránu Azure VPN pomocí Azure CLI. Brána VPN se používá při vytváření připojení VPN k místní síti. K propojení virtuálních sítí můžete použít také bránu VPN. Podrobnější informace o některých nastaveních v tomto článku najdete v tématu Vytvoření brány VPN – portál.

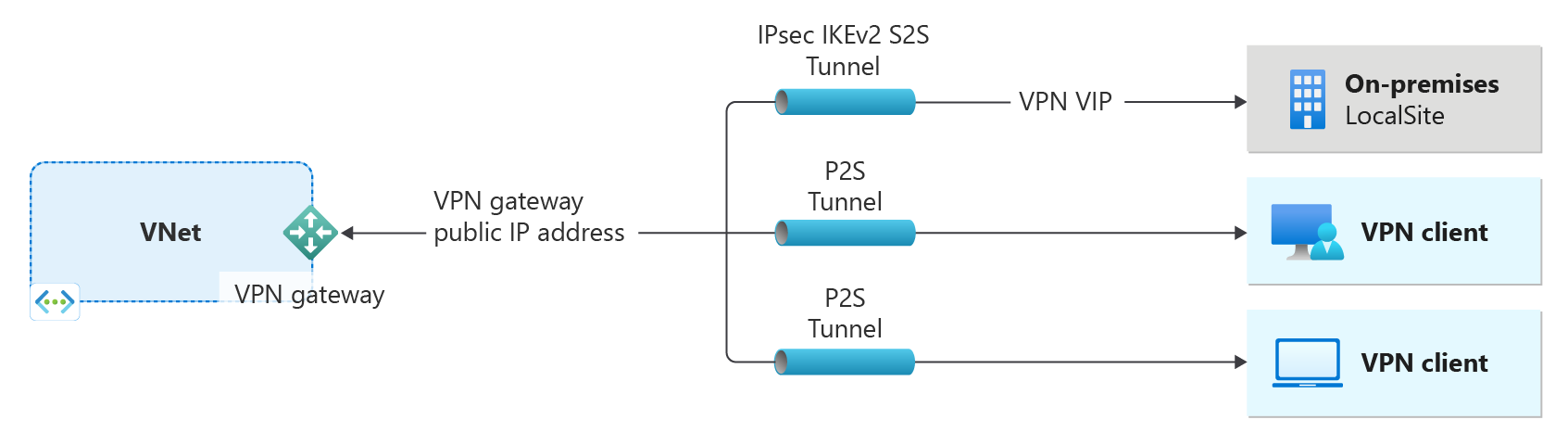

- Na levé straně diagramu se zobrazuje virtuální síť a brána VPN, kterou vytvoříte pomocí kroků v tomto článku.

- Později můžete přidat různé typy připojení, jak je znázorněno na pravé straně diagramu. Můžete například vytvořit připojení typu site-to-site a point-to-site . Pokud chcete zobrazit různé architektury návrhu, které můžete sestavit, podívejte se na návrh brány VPN.

Kroky v tomto článku vytvoří virtuální síť, podsíť, podsíť brány a zónově redundantní bránu VPN v režimu aktivní-aktivní (bránu virtuální sítě) generace 2 vpnGw2AZ. Kroky v tomto článku vytvoří virtuální síť, podsíť, podsíť brány a zónově redundantní bránu VPN v režimu aktivní-aktivní (bránu virtuální sítě) generace 2 vpnGw2AZ. Po vytvoření brány můžete nakonfigurovat připojení.

- Pokud chcete vytvořit bránu VPN pomocí skladové položky Basic, přečtěte si téma Vytvoření brány VPN úrovně Basic.

- Pokud je to možné, doporučujeme vytvořit bránu VPN v režimu aktivní-aktivní. Brány VPN v režimu aktivní-aktivní poskytují lepší dostupnost a výkon než brány VPN v režimu Standard. Další informace o branách aktivní-aktivní naleznete v tématu O branách v režimu aktivní-aktivní.

- Informace o zónách dostupnosti a zónově redundantních branách najdete v tématu Co jsou zóny dostupnosti?

Poznámka:

Kroky v tomto článku používají skladovou položku brány VpnGw2AZ, což je skladová položka, která podporuje zóny dostupnosti Azure. Pokud nejsou zóny dostupnosti pro vaši oblast podporované, použijte místo toho skladovou položku jiného typu než AZ. Další informace o skladových posílacích (SKU) najdete v tématu Skladové položky brány.

Než začnete

Tyto kroky vyžadují předplatné Azure. Pokud ještě nemáte předplatné Azure, vytvořte si napřed bezplatný účet.

Požadavky

Použijte prostředí Bash v Azure Cloud Shellu. Další informace najdete v tématu Rychlý start pro Bash v Azure Cloud Shellu.

Pokud dáváte přednost místnímu spouštění referenčních příkazů rozhraní příkazového řádku, nainstalujte Azure CLI. Pokud používáte Windows nebo macOS, zvažte spuštění Azure CLI v kontejneru Docker. Další informace najdete v tématu Jak spustit Azure CLI v kontejneru Dockeru.

Pokud používáte místní instalaci, přihlaste se k Azure CLI pomocí příkazu az login. Pokud chcete dokončit proces ověřování, postupujte podle kroků zobrazených na terminálu. Další možnosti přihlášení najdete v tématu Přihlášení pomocí Azure CLI.

Po zobrazení výzvy nainstalujte rozšíření Azure CLI při prvním použití. Další informace o rozšířeních najdete v tématu Využití rozšíření v Azure CLI.

Spuštěním příkazu az version zjistěte verzi a závislé knihovny, které jsou nainstalované. Pokud chcete upgradovat na nejnovější verzi, spusťte az upgrade.

- Tento článek vyžaduje verzi 2.0.4 nebo novější azure CLI. Pokud používáte Azure Cloud Shell, je už nainstalovaná nejnovější verze.

Vytvoření skupiny zdrojů

Vytvořte skupinu prostředků pomocí příkazu az group create . Skupina prostředků je logický kontejner, ve kterém se nasazují a spravují prostředky Azure.

az group create --name TestRG1 --location eastus

Vytvoření virtuální sítě

Pokud ještě nemáte virtuální síť, vytvořte ji pomocí příkazu az network vnet create. Při vytváření virtuální sítě se ujistěte, že se zadané adresní prostory nepřekrývají žádné adresní prostory, které máte v místní síti. Pokud na obou stranách připojení VPN existuje duplicitní rozsah adres, provoz nesměruje způsob, jakým byste ho mohli očekávat. Pokud navíc chcete tuto virtuální síť připojit k jiné virtuální síti, adresní prostor se nemůže překrývat s jinou virtuální sítí. Podle toho pečlivě naplánujte konfiguraci sítě.

Následující příklad vytvoří virtuální síť s názvem VNet1 a podsíť FrontEnd. Podsíť FrontEnd se v tomto cvičení nepoužívá. Můžete nahradit vlastní název podsítě.

az network vnet create \

-n VNet1 \

-g TestRG1 \

-l eastus \

--address-prefix 10.1.0.0/16 \

--subnet-name FrontEnd \

--subnet-prefix 10.1.0.0/24

Přidání podsítě brány

Prostředky brány virtuální sítě se nasazují do konkrétní podsítě s názvem GatewaySubnet. Podsíť brány je součástí rozsahu IP adres virtuální sítě, který zadáte při konfiguraci virtuální sítě.

Pokud nemáte podsíť s názvem GatewaySubnet, při vytváření brány VPN se nezdaří. Doporučujeme vytvořit podsíť brány, která používá /27 (nebo větší). Například /27 nebo /26. Další informace najdete v tématu Nastavení brány VPN Gateway – Podsíť brány.

Důležité

Skupiny zabezpečení sítě v podsíti brány se nepodporují. Přidružení skupiny zabezpečení sítě k této podsíti může způsobit, že brána virtuální sítě (brány VPN a Brány ExpressRoute) přestanou fungovat podle očekávání. Další informace o skupinách zabezpečení sítě najdete v tématu Co je skupina zabezpečení sítě?.

K přidání podsítě brány použijte následující příklad:

az network vnet subnet create \

--vnet-name VNet1 \

-n GatewaySubnet \

-g TestRG1 \

--address-prefix 10.1.255.0/27

Vyžádání veřejných IP adres

Brána VPN musí mít veřejnou IP adresu. Když vytvoříte připojení k bráně VPN, jedná se o zadaná IP adresa. Pro brány v režimu aktivní-aktivní má každá instance brány vlastní prostředek veřejné IP adresy. Nejprve si vyžádáte prostředek IP adresy a pak na něj budete odkazovat při vytváření brány virtuální sítě. Pro libovolnou skladovou položku brány, která končí na AZ, musíte také zadat nastavení zóny. Tento příklad určuje zónově redundantní konfiguraci, protože určuje všechny tři regionální zóny.

IP adresa se přiřadí k prostředku při vytvoření brány VPN. Veřejná IP adresa se změní jenom v okamžiku, kdy se brána odstraní a znovu vytvoří. V případě změny velikosti, resetování nebo jiné operace údržby/upgradu vaší brány VPN se nezmění.

Pomocí příkazu az network public-ip create požádejte o veřejnou IP adresu:

az network public-ip create --name VNet1GWpip1 --resource-group TestRG1 --allocation-method Static --sku Standard --version IPv4 --zone 1 2 3

Pokud chcete vytvořit bránu typu aktivní-aktivní (doporučeno), požádejte o druhou veřejnou IP adresu:

az network public-ip create --name VNet1GWpip2 --resource-group TestRG1 --allocation-method Static --sku Standard --version IPv4 --zone 1 2 3

Vytvoření brány sítě VPN

Vytvoření brány může obvykle trvat 45 minut nebo déle, a to v závislosti na vybrané skladové jednotce (SKU) brány. Po vytvoření brány můžete vytvořit připojení mezi vaší virtuální sítí a místním umístěním. Nebo vytvořte připojení mezi vaší virtuální sítí a jinou virtuální sítí.

Vytvořte bránu VPN pomocí příkazu az network vnet-gateway create. Pokud tento příkaz spustíte pomocí parametru --no-wait , nezobrazí se žádná zpětná vazba ani výstup. Tento --no-wait parametr umožňuje, aby se brána vytvořila na pozadí. Neznamená to, že se brána VPN vytvoří okamžitě. Pokud chcete vytvořit bránu pomocí jiné skladové položky, přečtěte si informace o skladových posílacích brány a určete skladovou položku, která nejlépe vyhovuje vašim požadavkům na konfiguraci.

Brána v režimu aktivní-aktivní

az network vnet-gateway create --name VNet1GW --public-ip-addresses VNet1GWpip1 VNet1GWpip2 --resource-group TestRG1 --vnet VNet1 --gateway-type Vpn --vpn-type RouteBased --sku VpnGw2AZ --vpn-gateway-generation Generation2 --no-wait

Brána aktivního pohotovostního režimu

az network vnet-gateway create --name VNet1GW --public-ip-addresses VNet1GWpip1 --resource-group TestRG1 --vnet VNet1 --gateway-type Vpn --vpn-type RouteBased --sku VpnGw2AZ --vpn-gateway-generation Generation2 --no-wait

Vytvoření brány VPN může trvat 45 minut nebo déle.

Zobrazení brány VPN

az network vnet-gateway show \

-n VNet1GW \

-g TestRG1

Zobrazení IP adres brány

Každá instance brány VPN má přiřazený prostředek veřejné IP adresy. Pokud chcete zobrazit IP adresu přidruženou k prostředku, použijte následující příkaz. Opakujte pro každou instanci brány.

az network public-ip show -g TestRG1 -n VNet1GWpip1

Vyčištění prostředků

Pokud už vytvořené prostředky nepotřebujete, odstraňte skupinu prostředků pomocí příkazu az group delete . Tím se odstraní skupina prostředků a všechny prostředky, které obsahuje.

az group delete --name TestRG1 --yes

Další kroky

Po vytvoření brány můžete nakonfigurovat připojení.