Scénář: Azure Firewall – vlastní

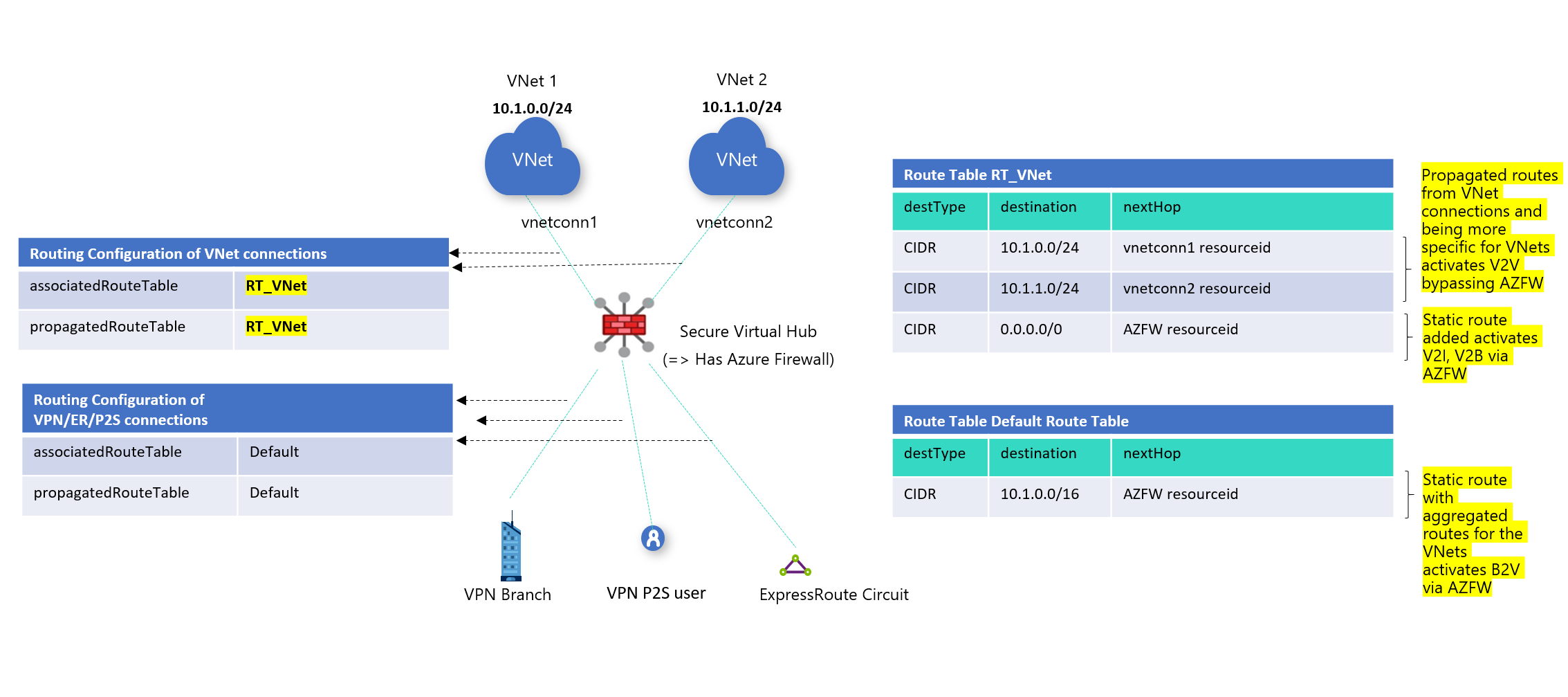

Při práci se směrováním virtuálního centra Virtual WAN existuje poměrně několik dostupných scénářů. V tomto scénáři je cílem směrovat provoz mezi virtuálními sítěmi přímo, ale pro toky provozu mezi virtuálními sítěmi a branch-to-VNet použijte bránu Azure Firewall.

Návrh

Abyste zjistili, kolik směrovacích tabulek bude potřeba, můžete vytvořit matici připojení, kde každá buňka představuje, jestli zdroj (řádek) může komunikovat s cílem (sloupec). Matice připojení v tomto scénáři je triviální, ale musí být konzistentní s jinými scénáři, stále se na ni můžeme podívat.

Matice připojení

| Z | Do: | Virtuální sítě | Větve | Internet |

|---|---|---|---|---|

| Virtuální sítě | → | Direct | AzFW | AzFW |

| Větve | → | AzFW | Přímo | Přímo |

V předchozí tabulce představuje "Direct" přímé připojení mezi dvěma připojeními bez procházení provozu ve službě Azure Firewall ve službě Virtual WAN a AzFW znamená, že tok prochází bránou Azure Firewall. Vzhledem k tomu, že v matici existují dva různé vzory připojení, budeme potřebovat dvě směrovací tabulky, které se nakonfigurují takto:

- Virtuální sítě:

- Přidružená směrovací tabulka: RT_VNet

- Šíření do směrovacích tabulek: RT_VNet

- Větve:

- Přidružená směrovací tabulka: Výchozí

- Šíření do směrovacích tabulek: Výchozí

Poznámka:

Můžete vytvořit samostatnou instanci Virtual WAN s jedním zabezpečeným virtuálním centrem v každé oblasti a pak můžete každou službu Virtual WAN vzájemně propojit přes vpn typu Site-to-Site.

Informace o směrování virtuálního centra najdete v tématu O směrování virtuálního centra.

Workflow

V tomto scénáři chcete směrovat provoz přes bránu Azure Firewall pro provoz typu VNet-to-Internet, VNet-to-Branch nebo Branch-to-VNet, ale chcete směrovat provoz mezi virtuálními sítěmi. Pokud jste použili Azure Firewall Manager, nastavení trasy se automaticky vyplní do výchozí směrovací tabulky. Privátní provoz se vztahuje na virtuální síť a větve, internetový provoz platí pro 0.0.0.0/0.

Připojení VPN, ExpressRoute a Vpn uživatele se souhrnně nazývají Větve a přidružují se ke stejné směrovací tabulce (výchozí). Všechna připojení VPN, ExpressRoute a User VPN šíří trasy do stejné sady směrovacích tabulek. Pokud chcete tento scénář nakonfigurovat, zvažte následující kroky:

Vytvořte vlastní směrovací tabulku RT_VNet.

Vytvořte trasu pro aktivaci VNet-to-Internet a VNet-to-Branch: 0.0.0.0/0 s dalším segmentem směrování směřujícím na Azure Firewall. V části Šíření se ujistěte, že jsou vybrané virtuální sítě, které zajistí konkrétnější trasy, a tím umožníte tok provozu typu VNet-to-VNet.

- Přidružení : Vyberte virtuální sítě, které budou znamenat, že virtuální sítě dosáhnou cíle podle tras této směrovací tabulky.

- V šíření: Vyberte virtuální sítě, které budou znamenat, že se virtuální sítě rozšíří do této směrovací tabulky. Jinými slovy, konkrétnější trasy se rozšíří do této směrovací tabulky, čímž se zajistí přímý tok provozu mezi virtuální sítí do virtuální sítě.

Do výchozí směrovací tabulky přidejte agregovanou statickou trasu pro virtuální sítě, která aktivuje tok Branch-to-VNet prostřednictvím služby Azure Firewall.

- Nezapomeňte, že větve jsou přidružené a šíří se do výchozí směrovací tabulky.

- Větve se nerozšírují do RT_VNet směrovací tabulky. Tím se zajistí tok provozu typu VNet-to-Branch přes bránu Azure Firewall.

Výsledkem jsou změny konfigurace směrování, jak je znázorněno na obrázku 1.

Obrázek 1

Další kroky

- Další informace o službě Virtual WAN najdete v nejčastějších dotazech.

- Další informace o směrování virtuálního rozbočovače naleznete v tématu O směrování virtuálního rozbočovače.

- Další informace o konfiguraci směrování virtuálního centra naleznete v tématu Postup konfigurace směrování virtuálního centra.