Migrace do Azure Virtual WAN

Azure Virtual WAN umožňuje společnostem zjednodušit globální připojení, aby mohly těžit z rozsahu globální sítě Microsoftu. Tento článek obsahuje technické podrobnosti pro společnosti, které chtějí migrovat ze stávající hvězdicové topologie spravované zákazníkem, na návrh, který využívá centra Virtual WAN spravovaná Microsoftem.

Informace o výhodách, které Azure Virtual WAN umožňuje podnikům při přechodu na moderní podnikovou globální síť zaměřenou na cloud, najdete v tématu Architektura globální tranzitní sítě a Virtual WAN.

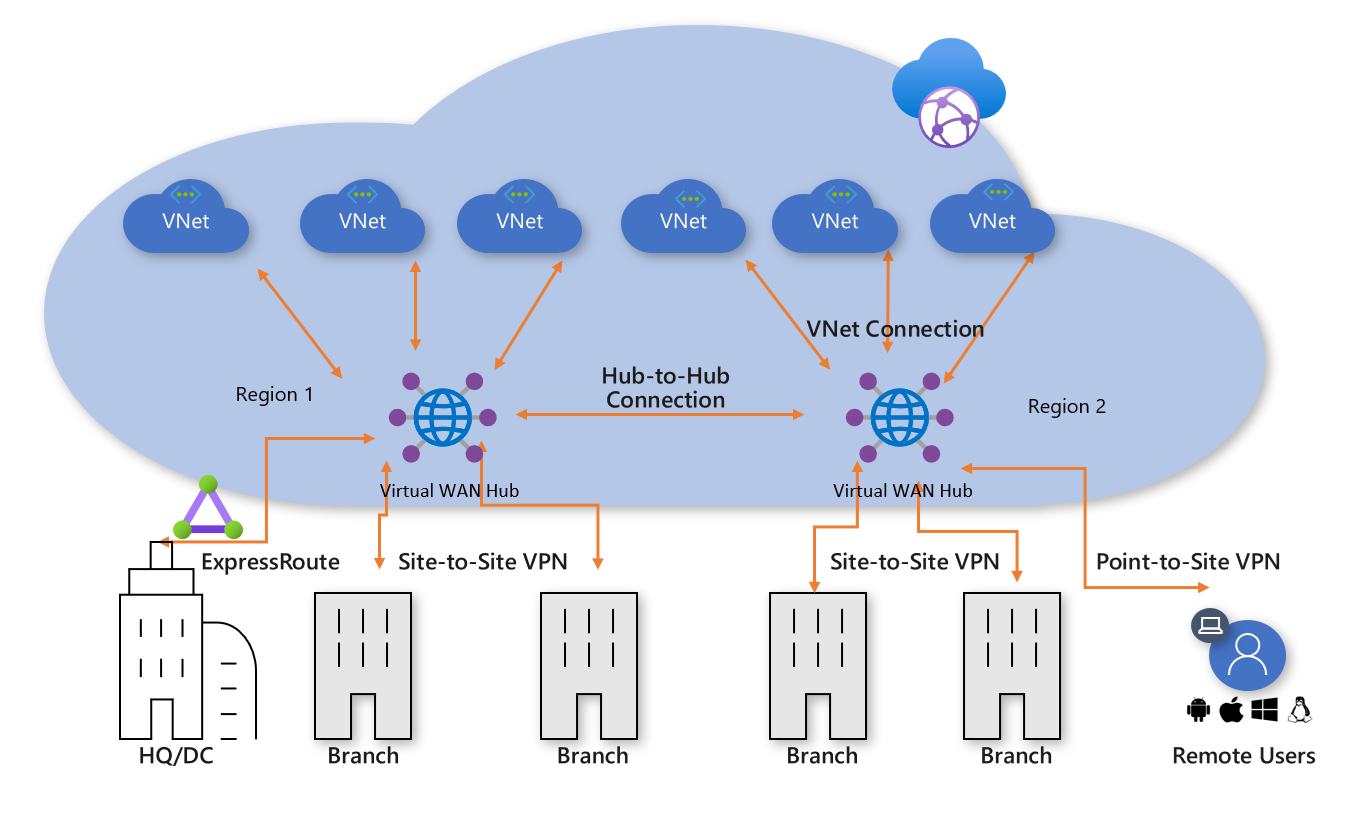

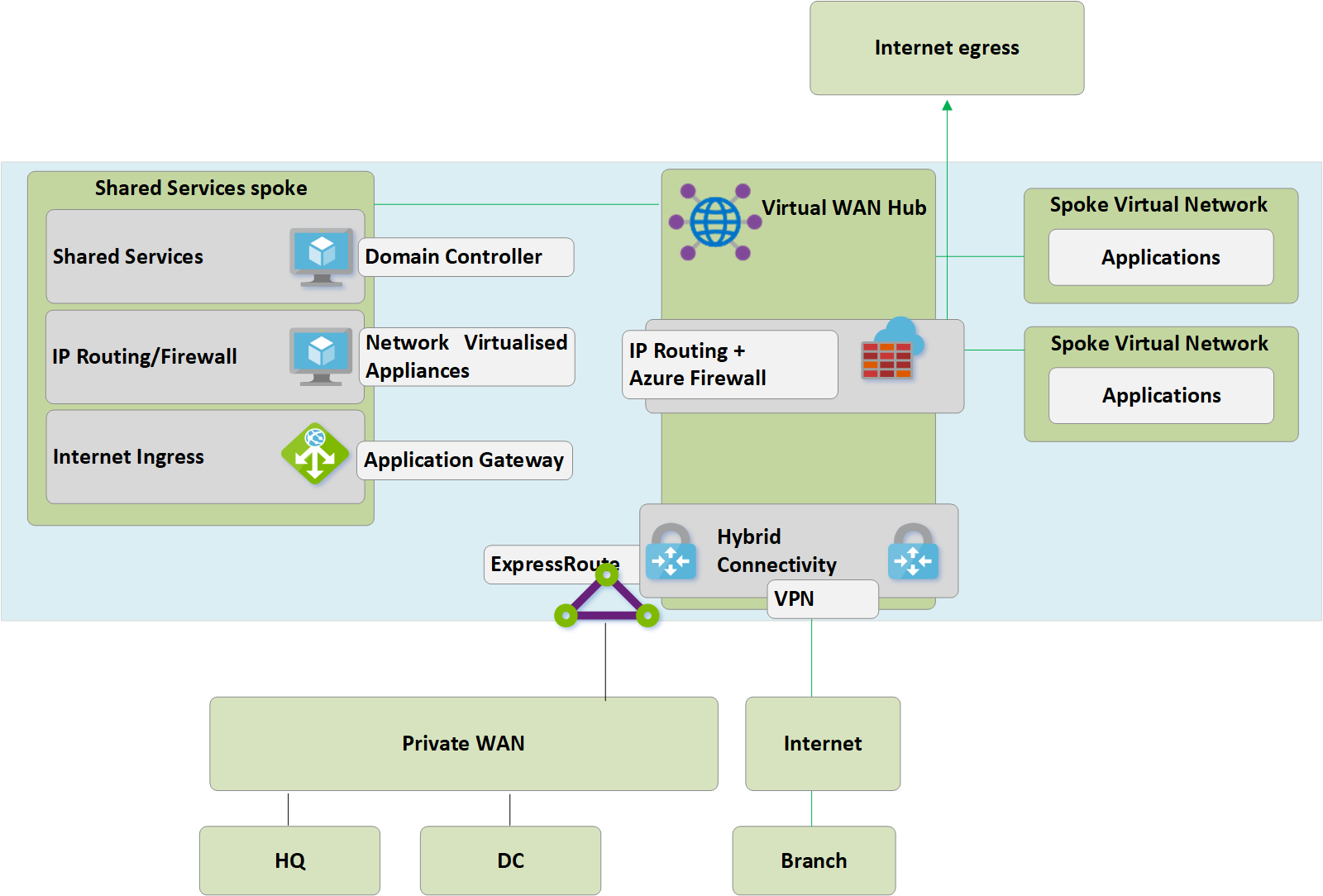

Obrázek: Azure Virtual WAN

Obrázek: Azure Virtual WAN

Hvězdicový model připojení Azure přijal tisíce našich zákazníků k využití výchozího přechodného chování sítí Azure k vytváření jednoduchých a škálovatelných cloudových sítí. Azure Virtual WAN vychází z těchto konceptů a zavádí nové funkce, které umožňují globální topologie připojení, nejen mezi místními umístěními a Azure, ale také umožňují zákazníkům využívat škálu sítě Microsoft k rozšíření stávajících globálních sítí.

Tento článek ukazuje, jak migrovat existující hvězdicové prostředí spravované zákazníkem do topologie založené na službě Azure Virtual WAN.

Scénář

Contoso je globální finanční organizace s pobočkami v Evropě i Asii. Plánují přesun stávajících aplikací z místního datacentra do Azure a vytvořili základní návrh založený na hvězdicové architektuře spravované zákazníkem, včetně virtuálních sítí regionálního centra pro hybridní připojení. V rámci přechodu na cloudové technologie má síťový tým za úkol zajistit, aby se jejich připojení optimalizovalo pro firmu vpřed.

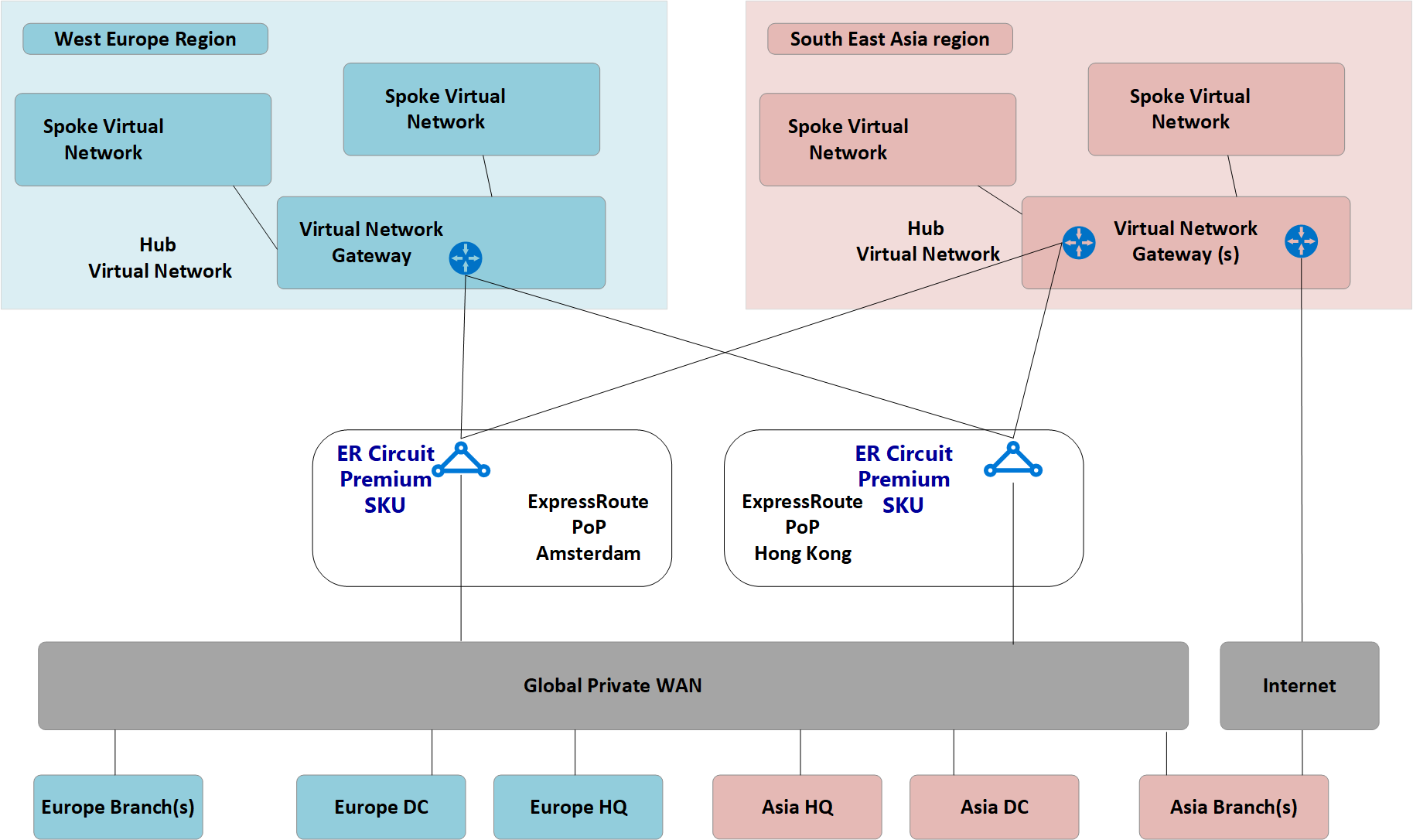

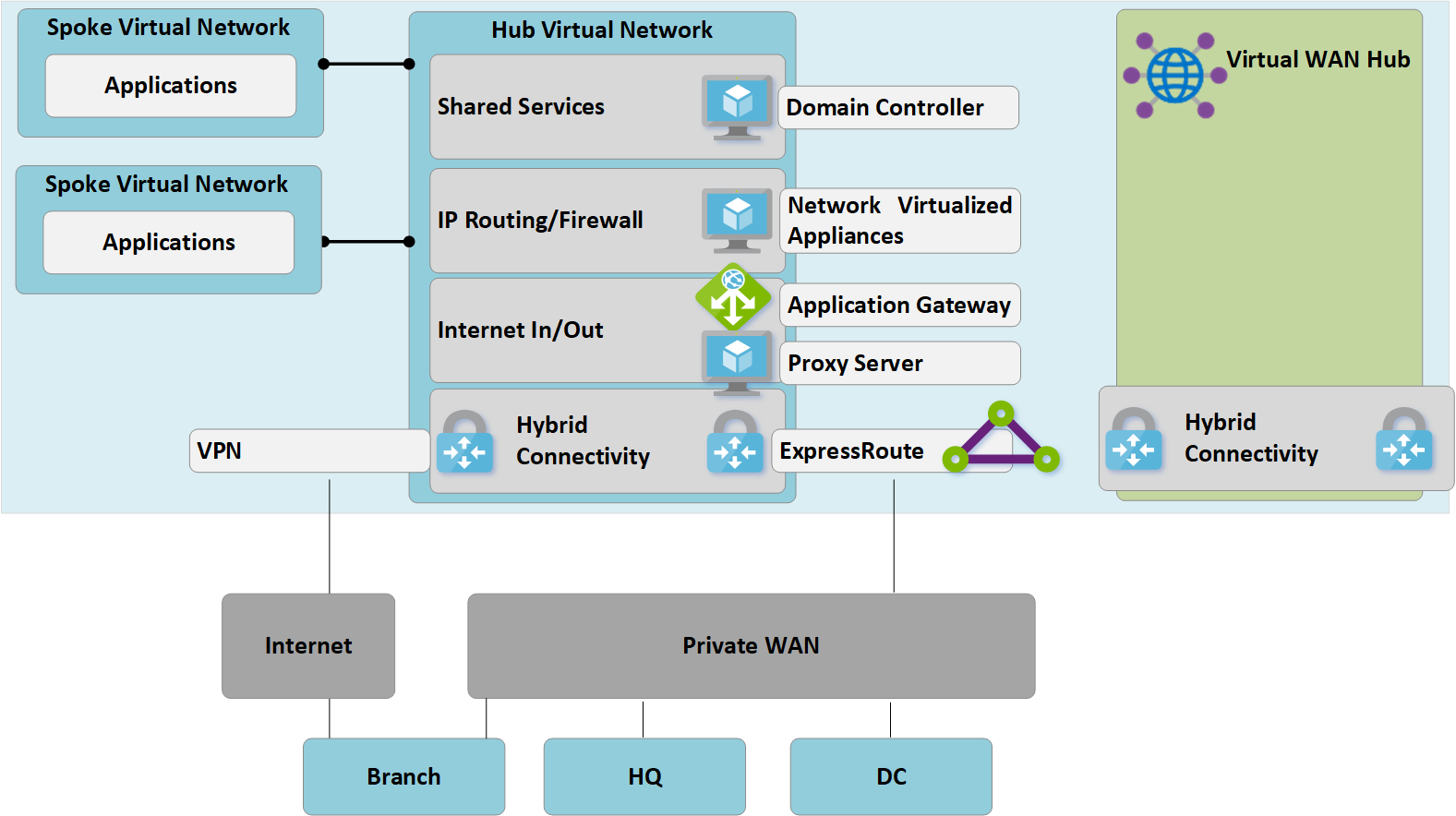

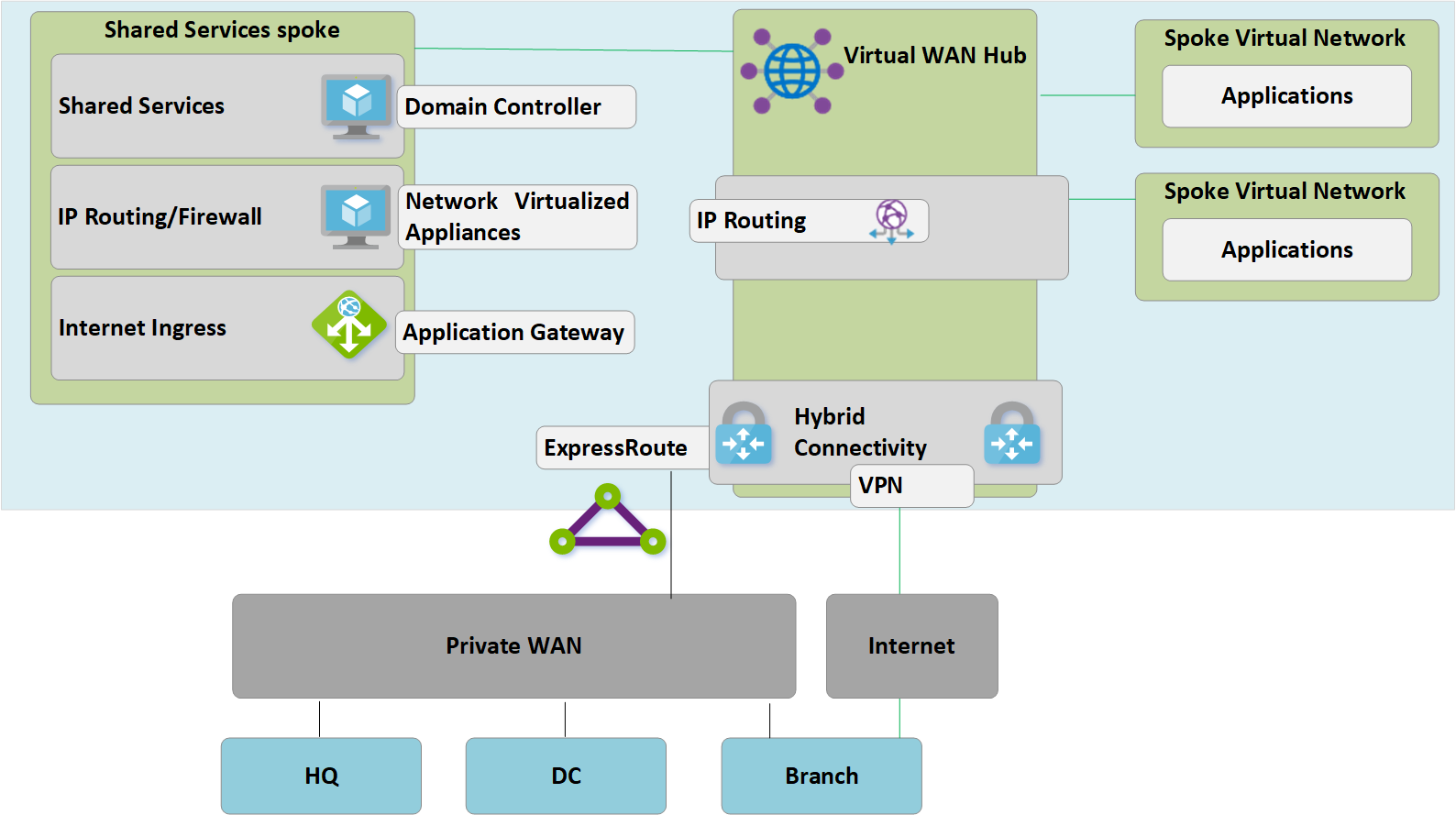

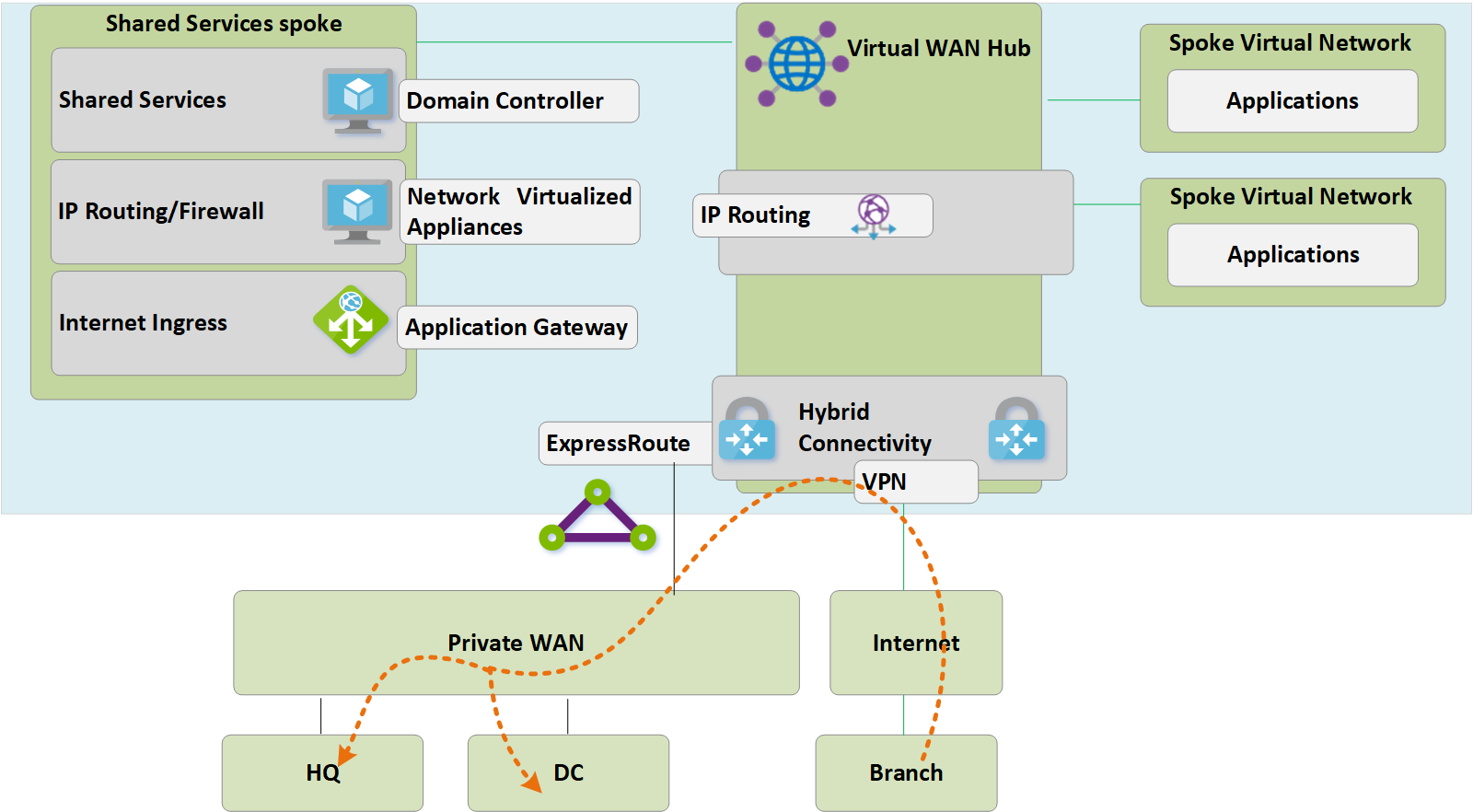

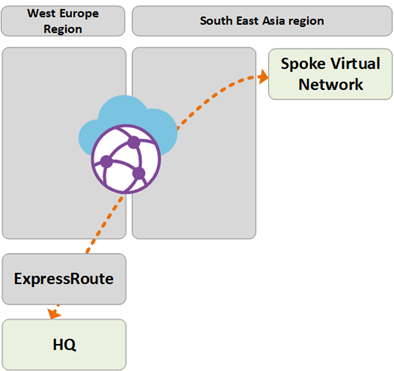

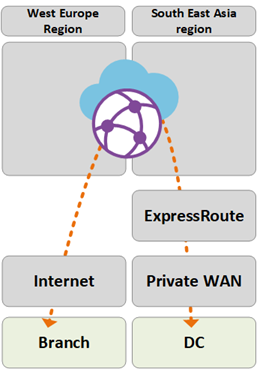

Následující obrázek znázorňuje základní pohled na stávající globální síť, včetně připojení k několika oblastem Azure.

Obrázek: Stávající síťová topologie Společnosti Contoso

Obrázek: Stávající síťová topologie Společnosti Contoso

Z existující topologie sítě je možné pochopit následující body:

Hvězdicová topologie se používá ve více oblastech, včetně okruhů ExpressRoute pro připojení zpět ke společné privátní síti WAN (Wide Area Network).

Některé z těchto lokalit mají také tunely VPN přímo v Azure, aby se mohly spojit s aplikacemi hostovanými v cloudu.

Požadavky

Síťový tým má za úkol poskytovat globální síťový model, který může podporovat migraci společnosti Contoso do cloudu a musí se optimalizovat v oblastech nákladů, škálování a výkonu. V souhrnu je třeba splnit následující požadavky:

- Poskytněte jak hlavní čtvrtletí (HQ), tak pobočky s optimalizovanou cestou k aplikacím hostovaným v cloudu.

- Při zachování následujících cest připojení odeberte závislost na stávajících místních datových centrech (DC) pro ukončení sítě VPN:

- Branch-to-VNet: Pobočky připojené k síti VPN musí mít přístup k aplikacím migrovaným do cloudu v místní oblasti Azure.

- Pobočka-to-Hub do hub-to-VNet: Pobočky připojené k síti VPN musí mít přístup k aplikacím migrovaným do cloudu ve vzdálené oblasti Azure.

- Pobočka: Místní pobočky připojené k síti VPN musí být schopné vzájemně komunikovat a lokality HQ/DC připojené k ExpressRoute.

- Pobočka-to-Hub-to-Branch: Globálně oddělené pobočky připojené k síti VPN musí být schopné vzájemně komunikovat a všechny lokality HQ/DC připojené expressRoute.

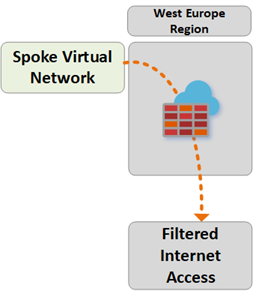

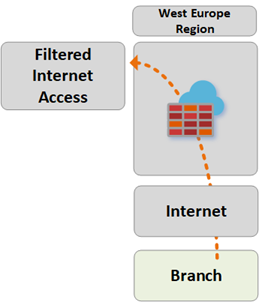

- Branch-to-Internet: Připojené weby musí být schopné komunikovat s internetem. Tento provoz musí být filtrovaný a protokolovaný.

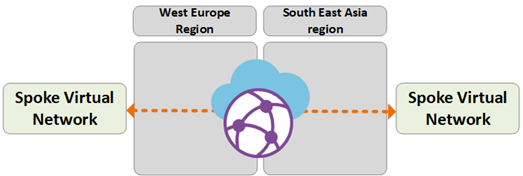

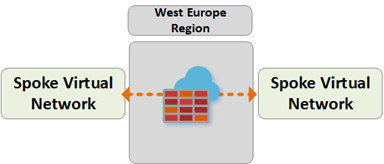

- VNet-to-VNet: Paprskové virtuální sítě ve stejné oblasti musí být schopné vzájemně komunikovat.

- VNet-to-Hub to-VNet: Paprskové virtuální sítě v různých oblastech musí být schopné vzájemně komunikovat.

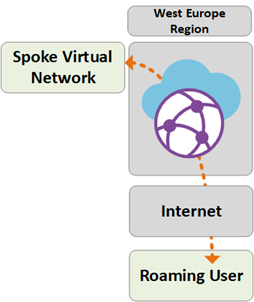

- Poskytněte uživatelům roamingu společnosti Contoso (přenosný počítač a telefon) přístup k prostředkům společnosti, i když ne v podnikové síti.

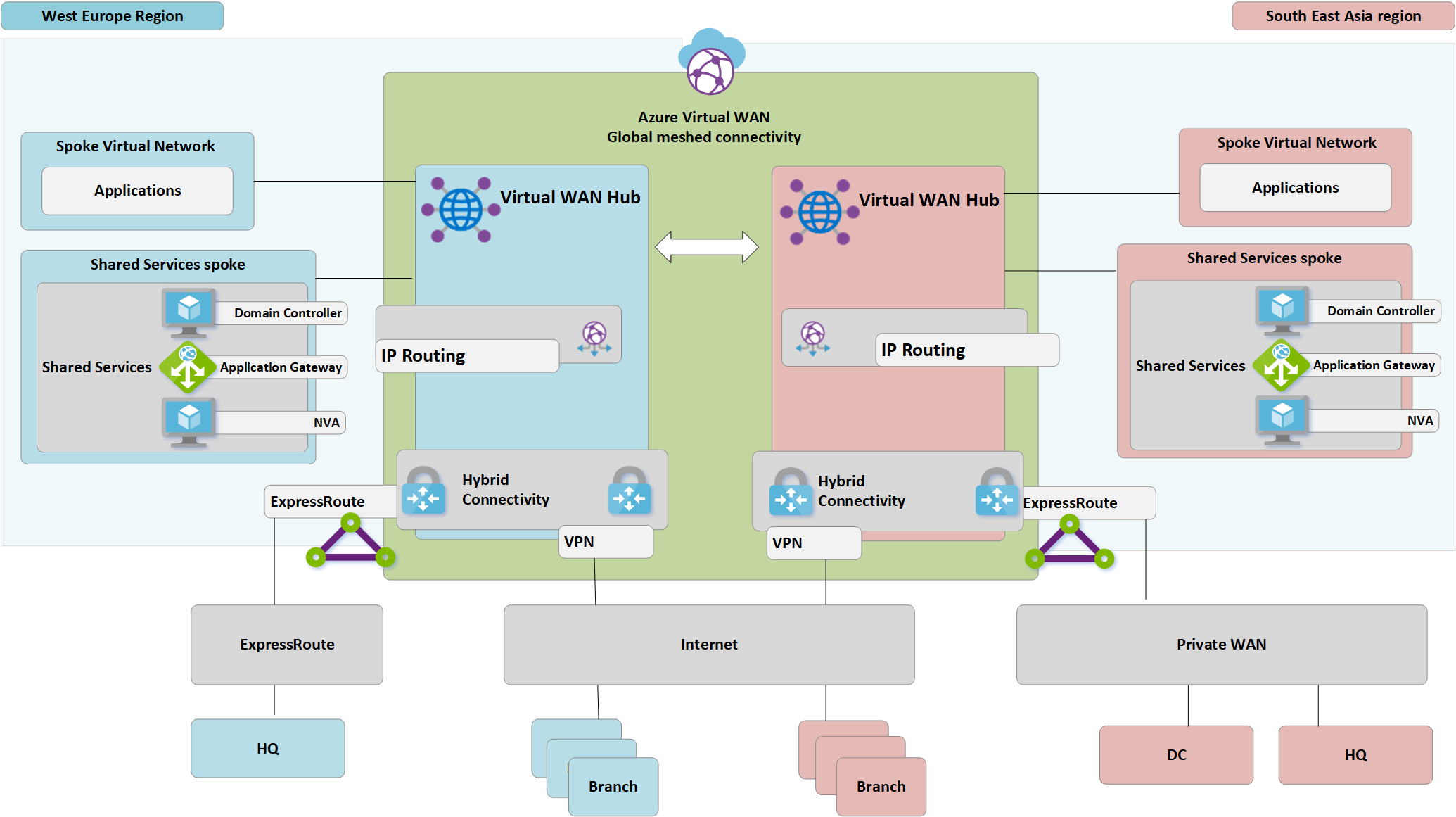

Architektura služby Azure Virtual WAN

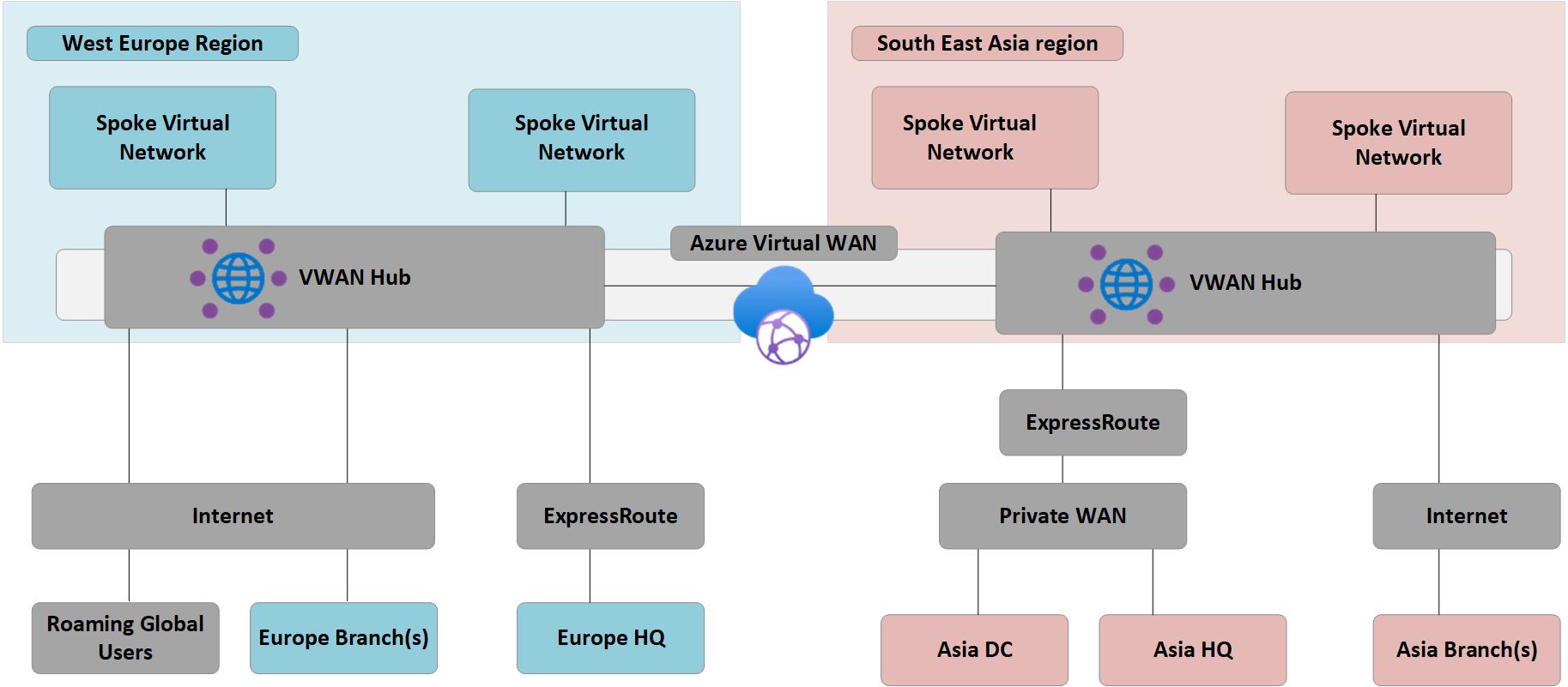

Následující obrázek znázorňuje základní zobrazení aktualizované cílové topologie pomocí služby Azure Virtual WAN, aby splňovalo požadavky popsané v předchozí části.

Obrázek: Architektura služby Azure Virtual WAN

Obrázek: Architektura služby Azure Virtual WAN

Souhrn:

- HQ v Evropě zůstává připojený k ExpressRoute, místní řadič domény v Evropě se plně migruje do Azure a vyřadí se z provozu.

- Asie DC a HQ zůstávají připojené k privátní síti WAN. Azure Virtual WAN se teď používá k rozšíření místní sítě operátora a zajištění globálního připojení.

- Rozbočovače Azure Virtual WAN nasazené v oblastech Azure Západní Evropa i Jihovýchodní Asie za účelem zajištění centra připojení pro zařízení připojená k ExpressRoute a VPN.

- Rozbočovače také poskytují ukončení sítě VPN pro roamingové uživatele napříč více typy klientů pomocí připojení OpenVPN ke globální síti sítě, což umožňuje přístup nejen k aplikacím migrovaným do Azure, ale také ke zbývajícím prostředkům v místním prostředí.

- Připojení k internetu pro prostředky ve virtuální síti poskytované službou Azure Virtual WAN

Připojení k internetu pro vzdálené lokality poskytované službou Azure Virtual WAN. Místní internetový breakout podporovaný prostřednictvím integrace partnerů pro optimalizovaný přístup ke službám SaaS, jako je Microsoft 365.

Migrace na Virtual WAN

Tato část ukazuje různé kroky migrace do služby Azure Virtual WAN.

Krok 1: Centrum a paprsky spravované zákazníkem v jedné oblasti

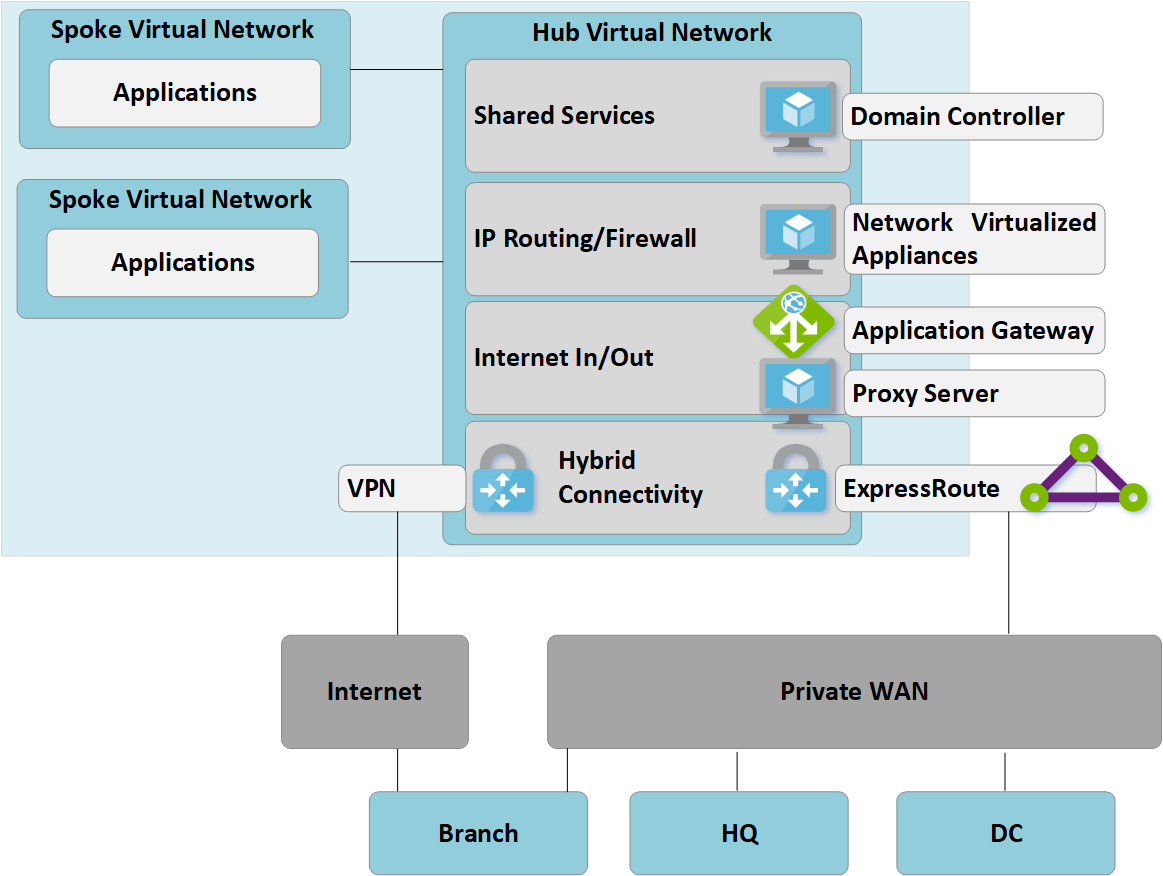

Následující obrázek znázorňuje topologii jedné oblasti pro Společnost Contoso před uvedením služby Azure Virtual WAN:

Obrázek 1: Ruční hub-and-spoke jedné oblasti

Obrázek 1: Ruční hub-and-spoke jedné oblasti

Virtuální síť centra spravovaná zákazníkem obsahuje v souladu s hvězdicovým přístupem několik bloků funkcí:

- Sdílené služby (všechny společné funkce vyžadované více paprsky) Příklad: Společnost Contoso používá řadiče domény Windows Serveru na virtuálních počítačích IaaS (Infrastructure-as-a-Service).

- Služby brány firewall protokolu IP/Směrování poskytují síťové virtuální zařízení třetí strany, které umožňuje směrování IP paprsků na paprsky vrstvy 3.

- Internetové příchozí a výchozí služby, včetně brány Aplikace Azure lication Gateway pro příchozí požadavky HTTPS a proxy služby třetích stran spuštěné na virtuálních počítačích pro filtrovaný odchozí přístup k internetovým prostředkům.

- Brána virtuální sítě ExpressRoute a VPN pro připojení k místním sítím.

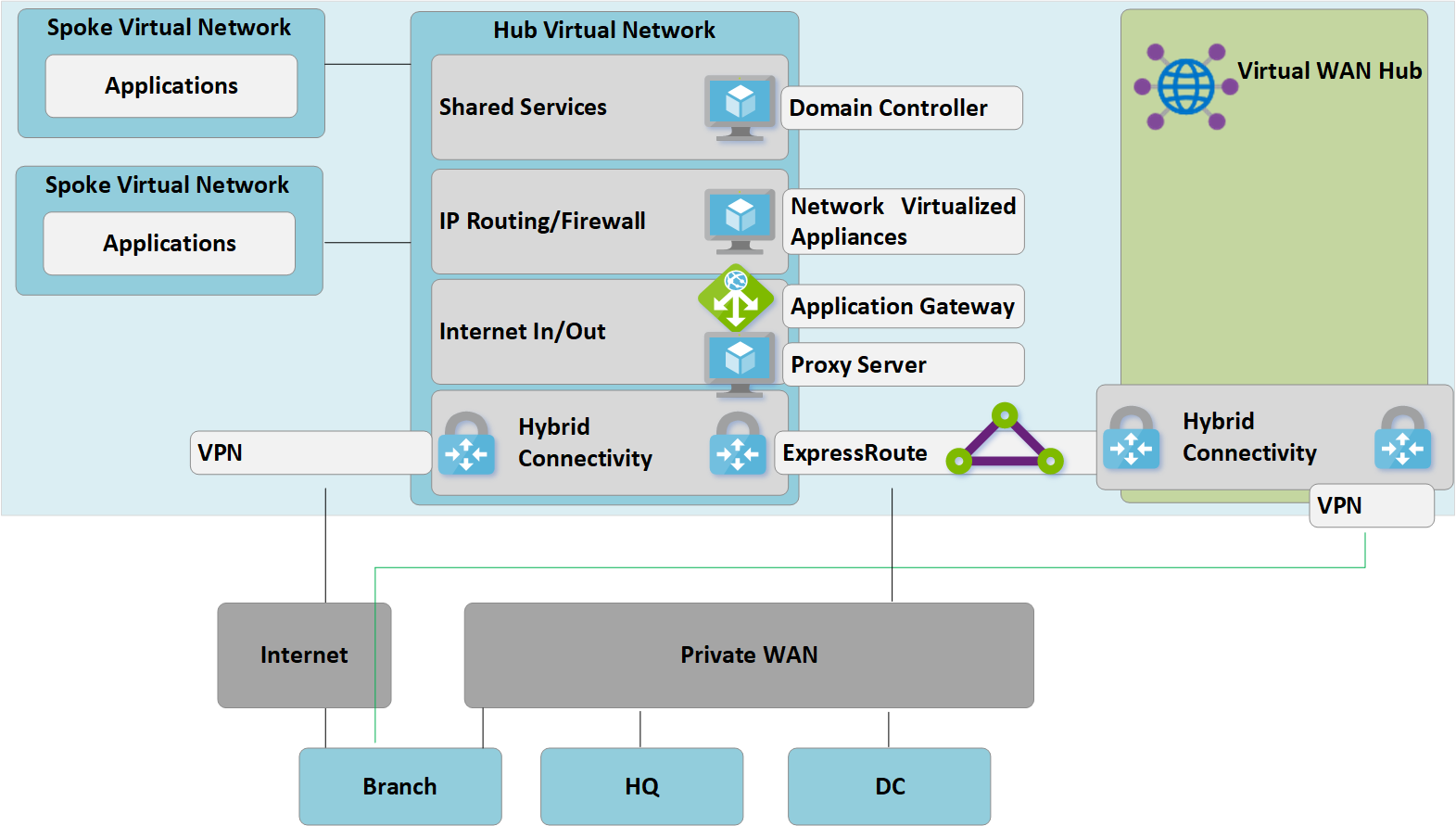

Krok 2: Nasazení center Virtual WAN

Nasaďte centrum Virtual WAN v každé oblasti. Nastavte centrum Virtual WAN s využitím funkcí VPN a ExpressRoute, jak je popsáno v následujících článcích:

- Kurz: Vytvoření připojení typu site-to-site pomocí služby Azure Virtual WAN

- Kurz: Vytvoření přidružení ExpressRoute pomocí služby Azure Virtual WAN

Poznámka:

Azure Virtual WAN musí používat skladovou položku Standard, aby bylo možné povolit některé cesty provozu uvedené v tomto článku.

Obrázek 2: Migrace do služby Virtual WAN spravovaná zákazníkem

Obrázek 2: Migrace do služby Virtual WAN spravovaná zákazníkem

Krok 3: Připojení vzdálených lokalit (ExpressRoute a VPN) k Virtual WAN

Připojte centrum Virtual WAN k existujícím okruhům ExpressRoute a nastavte sítě VPN typu Site-to-Site přes internet ke vzdáleným větvím.

Obrázek 3: Migrace do služby Virtual WAN spravovaná zákazníkem

Obrázek 3: Migrace do služby Virtual WAN spravovaná zákazníkem

V tuto chvíli začne místní síťové zařízení přijímat trasy, které odrážejí adresní prostor IP adres přiřazený virtuální síti spravované službou Virtual WAN. Vzdálené větve připojené k síti VPN v této fázi uvidí dvě cesty ke všem existujícím aplikacím v paprskových virtuálních sítích. Tato zařízení by měla být nakonfigurovaná tak, aby nadále používala tunel do centra spravovaného zákazníkem, aby se zajistilo symetrické směrování během fáze přechodu.

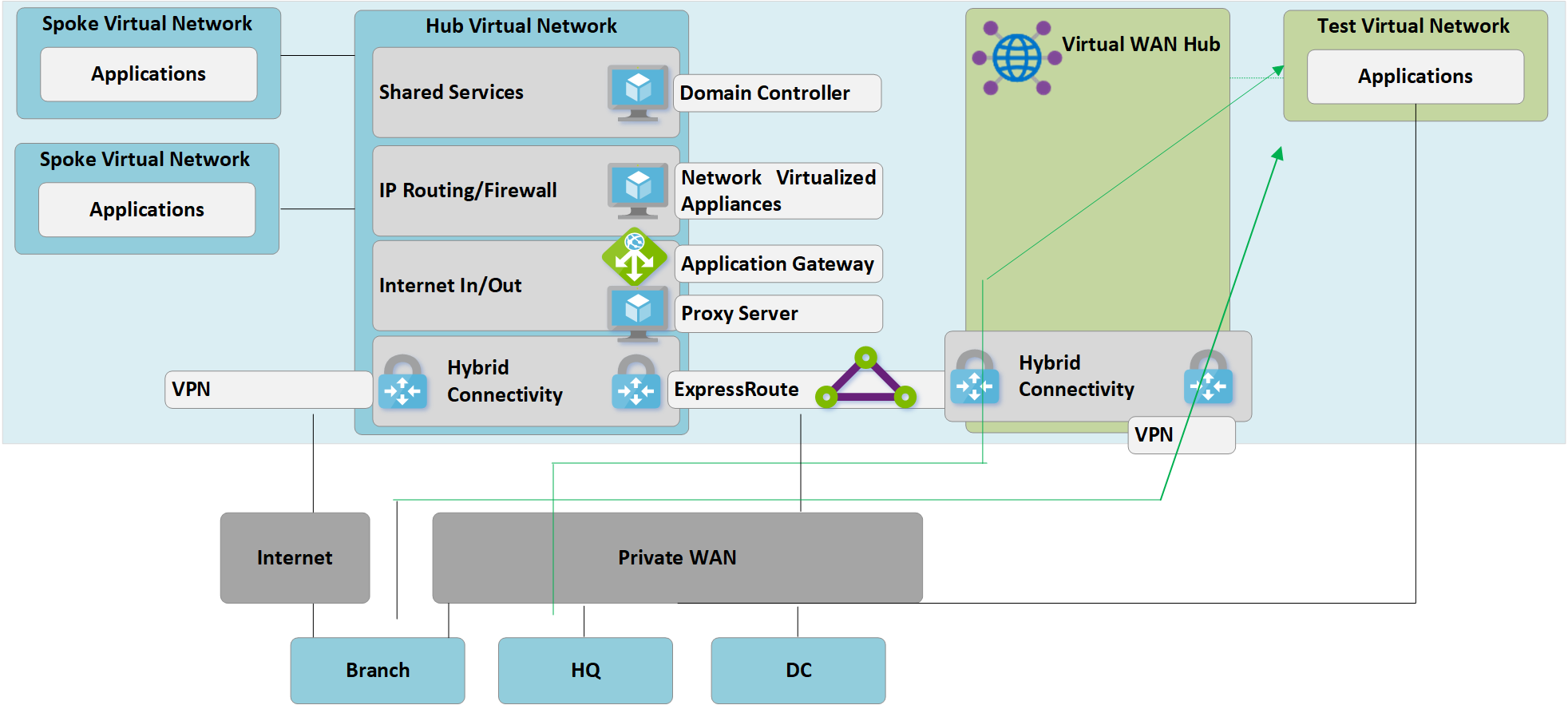

Krok 4: Testování hybridního připojení přes Virtual WAN

Před použitím spravovaného centra Virtual WAN pro produkční připojení doporučujeme nastavit testovací paprskovou virtuální síť a připojení virtuální sítě Virtual WAN. Než budete pokračovat v dalších krocích, ověřte, že připojení k tomuto testovacímu prostředí fungují prostřednictvím ExpressRoute a SITE to Site VPN.

Obrázek 4: Migrace do služby Virtual WAN spravovaná zákazníkem

Obrázek 4: Migrace do služby Virtual WAN spravovaná zákazníkem

V této fázi je důležité si uvědomit, že původní virtuální síť centra spravovaná zákazníkem i nové centrum Virtual WAN jsou obě připojené ke stejnému okruhu ExpressRoute. Z tohoto důvodu máme cestu provozu, která se dá použít k povolení paprsků v obou prostředích ke komunikaci. Například provoz z paprsku, který je připojený k virtuální síti centra spravovaného zákazníkem, bude procházet zařízení MSEE používaná pro okruh ExpressRoute a spojit se s jakýmkoli paprskem připojeným přes připojení virtuální sítě k novému centru Virtual WAN. To umožňuje fázovanou migraci paprsků v kroku 5.

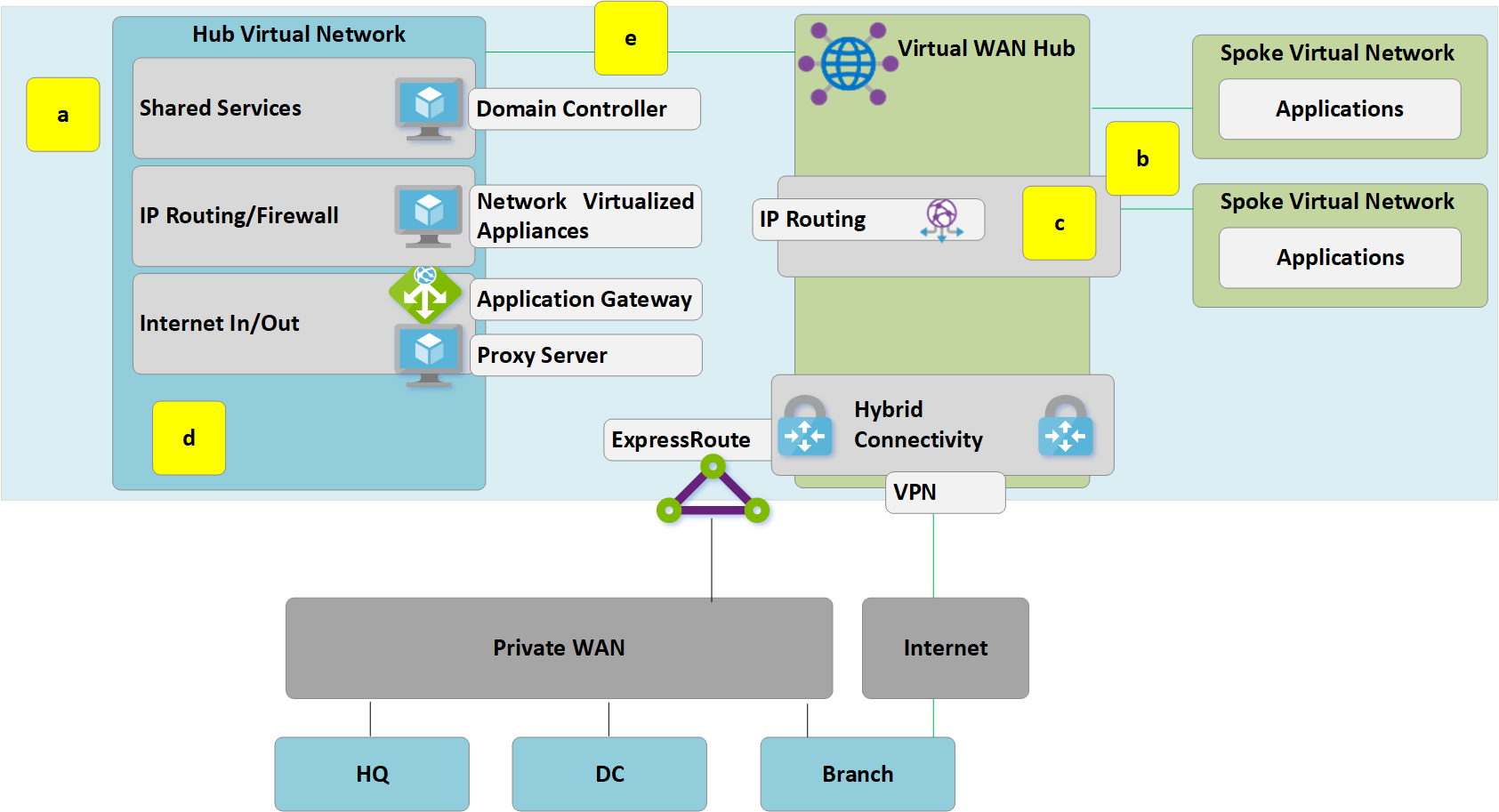

Krok 5: Přechod připojení k centru virtual WAN

Obrázek 5: Migrace do služby Virtual WAN spravovaná zákazníkem

Obrázek 5: Migrace do služby Virtual WAN spravovaná zákazníkem

a. Odstraňte existující připojení peeringu z virtuálních sítí Spoke k starému centru spravovanému zákazníkem. Přístup k aplikacím ve virtuálních sítích paprsků není k dispozici, dokud se nedokonají kroky a-c.

b. Připojte paprskové virtuální sítě k centru Virtual WAN prostřednictvím připojení virtuální sítě.

c. Odeberte všechny trasy definované uživatelem (UDR) dříve používané v rámci paprskových virtuálních sítí pro komunikaci s paprsky. Tato cesta je teď povolená dynamickým směrováním dostupným v centru Virtual WAN.

d. Stávající brány ExpressRoute a VPN Gateway v centru spravovaném zákazníkem se teď vyřadí z provozu, aby bylo možné provést další krok (e).

e. Připojte staré centrum spravované zákazníkem (virtuální síť centra) k centru Virtual WAN prostřednictvím nového připojení virtuální sítě.

Krok 6: Staré centrum se stane paprskem sdílených služeb

Teď jsme přepracovali naši síť Azure tak, aby centrum Virtual WAN bylo centrálním bodem naší nové topologie.

Obrázek 6: Migrace do služby Virtual WAN spravovaná zákazníkem

Obrázek 6: Migrace do služby Virtual WAN spravovaná zákazníkem

Vzhledem k tomu, že centrum Virtual WAN je spravovaná entita a neumožňuje nasazení vlastních prostředků, jako jsou virtuální počítače, blok sdílených služeb teď existuje jako paprsková virtuální síť a hostuje funkce, jako je příchozí přenos dat z internetu přes Aplikace Azure lication Gateway nebo síťové virtualizované zařízení. Provoz mezi prostředím sdílených služeb a back-endovými virtuálními počítači teď prochází centrem spravovaným službou Virtual WAN.

Krok 7: Optimalizace místního připojení pro plné využití virtual WAN

V této fázi společnost Contoso většinou dokončila migraci obchodních aplikací do Microsoft Cloudu, přičemž v místním řadiči domény zbývá jenom několik starších aplikací.

Obrázek 7: Migrace do služby Virtual WAN spravovaná zákazníkem

Obrázek 7: Migrace do služby Virtual WAN spravovaná zákazníkem

Aby společnost Contoso využila všechny funkce služby Azure Virtual WAN, rozhodne se vyřadit z provozu starší místní připojení VPN. Všechny větve, které nadále přistupují k sítím HQ nebo DC, můžou přenášet globální síť Microsoftu pomocí integrovaného směrování přenosu služby Azure Virtual WAN.

Poznámka:

ExpressRoute Global Reach se vyžaduje pro zákazníky, kteří chtějí využít páteřní síť Microsoftu k poskytování přenosu ExpressRoute do ExpressRoute (není znázorněno na obrázku 7.).

Architektura koncového stavu a cesty provozu

Obrázek: Virtual WAN se dvěma oblastmi

Obrázek: Virtual WAN se dvěma oblastmi

Tato část obsahuje souhrn toho, jak tato topologie splňuje původní požadavky, a to tak, že se podíváte na některé ukázkové toky provozu.

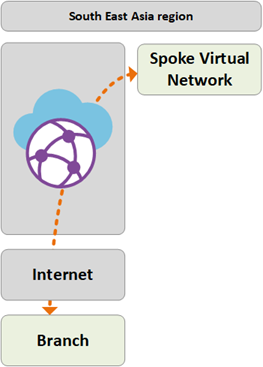

Cesta 1

Cesta 1 ukazuje tok provozu z větve připojené k síti S2S VPN v Asii do virtuální sítě Azure v oblasti Jihovýchodní Asie.

Provoz se směruje takto:

Větev Asie je propojená prostřednictvím odolných tunelů S2S BGP do centra Virtual WAN jihovýchodní Asie.

Centrum Asia Virtual WAN směruje provoz místně do připojené virtuální sítě.

Cesta 2

Cesta 2 ukazuje tok provozu z připojeného evropského HQ ExpressRoute k virtuální síti Azure v oblasti Jihovýchodní Asie.

Provoz se směruje takto:

Evropská HQ je připojená prostřednictvím okruhu ExpressRoute do centra Virtual WAN v oblasti Západní Evropa.

Globální připojení typu hub-to-hub služby Virtual WAN umožňuje přenosy provozu do virtuální sítě připojené ve vzdálené oblasti.

Cesta 3

Cesta 3 ukazuje tok provozu z místního řadiče domény Asie připojeného k privátní síti WAN k evropské větvi připojené službě S2S.

Provoz se směruje takto:

Asia DC je připojen k místnímu operátoru Private WAN.

Okruh ExpressRoute se místně ukončí v privátní síti WAN, který se připojuje k centru Virtual WAN jihovýchodní Asie.

Globální připojení typu hub-to-hub služby Virtual WAN umožňuje průchod provozu.

Cesta 4

Cesta 4 ukazuje tok provozu z virtuální sítě Azure v oblasti Jihovýchodní Asie do virtuální sítě Azure v oblasti Západní Evropa.

Provoz se směruje takto:

- Globální připojení typu hub-to-hub služby Virtual WAN umožňuje nativní přenos všech připojených virtuálních sítí Azure bez další konfigurace uživatele.

Cesta 5

Cesta 5 ukazuje tok provozu od roamingových uživatelů VPN (P2S) do virtuální sítě Azure v oblasti Západní Evropa.

Provoz se směruje takto:

Uživatelé přenosných počítačů a mobilních zařízení používají klienta OpenVPN k transparentnímu připojení k bráně P2S VPN v oblasti Západní Evropa.

Centrum Virtual WAN – západní Evropa směruje provoz místně do připojené virtuální sítě.

Řízení zabezpečení a zásad prostřednictvím služby Azure Firewall

Společnost Contoso teď ověřila připojení mezi všemi větvemi a virtuálními sítěmi v souladu s požadavky, které jsou popsány výše v tomto článku. Aby splňovaly své požadavky na řízení zabezpečení a izolaci sítě, musí dál oddělovat a protokolovat provoz přes síť rozbočovače. Dříve tuto funkci prováděl síťový virtuální zařízení (NVA). Společnost Contoso také chce vyřadit stávající proxy služby z provozu a využívat nativní služby Azure pro odchozí filtrování internetu.

Obrázek: Azure Firewall ve službě Virtual WAN (zabezpečené virtuální centrum)

Obrázek: Azure Firewall ve službě Virtual WAN (zabezpečené virtuální centrum)

Následující základní kroky jsou potřeba k zavedení služby Azure Firewall do center Virtual WAN, aby se umožnil jednotný bod řízení zásad. Další informace o tomto procesu a koncept služby Secure Virtual Hubs najdete v tématu Azure Firewall Manager.

- Vytvořte zásady služby Azure Firewall.

- Propojte zásady brány firewall s centrem Azure Virtual WAN. Tento krok umožňuje stávajícímu centru Virtual WAN fungovat jako zabezpečené virtuální centrum a nasadí požadované prostředky služby Azure Firewall.

Poznámka:

Existují omezení týkající se použití zabezpečených virtuálních center, včetně provozu mezi oblastmi. Další informace najdete v tématu Správce brány firewall – známé problémy.

Následující cesty ukazují cesty připojení povolené pomocí zabezpečených virtuálních center Azure:

Cesta 6

Cesta 6 ukazuje tok zabezpečeného provozu mezi virtuálními sítěmi ve stejné oblasti.

Provoz se směruje takto:

Virtuální sítě připojené ke stejnému zabezpečenému virtuálnímu centru teď směrují provoz přes bránu Azure Firewall.

Azure Firewall může na tyto toky použít zásady.

Cesta 7

Cesta 7 ukazuje tok provozu z virtuální sítě Azure do internetu nebo ze služby zabezpečení třetí strany.

Provoz se směruje takto:

Virtuální sítě připojené k zabezpečenému virtuálnímu centru můžou posílat provoz do veřejných, cílů na internetu pomocí zabezpečeného centra jako centrálního bodu přístupu k internetu.

Tento provoz je možné filtrovat místně pomocí pravidel plně kvalifikovaného názvu domény služby Azure Firewall nebo odeslat službě zabezpečení třetí strany kvůli kontrole.

Cesta 8

Cesta 8 ukazuje tok provozu z větve na internet nebo ze služby zabezpečení třetí strany.

Provoz se směruje takto:

Větve připojené k zabezpečenému virtuálnímu centru můžou odesílat provoz do veřejných cílů na internetu pomocí zabezpečeného centra jako centrálního bodu přístupu k internetu.

Tento provoz je možné filtrovat místně pomocí pravidel plně kvalifikovaného názvu domény služby Azure Firewall nebo odeslat službě zabezpečení třetí strany kvůli kontrole.

Další kroky

- Přečtěte si další informace o službě Azure Virtual WAN.

- Konfigurace služby Virtual WAN pro Azure NetApp Files