Konfigurace cílového překladu adres (DNAT) pro síťové virtuální zařízení v centru Azure Virtual WAN

Následující článek popisuje, jak nakonfigurovat cílový překlad adres (NAT) pro síťová virtuální zařízení s podporou brány firewall příští generace nasazená s centrem Virtual WAN.

Důležité

Cílová překlad adres (DNAT) pro integrovaná síťová virtuální zařízení Virtual WAN je aktuálně ve verzi Public Preview a poskytuje se bez smlouvy o úrovni služeb. Nemělo by se používat pro produkční úlohy. Některé funkce nemusí být podporované, mohou mít omezené možnosti nebo nemusí být dostupné ve všech umístěních Azure. Právní podmínky, které platí pro funkce Azure, které jsou ve verzi beta, verzi Preview nebo které zatím nejsou veřejně dostupné, najdete v Dodatečných podmínkách použití pro Microsoft Azure verze Preview.

Pozadí

Síťová virtuální zařízení (NVA) s funkcemi brány firewall nové generace, které jsou integrované se službou Virtual WAN, umožňují zákazníkům chránit a kontrolovat provoz mezi privátními sítěmi připojenými k Virtual WAN.

Cílový překlad adres (NAT) pro síťová virtuální zařízení v centru Virtual WAN umožňuje publikovat aplikace uživatelům na internetu bez přímého zveřejnění veřejné IP adresy aplikace nebo serveru. Uživatelé přistupují k aplikacím prostřednictvím veřejné IP adresy přiřazené k síťovému virtuálnímu zařízení brány firewall. Síťové virtuální zařízení je nakonfigurované pro filtrování a překlad provozu a řízení přístupu k back-endovým aplikacím.

Správa infrastruktury a programování pro případ použití DNAT ve službě Virtual WAN je automatická. Programování pravidla DNAT na síťovém virtuálním zařízení pomocí softwaru pro orchestraci síťového virtuálního zařízení nebo příkazového řádku síťového virtuálního zařízení automaticky programuje infrastrukturu Azure pro příjem a směrování provozu DNAT pro podporované partnery síťového virtuálního zařízení. Seznam podporovaných partnerů síťového virtuálního zařízení najdete v části Omezení.

Koncepty

Pokud chcete povolit případ použití DNAT, přidružte k prostředku síťového virtuálního zařízení jeden nebo více prostředků veřejné IP adresy Azure. Tyto IP adresy se nazývají IP adresy příchozího nebo internetového příchozího přenosu dat a jsou to cílové IP adresy, na které uživatelé inicialují žádosti o připojení, aby mohli přistupovat k aplikacím za síťovým virtuálním zařízením. Jakmile nakonfigurujete pravidlo DNAT v orchestrátoru a softwaru pro správu síťových virtuálních zařízení (viz průvodce partnerem), software pro správu síťového virtuálního zařízení automaticky:

- Programuje software zařízení síťového virtuálního zařízení spuštěného ve službě Virtual WAN, který kontroluje a překládá odpovídající provoz (nastavení pravidel PŘEKLADU adres a pravidel brány firewall na zařízení síťového virtuálního zařízení). Pravidla, která jsou naprogramovaná na síťovém virtuálním zařízení, se nazývají pravidla DNAT NVA.

- Komunikuje s rozhraními AZURE API za účelem vytvoření a aktualizace příchozích pravidel zabezpečení. Řídicí rovina virtuální sítě WAN zpracovává příchozí pravidla zabezpečení a programy Virtual WAN a komponenty infrastruktury síťového virtuálního zařízení spravovaného službou Azure, aby podporovaly případ použití cílového překladu adres (NAT).

Příklad

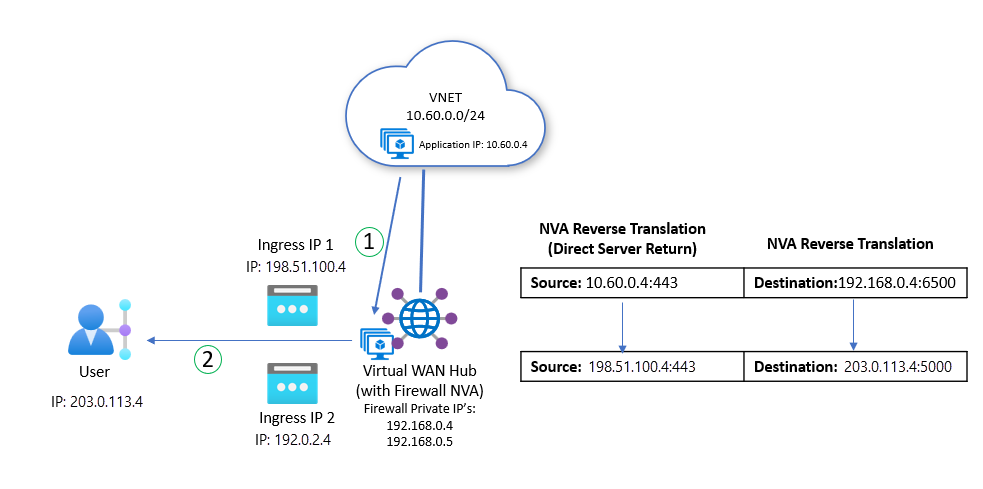

V následujícím příkladu uživatelé přistupují k aplikaci hostované ve službě Azure Virtual Network (IP adresa aplikace 10.60.0.4) připojují k veřejné IP adrese DNAT (198.51.100.4) přiřazené síťovému virtuálnímu zařízení na portu 443.

Provádí se následující konfigurace:

- Internetové příchozí IP adresy přiřazené síťovému virtuálnímu zařízení jsou 198.51.100.4 a 192.0.2.4.

- Pravidlo DNAT NVA je naprogramováno tak, aby přeložil provoz s cílem 198.51.100.4:443 na 10.60.0.4:443.

- Rozhraní orchestrátoru síťového virtuálního zařízení s rozhraními API Azure za účelem vytvoření příchozích pravidel zabezpečení a infrastruktury programů řídicí roviny virtual WAN pro podporu toku provozu.

Příchozí tok provozu

Následující seznam odpovídá výše uvedenému diagramu a popisuje tok paketů pro příchozí připojení:

- Uživatel zahájí spojení s jednou z veřejných IP adres používaných pro DNAT přidruženou k síťovému virtuálnímu zařízení.

- Azure vyrovnává požadavek na připojení k jedné z instancí síťového virtuálního zařízení brány firewall. Provoz se odesílá do externího nebo nedůvěryhodného rozhraní síťového virtuálního zařízení.

- Síťové virtuální zařízení kontroluje provoz a překládá paket na základě konfigurace pravidla. V tomto případě je síťové virtuální zařízení nakonfigurované na překlad adres (NAT) a přesměrovávat příchozí provoz na 10.60.0.4:443. Zdroj paketu se také přeloží na privátní IP adresu (IP adresu důvěryhodného/interního rozhraní) zvolené instance brány firewall, aby se zajistila symetrie toku. Síťové virtuální zařízení předá paket a Virtual WAN směruje paket do konečného cíle.

Odchozí tok provozu

Následující seznam odpovídá výše uvedenému diagramu a popisuje tok paketů pro odchozí odpověď:

- Server odpoví a odešle pakety odpovědí do instance brány firewall síťového virtuálního zařízení přes privátní IP adresu brány firewall.

- Překlad překladu adres (NAT) je obrácený a odpověď se odešle nedůvěryhodným rozhraním. Azure pak paket odešle zpět uživateli.

Známé problémy, omezení a důležité informace

Následující část popisuje známé problémy, omezení a důležité informace související s funkcí Příchozí internet.

Známé problémy

Následující tabulka popisuje známé problémy související s funkcí příchozích a DNAT internetu.

| Problém | Popis | Omezení rizik |

|---|---|---|

| Provoz DNAT se po přidružení další IP adresy nepředává síťovému virtuálnímu zařízení. | Po přidružení dalších IP adres k síťovému virtuálnímu zařízení, které už má aktivní příchozí pravidla zabezpečení, se provoz DNAT správně nepřesměruje do síťového virtuálního zařízení kvůli vadě kódu. | Pomocí softwaru pro orchestraci a správu partnerů můžete upravit (vytvořit nebo odstranit existující) nakonfigurovaná příchozí pravidla zabezpečení pro obnovení připojení. |

| Škálovatelnost konfigurace příchozích pravidel zabezpečení | Konfigurace příchozího pravidla zabezpečení může selhat, když je nakonfigurované velké číslo (přibližně 100) pravidel. | Žádné omezení rizik, spojte se s podporou Azure a projděte si časové osy oprav. |

Omezení

- Cílový překlad adres (NAT) se podporuje jenom pro následující síťové virtuální zařízení: kontrolní bod, fortinet-sdwan-and-ngfw a fortinet-ngfw.

- Veřejné IP adresy používané pro cílový překlad adres (NAT) musí splňovat následující požadavky:

- Veřejné IP adresy překladu adres (NAT) musí být ze stejné oblasti jako prostředek síťového virtuálního zařízení. Pokud je například síťové virtuální zařízení nasazené v oblasti USA – východ, musí být veřejná IP adresa také z oblasti USA – východ.

- Veřejné IP adresy překladu adres (NAT) se nedají používat jiným prostředkem Azure. Nemůžete například použít IP adresu, kterou používá konfigurace protokolu IP síťového rozhraní virtuálního počítače nebo konfigurace front-endu Load Balanceru úrovně Standard.

- Veřejné IP adresy musí být z adresních prostorů IPv4. Virtual WAN nepodporuje adresy IPv6.

- Veřejné IP adresy musí být nasazené se skladovou jednotkou Standard. Veřejné IP adresy základní skladové položky nejsou podporované.

- Cílový překlad adres (NAT) se podporuje jenom u nových nasazení síťových virtuálních zařízení vytvořených s alespoň jednou veřejnou IP adresou cíle NAT. Stávající nasazení síťových virtuálních zařízení nebo nasazení síťových virtuálních zařízení, která nemají přidruženou veřejnou IP adresu cílového překladu adres (NAT) v době vytváření síťového virtuálního zařízení, nemají nárok na používání cílového překladu adres (NAT).

- Programování komponent infrastruktury Azure pro podporu scénářů DNAT se provádí automaticky softwarem pro orchestraci síťového virtuálního zařízení při vytvoření pravidla DNAT. Proto nemůžete programovat pravidla síťového virtuálního zařízení prostřednictvím webu Azure Portal. Příchozí pravidla zabezpečení přidružená ke každé veřejné IP adrese internetu ale můžete zobrazit.

- Provoz DNAT ve službě Virtual WAN je možné směrovat pouze na připojení ke stejnému centru jako síťové virtuální zařízení. Vzorce provozu mezi rozbočovači s DNAT se nepodporují.

Důležité informace

- Příchozí provoz se automaticky vyrovnává zatížení napříč všemi instancemi v pořádku síťového virtuálního zařízení.

- Ve většině případů musí síťová virtuální zařízení kromě cílového překladu adres (NAT) provádět kromě cílového překladu adres (NAT) také privátní IP adresu brány firewall, aby se zajistila symetrie toku. Některé typy síťových virtuálních zařízení nemusí vyžadovat překlad adres (NAT) zdroje. Obraťte se na poskytovatele síťového virtuálního zařízení a požádejte ho o osvědčené postupy týkající se překladu adres (NAT).

- Časový limit pro nečinné toky se automaticky nastaví na 4 minuty.

- Jednotlivé prostředky IP adres vygenerované z předpony IP adresy můžete k síťovému virtuálnímu zařízení přiřadit jako internetové příchozí IP adresy. Přiřaďte každou IP adresu z předpony jednotlivě.

Správa konfigurací DNAT/internetových příchozích přenosů

Následující část popisuje, jak spravovat konfigurace síťových virtuálních zařízení souvisejících s příchozím internetem a DNAT.

Přejděte do centra Virtual WAN. V části Poskytovatelé třetích stran vyberte síťová virtuální zařízení . Klikněte na Spravovat konfigurace vedle síťového virtuálního zařízení.

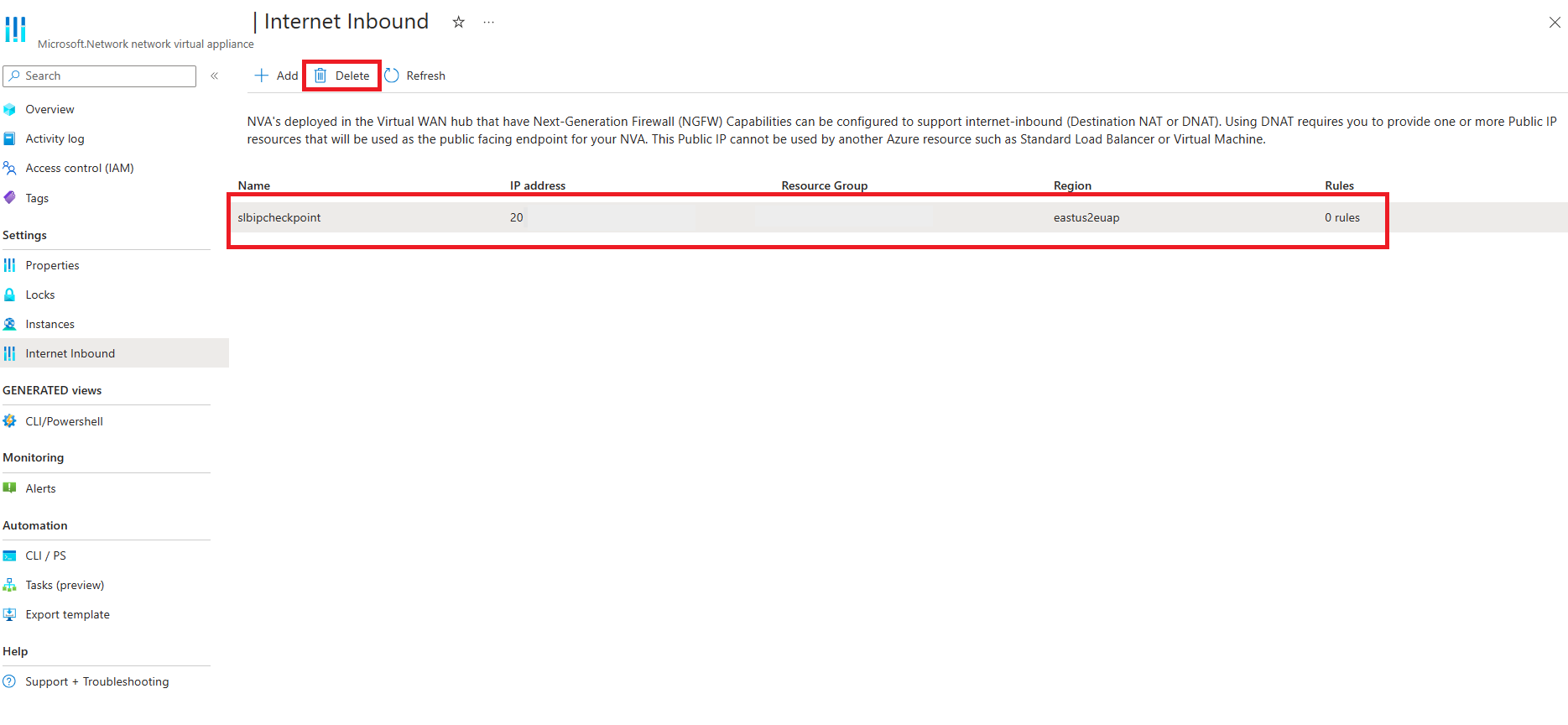

V části Nastavení vyberte Možnost Příchozí internet a otevřete stránku Příchozí internet.

Přidružení IP adresy k síťovému virtuálnímu zařízení pro příchozí internet

Pokud je síťové virtuální zařízení způsobilé pro příchozí internet a neexistují žádné aktuální internetové příchozí IP adresy přidružené k síťovému virtuálnímu zařízení, vyberte Povolit internetový příchozí (cílový překlad adres NAT) přidružením veřejné IP adresy k tomuto síťovému virtuálnímu zařízení. Pokud jsou IP adresy již přidružené k tomuto síťovému virtuálnímu zařízení, vyberte Přidat.

V rozevíracím seznamu vyberte skupinu prostředků a prostředek IP adresy, který chcete použít pro příchozí internet.

Klikněte na Uložit.

Zobrazení aktivních příchozích pravidel zabezpečení pomocí veřejné IP adresy příchozího internetu

- Vyhledejte veřejnou IP adresu, kterou chcete zobrazit, a klikněte na Zobrazit pravidla.

- Zobrazte pravidla přidružená k veřejné IP adrese.

Odebrání veřejné IP adresy příchozího internetu z existujícího síťového virtuálního zařízení

Poznámka:

IP adresy je možné odebrat pouze v případě, že k této IP adrese nejsou přidružená žádná pravidla. Odeberte všechna pravidla přidružená k IP adrese odebráním pravidel DNAT přiřazených k této IP adrese ze softwaru pro správu síťového virtuálního zařízení.

Vyberte IP adresu, kterou chcete odebrat z mřížky, a klikněte na Odstranit.

Programovací pravidla DNAT

Následující část obsahuje pokyny pro konkrétního poskytovatele síťového virtuálního zařízení pro konfiguraci pravidel DNAT se síťovými virtuálními virtuálními zařízeními ve službě Virtual WAN.

| Partner | Pokyny |

|---|---|

| checkpoint | Dokumentace ke službě Check Point |

| fortinet-sdwan-and-ngfw | Dokumentace ke službě Fortinet SD-WAN a NGFW |

| fortinet-ngfw | Dokumentace k nástroji Fortinet NGFW |

Řešení problému

Následující část popisuje některé běžné scénáře řešení potíží.

Přidružení nebo zrušení přidružení veřejné IP adresy

- Možnost přidružit IP k prostředku síťového virtuálního zařízení, který není k dispozici prostřednictvím webu Azure Portal : Oprávnění používat funkce DNAT nebo Internet Inbound IP adresy v době nasazení jsou pouze síťová virtuální zařízení vytvořená s DNAT. Odstraňte a znovu vytvořte NVA s příchozí internetovou IP adresou přiřazenou v době nasazení.

- IP adresa se nezobrazuje v rozevíracím seznamu Azure Portal: Veřejné IP adresy se zobrazí jenom v rozevírací nabídce, pokud je IP adresa IPv4, ve stejné oblasti jako síťové virtuální zařízení a nepoužívá se nebo nepřiřazuje k jinému prostředku Azure. Ujistěte se, že IP adresa, kterou se pokoušíte použít, splňuje výše uvedené požadavky, nebo vytvořte novou IP adresu.

- Nejde odstranit nebo zrušit přidružení veřejné IP adresy ze síťového virtuálního zařízení: Odstranit se dají jenom IP adresy, které nemají přidružená žádná pravidla. Pomocí softwaru pro orchestraci síťového virtuálního zařízení odeberte všechna pravidla DNAT přidružená k této IP adrese.

- Stav zřizování síťového virtuálního zařízení nebyl úspěšný: Pokud v síťovém virtuálním zařízení probíhají probíhající operace nebo pokud stav zřizování síťového virtuálního zařízení není úspěšný, přidružení IP adres selže. Počkejte na ukončení všech existujících operací.

Sondy stavu nástroje pro vyrovnávání zatížení

Síťové virtuální zařízení s možnostmi příchozích a DNAT internetu spoléhá na síťové virtuální zařízení, které reaguje na tři různé sondy stavu Azure Load Balanceru, aby se zajistilo, že síťové virtuální zařízení funguje podle očekávání a směruje provoz. Požadavky sondy stavu se vždy provádějí z nepublikicky směrovatelné IP adresy Azure 168.63.129.16. V protokolech síťového virtuálního zařízení byste měli vidět trojcestný metodu handshake protokolu TCP provedenou s protokolem 168.63.129.16.

Další informace o sondách stavu Azure Load Balanceru najdete v dokumentaci ke sondám stavu.

Sondy stavu služby Virtual WAN vyžadují:

Sonda stavu příchozích nebo DNAT internetu: Slouží k přesměrování internetového příchozího provozu do nedůvěryhodných/externích rozhraní síťového virtuálního zařízení. Tato sonda stavu kontroluje stav nedůvěryhodného nebo externího rozhraní pouze síťového virtuálního zařízení.

Zprostředkovatel síťového virtuálního zařízení Port fortinet 8008 checkpoint 8117 Sonda stavu cesty k datům: Slouží k předávání privátního provozu do důvěryhodných nebo interních rozhraní síťového virtuálního zařízení. Vyžaduje se pro zásady privátního směrování. Tato sonda stavu kontroluje stav důvěryhodného nebo interního rozhraní pouze síťového virtuálního zařízení.

Zprostředkovatel síťového virtuálního zařízení Port fortinet 8008 checkpoint 8117 Sonda stavu síťového virtuálního zařízení: Slouží k určení stavu škálovací sady virtuálních počítačů se softwarem síťového virtuálního zařízení. Tato sonda stavu kontroluje stav všech rozhraní síťového virtuálního zařízení ( nedůvěryhodné, externí i důvěryhodné/interní).

Zprostředkovatel síťového virtuálního zařízení Port fortinet 8008 checkpoint 8117

Ujistěte se, že je síťové virtuální zařízení nakonfigurované tak, aby správně reagovalo na 3 sondy stavu. Časté problémy zahrnují:

- Odpověď sondy stavu nastavená na nesprávný port

- Odpověď sondy stavu je nesprávně nastavená pouze na interní nebo důvěryhodné rozhraní.

- Pravidla brány firewall brání odpovědi sondy stavu.

Vytvoření pravidla DNAT

Vytvoření pravidla DNAT selže: Ujistěte se, že stav zřizování síťového virtuálního zařízení je úspěšný a že jsou všechny instance síťového virtuálního zařízení v pořádku. Podrobné informace o řešení potíží najdete v dokumentaci k poskytovateli síťového virtuálního zařízení nebo kontaktujte dodavatele s žádostí o další podporu.

Dále se ujistěte, že síťové virtuální zařízení reaguje na sondy stavu síťového virtuálního zařízení ve všech rozhraních. Další informace najdete v části Sondy stavu.

Cesta k datům

Síťové virtuální zařízení po zahájení připojení k veřejné IP adrese nezobrazuje pakety: Zajistěte, aby síťové virtuální zařízení reagovalo na sondy stavu DNAT pouze na externím nebo nedůvěryhodném rozhraní. Další informace najdete v části Sondy stavu.

Cílový server po překladu síťového virtuálního zařízení nezobrazuje pakety: Pokud se pakety nepřesměrovávají na konečný cílový server, zvažte následující mechanismy řešení potíží.

- Problém se směrováním Azure: Pomocí portálu Azure Virtual WAN zkontrolujte efektivní trasy výchozí tabulkyRouteTable nebo efektivní trasy síťového virtuálního zařízení. V efektivních trasách by se měla zobrazit podsíť cílové aplikace.

- Problém se směrováním operačního systému síťového virtuálního zařízení: Zkontrolujte interní směrovací tabulku operačního systému síťového virtuálního zařízení. Měli byste vidět trasy odpovídající cílovým podsítím, které se dynamicky učí ze síťového virtuálního zařízení. Ujistěte se, že neexistují žádné filtry nebo mapy směrování, které zahazují relevantní předpony.

- Cíle mezi rozbočovači nejsou dostupné: Směrování mezi rozbočovači pro případy použití DNAT se nepodporuje. Ujistěte se, že prostředek, ke kterému se pokoušíte získat přístup, je připojený ke stejnému centru jako síťové virtuální zařízení s nakonfigurovaným pravidlem DNAT.

- Zachytávání paketů v rozhraních síťového virtuálního zařízení: Zachytávání paketů v nedůvěryhodných a důvěryhodných rozhraních síťového virtuálního zařízení. V nedůvěryhodném rozhraní by se měl zobrazit původní paket se zdrojovou IP adresou, která je veřejnou IP adresou uživatele a cílovou IP adresou přiřazenou síťovému virtuálnímu zařízení. Na důvěryhodném rozhraní byste měli vidět pakety přeložené po síťovém virtuálním zařízení (jsou použity zdrojové i cílové síťové virtuální zařízení). Porovnejte zachycení paketů před a po použití pravidel brány firewall, abyste zajistili správnou konfiguraci pravidla brány firewall.

- Vyčerpání portů SNAT: Pro každou instanci síťového virtuálního zařízení musí příchozí připojení k jedné back-endové aplikaci použít jedinečný port pro provoz NAT do privátní IP adresy instance síťového virtuálního zařízení. Každá instance síťového virtuálního zařízení tak zvládne přibližně 65 000 souběžných připojení ke stejnému cíli. Pro rozsáhlé případy použití zajistěte, aby bylo síťové virtuální zařízení nakonfigurován na předávání na více IP adres aplikace, což usnadní opakované použití portu.

Vrácení provozu, který se nevrátí do síťového virtuálního zařízení:

- Aplikace hostovaná v Azure: Pomocí webu Azure Portal zkontrolujte efektivní trasy aplikačního serveru. Adresní prostor centra byste měli vidět v efektivních trasách aplikačního serveru.

- Aplikace hostovaná místně: Ujistěte se, že na místní straně nejsou žádné filtry tras, které odfiltrují trasy odpovídající adresního prostoru centra. Vzhledem k tomu, že síťové virtuální zařízení odesílá přenosy ze zdrojové sítě síťového virtuálního zařízení na privátní IP brány firewall, musí lokální síť přijmout adresní prostor centra.

- Inter-hub aplikace: Směrování mezi rozbočovači pro případy použití DNAT se nepodporuje. Ujistěte se, že prostředek, ke kterému se pokoušíte získat přístup, je připojený ke stejnému centru jako síťové virtuální zařízení s nakonfigurovaným pravidlem DNAT.

- Zachytávání paketů v rozhraní síťového virtuálního zařízení: Zachytávání paketů v důvěryhodném rozhraní síťového virtuálního zařízení. Měli byste vidět, že aplikační server odesílá zpětný provoz přímo do instance síťového virtuálního zařízení. Ujistěte se, že zachycení paketů před a po použití pravidel brány firewall, je použito tak, aby byla zajištěna správná konfigurace pravidla brány firewall.

Další kroky

Další informace o službě Virtual WAN najdete v nejčastějších dotazech k Virtual WAN.