Připojení VPN Gateway (brány virtuální sítě) k Virtual WAN

Tento článek vám pomůže nastavit připojení z Azure VPN Gateway (brána virtuální sítě) k Azure Virtual WAN (brána VPN Gateway). Vytvoření připojení z VPN Gateway (brány virtuální sítě) k Virtual WAN (brána VPN Gateway) se podobá nastavení připojení k virtuální síti WAN z poboček VPN lokalit.

Abychom minimalizovali možnou záměnu mezi dvěma funkcemi, před bránu použijeme název funkce, na kterou odkazujeme. Můžete například VPN Gateway bránu virtuální sítě a Virtual WAN bránu VPN.

Než začnete

Než začnete, vytvořte následující prostředky:

Azure Virtual WAN

- Vytvořte virtuální síť WAN.

- Vytvořte centrum.

- Vytvořte bránu VPN S2S nakonfigurovanou v centru.

Virtual Network (pro bránu virtuální sítě)

- Vytvořte virtuální síť bez bran virtuální sítě. Tato virtuální síť bude nakonfigurována s bránou virtuální sítě aktivní/aktivní v pozdějších krocích. Ověřte, že se žádná z podsítí místních sítí nepřekrývá s virtuálními sítěmi, ke kterým se chcete připojit.

1. Konfigurace brány virtuální sítě VPN Gateway

V této části vytvoříte bránu virtuální sítě VPN Gateway v režimu aktivní-aktivní pro vaši virtuální síť. Při vytváření brány můžete buď použít existující veřejné IP adresy pro dvě instance brány, nebo můžete vytvořit nové veřejné IP adresy. Tyto veřejné IP adresy použijete při nastavování webů Virtual WAN.

Vytvořte bránu virtuální sítě VPN Gateway v režimu aktivní-aktivní pro vaši virtuální síť. Další informace o bránách VPN typu aktivní-aktivní a postup konfigurace najdete v tématu Konfigurace bran VPN typu aktivní-aktivní.

Následující části ukazují ukázková nastavení pro bránu virtuální sítě.

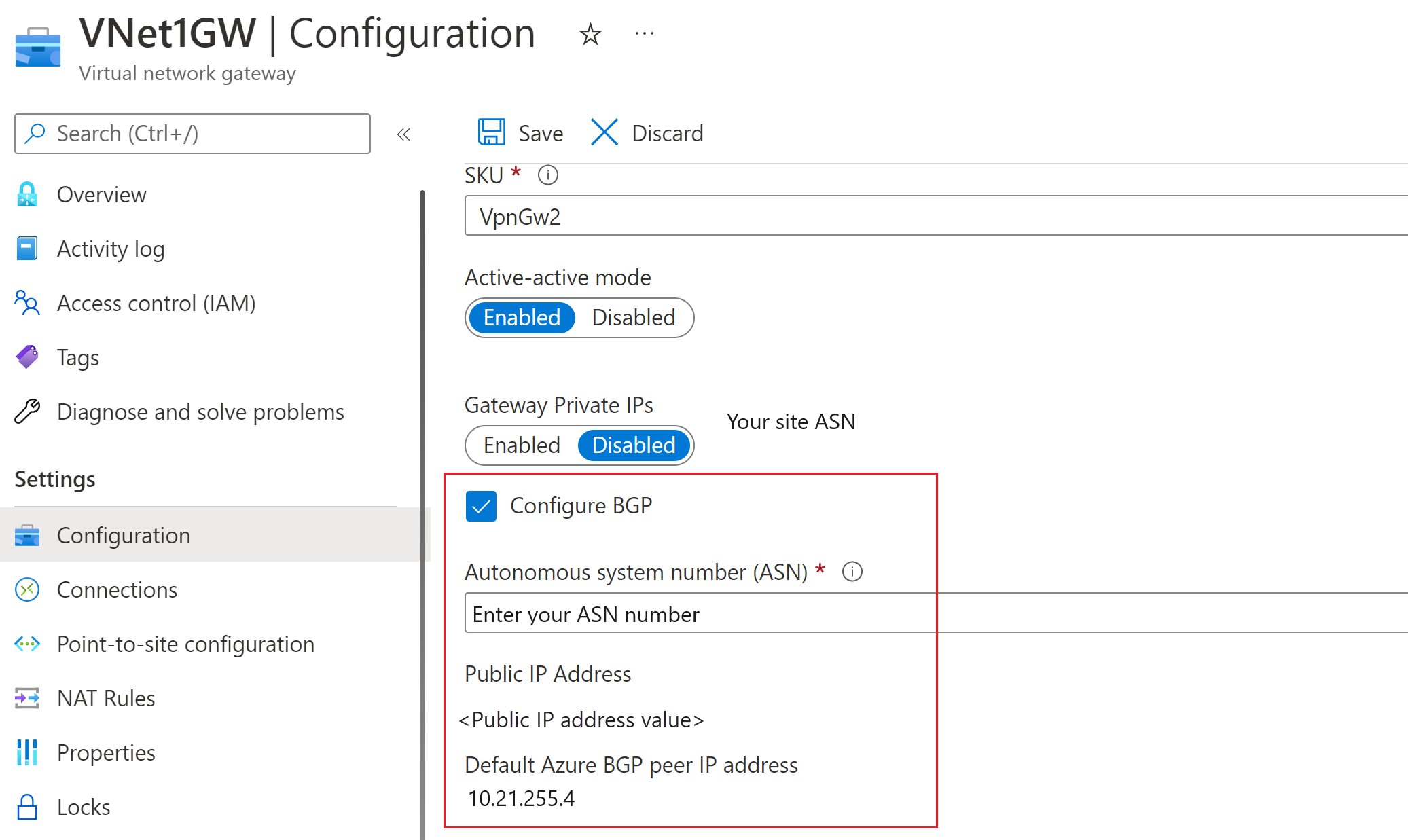

Nastavení režimu aktivní-aktivní – Na stránce Konfigurace brány virtuální sítě se ujistěte, že je povolený režim aktivní-aktivní .

Nastavení protokolu BGP – Na stránce Konfigurace brány virtuální sítě můžete (volitelně) vybrat Konfigurovat BGP ASN. Pokud nakonfigurujete protokol BGP, změňte ASN na výchozí hodnotu zobrazenou na portálu. Pro tuto konfiguraci nemůže být ASN protokolu BGP 65515. Azure Virtual WAN použije 65515.

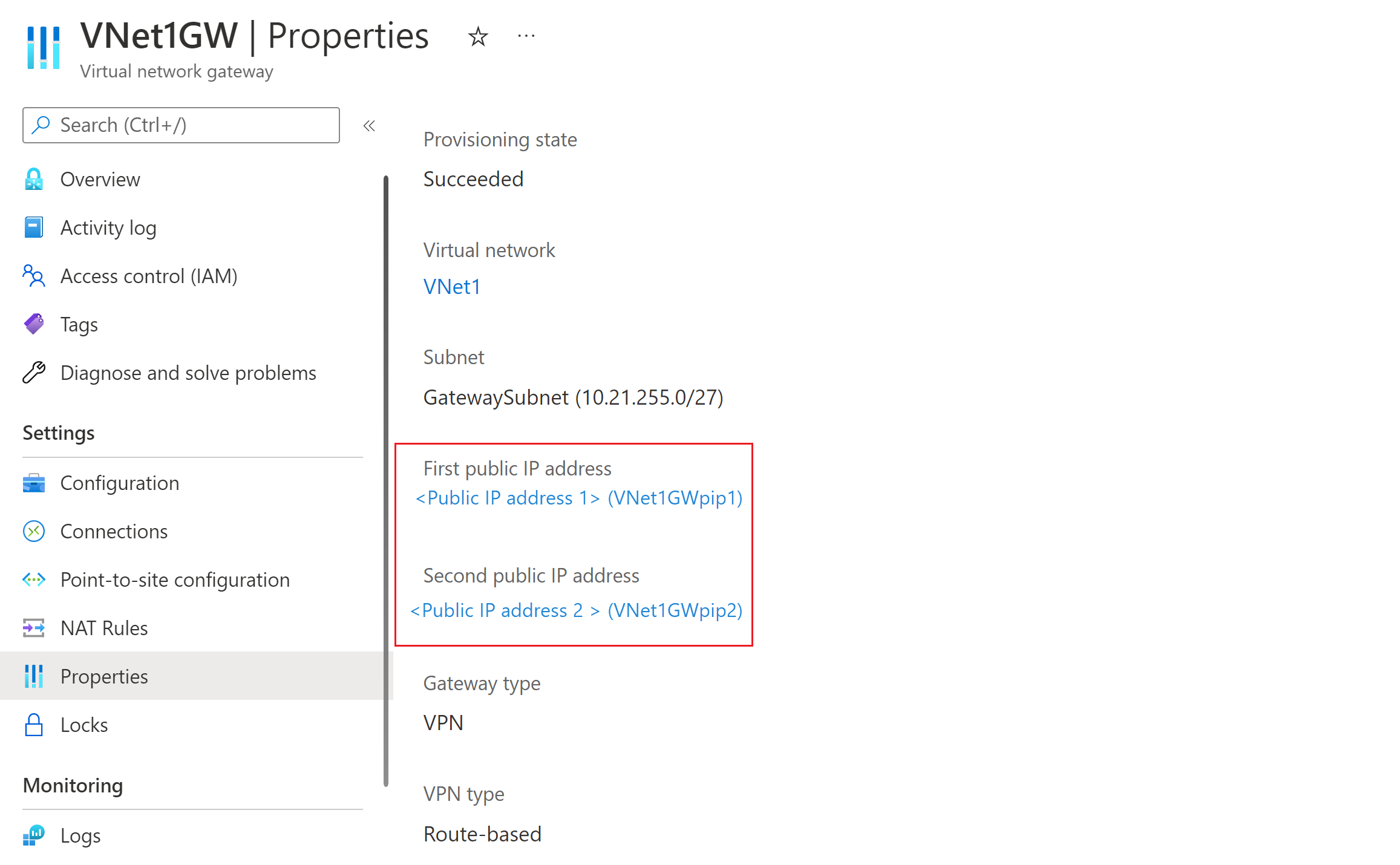

Veřejné IP adresy – Po vytvoření brány přejděte na stránku Vlastnosti . Vlastnosti a nastavení konfigurace se budou podobat následujícímu příkladu. Všimněte si dvou veřejných IP adres, které se používají pro bránu.

2. Vytvoření Virtual WAN lokalit VPN

V této části vytvoříte dvě Virtual WAN lokality VPN, které odpovídají branám virtuální sítě, které jste vytvořili v předchozí části.

Na stránce Virtual WAN přejděte na weby VPN.

Na stránce Lokality VPN vyberte +Vytvořit lokalitu.

Na stránce Vytvořit lokalitu VPN na kartě Základy vyplňte následující pole:

- Oblast: Stejná oblast jako brána virtuální sítě Azure VPN Gateway.

- Název: Příklad: Web1

- Dodavatel zařízení: Název dodavatele zařízení VPN (například Citrix, Cisco, Barracuda). Přidáním dodavatele zařízení můžete týmu Azure pomoct lépe pochopit vaše prostředí, aby mohl v budoucnu přidávat další možnosti optimalizace, případně vám asistovat při řešení potíží.

- Privátní adresní prostor: Zadejte hodnotu nebo nechte prázdnou, pokud je protokol BGP povolený.

Vyberte Další: Odkazy> a přejděte na stránku Odkazy .

Na stránce Odkazy vyplňte následující pole:

- Název propojení: Název, který chcete zadat pro fyzické propojení v lokalitě VPN. Příklad: Odkaz1.

- Rychlost propojení: Jedná se o rychlost zařízení VPN v umístění větve. Příklad: 50, což znamená, že rychlost zařízení VPN v lokalitě pobočky je 50 Mb/s.

- Název zprostředkovatele propojení: Název fyzického propojení v lokalitě VPN. Příklad: ATT, Verizon.

- Ip adresa propojení – zadejte IP adresu. Pro tuto konfiguraci je stejná jako první veřejná IP adresa zobrazená ve vlastnostech brány virtuální sítě (VPN Gateway).

- Adresa protokolu BGP a ASN – musí být stejné jako jedna z IP adres partnerského vztahu protokolu BGP a ASN z brány VPN Gateway virtuální sítě, kterou jste nakonfigurovali v kroku 1.

Po vyplnění polí vyberte Zkontrolovat a vytvořit a ověřte je. Výběrem možnosti Vytvořit vytvořte lokalitu.

Opakováním předchozích kroků vytvořte druhou lokalitu, která bude odpovídat druhé instanci VPN Gateway brány virtuální sítě. Zachováte stejná nastavení s výjimkou použití druhé veřejné IP adresy a druhé IP adresy partnerského partnera protokolu BGP z VPN Gateway konfigurace.

Teď máte úspěšně zřízené dva weby.

3. Připojení lokalit k virtuálnímu centru

V dalším kroku připojte obě lokality k virtuálnímu centru pomocí následujícího postupu. Další informace o připojování lokalit najdete v tématu Připojení lokalit VPN k virtuálnímu centru.

Na stránce Virtual WAN přejděte na Hubs.

Na stránce Hubs klikněte na centrum, které jste vytvořili.

Na stránce centra, které jste vytvořili, v levém podokně vyberte VPN (site-to-site).

Na stránce VPN (site-to-site) byste měli vidět své weby. Pokud ne, možná budete muset kliknout na bublinu Hub association:x , aby se filtry vymazaly a zobrazily váš web.

Zaškrtněte políčko vedle názvu obou lokalit (neklikejte přímo na název lokality) a pak klikněte na Připojit lokality VPN.

Na stránce Připojit lokality nakonfigurujte nastavení. Nezapomeňte si poznamenat hodnotu Předsdílený klíč , kterou používáte. Použije se znovu později ve cvičení při vytváření připojení.

V dolní části stránky vyberte Připojit. Chvíli trvá, než se centrum aktualizuje s nastavením webu.

4. Stažení konfiguračních souborů VPN

V této části stáhnete konfigurační soubor SÍTĚ VPN pro lokality, které jste vytvořili v předchozí části.

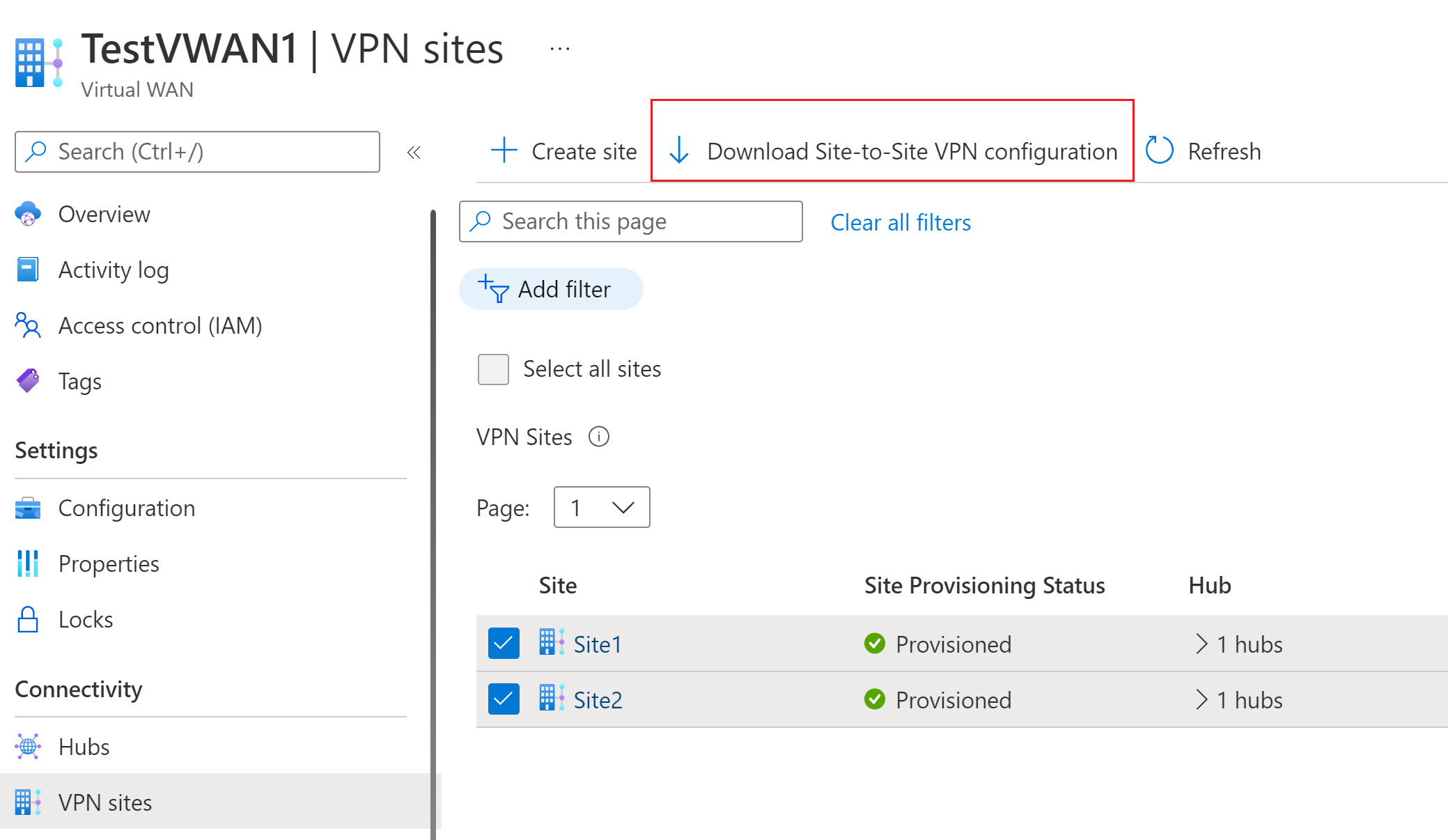

Na stránce Virtual WAN přejděte na weby VPN.

Na stránce Lokality VPN v horní části stránky vyberte Stáhnout konfiguraci vpn typu Site-to-Site a stáhněte soubor. Azure vytvoří konfigurační soubor s potřebnými hodnotami, které se použijí ke konfiguraci bran místní sítě v další části.

5. Vytvoření bran místní sítě

V této části vytvoříte dvě brány azure VPN Gateway místní sítě. Konfigurační soubory z předchozího kroku obsahují nastavení konfigurace brány. Tato nastavení slouží k vytvoření a konfiguraci bran místní sítě Azure VPN Gateway.

Pomocí těchto nastavení vytvořte bránu místní sítě. Informace o tom, jak vytvořit bránu VPN Gateway místní sítě, najdete v článku VPN Gateway vytvoření brány místní sítě.

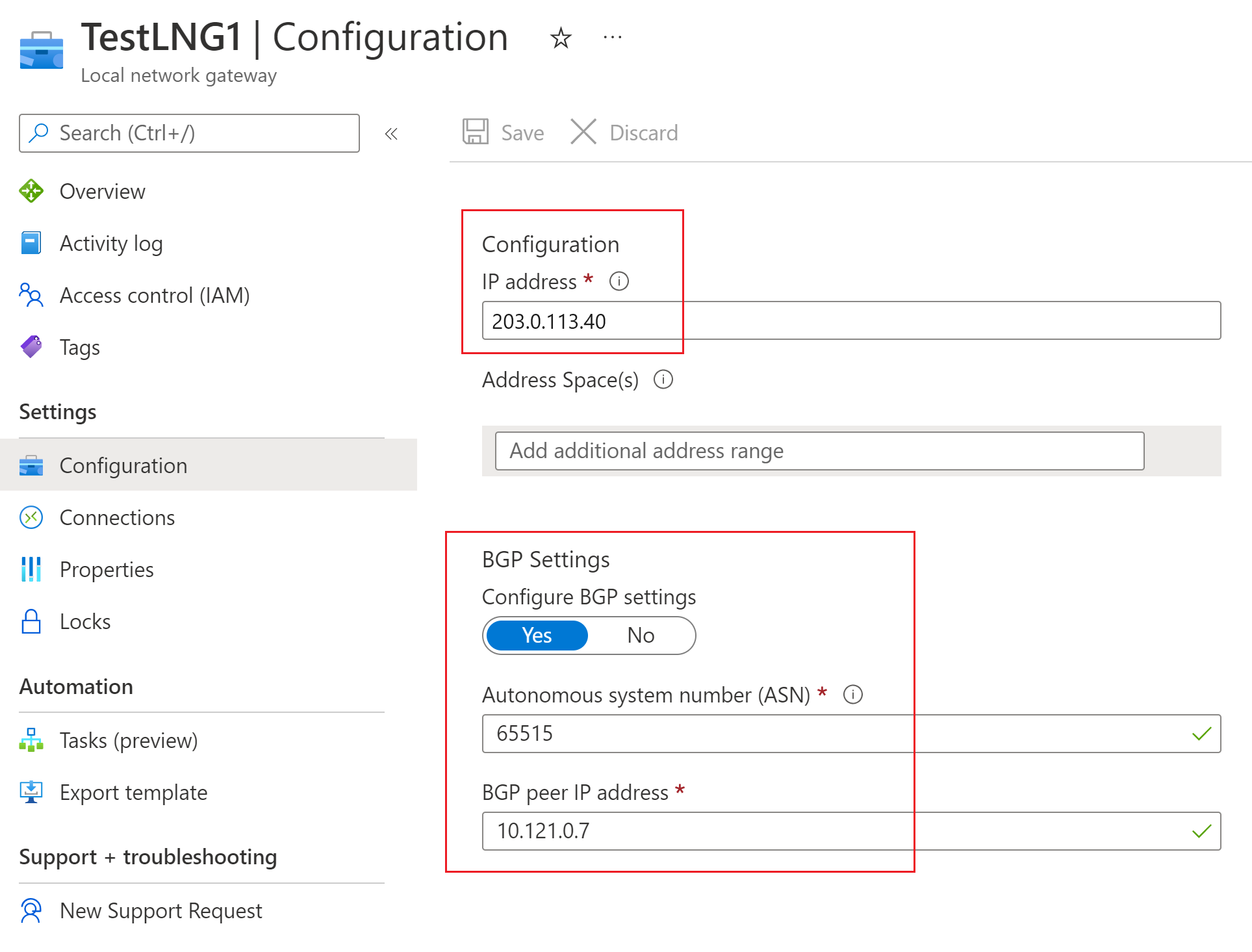

- IP adresa – Použijte IP adresu instance0 zobrazenou pro konfiguraci brány z konfiguračního souboru.

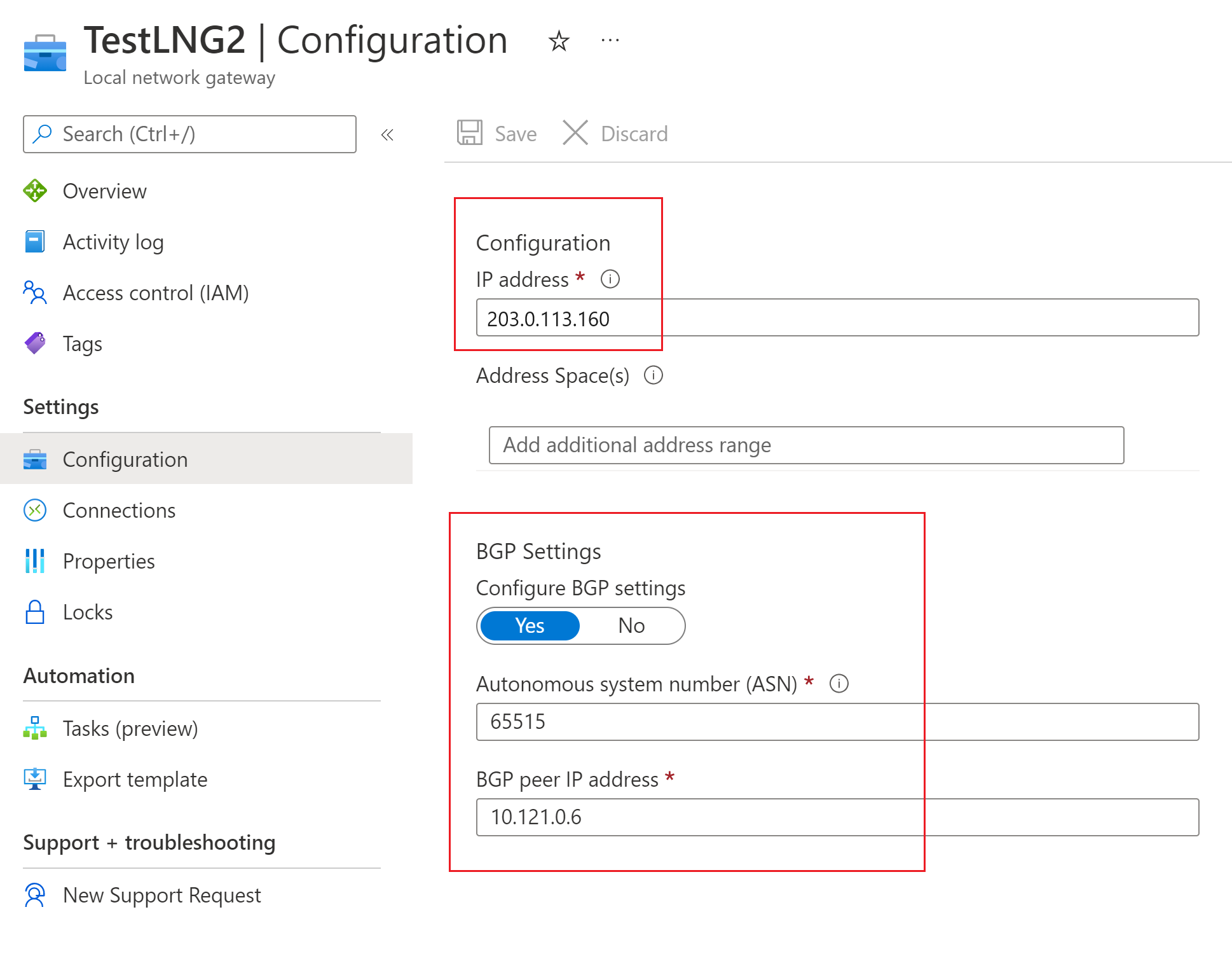

- BGP – Pokud je připojení přes protokol BGP, vyberte Konfigurovat nastavení protokolu BGP a zadejte ASN 65515. Zadejte IP adresu partnerského uzlu protokolu BGP. Pro konfiguraci brány z konfiguračního souboru použijte instance0 BgpPeeringAddresses.

- Adresní prostor – Pokud připojení není přes protokol BGP, ujistěte se, že není zaškrtnutá možnost Konfigurovat nastavení protokolu BGP . Zadejte adresní prostory, které budete inzerovat ze strany brány virtuální sítě. Můžete přidat více různých rozsahů adres. Ujistěte se, že se rozsahy, které tady zadáte, nepřekrývají s rozsahy jiných sítí, ke kterým se chcete připojit.

- Předplatné, skupina prostředků a umístění – jsou stejné jako pro centrum Virtual WAN.

Zkontrolujte a vytvořte bránu místní sítě. Brána místní sítě by měla vypadat podobně jako v tomto příkladu.

Opakováním těchto kroků vytvořte další bránu místní sítě, ale tentokrát použijte hodnoty Instance1 místo hodnot Instance0 z konfiguračního souboru.

Důležité

Mějte na paměti, že při konfiguraci připojení protokolu BGP přes IPsec k veřejné IP adrese, která není veřejnou IP adresou brány vWAN se vzdáleným názvem ASN 65515, nasazení brány místní sítě selže, protože ASN "65515" je zdokumentované rezervované číslo ASN, jak je znázorněno v části Co autonomní systémy můžu použít. Pokud však brána místní sítě přečte veřejnou adresu sítě vWAN se vzdáleným názvem ASN 65515, platforma toto omezení zruší.

6. Vytvoření připojení

V této části vytvoříte připojení mezi branami VPN Gateway místní sítě a bránou virtuální sítě. Postup vytvoření připojení VPN Gateway najdete v tématu Konfigurace připojení.

Na portálu přejděte na bránu virtuální sítě a vyberte Připojení. V horní části stránky Připojení vyberte +Přidat a otevřete tak stránku Přidat připojení .

Na stránce Přidat připojení nakonfigurujte pro připojení následující hodnoty:

- Název: Zadejte název připojení.

- Typ připojení: Vyberte Site-to-site(IPSec).

- Brána virtuální sítě: Hodnota je pevná, protože se připojujete z této brány.

- Brána místní sítě: Toto připojení připojí bránu virtuální sítě k bráně místní sítě. Zvolte jednu z bran místní sítě, které jste vytvořili dříve.

- Sdílený klíč: Zadejte sdílený klíč z předchozích verzí.

- Protokol IKE: Zvolte protokol IKE.

Vyberte OK a vytvořte připojení.

Připojení si můžete zobrazit na stránce Připojení brány virtuální sítě.

Opakováním předchozích kroků vytvořte druhé připojení. Pro druhé připojení vyberte druhou bránu místní sítě, kterou jste vytvořili.

Pokud jsou připojení přes protokol BGP, po vytvoření připojení přejděte na připojení a vyberte Konfigurace. Na stránce Konfigurace v části BGP vyberte Povoleno. Potom vyberte Uložit.

Postup opakujte pro druhé připojení.

7. Testování připojení

Připojení můžete otestovat tak, že vytvoříte dva virtuální počítače, jeden na straně brány VPN Gateway virtuální sítě a druhý ve virtuální síti pro Virtual WAN, a pak tyto dva virtuální počítače odešlete příkazem ping.

Vytvořte virtuální počítač ve virtuální síti (Test1-VNet) pro Azure VPN Gateway (Test1-VNG). Nevytvovávejte virtuální počítač v podsíti GatewaySubnet.

Vytvořte další virtuální síť pro připojení k virtuální síti WAN. Vytvořte virtuální počítač v podsíti této virtuální sítě. Tato virtuální síť nemůže obsahovat žádné brány virtuální sítě. Virtuální síť můžete rychle vytvořit pomocí kroků PowerShellu v článku připojení typu site-to-site . Před spuštěním rutin nezapomeňte hodnoty změnit.

Připojte virtuální síť k centru Virtual WAN. Na stránce virtuální sítě WAN vyberte Připojení k virtuální síti a pak +Přidat připojení. Na stránce Add connection (Přidat připojení) zadejte údaje do následujících polí:

- Connection name (Název připojení) – zadejte název připojení.

- Hubs (Rozbočovače) – vyberte rozbočovač, který chcete k tomuto připojení přidružit.

- Subscription (Předplatné) – ověřte předplatné.

- Virtual network (Virtuální síť) – vyberte virtuální síť, kterou chcete připojit k tomuto rozbočovači. Virtuální síť nemůže mít už existující bránu virtuální sítě.

Vyberte OK a vytvořte připojení k virtuální síti.

Mezi virtuálními počítači je teď nastavené připojení. Měli byste být schopni odeslat příkaz ping jednoho virtuálního počítače z druhého, pokud komunikaci neblokují žádné brány firewall nebo jiné zásady.

Další kroky

- Další informace o Virtual WAN site-to-site VPN najdete v kurzu: Virtual WAN site-to-site VPN.

- Další informace o VPN Gateway nastavení brány aktivní-aktivní najdete v tématu VPN Gateway konfigurace aktivní-aktivní.