Nejčastější dotazy k důvěryhodnému spuštění

Upozornění

Tento článek odkazuje na CentOS, linuxovou distribuci, která se blíží stavu ukončení životnosti (EOL). Zvažte použití a plán odpovídajícím způsobem. Další informace najdete v doprovodných materiálech centOS EOL.

Nejčastější dotazy k případům použití funkcí Azure Trusted Launch, podpoře dalších funkcí Azure a opravám běžných chyb

Případy použití

Tato část odpovídá na otázky týkající se případů použití důvěryhodného spuštění.

Proč mám používat důvěryhodné spuštění? Co chrání důvěryhodné spuštění?

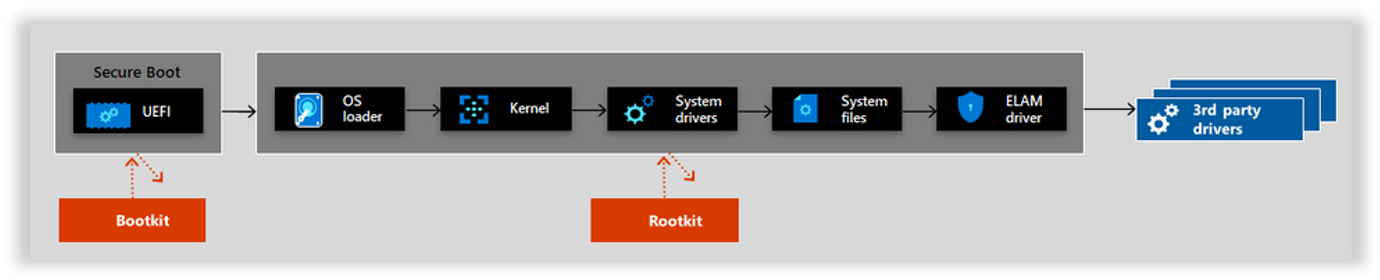

Trusted Launch chrání před spouštěcími sadami, rootkity a malwarem na úrovni jádra. Tyto sofistikované typy malwaru běží v režimu jádra a zůstávají skryté uživatelům. Příklad:

- Rootkity firmwaru: Tyto sady přepíší firmware systému BIOS virtuálního počítače, aby se rootkit mohl spustit před operačním systémem (OS).

- Spouštěcí sady: Tyto sady nahrazují zavaděč operačního systému tak, aby virtuální počítač načítal spouštěcí sadu před operačním systémem.

- Rootkity jádra: Tyto sady nahrazují část jádra operačního systému, takže se rootkit může spustit automaticky při načtení operačního systému.

- Rootkity ovladačů: Tyto sady předstírají, že jde o jeden z důvěryhodných ovladačů, které operační systém používá ke komunikaci s komponentami virtuálního počítače.

Jaké jsou rozdíly mezi zabezpečeným spouštěním a měřeným spouštěním?

V řetězu zabezpečeného spouštění každý krok v procesu spouštění zkontroluje kryptografický podpis následných kroků. Systém BIOS například kontroluje podpis na zavaděče a zavaděč kontroluje podpisy na všech objektech jádra, které načítá, atd. Pokud dojde k ohrožení zabezpečení některého z objektů, podpis se neshoduje a virtuální počítač se nespustí. Další informace najdete v tématu Zabezpečené spouštění.

Jak se důvěryhodné spuštění porovnává s chráněným virtuálním počítačem Hyper-V?

Stíněný virtuální počítač Hyper-V je aktuálně k dispozici pouze na hyper-V. Stíněný virtuální počítač Hyper-V se obvykle nasazuje s stráženými prostředky infrastruktury. Strážené prostředky infrastruktury se skládají ze služby Strážce hostitele (HGS), jednoho nebo několika strážených hostitelů a sady stíněných virtuálních počítačů. Stíněné virtuální počítače Hyper-V se používají v prostředcích infrastruktury, kde musí být data a stav virtuálního počítače chráněny před různými aktéry. Tito aktéři jsou správci prostředků infrastruktury i nedůvěryhodný software, který může běžet na hostitelích Hyper-V.

Důvěryhodné spuštění se dá na druhou stranu nasadit jako samostatný virtuální počítač nebo jako škálovací sady virtuálních počítačů v Azure bez jiného nasazení a správy HGS. Všechny funkce Důvěryhodného spuštění je možné povolit jednoduchou změnou kódu nasazení nebo zaškrtávacím políčkam na webu Azure Portal.

Co je stav hosta virtuálního počítače (VMGS)?

Stav hosta virtuálního počítače (VMGS) je specifický pro virtuální počítače důvěryhodného spuštění. Je to objekt blob spravovaný Azure a obsahuje databáze s jednotným rozhraním UEFI (Secure Boot Secure Boot) a dalšími informacemi o zabezpečení. Životní cyklus objektu blob VMGS je svázaný s diskem s operačním systémem.

Můžu pro nové nasazení virtuálního počítače zakázat důvěryhodné spuštění?

Důvěryhodné spouštěcí virtuální počítače poskytují základní zabezpečení výpočetních prostředků. Doporučujeme, abyste je nezakáželi pro nová nasazení virtuálních počítačů nebo škálovací sady virtuálních počítačů, s výjimkou případů, kdy jsou vaše nasazení závislá na:

- Aktuálně se nepodporuje velikost virtuálního počítače.

- Nepodporované funkce s důvěryhodným spuštěním

- Operační systém, který nepodporuje důvěryhodné spuštění

Pomocí parametru securityType Standard s hodnotou můžete zakázat důvěryhodné spuštění v novém virtuálním počítači nebo nasazení škálovací sady virtuálních počítačů pomocí Azure PowerShellu (v10.3.0+) a Azure CLI (v2.53.0+).

Poznámka:

Nedoporučujeme zakázat zabezpečené spouštění, pokud nepoužíváte vlastní nepodepsané jádro nebo ovladače.

Pokud potřebujete zakázat zabezpečené spouštění, v konfiguraci virtuálního počítače zrušte zaškrtnutí políčka Povolit zabezpečené spouštění .

az vm create -n MyVm -g MyResourceGroup --image Ubuntu2204 `

--security-type 'Standard'

Podporované funkce a nasazení

Tato část popisuje podporované funkce a nasazení Trusted Launch.

Podporuje Azure Compute Gallery důvěryhodné spuštění?

Důvěryhodné spuštění teď umožňuje vytváření a sdílení imagí prostřednictvím Galerie výpočetních prostředků Azure (dříve Sdílená galerie imagí). Zdroj image může být následující:

- Existující virtuální počítač Azure, který je zobecněný nebo specializovaný.

- Existující spravovaný disk nebo snímek

- Virtuální pevný disk nebo verze image z jiné galerie.

Další informace o nasazení důvěryhodného spouštěcího virtuálního počítače pomocí Galerie výpočetních prostředků Azure najdete v tématu Nasazení důvěryhodných spouštěcích virtuálních počítačů.

Podporuje služba Azure Backup důvěryhodné spuštění?

Důvěryhodné spuštění teď podporuje Službu Azure Backup. Další informace najdete v tématu Matice podpory pro zálohování virtuálních počítačů Azure.

Bude služba Azure Backup dál fungovat po povolení důvěryhodného spuštění?

Zálohování nakonfigurované pomocí rozšířených zásad pokračuje v zálohování virtuálních počítačů po povolení důvěryhodného spuštění.

Podporují důvěryhodné spuštění dočasné disky s operačním systémem?

Trusted Launch podporuje dočasné disky s operačním systémem. Další informace najdete v tématu Důvěryhodné spuštění dočasných disků s operačním systémem.

Poznámka:

Pokud použijete dočasné disky pro virtuální počítače důvěryhodného spuštění, klíče a tajné kódy vygenerované nebo zapečetěné virtuálním modulem Trusted Platform Module (vTPM) po vytvoření virtuálního počítače nemusí být zachovány napříč operacemi, jako jsou přepracování a události platformy, jako jsou opravy služeb.

Jsou funkce zabezpečení dostupné i s důvěryhodným spuštěním, které platí i pro datové disky?

Důvěryhodné spuštění poskytuje základní zabezpečení operačního systému hostovaného na virtuálním počítači tím, že ověřuje jeho integritu spouštění. Důvěryhodné funkce zabezpečení pro spuštění operačního systému a operačního systému platí jenom pro datové disky nebo binární soubory operačního systému uložené na datových discích. Další podrobnosti najdete v tématu Přehled důvěryhodného spuštění.

Je možné virtuální počítač obnovit pomocí záloh provedených před povolením důvěryhodného spuštění?

Zálohy pořízené před upgradem existujícího virtuálního počítače generace 2 na důvěryhodné spuštění je možné použít k obnovení celého virtuálního počítače nebo jednotlivých datových disků. Nejde je použít k obnovení nebo nahrazení pouze disku s operačním systémem.

Jak najdu velikosti virtuálních počítačů, které podporují důvěryhodné spuštění?

Podívejte se na seznam velikostí virtuálních počítačů generace 2, které podporují důvěryhodné spuštění.

Pomocí následujících příkazů zkontrolujte, jestli velikost virtuálního počítače generace 2 nepodporuje důvěryhodné spuštění.

subscription="<yourSubID>"

region="westus"

vmSize="Standard_NC12s_v3"

az vm list-skus --resource-type virtualMachines --location $region --query "[?name=='$vmSize'].capabilities" --subscription $subscription

Jak můžu ověřit, jestli image operačního systému podporuje důvěryhodné spuštění?

Podívejte se na seznam verzí operačního systému podporovaných důvěryhodným spuštěním.

Image operačního systému Marketplace

Pomocí následujících příkazů zkontrolujte, jestli image operačního systému Azure Marketplace podporuje důvěryhodné spuštění.

az vm image show --urn "MicrosoftWindowsServer:WindowsServer:2022-datacenter-azure-edition:latest"

Odpověď je podobná následujícímu formuláři. Pokud hyperVGeneration je v2 a SecurityType obsahuje TrustedLaunch ve výstupu, image operačního systému 2. generace podporuje důvěryhodné spuštění.

{

"architecture": "x64",

"automaticOsUpgradeProperties": {

"automaticOsUpgradeSupported": false

},

"dataDiskImages": [],

"disallowed": {

"vmDiskType": "Unmanaged"

},

"extendedLocation": null,

"features": [

{

"name": "SecurityType",

"value": "TrustedLaunchAndConfidentialVmSupported"

},

{

"name": "IsAcceleratedNetworkSupported",

"value": "True"

},

{

"name": "DiskControllerTypes",

"value": "SCSI, NVMe"

},

{

"name": "IsHibernateSupported",

"value": "True"

}

],

"hyperVGeneration": "V2",

"id": "/Subscriptions/00000000-0000-0000-0000-00000000000/Providers/Microsoft.Compute/Locations/westus/Publishers/MicrosoftWindowsServer/ArtifactTypes/VMImage/Offers/WindowsServer/Skus/2022-datacenter-azure-edition/Versions/20348.1906.230803",

"imageDeprecationStatus": {

"alternativeOption": null,

"imageState": "Active",

"scheduledDeprecationTime": null

},

"location": "westus",

"name": "20348.1906.230803",

"osDiskImage": {

"operatingSystem": "Windows",

"sizeInGb": 127

},

"plan": null,

"tags": null

}

Image operačního systému Galerie výpočetních prostředků Azure

Pomocí následujících příkazů zkontrolujte, jestli image operačního systému Galerie výpočetních prostředků Azure podporuje důvěryhodné spuštění.

az sig image-definition show `

--gallery-image-definition myImageDefinition `

--gallery-name myImageGallery `

--resource-group myImageGalleryRg

Odpověď je podobná následujícímu formuláři. Pokud hyperVGeneration je v2 a SecurityType obsahuje TrustedLaunch ve výstupu, image operačního systému 2. generace podporuje důvěryhodné spuštění.

{

"architecture": "x64",

"features": [

{

"name": "SecurityType",

"value": "TrustedLaunchSupported"

}

],

"hyperVGeneration": "V2",

"id": "/subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/myImageGalleryRg/providers/Microsoft.Compute/galleries/myImageGallery/images/myImageDefinition",

"identifier": {

"offer": "myImageDefinition",

"publisher": "myImageDefinition",

"sku": "myImageDefinition"

},

"location": "westus3",

"name": "myImageDefinition",

"osState": "Generalized",

"osType": "Windows",

"provisioningState": "Succeeded",

"recommended": {

"memory": {

"max": 32,

"min": 1

},

"vCPUs": {

"max": 16,

"min": 1

}

},

"resourceGroup": "myImageGalleryRg",

"tags": {},

"type": "Microsoft.Compute/galleries/images"

}

Jak fungují externí komunikační ovladače s virtuálními počítači Trusted Launch?

Přidání portů COM vyžaduje zakázání zabezpečeného spouštění. Porty COM jsou ve výchozím nastavení na virtuálních počítačích s důvěryhodným spuštěním zakázané.

Řešení potíží

Tato část odpovídá na otázky týkající se konkrétních stavů, typů spouštění a běžných problémů se spouštěním.

Co mám dělat, když má virtuální počítač důvěryhodného spuštění selhání nasazení?

Tato část obsahuje další podrobnosti o selháních nasazení důvěryhodného spuštění, abyste mohli provést správnou akci, abyste jim zabránili.

Virtual machine <vm name> failed to create from the selected snapshot because the virtual Trusted Platform Module (vTPM) state is locked.

To proceed with the VM creation, please select a different snapshot without a locked vTPM state.

For more assistance, please refer to “Troubleshooting locked vTPM state” in FAQ page at https://aka.ms/TrustedLaunch-FAQ.

K této chybě nasazení dochází v případě, že zadaný bod obnovení nebo snímek je nedostupný nebo nepoužitelný z následujících důvodů:

- Poškozený stav hosta virtuálního počítače (VMGS)

- VTPM v uzamčeném stavu

- Nejméně jeden kritický index vTPM je v neplatném stavu.

K výše uvedenému problému může dojít v případě, že uživatel nebo úloha spuštěná na virtuálním počítači nastaví zámek na virtuálním počítači nebo upraví kritické indexy virtuálního počítače vTPM, které opustí virtuální počítač vTPM v neplatném stavu.

Opakováním stejného bodu vytvoření snímku nebo obnovení dojde ke stejnému selhání.

Řešení je následující:

- Na zdrojovém virtuálním počítači důvěryhodného spuštění, ve kterém byl vygenerován snímek nebo bod obnovení, je nutné opravit chyby virtuálního počítače vTPM.

- Pokud úloha na virtuálním počítači změnila stav vTPM, musíte použít stejný stav, abyste zkontrolovali chybové stavy a přenesli virtuální počítač do stavu, který není chybový.

- Pokud byly nástroje TPM použity k úpravě stavu virtuálního počítače vTPM, měli byste použít stejné nástroje ke kontrole stavů chyb a přenesení virtuálního počítače do stavu, který není chybový.

Jakmile se z těchto chyb uvolní snímek nebo bod obnovení, můžete ho použít k vytvoření nového virtuálního počítače s důvěryhodným spuštěním.

Proč se důvěryhodný spouštěcí virtuální počítač nespouští správně?

Pokud se zjistí nepodepsané komponenty z rozhraní UEFI (firmware hosta), spouštěcího zavaděče, operačního systému nebo spouštěcích ovladačů, virtuální počítač důvěryhodného spuštění se nespustí. Nastavení zabezpečeného spouštění na virtuálním počítači důvěryhodného spuštění se nepodaří spustit, pokud během procesu spouštění dojde k nepodepsaným nebo nedůvěryhodným spouštěcím komponentám a hlásí se jako selhání zabezpečeného spouštění.

Poznámka:

Důvěryhodné spouštěcí virtuální počítače vytvořené přímo z image Azure Marketplace by se neměly setkat se selháním zabezpečeného spouštění. Image Galerie výpočetních prostředků Azure s původním zdrojem imagí Azure Marketplace a snímky vytvořené z důvěryhodných spouštěcích virtuálních počítačů by také neměly narazit na tyto chyby.

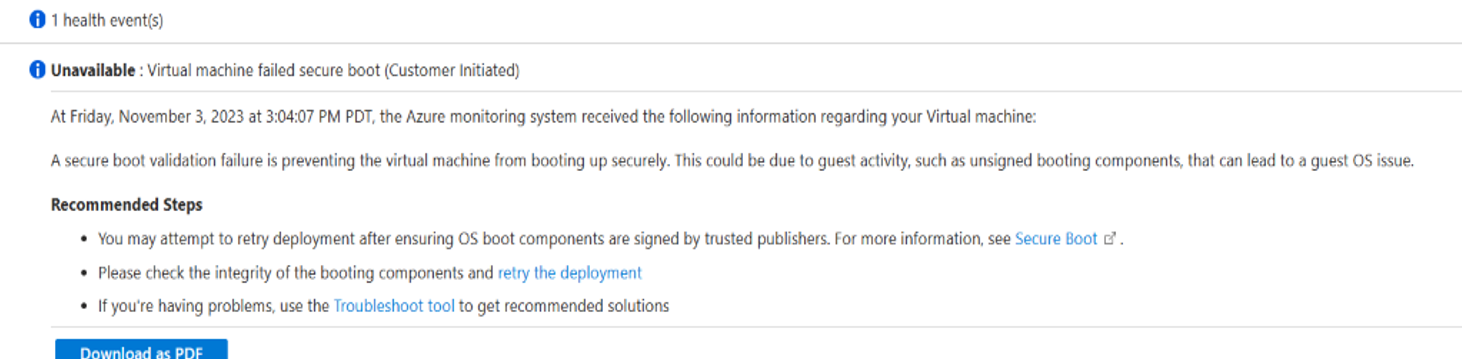

Jak ověřím scénář bez spuštění na webu Azure Portal?

Když se virtuální počítač stane nedostupným z chyby zabezpečeného spouštění, znamená to, že virtuální počítač má komponentu operačního systému podepsanou důvěryhodnou autoritou, která blokuje spuštění virtuálního počítače Trusted Launch. Při nasazení virtuálního počítače se můžou na webu Azure Portal zobrazit informace o stavu prostředků, které hlásí, že v zabezpečeném spouštění došlo k chybě ověření.

Pokud chcete získat přístup ke stavu prostředků ze stránky konfigurace virtuálního počítače, přejděte v podokně Nápověda na Resource Health.

Pokud jste ověřili, že selhání zabezpečeného spouštění způsobilo žádné spuštění:

- Image, kterou používáte, je starší verze, která může mít jednu nebo více nedůvěryhodných spouštěcích komponent a je na cestě vyřazení. Pokud chcete napravit zastaralou image, aktualizujte ji na podporovanou novější verzi image.

- Image, kterou používáte, mohla být sestavená mimo zdroj marketplace nebo byly změněny spouštěcí komponenty a obsahují nepodepsané nebo nedůvěryhodné spouštěcí komponenty. Pokud chcete ověřit, jestli má vaše image nepodepsané nebo nedůvěryhodné spouštěcí komponenty, projděte si následující část "Ověření selhání zabezpečeného spouštění".

- Pokud předchozí dva scénáře neplatí, může být virtuální počítač potenciálně napaden malwarem (bootkit/rootkit). Zvažte odstranění virtuálního počítače a opětovné vytvoření nového virtuálního počítače ze stejné zdrojové image při vyhodnocování veškerého nainstalovaného softwaru.

Proč můj virtuální počítač Trusted Launch zobrazuje méně paměti 50 MB?

S důvěryhodným spuštěním se vytvoří spouštěcí prostředí, které se běžně označuje jako paravisor, a spouští se uvnitř virtuálního počítače. Paravisor obvykle používá přibližně 50 MB paměti a v hostovaném operačním systému by se zobrazovalo jako "rezervované".

Ověření selhání zabezpečeného spouštění

Tato část vám pomůže ověřit selhání zabezpečeného spouštění.

Virtuální počítače s Linuxem

Pokud chcete ověřit, které spouštěcí komponenty zodpovídají za selhání zabezpečeného spouštění na virtuálním počítači Azure s Linuxem, můžete použít nástroj SBInfo z balíčku zabezpečení Linuxu.

- Vypněte zabezpečené spouštění.

- Připojte se k virtuálnímu počítači Azure Linux Trusted Launch.

- Nainstalujte nástroj SBInfo pro distribuci, na které je virtuální počítač spuštěný. Nachází se v balíčku zabezpečení Linuxu.

Tyto příkazy platí pro distribuce založené na Ubuntu, Debianu a dalších distribucích založených na Debianu.

echo "deb [arch=amd64] http://packages.microsoft.com/repos/azurecore/ trusty main" | sudo tee -a /etc/apt/sources.list.d/azure.list

echo "deb [arch=amd64] http://packages.microsoft.com/repos/azurecore/ xenial main" | sudo tee -a /etc/apt/sources.list.d/azure.list

echo "deb [arch=amd64] http://packages.microsoft.com/repos/azurecore/ bionic main" | sudo tee -a /etc/apt/sources.list.d/azure.list

wget https://packages.microsoft.com/keys/microsoft.asc

wget https://packages.microsoft.com/keys/msopentech.asc

sudo apt-key add microsoft.asc && sudo apt-key add msopentech.asc

sudo apt update && sudo apt install azure-security

Po instalaci balíčku zabezpečení linuxu pro vaši distribuci spusťte sbinfo příkaz, kterým ověříte, které spouštěcí komponenty zodpovídají za selhání zabezpečeného spouštění. Zobrazí se všechny nepodepsané moduly, jádra a zavaděče bootloaderů.

sudo sbinfo -u -m -k -b

Další informace o diagnostickém nástroji SBInfo můžete spustit sudo sbinfo -help.

Proč dochází k chybě monitorování integrity spouštění?

Důvěryhodné spuštění virtuálních počítačů Azure se monitoruje pro pokročilé hrozby. Pokud se takové hrozby zjistí, aktivuje se upozornění. Výstrahy jsou dostupné jenom v případě, že jsou povolené rozšířené funkce zabezpečení v programu Microsoft Defender pro cloud .

Microsoft Defender for Cloud pravidelně provádí ověření identity. Pokud ověření identity selže, aktivuje se výstraha se střední závažností. Ověření identity důvěryhodného spuštění může selhat z následujících důvodů:

- Otestované informace, které zahrnují protokol důvěryhodného výpočetního základu (TCB), se odchýlí od důvěryhodného směrného plánu (například při povolení zabezpečeného spouštění). Jakákoli odchylka značí, že byly načteny nedůvěryhodné moduly a že by mohlo dojít k ohrožení operačního systému.

- Nabídku ověření identity nešlo ověřit tak, aby pocházela z virtuálního počítače s ověřením virtuálního počítače, který je ověřený. Selhání ověření značí přítomnost malwaru a může zachycovat provoz do čipu TPM.

- Rozšíření ověření identity na virtuálním počítači neodpovídá. Nereagující rozšíření indikuje útok na dostupnost služby malwarem nebo správcem operačního systému.

Certifikáty

Tato část obsahuje informace o certifikátech.

Jak můžu vytvořit kořen důvěryhodnosti s virtuálními počítači důvěryhodného spuštění?

Virtuální veřejný certifikát TPM AK poskytuje přehled o úplných řetězech certifikátů (kořenových a zprostředkujících certifikátech), které vám pomůžou ověřit důvěryhodnost v certifikátu a kořenovém řetězu. Abyste zajistili, že budete mít nepřetržitě nejvyšší stav zabezpečení důvěryhodného spuštění, poskytuje informace o vlastnostech instance, abyste mohli trasovat zpět do úplného řetězce.

Pokyny ke stažení

Zabalení certifikátů, které se skládají z .p7b (úplná certifikační autorita) a .cer (zprostředkující certifikační autorita), odhalí podpisovou a certifikační autoritu. Zkopírujte příslušný obsah a použijte nástroje pro certifikáty ke kontrole a posouzení podrobností o certifikátech.

Vyberte stažení souboru .crt, který následuje pro kořenovou certifikační autoritu Azure Virtual TPM 2023.

Výběrem zobrazíte obsah .p7b.

Globální virtuální certifikační autorita TPM – 01:

-----BEGIN CERTIFICATE-----

MIIRKQYJKoZIhvcNAQcCoIIRGjCCERYCAQExADCCBbMGCSqGSIb3DQEHAaCCBaQE

ggWgMIIFnDCCA4SgAwIBAgITMwAAAALA0XtLj5ecNQAAAAAAAjANBgkqhkiG9w0B

AQwFADBpMQswCQYDVQQGEwJVUzEeMBwGA1UEChMVTWljcm9zb2Z0IENvcnBvcmF0

aW9uMTowOAYDVQQDEzFBenVyZSBWaXJ0dWFsIFRQTSBSb290IENlcnRpZmljYXRl

IEF1dGhvcml0eSAyMDIzMB4XDTIzMDYwODE3NTMwNFoXDTI1MTEwMzE3NTMwNFow

JTEjMCEGA1UEAxMaR2xvYmFsIFZpcnR1YWwgVFBNIENBIC0gMDEwggEiMA0GCSqG

SIb3DQEBAQUAA4IBDwAwggEKAoIBAQC/NqouHGBovTadw1GLMQYNxWrEciPSh7gE

7VxsfbbPCE0SfTO80OF2raLdRYN2gEWE2Dr8+TDUuAb/WBFyczhU1aHFPssg8B3/

DT6pTXlDlohLLPWkjYU+OuT1/Ls7RzjQBe2se/MJyPaIJXI6KgCwePw7EcWFChe8

aCTUMHYBG0Ju4xNlMTUd/tcu6a53CXn6Nq48umwlaJelRh+i1f0vcwB2CY/v+Rli

wb/8DM5Ed9FUHZOKyp5Vnaw9GWloM46sLQT/fdHB0jmugfNZzafkkhQAYiNL3jYN

YFZH5/IgUfYJ/yybwnwoxOdV2NV0Q2i+P5Pcb0WNGaJY47aqOj8BAgMBAAGjggF/

MIIBezASBgNVHRMBAf8ECDAGAQH/AgEAMA4GA1UdDwEB/wQEAwICBDAXBgNVHSUE

EDAOBgVngQUIAQYFZ4EFCAMwHQYDVR0OBBYEFP/2zueowUhpKMuKS/LYgYG1bYCB

MB8GA1UdIwQYMBaAFEv+JlqUwfYzw4NIJt3z5bBksqqVMHYGA1UdHwRvMG0wa6Bp

oGeGZWh0dHA6Ly93d3cubWljcm9zb2Z0LmNvbS9wa2lvcHMvY3JsL0F6dXJlJTIw

VmlydHVhbCUyMFRQTSUyMFJvb3QlMjBDZXJ0aWZpY2F0ZSUyMEF1dGhvcml0eSUy

MDIwMjMuY3JsMIGDBggrBgEFBQcBAQR3MHUwcwYIKwYBBQUHMAKGZ2h0dHA6Ly93

d3cubWljcm9zb2Z0LmNvbS9wa2lvcHMvY2VydHMvQXp1cmUlMjBWaXJ0dWFsJTIw

VFBNJTIwUm9vdCUyMENlcnRpZmljYXRlJTIwQXV0aG9yaXR5JTIwMjAyMy5jcnQw

DQYJKoZIhvcNAQEMBQADggIBAEhTwx26W+Xap7zXExbAwnHYtN6kB4dIGXdgQIiQ

y5OQltsSj2jx7qZ/af5n5OnTBQ+gXM8siVipgaAIdBkbGgOjCb6b6MTe1YpFAH4f

Qv8eVwTVDziBMD0EKI30h0JbFKLdSdKe48O9Lw+T2b0PBXvMFJOSdZT7meGIkpNx

SqmAZ+RNyreLxil9knNjF5ymPT0RcGK52+MwGlElBb/jc+snhr+ZJZ1grjFky9Nz

jCTiE5SG+6H3YgiHCqfXr0L3NRt/QZ5IgkuGkNPeMvn4JjevFwAhXFxBqJYJ7mY6

1MJuWTdyhhoUJgzmZo1hS+GNyuMKaKBLreUwtc1y7LRH3YGGed57HbQ9bmyMdhO7

x8KZNrBDX2/cRLzrCmpSUldmKMu9G4dpzXpde4pFMObiVFrGRq8/9HMOJwZlQvzh

wQp0PUMY/gIU5rf23n1M1M36tM5g5CEzxQUGtVaG9ABTJQ2zijD5wDo840vbznyK

t3ihimrUs+LqpPDNXyxbwvibcZidwSdhu0QmUoyYsgSP2Zff5E8ks53h2xQSM3zz

2qaWVS1vVqG4zC0EfRnO65ogPPfrtK6ZiFmVHSWP9vPkFcUNYDnYQXW/TArO/JCe

2I++GClM7AcDQwWLxcopzskGQdHNM1zMsprRRwYaVpTJH67xeNda6+Y7IOPJYTvy

oXHPoIILVDCCBZwwggOEoAMCAQICEzMAAAACwNF7S4+XnDUAAAAAAAIwDQYJKoZI

hvcNAQEMBQAwaTELMAkGA1UEBhMCVVMxHjAcBgNVBAoTFU1pY3Jvc29mdCBDb3Jw

b3JhdGlvbjE6MDgGA1UEAxMxQXp1cmUgVmlydHVhbCBUUE0gUm9vdCBDZXJ0aWZp

Y2F0ZSBBdXRob3JpdHkgMjAyMzAeFw0yMzA2MDgxNzUzMDRaFw0yNTExMDMxNzUz

MDRaMCUxIzAhBgNVBAMTGkdsb2JhbCBWaXJ0dWFsIFRQTSBDQSAtIDAxMIIBIjAN

BgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAvzaqLhxgaL02ncNRizEGDcVqxHIj

0oe4BO1cbH22zwhNEn0zvNDhdq2i3UWDdoBFhNg6/Pkw1LgG/1gRcnM4VNWhxT7L

IPAd/w0+qU15Q5aISyz1pI2FPjrk9fy7O0c40AXtrHvzCcj2iCVyOioAsHj8OxHF

hQoXvGgk1DB2ARtCbuMTZTE1Hf7XLumudwl5+jauPLpsJWiXpUYfotX9L3MAdgmP

7/kZYsG//AzORHfRVB2TisqeVZ2sPRlpaDOOrC0E/33RwdI5roHzWc2n5JIUAGIj

S942DWBWR+fyIFH2Cf8sm8J8KMTnVdjVdENovj+T3G9FjRmiWOO2qjo/AQIDAQAB

o4IBfzCCAXswEgYDVR0TAQH/BAgwBgEB/wIBADAOBgNVHQ8BAf8EBAMCAgQwFwYD

VR0lBBAwDgYFZ4EFCAEGBWeBBQgDMB0GA1UdDgQWBBT/9s7nqMFIaSjLikvy2IGB

tW2AgTAfBgNVHSMEGDAWgBRL/iZalMH2M8ODSCbd8+WwZLKqlTB2BgNVHR8EbzBt

MGugaaBnhmVodHRwOi8vd3d3Lm1pY3Jvc29mdC5jb20vcGtpb3BzL2NybC9BenVy

ZSUyMFZpcnR1YWwlMjBUUE0lMjBSb290JTIwQ2VydGlmaWNhdGUlMjBBdXRob3Jp

dHklMjAyMDIzLmNybDCBgwYIKwYBBQUHAQEEdzB1MHMGCCsGAQUFBzAChmdodHRw

Oi8vd3d3Lm1pY3Jvc29mdC5jb20vcGtpb3BzL2NlcnRzL0F6dXJlJTIwVmlydHVh

bCUyMFRQTSUyMFJvb3QlMjBDZXJ0aWZpY2F0ZSUyMEF1dGhvcml0eSUyMDIwMjMu

Y3J0MA0GCSqGSIb3DQEBDAUAA4ICAQBIU8Mdulvl2qe81xMWwMJx2LTepAeHSBl3

YECIkMuTkJbbEo9o8e6mf2n+Z+Tp0wUPoFzPLIlYqYGgCHQZGxoDowm+m+jE3tWK

RQB+H0L/HlcE1Q84gTA9BCiN9IdCWxSi3UnSnuPDvS8Pk9m9DwV7zBSTknWU+5nh

iJKTcUqpgGfkTcq3i8YpfZJzYxecpj09EXBiudvjMBpRJQW/43PrJ4a/mSWdYK4x

ZMvTc4wk4hOUhvuh92IIhwqn169C9zUbf0GeSIJLhpDT3jL5+CY3rxcAIVxcQaiW

Ce5mOtTCblk3coYaFCYM5maNYUvhjcrjCmigS63lMLXNcuy0R92Bhnneex20PW5s

jHYTu8fCmTawQ19v3ES86wpqUlJXZijLvRuHac16XXuKRTDm4lRaxkavP/RzDicG

ZUL84cEKdD1DGP4CFOa39t59TNTN+rTOYOQhM8UFBrVWhvQAUyUNs4ow+cA6PONL

2858ird4oYpq1LPi6qTwzV8sW8L4m3GYncEnYbtEJlKMmLIEj9mX3+RPJLOd4dsU

EjN889qmllUtb1ahuMwtBH0ZzuuaIDz367SumYhZlR0lj/bz5BXFDWA52EF1v0wK

zvyQntiPvhgpTOwHA0MFi8XKKc7JBkHRzTNczLKa0UcGGlaUyR+u8XjXWuvmOyDj

yWE78qFxzzCCBbAwggOYoAMCAQICEFH0MdoskgiKTing2SneSqcwDQYJKoZIhvcN

AQEMBQAwaTELMAkGA1UEBhMCVVMxHjAcBgNVBAoTFU1pY3Jvc29mdCBDb3Jwb3Jh

dGlvbjE6MDgGA1UEAxMxQXp1cmUgVmlydHVhbCBUUE0gUm9vdCBDZXJ0aWZpY2F0

ZSBBdXRob3JpdHkgMjAyMzAeFw0yMzA2MDExODA4NTNaFw00ODA2MDExODE1NDFa

MGkxCzAJBgNVBAYTAlVTMR4wHAYDVQQKExVNaWNyb3NvZnQgQ29ycG9yYXRpb24x

OjA4BgNVBAMTMUF6dXJlIFZpcnR1YWwgVFBNIFJvb3QgQ2VydGlmaWNhdGUgQXV0

aG9yaXR5IDIwMjMwggIiMA0GCSqGSIb3DQEBAQUAA4ICDwAwggIKAoICAQC6DDML

3USe/m1tNGnShNVXpjaiUvtuvFK3vEHH2V1TrFTttvjy/VkaD51qNK+XVaKJmBm6

G4eBwu9rPbBmOgRkXvlItizMLlp4qwbTo2id+K9WYnjTHFTSU/3V1uRzfxy5Zv4E

ipVs6ghMeoBRQEE78mJf+Y2CODntOcye6I4Iyv+mR16RcrF58lCEyfaoI5+eOiCY

fxuTjAt5g3xVOwPxgIvi2Gjh0s14+vS5Nbwn7TavQ3EB7Qe6LTtFcRZES2lC3H7v

wGBzOxQv0qunCW/QLvCvyFIcP+ZSUl2WsCycB6XBGMxE5tm5WndFR7AAmizbnGS+

cAYvBhLrEPVqPFtada1AjKfPabn8WtwK/bGGb1niZbyoIFnEFVJYb7yGRJ0/n7Xh

L8E3aGo5eakr2Wwzxgj42/da0s56Ii6vF6oEAQRY5xIky/lYmmZsmT2FLAbwWN5S

lwdZdoYIGoXwSGoOI9MHIKpS/Nki+6QHRo6tBaLukioB55JK1eQjcVAQVTDQsFKI

+ZrxI3eZhe1z4HzPfKjQAW9gKrX5flbgpFPxtV7xaE6kvQJMGy0xhTEvfowhFNq8

OsJyrhr9U8fYrknTb7F7fLLceH5FXib5xaSXgCMAWVYCkUk2t8N9PfZNJlvKhojJ

8AiOUn3Wdkicg+LhJrM7J4nhOsAFndbSy4NY7wIDAQABo1QwUjAOBgNVHQ8BAf8E

BAMCAYYwDwYDVR0TAQH/BAUwAwEB/zAdBgNVHQ4EFgQUS/4mWpTB9jPDg0gm3fPl

sGSyqpUwEAYJKwYBBAGCNxUBBAMCAQAwDQYJKoZIhvcNAQEMBQADggIBAC4DQMoP

CNADTTv/CNgYaUzrG8sDdmEpkoQJooOYeLArWiUjNXUV8APpHmOjwl0BLfz0QEAI

hzXDhec27jlNQcP2eWe5PaJLdOHrvArEtgaXPjzoPY7OpQbZooDOS1iQh9YKDA9J

CWKc5Ggs8dU3Q98o6NMUsYBoWm5OSLtbKA9zsYVMiBXMWpbocJIlSDbdyYcuxu1S

U5RMJJNtQKDq0MVLCR9H9hl42EoUta/aiz8y3+8pHDputoxxpi2VWbowcyyHTZNW

5Yz/VbhlvnCEgcM5DXhDDBbn3C9sYerP6IlJ14nBVrxuxOoqD52smF6x8t0YevFy

54X6c3gs728/yOMjFd/KhqP3AGNjiaV1Lrg/2WyOa0/pUQRJA1tZMRz/HKcJEcBq

KVfPoF9iklLnCCDeJfP66zQxF/E9G+VPgVKoju2eWJ8Qsmvx9GSMJkJ05S0U1Nn1

vjhhvsciK4zIv9Jev8lj1JCAJDbb0v8ju1EkVSz27RlZN0K3uh3KmnAl8xIyDXCY

RhFYPN2PJzPmPmvSdJVJx8rTEhWRPOYfPDrHkUtkMKo6M1KNo9Q6MJoUklL/TWuQ

HttsnHIgZBGUqvGuK0pcKrYWhCzaXqEy1JOolaFJCv4i72jL65HY/ciWNTv4L5Xz

dmojU0k/9m3fjwOEQU6Bva15+rzZFFnWy4m1MQA=

-----END CERTIFICATE-----

Full Certificate Authority Details

Thumbprint # cdb9bc34197a5355f652f1583fbd4e9a1d4801f0

Serial Number # 51f431da2c92088a4e29e0d929de4aa7

Valid Until # 01/Jun/2048

Výběrem zobrazíte obsah certifikátu .cert pro kořenový certifikát.

Kořenová certifikační autorita Azure TPM 2023

-----BEGIN CERTIFICATE-----

MIIFsDCCA5igAwIBAgIQUfQx2iySCIpOKeDZKd5KpzANBgkqhkiG9w0BAQwFADBp

MQswCQYDVQQGEwJVUzEeMBwGA1UEChMVTWljcm9zb2Z0IENvcnBvcmF0aW9uMTow

OAYDVQQDEzFBenVyZSBWaXJ0dWFsIFRQTSBSb290IENlcnRpZmljYXRlIEF1dGhv

cml0eSAyMDIzMB4XDTIzMDYwMTE4MDg1M1oXDTQ4MDYwMTE4MTU0MVowaTELMAkG

A1UEBhMCVVMxHjAcBgNVBAoTFU1pY3Jvc29mdCBDb3Jwb3JhdGlvbjE6MDgGA1UE

AxMxQXp1cmUgVmlydHVhbCBUUE0gUm9vdCBDZXJ0aWZpY2F0ZSBBdXRob3JpdHkg

MjAyMzCCAiIwDQYJKoZIhvcNAQEBBQADggIPADCCAgoCggIBALoMMwvdRJ7+bW00

adKE1VemNqJS+268Ure8QcfZXVOsVO22+PL9WRoPnWo0r5dVoomYGbobh4HC72s9

sGY6BGRe+Ui2LMwuWnirBtOjaJ34r1ZieNMcVNJT/dXW5HN/HLlm/gSKlWzqCEx6

gFFAQTvyYl/5jYI4Oe05zJ7ojgjK/6ZHXpFysXnyUITJ9qgjn546IJh/G5OMC3mD

fFU7A/GAi+LYaOHSzXj69Lk1vCftNq9DcQHtB7otO0VxFkRLaULcfu/AYHM7FC/S

q6cJb9Au8K/IUhw/5lJSXZawLJwHpcEYzETm2blad0VHsACaLNucZL5wBi8GEusQ

9Wo8W1p1rUCMp89pufxa3Ar9sYZvWeJlvKggWcQVUlhvvIZEnT+fteEvwTdoajl5

qSvZbDPGCPjb91rSznoiLq8XqgQBBFjnEiTL+ViaZmyZPYUsBvBY3lKXB1l2hgga

hfBIag4j0wcgqlL82SL7pAdGjq0Fou6SKgHnkkrV5CNxUBBVMNCwUoj5mvEjd5mF

7XPgfM98qNABb2Aqtfl+VuCkU/G1XvFoTqS9AkwbLTGFMS9+jCEU2rw6wnKuGv1T

x9iuSdNvsXt8stx4fkVeJvnFpJeAIwBZVgKRSTa3w3099k0mW8qGiMnwCI5SfdZ2

SJyD4uEmszsnieE6wAWd1tLLg1jvAgMBAAGjVDBSMA4GA1UdDwEB/wQEAwIBhjAP

BgNVHRMBAf8EBTADAQH/MB0GA1UdDgQWBBRL/iZalMH2M8ODSCbd8+WwZLKqlTAQ

BgkrBgEEAYI3FQEEAwIBADANBgkqhkiG9w0BAQwFAAOCAgEALgNAyg8I0ANNO/8I

2BhpTOsbywN2YSmShAmig5h4sCtaJSM1dRXwA+keY6PCXQEt/PRAQAiHNcOF5zbu

OU1Bw/Z5Z7k9okt04eu8CsS2Bpc+POg9js6lBtmigM5LWJCH1goMD0kJYpzkaCzx

1TdD3yjo0xSxgGhabk5Iu1soD3OxhUyIFcxaluhwkiVINt3Jhy7G7VJTlEwkk21A

oOrQxUsJH0f2GXjYShS1r9qLPzLf7ykcOm62jHGmLZVZujBzLIdNk1bljP9VuGW+

cISBwzkNeEMMFufcL2xh6s/oiUnXicFWvG7E6ioPnayYXrHy3Rh68XLnhfpzeCzv

bz/I4yMV38qGo/cAY2OJpXUuuD/ZbI5rT+lRBEkDW1kxHP8cpwkRwGopV8+gX2KS

UucIIN4l8/rrNDEX8T0b5U+BUqiO7Z5YnxCya/H0ZIwmQnTlLRTU2fW+OGG+xyIr

jMi/0l6/yWPUkIAkNtvS/yO7USRVLPbtGVk3Qre6HcqacCXzEjINcJhGEVg83Y8n

M+Y+a9J0lUnHytMSFZE85h88OseRS2QwqjozUo2j1DowmhSSUv9Na5Ae22ycciBk

EZSq8a4rSlwqthaELNpeoTLUk6iVoUkK/iLvaMvrkdj9yJY1O/gvlfN2aiNTST/2

bd+PA4RBToG9rXn6vNkUWdbLibU=

-----END CERTIFICATE-----

Výběrem zobrazíte obsah zprostředkující certifikační autority.

Zprostředkující certifikační autorita pro certifikát TPM:

"Global Virtual TPM CA - XX" (intermediate CA) [.cer],

-----BEGIN CERTIFICATE-----

MIIFnDCCA4SgAwIBAgITMwAAAALA0XtLj5ecNQAAAAAAAjANBgkqhkiG9w0BAQwF

ADBpMQswCQYDVQQGEwJVUzEeMBwGA1UEChMVTWljcm9zb2Z0IENvcnBvcmF0aW9u

MTowOAYDVQQDEzFBenVyZSBWaXJ0dWFsIFRQTSBSb290IENlcnRpZmljYXRlIEF1

dGhvcml0eSAyMDIzMB4XDTIzMDYwODE3NTMwNFoXDTI1MTEwMzE3NTMwNFowJTEj

MCEGA1UEAxMaR2xvYmFsIFZpcnR1YWwgVFBNIENBIC0gMDEwggEiMA0GCSqGSIb3

DQEBAQUAA4IBDwAwggEKAoIBAQC/NqouHGBovTadw1GLMQYNxWrEciPSh7gE7Vxs

fbbPCE0SfTO80OF2raLdRYN2gEWE2Dr8+TDUuAb/WBFyczhU1aHFPssg8B3/DT6p

TXlDlohLLPWkjYU+OuT1/Ls7RzjQBe2se/MJyPaIJXI6KgCwePw7EcWFChe8aCTU

MHYBG0Ju4xNlMTUd/tcu6a53CXn6Nq48umwlaJelRh+i1f0vcwB2CY/v+Rliwb/8

DM5Ed9FUHZOKyp5Vnaw9GWloM46sLQT/fdHB0jmugfNZzafkkhQAYiNL3jYNYFZH

5/IgUfYJ/yybwnwoxOdV2NV0Q2i+P5Pcb0WNGaJY47aqOj8BAgMBAAGjggF/MIIB

ezASBgNVHRMBAf8ECDAGAQH/AgEAMA4GA1UdDwEB/wQEAwICBDAXBgNVHSUEEDAO

BgVngQUIAQYFZ4EFCAMwHQYDVR0OBBYEFP/2zueowUhpKMuKS/LYgYG1bYCBMB8G

A1UdIwQYMBaAFEv+JlqUwfYzw4NIJt3z5bBksqqVMHYGA1UdHwRvMG0wa6BpoGeG

ZWh0dHA6Ly93d3cubWljcm9zb2Z0LmNvbS9wa2lvcHMvY3JsL0F6dXJlJTIwVmly

dHVhbCUyMFRQTSUyMFJvb3QlMjBDZXJ0aWZpY2F0ZSUyMEF1dGhvcml0eSUyMDIw

MjMuY3JsMIGDBggrBgEFBQcBAQR3MHUwcwYIKwYBBQUHMAKGZ2h0dHA6Ly93d3cu

bWljcm9zb2Z0LmNvbS9wa2lvcHMvY2VydHMvQXp1cmUlMjBWaXJ0dWFsJTIwVFBN

JTIwUm9vdCUyMENlcnRpZmljYXRlJTIwQXV0aG9yaXR5JTIwMjAyMy5jcnQwDQYJ

KoZIhvcNAQEMBQADggIBAEhTwx26W+Xap7zXExbAwnHYtN6kB4dIGXdgQIiQy5OQ

ltsSj2jx7qZ/af5n5OnTBQ+gXM8siVipgaAIdBkbGgOjCb6b6MTe1YpFAH4fQv8e

VwTVDziBMD0EKI30h0JbFKLdSdKe48O9Lw+T2b0PBXvMFJOSdZT7meGIkpNxSqmA

Z+RNyreLxil9knNjF5ymPT0RcGK52+MwGlElBb/jc+snhr+ZJZ1grjFky9NzjCTi

E5SG+6H3YgiHCqfXr0L3NRt/QZ5IgkuGkNPeMvn4JjevFwAhXFxBqJYJ7mY61MJu

WTdyhhoUJgzmZo1hS+GNyuMKaKBLreUwtc1y7LRH3YGGed57HbQ9bmyMdhO7x8KZ

NrBDX2/cRLzrCmpSUldmKMu9G4dpzXpde4pFMObiVFrGRq8/9HMOJwZlQvzhwQp0

PUMY/gIU5rf23n1M1M36tM5g5CEzxQUGtVaG9ABTJQ2zijD5wDo840vbznyKt3ih

imrUs+LqpPDNXyxbwvibcZidwSdhu0QmUoyYsgSP2Zff5E8ks53h2xQSM3zz2qaW

VS1vVqG4zC0EfRnO65ogPPfrtK6ZiFmVHSWP9vPkFcUNYDnYQXW/TArO/JCe2I++

GClM7AcDQwWLxcopzskGQdHNM1zMsprRRwYaVpTJH67xeNda6+Y7IOPJYTvyoXHP

-----END CERTIFICATE-----

Intermediate Certificate Authority

Thumbprint # db1f3959dcce7091f87c43446be1f4ab2d3415b7

Serial Number # 3300000002c0d17b4b8f979c35000000000002

Valid Until # November 3rd, 2025

Jaké důvěryhodné certifikáty vlastněné Microsoftem jsou integrované do virtuálních počítačů Azure?

Pro virtuální počítače s Windows je certifikát certifikační autority systému Windows integrovaný ve firmwaru rozhraní UEFI. Pro virtuální počítače s Linuxem je certifikát ca UEFI vytvořený ve firmwaru UEFI. Pro virtuální počítače Azure s Linuxem se do firmwaru UEFI přidá také další certifikát Azure Services Linux Kmod PCA pro všechny distribuce Linuxu. Linux Kmod PCA se používá k podepisování modulů jádra vlastněných Microsoftem.

Při použití řešení Microsoftu, jako je Azure Site Recovery (ASR), který nainstaluje modul jádra, se přidá certifikát PCA pro Linux Kmod, aby byl zákaznický zážitek plynulejší. Modul jádra ASR se načte bez jakékoli akce zákazníka pro zadání klíče, protože modul jádra ASR je podepsaný pomocí důvěryhodného certifikátu AZURE Services Linux Kmod PCA.

Pokyny ke stažení

Zabalení certifikátů, které se skládají z .p7b a .cer odhalí podpis a certifikační autoritu. Zkopírujte příslušný obsah a použijte nástroje pro certifikáty ke kontrole a posouzení podrobností o certifikátech.

Vyberte stažení souboru .crt, který následuje pro certifikační autoritu systému Microsoft Windows.

Vyberte stažení souboru .crt, který následuje pro certifikační autoritu Microsoft UEFI.

Výběrem zobrazíte obsah .p7b.

Certifikát PCA pro služby Azure s Linuxem:

-----BEGIN CERTIFICATE-----

MIIGrjCCBJagAwIBAgITMwAAAATCM9cMfybr0QAAAAAABDANBgkqhkiG9w0BAQwF

ADBbMQswCQYDVQQGEwJVUzEeMBwGA1UEChMVTWljcm9zb2Z0IENvcnBvcmF0aW9u

MSwwKgYDVQQDEyNNaWNyb3NvZnQgUlNBIFNlcnZpY2VzIFJvb3QgQ0EgMjAyMTAe

Fw0yMzA4MDgxODE0NTVaFw0zODA4MDgxODI0NTVaMFUxCzAJBgNVBAYTAlVTMR4w

HAYDVQQKExVNaWNyb3NvZnQgQ29ycG9yYXRpb24xJjAkBgNVBAMTHUF6dXJlIFNl

cnZpY2VzIExpbnV4IEttb2QgUENBMIICIjANBgkqhkiG9w0BAQEFAAOCAg8AMIIC

CgKCAgEAwQAMp1T5lFW9RKdeuXVts2Wcim44ObsCNa4PVMfdpiPNOCPCYFBkyB2o

k/s/8Is5pYxNkjcvNdYPKW+8E8IC1HU6Vj+jR+sdtuFX1mbYV9I4LWNZEWHr/FHn

A2lk8QLGwj9HfElQxKNjEtgkJPfvtp5B3XlPkhMzxZCdzqWZk9qNd8l9PaccSidC

m/BB8dBbf7MirXAphT9FPn5gNAUqmc2Sz2/HcGPp0n1X3VMf/9gemri/MEKScO6r

byLT7rpLnVUNWfSVARM35e0cFkyGfYtDh4LgrNUnl2lpZg/nvCdeR4k4mgYbYGWQ

EppENAJ8Hh3gxKiG7phYShxxG+x5NZdIqhBa71VGgrlqys/9ybZNsqW5iBjleflQ

L7SWz4vbZGkVNDQ1tpWF/UrM4rHfmLiXhofDmN3/lYZ4veeyMkktvmLk9RUcO9X4

MzKVipZGr9a6gDIU5obNAuD5enny3ejD1ny6azSbRY6YYgJx/zgxg93wbVgVMljy

ke8y0QDtZfDi078AuOWhrUzw4t87NfdlZ/NmAJIcildRaICDes6/kW5AOyCfZqV4

vXVD7dokC8pbt7hvmTZeWrGBTSPvo8PiJvRdhQYE2lDiOjtXFElcDG6/xs4XLrUy

P/U1L2Q7F7GgA46KhQILqYkJhmEgrSVc4EsZ2xDFmdHRpSM5EjsCAwEAAaOCAW8w

ggFrMA4GA1UdDwEB/wQEAwIBhjAQBgkrBgEEAYI3FQEEAwIBADAdBgNVHQ4EFgQU

aXzE9BoiCaer0GBMHxlvTYxXNdkwGQYJKwYBBAGCNxQCBAweCgBTAHUAYgBDAEEw

DwYDVR0TAQH/BAUwAwEB/zAfBgNVHSMEGDAWgBQODLFkab0tsdVrJqZH6lZOgMPt

ijBmBgNVHR8EXzBdMFugWaBXhlVodHRwOi8vd3d3Lm1pY3Jvc29mdC5jb20vcGtp

b3BzL2NybC9NaWNyb3NvZnQlMjBSU0ElMjBTZXJ2aWNlcyUyMFJvb3QlMjBDQSUy

MDIwMjEuY3JsMHMGCCsGAQUFBwEBBGcwZTBjBggrBgEFBQcwAoZXaHR0cDovL3d3

dy5taWNyb3NvZnQuY29tL3BraW9wcy9jZXJ0cy9NaWNyb3NvZnQlMjBSU0ElMjBT

ZXJ2aWNlcyUyMFJvb3QlMjBDQSUyMDIwMjEuY3J0MA0GCSqGSIb3DQEBDAUAA4IC

AQB2eZw8jfATH/wiLEpIA4Npc3+f6KhmsMlbC5o+ud3mkKMy7O3IgUP3nITvtFPV

ekyfGQZB3Hm0dOVCNaGZ6BLYD4iEXD6I1Z2XqUayKitGZaagOjAjr2piRpcwGSql

V8lVq1EfKH/iJYf/408D/hkH8M/6TQqZRSjpsmeX/PxYXKZrEKr6XQsUy1dGq7oR

UTc6WU0iy7WMagrqQAQlGpZpSehhoGvodwJoSGhPM9/GDIiEiwXT2hkswJX8/MQQ

T8O9Is0aLAgf+bwuk9Ng8TDNr/m8B2VXYrfcW2OTlJy7kXh8LmiQfxV7JtS8UKSx

OL+AXJtcAn3MBMscG+Lb3SGoQywGeNqCeeglIvMeOYhFrQ5WT3Ob04ZHAbt+aQ/r

psceMSMsE3RwcCANZhq98/6kh8cUsblmJbBgUV4pFJtEMjmUByZa8aRfABM7FUZ4

My/GJL6iPgcqzCTofkc7Z50Fa3NjXEyGzWMae3mS/djRePlr3RaTBTELCdtHVG/H

OFIyldD/wdlzvoOIkNc7UoIQPbjvxM0qCb6ruQiifCjvo8KFXjdmft/Dh3h60idH

g2Zz8q2u48vpBVBwxv5mJOF6ioYTpJpMtLfFgAOdTxIma89Ibja866Sr73Sg/J0b

KoeRpZWk8vqiJUl9PAk+JMqy8Fe/DoKq5OYT3zeZuVxGUQ==

-----END CERTIFICATE-----

Linux kmod PCA Details

Serial Number # 3300000004c233d70c7f26ebd1000000000004

Valid Until # 08/Aug/2038