Dokument white paper o zabezpečení Služby Azure Synapse Analytics: Zabezpečení sítě

Poznámka:

Tento článek je součástí dokumentu white paper o zabezpečení Azure Synapse Analytics. Přehled této řady najdete v dokumentu white paper o zabezpečení služby Azure Synapse Analytics.

Pokud chcete zabezpečit Azure Synapse, je potřeba zvážit celou řadu možností zabezpečení sítě.

Terminologie zabezpečení sítě

Tato úvodní část obsahuje přehled a definice některých klíčových termínů Azure Synapse souvisejících se zabezpečením sítě. Při čtení tohoto článku mějte na paměti tyto definice.

Pracovní prostor Synapse

Pracovní prostor Synapse je zabezpečitelná logická kolekce všech služeb nabízených službou Azure Synapse. Zahrnuje vyhrazené fondy SQL (dříve SQL DW), bezserverové fondy SQL, fondy Apache Spark, kanály a další služby. Některá nastavení konfigurace sítě, jako jsou pravidla firewallu protokolu IP, spravovaná virtuální síť a schválené tenanty pro ochranu exfiltrace, jsou nakonfigurovaná a zabezpečená na úrovni pracovního prostoru.

Koncové body pracovního prostoru Synapse

Koncový bod je bodem příchozího připojení pro přístup ke službě. Každý pracovní prostor Synapse má tři různé koncové body:

- Vyhrazený koncový bod SQL pro přístup k vyhrazeným fondům SQL

- Bezserverový koncový bod SQL pro přístup k bezserverové fondy SQL

- Vývojový koncový bod pro přístup k fondům Apache Spark a prostředkům kanálu v pracovním prostoru

Tyto koncové body se automaticky vytvoří při vytvoření pracovního prostoru Synapse.

Synapse Studio

Synapse Studio je zabezpečené webové front-endové vývojové prostředí pro Azure Synapse. Podporuje různé role, včetně datového inženýra, datového vědce, vývojáře dat, datového analytika a správce Synapse.

Pomocí nástroje Synapse Studio můžete provádět různé operace správy dat a dat v Azure Synapse, například:

- Připojení vyhrazené fondy SQL, bezserverové fondy SQL a spouštění skriptů SQL.

- Vývoj a spouštění poznámkových bloků ve fondech Apache Sparku

- Vývoj a spouštění kanálů

- Monitorování vyhrazených fondů SQL, bezserverových fondů SQL, fondů Apache Sparku a úloh kanálu

- Správa oprávnění Synapse RBAC pro položky pracovního prostoru

- Vytváření spravovaných připojení privátních koncových bodů ke zdrojům dat a jímkách

Připojení iony ke koncovým bodům pracovního prostoru je možné provádět pomocí nástroje Synapse Studio. Je také možné vytvořit privátní koncové body , abyste zajistili, že komunikace s koncovými body pracovního prostoru je soukromá.

Přístup k veřejné síti a pravidla brány firewall

Ve výchozím nastavení jsou koncové body pracovního prostoru veřejnými koncovými body při jejich zřízení. Přístup k těmto koncovým bodům pracovního prostoru z jakékoli veřejné sítě je povolený, včetně sítí mimo organizaci zákazníka bez nutnosti připojení VPN nebo připojení ExpressRoute k Azure.

Všechny služby Azure, včetně služeb PaaS, jako je Azure Synapse, jsou chráněné základní ochranou před útoky DDoS, aby se zmírňovaly škodlivé útoky (monitorování aktivního provozu, detekce alwayson a omezení rizik automatických útoků).

Veškerý provoz do koncových bodů pracovního prostoru (i přes veřejné sítě) je šifrovaný a zabezpečený při přenosu protokolem TLS (Transport Level Security).

Pokud chcete chránit všechna citlivá data, doporučujeme zakázat veřejný přístup k koncovým bodům pracovního prostoru úplně. Tím zajistíte, že ke všem koncovým bodům pracovního prostoru budou mít přístup jenom privátní koncové body.

Zakázání veřejného přístupu pro všechny pracovní prostory Synapse v předplatném nebo skupině prostředků se vynucuje přiřazením služby Azure Policy. Je také možné zakázat přístup k veřejné síti pro jednotlivé pracovní prostory na základě citlivosti dat zpracovávaných pracovním prostorem.

Pokud je ale potřeba povolit veřejný přístup, důrazně doporučujeme nakonfigurovat pravidla brány firewall protokolu IP tak, aby umožňovala příchozí připojení jenom ze zadaného seznamu veřejných IP adres.

Pokud místní prostředí nemá přístup VPN nebo ExpressRoute k Azure, zvažte povolení veřejného přístupu a vyžaduje přístup ke koncovým bodům pracovního prostoru. V tomto případě zadejte seznam veřejných IP adres místních datových center a bran v pravidlech brány firewall protokolu IP.

Privátní koncové body

Privátní koncový bod Azure je rozhraní virtuální sítě s privátní IP adresou vytvořenou v podsíti vlastní virtuální sítě zákazníka. Privátní koncový bod je možné vytvořit pro libovolnou službu Azure, která podporuje privátní koncové body, jako jsou Azure Synapse, vyhrazené fondy SQL (dříve SQL DW), Azure SQL Database, Azure Storage nebo jakákoli služba v Azure využívající službu Azure Private Link.

Privátní koncové body ve virtuální síti je možné vytvořit pro všechny tři koncové body pracovního prostoru Synapse jednotlivě. Tímto způsobem se můžou vytvořit tři privátní koncové body pro tři koncové body pracovního prostoru Synapse: jeden pro vyhrazený fond SQL, jeden pro bezserverový fond SQL a jeden pro vývojový koncový bod.

Privátní koncové body mají v porovnání s veřejnými koncovými body mnoho výhod zabezpečení. Privátní koncové body ve virtuální síti Azure jsou přístupné jenom z:

- Stejná virtuální síť, která obsahuje tento privátní koncový bod.

- Virtuální sítě Azure v místním nebo globálním partnerském vztahu.

- Místní sítě připojené k Azure přes VPN Gateway nebo ExpressRoute

Hlavní výhodou privátních koncových bodů je, že už není nutné zpřístupnit koncové body pracovního prostoru veřejnému internetu. Tím méně expozice, tím lépe.

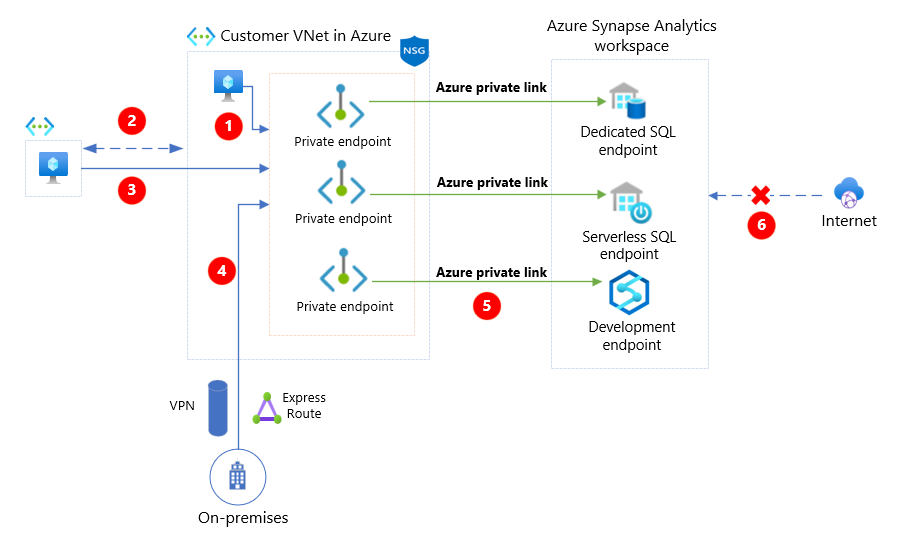

Následující diagram znázorňuje privátní koncové body.

Výše uvedený diagram znázorňuje následující klíčové body:

| Položka | Popis |

|---|---|

| Pracovní stanice z virtuální sítě zákazníka přistupují k privátním koncovým bodům Azure Synapse. | |

| Partnerský vztah mezi virtuální sítí zákazníka a jinou virtuální sítí | |

| Pracovní stanice z partnerské virtuální sítě přistupuje k privátním koncovým bodům Azure Synapse. | |

| Místní síť přistupuje k privátním koncovým bodům Azure Synapse prostřednictvím sítě VPN nebo ExpressRoute. | |

| Koncové body pracovního prostoru se mapují na virtuální síť zákazníka prostřednictvím privátních koncových bodů pomocí služby Azure Private Link. | |

| Veřejný přístup je v pracovním prostoru Synapse zakázaný. |

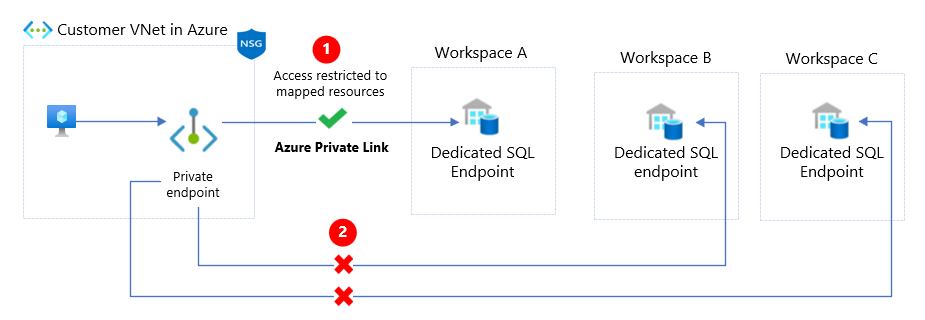

V následujícím diagramu se privátní koncový bod mapuje na instanci prostředku PaaS místo celé služby. V případě incidentu zabezpečení v síti je vystavena pouze instance mapovaného prostředku, čímž se minimalizuje vystavení a hrozba úniku dat a exfiltrace.

Výše uvedený diagram znázorňuje následující klíčové body:

| Položka | Popis |

|---|---|

| Privátní koncový bod ve virtuální síti zákazníka se mapuje na jeden vyhrazený fond SQL (dříve SQL DW) v pracovním prostoru A. | |

| Ostatní koncové body fondu SQL v jiných pracovních prostorech (B a C) nejsou přístupné prostřednictvím tohoto privátního koncového bodu, což minimalizuje vystavení. |

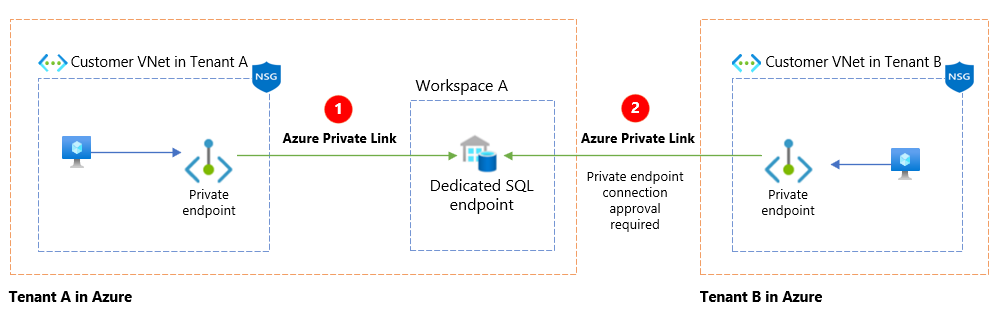

Privátní koncový bod funguje napříč tenanty a oblastmi Microsoft Entra, takže je možné vytvořit připojení privátních koncových bodů k pracovním prostorům Synapse napříč tenanty a oblastmi. V tomto případě prochází pracovním postupem schválení připojení privátního koncového bodu. Vlastník prostředku řídí, která připojení privátního koncového bodu jsou schválena nebo odepřena. Vlastník prostředku má plnou kontrolu nad tím, kdo se může připojit ke svým pracovním prostorům.

Následující diagram znázorňuje pracovní postup schválení připojení privátního koncového bodu.

Výše uvedený diagram znázorňuje následující klíčové body:

| Položka | Popis |

|---|---|

| Vyhrazený fond SQL (dříve SQL DW) v pracovním prostoru A v tenantovi A je přístupný privátním koncovým bodem ve virtuální síti zákazníka v tenantovi A. | |

| Ke stejnému vyhrazenému fondu SQL (dříve SQL DW) v pracovním prostoru A v tenantovi A se přistupuje privátním koncovým bodem ve virtuální síti zákazníka v tenantovi B prostřednictvím pracovního postupu schválení připojení. |

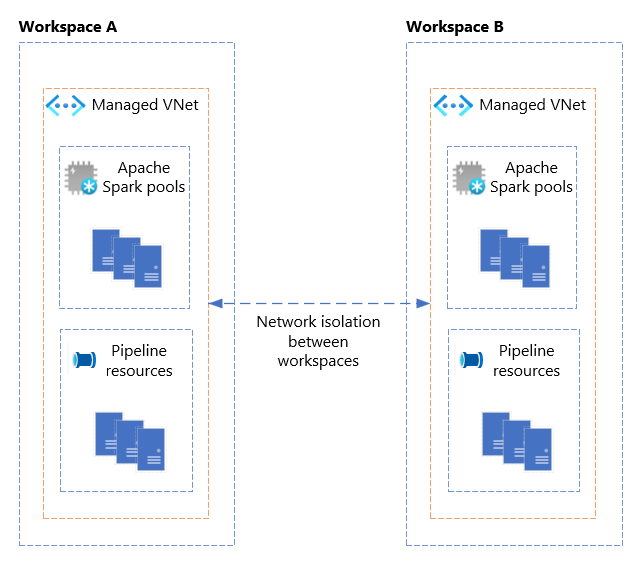

Spravovaná virtuální síť

Funkce spravované virtuální sítě Synapse poskytuje plně spravovaná izolace sítě pro fond Apache Spark a výpočetní prostředky kanálu mezi pracovními prostory Synapse. Dá se nakonfigurovat při vytváření pracovního prostoru. Kromě toho také poskytuje izolaci sítě pro clustery Spark v rámci stejného pracovního prostoru. Každý pracovní prostor má svou vlastní virtuální síť, kterou plně spravuje Synapse. Spravovaná virtuální síť není uživatelům viditelná, aby mohli provádět žádné změny. Všechny výpočetní prostředky kanálu nebo fondu Apache Spark, které jsou spuštěné službou Azure Synapse ve spravované virtuální síti, se zřídí ve své vlastní virtuální síti. Tímto způsobem je plná izolace sítě od jiných pracovních prostorů.

Tato konfigurace eliminuje potřebu vytvářet a spravovat virtuální sítě a skupiny zabezpečení sítě pro fond a prostředky kanálů Apache Sparku, jak to obvykle provádí injektáž virtuální sítě.

Služby s více tenanty v pracovním prostoru Synapse, jako jsou vyhrazené fondy SQL a bezserverové fondy SQL, se v rámci spravované virtuální sítě nezřizují .

Následující diagram znázorňuje izolaci sítě mezi dvěma spravovanými virtuálními sítěmi pracovních prostorů A a B s fondy Apache Sparku a prostředky kanálů v rámci spravovaných virtuálních sítí.

Připojení spravovaného privátního koncového bodu

Spravované připojení privátního koncového bodu umožňuje připojení k jakékoli službě Azure PaaS (která podporuje službu Private Link) bezpečně a bez problémů, aniž by bylo potřeba vytvořit privátní koncový bod pro danou službu z virtuální sítě zákazníka. Synapse automaticky vytvoří a spravuje privátní koncový bod. Tato připojení používají výpočetní prostředky zřízené v rámci spravované virtuální sítě Synapse, jako jsou fondy Apache Sparku a prostředky kanálu, k privátnímu připojení ke službám Azure PaaS.

Pokud se například chcete z kanálu soukromě připojit ke svému účtu úložiště Azure, obvyklým přístupem je vytvoření privátního koncového bodu pro účet úložiště a použití místního prostředí Integration Runtime pro připojení k privátnímu koncovému bodu úložiště. Se spravovanými virtuálními sítěmi Synapse se můžete soukromě připojit ke svému účtu úložiště pomocí prostředí Azure Integration Runtime jednoduše vytvořením spravovaného připojení privátního koncového bodu přímo k danému účtu úložiště. Tento přístup eliminuje potřebu místního prostředí Integration Runtime pro privátní připojení ke službám Azure PaaS.

Služby s více tenanty v pracovním prostoru Synapse, jako jsou vyhrazené fondy SQL a bezserverové fondy SQL, se v rámci spravované virtuální sítě nezřizují . Proto pro odchozí připojení nepoužívají spravovaná připojení privátního koncového bodu vytvořená v pracovním prostoru.

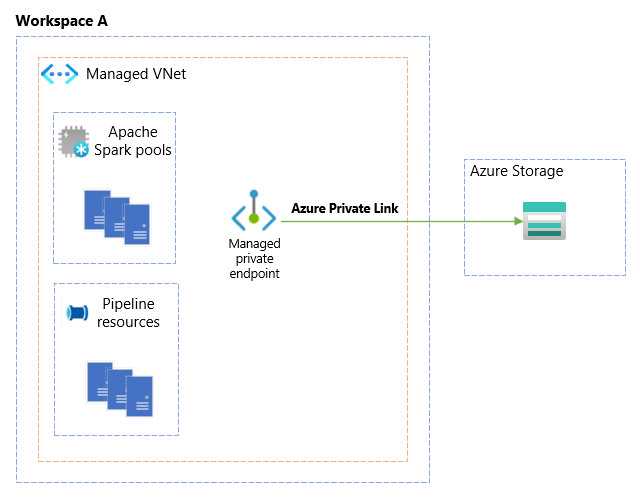

Následující diagram znázorňuje spravovaný privátní koncový bod, který se připojuje k účtu úložiště Azure ze spravované virtuální sítě v pracovním prostoru A.

Pokročilé zabezpečení Sparku

Spravovaná virtuální síť také poskytuje některé výhody pro uživatele fondu Apache Spark. Nemusíte se starat o konfiguraci pevného adresního prostoru podsítě tak, jak by se provádělo v injektáži virtuální sítě. Azure Synapse se automaticky postará o přidělování těchto adresních prostorů dynamicky pro úlohy.

Fondy Sparku navíc fungují jako cluster úloh. To znamená, že každý uživatel získá při interakci s pracovním prostorem svůj vlastní cluster Spark. Vytvoření fondu Sparku v rámci pracovního prostoru jsou informace o metadatech pro to, co se uživateli přiřadí při provádění úloh Sparku. To znamená, že každý uživatel získá vlastní cluster Spark ve vyhrazené podsíti uvnitř spravované virtuální sítě pro spouštění úloh. Relace fondu Sparku od stejného uživatele se spouštějí na stejných výpočetních prostředcích. Poskytováním této funkce existují tři hlavní výhody:

- Větší zabezpečení kvůli izolaci úloh na základě uživatele

- Snížení hlučných sousedů.

- Vyšší výkon.

Ochrana před exfiltrací dat

Pracovní prostory Synapse se spravovanou virtuální sítí mají další funkci zabezpečení označovanou jako ochrana před exfiltrací dat. Chrání veškerý odchozí provoz z Azure Synapse ze všech služeb, včetně vyhrazených fondů SQL, bezserverových fondů SQL, fondů Apache Spark a kanálů. Konfiguruje se povolením ochrany exfiltrace dat na úrovni pracovního prostoru (v době vytváření pracovního prostoru), aby se odchozí připojení omezila na povolený seznam tenantů Microsoft Entra. Ve výchozím nastavení se do seznamu přidá jenom domovský tenant pracovního prostoru, ale po vytvoření pracovního prostoru je možné přidat nebo upravit seznam tenantů Microsoft Entra. Přidání dalších tenantů je vysoce privilegovaná operace, která vyžaduje zvýšenou roli Synapse Správa istratoru. Efektivně řídí exfiltraci dat z Azure Synapse do jiných organizací a tenantů, aniž by bylo nutné mít složité zásady zabezpečení sítě.

U pracovních prostorů s povolenou ochranou před exfiltrací dat musí kanály Synapse a fondy Apache Sparku používat spravovaná připojení privátních koncových bodů pro všechna jejich odchozí připojení.

Vyhrazený fond SQL a bezserverový fond SQL nepoužívají spravované privátní koncové body pro odchozí připojení; Veškeré odchozí připojení z fondů SQL je však možné provést pouze pro schválené cíle, což jsou cíle spravovaných připojení privátních koncových bodů.

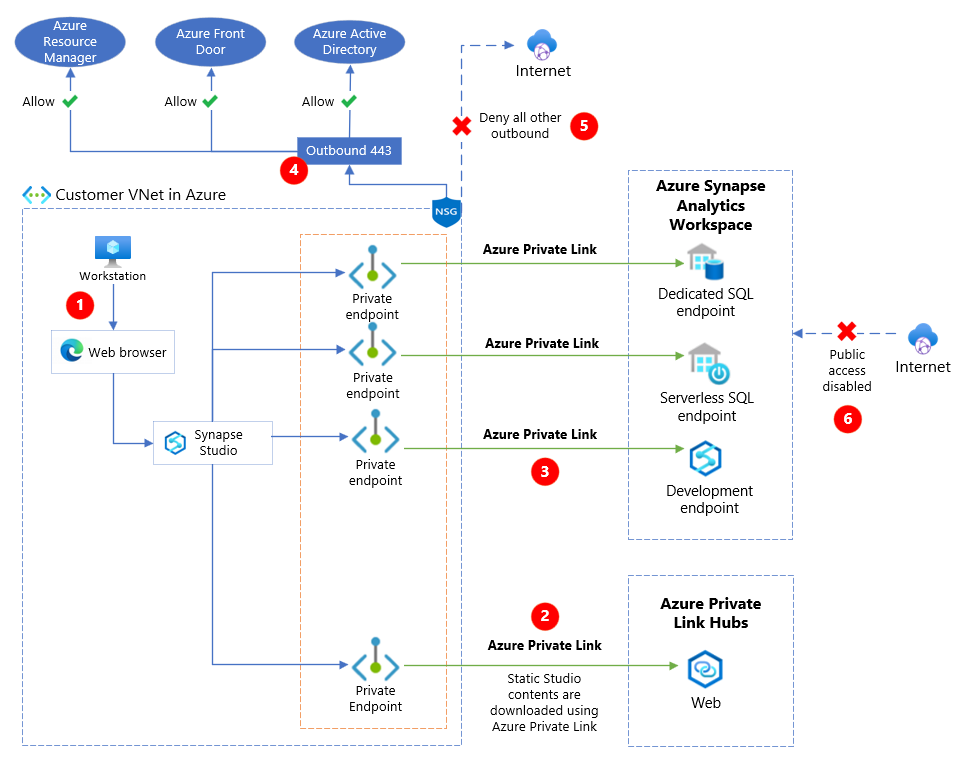

Centra private linku pro Synapse Studio

Služba Synapse Private Link Hubs umožňuje zabezpečené připojení k Synapse Studiu z virtuální sítě zákazníka pomocí služby Azure Private Link. Tato funkce je užitečná pro zákazníky, kteří chtějí přistupovat k pracovnímu prostoru Synapse pomocí sady Synapse Studio z řízeného a omezeného prostředí, kde je odchozí internetový provoz omezený na omezenou sadu služeb Azure.

Toho dosáhnete vytvořením prostředku centra privátního propojení a privátního koncového bodu do tohoto centra z virtuální sítě. Tento privátní koncový bod se pak použije pro přístup k sadě Studio pomocí plně kvalifikovaného názvu domény (FQDN) web.azuresynapse.net s privátní IP adresou z virtuální sítě. Prostředek centra private linku stáhne statický obsah synapse Studia přes Azure Private Link na pracovní stanici uživatele. Kromě toho je potřeba vytvořit samostatné privátní koncové body pro jednotlivé koncové body pracovního prostoru, aby byla komunikace s koncovými body pracovního prostoru soukromá.

Následující diagram znázorňuje centra privátních propojení pro Synapse Studio.

Výše uvedený diagram znázorňuje následující klíčové body:

| Položka | Popis |

|---|---|

| Pracovní stanice v omezené virtuální síti zákazníka přistupuje k synapse Studiu pomocí webového prohlížeče. | |

| Privátní koncový bod vytvořený pro prostředek služby Private Link Hubs slouží ke stažení obsahu statického studia pomocí služby Azure Private Link. | |

| Privátní koncové body vytvořené pro koncové body pracovního prostoru Synapse přistupují k prostředkům pracovního prostoru bezpečně pomocí služby Azure Private Links. | |

| Pravidla skupin zabezpečení sítě v omezené virtuální síti zákazníka umožňují odchozí provoz přes port 443 na omezenou sadu služeb Azure, jako je Azure Resource Manager, Azure Front Door a Microsoft Entra ID. | |

| Pravidla skupin zabezpečení sítě v omezené virtuální síti zákazníka zakazují veškerý ostatní odchozí provoz z virtuální sítě. | |

| Veřejný přístup je v pracovním prostoru Synapse zakázaný. |

Vyhrazený fond SQL (dříve SQL DW)

Před nabídkou Azure Synapse se nabídl produkt Azure SQL Data Warehouse s názvem SQL DW. Teď se přejmenuje na vyhrazený fond SQL (dříve SQL DW).

Vyhrazený fond SQL (dříve SQL DW) se vytvoří na logickém serveru Azure SQL. Jedná se o zabezpečitelný logický konstrukt, který funguje jako centrální bod správy pro kolekci databází, včetně SQL DW a dalších databází Azure SQL.

Většina základních funkcí zabezpečení sítě probíraných v předchozích částech tohoto článku pro Azure Synapse platí také pro vyhrazený fond SQL (dříve SQL DW). Patří sem:

- Pravidla brány firewall protokolu IP

- Zakázání přístupu k veřejné síti

- Privátní koncové body

- Ochrana před exfiltrací dat prostřednictvím pravidel odchozí brány firewall

Vzhledem k tomu, že vyhrazený fond SQL (dříve SQL DW) je víceklientská služba, není zřízený v rámci spravované virtuální sítě. To znamená, že některé funkce, jako jsou spravovaná virtuální síť a spravovaná připojení privátních koncových bodů, se na ni nevztahují.

Matice funkcí zabezpečení sítě

Následující srovnávací tabulka poskytuje základní přehled funkcí zabezpečení sítě podporovaných v nabídkách Azure Synapse:

| Funkce | Azure Synapse: Fond Apache Spark | Azure Synapse: Vyhrazený fond SQL | Azure Synapse: Bezserverový fond SQL | Vyhrazený fond SQL (dříve SQL DW) |

|---|---|---|---|---|

| Pravidla brány firewall protokolu IP | Ano | Ano | Ano | Yes |

| Zakázání veřejného přístupu | Ano | Ano | Ano | Yes |

| Privátní koncové body | Ano | Ano | Ano | Yes |

| Ochrana před exfiltrací dat | Ano | Ano | Ano | Yes |

| Zabezpečený přístup pomocí nástroje Synapse Studio | Ano | Ano | Ano | No |

| Přístup z omezené sítě pomocí centra Synapse Private Link | Ano | Ano | Ano | No |

| Spravovaná virtuální síť a izolace sítě na úrovni pracovního prostoru | Ano | – | – | N/A |

| Spravovaná připojení privátního koncového bodu pro odchozí připojení | Ano | – | – | N/A |

| Izolace sítě na úrovni uživatele | Ano | – | – | N/A |

Další kroky

V dalším článku této série white paper se dozvíte o ochraně před hrozbami.