Přiřazení oprávnění na úrovni sdílené složky pro sdílené složky Azure

Jakmile pro účet úložiště povolíte zdroj služby Active Directory (AD), musíte nakonfigurovat oprávnění na úrovni sdílené složky, abyste ke sdílené složce získali přístup. Oprávnění na úrovni sdílené složky můžete přiřadit dvěma způsoby. Můžete je přiřadit konkrétním uživatelům nebo skupinám Microsoft Entra a přiřadit je všem ověřeným identitám jako výchozí oprávnění na úrovni sdílené složky.

Důležité

Úplné řízení správy sdílené složky, včetně možnosti převzít vlastnictví souboru, vyžaduje použití klíče účtu úložiště. Úplné řízení správy se u ověřování na základě identit nepodporuje.

Platí pro

| Typ sdílené složky | SMB | NFS |

|---|---|---|

| Sdílené složky úrovně Standard (GPv2), LRS/ZRS | ||

| Sdílené složky úrovně Standard (GPv2), GRS/GZRS | ||

| Sdílené složky úrovně Premium (FileStorage), LRS/ZRS |

Volba způsobu přiřazení oprávnění na úrovni sdílené složky

Oprávnění na úrovni sdílené složky Azure se konfigurují pro uživatele, skupiny nebo instanční objekty Microsoft Entra, zatímco oprávnění k adresáři a úrovni souborů se vynucují pomocí seznamů řízení přístupu (ACL) Windows. Musíte přiřadit oprávnění na úrovni sdílené složky identitě Microsoft Entra představující uživatele, skupinu nebo instanční objekt, který by měl mít přístup. Ověřování a autorizace vůči identitám, které existují pouze v ID Microsoft Entra, jako jsou spravované identity Azure (MSI), se nepodporují.

Většina uživatelů by měla přiřadit oprávnění na úrovni sdílené složky konkrétním uživatelům nebo skupinám Microsoft Entra a pak používat seznamy ACL systému Windows k podrobnému řízení přístupu na úrovni adresáře a souboru. Toto je nejpřísnější a nejbezpečnější konfigurace.

Existují tři scénáře, kdy místo toho doporučujeme použít výchozí oprávnění na úrovni sdílené složky, které umožňuje čtenáři, přispěvateli se zvýšenými oprávněními, privilegovanému přispěvateli nebo privilegovanému čtenáři přístup ke všem ověřeným identitám:

- Pokud nemůžete synchronizovat místní službu AD DS s ID Microsoft Entra, můžete použít výchozí oprávnění na úrovni sdílené složky. Přiřazení výchozího oprávnění na úrovni sdílené složky umožňuje obejít požadavek na synchronizaci, protože v Microsoft Entra ID nemusíte zadávat oprávnění k identitám. Seznamy ACL systému Windows pak můžete použít k podrobnému vynucení oprávnění u souborů a adresářů.

- Identity, které jsou svázané s AD, ale nejdou synchronizovat s Microsoft Entra ID, můžou také využít výchozí oprávnění na úrovni sdílené složky. To může zahrnovat samostatné účty spravované služby (sMSA), účty spravovaných služeb (gMSA) a účty počítačů.

- Místní služba AD DS, kterou používáte, se synchuje s jiným ID Microsoft Entra, než je ID Microsoft Entra, ve kterém je sdílená složka nasazená.

- To je typické při správě víceklientských prostředí. Pomocí výchozího oprávnění na úrovni sdílené složky můžete obejít požadavek na hybridní identitu Microsoft Entra ID. Seznamy ACL systému Windows můžete dál používat v souborech a adresářích k podrobnému vynucení oprávnění.

- Dáváte přednost vynucení ověřování pouze pomocí seznamů ACL systému Windows na úrovni souboru a adresáře.

Role Azure RBAC pro Azure Files

Existuje pět předdefinovaných rolí řízení přístupu na základě role (RBAC) pro Azure Files, z nichž některé umožňují udělit uživatelům a skupinám oprávnění na úrovni sdílení. Pokud používáte Průzkumník služby Azure Storage, budete také potřebovat roli Čtenář a Přístup k datům, abyste mohli číst a přistupovat ke sdílené složce Azure.

Poznámka:

Vzhledem k tomu, že účty počítačů nemají identitu v Microsoft Entra ID, nemůžete pro ně nakonfigurovat Azure RBAC. Účty počítačů ale mají přístup ke sdílené složce pomocí výchozího oprávnění na úrovni sdílené složky.

| Předdefinovaná role Azure RBAC | Popis |

|---|---|

| Čtečka sdílené složky SMB s daty souboru úložiště | Umožňuje přístup pro čtení k souborům a adresářům ve sdílených složkách Azure. Tato role je podobná seznamu ACL sdílené složky na souborových serverech Windows. |

| Přispěvatel sdílené složky SMB dat souborů úložiště | Umožňuje čtení, zápis a odstraňování přístupu k souborům a adresářům ve sdílených složkách Azure. |

| Přispěvatel sdílené složky SMB se zvýšenými oprávněními k datům souboru úložiště | Umožňuje číst, zapisovat, odstraňovat a upravovat seznamy ACL u souborů a adresářů ve sdílených složkách Azure. Tato role je analogická ke změně seznamu ACL sdílené složky na souborových serverech Windows. |

| Privilegovaný přispěvatel dat souboru úložiště | Umožňuje čtení, zápis, odstranění a úpravy seznamů ACL ve sdílených složkách Azure přepsáním existujících seznamů ACL. |

| Privilegovaná čtečka dat souboru úložiště | Umožňuje přístup pro čtení ve sdílených složkách Azure přepsáním existujících seznamů ACL. |

Oprávnění na úrovni sdílení pro konkrétní uživatele nebo skupiny Microsoft Entra

Pokud chcete pro přístup k prostředkům sdílené složky Azure použít konkrétního uživatele nebo skupiny Microsoft Entra, musí být tato identita hybridní identitou, která existuje v místní službě AD DS i v Microsoft Entra ID. Řekněme například, že máte ve službě AD uživatele, který je user1@onprem.contoso.com a synchronizovali jste se s Microsoft Entra ID jako user1@contoso.com pomocí synchronizace Microsoft Entra Connect nebo cloudové synchronizace Microsoft Entra Connect. Aby tento uživatel měl přístup ke službě Azure Files, musíte přiřadit oprávnění user1@contoso.comna úrovni sdílené složky . Stejný koncept platí pro skupiny a instanční objekty.

Důležité

Oprávnění přiřazujte explicitním deklarováním akcí a datových akcí namísto použití zástupného znaku (*). Jestliže definice vlastní role pro datovou akci obsahuje zástupný znak, všechny identity přiřazené k této roli mají udělen přístup ke všem možným datovým akcím. To znamená, že všem těmto identitám se udělí také každá nová datová akce přidaná na platformu. Přístup a oprávnění navíc udělená prostřednictvím nových akcí nebo datových akcí nemusí být žádoucí pro zákazníky používající zástupný znak.

Aby oprávnění na úrovni sdílené složky fungovala, musíte:

- Pokud je zdrojem AD DS nebo Microsoft Entra Kerberos, musíte synchronizovat uživatele a skupiny z místní služby AD do Microsoft Entra ID pomocí místní aplikace Microsoft Entra Connect Sync nebo cloudové synchronizace Microsoft Entra Connect, odlehčeného agenta, který je možné nainstalovat z Centra pro správu Microsoft Entra.

- Přidejte do role RBAC synchronizované skupiny AD, aby měli přístup k vašemu účtu úložiště.

Tip

Volitelné: Zákazníci, kteří chtějí migrovat oprávnění na úrovni sdílené složky serveru SMB do oprávnění RBAC, můžou pomocí Move-OnPremSharePermissionsToAzureFileShare rutiny PowerShellu migrovat oprávnění adresáře a souborů z místního prostředí do Azure. Tato rutina vyhodnotí skupiny konkrétní místní sdílené složky a pak zapíše příslušné uživatele a skupiny do sdílené složky Azure pomocí tří rolí RBAC. Při vyvolání rutiny zadáte informace pro místní sdílenou složku a sdílenou složku Azure.

Pomocí webu Azure Portal, Azure PowerShellu nebo Azure CLI můžete přiřadit předdefinované role identitě Microsoft Entra uživatele za účelem udělení oprávnění na úrovni sdílené složky.

Důležité

Dokončené přiřazení oprávnění na úrovni sdílené složky se projeví do tří hodin. Před připojením ke sdílené složce pomocí přihlašovacích údajů počkejte na synchronizaci oprávnění.

Pokud chcete přiřadit roli Azure identitě Microsoft Entra pomocí webu Azure Portal, postupujte takto:

- Na webu Azure Portal přejděte do sdílené složky nebo vytvořte sdílenou složku SMB.

- Vyberte Řízení přístupu (IAM).

- Vyberte Přidat přiřazení role.

- V okně Přidat přiřazení role vyberte v seznamu rolí odpovídající předdefinované role.

- Ponechte možnost Přiřadit přístup k výchozímu nastavení: Uživatel, skupina nebo instanční objekt Microsoft Entra. Vyberte cílovou identitu Microsoft Entra podle jména nebo e-mailové adresy. Vybraná identita Microsoft Entra musí být hybridní identita a nemůže být pouze cloudovou identitou. To znamená, že stejná identita je také reprezentována ve službě AD DS.

- Výběrem možnosti Uložit dokončete operaci přiřazení role.

Oprávnění na úrovni sdílené složky pro všechny ověřené identity

Pro účet úložiště můžete přidat výchozí oprávnění na úrovni sdílené složky místo konfigurace oprávnění na úrovni sdílené složky pro uživatele nebo skupiny Microsoft Entra. Výchozí oprávnění na úrovni sdílené složky přiřazené k vašemu účtu úložiště platí pro všechny sdílené složky obsažené v účtu úložiště.

Když nastavíte výchozí oprávnění na úrovni sdílené složky, budou mít všichni ověření uživatelé a skupiny stejné oprávnění. Ověření uživatelé nebo skupiny jsou identifikováni jako identita, která se dá ověřit v místní službě AD DS, ke které je účet úložiště přidružený. Výchozí oprávnění na úrovni sdílené složky je nastaveno na None při inicializaci, což znamená, že ke souborům nebo adresářům ve sdílené složce Azure není povolený žádný přístup.

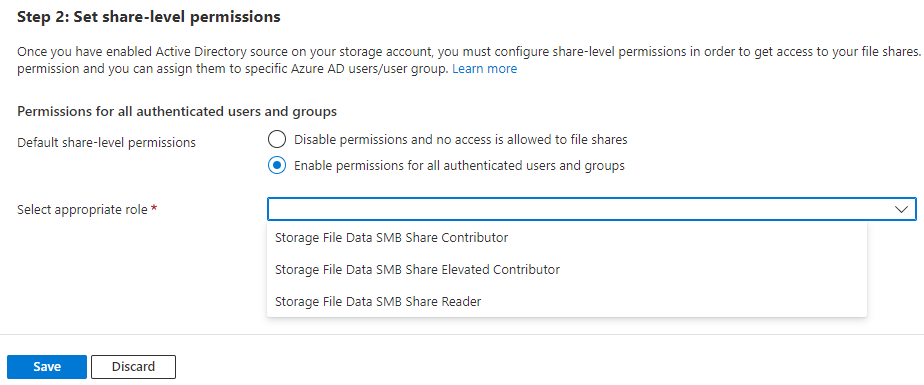

Pokud chcete nakonfigurovat výchozí oprávnění na úrovni sdílené složky pro účet úložiště pomocí webu Azure Portal, postupujte takto.

Na webu Azure Portal přejděte do účtu úložiště, který obsahuje vaše sdílené složky, a vyberte Sdílené složky datového úložiště>.

Před přiřazením výchozích oprávnění na úrovni sdílené složky musíte ve svém účtu úložiště povolit zdroj AD. Pokud jste to už udělali, vyberte Active Directory a pokračujte dalším krokem. V opačném případě vyberte Active Directory: Nenakonfigurováno, vyberte Nastavit v požadovaném zdroji AD a povolte zdroj AD.

Po povolení zdroje AD bude krok 2: Nastavení oprávnění na úrovni sdílené složky k dispozici pro konfiguraci. Vyberte Povolit oprávnění pro všechny ověřené uživatele a skupiny.

V rozevíracím seznamu vyberte příslušnou roli, která se má povolit jako výchozí oprávnění ke sdílené složce.

Zvolte Uložit.

Co se stane, když použijete obě konfigurace

Můžete také přiřadit oprávnění všem ověřeným uživatelům Microsoft Entra a konkrétním uživatelům nebo skupinám Microsoft Entra. V této konfiguraci bude mít konkrétní uživatel nebo skupina oprávnění vyšší úrovně z výchozího oprávnění na úrovni sdílené složky a přiřazení RBAC. Jinými slovy řečeno, řekněme, že jste uživateli udělili roli Čtenář SMB pro souborová data úložiště v cílové sdílené složce. Zároveň jste všem ověřeným uživatelům udělili výchozí oprávnění k ukládání dat protokolu SMB se zvýšenými oprávněními na úrovni sdílené složky. V této konfiguraci bude mít konkrétní uživatel úroveň přístupu ke sdílené složce smb dat úložiště se zvýšenými oprávněními přispěvatele . Oprávnění vyšší úrovně mají vždy přednost.

Další krok

Teď, když jste přiřadili oprávnění na úrovni sdílené složky, můžete nakonfigurovat oprávnění na úrovni adresáře a souboru. Mějte na paměti, že platnost oprávnění na úrovni sdílené složky může trvat až tři hodiny.