Kurz: Přidání podmínky přiřazení role pro omezení přístupu k objektům blob pomocí webu Azure Portal

Ve většině případů přiřazení role uděluje oprávnění, která potřebujete k prostředkům Azure. V některých případech ale můžete chtít poskytnout podrobnější řízení přístupu přidáním podmínky přiřazení role.

V tomto kurzu se naučíte:

- Přidání podmínky k přiřazení role

- Omezení přístupu k objektům blob na základě značky indexu objektů blob

Důležité

Řízení přístupu na základě atributů Azure (Azure ABAC) je obecně dostupné (GA) pro řízení přístupu ke službě Azure Blob Storage, Azure Data Lake Storage Gen2 a Frontám Azure pomocí requestresourceenvironment, a atributů v úrovních výkonu účtu služby Azure Storage úrovně Standard i principal Premium Storage. Atribut prostředku metadat kontejneru a objekt blob seznamu obsahují atribut požadavku v náhledu. Úplné informace o stavu funkcí ABAC pro Azure Storage najdete v tématu Stav funkcí podmínky ve službě Azure Storage.

Právní podmínky, které platí pro funkce Azure, které jsou ve verzi beta, verzi Preview nebo které zatím nejsou veřejně dostupné, najdete v Dodatečných podmínkách použití pro Microsoft Azure verze Preview.

Požadavky

Informace o požadavcích pro přidání nebo úpravu podmínek přiřazení role naleznete v tématu Požadavky na podmínky.

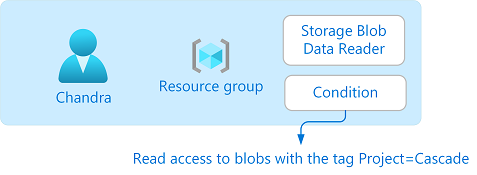

Podmínka

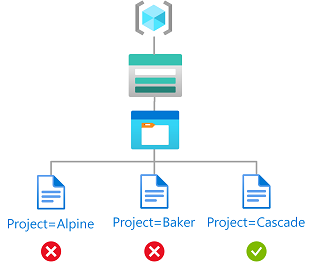

V tomto kurzu omezíte přístup k objektům blob s konkrétní značkou. Například přidáte podmínku k přiřazení role, aby Chandra mohl číst pouze soubory se značkou Project=Cascade.

Pokud se Chandra pokusí přečíst objekt blob bez značky Project=Cascade, přístup není povolený.

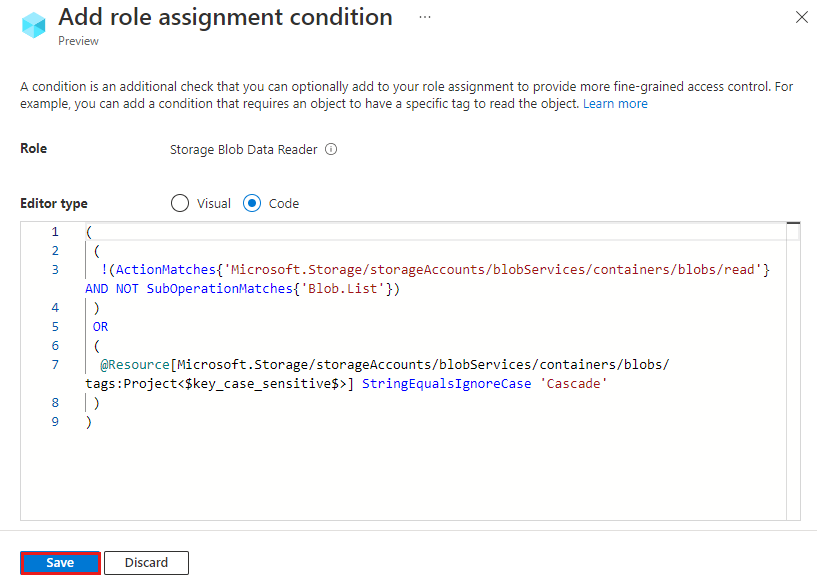

Tady je postup, jak podmínka vypadá v kódu:

(

(

!(ActionMatches{'Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read'}

AND NOT

SubOperationMatches{'Blob.List'})

)

OR

(

@Resource[Microsoft.Storage/storageAccounts/blobServices/containers/blobs/tags:Project<$key_case_sensitive$>] StringEqualsIgnoreCase 'Cascade'

)

)

Krok 1: Vytvoření uživatele

Přihlaste se k webu Azure Portal jako vlastník předplatného.

Vyberte Microsoft Entra ID.

Vytvořte uživatele nebo najděte existujícího uživatele. V tomto kurzu se jako příklad používá Chandra.

Krok 2: Nastavení úložiště

Vytvořte účet úložiště, který je kompatibilní s funkcí značek indexu objektů blob. Další informace najdete v tématu Správa a vyhledání dat objektů blob Azure pomocí značek indexu objektů blob.

Vytvořte nový kontejner v rámci účtu úložiště a nastavte úroveň anonymního přístupu na Privátní (bez anonymního přístupu).

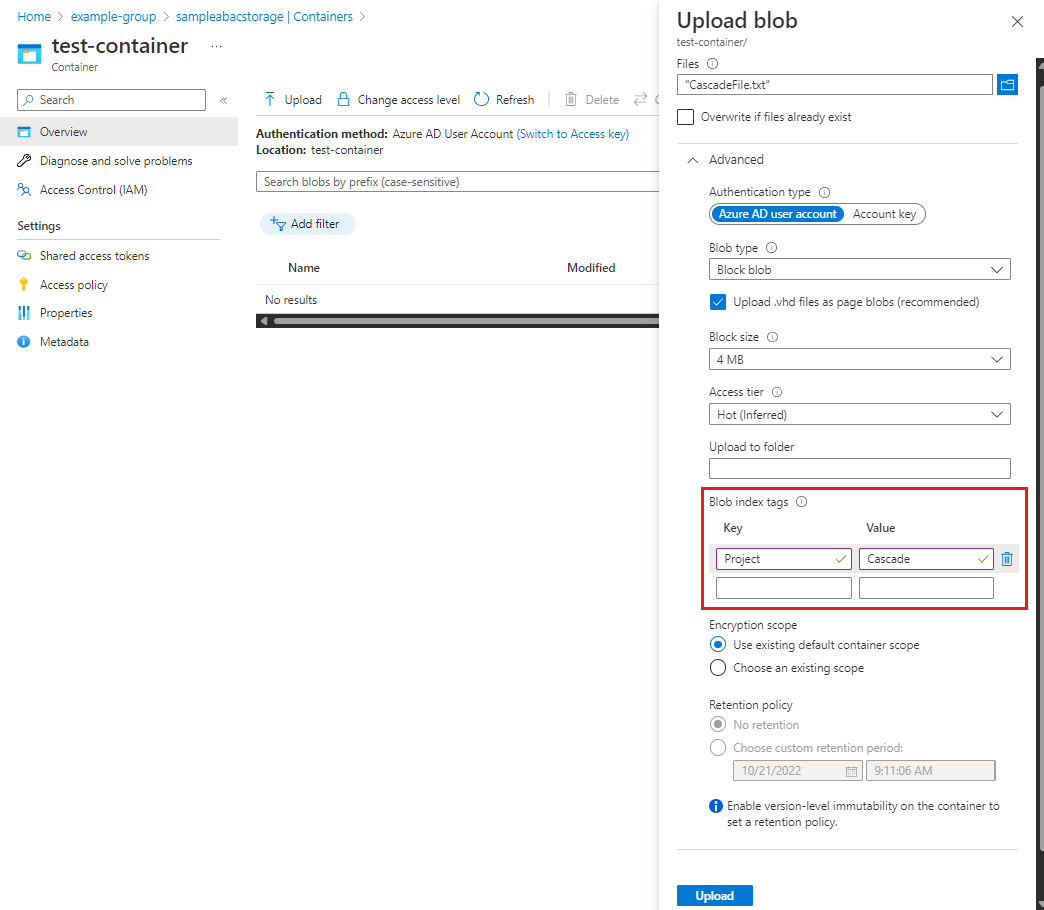

V kontejneru vyberte Nahrát a otevřete podokno Nahrát objekt blob.

Najděte textový soubor, který chcete nahrát.

Výběrem možnosti Upřesnit rozbalíte podokno.

V části Značky indexu objektů blob přidejte do textového souboru následující značku indexu objektu blob.

Pokud oddíl značek indexu objektů blob nevidíte a právě jste zaregistrovali své předplatné, možná budete muset několik minut počkat, než se změny rozšíří. Další informace najdete v tématu Použití značek indexu objektů blob ke správě a hledání dat ve službě Azure Blob Storage.

Poznámka:

Objekty blob také podporují možnost ukládat libovolná uživatelsky definovaná metadata klíč-hodnota. I když jsou metadata podobná značkě indexu objektů blob, musíte použít značky indexu objektů blob s podmínkami.

Key Hodnota Projekt Cascade

Výběrem tlačítka Nahrát soubor nahrajte.

Nahrajte druhý textový soubor.

Do druhého textového souboru přidejte následující značku indexu objektu blob.

Key Hodnota Projekt Baker

Krok 3: Přiřazení role dat objektů blob úložiště

Otevřete skupinu prostředků.

Vyberte Řízení přístupu (IAM) .

Výběrem karty Přiřazení rolí zobrazte přiřazení rolí v tomto oboru.

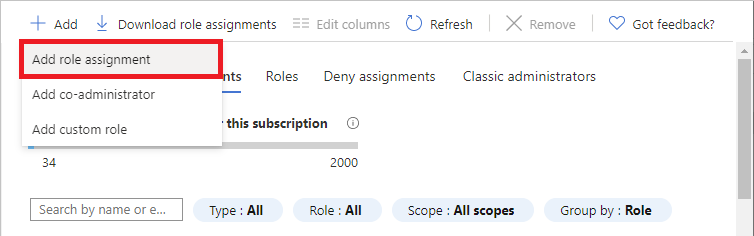

Vyberte Přidat>Přidat přiřazení role. Otevře se stránka Přidat přiřazení role:

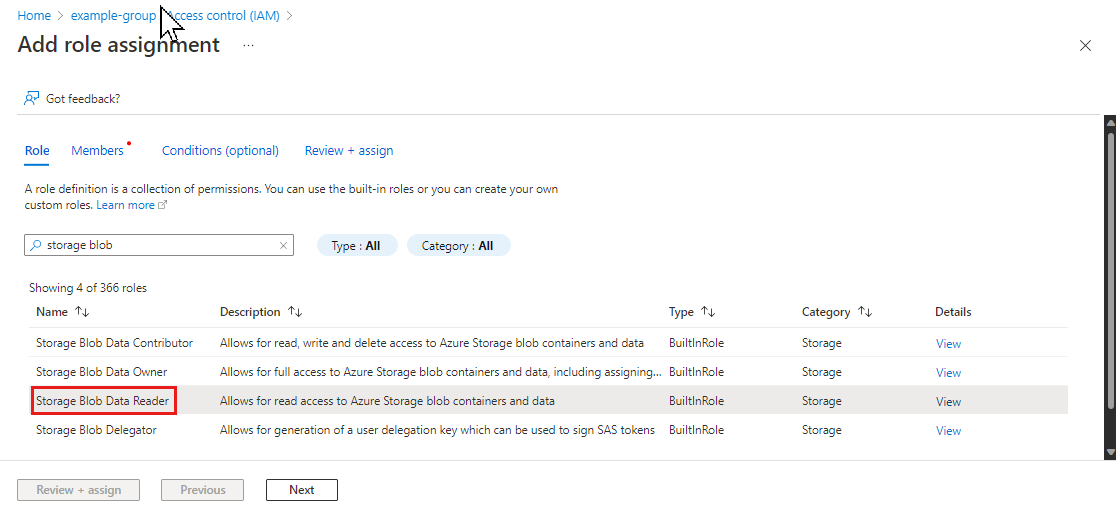

- Na kartě Role vyberte roli Čtenář dat objektu blob úložiště.

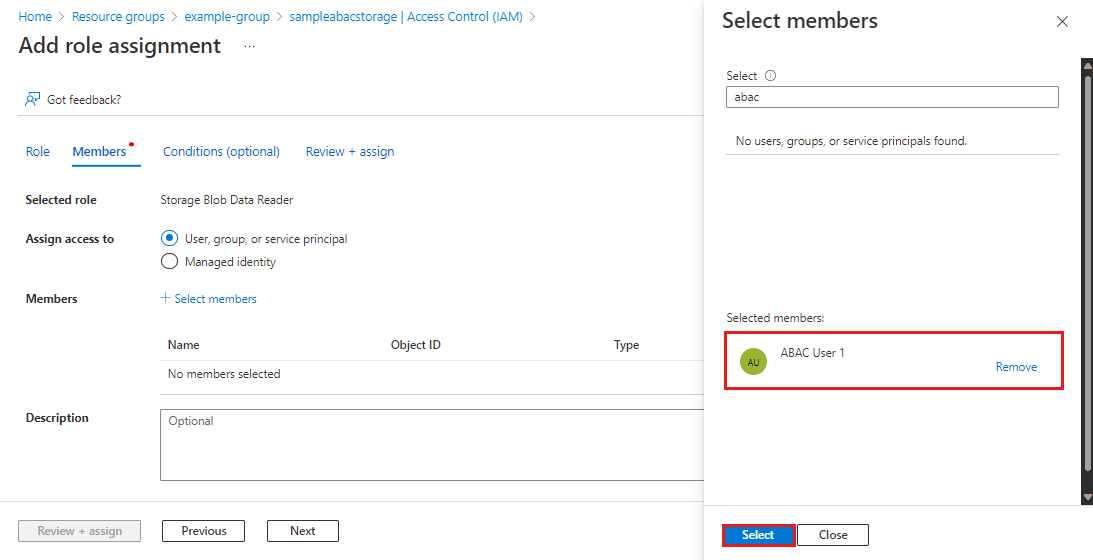

- Na kartě Členové vyberte uživatele, který jste vytvořili dříve.

(Volitelné) Do pole Popis zadejte přístup pro čtení k objektům blob se značkou Project=Cascade.

Vyberte Další.

Krok 4: Přidání podmínky

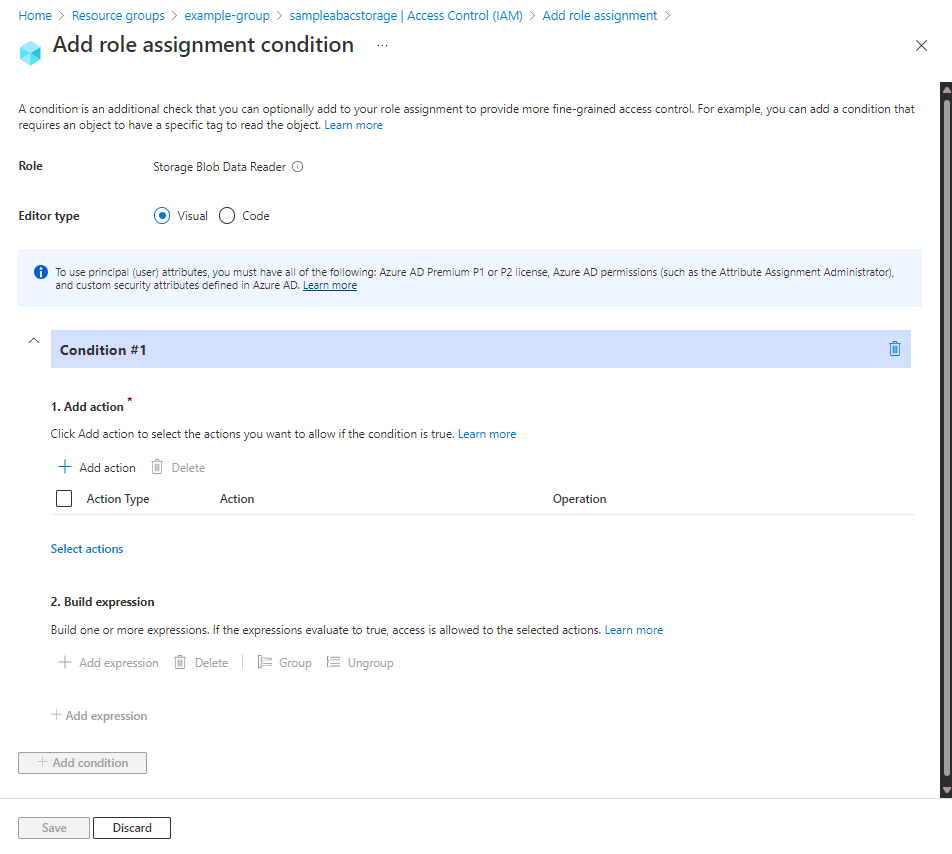

- Na kartě Podmínky (volitelné) vyberte Přidat podmínku. Zobrazí se stránka Přidat podmínku přiřazení role:

V části Přidat akci vyberte Přidat akci.

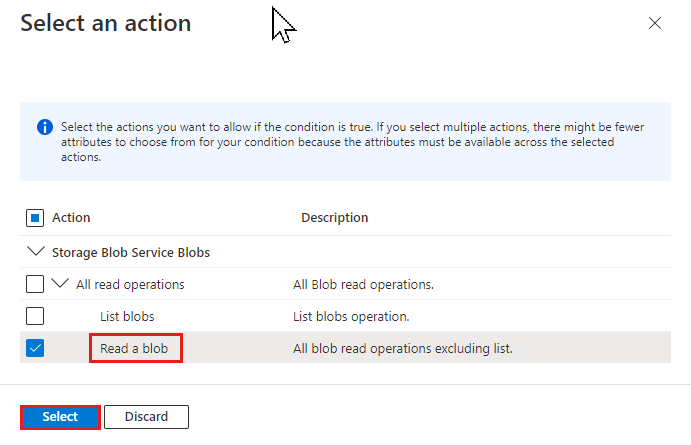

Zobrazí se podokno akce Vybrat. Toto podokno je filtrovaný seznam akcí dat na základě přiřazení role, která bude cílem vaší podmínky. Zaškrtněte políčko vedle položky Číst objekt blob a pak vyberte Vybrat:

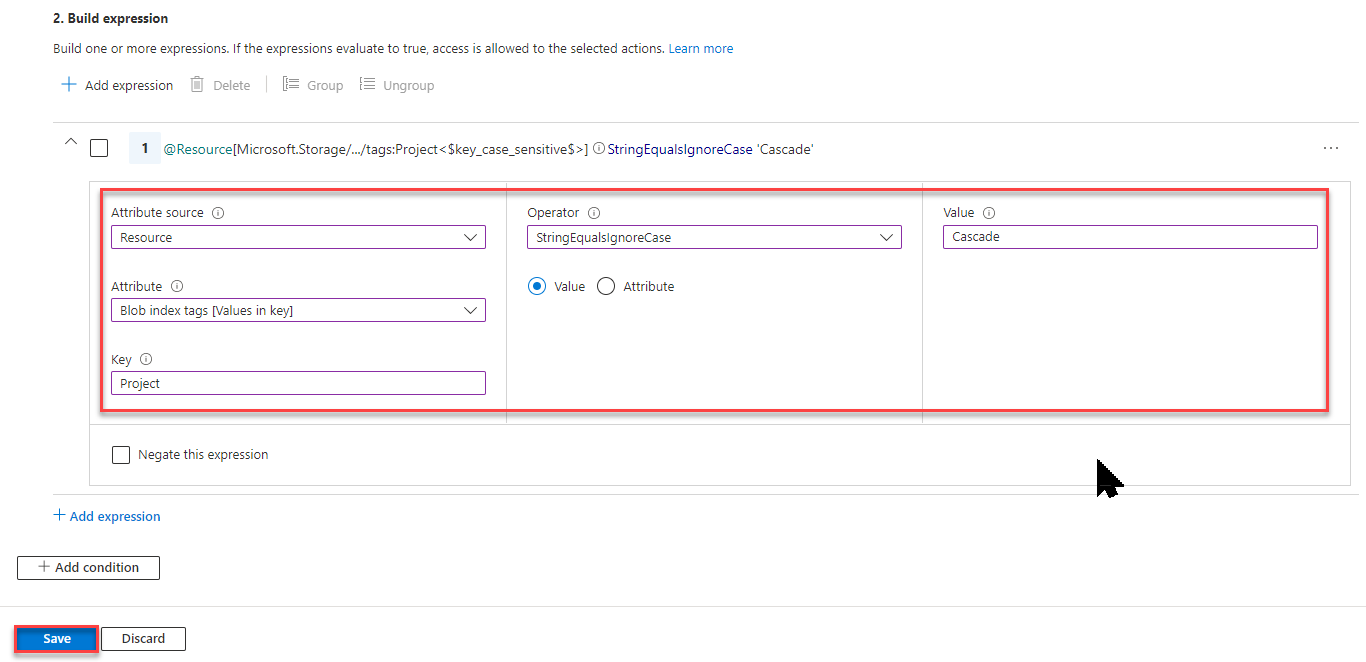

V části Výraz sestavení vyberte Přidat výraz.

Oddíl Výraz se rozbalí.

Zadejte následující nastavení výrazu:

Nastavení Hodnota Zdroj atributů Prostředek Atribut Značky indexu objektů blob [Hodnoty v klíči] Klíč Projekt Operátor StringEqualsIgnoreCase Hodnota Cascade

Posuňte se nahoru na typ Editoru a vyberte Kód.

Podmínka se zobrazí jako kód. V tomto editoru kódu můžete provádět změny podmínky. Pokud se chcete vrátit do editoru vizuálů, vyberte Visual.

Vyberte Uložit a přidejte podmínku a vraťte se na stránku Přidat přiřazení role.

Vyberte Další.

Na kartě Revize a přiřazení vyberte Zkontrolovat a přiřadit roli podmínkou.

Za chvíli se objektu zabezpečení přiřadí role ve vybraném oboru.

Krok 5: Přiřazení role Čtenář

Opakováním předchozích kroků přiřaďte roli Čtenář uživateli, který jste vytvořili dříve v oboru skupiny prostředků.

Poznámka:

Obvykle nemusíte přiřazovat roli Čtenář. To se ale provádí, abyste mohli podmínku otestovat pomocí webu Azure Portal.

Krok 6: Otestování podmínky

V novém okně se přihlaste k webu Azure Portal.

Přihlaste se jako uživatel, který jste vytvořili dříve.

Otevřete účet úložiště a kontejner, který jste vytvořili.

Ujistěte se, že je metoda ověřování nastavená na uživatelský účet Microsoft Entra, a ne přístupový klíč.

Vyberte textový soubor Baker.

Neměli byste být schopni zobrazit nebo stáhnout objekt blob a měla by se zobrazit zpráva o neúspěšné autorizaci.

Vyberte Kaskádový textový soubor.

Měli byste být schopni zobrazit a stáhnout objekt blob.

Krok 7: Vyčištění prostředků

Odeberte přiřazení role, které jste přidali.

Odstraňte účet testovacího úložiště, který jste vytvořili.

Odstraňte uživatele, který jste vytvořili.