Obory šifrování umožňují spravovat šifrování na úrovni jednotlivých objektů blob nebo kontejnerů. Obory šifrování můžete použít k vytvoření zabezpečených hranic mezi daty, která se nacházejí ve stejném účtu úložiště, ale patří různým zákazníkům. Další informace o oborech šifrování najdete v tématu Obory šifrování pro úložiště objektů blob.

Tento článek ukazuje, jak vytvořit obor šifrování. Ukazuje také, jak určit obor šifrování při vytváření objektu blob nebo kontejneru.

Můžete vytvořit obor šifrování, který je chráněný klíčem spravovaným Microsoftem nebo klíčem spravovaným zákazníkem, který je uložený ve službě Azure Key Vault nebo ve spravovaném modelu hardwarového zabezpečení (HSM) služby Azure Key Vault. Pokud chcete vytvořit obor šifrování s klíčem spravovaným zákazníkem, musíte nejprve vytvořit trezor klíčů nebo spravovaný HSM a přidat klíč, který chcete pro tento obor použít. Trezor klíčů nebo spravovaný HSM musí mít povolenou ochranu před vymazáním.

Účet úložiště a trezor klíčů můžou být ve stejném tenantovi nebo v různých tenantech. V obou případech může být účet úložiště a trezor klíčů v různých oblastech.

Při vytváření se automaticky povolí obor šifrování. Po vytvoření oboru šifrování ho můžete zadat při vytváření objektu blob. Při vytváření kontejneru můžete také zadat výchozí obor šifrování, který se automaticky vztahuje na všechny objekty blob v kontejneru.

Při konfiguraci oboru šifrování se vám účtuje minimálně jeden měsíc (30 dní). Po prvním měsíci se poplatky za rozsah šifrování účtují po hodinách. Další informace najdete v tématu Fakturace rozsahů šifrování.

Pokud chcete vytvořit obor šifrování na webu Azure Portal, postupujte takto:

Na webu Azure Portal přejděte na svůj účet úložiště.

V části Zabezpečení a sítě vyberte Šifrování.

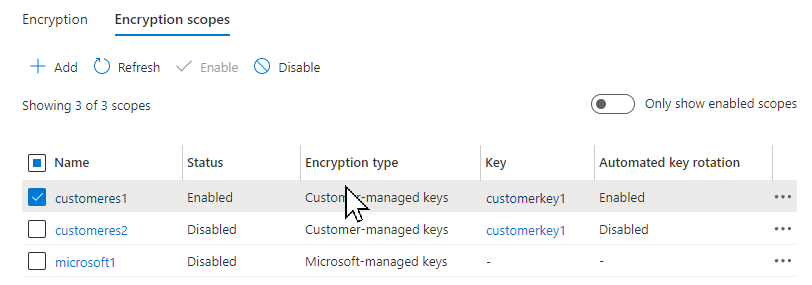

Vyberte kartu Obory šifrování.

Kliknutím na tlačítko Přidat přidáte nový obor šifrování.

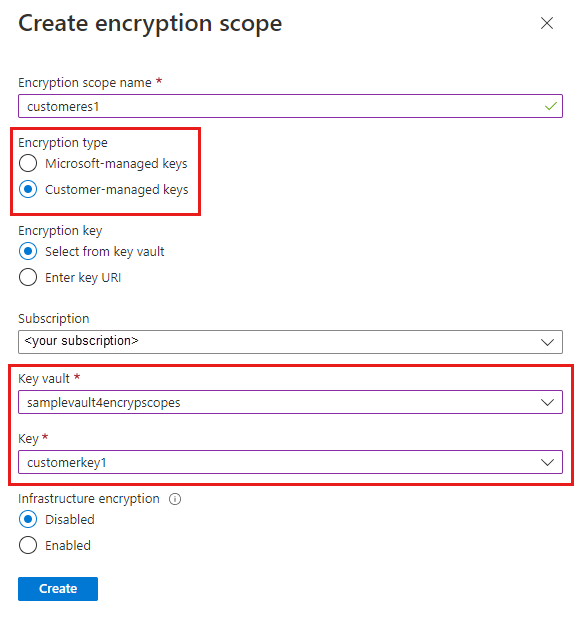

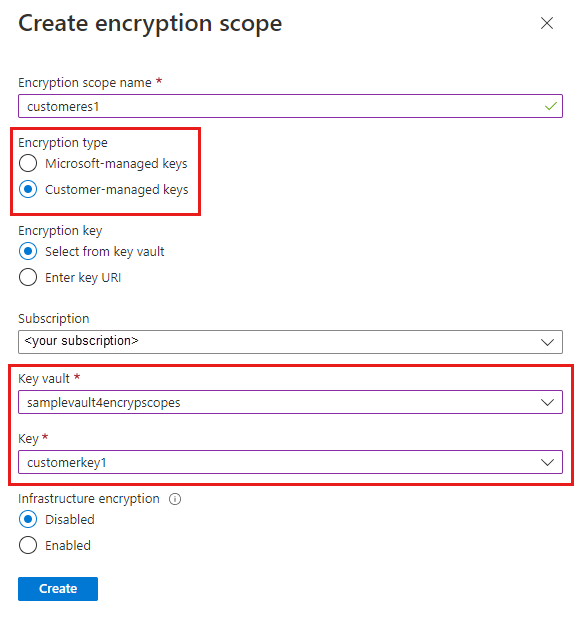

V podokně Vytvořit obor šifrování zadejte název nového oboru.

Vyberte požadovaný typ podpory šifrovacího klíče, a to buď klíče spravované Microsoftem, nebo klíče spravované zákazníkem.

- Pokud jste vybrali klíče spravované Microsoftem, kliknutím na Vytvořit vytvořte obor šifrování.

- Pokud jste vybrali klíče spravované zákazníkem, vyberte předplatné a zadejte trezor klíčů a klíč, který se má použít pro tento obor šifrování. Pokud je požadovaný trezor klíčů v jiné oblasti, vyberte Enter key URI a zadejte identifikátor URI klíče.

Pokud je pro účet úložiště povolené šifrování infrastruktury, automaticky se povolí pro nový obor šifrování. V opačném případě můžete zvolit, jestli chcete povolit šifrování infrastruktury pro obor šifrování.

Pokud chcete vytvořit obor šifrování pomocí PowerShellu, nainstalujte modul Az.Storage PowerShell verze 3.4.0 nebo novější.

Vytvoření oboru šifrování chráněného klíči spravovanými Microsoftem

Pokud chcete vytvořit obor šifrování chráněný klíči spravovanými Microsoftem, zavolejte pomocí parametru -StorageEncryption příkaz New-AzStorageEncryptionScope.

Pokud je pro účet úložiště povolené šifrování infrastruktury, automaticky se povolí pro nový obor šifrování. V opačném případě můžete zvolit, jestli chcete povolit šifrování infrastruktury pro obor šifrování. Pokud chcete vytvořit nový obor s povoleným šifrováním infrastruktury, zahrňte parametr -RequireInfrastructureEncryption .

Nezapomeňte nahradit zástupné hodnoty v příkladu vlastními hodnotami:

$rgName = "<resource-group>"

$accountName = "<storage-account>"

$scopeName = "<encryption-scope>"

New-AzStorageEncryptionScope -ResourceGroupName $rgName `

-StorageAccountName $accountName `

-EncryptionScopeName $scopeName1 `

-StorageEncryption

Vytvoření oboru šifrování chráněného klíči spravovanými zákazníkem ve stejném tenantovi

Pokud chcete vytvořit obor šifrování chráněný klíči spravovanými zákazníkem uloženými v trezoru klíčů nebo spravovaném HSM, který je ve stejném tenantovi jako účet úložiště, nejprve nakonfigurujte klíče spravované zákazníkem pro účet úložiště. Spravovanou identitu musíte přiřadit k účtu úložiště, který má oprávnění pro přístup k trezoru klíčů. Spravovanou identitou může být spravovaná identita přiřazená uživatelem nebo spravovaná identita přiřazená systémem. Další informace o konfiguraci klíčů spravovaných zákazníkem najdete v tématu Konfigurace klíčů spravovaných zákazníkem ve stejném tenantovi pro existující účet úložiště.

Pokud chcete spravované identitě udělit oprávnění pro přístup k trezoru klíčů, přiřaďte roli uživatele šifrování šifrovací služby Key Vault spravovanou identitu.

Pokud chcete nakonfigurovat klíče spravované zákazníkem pro použití s oborem šifrování, musí být v trezoru klíčů nebo spravovaném HSM povolená ochrana před vymazáním.

Následující příklad ukazuje, jak nakonfigurovat obor šifrování se spravovanou identitou přiřazenou systémem. Nezapomeňte nahradit zástupné hodnoty v příkladu vlastními hodnotami:

$rgName = "<resource-group>"

$accountName = "<storage-account>"

$keyVaultName = "<key-vault>"

$scopeName = "<encryption-scope>"

# Assign a system-assigned managed identity to the storage account.

$storageAccount = Set-AzStorageAccount -ResourceGroupName $rgName `

-Name $accountName `

-AssignIdentity

# Assign the necessary permissions to the managed identity

# so that it can access the key vault.

$principalId = $storageAccount.Identity.PrincipalId

$keyVault = Get-AzKeyVault $keyVaultName

New-AzRoleAssignment -ObjectId $storageAccount.Identity.PrincipalId `

-RoleDefinitionName "Key Vault Crypto Service Encryption User" `

-Scope $keyVault.ResourceId

Dále zavolejte příkaz New-AzStorageEncryptionScope s parametrem -KeyvaultEncryption a zadejte identifikátor URI klíče. Zahrnutí verze klíče do identifikátoru URI klíče je volitelné. Pokud verzi klíče vynecháte, obor šifrování automaticky použije nejnovější verzi klíče. Pokud zahrnete verzi klíče, musíte verzi klíče aktualizovat ručně, aby používala jinou verzi.

Formát identifikátoru URI klíče je podobný následujícím příkladům a lze ho vytvořit z vlastnosti VaultUri trezoru klíčů a názvu klíče:

# Without the key version

https://<key-vault>.vault.azure.net/keys/<key>

# With the key version

https://<key-vault>.vault.azure.net/keys/<key>/<version>

Pokud je pro účet úložiště povolené šifrování infrastruktury, automaticky se povolí pro nový obor šifrování. V opačném případě můžete zvolit, jestli chcete povolit šifrování infrastruktury pro obor šifrování. Pokud chcete vytvořit nový obor s povoleným šifrováním infrastruktury, zahrňte parametr -RequireInfrastructureEncryption .

Nezapomeňte nahradit zástupné hodnoty v příkladu vlastními hodnotami:

$keyUri = $keyVault.VaultUri + "keys/" + $keyName

New-AzStorageEncryptionScope -ResourceGroupName $rgName `

-StorageAccountName $accountName `

-EncryptionScopeName $scopeName `

-KeyUri $keyUri `

-KeyvaultEncryption

Vytvoření oboru šifrování chráněného klíči spravovanými zákazníkem v jiném tenantovi

Pokud chcete vytvořit obor šifrování, který je chráněný klíči spravovanými zákazníkem uloženými v trezoru klíčů nebo spravovaném HSM, který je v jiném tenantovi než účet úložiště, nejprve nakonfigurujte klíče spravované zákazníkem pro účet úložiště. Musíte nakonfigurovat spravovanou identitu přiřazenou uživatelem pro účet úložiště, který má oprávnění pro přístup k trezoru klíčů v jiném tenantovi. Další informace o konfiguraci klíčů spravovaných zákazníkem napříč tenanty najdete v tématu Konfigurace klíčů spravovaných zákazníkem napříč tenanty pro existující účet úložiště.

Pokud chcete nakonfigurovat klíče spravované zákazníkem pro použití s oborem šifrování, musí být v trezoru klíčů nebo spravovaném HSM povolená ochrana před vymazáním.

Po nakonfigurování klíčů spravovaných zákazníkem napříč tenanty pro účet úložiště můžete vytvořit obor šifrování pro účet úložiště v jednom tenantovi, který je vymezen na klíč v trezoru klíčů v druhém tenantovi. K vytvoření oboru šifrování mezi tenanty budete potřebovat identifikátor URI klíče.

Nezapomeňte nahradit zástupné hodnoty v příkladu vlastními hodnotami:

$rgName = "<resource-group>"

$accountName = "<storage-account>"

$scopeName = "<encryption-scope>"

# Construct the key URI from the key vault URI and key name.

$keyUri = $kvUri + "keys/" + $keyName

New-AzStorageEncryptionScope -ResourceGroupName $rgName `

-StorageAccountName $accountName `

-EncryptionScopeName $scopeName `

-KeyUri $keyUri `

-KeyvaultEncryption

Pokud chcete vytvořit obor šifrování pomocí Azure CLI, nejprve nainstalujte Azure CLI verze 2.20.0 nebo novější.

Vytvoření oboru šifrování chráněného klíči spravovanými Microsoftem

Pokud chcete vytvořit obor šifrování, který je chráněný klíči spravovanými Microsoftem, zavolejte příkaz az storage account encryption-scope create a zadejte --key-source parametr jako Microsoft.Storage.

Pokud je pro účet úložiště povolené šifrování infrastruktury, automaticky se povolí pro nový obor šifrování. V opačném případě můžete zvolit, jestli chcete povolit šifrování infrastruktury pro obor šifrování. Pokud chcete vytvořit nový obor s povoleným šifrováním infrastruktury, zahrňte --require-infrastructure-encryption parametr a nastavte jeho hodnotu na true.

Nezapomeňte nahradit zástupné hodnoty vlastními hodnotami:

az storage account encryption-scope create \

--resource-group <resource-group> \

--account-name <storage-account> \

--name <encryption-scope> \

--key-source Microsoft.Storage

Vytvoření oboru šifrování chráněného klíči spravovanými zákazníkem ve stejném tenantovi

Pokud chcete vytvořit obor šifrování chráněný klíči spravovanými zákazníkem uloženými v trezoru klíčů nebo spravovaném HSM, který je ve stejném tenantovi jako účet úložiště, nejprve nakonfigurujte klíče spravované zákazníkem pro účet úložiště. Spravovanou identitu musíte přiřadit k účtu úložiště, který má oprávnění pro přístup k trezoru klíčů. Spravovanou identitou může být spravovaná identita přiřazená uživatelem nebo spravovaná identita přiřazená systémem. Další informace o konfiguraci klíčů spravovaných zákazníkem najdete v tématu Konfigurace klíčů spravovaných zákazníkem ve stejném tenantovi pro existující účet úložiště.

Pokud chcete spravované identitě udělit oprávnění pro přístup k trezoru klíčů, přiřaďte roli uživatele šifrování šifrovací služby Key Vault spravovanou identitu.

Pokud chcete nakonfigurovat klíče spravované zákazníkem pro použití s oborem šifrování, musí být v trezoru klíčů nebo spravovaném HSM povolená ochrana před vymazáním.

Následující příklad ukazuje, jak nakonfigurovat obor šifrování se spravovanou identitou přiřazenou systémem. Nezapomeňte nahradit zástupné hodnoty v příkladu vlastními hodnotami:

az storage account update \

--name <storage-account> \

--resource-group <resource_group> \

--assign-identity

principalId=$(az storage account show --name <storage-account> \

--resource-group <resource_group> \

--query identity.principalId \

--output tsv)

$kvResourceId=$(az keyvault show \

--resource-group <resource-group> \

--name <key-vault> \

--query id \

--output tsv)

az role assignment create --assignee-object-id $principalId \

--role "Key Vault Crypto Service Encryption User" \

--scope $kvResourceId

Dále zavolejte příkaz az storage account encryption-scope s parametrem --key-uri a zadejte identifikátor URI klíče. Zahrnutí verze klíče do identifikátoru URI klíče je volitelné. Pokud verzi klíče vynecháte, obor šifrování automaticky použije nejnovější verzi klíče. Pokud zahrnete verzi klíče, musíte verzi klíče aktualizovat ručně, aby používala jinou verzi.

Formát identifikátoru URI klíče je podobný následujícím příkladům a lze ho vytvořit z vlastnosti vaultUri trezoru klíčů a názvu klíče:

# Without the key version

https://<key-vault>.vault.azure.net/keys/<key>

# With the key version

https://<key-vault>.vault.azure.net/keys/<key>/<version>

Pokud je pro účet úložiště povolené šifrování infrastruktury, automaticky se povolí pro nový obor šifrování. V opačném případě můžete zvolit, jestli chcete povolit šifrování infrastruktury pro obor šifrování. Pokud chcete vytvořit nový obor s povoleným šifrováním infrastruktury, zahrňte --require-infrastructure-encryption parametr a nastavte jeho hodnotu na true.

Nezapomeňte nahradit zástupné hodnoty v příkladu vlastními hodnotami:

az storage account encryption-scope create \

--resource-group <resource-group> \

--account-name <storage-account> \

--name <encryption-scope> \

--key-source Microsoft.KeyVault \

--key-uri <key-uri>

Vytvoření oboru šifrování chráněného klíči spravovanými zákazníkem v jiném tenantovi

Pokud chcete vytvořit obor šifrování, který je chráněný klíči spravovanými zákazníkem uloženými v trezoru klíčů nebo spravovaném HSM, který je v jiném tenantovi než účet úložiště, nejprve nakonfigurujte klíče spravované zákazníkem pro účet úložiště. Musíte nakonfigurovat spravovanou identitu přiřazenou uživatelem pro účet úložiště, který má oprávnění pro přístup k trezoru klíčů v jiném tenantovi. Další informace o konfiguraci klíčů spravovaných zákazníkem napříč tenanty najdete v tématu Konfigurace klíčů spravovaných zákazníkem napříč tenanty pro existující účet úložiště.

Pokud chcete nakonfigurovat klíče spravované zákazníkem pro použití s oborem šifrování, musí být v trezoru klíčů nebo spravovaném HSM povolená ochrana před vymazáním.

Po nakonfigurování klíčů spravovaných zákazníkem napříč tenanty pro účet úložiště můžete vytvořit obor šifrování pro účet úložiště v jednom tenantovi, který je vymezen na klíč v trezoru klíčů v druhém tenantovi. K vytvoření oboru šifrování mezi tenanty budete potřebovat identifikátor URI klíče.

Nezapomeňte nahradit zástupné hodnoty v příkladu vlastními hodnotami:

az storage account encryption-scope create \

--resource-group <resource-group> \

--account-name <storage-account> \

--name <encryption-scope> \

--key-source Microsoft.KeyVault \

--key-uri <key-uri>

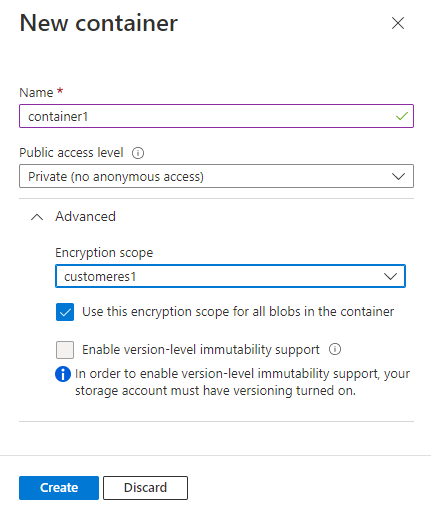

Při vytváření kontejneru můžete zadat výchozí obor šifrování. Objekty blob v daném kontejneru budou ve výchozím nastavení používat tento obor.

Jednotlivé objekty blob je možné vytvořit s vlastním oborem šifrování, pokud kontejner není nakonfigurovaný tak, aby vyžadoval, aby všechny objekty blob používaly výchozí obor. Další informace najdete v tématu Obory šifrování pro kontejnery a objekty blob.

Pokud se klient pokusí určit obor při nahrávání objektu blob do kontejneru, který má výchozí obor šifrování a kontejner je nakonfigurovaný tak, aby zabránil objektům blob v přepsání výchozího oboru, operace selže se zprávou oznamující, že je požadavek zakázán zásadami šifrování kontejneru.

Když nahrajete objekt blob, můžete zadat obor šifrování pro tento objekt blob nebo použít výchozí obor šifrování pro kontejner, pokud byl zadán.

Pokud chcete změnit klíč, který chrání obor na webu Azure Portal, postupujte takto:

- Přejděte na kartu Obory šifrování a zobrazte seznam oborů šifrování pro účet úložiště.

- Vyberte tlačítko Další vedle oboru, který chcete upravit.

- V podokně Upravit obor šifrování můžete změnit typ šifrování z klíče spravovaného Microsoftem na klíč spravovaný zákazníkem nebo naopak.

- Pokud chcete vybrat nový klíč spravovaný zákazníkem, vyberte Použít nový klíč a zadejte trezor klíčů, klíč a verzi klíče.

Pokud chcete změnit klíč, který chrání obor šifrování od klíče spravovaného zákazníkem na klíč spravovaný Microsoftem pomocí PowerShellu, zavolejte příkaz Update-AzStorageEncryptionScope a předejte -StorageEncryption parametr:

Update-AzStorageEncryptionScope -ResourceGroupName $rgName `

-StorageAccountName $accountName `

-EncryptionScopeName $scopeName2 `

-StorageEncryption

Dále zavolejte příkaz Update-AzStorageEncryptionScope a předejte parametry-KeyUri:-KeyvaultEncryption

Update-AzStorageEncryptionScope -ResourceGroupName $rgName `

-StorageAccountName $accountName `

-EncryptionScopeName $scopeName1 `

-KeyUri $keyUri `

-KeyvaultEncryption

Pokud chcete změnit klíč, který chrání obor šifrování od klíče spravovaného zákazníkem na klíč spravovaný Microsoftem pomocí Azure CLI, zavolejte příkaz az storage account encryption-scope update a předejte --key-source parametr s hodnotou Microsoft.Storage:

az storage account encryption-scope update \

--account-name <storage-account> \

--resource-group <resource-group>

--name <encryption-scope> \

--key-source Microsoft.Storage

Dále zavolejte příkaz az storage account encryption-scope update , předejte parametr a předejte --key-uri --key-source parametr s hodnotou Microsoft.KeyVault:

az storage account encryption-scope update \

--resource-group <resource-group> \

--account-name <storage-account> \

--name <encryption-scope> \

--key-source Microsoft.KeyVault \

--key-uri <key-uri>

Zakažte všechny obory šifrování, které nejsou potřeba, aby se zabránilo zbytečným poplatkům. Další informace najdete v tématu Fakturace rozsahů šifrování.