Ukázkové návrhy pracovních prostorů služby Log Analytics pro Microsoft Sentinel

Tento článek popisuje návrhy návrhů pracovních prostorů služby Log Analytics pro organizace s následujícími ukázkovými požadavky:

- Více tenantů a oblastí s požadavky na evropskou suverenitu dat

- Jeden tenant s několika cloudy

- Více tenantů s více oblastmi a centralizovaným zabezpečením

Další informace najdete v tématu Návrh architektury pracovního prostoru služby Log Analytics.

Tento článek je součástí průvodce nasazením pro Microsoft Sentinel.

Ukázka 1: Více tenantů a oblastí

Společnost Contoso Corporation je nadnárodní firma s ústředím v Londýně. Contoso má pobočky po celém světě s důležitými rozbočovači v New Yorku a Tokiu. Společnost Contoso nedávno migrovala svou sadu produktivity do Office 365 s mnoha úlohami migrovanými do Azure.

Tenanti Společnosti Contoso

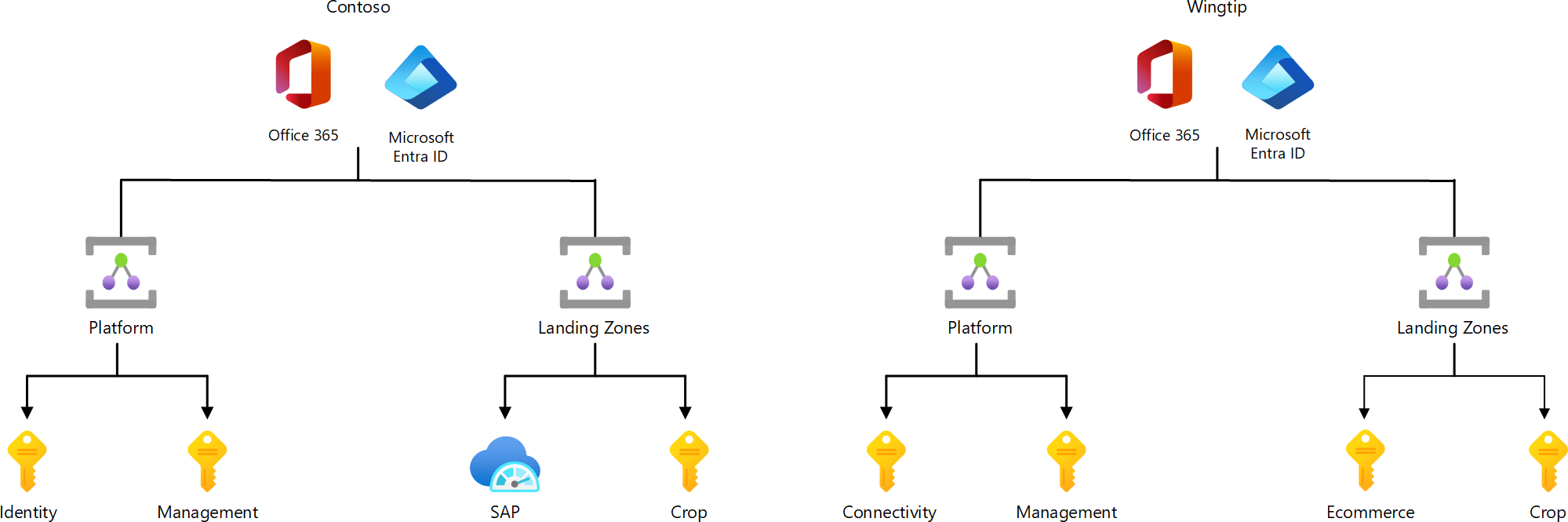

Společnost Contoso má před několika lety dva tenanty Microsoft Entra: contoso.onmicrosoft.com a wingtip.onmicrosoft.com. Každý tenant má vlastní instanci Office 365 a několik předplatných Azure, jak je znázorněno na následujícím obrázku:

Dodržování předpisů a regionální nasazení společnosti Contoso

Společnost Contoso má aktuálně prostředky Azure hostované ve třech různých oblastech: USA – východ, USA – sever a Západní Japonsko a striktní požadavek na zachování všech dat generovaných v Evropě v rámci oblastí Evropy.

Oba tenanti Microsoft Entra společnosti Contoso mají prostředky ve všech třech oblastech: USA – východ, EVROPA – sever a Západní Japonsko

Požadavky na prostředky a požadavky na shromažďování prostředků Společnosti Contoso

Společnost Contoso potřebuje shromažďovat události z následujících zdrojů dat:

- Office 365

- Protokoly přihlášení a auditu Microsoft Entra

- Aktivity v Azure

- Zabezpečení Windows události z místních i místních zdrojů virtuálních počítačů Azure

- Syslog z místních i místních zdrojů virtuálních počítačů Azure

- CEF z několika místních síťových zařízení, jako jsou Palo Alto, Cisco ASA a Cisco Meraki

- Několik prostředků Azure PaaS, jako jsou Azure Firewall, AKS, Key Vault, Azure Storage a Azure SQL

- Cisco Umbrella

Virtuální počítače Azure se většinou nacházejí v oblasti USA – sever, jen několik v oblasti USA – východ a Západní Japonsko. Společnost Contoso používá Microsoft Defender pro servery na všech svých virtuálních počítačích Azure.

Společnost Contoso očekává, že bude ingestovat přibližně 300 GB za den ze všech svých zdrojů dat.

Požadavky na přístup společnosti Contoso

Prostředí Azure společnosti Contoso už má k monitorování infrastruktury jeden existující pracovní prostor služby Log Analytics, který používá provozní tým. Tento pracovní prostor se nachází v tenantovi Microsoft Entra společnosti Contoso v oblasti SEVERNÍ EU a používá se ke shromažďování protokolů z virtuálních počítačů Azure ve všech oblastech. V současné době ingestují přibližně 50 GB za den.

Provozní tým společnosti Contoso musí mít přístup ke všem protokolům, které aktuálně mají v pracovním prostoru, a to včetně několika datových typů, které SOC nepotřebuje, například Perf, InsightsMetrics, ContainerLog a další. Provozní tým nesmí mít přístup k novým protokolům shromážděným v Microsoft Sentinelu.

Řešení společnosti Contoso

Řešení Společnosti Constoso zahrnuje následující aspekty:

- Společnost Contoso už má existující pracovní prostor a chtěla by prozkoumat povolení služby Microsoft Sentinel ve stejném pracovním prostoru.

- Contoso má zákonné požadavky, takže potřebujeme alespoň jeden pracovní prostor služby Log Analytics povolený pro Microsoft Sentinel v Evropě.

- Většina virtuálních počítačů společnosti Contoso je severní oblastí EU, kde už mají pracovní prostor. V tomto případě se proto náklady na šířku pásma netýkají.

- Contoso má dva různé tenanty Microsoft Entra a shromažďuje ze zdrojů dat na úrovni tenanta, jako jsou přihlášení k Office 365 a protokoly auditu Microsoft Entra, a potřebujeme alespoň jeden pracovní prostor na tenanta.

- Společnost Contoso potřebuje shromažďovat data mimo SOC, i když se mezi daty SOC a jiným než SOC nepřekrývá. Datové účty SOC také po dobu přibližně 250 GB za den, takže by měly kvůli nákladové efektivitě používat samostatné pracovní prostory.

- Contoso má jeden tým SOC, který bude používat Microsoft Sentinel, takže není potřeba žádné další oddělení.

- Všichni členové týmu SOC společnosti Contoso budou mít přístup ke všem datům, takže není potřeba žádné další oddělení.

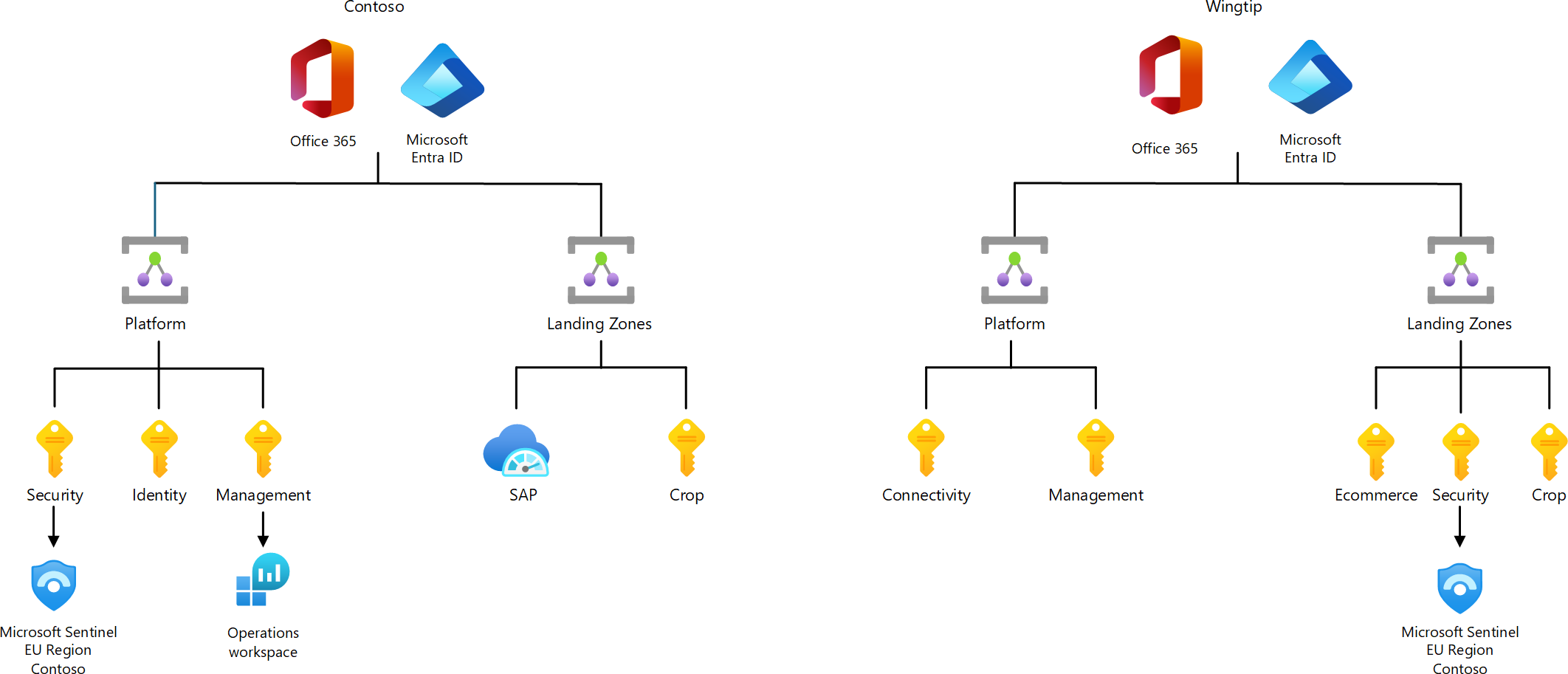

Výsledný návrh pracovního prostoru pro Contoso je znázorněný na následujícím obrázku:

Navrhované řešení zahrnuje:

- Samostatný pracovní prostor služby Log Analytics pro provozní tým Společnosti Contoso. Tento pracovní prostor bude obsahovat jenom data, která tým SOC společnosti Contoso nepotřebuje, jako jsou tabulky Perf, InsightsMetrics nebo ContainerLog .

- Dva pracovní prostory Log Analytics povolené pro Microsoft Sentinel, jeden v každém tenantovi Microsoft Entra, pro příjem dat z Office 365, aktivity Azure, ID Microsoft Entra a všech služeb Azure PaaS.

- Všechna ostatní data pocházející z místních zdrojů dat je možné směrovat do jednoho ze dvou pracovních prostorů.

Ukázka 2: Jeden tenant s více cloudy

Fabrikam je organizace s ústředím v New Yorku a pobočkami kolem USA. Společnost Fabrikam spouští svou cestu ke cloudu a stále potřebuje nasadit první cílovou zónu Azure a migrovat první úlohy. Společnost Fabrikam už má některé úlohy v AWS, které mají v úmyslu monitorovat pomocí Služby Microsoft Sentinel.

Požadavky na tenanty Fabrikam

Fabrikam má jednoho tenanta Microsoft Entra.

Dodržování předpisů a regionální nasazení Fabrikam

Fabrikam nemá žádné požadavky na dodržování předpisů. Společnost Fabrikam má prostředky v několika oblastech Azure umístěných v USA, ale náklady na šířku pásma napříč oblastmi nejsou zásadním problémem.

Požadavky na prostředky Fabrikam a požadavky na kolekci

Společnost Fabrikam potřebuje shromažďovat události z následujících zdrojů dat:

- Protokoly přihlášení a auditu Microsoft Entra

- Aktivity v Azure

- Události zabezpečení z místních i místních i virtuálních počítačů Azure

- Události Windows z místních i místních zdrojů virtuálních počítačů Azure

- Data o výkonu z místních i místních zdrojů virtuálních počítačů Azure

- AWS CloudTrail

- Protokoly auditu a výkonu AKS

Požadavky na přístup ke službě Fabrikam

Provozní tým společnosti Fabrikam potřebuje přístup:

- Události zabezpečení a události Windows z místních i místních zdrojů virtuálních počítačů Azure

- Data o výkonu z místních i místních zdrojů virtuálních počítačů Azure

- Výkon AKS (Container Insights) a protokoly auditu

- Všechna data aktivit Azure

Tým SOC společnosti Fabrikam potřebuje přístup:

- Protokoly přihlášení a auditu Microsoft Entra

- Všechna data aktivit Azure

- Události zabezpečení z místních i místních zdrojů virtuálních počítačů Azure

- Protokoly AWS CloudTrail

- Protokoly auditu AKS

- Úplný portál Microsoft Sentinel

Řešení společnosti Fabrikam

Řešení společnosti Fabrikam zahrnuje následující aspekty:

Fabrikam nemá žádný existující pracovní prostor, takže bude automaticky potřebovat nový pracovní prostor.

Společnost Fabrikam nemá žádné zákonné požadavky, které by je vyžadovaly k oddělení dat.

Fabrikam má prostředí s jedním tenantem a nepotřebuje samostatné pracovní prostory na tenanta.

Společnost Fabrikam ale bude pro své týmy SOC a Operations potřebovat samostatné pracovní prostory.

Provozní tým Fabrikam potřebuje shromažďovat údaje o výkonu z virtuálních počítačů i AKS. Vzhledem k tomu, že AKS je založená na nastavení diagnostiky, můžou vybrat konkrétní protokoly, které se mají odesílat do konkrétních pracovních prostorů. Společnost Fabrikam se může rozhodnout odesílat protokoly auditu AKS do pracovního prostoru služby Log Analytics, který je povolený pro Microsoft Sentinel, a všechny protokoly AKS do samostatného pracovního prostoru, kde microsoft Sentinel není povolený. V pracovním prostoru, kde není služba Microsoft Sentinel povolená, povolí Fabrikam řešení Container Insights.

U virtuálních počítačů s Windows může společnost Fabrikam pomocí agenta Azure Monitoring Agent (AMA) rozdělit protokoly, odesílat události zabezpečení do pracovního prostoru a výkon a události Windows do pracovního prostoru bez Microsoft Sentinelu.

Společnost Fabrikam se rozhodne vzít v úvahu překrývající se data, jako jsou události zabezpečení a události aktivit Azure, pouze data SOC, a tato data odesílá do pracovního prostoru pomocí služby Microsoft Sentinel.

Společnost Fabrikam potřebuje řídit přístup k překrývajícím se datům, včetně událostí zabezpečení a událostí aktivit Azure, ale nevyžaduje se žádná úroveň řádků. Vzhledem k tomu, že události zabezpečení a události aktivit Azure nejsou vlastní protokoly, může Fabrikam pomocí řízení přístupu na úrovni tabulky udělit přístup k těmto dvěma tabulkám provoznímu týmu.

Výsledný návrh pracovního prostoru pro Fabrikam je znázorněný na následujícím obrázku, včetně pouze klíčových zdrojů protokolů kvůli jednoduchosti návrhu:

Navrhované řešení zahrnuje:

- Dva samostatné pracovní prostory v oblasti USA: jeden pro tým SOC s povolenou službou Microsoft Sentinel a druhý pro provozní tým bez Microsoft Sentinelu.

- Agent monitorování Azure (AMA) sloužící k určení protokolů odesílaných do každého pracovního prostoru z Azure a místních virtuálních počítačů.

- Nastavení diagnostiky, které slouží k určení protokolů odesílaných do jednotlivých pracovních prostorů z prostředků Azure, jako je AKS.

- Překrývající se data odesílaná do pracovního prostoru služby Log Analytics povolená pro Microsoft Sentinel, přičemž řízení přístupu na úrovni tabulky umožňuje podle potřeby udělit přístup provoznímu týmu.

Ukázka 3: Více tenantů a oblastí a centralizované zabezpečení

Adventure Works je nadnárodní společnost s ústředím v Tokiu. Adventure Works má 10 různých dílčích entit založených na různých zemích/oblastech po celém světě.

Adventure Works je zákazník Microsoft 365 E5 a už má úlohy v Azure.

Požadavky na tenanty Adventure Works

Adventure Works má tři různé tenanty Microsoft Entra, jednoho pro každý kontinent, kde mají dílčí entity: Asie, Evropa a Afrika. Země nebo oblasti různých dílčích entit mají své identity v tenantovi kontinentu, ke kterým patří. Japonské uživatele jsou například v tenantovi Asie , německé uživatele jsou v tenantovi Evropy a egyptští uživatelé jsou v tenantovi Afriky .

Dodržování předpisů a regionální požadavky společnosti Adventure Works

Adventure Works v současné době používá tři oblasti Azure, které jsou v souladu s kontinentem, ve kterém se nacházejí dílčí entity. Adventure Works nemá přísné požadavky na dodržování předpisů.

Požadavky na prostředky Adventure Works a požadavky na kolekci

Společnost Adventure Works potřebuje shromáždit následující zdroje dat pro každou dílčí entitu:

- Protokoly přihlášení a auditu Microsoft Entra

- Protokoly Office 365

- Nezpracované protokoly XDR v programu Microsoft Defender pro koncový bod

- Aktivity v Azure

- Microsoft Defender for Cloud

- Prostředky Azure PaaS, jako jsou Azure Firewall, Azure Storage, Azure SQL a Azure WAF

- Události zabezpečení a Windows z virtuálních počítačů Azure

- Protokoly CEF z místních síťových zařízení

Virtuální počítače Azure jsou rozptýlené napříč třemi kontinenty, ale náklady na šířku pásma se netýkají.

Požadavky na přístup k Adventure Works

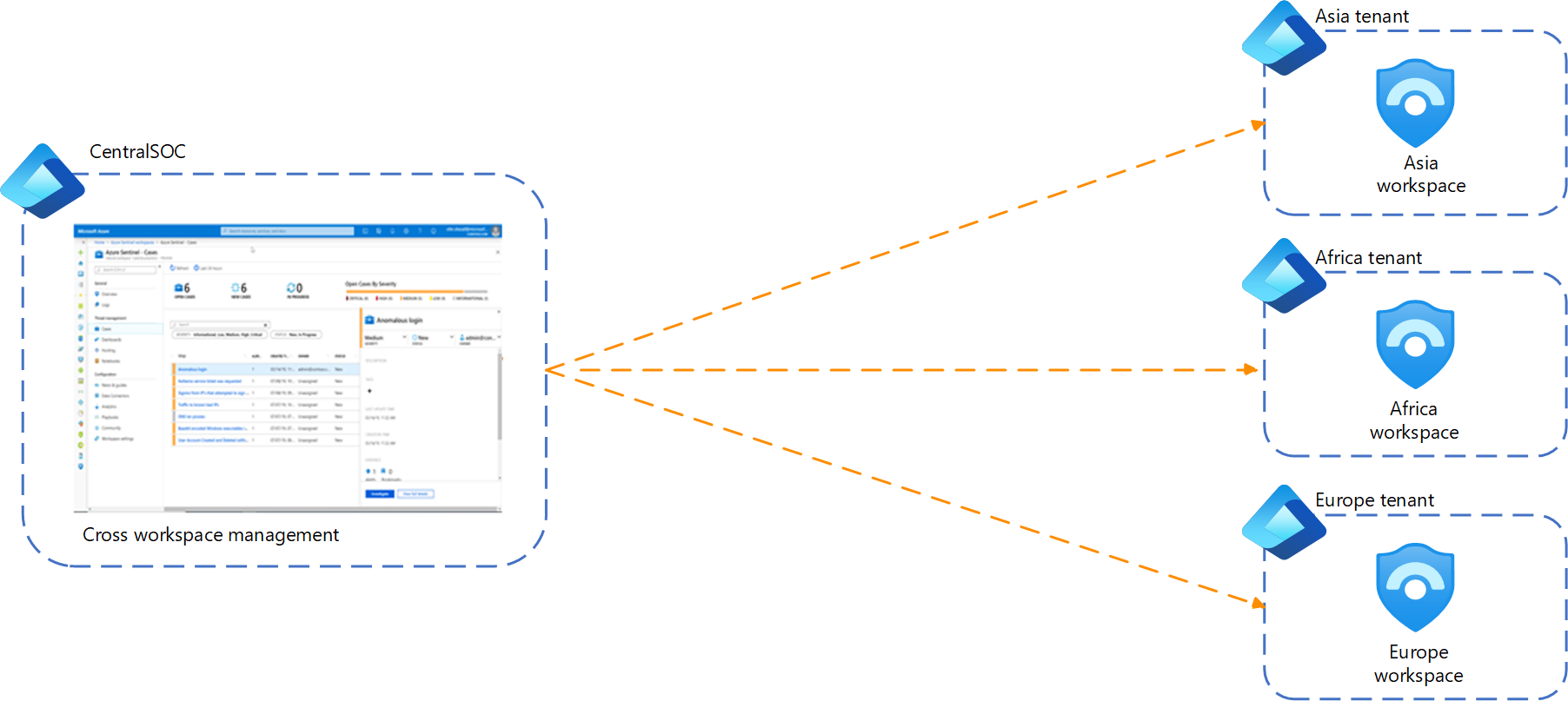

Adventure Works má jeden centralizovaný tým SOC, který dohlíží na operace zabezpečení pro všechny různé dílčí entity.

Adventure Works má také tři nezávislé týmy SOC, jeden pro každý kontinent. Tým SOC každého kontinentu by měl mít přístup jenom k datům vygenerovaným v rámci své oblasti, aniž by viděl data z jiných kontinentů. Například tým SOC v Asii by měl přistupovat k datům jenom z prostředků Azure nasazených v Asii, přihlášení Microsoft Entra z tenanta Asie a protokoly Defenderu for Endpoint z tenanta Asie.

Tým SOC každého kontinentu potřebuje přístup k celému prostředí portálu Microsoft Sentinel.

Provozní tým společnosti Adventure Works běží nezávisle a má vlastní pracovní prostory bez Microsoft Sentinelu.

Řešení Adventure Works

Řešení Adventure Works zahrnuje následující aspekty:

Provozní tým Společnosti Adventure Works už má vlastní pracovní prostory, takže není potřeba vytvořit nový.

Adventure Works nemá žádné zákonné požadavky, které by je vyžadovaly k oddělení dat.

Adventure Works má tři tenanty Microsoft Entra a potřebuje shromažďovat zdroje dat na úrovni tenanta, jako jsou protokoly Office 365. Proto by společnost Adventure Works měla vytvořit alespoň jeden pracovní prostor služby Log Analytics povolený pro Microsoft Sentinel v každém tenantovi.

I když budou všechna data, která v tomto rozhodnutí považuje tým SOC společnosti Adventure Works, musí oddělit data podle vlastnictví, protože každý tým SOC potřebuje přístup jenom k datům, která jsou pro tento tým relevantní. Každý tým SOC také potřebuje přístup k celému portálu Microsoft Sentinel. Adventure Works nemusí řídit přístup k datům podle tabulky.

Výsledný návrh pracovního prostoru pro Adventure Works je znázorněný na následujícím obrázku, včetně pouze klíčových zdrojů protokolů kvůli jednoduchosti návrhu:

Navrhované řešení zahrnuje:

- Pro každého tenanta Microsoft Entra je povolený samostatný pracovní prostor služby Log Analytics pro Microsoft Sentinel. Každý pracovní prostor shromažďuje data související s jeho tenantem pro všechny zdroje dat.

- Tým SOC každého kontinentu má přístup jenom k pracovnímu prostoru ve vlastním tenantovi a zajišťuje, aby každý tým SOC byl přístupný jenom k protokolům vygenerovaným v rámci hranice tenanta.

- Centrální tým SOC může dál pracovat z samostatného tenanta Microsoft Entra pomocí služby Azure Lighthouse pro přístup ke každému z různých prostředí Microsoft Sentinelu. Pokud neexistuje žádný jiný tenant, centrální tým SOC může k přístupu ke vzdáleným pracovním prostorům dál používat Azure Lighthouse.

- Centrální tým SOC může také vytvořit další pracovní prostor, pokud potřebuje ukládat artefakty, které zůstávají skryté od týmů SOC kontinentu, nebo pokud chce ingestovat další data, která nejsou relevantní pro týmy SOC kontinentu.

Další kroky

V tomto článku jste si prostudovali sadu navrhovaných návrhů pracovních prostorů pro organizace.