Odebrání služby Microsoft Sentinel z pracovního prostoru

Pokud už microsoft Sentinel nechcete používat, tento článek vysvětluje, jak ho odebrat z pracovního prostoru služby Log Analytics. Než dokončíte tyto kroky, projděte si důsledky odebrání služby Microsoft Sentinel.

Odebrání služby Microsoft Sentinel

Pomocí následujících kroků odeberte Microsoft Sentinel z pracovního prostoru služby Log Analytics.

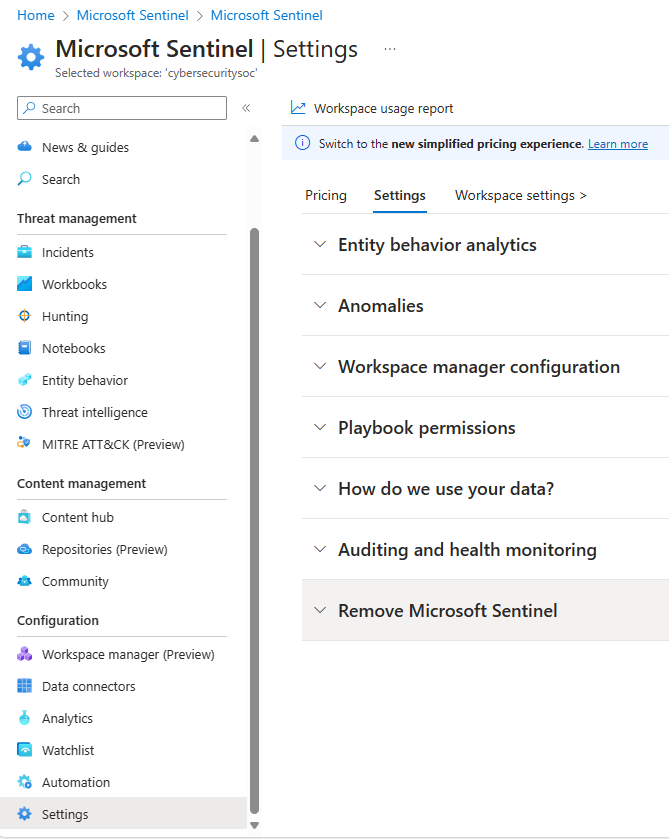

Pro Microsoft Sentinel na webu Azure Portal v části Konfigurace vyberte Nastavení.

Na Nastavení stránce vyberte kartu Nastavení.

V dolní části seznamu vyberte Odebrat Microsoft Sentinel.

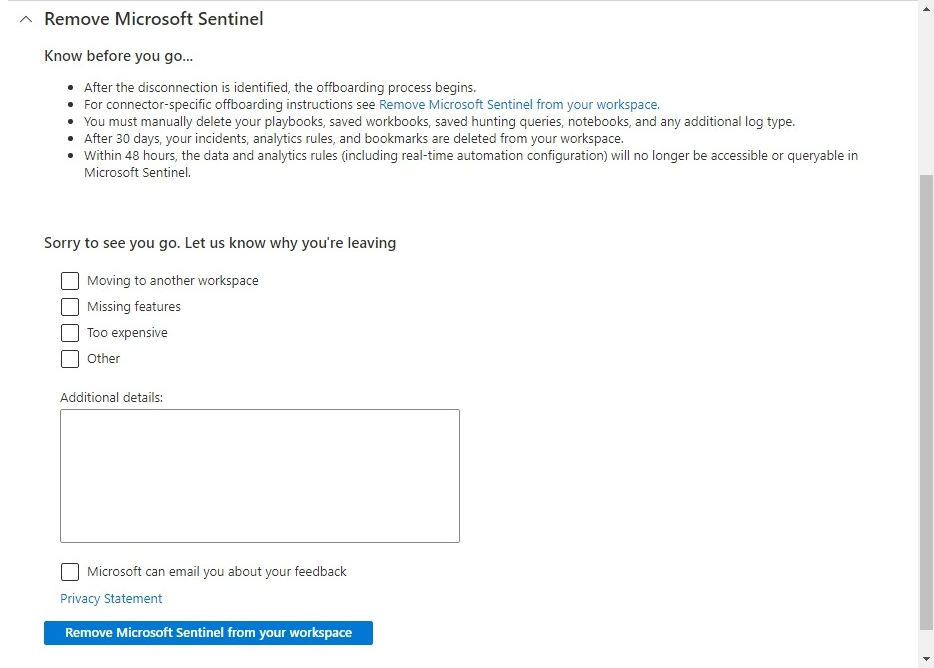

Přečtěte si část Know before you go... a zbytek tohoto dokumentu pečlivě. Než budete pokračovat, proveďte všechny potřebné akce.

Zaškrtněte příslušná políčka a dejte nám vědět, proč microsoft Sentinel odebíráte. Do zadaného prostoru zadejte všechny další podrobnosti a uveďte, jestli vám Microsoft chce poslat e-mail na vaši zpětnou vazbu.

Vyberte Odebrat Microsoft Sentinel z pracovního prostoru.

Zvažte změny cen

Když se Microsoft Sentinel odebere z pracovního prostoru, můžou být k datům ve službě Azure Monitor Log Analytics stále spojené náklady. Další informace o vlivu na náklady na úroveň závazku najdete v tématu Zjednodušené chování při přesměrování fakturace.

Kontrola dopadů

Odebrání Služby Microsoft Sentinel z pracovního prostoru služby Log Analytics může trvat až 48 hodin. Odstraní se konfigurace datového konektoru a tabulky Microsoft Sentinelu. Jiné prostředky a data se uchovávají po omezenou dobu.

Vaše předplatné bude dál zaregistrované u poskytovatele prostředků Microsoft Sentinelu. Můžete ho ale odebrat ručně.

Odebrané konfigurace datového konektoru

Konfigurace následujícího datového konektoru se odeberou, když z pracovního prostoru odeberete Microsoft Sentinel.

Microsoft 365

Amazon Web Services

služby Microsoft výstrah zabezpečení:

- Microsoft Defender for Identity

- Microsoft Defender for Cloud Apps, včetně generování sestav stínového IT cloud discovery

- Ochrana Microsoft Entra ID

- Microsoft Defender for Endpoint

- Microsoft Defender for Cloud

Analýza hrozeb

Běžné protokoly zabezpečení, včetně protokolů založených na CEF, Barracuda a Syslogu Pokud z Programu Microsoft Defender for Cloud obdržíte výstrahy zabezpečení, budou se tyto protokoly dál shromažďovat.

Zabezpečení Windows události. Pokud z Programu Microsoft Defender for Cloud obdržíte výstrahy zabezpečení, budou se tyto protokoly dál shromažďovat.

Během prvních 48 hodin už nejsou data a analytická pravidla, která zahrnují konfiguraci automatizace v reálném čase, přístupná ani dotazovatelná v Microsoft Sentinelu.

Odebrané prostředky

Následující prostředky se odeberou po 30 dnech:

Incidenty (včetně metadat šetření)

Analytická pravidla

Záložky

Vaše playbooky, uložené sešity, uložené dotazy proaktivního vyhledávání a poznámkové bloky se neodeberou. Některé ztěchtoch Tyto prostředky odeberte ručně.

Po odebrání služby existuje 30denní období odkladu k opětovnému povolení služby Microsoft Sentinel. Vaše pravidla pro data a analýzy se obnoví, ale nakonfigurované konektory, které byly odpojeny, se musí znovu připojit.

Odstraněné tabulky Microsoft Sentinelu

Když z pracovního prostoru odeberete Microsoft Sentinel, odstraní se všechny tabulky Microsoft Sentinelu. Data v těchto tabulkách nejsou přístupná ani dotazovatelná. Zásady uchovávání dat pro tyto tabulky se ale vztahují na data v odstraněných tabulkách. Takže pokud microsoft Sentinel znovu povolíte v pracovním prostoru v rámci časového období uchovávání dat, obnoví se zachovaná data do těchto tabulek.

Tabulky a související data, která jsou nepřístupná při odebrání služby Microsoft Sentinel, zahrnují, ale nejsou omezeny na následující tabulky:

AlertEvidenceAlertInfoAnomaliesASimAuditEventLogsASimAuthenticationEventLogsASimDhcpEventLogsASimDnsActivityLogsASimFileEventLogsASimNetworkSessionLogsASimProcessEventLogsASimRegistryEventLogsASimUserManagementActivityLogsASimWebSessionLogsAWSCloudTrailAWSCloudWatchAWSGuardDutyAWSVPCFlowCloudAppEventsCommonSecurityLogConfidentialWatchlistDataverseActivityDeviceEventsDeviceFileCertificateInfoDeviceFileEventsDeviceImageLoadEventsDeviceInfoDeviceLogonEventsDeviceNetworkEventsDeviceNetworkInfoDeviceProcessEventsDeviceRegistryEventsDeviceTvmSecureConfigurationAssessmentDeviceTvmSecureConfigurationAssessmentKBDeviceTvmSoftwareInventoryDeviceTvmSoftwareVulnerabilitiesDeviceTvmSoftwareVulnerabilitiesKBDnsEventsDnsInventoryDynamics365ActivityDynamicSummaryEmailAttachmentInfoEmailEventsEmailPostDeliveryEventsEmailUrlInfoGCPAuditLogsGoogleCloudSCCHuntingBookmarkIdentityDirectoryEventsIdentityLogonEventsIdentityQueryEventsLinuxAuditLogMcasShadowItReportingMicrosoftPurviewInformationProtectionNetworkSessionsOfficeActivityPowerAppsActivityPowerAutomateActivityPowerBIActivityPowerPlatformAdminActivityPowerPlatformConnectorActivityPowerPlatformDlpActivityProjectActivitySecurityAlertSecurityEventSecurityIncidentSentinelAuditSentinelHealthThreatIntelligenceIndicatorUrlClickEventsWatchlistWindowsEvent

Další kroky

V tomto dokumentu jste zjistili, jak odebrat službu Microsoft Sentinel. Pokud si to rozmyslíte a chcete ho znovu nainstalovat, přečtěte si článek Rychlý start: Onboarding Microsoft Sentinelu.