Aktualizace procesů SOC

Centrum operací zabezpečení (SOC) je centralizovaná funkce v rámci organizace, která integruje lidi, procesy a technologie. SoC implementuje celkovou architekturu kybernetické bezpečnosti organizace. SOC spolupracuje na organizačním úsilí monitorovat, upozorňovat, bránit, zjišťovat, analyzovat a reagovat na incidenty kybernetické bezpečnosti. Týmy SOC, vedoucí manažerem SOC, mohou zahrnovat reakce na incidenty, analytiky SOC na úrovních 1, 2 a 3, lovce hrozeb a manažery reakce na incidenty.

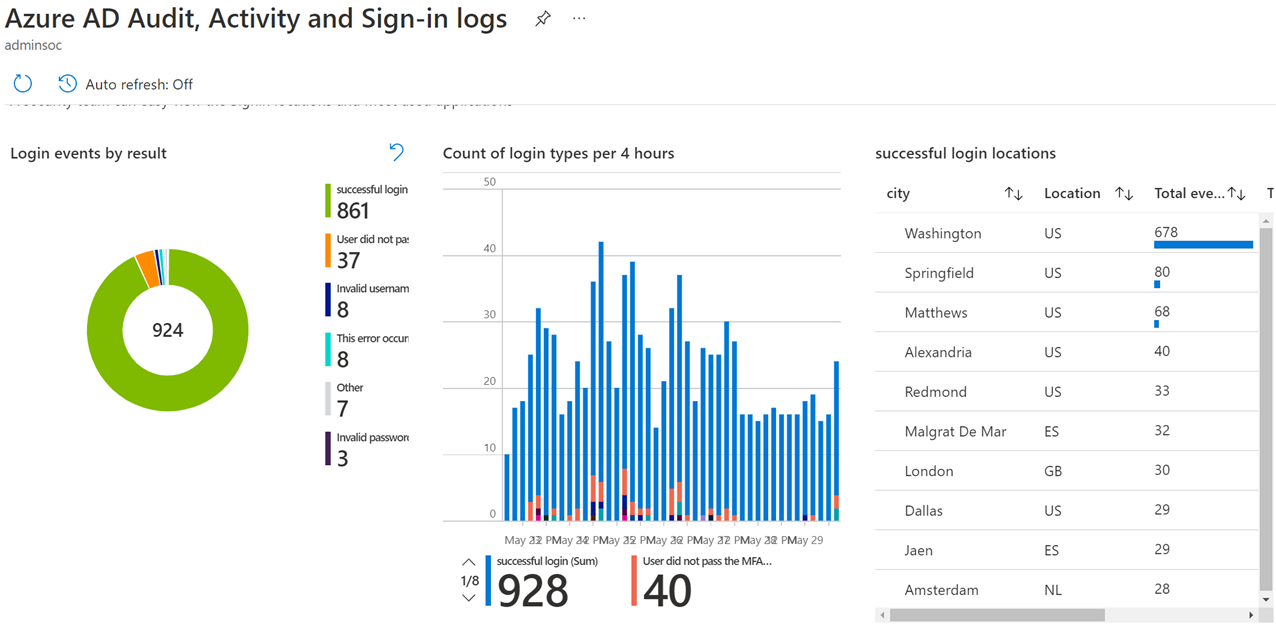

Týmy SOC používají telemetrii z celé it infrastruktury organizace, včetně sítí, zařízení, aplikací, chování, zařízení a úložišť informací. Týmy pak spoluvytvářejí a analyzují data, aby určily, jak spravovat data a jaké akce se mají provést.

Pokud chcete úspěšně migrovat na Microsoft Sentinel, musíte aktualizovat nejen technologii, kterou SOC používá, ale také úlohy a procesy SOC. Tento článek popisuje, jak aktualizovat procesy SOC a analytiků v rámci migrace do Microsoft Sentinelu.

Aktualizace pracovního postupu analytika

Microsoft Sentinel nabízí řadu nástrojů, které se mapuje na typický pracovní postup analytika, od přiřazení incidentů po uzavření. Analytici můžou flexibilně používat některé nebo všechny dostupné nástroje pro třídění a prošetřování incidentů. Když vaše organizace migruje do Microsoft Sentinelu, musí se analytici přizpůsobit těmto novým sadám nástrojů, funkcím a pracovním postupům.

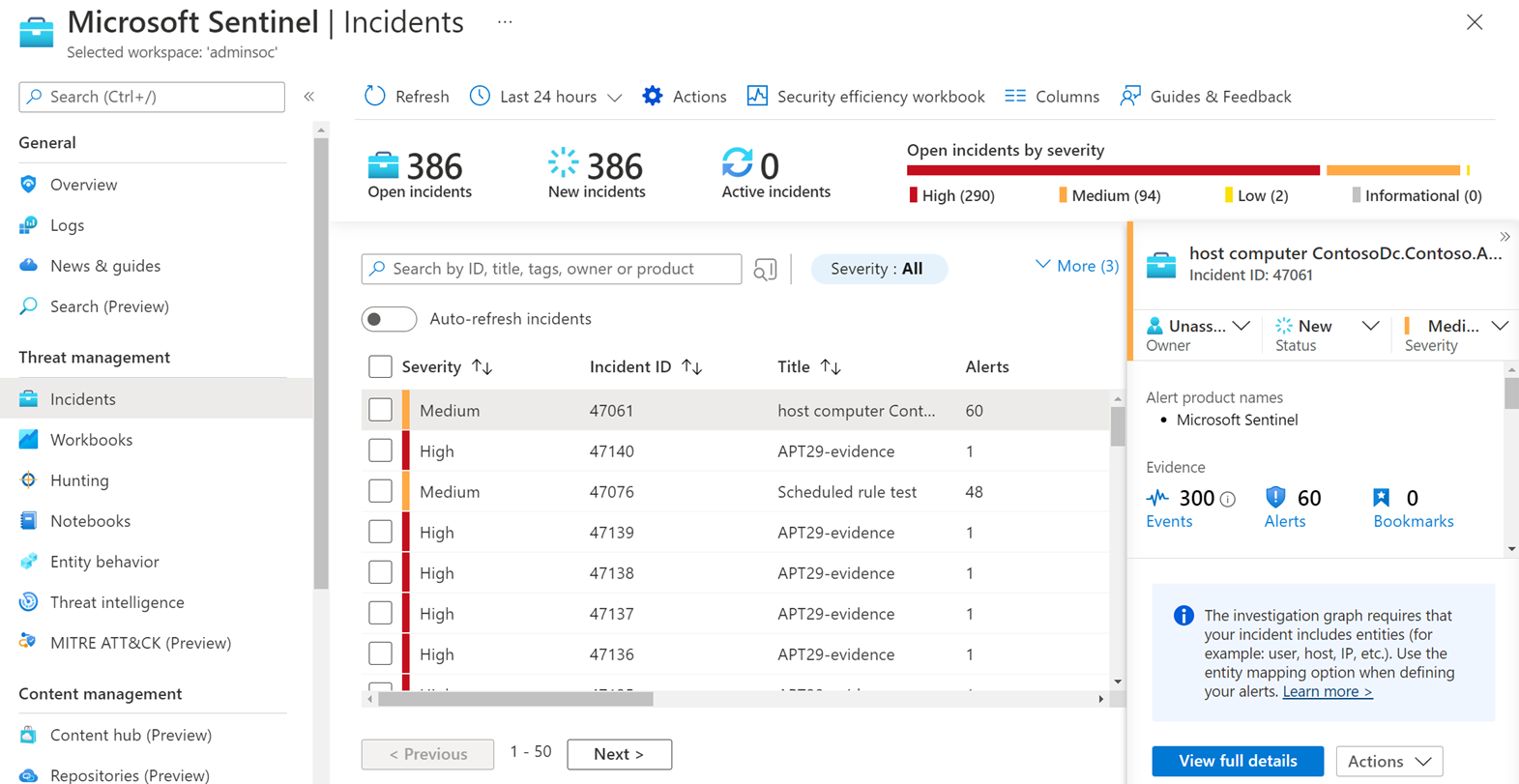

Incidenty v Microsoft Sentinelu

V Microsoft Sentinelu je incident kolekce výstrah, které Microsoft Sentinel určuje, že mají dostatečnou věrnost k aktivaci incidentu. Proto analytik v Microsoft Sentinelu nejprve vyhodnotuje incidenty na stránce Incidenty a pak pokračuje k analýze výstrah, pokud je potřeba podrobnější informace. Porovnejte terminologii incidentů a oblasti správy SIEM s Microsoft Sentinelem.

Fáze pracovního postupu analytika

Tato tabulka popisuje klíčové fáze pracovního postupu analytika a zvýrazňuje konkrétní nástroje relevantní pro každou aktivitu v pracovním postupu.

| Přiřadit | Posouzení | Prošetření | Reakce |

|---|---|---|---|

|

Přiřazení incidentů: • Ručně na stránce Incidenty • Automatické používání playbooků nebo pravidel automatizace |

Incidenty třídění pomocí: • Podrobnosti incidentu na stránce Incident • Informace o entitě na stránce Incident na kartě Entity • Poznámkové bloky Jupyter |

Vyšetřování incidentů pomocí: • Graf šetření • Sešity Microsoft Sentinelu • Okno dotazu Log Analytics |

Reakce na incidenty pomocí: • Playbooky a pravidla automatizace • Microsoft Teams War Room |

Další části mapují terminologii i pracovní postup analytika na konkrétní funkce Služby Microsoft Sentinel.

Přiřadit

K přiřazení incidentů použijte stránku Incidenty služby Microsoft Sentinel. Stránka Incidenty obsahuje náhled incidentu a podrobné zobrazení pro jednotlivé incidenty.

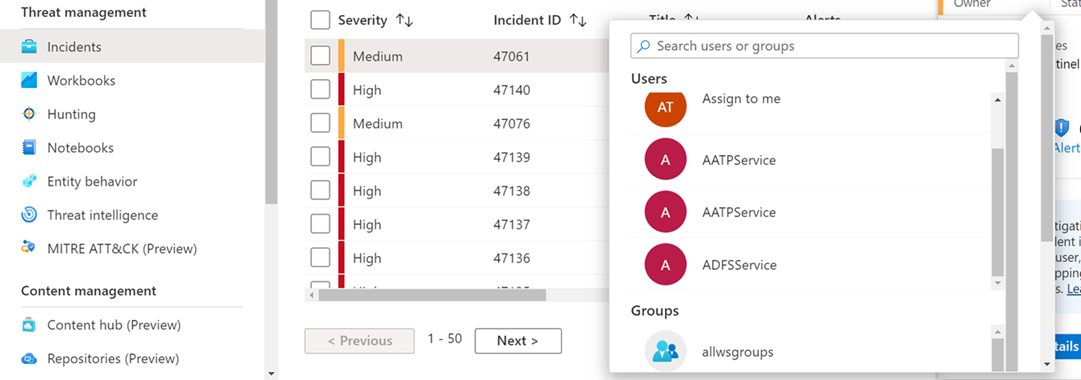

Přiřazení incidentu:

- Ručně. Nastavte pole Vlastník na příslušné uživatelské jméno.

- Automaticky. Použijte vlastní řešení založené na Microsoft Teams a Logic Apps nebo v pravidle automatizace.

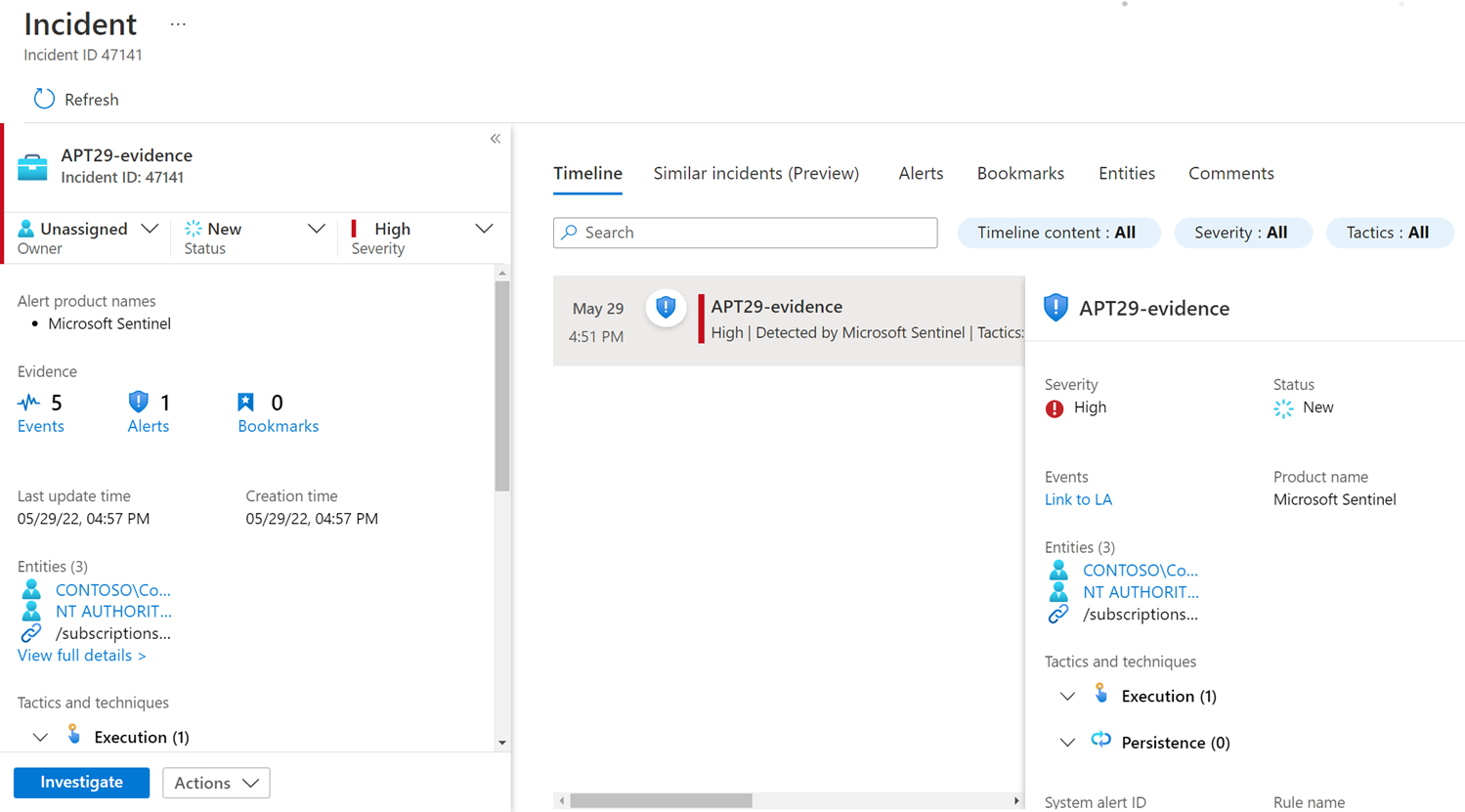

Posouzení

Pokud chcete provádět třídění v Microsoft Sentinelu, můžete začít s různými funkcemi Microsoft Sentinelu v závislosti na vaší úrovni odborných znalostí a povaze incidentu, který je prošetřený. Jako typický výchozí bod vyberte Zobrazit úplné podrobnosti na stránce Incident . Teď můžete prozkoumat výstrahy, které tvoří incident, zkontrolovat záložky, vybrat entity a přejít k podrobnostem o konkrétních entitách nebo přidat komentáře.

Tady jsou navrhované akce pro pokračování kontroly incidentu:

- Vyberte Prošetření pro vizuální znázornění vztahů mezi incidenty a příslušnými entitami.

- Pomocí poznámkového bloku Jupyter můžete provést podrobné cvičení třídění pro konkrétní entitu. Pro toto cvičení můžete použít poznámkový blok pro třídění incidentů.

Urychlení třídění

Pomocí těchto funkcí a možností urychlte třídění:

- Pokud chcete rychlé filtrování, vyhledejte na stránce Incidenty incidenty přidružené ke konkrétní entitě. Filtrování podle entity na stránce Incidenty je rychlejší než filtrování podle sloupce entity ve starších frontách incidentů SIEM.

- Pokud chcete zrychlit třídění, použijte obrazovku s podrobnostmi výstrahy k zahrnutí klíčových informací o incidentu do názvu a popisu incidentu, jako jsou související uživatelské jméno, IP adresa nebo hostitel. Například incident může být dynamicky přejmenován na

Ransomware activity detected in DC01, kdeDC01je kritický prostředek dynamicky identifikovaný prostřednictvím přizpůsobitelných vlastností výstrahy. - Pokud chcete provést hlubší analýzu, vyberte na stránce Incidenty incident a v části Důkazy vyberte Události, abyste zobrazili konkrétní události, které incident aktivovaly. Data události jsou viditelná jako výstup dotazu přidruženého k analytickému pravidlu, a ne jako nezpracovaná událost. Technik migrace pravidel může tento výstup použít k zajištění toho, aby analytik získal správná data.

- Podrobné informace o entitách získáte tak, že na stránce Incidenty vyberete incident a v části Entity vyberete název entity, abyste zobrazili informace o adresáři, časovou osu a přehledy entity. Naučte se mapovat entity.

- Pokud chcete vytvořit odkaz na relevantní sešity, vyberte Náhled incidentu. Sešit můžete přizpůsobit tak, aby zobrazoval další informace o incidentu nebo přidružených entitách a vlastních polích.

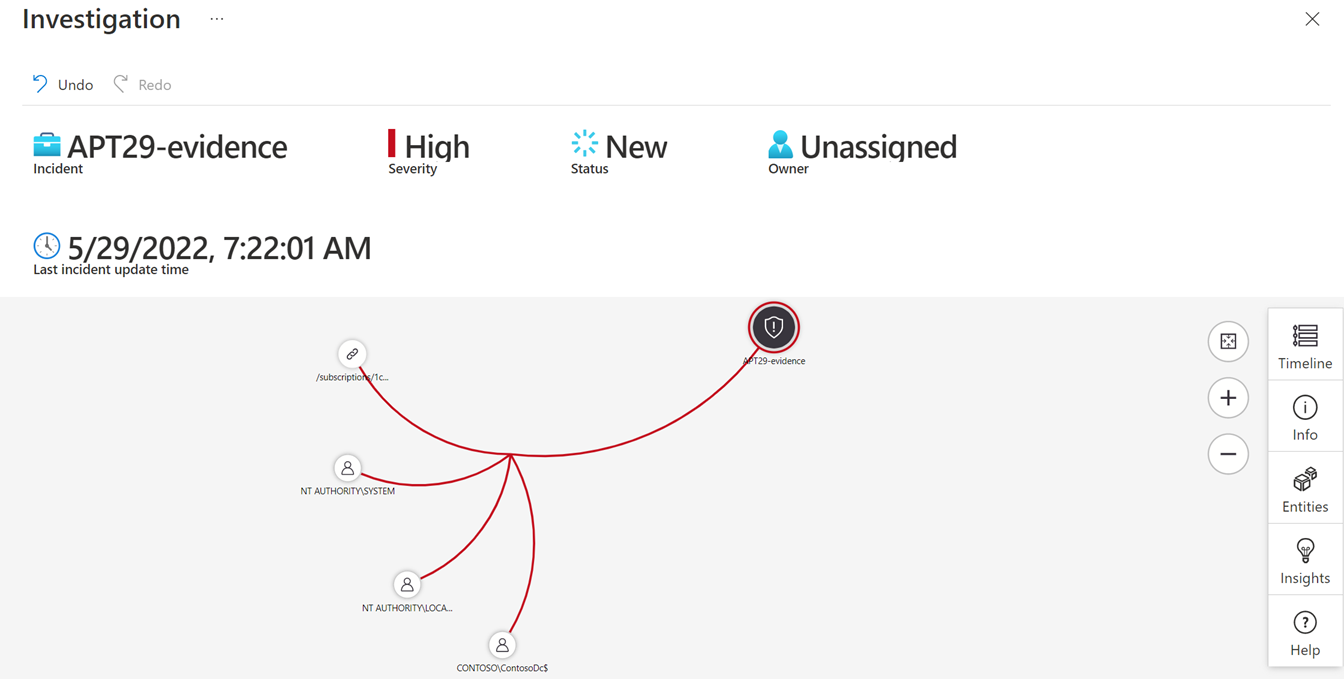

Prošetření

Pomocí grafu šetření můžete důkladně prošetřit incidenty. Na stránce Incidenty vyberte incident a výběrem možnosti Prozkoumat zobrazte graf šetření.

S grafem šetření můžete:

- Seznamte se s rozsahem a identifikujte původní příčinu potenciálních bezpečnostních hrozeb tím, že spojte relevantní data s jakoukoli zapojenou entitou.

- Ponořte se hlouběji do entit a vyberte si mezi různými možnostmi rozšíření.

- Snadno zobrazit připojení mezi různými zdroji dat zobrazením relací extrahovaných automaticky z nezpracovaných dat.

- Rozšiřte rozsah šetření pomocí předdefinovaných dotazů pro zkoumání, abyste mohli zobrazit úplný rozsah hrozby.

- Pomocí předdefinovaných možností zkoumání můžete při zkoumání hrozby klást správné otázky.

V grafu šetření můžete také otevřít sešity, abyste mohli dále podporovat úsilí o šetření. Microsoft Sentinel obsahuje několik šablon sešitů, které si můžete přizpůsobit tak, aby vyhovovaly vašemu konkrétnímu případu použití.

Reakce

Pomocí automatizovaných možností reakce na Microsoft Sentinel můžete reagovat na složité hrozby a snížit únavu výstrah. Microsoft Sentinel poskytuje automatizovanou reakci pomocí playbooků Logic Apps a pravidel automatizace.

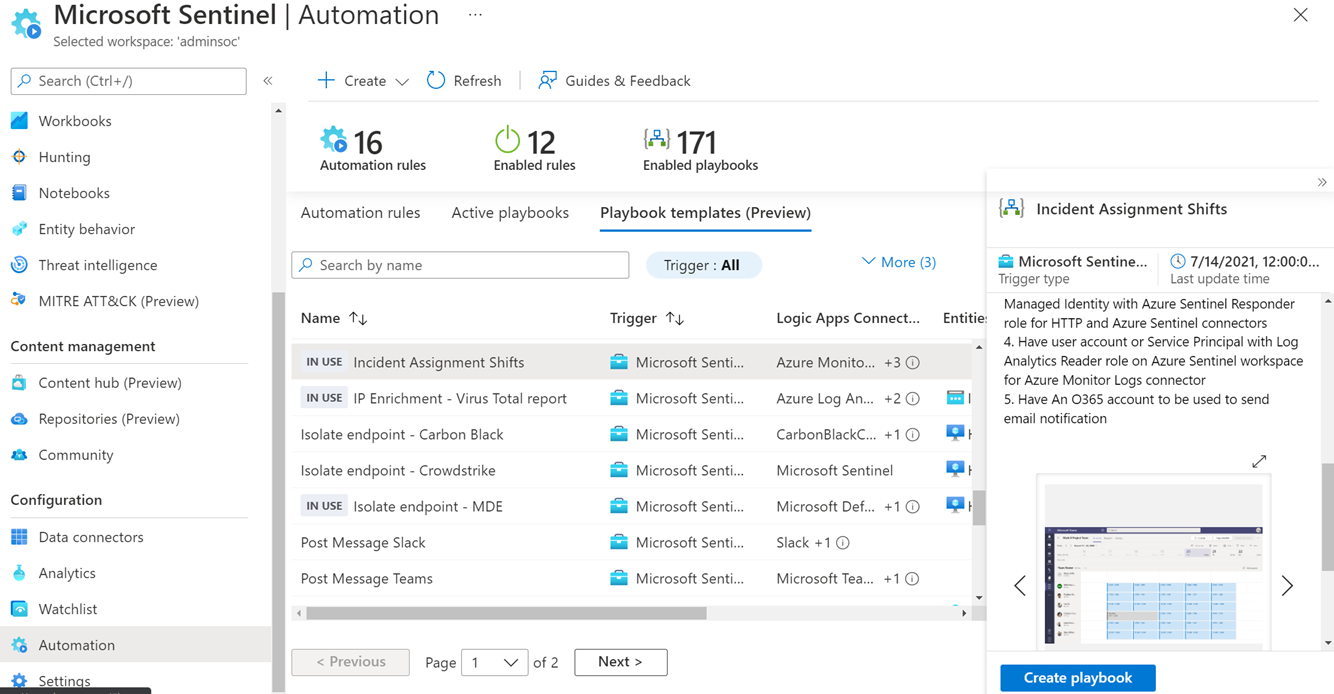

Pro přístup k playbookům použijte jednu z následujících možností:

- Karta Šablony playbooku Automation >

- Centrum obsahu Služby Microsoft Sentinel

- Úložiště Microsoft Sentinel Na GitHubu

Mezi tyto zdroje patří široká škála playbooků orientovaných na zabezpečení, které pokrývají podstatnou část případů použití různých složitostí. Pokud chcete zjednodušit práci s playbooky, použijte šablony v šablonách playbooků automation>. Šablony umožňují snadno nasazovat playbooky do instance Microsoft Sentinelu a pak upravit playbooky tak, aby vyhovovaly potřebám vaší organizace.

Podívejte se na architekturu procesu SOC, která mapuje proces SOC na možnosti služby Microsoft Sentinel.

Porovnání konceptů SIEM

V této tabulce můžete porovnat hlavní koncepty starší verze SIEM s koncepty Microsoft Sentinelu.

| ArcSight | QRadar | Splunk | Microsoft Sentinel |

|---|---|---|---|

| Událost | Událost | Událost | Událost |

| Událost korelace | Událost korelace | Událost s notnou událostí | Výstrahy |

| Incident | Trestný čin | Událost s notnou událostí | Incident |

| Seznam trestných činů | Značky | Stránka Incidenty | |

| Popisky | Vlastní pole v SOAR | Značky | Značky |

| Poznámkové bloky Jupyter | Poznámkové bloky Jupyter | Poznámkové bloky Microsoft Sentinelu | |

| Řídicí panely | Řídicí panely | Řídicí panely | Workbooks |

| Pravidla korelace | Stavební bloky | Pravidla korelace | Analytická pravidla |

| Fronta incidentů | Karta Urážky | Kontrola incidentu | Stránka incidentu |

Další kroky

Po migraci prozkoumejte prostředky Microsoft Sentinelu od Microsoftu, abyste rozšířili své dovednosti a získali maximum z Microsoft Sentinelu.

Zvažte také zvýšení ochrany před hrozbami pomocí Služby Microsoft Sentinel společně s XDR v programu Microsoft Defender a Microsoft Defender for Cloud pro integrovanou ochranu před hrozbami. Využijte výhod přehledu, který Microsoft Sentinel přináší, a zároveň se ponořte hlouběji do podrobné analýzy hrozeb.

Další informace naleznete v tématu:

- Osvědčené postupy migrace pravidel

- Webinář: Osvědčené postupy pro převod pravidel detekce

- Orchestrace zabezpečení, automatizace a reakce (SOAR) v Microsoft Sentinelu

- Lepší správa SOC s využitím metrik incidentů

- Studijní program pro Microsoft Sentinel

- Certifikace analytika zabezpečení SC-200 Microsoft Security Operations Analyst

- Školení Pro Microsoft Sentinel Ninja

- Prozkoumání útoku na hybridní prostředí pomocí služby Microsoft Sentinel