Připojení dat z XDR v programu Microsoft Defender k Microsoft Sentinelu

Konektor XDR v programu Microsoft Defender pro Microsoft Sentinel umožňuje streamovat všechny incidenty, výstrahy a rozšířené události proaktivního vyhledávání v programu Microsoft Defender do Služby Microsoft Sentinel. Tento konektor udržuje incidenty synchronizované mezi oběma portály. Incidenty XDR v programu Microsoft Defender zahrnují výstrahy, entity a další relevantní informace ze všech produktů a služeb Microsoft Defenderu. Další informace najdete v tématu Integrace XDR v programu Microsoft Defender se službou Microsoft Sentinel.

Konektor XDR v programu Defender, zejména její funkce integrace incidentů, je základem sjednocené provozní platformy Microsoftu. Pokud nasazujete Microsoft Sentinel na portál Microsoft Defender, musíte nejprve povolit tento konektor s integrací incidentů.

Důležité

Microsoft Sentinel je obecně dostupný na portálu Microsoft Defenderu na sjednocené platformě operací zabezpečení Microsoftu. Ve verzi Preview je Microsoft Sentinel k dispozici na portálu Defender bez licence XDR v programu Microsoft Defender nebo licence E5. Další informace najdete v tématu Microsoft Sentinel na portálu Microsoft Defender.

Požadavky

Než začnete, musíte mít odpovídající licencování, přístup a nakonfigurované prostředky popsané v této části.

- Musíte mít platnou licenci pro XDR v programu Microsoft Defender, jak je popsáno v požadavcích XDR v programu Microsoft Defender.

- Uživatel musí mít v tenantovi roli Správce zabezpečení, ze kterého chcete protokoly streamovat, nebo ekvivalentní oprávnění.

- V pracovním prostoru Microsoft Sentinelu musíte mít oprávnění ke čtení a zápisu.

- Pokud chcete provést jakékoli změny nastavení konektoru, musí být váš účet členem stejného tenanta Microsoft Entra, ke kterému je přidružený váš pracovní prostor Microsoft Sentinelu.

- Nainstalujte řešení pro XDR v programu Microsoft Defender z centra obsahu v Microsoft Sentinelu. Další informace najdete v tématu Zjišťování a správa obsahu od verze Microsoft Sentinelu.

- Podle potřeby udělte přístup k Microsoft Sentinelu pro vaši organizaci. Další informace najdete v tématu Role a oprávnění v Microsoft Sentinelu.

Pro místní Active Directory synchronizaci přes Microsoft Defender for Identity:

- Váš tenant musí být onboardovaný do Microsoft Defenderu for Identity.

- Musíte mít nainstalovaný senzor Microsoft Defenderu for Identity.

Připojení k XDR v programu Microsoft Defender

V Microsoft Sentinelu vyberte Datové konektory. V galerii a na stránce Otevřít konektor vyberte XDR v programu Microsoft Defender.

Část Konfigurace má tři části:

Propojení incidentů a upozornění umožňuje základní integraci mezi XDR v programu Microsoft Defender a Službou Microsoft Sentinel a synchronizací incidentů a jejich výstrah mezi těmito dvěma platformami.

Entity propojování umožňují integraci místní Active Directory identit uživatelů do Microsoft Sentinelu prostřednictvím microsoft Defenderu for Identity.

Události připojení umožňují kolekci nezpracovaných pokročilých událostí proaktivního vyhledávání z komponent Defenderu.

Další informace najdete v tématu Integrace XDR v programu Microsoft Defender se službou Microsoft Sentinel.

Připojení incidentů a upozornění

Pokud chcete ingestovat a synchronizovat incidenty XDR v programu Microsoft Defender se všemi jejich upozorněními do fronty incidentů Microsoft Sentinelu, proveďte následující kroky.

Zaškrtněte políčko Označené vypněte všechna pravidla vytváření incidentů Microsoftu pro tyto produkty. Doporučujeme, abyste se vyhnuli duplikaci incidentů. Toto políčko se po připojení konektoru XDR v programu Microsoft Defender nezobrazí.

Vyberte tlačítko Připojit incidenty a upozornění.

Ověřte, že Microsoft Sentinel shromažďuje data incidentů XDR v programu Microsoft Defender. V protokolech Microsoft Sentinelu na webu Azure Portal spusťte v okně dotazu následující příkaz:

SecurityIncident | where ProviderName == "Microsoft 365 Defender"

Když povolíte konektor XDR v programu Microsoft Defender, všechny konektory komponent Microsoft Defenderu, které byly dříve připojené, se automaticky odpojí na pozadí. I když se stále zobrazují jako propojená, neprotékají je žádná data.

Propojení entit

Pomocí Microsoft Defenderu for Identity můžete synchronizovat entity uživatelů z vašeho místní Active Directory do Microsoft Sentinelu.

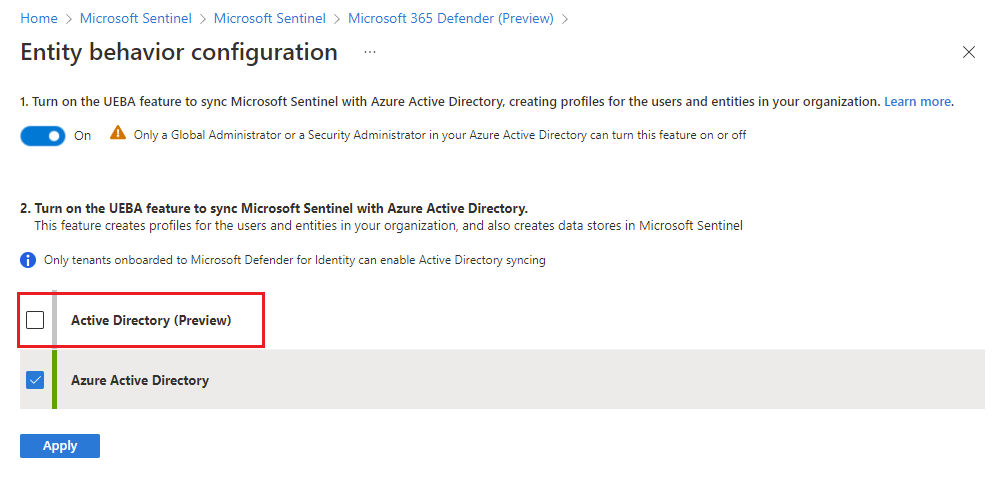

Vyberte odkaz Na stránku konfigurace UEBA.

Pokud jste na stránce konfigurace chování entity nepovolili UEBA, přesuňte přepínač do polohy Zapnuto v horní části stránky.

Zaškrtněte políčko Active Directory (Preview) a vyberte Použít.

Připojení událostí

Pokud chcete shromažďovat rozšířené události proaktivního vyhledávání z programu Microsoft Defender for Endpoint nebo Microsoft Defender pro Office 365, můžete z příslušných pokročilých tabulek proaktivního vyhledávání shromažďovat následující typy událostí.

Označte políčka tabulek pomocí typů událostí, které chcete shromáždit:

- Defender for Endpoint

- Defender pro Office 365

- Defender for Identity

- Defender for Cloud Apps

- Výstrahy defenderu

Název tabulky Typ událostí Informace o zařízení Informace o počítači, včetně informací o operačním systému DeviceNetworkInfo Síťové vlastnosti zařízení, včetně fyzických adaptérů, IP adres a adres MAC a připojených sítí a domén DeviceProcessEvents Vytváření procesů a související události DeviceNetworkEvents Síťové připojení a související události DeviceFileEvents Vytváření, úpravy souborů a další události systému souborů DeviceRegistryEvents Vytvoření a úprava položek registru DeviceLogonEvents Přihlášení a další události ověřování na zařízeních DeviceImageLoadEvents Události načítání knihoven DLL DeviceEvents Více typů událostí, včetně událostí aktivovaných kontrolními prvky zabezpečení, jako je Antivirová ochrana v programu Windows Defender a ochrana před zneužitím DeviceFileCertificateInfo Informace o certifikátu podepsaných souborů získaných z událostí ověření certifikátu v koncových bodech Vyberte Použít změny.

Pokud chcete spustit dotaz v pokročilých tabulkách proaktivního vyhledávání v Log Analytics, zadejte název tabulky v okně dotazu.

Ověření příjmu dat

Datový graf na stránce konektoru označuje, že ingestujete data. Všimněte si, že každý řádek zobrazuje jeden řádek pro incidenty, výstrahy a události a řádek událostí je agregace objemu událostí napříč všemi povolenými tabulkami. Po povolení konektoru pomocí následujících dotazů KQL vygenerujte konkrétnější grafy.

Pro graf příchozích incidentů XDR v programu Microsoft Defender použijte následující dotaz KQL:

let Now = now();

(range TimeGenerated from ago(14d) to Now-1d step 1d

| extend Count = 0

| union isfuzzy=true (

SecurityIncident

| where ProviderName == "Microsoft 365 Defender"

| summarize Count = count() by bin_at(TimeGenerated, 1d, Now)

)

| summarize Count=max(Count) by bin_at(TimeGenerated, 1d, Now)

| sort by TimeGenerated

| project Value = iff(isnull(Count), 0, Count), Time = TimeGenerated, Legend = "Events")

| render timechart

Pomocí následujícího dotazu KQL vygenerujte graf objemu událostí pro jednu tabulku (změňte tabulku DeviceEvents na požadovanou tabulku podle vlastního výběru):

let Now = now();

(range TimeGenerated from ago(14d) to Now-1d step 1d

| extend Count = 0

| union isfuzzy=true (

DeviceEvents

| summarize Count = count() by bin_at(TimeGenerated, 1d, Now)

)

| summarize Count=max(Count) by bin_at(TimeGenerated, 1d, Now)

| sort by TimeGenerated

| project Value = iff(isnull(Count), 0, Count), Time = TimeGenerated, Legend = "Events")

| render timechart

Další kroky

V tomto dokumentu jste zjistili, jak integrovat incidenty, výstrahy a pokročilá data událostí proaktivního vyhledávání ze služeb Microsoft Defenderu do Microsoft Sentinelu pomocí konektoru XDR v programu Microsoft Defender.

Pokud chcete používat Microsoft Sentinel integrovaný s XDR v programu Defender v jednotné platformě operací zabezpečení Microsoftu, přečtěte si téma Připojení Microsoft Sentinelu k portálu Microsoft Defender.