Ochrana ransomwaru v Azure

Ransomware a vydírání jsou vysoce ziskové, nízkonákladové podnikání, které má debilitující dopad na cílené organizace, národní/regionální bezpečnost, hospodářskou bezpečnost a veřejné zdraví a bezpečnost. To, co začalo jako jednoduché, jeden počítač ransomware vzrostl tak, aby zahrnoval různé techniky vyděračství zaměřené na všechny typy podnikových sítí a cloudových platforem.

Aby se zajistilo, že zákazníci běžící v Azure jsou chráněni proti útokům ransomwaru, Microsoft do zabezpečení našich cloudových platforem výrazně investuje a poskytuje bezpečnostní prvky, které potřebujete k ochraně cloudových úloh Azure.

Používáním nativní ochrany ransomwaru Azure a implementací osvědčených postupů doporučených v tomto článku přijímáte opatření, která vaší organizaci brání, chrání a detekují potenciální útoky ransomwaru na vaše prostředky Azure.

Tento článek popisuje klíčové nativní funkce a obranu Azure pro útoky ransomwarem a pokyny, jak je proaktivně využít k ochraně vašich prostředků v cloudu Azure.

Rostoucí hrozba

Útoky ransomwaru jsou jedním z největších bezpečnostních problémů, kterým dnes čelí firmy. V případě úspěchu můžou útoky ransomwaru zakázat základní infrastrukturu IT a způsobit zničení, které by mohlo mít debilitující dopad na fyzické, ekonomické zabezpečení nebo bezpečnost firmy. Útoky ransomwaru se zaměřují na firmy všech typů. To vyžaduje, aby všechny podniky podnikly preventivní opatření k zajištění ochrany.

Nedávné trendy počtu útoků jsou alarmující. I když 2020 nebyl dobrý rok pro útoky ransomwaru na firmy, 2021 začal na špatné trajektorii. 7. května došlo k dočasnému zastavení útoku colonialního kanálu (Colonial), jako je přeprava nafty, benzínu a tryskového paliva. Colonial zavře kritickou palivovou síť, která zásobuje celé východní státy.

Kyberútoky byly historicky považovány za sofistikovanou sadu akcí zaměřených na konkrétní odvětví, která zbývající odvětví opustila přesvědčení, že jsou mimo rozsah kybernetické kriminality, a bez kontextu, na které by se měly připravit hrozby kybernetické bezpečnosti. Ransomware představuje velký posun v této oblasti hrozeb a dělá kyberútoky skutečné a všudypřítomné nebezpečí pro všechny. Šifrované a ztracené soubory a vyhrožující výkupné poznámky se teď staly hlavními obavami z většiny výkonných týmů.

Ekonomický model ransomwaru využívá omyl, že útok ransomwaru je výhradně malware incident. Vzhledem k tomu, že ransomwar je porušení zabezpečení zahrnující nežádoucí osobu, která napadá síť.

U mnoha organizací náklady na opětovné sestavení úplně od začátku po incidentu ransomwaru výrazně převáží nad původní poptávkou po výkupném. S omezeným pochopením oblasti hrozeb a fungování ransomwaru se zdá, že placení výkupného vypadá jako lepší obchodní rozhodnutí vrátit se k provozu. Skutečné škody se však často provádějí, když kyberzločinci vyfiltrují soubory k uvolnění nebo prodeji, zatímco opouští zadní vrátka v síti pro budoucí zločinnou činnost – a tato rizika přetrvávají, zda je výkupné zaplaceno nebo ne.

Co je ransomware

Ransomware je typ malwaru, který infikuje počítač a omezuje přístup uživatele k nakaženému systému nebo konkrétním souborům, aby je vyděsili za peníze. Jakmile dojde k ohrožení zabezpečení cílového systému, obvykle zamkne většinu interakce a zobrazí výstrahu na obrazovce, která obvykle hlásí, že je systém uzamčený nebo že všechny jejich soubory byly zašifrovány. Potom vyžaduje, aby se před uvolněním systému nebo dešifrovanými soubory zaplatilo značné výkupné.

Ransomware obvykle zneužije slabé stránky nebo ohrožení zabezpečení v IT systémech nebo infrastruktuře vaší organizace, aby uspěl. Útoky jsou tak zřejmé, že se příliš neprošetřilo, abyste potvrdili, že vaše firma byla napadena nebo že by se měl deklarovat incident. Výjimkou by byl spamový e-mail, který požaduje výkupné výměnou za údajně ohrožené materiály. V takovém případě by se tyto typy incidentů měly zpracovávat jako spam, pokud e-mail neobsahuje vysoce specifické informace.

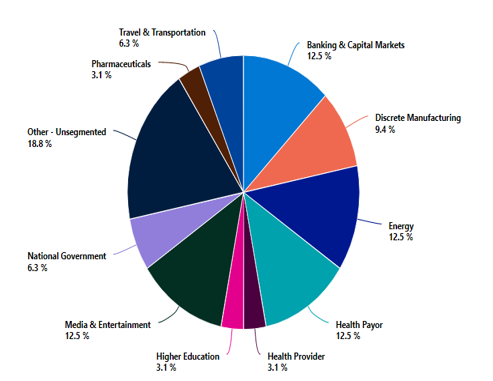

Na jakoukoli firmu nebo organizaci, která provozuje IT systém s daty, může dojít k útoku. I když se jednotlivci můžou zaměřit na útok ransomwarem, většina útoků je zacílená na firmy. Zatímco útok na colonial ransomware z května 2021 vyvolal značnou veřejnou pozornost, náš tým pro detekci a reakce (DART) z dat o zapojení ransomwaru ukazuje, že energetické odvětví představuje jeden z nejcítěnějších odvětví spolu s finančními, zdravotnictvími a zábavními sektory. I přes pokračující sliby, že během epidemie nenapadnou nemocnice nebo zdravotnické společnosti, zůstává zdravotní péče jedním z cílů ransomwaru provozovaného člověkem.

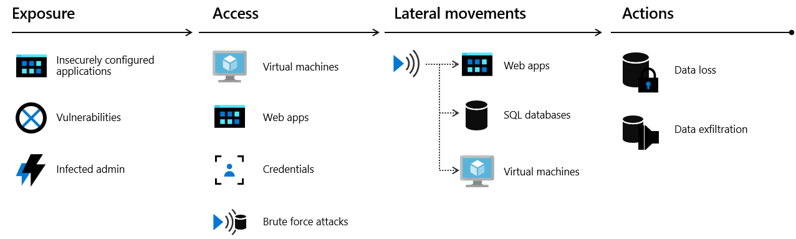

Způsob, jakým jsou vaše prostředky cílené

Při útoku na cloudovou infrastrukturu nežádoucí osoby často napadají více prostředků, aby se pokusili získat přístup k zákaznickým datům nebo tajným kódům společnosti. Model "kill chain" v cloudu vysvětluje, jak se útočníci pokoušejí získat přístup ke všem prostředkům běžícím ve veřejném cloudu prostřednictvím čtyřstupňového procesu: vystavení, přístup, laterální pohyb a akce.

- Vystavení je místem, kde útočníci hledají příležitosti k získání přístupu k vaší infrastruktuře. Útočníci například vědí, že aplikace určené pro zákazníky musí být otevřené pro oprávněné uživatele, aby k nim měli přístup. Tyto aplikace jsou vystavené internetu a jsou proto náchylné k útokům.

- Útočníci se snaží zneužít expozici, aby získali přístup k infrastruktuře veřejného cloudu. Můžete to provést prostřednictvím ohrožených přihlašovacích údajů uživatele, ohrožených instancí nebo chybně nakonfigurovaných prostředků.

- Během fáze laterálního pohybu útočníci zjistí, k jakým prostředkům mají přístup a jaký je rozsah tohoto přístupu. Úspěšné útoky na instance poskytují útočníkům přístup k databázím a dalším citlivým informacím. Útočník pak vyhledá další přihlašovací údaje. Naše data v programu Microsoft Defender for Cloud ukazují, že bez nástroje zabezpečení, který vás rychle upozorní na útok, trvá to organizacím v průměru 101 dnů, než zjistí porušení zabezpečení. Mezitím, během pouhých 24 až 48 hodin po porušení zabezpečení má útočník obvykle úplnou kontrolu nad sítí.

- Akce, které útočník provede po laterálním pohybu, jsou do značné míry závislé na prostředcích, ke kterým byli schopni získat přístup během fáze laterálního pohybu. Útočníci můžou provádět akce, které způsobují exfiltraci dat, ztrátu dat nebo spuštění jiných útoků. U podniků teď průměrný finanční dopad ztráty dat dosahuje 1,23 milionu USD.

Proč jsou útoky úspěšné

Existuje několik důvodů, proč útoky ransomwaru proběhnou úspěšně. Firmy, které jsou zranitelné, se často stávají obětí útoků ransomwaru. Tady jsou některé důležité faktory úspěchu útoku:

- Prostor pro útoky se zvyšuje, protože více firem nabízí více služeb prostřednictvím digitálních zásuvek.

- Existuje značná jednoduchost získání malwaru mimo polici, Ransomware jako služba (RaaS)

- Možnost používat kryptografii pro platby vydírání otevírá nové cesty pro zneužití.

- Rozšíření počítačů a jejich využití na různých pracovištích (místní školní obvody, policejní oddělení, auta policejního týmu atd.), z nichž každý je potenciálním přístupovým bodem pro malware, což vede k potenciálnímu prostoru pro útok

- Rozšíření starých, zastaralých a antiquatovaných systémů infrastruktury a softwaru

- Špatné režimy řízení oprav

- Zastaralé nebo staré operační systémy, které jsou blízko nebo které překročily data ukončení podpory

- Nedostatek prostředků pro modernizaci IT stopy

- Mezera ve znalostech

- Nedostatek kvalifikovaných zaměstnanců a klíčových pracovníků naddependence

- Špatná architektura zabezpečení

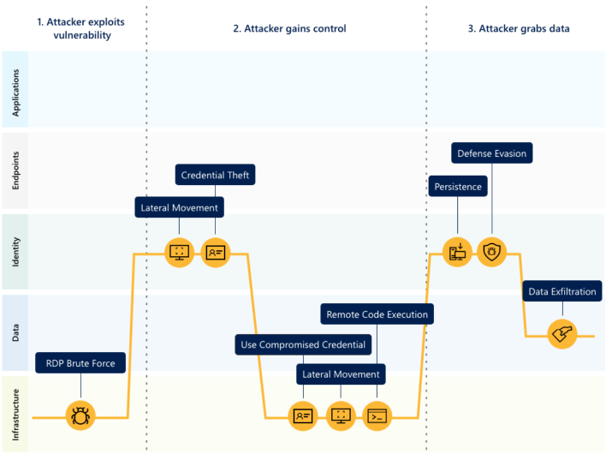

Útočníci používají různé techniky, jako je útok hrubou silou protokolu RDP (Remote Desktop Protocol) k zneužití ohrožení zabezpečení.

Měli byste zaplatit?

Existují různé názory na to, co je nejlepší volbou, když čelí této vexingové poptávce. Federální úřad vyšetřování (FBI) doporučuje obětem, aby neplatili výkupné, ale aby byli ostražití a podnikli proaktivní opatření k zabezpečení svých dat před útokem. Tvrdí, že placení nezaručuje, že uzamčené systémy a šifrovaná data se znovu uvolní. FBI říká, že dalším důvodem, proč neplatit, je, že platby kybernetickým zločincům incentivizují je, aby pokračovaly v útoku na organizace

Nicméně některé oběti se rozhodnou zaplatit poptávku po výkupném, i když systém a přístup k datům není zaručen po zaplacení výkupného. Díky placení berou tyto organizace počítané riziko, aby zaplatily v naději, že si systém a data vrátí zpět a rychle obnoví normální provoz. Součástí výpočtu je sníženínákladůch

Nejlepší způsob, jak zabránit placení výkupného, není padnout za oběť implementací preventivních opatření a zajištěním sytosti nástrojů pro ochranu vaší organizace před každým krokem, který útočník zcela nebo přírůstkově nabourá do vašeho systému. Kromě toho schopnost obnovit ovlivněné prostředky zajišťuje včasné obnovení obchodních operací. Azure Cloud nabízí robustní sadu nástrojů, které vás povedou celým způsobem.

Jaké jsou typické náklady na firmu?

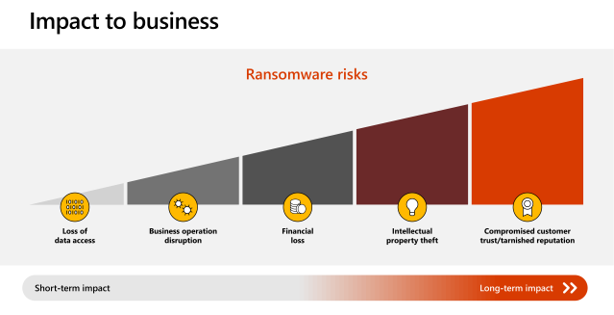

Dopad útoku ransomwaru na jakoukoli organizaci je obtížné přesně kvantifikovat. V závislosti na rozsahu a typu je však dopad vícerozměrný a obecně vyjádřený v:

- Ztráta přístupu k datům

- Přerušení obchodních operací

- Finanční ztráta

- Krádež duševního vlastnictví

- Ohrožení důvěry zákazníků a zneškodněné pověsti

Colonial Pipeline zaplatil přibližně 4,4 milionu dolarů v výkupném, aby jejich data byla uvolněna. Nezahrnuje náklady na výpadky, ztrátu produktivity, ztrátu prodeje a náklady na obnovení služeb. Obecněji je významný dopad na dopad na velký počet firem a organizací všech druhů, včetně měst a měst v jejich místních oblastech. Finanční dopad je také proháněný. Podle Microsoftu se globální náklady spojené s obnovením ransomwaru v roce 2021 promítnou na více než 20 miliard DOLARŮ.

Další kroky

Podívejte se na dokument white paper: Azure Defenses for ransomware attack white paper.

Další články v této řadě: