Správa zabezpečení v Azure

Předplatitelé služby Azure mohou svoje cloudová prostředí spravovat z více zařízení. Můžou k tomu využívat pracovní stanice, počítače vývojářů a dokonce i privilegovaná zařízení koncových uživatelů, která mají oprávnění ke konkrétním úlohám. V některých případech se funkce správy provádějí prostřednictvím webových konzol, například portálu Azure. V jiných případech můžou existovat přímá připojení k Azure z místních systémů přes virtuální privátní sítě (VPN), terminálové služby, protokoly klientských aplikací nebo (programově) model nasazení Azure Classic. Kromě toho můžou být koncové body klienta buď připojené k doménám nebo izolované a nespravované, jako například tablety nebo smartphony.

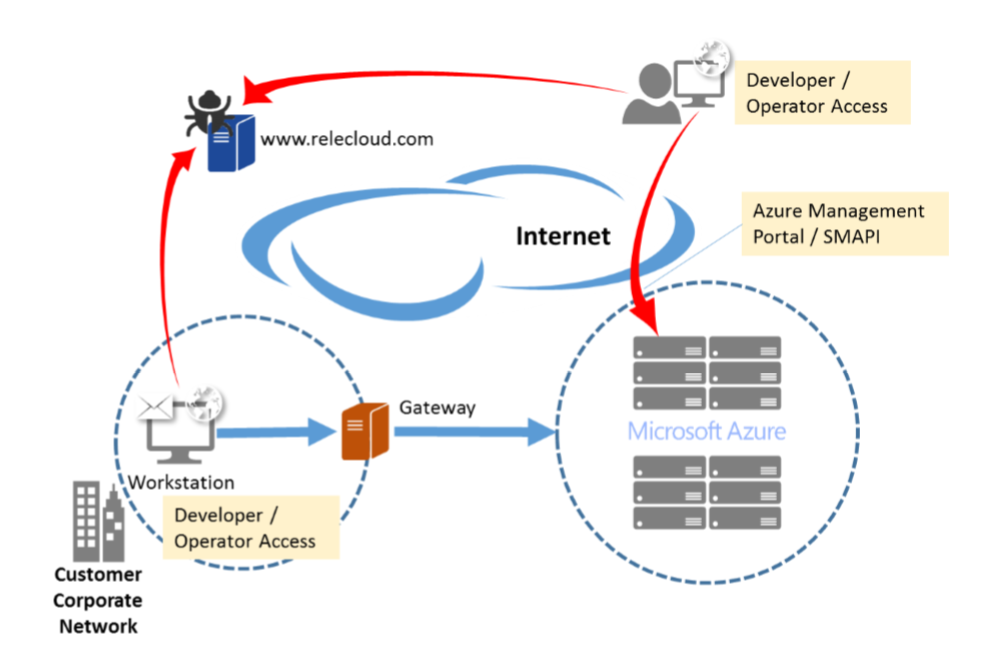

Přestože funkce správy a více přístupů nabízejí bohatou sadu možností, může tato variabilita výrazně zvýšit rizika při nasazení cloudu. Může být obtížné spravovat, sledovat a auditovat akce správy. Tato variabilita může také zvýšit ohrožení bezpečnosti prostřednictvím neregulovaného přístupu ke koncovým bodům klientů, které se používají pro správu cloudových služeb. Používání obecných nebo osobních pracovních stanic k vývoji a správě infrastruktury otevírá možnosti útoků z nečekaných směrů, například prohlížení webu (např. útok typu watering hole) nebo e-mailu (např. sociální inženýrství a phishing).

Potenciál útoků se v tomto typu prostředí zvyšuje, protože je náročné vytvářet zásady zabezpečení a mechanismy pro odpovídající správu přístupu k rozhraním Azure (například SMAPI) z nejrůznějších koncových bodů.

Vzdálená správa hrozeb

Útočníci často usilují o získání privilegovaného přístupu získáním přihlašovacích údajů k účtu (například prolomením hesla hrubou silou, phishingem nebo sběrem přihlašovacích údajů) nebo se pokouší zmást uživatele, aby spustili škodlivý kód (například neúmyslným stažením ze škodlivých webů nebo ze škodlivých příloh e-mailu). V prostředí cloudu spravovaného na dálku může průnik na účet vést k vyššímu riziku, protože přístup pak není omezený místem ani časem.

I s přísnými kontrolami u primárních účtů správců se dají uživatelské účty nižší úrovně použít ke zneužití slabých stránek v jedné strategii zabezpečení. Nedostatek odpovídajícího bezpečnostního školení může vést k průnikům prostřednictvím náhodného zpřístupnění informací o účtu.

Pokud pracovní stanici uživatele používáte i pro úlohy správy, může být ohrožena na mnoha různých místech. Ohrožení vzniká, když uživatel prohlíží web, používá nástroje třetích stran nebo nástroje open source, popřípadě když uživatel otevře škodlivý soubor dokumentu, který obsahuje trojského koně.

Obecně platí, že nejvíce cílených útoků, které mají za následek úniky dat, zneužívá prohlížeče, moduly plug-in (například Flash, PDF, Java) a spear phishing (e-mail) na stolních počítačích. Když jsou používány pro vývoj nebo správu jiných prostředků, můžou tyto počítače mít oprávnění na úrovni správce nebo na úrovni služby, aby mohly přistupovat k serverům Live nebo k síťovým zařízením.

Základy provozního zabezpečení

Pro bezpečnější správu a provoz můžete minimalizovat prostor pro útoky klienta snížením počtu možných vstupních bodů. To lze provést prostřednictvím principů zabezpečení: "oddělení povinností" a "oddělení prostředí".

Vzájemnou izolací citlivých funkcí snížíte pravděpodobnost situace, kdy chyba na jedné úrovni povede k průniku do jiné úrovně. Příklady:

- Úlohy správy by se neměly kombinovat s aktivitami, které můžou vést k ohrožení zabezpečení (například malware v e-mailu správce, který pak infikuje server infrastruktury).

- Pracovní stanice používaná pro operace s vysokou citlivostí by neměla být stejným systémem používaným pro vysoce rizikové účely, jako je procházení internetu.

Omezte prostor pro útoky na systém odebráním nepotřebného softwaru. Příklad:

- Standardní pracovní stanice pro správu, podporu nebo vývoj by neměla vyžadovat instalaci e-mailového klienta ani jiných kancelářských aplikací, pokud je hlavním účelem zařízení spravovat cloudové služby.

Klientské systémy, které mají přístup správce k součástem infrastruktury, musí podléhat nejpřísnějším možným zásadám pro snižování rizik zabezpečení. Příklady:

- Zásady zabezpečení mohou zahrnovat nastavení zásad skupiny, které odepřou otevřený přístup k internetu z určitého zařízení a které používají omezující konfiguraci brány firewall.

- V případě potřeby přímého přístupu použijte VPN se zabezpečením pomocí protokolu IP (IPsec).

- Nakonfigurujte samostatné domény služby Active Directory pro správu a vývoj.

- Izolujte a filtrujte síťový provoz pracovní stanice používané ke správě.

- Používejte antimalwarový software.

- Zaveďte vícefaktorové ověřování a snižte riziko krádeže přihlašovacích údajů.

Sloučením přístupových prostředků a odstraněním nespravovaných koncových bodů také zjednodušíte úlohy správy.

Zajištění zabezpečení pro vzdálenou správu Azure

Azure nabízí mechanismy zabezpečení na podporu správců, kteří spravují cloudové služby Azure a virtuální počítače. Mezi tyto mechanismy patří:

- Ověřování a řízení přístupu na základě role v Azure (Azure RBAC)

- sledování, protokolování a auditování

- certifikáty a šifrovaná komunikace

- webový portál pro správu

- filtrování síťových paketů

Díky konfiguraci zabezpečení na straně klienta a nasazení datového centra brány pro správu je možné omezit a monitorovat přístup správce ke cloudovým aplikacím a datům.

Poznámka:

Některá doporučení v tomto článku můžou vést k vyšší spotřebě datových, síťových nebo počítačových prostředků a můžou zvýšit náklady na licence nebo předplatné.

Posílené pracovní stanice pro správu

Cílem posílení pracovní stanice je odstranění všech funkcí, kromě těch nejdůležitějších (které jsou nutné pro provoz), abyste maximálně zmenšili prostor k útoku. Posílení systému zahrnuje minimalizaci počtu nainstalovaných služeb a aplikací, omezení provádění aplikací, omezení přístupu k síti jenom na to nejnutnější a udržování systému v plně aktuálním stavu. Kromě toho používání posílené pracovní stanice pro správu odlučuje nástroje a činnosti správy od jiných úloh koncových uživatelů.

V rámci místního podnikového prostředí můžete omezit prostor k útoku na fyzickou infrastrukturu pomocí vyhrazené správy sítí, serverových místností s přístupem na kartu a pracovních stanic, které běží v chráněných oblastech sítě. V případě cloudu nebo modelu hybridního IT může být péče o služby zabezpečené správy složitější z důvodu nedostatku fyzického přístupu k prostředkům IT. Implementace řešení ochrany vyžaduje pečlivou konfiguraci softwaru, procesy zaměřené na zabezpečení a všestranné zásady.

Použití minimálních oprávnění minimalizovaných softwarových stop na uzamčené pracovní stanici pro správu cloudu a pro vývoj aplikací může snížit riziko incidentů zabezpečení standardizací vzdálené správy a vývojových prostředí. Konfigurace posílené pracovní stanice pomůže s ochranou před narušením zabezpečení účtů, které se používají ke správě důležitých cloudových prostředků, protože uzavře řadu běžných cest, kudy přichází malware a různá zneužití. K řízení a izolování chování klientského systému a ke zmírnění hrozeb, včetně prohlížení e-mailu a internetu, můžete konkrétně použít nástroj Windows AppLocker a technologii Hyper-V.

Na posílené pracovní stanici správce spustí standardní uživatelský účet (který blokuje provádění na úrovni správy) a přidružené aplikace jsou řízeny seznamem povolených. Základní prvky posílené pracovní stanice jsou následující:

- Aktivní vyhledávání a opravy chyb. Nasazení antimalwarového softwaru, provádění pravidelných prověřování ohrožení zabezpečení a včasné aktualizace všech pracovních stanic pomocí nejnovějších aktualizací zabezpečení.

- Omezená funkčnost. Odinstalujte všechny aplikace, které nejsou potřeba, a zakažte nepotřebné (spouštěné) služby.

- Posílení zabezpečení sítě. Používání pravidel brány Windows Firewall a povolení jenom platných IP adres, portů a adres URL, které se týkají správy Azure. Kontrola, jestli jsou příchozí vzdálená připojení k dané pracovní stanici také blokovaná.

- Omezení spouštění. Povolit spuštění jenom sady předdefinovaných spustitelných souborů, které jsou potřeba ke spuštění správy (označované jako výchozí odepření). Ve výchozím nastavení by uživatelé měli být odepřeni oprávnění ke spuštění libovolného programu, pokud není explicitně definován v seznamu povolených.

- Nejnižší oprávnění. Uživatelé pracovní stanice pro správu by neměli mít na místním počítači žádná oprávnění správce. Tímto způsobem nemůžou změnit konfiguraci systému ani systémové soubory, a to buď záměrně, nebo neúmyslně.

Všechno uvedené můžete vynutit pomocí objektů zásad skupiny (GPO) ve službě Active Directory Domain Services (AD DS) a jejich použití prostřednictvím vaší (místní) domény pro správu na všechny účty pro správu.

Správa služeb, aplikací a dat

Konfigurace cloudových služeb Azure se provádí prostřednictvím portálu Azure nebo rozhraní SMAPI, prostřednictvím rozhraní příkazového řádku Windows PowerShell nebo uživatelské aplikace, která tato rozhraní RESTful využívá. Mezi služby využívající tyto mechanismy patří ID Microsoft Entra, Azure Storage, Azure Websites a Azure Virtual Network a další.

Nasazené aplikace virtuálních počítačů poskytují podle potřeby vlastní klientské nástroje a rozhraní, například konzolu MMC (Microsoft Management Console), podnikovou konzolu pro správu (například Microsoft System Center nebo Windows Intune) nebo jinou aplikaci pro správu Microsoft SQL Server Management Studio. Tyto nástroje jsou obvykle umístěny v podnikovém prostředí nebo v klientské síti. Můžou záviset na konkrétních síťových protokolech, například na protokolu RDP (Remote Desktop Protocol), které vyžadují přímé stavové připojení. Některé můžou mít webová rozhraní, která by neměla být veřejně publikovaná nebo přístupná přes internet.

Přístup ke správě služeb infrastruktury a platforem v Azure můžete omezit pomocí vícefaktorového ověřování, certifikátů pro správu X.509 a pravidel brány firewall. Portál Azure a rozhraní SMAPI vyžadují protokol TLS (Transport Layer Security). Služby a aplikace, které nasadíte do Azure, vyžadují, abyste udělali ochranná opatření, která vhodným způsobem závisí na vaší aplikaci. Tyto mechanismy můžete snadněji povolit prostřednictvím konfigurace standardizované posílené pracovní stanice.

Pokyny pro zabezpečení

Obecně platí, že pomoc při zabezpečení pracovních stanic správců pro použití s cloudem je podobná postupům používaným pro všechny místní pracovní stanice. Například minimalizovaná oprávnění k sestavení a omezující oprávnění. Některé jedinečné aspekty správy cloudu se více podobají vzdálené nebo podnikové správě mimo IP síť. Patří sem používání a auditování přihlašovacích údajů, vzdálený přístup s rozšířeným zabezpečením a detekce a reakce na ohrožení.

Ověřování

K omezení zdrojových IP adres pro přístup k nástrojům pro správu a požadavkům na audit přístupu můžete použít přihlašovací omezení Azure. Pokud chcete azure identifikovat klienty pro správu (pracovní stanice nebo aplikace), můžete nakonfigurovat rozhraní SMAPI (prostřednictvím nástrojů vyvinutých zákazníkem, jako jsou rutiny Windows PowerShellu) a webu Azure Portal, aby kromě certifikátů TLS/SSL vyžadovaly instalaci certifikátů pro správu na straně klienta. V případě přístupu pro správce doporučujeme vyžadovat vícefaktorové ověřování.

Některé aplikace nebo služby, které nasadíte do Azure, můžou mít vlastní ověřovací mechanismy pro přístup koncových uživatelů i správců, zatímco jiné plně využívají Microsoft Entra ID. V závislosti na tom, jestli federujete přihlašovací údaje prostřednictvím Active Directory Federation Services (AD FS) (AD FS), pomocí synchronizace adresářů nebo údržby uživatelských účtů výhradně v cloudu vám pomůže spravovat životní cyklus identit mezi prostředky pomocí Microsoft Identity Manageru (součást Microsoft Entra ID P1 nebo P2).

Připojení

K zabezpečení připojení klientů k virtuálním sítím Azure je k dispozici několik mechanismů. Dva z těchto mechanismů, vpn typu site-to-site (S2S) a point-to-site VPN (P2S), umožňují použití standardního standardu IPsec (S2S) pro šifrování a tunelování. Když se Azure připojuje ke správě veřejně přístupných služeb Azure, například k webu Azure Portal, vyžaduje protokol HTTPS (Hypertext Transfer Protocol Secure).

Samostatná posílená pracovní stanice, která se nepřipojuje k Azure přes bránu VP, by měla použít síť VPN typu point-to-site založenou na protokolu SSTP k vytvoření počátečního připojení k virtuální síti Azure a následné navázání připojení RDP k jednotlivým virtuálním počítačům z tunelu VPN.

Auditování správy vs. vynucení zásad

K zabezpečení procesů správy můžete obvykle použít dva přístupy: auditování a vynucování zásad. Provádění obou zajistí všestrannou kontrolu, ale nemusí být ve všech situacích možné. Kromě toho má každý přístup různé úrovně rizika, nákladů a úsilí, které souvisejí se správou zabezpečení, zejména v oblasti úrovně vztahu k důvěryhodnosti jednotlivců i systémových architektur.

Sledování, protokolování a auditování poskytují základ pro sledování a pochopení aktivit správy. Podrobné auditování všech akcí nemusí být vždy proveditelné vzhledem k množství dat, která jsou při tom vytvářena. Přesto za osvědčený postup považujeme auditování účinnosti zásad správy.

Vynucení zásad zahrnující přísnou kontrolu přístupu staví programové mechanismy na místo, které může řídit akce správce, a pomáhá zajistit používání všech možných ochranných opatření. Protokolování zajišťuje důkazy o vynucení a také záznamy o tom, kdo to udělal, odkud a kdy. Protokolování také umožňuje provádět auditování a porovnávání informací o tom, jak správci dodržují zásady, a poskytuje důkazy o aktivitách.

Konfigurace klienta

V případě posílených pracovních stanic doporučujeme, tři primární konfigurace. Největšími rozdíly mezi nimi jsou náklady, použitelnost a přístupnost při zachování podobného profilu zabezpečení u všech možností. Následující tabulka nabízí krátkou analýzu výhod a rizik každé z nich. (Všimněte si, že "podnikový počítač" odkazuje na standardní konfiguraci stolního počítače, která by se nasadila pro všechny uživatele domény bez ohledu na role.)

| Konfigurace | Zaměstnanecké výhody | Nevýhody |

|---|---|---|

| Samostatná posílená pracovní stanice | Přísně řízená pracovní stanice | vyšší náklady na vyhrazené stolní počítače |

| - | Menší riziko zneužití aplikací | Zvýšené úsilí vynaložené na správu |

| - | Jasné oddělení povinností | - |

| Podnikový počítač jako virtuální počítač | Snížení náklady na hardware | - |

| - | Odloučení role a aplikací | - |

Je důležité, aby posílená pracovní stanice byla hostitelem, nikoli hostem, a ne s ničím mezi hostitelským operačním systémem a hardwarem. Podle "principu čistého zdroje" (označovaného také jako "bezpečný zdroj") znamená, že hostitel by měl být nejvíce posílený. Jinak je posílená pracovní stanice (host) předmětem útoků na systém, na kterém je hostovaná.

Funkce správy můžete odloučit ještě pomocí vyhrazených imagů systému pro každou posílenou pracovní stanici, která je vybavená jenom nástroji a oprávněními potřebnými pro správu vybraných aplikací Azure a cloudu s konkrétními místními GPO v AD DS pro nezbytné úlohy.

V případě prostředí IT, která nemají místní infrastrukturu (například žádný přístup k místní instanci AD DS pro GPO, protože všechny servery jsou v cloudu), můžou služby jako Microsoft Intune zjednodušit nasazování a údržbu konfigurací pracovních stanic.

Samostatná posílená pracovní stanice určená pro správu

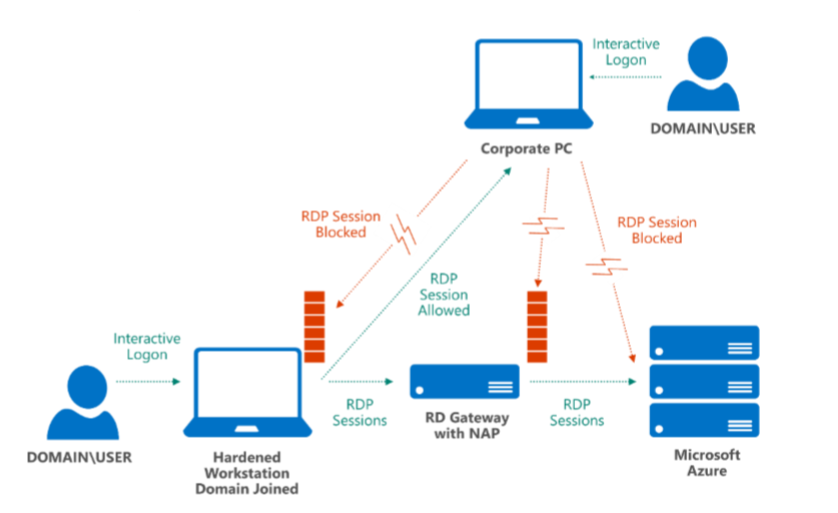

V případě samostatné posílené pracovní stanice mají správci stolní nebo přenosný počítač používaný pro úlohy správy a jiný, samostatný stolní nebo přenosný počítač pro úlohy, které nepotřebují žádné oprávnění. V případě scénáře se samostatnou posílenou pracovní stanicí (viz následující obrázek) je místní instance brány Windows Firewall (nebo brány firewall klienta jiného výrobce) nakonfigurovaná tak, aby blokovala příchozí připojení, například RDP. Správce se může přihlásit k posílené pracovní stanici a spustit relaci protokolu RDP, která se připojí k Azure po navázání připojení VPN pomocí virtuální sítě Azure, ale nemůže se přihlásit k podnikovému počítači a použít protokol RDP k připojení k posílené pracovní stanici.

Podnikový počítač jako virtuální počítač

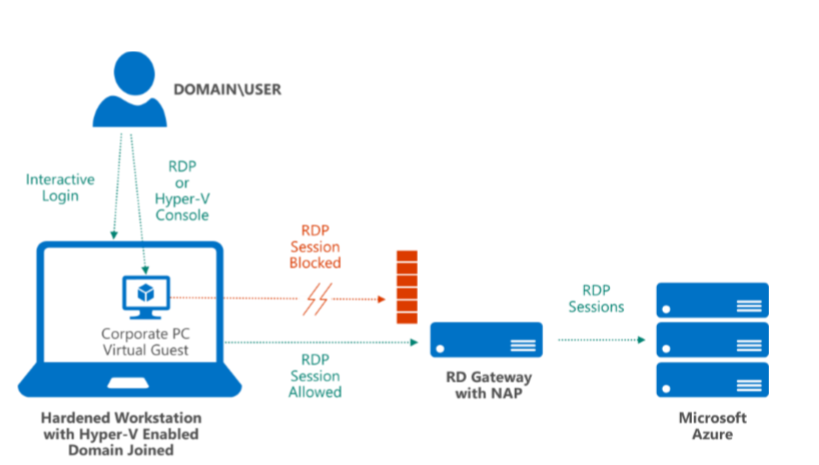

V případech, kdy je samostatná posílená pracovní stanice nákladově nevýhodná nebo nevhodná, se může posílená pracovní stanice stát hostitelem virtuálního počítače určeného k provádění úloh, které nepotřebují žádné oprávnění.

Abyste zabránili několika bezpečnostním rizikům, která mohou vyplývat z používání jedné pracovní stanice pro správu systémů a další každodenní pracovní úlohy, můžete na posílenou pracovní stanici nasadit virtuální počítač Windows Hyper-V. Tento virtuální počítač můžete používat jako podnikový počítač. Podnikové počítačové prostředí může zůstat izolované od hostitele, což snižuje prostor pro útoky a odebere každodenní aktivity uživatele (například e-mail) ze současného fungování citlivých úloh správy.

Virtuální počítač s podnikovým počítačem běží v chráněném prostoru a poskytuje uživatelské aplikace. Hostitel zůstává "čistým zdrojem" a vynucuje přísné síťové zásady v kořenovém operačním systému (například blokuje přístup RDP z virtuálního počítače).

Osvědčené postupy

Při správě aplikací a dat v Azure zvažte následující další pokyny.

Pro a proti

Nepředpokládáme, že protože pracovní stanice je uzamčená, že není nutné splnit další běžné požadavky na zabezpečení. Potenciální riziko je vyšší kvůli vyšší úrovni přístupu, které obvykle mají účty správců. V následující tabulce jsou uvedeny příklady rizik a jim odpovídající bezpečné postupy.

| Chybný postup | Správný postup |

|---|---|

| Neposílejte přihlašovací údaje pro přístup správce ani jiné tajné kódy (například TLS/SSL nebo certifikáty pro správu). | Zachovávejte důvěrnost tak, že názvy účtů a hesla sdělíte ústně (ale neukládejte je do hlasové pošty), provádějte vzdálenou instalaci certifikátů klienta a serveru (prostřednictvím šifrované relace), stahujte z chráněných síťových sdílených položek nebo data předávejte ručně pomocí vyměnitelného média. |

| - | Životní cykly certifikátu pro správu spravujte proaktivně. |

| Neukládejte hesla účtů do úložiště aplikací (například tabulek, webů SharePoint nebo sdílených složek) v nezašifrované podobě nebo bez použití algoritmu hash. | Vytvořte zásady pro správu zabezpečení a zásady pro posilování systému a používejte je na svoje vývojové prostředí. |

| Nesdílejte účty a hesla mezi správci a nepoužívejte stejné heslo pro několik účtů nebo služeb (zejména v případě účtů na sociálních sítích nebo účtů pro jiné běžné aktivity). | Vytvořte vyhrazený účet Microsoft pro správu předplatného Azure, účet, který se nepoužívá pro osobní e-mail. |

| Konfigurační soubory neposílejte e-mailem. | Konfigurační soubory a profily vždy instalujte z důvěryhodného zdroje (například ze šifrovaného USB flash disku). Nepoužívejte mechanismy, který se dají snadno ohrozit, například e-mail. |

| Nepoužívejte slabá nebo jednoduchá přihlašovací hesla. | Vynucujte silné zásady hesel, cykly vypršení platnosti (změna při prvním použití), vypršení časového limitu konzoly a automatické uzamčení účtu. K přístupu do úložiště hesel používejte systém pro správu hesel klientů s vícefaktorovým ověřováním. |

| Nevystavujte porty pro správu přístupu z internetu. | Uzamkněte porty a IP adresy Azure a omezte tak přístup ke správě. |

| - | Používejte bránu firewall, připojení VPN a architektury NAP pro všechna připojení správy. |

Provoz Azure

V rámci provozu Azure používají provozní technici a pracovníci podpory, kteří přistupují k produkčním systémům Azure, posílené pracovní stanice s virtuálními počítači zřízenými pro interní přístup k podnikové síti a aplikace (například e-mail, intranet atd.). Všechny počítače pracovní stanice pro správu mají čipy TPM, spouštěcí jednotka hostitele je šifrovaná nástrojem BitLocker a jsou připojené ke speciální organizační jednotce (OU) v primární podnikové doméně Microsoftu.

Posilování systému se vynucuje prostřednictvím zásad skupiny s centralizovanou aktualizací softwaru. Protokoly událostí z auditování a analýz (například zabezpečení a AppLockeru) jsou shromažďovány z pracovních stanic pro správ a ukládány do centrálního umístění.

Kromě toho se vyhrazené jump-boxy v síti Microsoftu, které vyžadují dvojúrovňové ověřování, používají k připojení k produkční síti Azure.

Kontrolní seznam zabezpečení Azure

Minimalizace počtu úloh, které můžou správci provádět na posílené pracovní stanici, usnadní minimalizaci prostoru k útokům na prostředí pro vývoj a správu. K ochraně posílené pracovní stanice používejte následující technologie:

- Webový prohlížeč je klíčovým vstupním bodem škodlivého kódu kvůli rozsáhlé interakci s externími servery. Zkontrolujte zásady klienta a vynucujte spuštění v chráněném režimu, zakazujte doplňky a zakažte stahování souborů. Ověřte, že se zobrazují upozornění týkající se zabezpečení. Využijte výhody nastavení zón internetu a vytvořte si seznam důvěryhodných webů, pro které máte nakonfigurované přiměřené posílení zabezpečení. Blokujte všechny ostatní weby a kódy v prohlížeči, například ActiveX a Javu.

- Standardní uživatel. Práce v režimu standardního uživatele přináší řadu výhod. Největší z nich je ta, že krádež přihlašovacích údajů správce prostřednictvím malwaru je podstatně obtížnější. Standardní uživatelský účet navíc nemá zvýšená oprávnění v kořenovém operačním systému a mnoho možností konfigurace a rozhraní API jsou ve výchozím nastavení uzamčené.

- Podepisování kódu. Podepisování kódu všech nástrojů a skriptů, které správci používají, nabízí ovladatelné mechanismy pro nasazování zásad, které slouží k uzamčení aplikací. Hodnoty hash nejsou škálovatelné s rychlými změnami kódu a cesty k souborům neposkytují vysokou úroveň zabezpečení. Nastavte zásady spouštění PowerShellu pro počítače s Windows.

- Zásady skupiny. Vytvořte globální zásady správy, které se budou používat na libovolné pracovní stanice domény, které se používají pro správu (a zablokujte přístup ze všech ostatních), a na uživatelské účty na těchto pracovních stanicích ověřené.

- Zřizování s rozšířeným zabezpečením. Zabezpečte svůj image posílené pracovní stanice, abyste byli lépe chráněni před manipulací. Používejte bezpečnostní opatření, například šifrování a izolaci k ukládání imagů, virtuálních počítačů a skriptů a omezte přístup (použijte třeba auditovatelný proces vrácení a rezervace).

- Opravy chyb. Udržujte konzistentní sestavení (nebo máte samostatné image pro vývoj, operace a další úlohy správy), pravidelně kontrolujte změny a malware, udržujte build aktuální a aktivujte počítače jenom v případě potřeby.

- Zásady správného řízení. Pomocí objektů zásad skupiny SLUŽBY AD DS můžete řídit všechna rozhraní systému Windows správců, jako je například sdílení souborů. Zahrňte pracovní stanice pro správu do procesů auditování, sledování a protokolování. Sledujte všechny přístupy a chování správců a vývojářů.

Shrnutí

Používání konfigurace posílené pracovní stanice ke správě cloudových služeb Azure, služby Virtual Machines a aplikací vám může pomoct s omezením řady rizik a hrozeb, které vyplývají ze vzdálené správy kritické infrastruktury IT. Azure i Windows poskytují mechanismy, které můžete použít k ochraně a řízení komunikace, ověřování a chování klienta.

Další kroky

K dispozici jsou následující zdroje informací, které poskytují obecnější informace o Azure a souvisejících služby Microsoft:

- Zabezpečení privilegovaného přístupu – získejte technické podrobnosti o návrhu a vytvoření zabezpečené pracovní stanice pro správu Azure.

- Centrum zabezpečení Microsoft – další informace o možnostech platformy Azure, které chrání prostředky infrastruktury Azure, a úlohách, které běží na Azure

- Microsoft Security Response Center – kde můžou být nahlášená ohrožení zabezpečení Microsoftu, včetně problémů s Azure, nebo prostřednictvím e-mailu secure@microsoft.com