Úvod do architektury Microsoftu pro zabezpečení kontejnerů

Architektura CSSC (Containers Secure Supply Chain) od Microsoftu je bezproblémový agilní ekosystém nástrojů a procesů vytvořených k integraci a spouštění kontrolních mechanismů zabezpečení v průběhu životního cyklu kontejnerů. Strategie kontejnerového zabezpečeného dodavatelského řetězce se sestavuje s ohledem na všechny potřeby zabezpečení kontejnerových aplikací. Cílem je zabránit použití ohrožených imagí kontejnerů a vytvořit infrastrukturu kontejnerů se standardním portfoliem zabezpečení.

Architektura CSSC se sestavuje pomocí následujících kroků:

- Identifikace fází dodavatelského řetězce pro kontejnerizované aplikace

- Přehled rizik a požadovaných bezpečnostních prvků v jednotlivých fázích

- Popis cílů zabezpečení a cílů v jednotlivých fázích

- Identifikace nástrojů, procesů a osvědčených postupů zabezpečení v jednotlivých fázích

- Udržování stavu zabezpečení s metadaty, protokolováním a generováním sestav v jednotlivých fázích

Fáze dodavatelského řetězce pro kontejnery

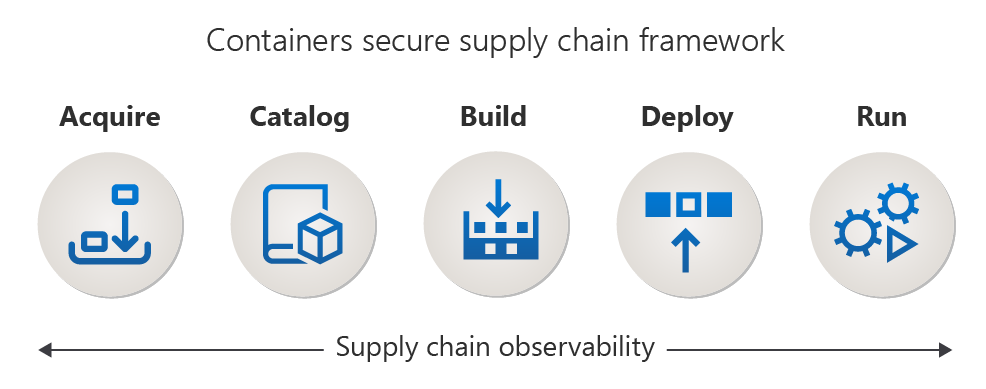

Dodavatelský řetězec pro kontejnery je integrovaný ve fázích, které odpovídají životnímu cyklu kontejnerů. Každá fáze kanálu identifikuje různé cíle, bezpečnostní rizika a procesy. Microsoft identifikuje následující pět fází v dodavatelském řetězci kontejnerů.

| Fáze | Detaily |

|---|---|

| Nabytí | Získejte image kontejnerů od externích zdrojů nebo dodavatelů třetích stran. |

| Katalog | Nabídněte schválené image kontejnerů pro interní spotřebu, včetně sestavení a nasazení. |

| Sestavení | Vytváření kompatibilních imagí služeb a aplikací a artefaktů nasazení |

| Nasadit | Bezpečně nasaďte kontejnerizované služby a aplikace do hostitelských prostředí. |

| Spustit | Spouštějte kontejnery vytvořené z kompatibilních, nejnovějších a zabezpečených imagí kontejnerů, které spouští obchodní logiku pro aplikaci. |

Implementace bezpečnostních procesů ve všech pěti fázích dodavatelského řetězce vyžaduje konzistentní praxi pozorovatelnosti a monitorování. Neustále se vyvíjející postupy zabezpečení aktualizují image kontejnerů, objevují ohrožení zabezpečení, aktivují změny v interním procesu, obchodní požadavky a dále vyžadují monitorování, aby se v každé fázi přidala transparentnost.

Běžné hrozby dodavatelského řetězce

Když mluvíme o CSSC, mluvíme o nepřetržité softwarové transakci mezi dodavateli softwaru, externími zdroji, vývojáři, službami a poskytovateli provozu, distribuce kanálů a nejdůležitější naší zákaznickou základnou. Naším cílem je dosáhnout zabezpečené transakce kontejnerového softwaru a zajistit efektivní infrastrukturu kontejnerů našim zákazníkům. Jakékoli malé ohrožení zabezpečení, ohrožení zabezpečení nebo útok může způsobit okamžitou vnitřní neverzi, závažnou ztrátu našich důvěryhodných partnerů, zákazníků a pověsti Microsoftu. Tyto bezpečnostní hrozby a možné hrozby v rámci dodavatelského řetězce je důležité řešit, aby se zajistilo zabezpečení a integrita kontejnerizovaných aplikací.

Microsoft identifikuje a ponoří se hlouběji do ohrožení zabezpečení a možných hrozeb v celém dodavatelském řetězci:

Nedůvěryhodné zdroje

Použití imagí kontejnerů z nedůvěryhodných zdrojů může představovat významná bezpečnostní rizika. Tyto nedůvěryhodné zdroje můžou obsahovat image kontejnerů, které obsahují malware, ohrožení zabezpečení nebo zadní vrátka.

Microsoft řeší tyto ohrožení zabezpečení s následujícími postupy:

- Ověření pravosti a integrity imagí kontejnerů před jejich začleněním do dodavatelského řetězce za účelem zmírnění těchto rizik.

- Používejte image kontejnerů z důvěryhodných zdrojů. Používejte nástroje pro skenování a ověřování obrázků, které pomáhají zajistit, aby image pocházejí z důvěryhodných úložišť a nebyly s ní manipulovány.

Ohrožené registry

Registry, které nejsou správně zabezpečené, můžou hostovat ohrožené nebo zastaralé image kontejnerů. Je důležité pravidelně auditovat a zabezpečit registry, aby se zabránilo distribuci nezabezpečených imagí kontejnerů. To zahrnuje zajištění, aby image splňovaly licenční požadavky a osvědčené postupy podniku.

Microsoft řeší tyto ohrožení zabezpečení s následujícími postupy:

- Pravidelně auditujte a zabezpečujte registry imagí kontejnerů.

- Používejte řízení přístupu, ovládací prvky ověřování a kontrolu obrázků, abyste zjistili a zabránili použití nezabezpečených nebo zastaralých imagí.

Ohrožené závislosti

Vložení škodlivého kódu do základních imagí nebo použití škodlivých knihoven může ohrozit zabezpečení kontejnerových aplikací.

Microsoft řeší tyto ohrožení zabezpečení s následujícími postupy:

- Implementujte přísné kontroly závislostí používaných v imagích kontejneru.

- Pravidelně aktualizujte základní image a knihovny, aby opravily známá ohrožení zabezpečení.

- Využijte kontrolu imagí kontejneru k identifikaci a nápravě všech škodlivých nebo ohrožených závislostí.

Ohrožená prostředí sestavení

Nezabezpečená prostředí sestavení můžou vést k zahrnutí ohrožených, zastaralých nebo nekompatibilních imagí kontejnerů.

Microsoft řeší tyto ohrožení zabezpečení s následujícími postupy:

- Zabezpečte prostředí sestavení pomocí důvěryhodných a pravidelně aktualizovaných nástrojů a kontejnerů.

- Implementujte proces odebrání zastaralých nebo ohrožených imagí kontejneru, aby se zajistilo, že se během procesu sestavení použijí nejnovější verze.

Neověřené nasazení

Nasazení nedůvěryhodných nebo škodlivých imagí kontejnerů může organizace vystavit různým porušením zabezpečení. Řízení přístupu a robustní proces ověření by měly být zavedeny, aby se zajistilo, že se nasadí jenom autorizované a ověřené image kontejnerů.

Microsoft řeší tyto ohrožení zabezpečení s následujícími postupy:

- Během nasazování vynucujte přísné řízení přístupu a procesy ověřování imagí.

- Využijte řízení přístupu na základě role (RBAC) k omezení, kdo může nasazovat image kontejneru.

- Ujistěte se, že jsou v produkčním prostředí nasazeny pouze důvěryhodné a důkladně otestované image.

Nedostatek pozorovatelnosti

Monitorování a pozorovatelnost jsou zásadní pro detekci problémů se zabezpečením. Podniky musí investovat do nástrojů a procesů, které poskytují přehled o celém dodavatelském řetězci, což umožňuje sledování imagí kontejnerů v reálném čase a detekci bezpečnostních útoků.

Microsoft řeší tyto ohrožení zabezpečení s následujícími postupy:

- Implementujte řešení monitorování a pozorovatelnosti v kontejnerizovaném prostředí.

- Pomocí nástrojů pro protokolování, trasování a monitorování můžete sledovat změny imagí kontejnerů, události zabezpečení a anomálie v dodavatelském řetězci.

- Nastavte upozornění a oznámení pro podezřelé aktivity.

Kromě těchtoopatřeních Nepřetržitě udržujte aktuální informace o bezpečnostních hrozbách a ohroženích zabezpečení relevantních pro kontejnery a odpovídajícím způsobem upravte bezpečnostní opatření. Zabezpečení kontejnerů je průběžný proces, který vyžaduje bdělost a proaktivní správu rizik.

Další kroky

Další informace o jednotlivých fázích architektury CSSC najdete v těchto tématech: