Připojení pomocí SAP RISE

S prostředím SAP provozovaným ve službě RISE a provozem v samostatné virtuální síti poskytujeme v tomto článku dostupné možnosti připojení.

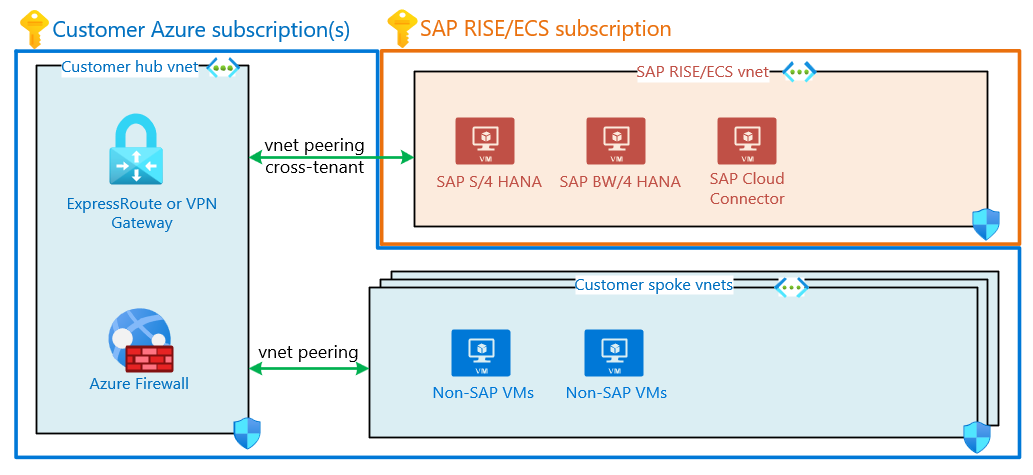

Partnerský vztah virtuálních sítí se SAP RISE/ECS

Partnerský vztah virtuální sítě je nejvýkonnější způsob, jak se bezpečně připojit mezi dvěma virtuálními sítěmi, a to vše v adresní prostoru privátní sítě. Partnerské sítě se zobrazují jako sítě pro účely připojení, což umožňuje aplikacím vzájemně komunikovat. Aplikace běžící v různých virtuálních sítích, předplatných, tenantech Nebo oblastech Azure můžou komunikovat přímo. Stejně jako síťový provoz v jedné virtuální síti zůstává provoz peeringu v privátním adresní prostoru a neprochází internetem. Platí poplatky za partnerské vztahy virtuálních sítí.

U nasazení SAP RISE/ECS je upřednostňovaným způsobem vytvoření připojení k existujícímu prostředí Azure zákazníka virtuální partnerský vztah. Mezi hlavní výhody patří:

- Minimalizovaná latence sítě a maximální propustnost mezi prostředím SAP RISE a vlastními aplikacemi a službami běžícími v Azure

- Bez další složitosti a nákladů s vyhrazenou místní komunikační cestou pro úlohy SAP RISE. Místo toho použijte místní komunikační cestu stávajících síťových center Azure.

Partnerský vztah virtuálních sítí je možné nastavit ve stejné oblasti jako spravované prostředí SAP, ale také prostřednictvím globálního partnerského vztahu virtuálních sítí mezi všemi dvěma oblastmi Azure. Díky dostupnosti SAP RISE/ECS v mnoha oblastech Azure by se oblast měla shodovat s úlohami běžícími ve virtuálních sítích zákazníka kvůli latenci a aspektům nákladů na partnerský vztah. Některé scénáře (například centrální nasazení S/4HANA pro globálně současnou společnost) ale také vyžadují globální partnerský vztah sítí. Pro takové globálně distribuované prostředí SAP doporučujeme používat architekturu sítě s více oblastmi v rámci vašeho vlastního prostředí Azure s místním partnerským vztahem SAP RISE v jednotlivých zeměpisných oblastech s vašimi síťovými rozbočovači.

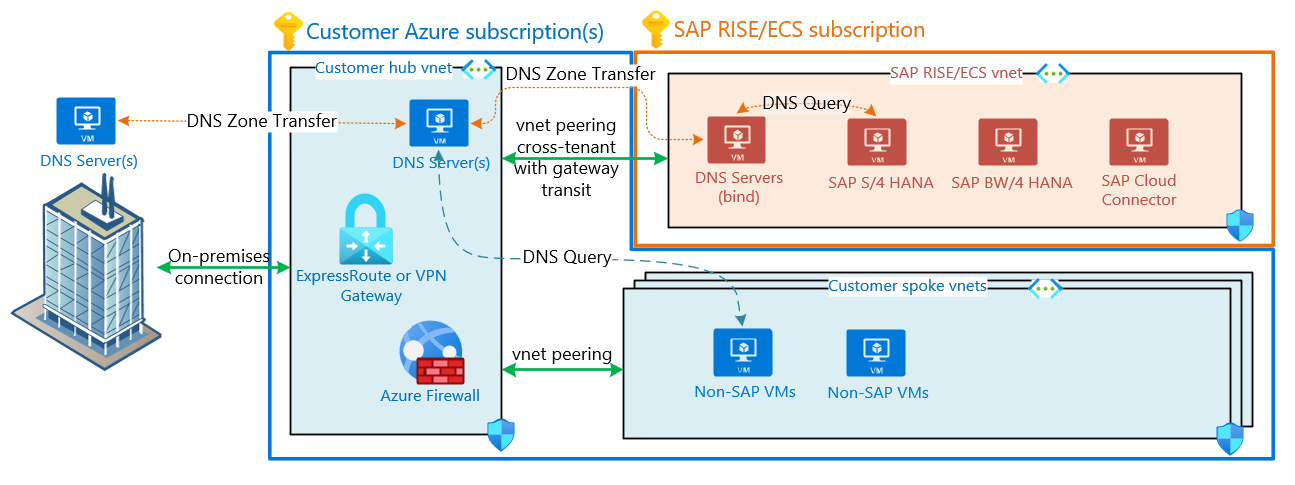

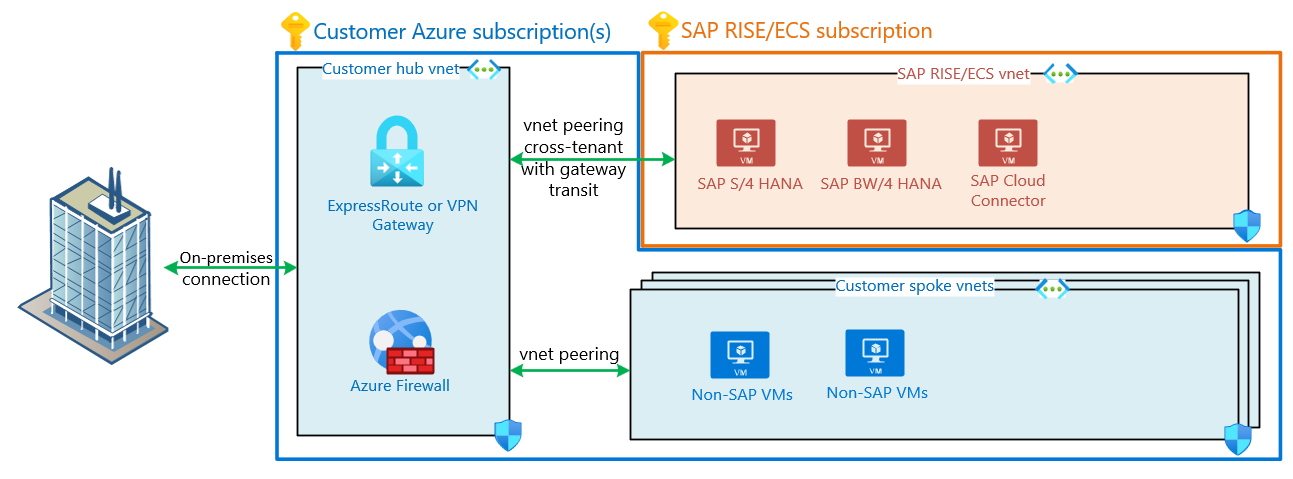

Tento diagram znázorňuje typické hvězdicové virtuální sítě zákazníka SAP. Partnerský vztah virtuálních sítí napříč tenanty propojuje virtuální sítě SAP RISE a centrální sítě zákazníka.

Virtuální sítě SAP i zákazníka jsou chráněné skupinami zabezpečení sítě (NSG), které umožňují komunikaci na portech SAP a databáze prostřednictvím partnerského vztahu. Komunikace mezi partnerskými virtuálními sítěmi je zabezpečená prostřednictvím těchto skupin zabezpečení sítě a omezuje komunikaci do a z prostředí SAP zákazníka.

Vzhledem k tomu, že SAP RISE/ECS běží v tenantovi a předplatných SAP, nastavte partnerský vztah virtuálních sítí mezi různými tenanty. Tuto konfiguraci dosáhnete tak, že nastavíte partnerský vztah s ID prostředku Azure poskytnutého sapem a schvalujete partnerský vztah SAP. Přidejte uživatele z opačného tenanta Microsoft Entra jako uživatele typu host, přijměte pozvánku uživatele typu host a postupujte podle pokynů v tématu Vytvoření partnerského vztahu virtuální sítě – různá předplatná. Konkrétní požadované kroky vám poskytne zástupce SAP. Zapojte příslušné týmy ve vaší organizaci, které se zabývají sítí, správou uživatelů a architekturou, aby bylo možné tento proces rychle dokončit.

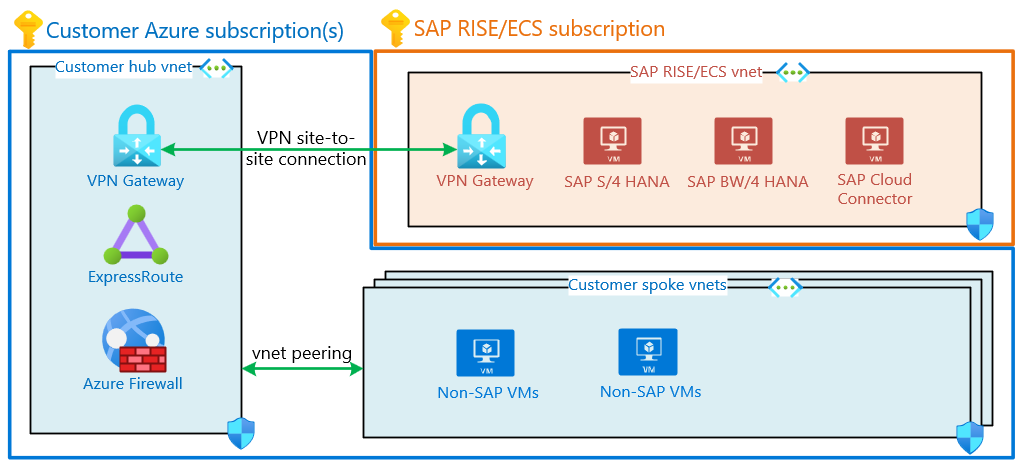

Vpn vnet-to-vnet

Jako alternativu k peeringu virtuálních sítí je možné vytvořit připojení virtuální privátní sítě (VPN) mezi bránami VPN, nasazenými jak v předplatném SAP RISE/ECS, tak ve vlastním předplatném SAP RISE/ECS. Mezi těmito dvěma bránami VPN můžete vytvořit připojení typu vnet-to-vnet, což umožňuje rychlou komunikaci mezi těmito dvěma samostatnými virtuálními sítěmi. Příslušné sítě a brány se můžou nacházet v různých oblastech Azure.

Tento diagram znázorňuje typické hvězdicové virtuální sítě zákazníka SAP. Brána VPN umístěná ve virtuální síti SAP RISE se připojuje prostřednictvím připojení typu vnet-to-vnet k bráně obsažené ve virtuální síti centra zákazníka.

I když je partnerský vztah virtuálních sítí doporučený a obvyklejší model nasazení, virtuální síť VPN mezi zákazníkem a virtuálními sítěmi SAP RISE/ECS může potenciálně zjednodušit složitý virtuální partnerský vztah. Služba VPN Gateway funguje jako jediný bod vstupu do sítě zákazníka a spravuje a zabezpečuje ji centrální tým. Propustnost sítě je omezená vybranou skladovou jednotkou brány na obou stranách. Pokud chcete vyřešit požadavky na odolnost, ujistěte se, že se pro takové připojení používají zónově redundantní brány virtuální sítě.

Skupiny zabezpečení sítě se vztahují na virtuální síť zákazníka i SAP, stejně jako na architekturu peeringu, která podle potřeby umožňuje komunikaci s porty SAP NetWeaver a HANA. Podrobnosti o nastavení připojení VPN a nastavení, která se mají použít, získáte od zástupce SAP.

Připojení zpět k místnímu prostředí

S nasazením Azure existujícího zákazníka je místní síť již připojená přes ExpressRoute (ER) nebo VPN. Stejná místní síťová cesta se obvykle používá pro úlohy spravované SAP RISE/ECS. Upřednostňovanou architekturou je použití stávajících bran ER nebo VPN Gateway v tomto účelu zákazníka s připojenou virtuální sítí SAP RISE, která je považována za paprskovou síť připojenou k centru virtuální sítě zákazníka.

Tento diagram znázorňuje typické hvězdicové virtuální sítě zákazníka SAP. Připojí se k místnímu prostředí pomocí připojení. Partnerský vztah virtuálních sítí napříč tenanty propojuje virtuální síť SAP RISE k centrální síti zákazníka. Partnerský vztah virtuální sítě má povolenou vzdálenou průchod bránou, což umožňuje přístup k virtuální síti SAP RISE z místního prostředí.

Díky této architektuře platí centrální zásady a pravidla zabezpečení, která řídí síťové připojení k zákaznickým úlohám, také na úlohy spravované SAP RISE/ECS. Stejná místní síťová cesta se používá pro virtuální síť ZÁKAZNÍKa i SAP RISE/ECS.

Pokud v současné době neexistuje azure pro místní připojení, obraťte se na zástupce SAP, kde najdete podrobnosti o tom, které modely připojení jsou pro úlohu RISE možné. Pokud SAP RISE/ECS přímo vytvoří místní prostředí ve službě RISE, je takové místní připojení k dispozici pouze pro dosažení pouze spravované virtuální sítě SAP. Takové vyhrazené připojení ExpressRoute nebo VPN v rámci SAP RISE se nedá použít pro přístup k vlastním virtuálním sítím Azure zákazníka.

Poznámka:

Virtuální síť může mít jenom jednu bránu, místní nebo vzdálenou. Při navázání partnerského vztahu virtuálních sítí mezi SAP RISE pomocí vzdáleného přenosu brány není možné do virtuální sítě SAP RISE/ECS přidat žádné brány. Kombinace partnerského vztahu virtuálních sítí se vzdáleným průchodem bránou spolu s jinou bránou virtuální sítě ve virtuální síti SAP RISE/ECS není možná.

Virtual WAN se spravovanými úlohami SAP RISE

Podobně jako použití hvězdicové síťové architektury s připojením k virtuální síti SAP RISE/ECS i k místnímu prostředí je možné centrum Azure Virtual Wan (vWAN) použít ke stejnému účelu. Úloha RISE je paprsková síť připojená k síťovému centru virtuální sítě WAN. Obě možnosti připojení k SAP RISE popsané výše – partnerský vztah virtuální sítě i síť VPN vnet-to-vnet – jsou k dispozici u virtuální sítě WAN.

Síťové centrum virtuální sítě WAN je nasazené a spravované zákazníkem ve vlastním předplatném. Zákazník také spravuje zcela místní připojení a směrování prostřednictvím síťového centra virtuální sítě WAN s přístupem k virtuální síti SAP RISE peered spoke.

Připojení během migrace do SAP RISE

Migrace prostředí SAP do SAP RISE se provádí v několika fázích za několik měsíců nebo déle. Některá prostředí SAP se už migrují a používají se produktivně, zatímco připravujete další systémy SAP na migraci. Ve většině zákaznických projektů se největší a nejdůležitější systémy migrují uprostřed nebo na konci projektu. Potřebujete zvážit šířku pásma pro migraci dat nebo replikaci databáze, aniž by to mělo vliv na síťovou cestu uživatelů k již produktivním prostředím RISE. Už migrované systémy SAP také můžou potřebovat komunikovat s prostředím SAP v místním prostředí nebo u stávajícího poskytovatele služeb.

Během plánování migrace do SAP RISE naplánujte, jak jsou v jednotlivých fázích systémů SAP dostupné pro vaši uživatelskou základnu a jak se směruje přenos dat do virtuální sítě RISE/ECS. Často se účastní více umístění a stran, jako je například stávající poskytovatel služeb a datacentra s vlastním připojením k podnikové síti. Ujistěte se, že se nevytvoří žádná dočasná řešení s připojením VPN, aniž byste zvažovali migraci dat SAP v pozdějších fázích pro nejdůležitější obchodní systémy.

Integrace DNS se spravovanými úlohami SAP RISE/ECS

Integrace sítí vlastněných zákazníkem s cloudovou infrastrukturou a poskytování konceptu bezproblémového překladu ip adres je důležitou součástí úspěšné implementace projektu. Tento diagram popisuje jeden z běžných scénářů integrace předplatných SAP, virtuálních sítí a infrastruktury DNS s místní sítí a službami DNS zákazníka. V takovém nastavení se ve službě Azure Hub nebo místní servery DNS uchovávají všechny položky DNS. Infrastruktura DNS dokáže přeložit požadavky DNS přicházející ze všech zdrojů (místní klienti, služby Azure zákazníka a spravovaná prostředí SAP).

Popis návrhu a specifika:

Vlastní konfigurace DNS pro virtuální sítě vlastněné SAP

Dva virtuální počítače v rámci serverů DNS virtuální sítě RISE/PCE v Azure

Zákazníci musí zadat a delegovat na subdoménu nebo zónu SAP (například ecs.contoso.com), aby mohli přiřadit názvy a vytvářet přeposílání a reverzní záznamy DNS pro virtuální počítače se spravovaným prostředím SAP. Servery SAP DNS uchovávají hlavní roli DNS pro delegovanou zónu.

Přenos zóny DNS ze serveru SAP DNS na servery DNS zákazníka je primární metodou replikace položek DNS z prostředí RISE/PCE.

Virtuální sítě Azure zákazníka také používají vlastní konfiguraci DNS odkazující na servery DNS zákazníka umístěné ve virtuální síti centra Azure.

Volitelně můžou zákazníci nastavit privátní předávání DNS v rámci svých virtuálních sítí Azure. Takový předávací nástroj pak odešle požadavky DNS přicházející ze služeb Azure na servery SAP DNS, které jsou cílem delegované zóny (například ecs.contoso.com).

Přenos zóny DNS se vztahuje na návrhy, když zákazníci provozují vlastní řešení DNS (například servery AD DS nebo BIND) v rámci své centrální virtuální sítě.

Poznámka:

Azure poskytuje DNS i privátní zóny Azure nepodporují funkci přenosu zón DNS, a proto se nedá použít k přijetí replikace DNS ze serverů DNS SAP RISE/PCE/ECS. SAP navíc obvykle nepodporuje externí poskytovatele služeb DNS pro delegovanou zónu.

SAP publikoval blogový příspěvek o implementaci DNS se SAP RISE v Azure. Podrobnosti najdete tady.

Další informace o využití Azure DNS pro SAP najdete mimo využití sap RISE/ECS v následujícím blogovém příspěvku.

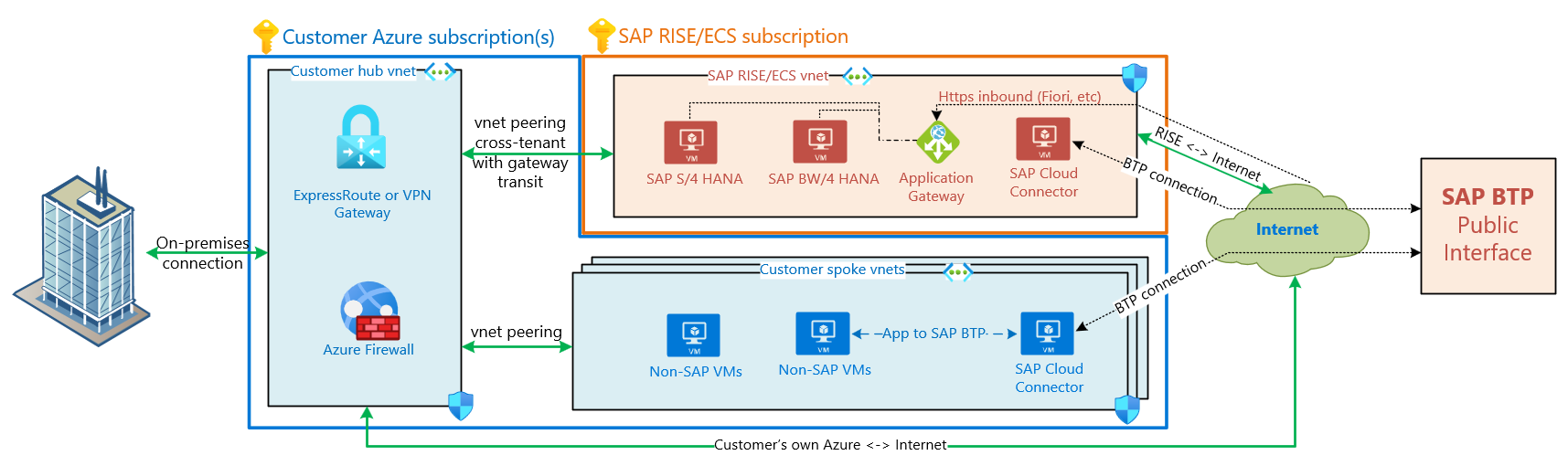

Odchozí a příchozí připojení k internetu pomocí SAP RISE/ECS

Úlohy SAP komunikující s externími aplikacemi a rozhraními můžou vyžadovat cestu výchozího přenosu dat k internetu. Podobně uživatelská základna vaší společnosti (například SAP Fiori) potřebuje příchozí nebo příchozí připojení k internetu do prostředí SAP. U spravovaných úloh SAP RISE spolupracujte se zástupcem SAP a prozkoumejte potřeby takových komunikačních cest https/RFC/jiných komunikačních cest. Pro zákazníky SAP RISE/ECS není ve výchozím nastavení povolená síťová komunikace s internetem a výchozí sítě používají pouze rozsahy privátních IP adres. Připojení k internetu vyžaduje plánování s SAP, aby bylo co nejlépe chráněno prostředí SAP zákazníka.

Pokud u SAP RISE povolíte internetový nebo příchozí provoz, bude síťová komunikace chráněná různými technologiemi Azure, jako jsou skupiny zabezpečení sítě, skupiny zabezpečení sítě, application gateway s firewallem webových aplikací (WAF), proxy servery a další v závislosti na použití a síťových protokolech. Tyto služby se plně spravují prostřednictvím SAP v rámci virtuální sítě a předplatného SAP RISE/ECS. Síťová cesta SAP RISE k internetu a z internetu obvykle zůstává pouze ve virtuální síti SAP RISE/ECS a nepřechází do/z vlastních virtuálních sítí zákazníka.

Aplikace ve vlastní virtuální síti zákazníka se připojují k internetu přímo z příslušné virtuální sítě nebo prostřednictvím centrálně spravovaných služeb zákazníka, jako je Azure Firewall, Aplikace Azure lication Gateway, NAT Gateway a další. Připojení k SAP BTP z jiných aplikací než SAP RISE/ECS využívá stejnou síťovou internetovou cestu na vaší straně. Pokud je pro takovou integraci potřeba SAP Cloud Connecter, spusťte ho na virtuálních počítačích zákazníka. Jinými slovy, SAP BTP nebo jakákoli komunikace veřejného koncového bodu se nachází na síťové cestě spravované samotnými zákazníky, pokud se nezabývají úlohy SAP RISE.

Připojení SAP BTP

SAP Business Technology Platform (BTP) poskytuje velké množství aplikací, ke které se obvykle přistupuje prostřednictvím veřejné IP adresy nebo názvu hostitele přes internet. Služby zákazníka spuštěné ve svých předplatných Azure přistupují k protokolu BTP prostřednictvím nakonfigurované metody odchozího přístupu, jako je centrální brána firewall nebo odchozí veřejné IP adresy. Některé služby SAP BTP, jako je například SAP Data Intelligence, jsou však navrženy tak, že jsou přístupné prostřednictvím samostatného partnerského vztahu virtuální sítě místo veřejného koncového bodu.

SAP nabízí službu Private Link pro zákazníky, kteří používají SAP BTP v Azure pro jednosměrné požadavky pocházející z BTP. Služba SAP Private Link propojuje služby SAP BTP prostřednictvím privátního rozsahu IP adres do sítě Azure zákazníka, a proto je přístupná soukromě prostřednictvím služby privátního propojení místo přes internet. Obraťte se na SAP a požádejte o dostupnost této služby pro úlohy SAP RISE/ECS. Další informace o podpoře SAP Private Linku pro RISE najdete tady.

Podívejte se na dokumentaci SAP a řadu blogových příspěvků o architektuře služby SAP BTP Private Link a metod privátního připojení, které se týkají DNS a certifikátů v následující sérii blogů SAP Začínáme se službou BTP Private Link pro Azure.

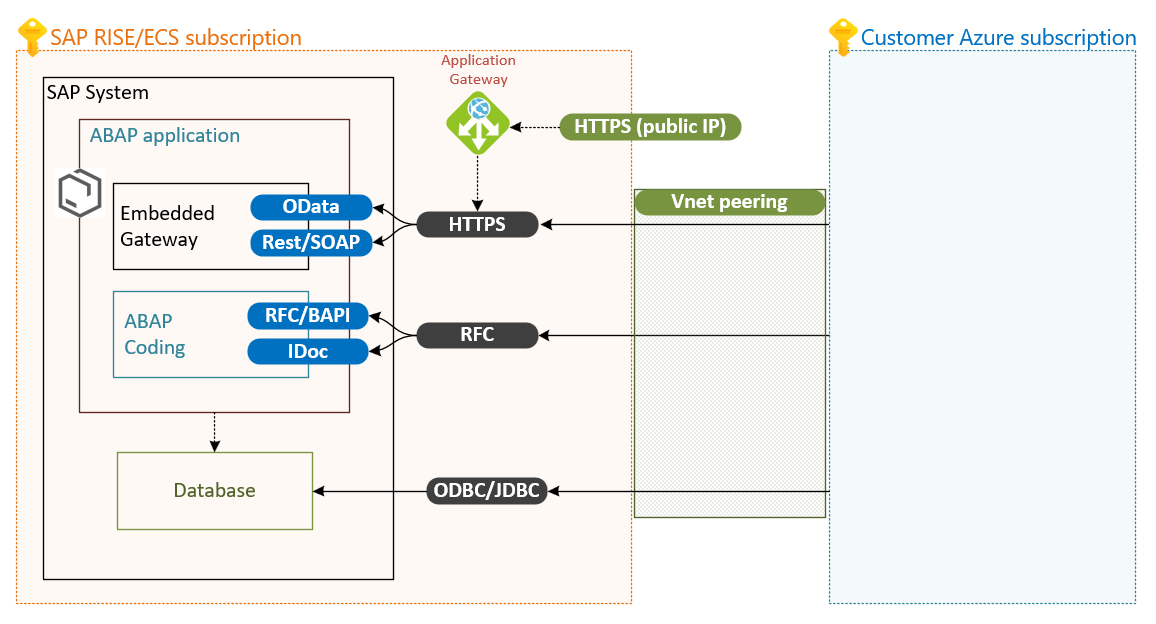

Síťové komunikační porty se SAP RISE

Všechny služby Azure s přístupem k virtuální síti zákazníka můžou komunikovat s prostředím SAP běžícím v rámci předplatného SAP RISE/ECS prostřednictvím dostupných portů.

Diagram otevřených portů v systému SAP RISE/ECS Připojení RFC pro BAPI a IDoc, https pro OData a Rest/SOAP. ODBC/JDBC pro přímá připojení databáze k SAP HANA. Všechna připojení prostřednictvím partnerského vztahu privátních virtuálních sítí. Application Gateway s veřejnou IP adresou pro https jako potenciální možností spravovanou prostřednictvím SAP.

K systému SAP ve službě SAP RISE můžete přistupovat prostřednictvím otevřených síťových portů, jak je nakonfigurované a otevřené sapem pro vaše použití. Protokoly https, RFC a JDBC/ODBC je možné použít prostřednictvím rozsahů privátních síťových adres. Kromě toho můžou aplikace přistupovat přes https na veřejně dostupné IP adrese zveřejněné službou SAP RISE spravovanou službou Azure Application Gateway. Podrobnosti a nastavení pro aplikační bránu a skupinu zabezpečení sítě otevřete porty, obraťte se na SAP.

Další informace o integraci služeb Azure se SAP RISE dozvíte, jak dostupné připojení umožňuje rozšířit prostředí SAP se službami Azure.

Další kroky

Projděte si dokumentaci: