Nastavení sítě pro Azure Monitor pro řešení SAP

V tomto průvodci postupy se dozvíte, jak nakonfigurovat virtuální síť Azure, abyste mohli nasadit Azure Monitor pro řešení SAP. Získáte informace pro:

- Vytvořte novou podsíť pro použití se službou Azure Functions.

- Nastavte odchozí internetový přístup k prostředí SAP, které chcete monitorovat.

Vytvoření nové podsítě

Azure Functions je modul pro shromažďování dat pro azure Monitor pro řešení SAP. Musíte vytvořit novou podsíť pro hostování Azure Functions.

Vytvořte novou podsíť s blokem IPv4/25 nebo větším, protože pro monitorování prostředků potřebujete aspoň 100 IP adres. Po úspěšném vytvoření podsítě ověřte následující kroky, abyste zajistili připojení mezi podsítí řešení SAP a vaší podsítí prostředí SAP:

- Pokud jsou obě podsítě v různých virtuálních sítích, proveďte partnerský vztah virtuálních sítí mezi virtuálními sítěmi.

- Pokud jsou podsítě přidružené k uživatelsky definovaným trasám, ujistěte se, že jsou trasy nakonfigurované tak, aby umožňovaly provoz mezi podsítěmi.

- Pokud podsítě prostředí SAP obsahují pravidla skupiny zabezpečení sítě (NSG), ujistěte se, že jsou pravidla nakonfigurovaná tak, aby povolovala příchozí provoz z podsítě řešení SAP ve službě Azure Monitor.

- Pokud máte ve svém prostředí SAP bránu firewall, ujistěte se, že je brána firewall nakonfigurovaná tak, aby povolovala příchozí provoz z podsítě řešení SAP služby Azure Monitor.

Další informace najdete v tématu integrace aplikace s virtuální sítí Azure.

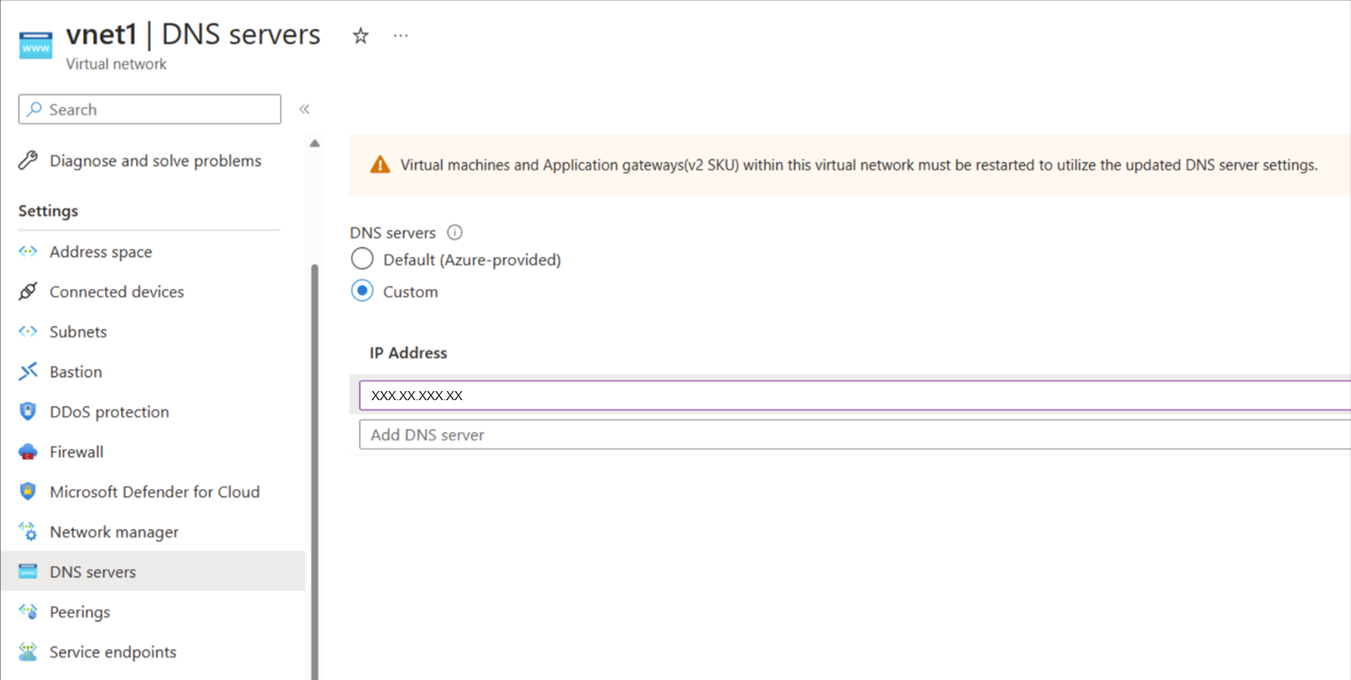

Použití vlastního DNS pro virtuální síť

Tato část platí jenom v případě, že pro virtuální síť používáte vlastní DNS. Přidejte IP adresu 168.63.129.16, která odkazuje na Azure DNS Server. Toto uspořádání řeší účet úložiště a další adresy URL prostředků, které jsou potřeba pro správné fungování služby Azure Monitor pro řešení SAP.

Konfigurace odchozího přístupu k internetu

V mnohapřípadechch Azure Monitor pro řešení SAP ale vyžaduje síťové připojení mezi podsítí, kterou jste nakonfigurovali , a systémy, které chcete monitorovat. Než nasadíte prostředek azure Monitoru pro řešení SAP, musíte nakonfigurovat odchozí přístup k internetu nebo nasazení selže.

Existuje několik metod, jak řešit omezený nebo blokovaný odchozí přístup k internetu. Zvolte metodu, která nejlépe vyhovuje vašemu případu použití:

- Použití funkce Route All ve službě Azure Functions

- Použití značek služeb se skupinou zabezpečení sítě ve virtuální síti

Použít trasu vše

Route All je standardní funkce integrace virtuální sítě ve službě Azure Functions, která je nasazená jako součást služby Azure Monitor pro řešení SAP. Povolení nebo zakázání tohoto nastavení má vliv jenom na provoz ze služby Azure Functions. Toto nastavení nemá vliv na žádný jiný příchozí ani odchozí provoz ve vaší virtuální síti.

Nastavení Route All můžete nakonfigurovat při vytváření prostředku řešení SAP pro Azure Monitor prostřednictvím webu Azure Portal. Pokud vaše prostředí SAP nepovoluje odchozí přístup k internetu, zakažte Route All. Pokud vaše prostředí SAP umožňuje odchozí přístup k internetu, ponechte výchozí nastavení pro povolení možnosti Route All.

Tuto možnost můžete použít pouze před nasazením prostředku azure Monitoru pro řešení SAP. Po vytvoření prostředku azure Monitoru pro řešení SAP není možné nastavení Route All změnit.

Povolit příchozí provoz

Pokud máte pravidla NSG nebo trasy definovaná uživatelem, která blokují příchozí provoz do vašeho prostředí SAP, musíte upravit pravidla tak, aby povolovala příchozí provoz. V závislosti na typech zprostředkovatelů, které se pokoušíte přidat, musíte také odblokovat několik portů, jak je znázorněno v následující tabulce.

| Typ poskytovatele | Číslo portu |

|---|---|

| Operační systém Prometheus | 9100 |

| Cluster prometheus HA v RHEL | 44322 |

| Cluster Prometheus HA v SUSE | 9100 |

| SQL Server | 1433 (může se lišit, pokud nepoužíváte výchozí port) |

| DB2 Server | 25000 (může se lišit, pokud nepoužíváte výchozí port) |

| SAP HANA DB | 3<číslo>instance 13, 3<číslo>instance 15 |

| SAP NetWeaver | 5<číslo>instance 13, 5<číslo>instance 15 |

Použití značek služeb

Pokud používáte skupiny zabezpečení sítě, můžete vytvořit Azure Monitor pro značky služeb virtuální sítě související s řešeními SAP, abyste umožnili vhodný tok provozu pro vaše nasazení. Značka služby představuje skupinu předpon IP adres z konkrétní služby Azure.

Tuto možnost můžete použít po nasazení azure Monitoru pro prostředek řešení SAP.

Vyhledejte podsíť přidruženou k vaší skupině prostředků spravovaných řešeníMI SAP pro azure Monitor:

- Přihlaste se k portálu Azure.

- Vyhledejte nebo vyberte službu Azure Monitor pro řešení SAP.

- Na stránce Přehled pro řešení Azure Monitor pro SAP vyberte prostředek azure Monitoru pro řešení SAP.

- Na stránce spravované skupiny prostředků vyberte aplikaci Azure Functions.

- Na stránce aplikace vyberte kartu Sítě . Pak vyberte Integraci virtuální sítě.

- Zkontrolujte a poznamenejte si podrobnosti podsítě. K vytvoření pravidel v dalším kroku potřebujete IP adresu podsítě.

Vyberte název podsítě a vyhledejte přidruženou skupinu zabezpečení sítě. Poznamenejte si informace o skupině zabezpečení sítě.

Nastavte nová pravidla NSG pro odchozí síťový provoz:

- Na webu Azure Portal přejděte k prostředku NSG.

- V nabídce NSG v části Nastavení vyberte Odchozí pravidla zabezpečení.

- Výběrem možnosti Přidat přidejte následující nová pravidla:

Priorita Název Port Protokol Zdroj Cíl Akce 450 allow_monitor 443 TCP Podsíť Azure Functions Azure Monitor Povolit 501 allow_keyVault 443 TCP Podsíť Azure Functions Azure Key Vault Povolit 550 allow_storage 443 TCP Podsíť Azure Functions Storage Povolit 600 allow_azure_controlplane 443 Všechny Podsíť Azure Functions Azure Resource Manager Povolit 650 allow_ams_to_source_system Všechny Všechny Podsíť Azure Functions Virtuální síť nebo IP adresy oddělené čárkami zdrojového systému Povolit 660 deny_internet Všechny Všechny Všechny Internet Odepřít

IP adresa podsítě azure Monitoru pro řešení SAP odkazuje na IP adresu podsítě přidružené k vašemu prostředku řešení SAP služby Azure Monitor. Pokud chcete najít podsíť, přejděte na azure Monitor pro prostředek řešení SAP na webu Azure Portal. Na stránce Přehled zkontrolujte hodnotu virtuální sítě nebo podsítě.

Pro pravidla, která vytvoříte, musí mít allow_vnet nižší prioritu než deny_internet. Všechna ostatní pravidla také musí mít nižší prioritu než allow_vnet. Zbývající pořadí těchto ostatních pravidel je zaměnitelné.