Řešení potíží s Azure RBAC

Tento článek popisuje některá běžná řešení problémů souvisejících s řízením přístupu na základě role v Azure (Azure RBAC).

Přiřazení rolí Azure

Příznak – možnost Přidat přiřazení role je zakázaná.

Nemůžete přiřadit roli na webu Azure Portal v řízení přístupu (IAM), protože možnost Přidat>přiřazení role je zakázaná.

Příčina

Právě jste přihlášení pomocí uživatele, který nemá oprávnění k přiřazování rolí ve vybraném oboru.

Řešení

Zkontrolujte, že jste aktuálně přihlášení pomocí uživatele, který má přiřazenou roli, která má Microsoft.Authorization/roleAssignments/write oprávnění, jako je správce řízení přístupu na základě role v oboru, který se pokoušíte přiřadit roli.

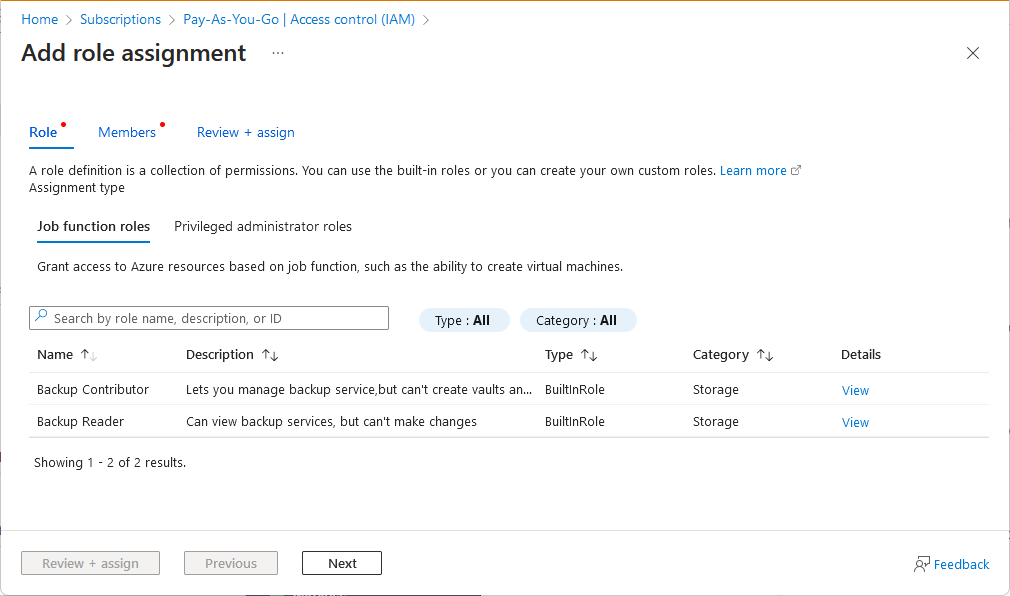

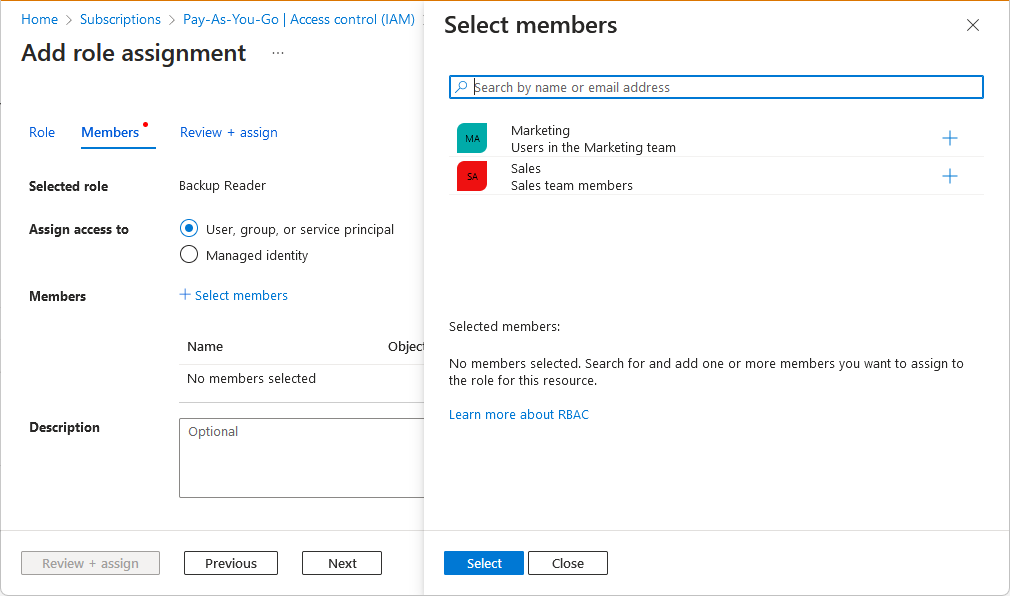

Příznak – Role nebo objekty zabezpečení nejsou uvedené

Když se pokusíte přiřadit roli na webu Azure Portal, některé role nebo objekty zabezpečení tu nejsou uvedené. Například na kartě Role uvidíte omezenou sadu rolí.

Nebo v podokně Vybrat členy se zobrazí omezená sada objektů zabezpečení.

Příčina

Přiřazení rolí, která můžete přidat, mají omezení. Jste například omezeni v rolích, kterým můžete přiřadit nebo omezit v objektech zabezpečení, ke kterým můžete přiřadit role.

Řešení

Zobrazte role přiřazené vám. Zkontrolujte, jestli není podmínka, která omezuje přiřazení rolí, které můžete přidat. Další informace najdete v tématu Delegování správy přístupu k Azure ostatním uživatelům.

Příznak – Nejde přiřadit roli

Nemůžete přiřadit roli a zobrazí se chyba podobná následující:

Failed to add {securityPrincipal} as {role} for {scope} : The client '{clientName}' with object id '{objectId}' does not have authorization or an ABAC condition not fulfilled to perform action 'Microsoft.Authorization/roleAssignments/write' over scope '/subscriptions/{subscriptionId}/Microsoft.Authorization/roleAssignments/{roleAssignmentId}' or the scope is invalid. If access was recently granted, please refresh your credentials.

Příčina 1

Právě jste přihlášení pomocí uživatele, který nemá oprávnění k přiřazování rolí ve vybraném oboru.

Řešení 1

Zkontrolujte, že jste aktuálně přihlášení pomocí uživatele, který má přiřazenou roli, která má Microsoft.Authorization/roleAssignments/write oprávnění, jako je správce řízení přístupu na základě role v oboru, který se pokoušíte přiřadit roli.

Příčina 2

Přiřazení rolí, která můžete přidat, mají omezení. Jste například omezeni v rolích, kterým můžete přiřadit nebo omezit v objektech zabezpečení, ke kterým můžete přiřadit role.

Řešení 2

Zobrazte role přiřazené vám. Zkontrolujte, jestli není podmínka, která omezuje přiřazení rolí, které můžete přidat. Další informace najdete v tématu Delegování správy přístupu k Azure ostatním uživatelům.

Příznak – Nejde přiřadit roli pomocí instančního objektu pomocí Azure CLI

K přiřazování rolí pomocí Azure CLI používáte instanční objekt a zobrazí se následující chyba:

Insufficient privileges to complete the operation

Řekněme například, že máte instanční objekt s přiřazenou rolí vlastníka a pomocí Azure CLI se jako instanční objekt pokusíte vytvořit následující přiřazení role:

az login --service-principal --username "SPNid" --password "password" --tenant "tenantid"

az role assignment create --assignee "userupn" --role "Contributor" --scope "/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}"

Příčina

Je pravděpodobné, že se Azure CLI pokouší vyhledat identitu přiřazujícího v Microsoft Entra ID a instanční objekt nemůže ve výchozím nastavení číst ID Microsoft Entra.

Řešení

Existují dva způsoby, jak tuto chybu potenciálně vyřešit. Prvním způsobem je přiřazení role Čtenáře adresáře k instančnímu objektu, aby mohl číst data v adresáři.

Druhým způsobem, jak tuto chybu vyřešit, je vytvořit přiřazení role pomocí parametru --assignee-object-id místo --assignee. Pomocí --assignee-object-idrozhraní příkazového řádku Azure CLI přeskočí vyhledávání Microsoft Entra. Budete muset získat ID objektu uživatele, skupiny nebo aplikace, ke které chcete roli přiřadit. Další informace najdete v tématu Přiřazování rolí Azure s využitím Azure CLI.

az role assignment create --assignee-object-id 11111111-1111-1111-1111-111111111111 --role "Contributor" --scope "/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}"

Příznak – Přiřazení role k novému objektu zabezpečení někdy selže

Vytvoříte nového uživatele, skupinu nebo instanční objekt a okamžitě se pokusíte přiřadit roli k danému objektu zabezpečení a přiřazení role někdy selže. Zobrazí se zpráva podobná následující chybě:

PrincipalNotFound

Principal {principalId} does not exist in the directory {tenantId}. Check that you have the correct principal ID. If you are creating this principal and then immediately assigning a role, this error might be related to a replication delay. In this case, set the role assignment principalType property to a value, such as ServicePrincipal, User, or Group. See https://aka.ms/docs-principaltype

Příčina

Důvodem je pravděpodobně zpoždění replikace. Objekt zabezpečení se vytvoří v jedné oblasti; Přiřazení role však může nastat v jiné oblasti, která ještě nereplikovala objekt zabezpečení.

Řešení 1

Pokud vytváříte nového uživatele nebo instanční objekt pomocí rozhraní REST API nebo šablony ARM, nastavte principalType vlastnost při vytváření přiřazení role pomocí přiřazení rolí – Vytvoření rozhraní API.

| principalType | apiVersion |

|---|---|

User |

2020-03-01-preview nebo novější |

ServicePrincipal |

2018-09-01-preview nebo novější |

Další informace najdete v tématu Přiřazování rolí Azure novým instančním objektům s využitím rozhraní REST API nebo Přiřazování rolí Azure novým instančním objektům s využitím šablon Azure Resource Manageru.

Řešení 2

Pokud vytváříte nového uživatele nebo instanční objekt pomocí Azure PowerShellu, nastavte ObjectType parametr na User nebo ServicePrincipal při vytváření přiřazení role pomocí New-AzRoleAssignment. Stejná základní omezení verze rozhraní API pro řešení 1 stále platí. Další informace najdete v tématu Přiřazení rolí Azure pomocí Azure PowerShellu.

Řešení 3

Pokud vytváříte novou skupinu, počkejte několik minut, než vytvoříte přiřazení role.

Příznak – Přiřazení role šablony ARM vrátí stav BadRequest.

Při pokusu o nasazení souboru Bicep nebo šablony ARM, která přiřadí roli instančnímu objektu, dojde k chybě:

Tenant ID, application ID, principal ID, and scope are not allowed to be updated. (code: RoleAssignmentUpdateNotPermitted)

Pokud například vytvoříte přiřazení role pro spravovanou identitu, odstraníte spravovanou identitu a znovu ji vytvoříte, nová spravovaná identita má jiné ID objektu zabezpečení. Pokud se pokusíte přiřazení role nasadit znovu a použijete stejný název přiřazení role, nasazení selže.

Příčina

Přiřazení name role není jedinečné a zobrazuje se jako aktualizace.

Přiřazení rolí jsou jedinečně identifikována jejich názvem, což je globálně jedinečný identifikátor (GUID). Nemůžete vytvořit dvě přiřazení rolí se stejným názvem, a to ani v různých předplatných Azure. Nemůžete také změnit vlastnosti existujícího přiřazení role.

Řešení

Zadejte idempotentní jedinečnou hodnotu pro přiřazení namerole . Je vhodné vytvořit identifikátor GUID, který společně používá obor, ID objektu zabezpečení a ID role. Je vhodné použít guid() funkci, která vám pomůže vytvořit deterministický identifikátor GUID pro názvy přiřazení rolí, například v tomto příkladu:

resource roleAssignment 'Microsoft.Authorization/roleAssignments@2020-10-01-preview' = {

name: guid(resourceGroup().id, principalId, roleDefinitionId)

properties: {

roleDefinitionId: roleDefinitionId

principalId: principalId

principalType: principalType

}

}

Další informace najdete v tématu Vytvoření prostředků Azure RBAC pomocí Bicep.

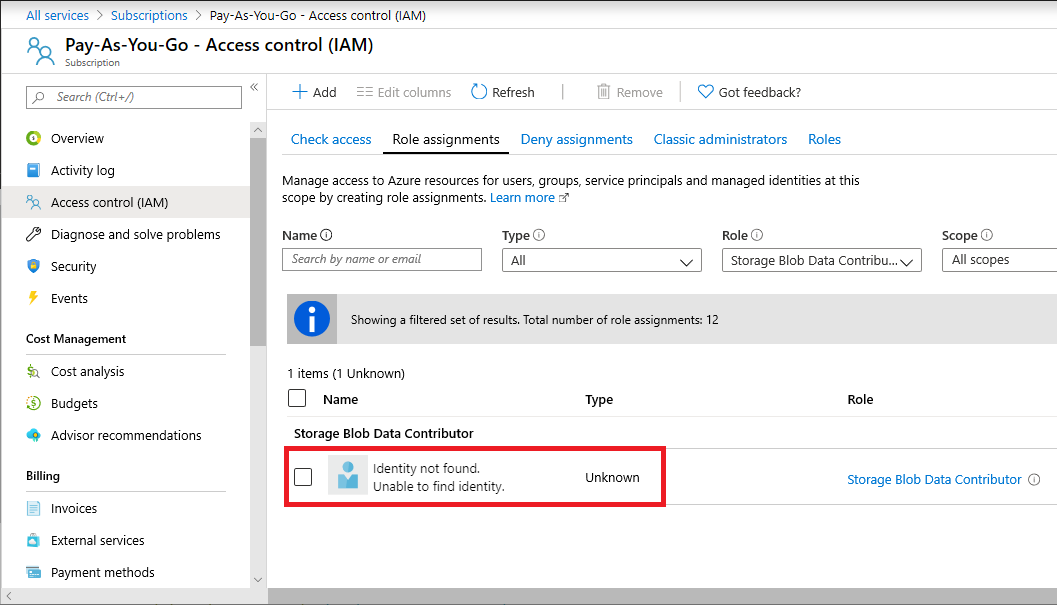

Příznak – Přiřazení rolí s identitou se nenašla

V seznamu přiřazení rolí pro Azure Portal si všimnete, že objekt zabezpečení (uživatel, skupina, instanční objekt nebo spravovaná identita) je uvedený jako Identita nebyla nalezena s neznámým typem.

Pokud toto přiřazení role vypíšete pomocí Azure PowerShellu, může se zobrazit prázdná DisplayName hodnota SignInNamenebo hodnota .ObjectType Unknown Například rutina Get-AzRoleAssignment vrátí přiřazení role podobné následujícímu výstupu:

RoleAssignmentId : /subscriptions/11111111-1111-1111-1111-111111111111/providers/Microsoft.Authorization/roleAssignments/22222222-2222-2222-2222-222222222222

Scope : /subscriptions/11111111-1111-1111-1111-111111111111

DisplayName :

SignInName :

RoleDefinitionName : Storage Blob Data Contributor

RoleDefinitionId : ba92f5b4-2d11-453d-a403-e96b0029c9fe

ObjectId : 33333333-3333-3333-3333-333333333333

ObjectType : User

CanDelegate : False

Obdobně pokud toto přiřazení role vypíšete pomocí Azure CLI, může se zobrazit prázdná vlastnost principalName. Například příkaz az role assignment list vrátí přiřazení role podobné následujícímu výstupu:

{

"canDelegate": null,

"id": "/subscriptions/11111111-1111-1111-1111-111111111111/providers/Microsoft.Authorization/roleAssignments/22222222-2222-2222-2222-222222222222",

"name": "22222222-2222-2222-2222-222222222222",

"principalId": "33333333-3333-3333-3333-333333333333",

"principalName": "",

"roleDefinitionId": "/subscriptions/11111111-1111-1111-1111-111111111111/providers/Microsoft.Authorization/roleDefinitions/ba92f5b4-2d11-453d-a403-e96b0029c9fe",

"roleDefinitionName": "Storage Blob Data Contributor",

"scope": "/subscriptions/11111111-1111-1111-1111-111111111111",

"type": "Microsoft.Authorization/roleAssignments"

}

Příčina 1

Nedávno jste uživatele pozvali při vytváření přiřazení role a tento objekt zabezpečení je stále v procesu replikace napříč oblastmi.

Řešení 1

Chvíli počkejte a aktualizujte seznam přiřazení rolí.

Příčina 2

Odstranili jste objekt zabezpečení, který měl přiřazení role. Pokud objektu zabezpečení přiřadíte roli a později tento objekt zabezpečení odstraníte, aniž byste nejprve odebrali přiřazení role, objekt zabezpečení bude uvedený ve stavu Identita se nenašla s typem Neznámý.

Řešení 2

S odstraněním objektu zabezpečení není problém ponechat tato přiřazení rolí. Pokud chcete, můžete tato přiřazení rolí odebrat pomocí kroků podobných jiným přiřazením rolí. Informace o odebrání přiřazení rolí najdete v tématu Odebrání přiřazení rolí Azure.

Pokud se v PowerShellu pokusíte odebrat přiřazení rolí pomocí ID objektu a názvu definice role a více než jedno přiřazení role odpovídá vašim parametrům, zobrazí se chybová zpráva: The provided information does not map to a role assignment Následující výstup ukazuje příklad chybové zprávy:

PS C:\> Remove-AzRoleAssignment -ObjectId 33333333-3333-3333-3333-333333333333 -RoleDefinitionName "Storage Blob Data Contributor"

Remove-AzRoleAssignment : The provided information does not map to a role assignment.

At line:1 char:1

+ Remove-AzRoleAssignment -ObjectId 33333333-3333-3333-3333-333333333333 ...

+ ~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

+ CategoryInfo : CloseError: (:) [Remove-AzRoleAssignment], KeyNotFoundException

+ FullyQualifiedErrorId : Microsoft.Azure.Commands.Resources.RemoveAzureRoleAssignmentCommand

Pokud se zobrazí tato chybová zpráva, nezapomeňte zadat -Scope také parametry.-ResourceGroupName

PS C:\> Remove-AzRoleAssignment -ObjectId 33333333-3333-3333-3333-333333333333 -RoleDefinitionName "Storage Blob Data Contributor" -Scope /subscriptions/11111111-1111-1111-1111-111111111111

Příznak – Nejde odstranit poslední přiřazení role vlastníka

Pokusíte se odebrat poslední přiřazení role Vlastník pro předplatné a zobrazí se následující chyba:

Cannot delete the last RBAC admin assignment

Příčina

Odebrání posledního přiřazení role Vlastník pro předplatné se nepodporuje, aby se zabránilo osamocení předplatného.

Řešení

Pokud chcete své předplatné zrušit, projděte si téma Zrušení předplatného Azure.

Pokud jste globálním správcem tenanta nebo klasického správce (správce služeb nebo spolusprávce) předplatného, můžete odebrat poslední přiřazení role Vlastník (nebo Správce uživatelských přístupů) v oboru předplatného. V tomto případě neexistuje žádné omezení pro odstranění. Pokud ale volání pochází z jiného objektu zabezpečení, nebudete moct odebrat poslední přiřazení role vlastníka v oboru předplatného.

Příznak – přiřazení role se po přesunutí prostředku nepřesune

Příčina

Pokud přesunete prostředek, ke kterému je přímo přiřazena role Azure (nebo je přiřazena k podřízenému prostředku), přiřazená role se nepřesune a zůstane osamocena.

Řešení

Po přesunutí prostředku je nutné znovu vytvořit přiřazení role. Nakonec se osamocené přiřazení role automaticky odebere, ale je osvědčeným postupem odebrat přiřazení role před přesunutím prostředku. Informace o přesunu prostředků najdete v tématu Přesun prostředků do nové skupiny prostředků nebo nového předplatného.

Příznak – změny přiřazení role se nezjišťují

Nedávno jste přidali nebo aktualizovali přiřazení role, ale změny se nezjistí. Může se zobrazit zpráva Status: 401 (Unauthorized).

Příčina 1

Azure Resource Manager někdy v zájmu zvýšení výkonu ukládá konfigurace a data do mezipaměti.

Řešení 1

Když přiřadíte role nebo odeberete přiřazení rolí, může trvat až 10 minut, než se změny projeví. Pokud používáte Azure Portal, Azure PowerShell nebo Azure CLI, můžete vynutit aktualizaci změn přiřazení role odhlášením a přihlášením. Pokud provádíte změny přiřazení rolí pomocí volání rozhraní REST API, můžete aktualizaci vynutit aktualizací přístupového tokenu.

Příčina 2

Přidali jste spravované identity do skupiny a přiřadili jste k této skupině roli. Back-endové služby pro spravované identity uchovávají mezipaměť pro identifikátor URI prostředku přibližně po dobu 24 hodin.

Řešení 2

Může trvat několik hodin, než se změny ve skupině nebo členství role spravované identity projeví. Další informace najdete v tématu Omezení používání spravovaných identit pro autorizaci.

Příznak – Změny přiřazení role v oboru skupiny pro správu se nezjišťují

Nedávno jste přidali nebo aktualizovali přiřazení role v oboru skupiny pro správu, ale změny se nezjistí.

Příčina

Azure Resource Manager někdy v zájmu zvýšení výkonu ukládá konfigurace a data do mezipaměti.

Řešení

Když přiřadíte role nebo odeberete přiřazení rolí, může trvat až 10 minut, než se změny projeví. Pokud přidáte nebo odeberete předdefinované přiřazení role v oboru skupiny pro správu a předdefinovaná role má DataActions, nemusí se přístup k rovině dat aktualizovat několik hodin. Platí to pouze pro obor skupiny pro správu a rovinu dat. Vlastní role s vlastností DataActions není možné přiřadit v oboru skupiny pro správu.

Příznak – nerozpoznají se přiřazení rolí pro změny skupin pro správu

Vytvořili jste novou podřízenou skupinu pro správu a pro podřízenou skupinu pro správu se nerozpoznalo přiřazení role nadřazené skupiny pro správu.

Příčina

Azure Resource Manager někdy v zájmu zvýšení výkonu ukládá konfigurace a data do mezipaměti.

Řešení

Než se přiřazení role podřízené skupině pro správu projeví, může to trvat až 10 minut. Pokud používáte Azure Portal, Azure PowerShell nebo Azure CLI, můžete vynutit aktualizaci změn přiřazení rolí tím, že se odhlásíte a znovu přihlásíte. Pokud provádíte změny přiřazení rolí pomocí volání rozhraní REST API, můžete aktualizaci vynutit aktualizací přístupového tokenu.

Příznak – Odebrání přiřazení rolí pomocí PowerShellu trvá několik minut

K odebrání přiřazení role použijete příkaz Remove-AzRoleAssignment . Potom pomocí příkazu Get-AzRoleAssignment ověřte, že přiřazení role bylo odebráno pro objekt zabezpečení. Příklad:

Get-AzRoleAssignment -ObjectId $securityPrincipalObject.Id

Příkaz Get-AzRoleAssignment označuje, že přiřazení role nebylo odebráno. Pokud ale počkáte 5 až 10 minut a znovu spustíte Get-AzRoleAssignment , výstup indikuje, že přiřazení role bylo odebráno.

Příčina

Přiřazení role bylo odebráno. Ke zlepšení výkonu ale PowerShell při výpisu přiřazení rolí používá mezipaměť. Může docházet ke zpoždění přibližně 10 minut, než se mezipaměť aktualizuje.

Řešení

Místo výpisu přiřazení rolí pro objekt zabezpečení vypíšete všechna přiřazení rolí v oboru předplatného a vyfiltrujte výstup. Například následující příkaz:

$validateRemovedRoles = Get-AzRoleAssignment -ObjectId $securityPrincipalObject.Id

Místo toho se dá nahradit tímto příkazem:

$validateRemovedRoles = Get-AzRoleAssignment -Scope /subscriptions/$subId | Where-Object -Property ObjectId -EQ $securityPrincipalObject.Id

Vlastní role

Příznak – Nejde aktualizovat nebo odstranit vlastní roli

Nemůžete aktualizovat nebo odstranit existující vlastní roli.

Příčina 1

Právě jste přihlášení pomocí uživatele, který nemá oprávnění k aktualizaci nebo odstranění vlastních rolí.

Řešení 1

Zkontrolujte, že jste aktuálně přihlášení pomocí uživatele, který má přiřazenou roli s Microsoft.Authorization/roleDefinitions/write oprávněním, jako je správce uživatelských přístupů.

Příčina 2

Vlastní role zahrnuje předplatné v přiřaditelných oborech a toto předplatné je v zakázaném stavu.

Řešení 2

Znovu aktivujte zakázané předplatné a podle potřeby aktualizujte vlastní roli. Další informace najdete v tématu Opětovná aktivace zablokovaného předplatného Azure.

Příznak – Nejde vytvořit nebo aktualizovat vlastní roli

Při pokusu o vytvoření nebo aktualizaci vlastní role se zobrazí chyba podobná této:

The client '<clientName>' with object id '<objectId>' has permission to perform action 'Microsoft.Authorization/roleDefinitions/write' on scope '/subscriptions/<subscriptionId>'; however, it does not have permission to perform action 'Microsoft.Authorization/roleDefinitions/write' on the linked scope(s)'/subscriptions/<subscriptionId1>,/subscriptions/<subscriptionId2>,/subscriptions/<subscriptionId3>' or the linked scope(s)are invalid

Příčina

Tato chyba obvykle značí, že nemáte oprávnění k jednomu nebo několika přiřaditelným oborům ve vlastní roli.

Řešení

Vyzkoušejte následující kroky:

- Zkontrolujte , kdo může vytvořit, odstranit, aktualizovat nebo zobrazit vlastní roli , a zkontrolujte, jestli máte oprávnění k vytvoření nebo aktualizaci vlastní role pro všechny přiřaditelné obory.

- Pokud nemáte oprávnění, požádejte správce, aby vám přiřadil roli, která má

Microsoft.Authorization/roleDefinitions/writeakci, například správce uživatelských přístupů, v rozsahu přiřaditelného oboru. - Zkontrolujte, jestli jsou všechny přiřaditelné obory ve vlastní roli platné. Pokud ne, odeberte všechny neplatné přiřaditelné obory.

Další informace najdete v kurzech vlastních rolí pomocí webu Azure Portal, Azure PowerShellu nebo Azure CLI.

Příznak – Nejde odstranit vlastní roli

Nemůžete odstranit vlastní roli a zobrazí se následující chybová zpráva:

There are existing role assignments referencing role (code: RoleDefinitionHasAssignments)

Příčina

Vlastní roli stále používají přiřazení rolí.

Řešení

Odeberte přiřazení rolí, která používají vlastní roli, a zkuste vlastní roli odstranit znovu. Další informace najdete v tématu Vyhledání přiřazení rolí k odstranění vlastní role.

Příznak – Nejde přidat více než jednu skupinu pro správu jako přiřaditelný obor

Při pokusu o vytvoření nebo aktualizaci vlastní role nemůžete přidat více než jednu skupinu pro správu jako přiřaditelný obor.

Příčina

Ve vlastnosti AssignableScopes vlastní role je možné definovat pouze jednu skupinu pro správu.

Řešení

Definujte jednu skupinu pro správu ve AssignableScopes vlastní roli. Další informace o vlastních rolích a skupinách pro správu najdete v tématu věnovaném uspořádání prostředků s využitím skupin pro správu Azure.

Příznak – Nejde přidat akce dat do vlastní role

Když se pokusíte vytvořit nebo aktualizovat vlastní roli, nemůžete přidat akce dat nebo se zobrazí následující zpráva:

You cannot add data action permissions when you have a management group as an assignable scope

Příčina

Pokoušíte se vytvořit vlastní roli s akcemi dat a skupinou pro správu jako přiřaditelný obor. Vlastní role s vlastností DataActions není možné přiřadit v oboru skupiny pro správu.

Řešení

Vytvořte vlastní roli s jedním nebo více předplatnými jako přiřaditelným oborem. Další informace o vlastních rolích a skupinách pro správu najdete v tématu věnovaném uspořádání prostředků s využitím skupin pro správu Azure.

Odepření přístupu nebo chyby oprávnění

Příznak – Autorizace selhala

Při pokusu o vytvoření prostředku se zobrazí následující chybová zpráva:

The client with object id does not have authorization to perform action over scope (code: AuthorizationFailed)

Příčina 1

Právě jste přihlášení pomocí uživatele, který nemá oprávnění k zápisu k prostředku ve vybraném oboru.

Řešení 1

Zkontrolujte, že jste aktuálně přihlášení pomocí uživatele, který má přiřazenou roli, která má oprávnění k zápisu k prostředku ve vybraném oboru. Pokud například chcete spravovat virtuální počítače ve skupině prostředků, měli byste mít roli Přispěvatel virtuálních počítačů pro danou skupinu prostředků (nebo nadřazený obor). Seznam oprávnění jednotlivých předdefinovaných rolí najdete v tématu Předdefinované role Azure.

Příčina 2

Aktuálně přihlášený uživatel má přiřazení role s následujícími kritérii:

- Role zahrnuje akci microsoft.Storage data

- Přiřazení role zahrnuje podmínku ABAC, která používá relační operátory GUID.

Řešení 2

V tuto chvíli nemůžete mít přiřazení role s akcí dat Microsoft.Storage a podmínkou ABAC, která používá operátor porovnání GUID. Tady je několik možností, jak tuto chybu vyřešit:

- Pokud je role vlastní rolí, odeberte všechny akce dat Microsoft.Storage.

- Upravte podmínku přiřazení role tak, aby nepoužíla relační operátory GUID.

Příznak – Uživatel typu host má neúspěšnou autorizaci

Když se uživatel typu host pokusí získat přístup k prostředku, zobrazí se mu chybová zpráva podobná následující:

The client '<client>' with object id '<objectId>' does not have authorization to perform action '<action>' over scope '<scope>' or the scope is invalid.

Příčina

Uživatel typu host nemá oprávnění k prostředku ve vybraném oboru.

Řešení

Zkontrolujte, jestli má uživatel typu host přiřazenou roli s nejméně privilegovanými oprávněními k prostředku ve vybraném oboru. Další informace najdete v tématu Přiřazení rolí Azure externím uživatelům pomocí webu Azure Portal.

Příznak – Nejde vytvořit žádost o podporu

Při pokusu o vytvoření nebo aktualizaci lístku podpory se zobrazí následující chybová zpráva:

You don't have permission to create a support request

Příčina

Právě jste přihlášení pomocí uživatele, který nemá oprávnění k vytváření žádostí o podporu.

Řešení

Zkontrolujte, jestli jste aktuálně přihlášení pomocí uživatele, který má přiřazenou roli s Microsoft.Support/supportTickets/write oprávněním, například přispěvatelem žádosti o podporu.

Funkce Azure jsou zakázané.

Příznak – Některé funkce webové aplikace jsou zakázané

Uživatel má ke webové aplikaci přístup pro čtení a některé funkce jsou zakázané.

Příčina

Pokud uživateli udělíte přístup ke čtení webové aplikace, některé funkce jsou zakázané, které možná neočekáváte. Následující možnosti správy vyžadují přístup k zápisu do webové aplikace a nejsou dostupné v žádném scénáři jen pro čtení.

- Příkazy (například zastavení, spuštění atd.)

- Změny nastavení, například obecné konfigurace, nastavení škálování, nastavení zálohování nebo nastavení monitorování

- Přístup k přihlašovacím údajům pro publikování a dalším tajným klíčům, jako jsou nastavení aplikace nebo připojovací řetězce

- Protokoly streamování

- Konfigurace protokolů prostředků

- Konzola (příkazový řádek)

- Aktivní a nedávná nasazení (v případě místního průběžného nasazování z Gitu)

- Odhadované výdaje

- Webové testy

- Virtuální síť (zobrazuje se čtenáři pouze v případě, že virtuální síť dříve nakonfiguroval uživatel s přístupem pro zápis)

Řešení

Přiřaďte přispěvatele nebo jinou integrovanou roli Azure s oprávněními k zápisu pro webovou aplikaci.

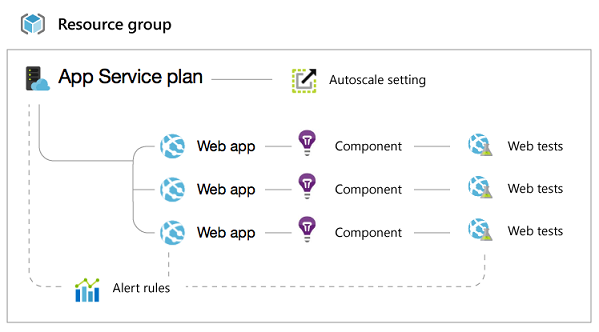

Příznak – Některé prostředky webové aplikace jsou zakázané.

Uživatel má přístup k zápisu do webové aplikace a některé funkce jsou zakázané.

Příčina

Webové aplikace se komplikují přítomností několika různých prostředků, které se vzájemně ovlivňují. Tady je typická skupina prostředků s několika weby:

Proto pokud někomu udělíte přístup pouze k webové aplikaci, většina funkcí v okně webu na webu Azure Portal bude zakázaná.

Tyto položky vyžadují přístup k zápisu do plánu službyApp, který odpovídá vašemu webu:

- Zobrazení cenové úrovně webové aplikace (Free nebo Standard)

- Konfigurace škálování (počet instancí, velikost virtuálního počítače, nastavení automatického škálování)

- Kvóty (úložiště, šířka pásma, CPU)

Tyto položky vyžadují přístup k zápisu do celé skupiny prostředků, která obsahuje váš web:

- Vazby a certifikáty TLS/SSL (certifikáty TLS/SSL je možné sdílet mezi weby ve stejné skupině prostředků a ve stejném geografickém umístění)

- Pravidla upozornění

- Nastavení automatického škálování

- Komponenty Application Insights

- Webové testy

Řešení

Přiřaďte předdefinované role Azure s oprávněními k zápisu pro plán služby App Service nebo skupinu prostředků.

Příznak – Některé funkce virtuálního počítače jsou zakázané

Uživatel má přístup k virtuálnímu počítači a některé funkce jsou zakázané.

Příčina

Podobně jako u webových aplikací některé funkce v okně virtuálního počítače vyžadují přístup pro zápis k virtuálnímu počítači nebo k dalším prostředkům ve skupině prostředků.

Virtuální počítače jsou spojené s názvy domén, virtuálními sítěmi, účty úložiště a pravidly upozornění.

Tyto položky vyžadují přístup pro zápis k virtuálnímu počítači:

- Koncové body

- IP adresy

- Disky

- Rozšíření

Vyžadují přístup k zápisu k virtuálnímu počítači i skupině prostředků (spolu s názvem domény), ve které je:

- Skupina dostupnosti

- Skupina s vyrovnáváním zatížení

- Pravidla upozornění

Pokud k některé z těchto dlaždic nemůžete získat přístup, požádejte svého správce o udělení přístupu přispěvatele ke skupině prostředků.

Řešení

Přiřaďte předdefinované roli Azure s oprávněními k zápisu pro virtuální počítač nebo skupinu prostředků.

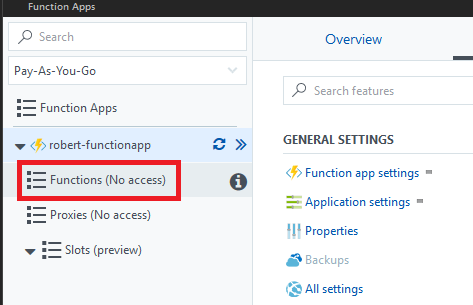

Příznak – Některé funkce aplikace funkcí jsou zakázané.

Uživatel má přístup k aplikaci funkcí a některé funkce jsou zakázané. Můžou například kliknout na kartu Funkce platformy a potom kliknout na Všechna nastavení a zobrazit některá nastavení související s aplikací funkcí (podobně jako webová aplikace), ale nemůžou změnit žádné z těchto nastavení.

Příčina

Některé funkce služby Azure Functions vyžadují přístup pro zápis. Pokud je například uživateli přiřazena role Čtenář , nebude moct zobrazit funkce v aplikaci funkcí. Portál se zobrazí (bez přístupu).

Řešení

Přiřaďte předdefinované roli Azure s oprávněními k zápisu pro aplikaci funkcí nebo skupinu prostředků.

Převod předplatného do jiného adresáře

Příznak – Po převodu předplatného se odstraní všechna přiřazení rolí.

Příčina

Při přenosu předplatného Azure do jiného adresáře Microsoft Entra se všechna přiřazení rolí trvale odstraní ze zdrojového adresáře Microsoft Entra a nemigrují se do cílového adresáře Microsoft Entra.

Řešení

Přiřazení rolí je potřeba v cílovém adresáři vytvořit znovu. Také je potřeba ručně znovu vytvořit spravované identity pro prostředky Azure. Další informace najdete v tématu Převod předplatného Azure do jiného adresáře Microsoft Entra a nejčastějších dotazů a známých problémů se spravovanými identitami.

Příznak – Po převodu předplatného nejde získat přístup k předplatnému

Řešení

Pokud jste globálním správcem Microsoft Entra a po převodu mezi adresáři nemáte přístup k předplatnému, pomocí přepínače Správa přístupu pro prostředky Azure dočasně zvyšte přístup , abyste získali přístup k předplatnému.

Klasické správce předplatného

Důležité

Od 31. srpna 2024 se role klasického správce Azure (spolu s klasickými prostředky Azure a Azure Service Managerem) vyřadí z provozu a už se nepodporují. Pokud máte stále aktivní přiřazení rolí Co-Administrator nebo Service Administrator, okamžitě je převeďte na Azure RBAC.

Další informace najdete v tématu Klasičtí správci předplatných Azure.