Oprávnění a přiřazení rolí vázaná na čas v Azure RBAC

Pokud máte licenci Microsoft Entra ID P2 nebo Microsoft Entra ID Governance, microsoft Entra Privileged Identity Management (PIM) je integrovaný do kroků přiřazení rolí. Můžete například přiřadit role uživatelům po omezenou dobu. Uživatelům můžete také udělit nárok na přiřazení rolí, aby ji mohli aktivovat, aby mohli roli používat, například požádat o schválení. Oprávněná přiřazení rolí poskytují přístup k roli za běhu po omezenou dobu.

Tento článek popisuje integraci řízení přístupu na základě role v Azure (Azure RBAC) a Microsoft Entra Privileged Identity Management (PIM) k vytváření oprávněných a časově vázaných přiřazení rolí.

Funkce PIM

Pokud máte PIM, můžete vytvořit oprávněná a časová přiřazení rolí pomocí stránky Řízení přístupu (IAM) na webu Azure Portal. Můžete vytvořit oprávněná přiřazení rolí pro uživatele, ale nemůžete vytvářet vhodná přiřazení rolí pro aplikace, instanční objekty nebo spravované identity, protože nemůžou provádět aktivační kroky. Na stránce Řízení přístupu (IAM) můžete vytvořit oprávněná přiřazení rolí v oboru skupiny pro správu, předplatného a skupiny prostředků, ale ne v oboru prostředků.

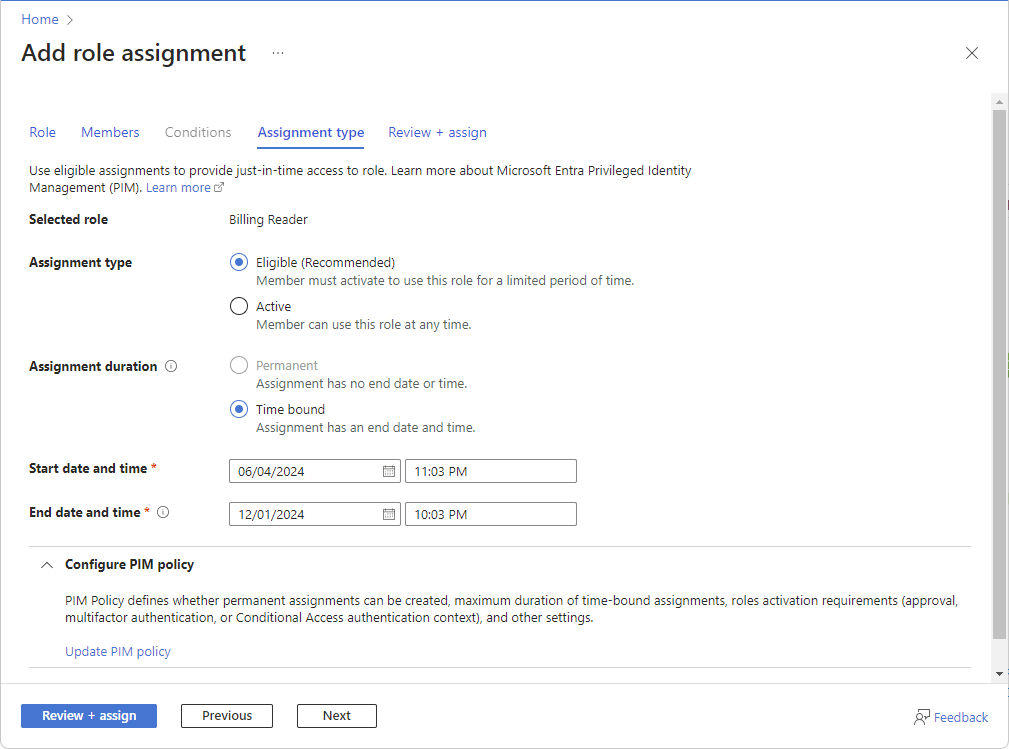

Tady je příklad karty Typ přiřazení, když přidáte přiřazení role pomocí stránky Řízení přístupu (IAM). Tato funkce se nasazuje ve fázích, takže nemusí být ještě dostupná ve vašem tenantovi nebo vaše rozhraní může vypadat jinak.

Možnosti typu přiřazení, které máte k dispozici, se můžou lišit v závislosti na zásadách PIM. Zásady PIM například definují, jestli se dají vytvořit trvalá přiřazení, maximální doba trvání přiřazení vázaná na čas, požadavky na aktivaci rolí (schválení, vícefaktorové ověřování nebo kontext ověřování podmíněného přístupu) a další nastavení. Další informace najdete v tématu Konfigurace nastavení role prostředku Azure ve službě Privileged Identity Management.

Uživatelé s oprávněným přiřazením nebo přiřazením v časovém rozsahu musí mít platnou licenci. Pokud nechcete používat funkce PIM, vyberte typ aktivního přiřazení a možnosti Trvalá doba trvání přiřazení. Tato nastavení vytvoří přiřazení role, kde objekt zabezpečení má v roli vždy oprávnění.

Pokud chcete lépe porozumět PIM, měli byste si projít následující podmínky.

| Termín nebo koncept | Kategorie přiřazení role | Popis |

|---|---|---|

| způsobilý | Typ | Přiřazení role, které vyžaduje, aby uživatel provedl jednu nebo více akcí pro použití této role. Pokud má uživatel nárok na roli, znamená to, že může aktivovat roli, když potřebuje provádět privilegované úlohy. Přístup udělený někomu s trvalým a oprávněným přiřazením role se nijak neliší. Jediným rozdílem je, že někteří lidé nepotřebují přístup po celou dobu. |

| aktivní | Typ | Přiřazení role, které nevyžaduje, aby uživatel k použití role provedl žádnou akci. Uživatelé přiřazení jako aktivní mají přiřazená oprávnění k roli. |

| aktivovat | Proces provádění jedné nebo více akcí pro použití role, pro kterou má uživatel nárok. Akce můžou zahrnovat provedení kontroly vícefaktorového ověřování (MFA), poskytnutí obchodního odůvodnění nebo vyžádání schválení od určených schvalovatelů. | |

| trvalé nároky | Doba trvání | Přiřazení role, ve kterém má uživatel vždy nárok na aktivaci role. |

| trvalé aktivní | Doba trvání | Přiřazení role, ve kterém může uživatel vždy používat roli bez provedení jakýchkoli akcí. |

| nárok na časovou vazbu | Doba trvání | Přiřazení role, ve kterém má uživatel nárok na aktivaci role pouze v počátečním a koncovém datu. |

| Aktivní vázaná na čas | Doba trvání | Přiřazení role, ve kterém může uživatel tuto roli používat pouze v počátečním a koncovém datu. |

| Přístup za běhu (JIT) | Model, ve kterém uživatelé obdrží dočasná oprávnění k provádění privilegovaných úloh, což brání škodlivým nebo neoprávněným uživatelům získat přístup po vypršení platnosti oprávnění. Přístup se uděluje jenom v případě, že ho uživatelé potřebují. | |

| princip přístupu s nejnižšími oprávněními | Doporučený postup zabezpečení, ve kterém je každý uživatel poskytován pouze s minimálními oprávněními potřebnými k provádění úloh, které mají oprávnění k provedení. Tento postup minimalizuje počet globálních správců a místo toho pro určité scénáře používá konkrétní role správce. |

Další informace naleznete v tématu Co je Microsoft Entra Privileged Identity Management?.

Jak zobrazit seznam oprávněných a časově vázaných přiřazení rolí

Pokud chcete zjistit, kteří uživatelé používají funkci PIM, tady jsou možnosti, jak zobrazit seznam oprávněných a časově vázaných přiřazení rolí.

Možnost 1: Výpis pomocí webu Azure Portal

Přihlaste se k webu Azure Portal, otevřete stránku Řízení přístupu (IAM) a vyberte kartu Přiřazení rolí.

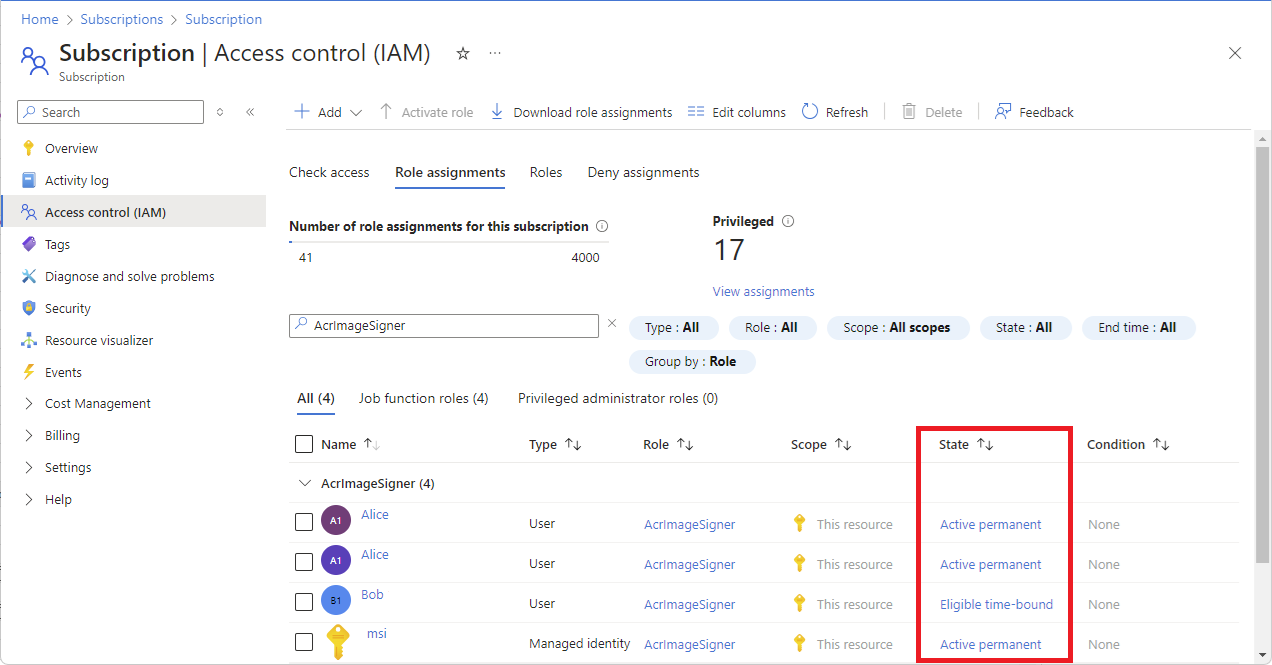

Filtrování oprávněných a časově vázaných přiřazení rolí

Můžete seskupit a řadit podle stavu a hledat přiřazení rolí, která nejsou trvalým typem Aktivní.

Možnost 2: Výpis pomocí PowerShellu

Neexistuje jediný příkaz PowerShellu, který může zobrazit seznam oprávněných i aktivních přiřazení rolí vázaných na čas. Pokud chcete zobrazit seznam oprávněných přiřazení rolí, použijte příkaz Get-AzRoleEligibilitySchedule . Pokud chcete zobrazit seznam aktivních přiřazení rolí, použijte příkaz Get-AzRoleAssignmentSchedule .

Tento příklad ukazuje, jak v předplatném zobrazit seznam oprávněných a časově vázaných přiřazení rolí, které zahrnují tyto typy přiřazení rolí:

- Nárok na trvalou dobu

- Opravňující časové vazby

- Aktivní časová hranice

Příkaz Where-Object vyfiltruje aktivní trvalá přiřazení rolí, která jsou k dispozici s funkcemi Azure RBAC bez PIM.

Get-AzRoleEligibilitySchedule -Scope /subscriptions/<subscriptionId>

Get-AzRoleAssignmentSchedule -Scope /subscriptions/<subscriptionId> | Where-Object {$_.EndDateTime -ne $null }

Informace o tom, jak se obory vytvářejí, najdete v tématu Vysvětlení rozsahu pro Azure RBAC.

Převod oprávněných a časově vázaných přiřazení rolí na aktivní trvalé

Pokud má vaše organizace důvody zpracování nebo dodržování předpisů k omezení používání PIM, tady jsou možnosti, jak tato přiřazení rolí převést na aktivní trvalé.

Možnost 1: Převod pomocí webu Azure Portal

Na webu Azure Portal na kartě Přiřazení rolí a ve sloupci Stav vyberte pro každé přiřazení role, které chcete převést, Časově vázané na způsobilé a aktivní časově vázané odkazy.

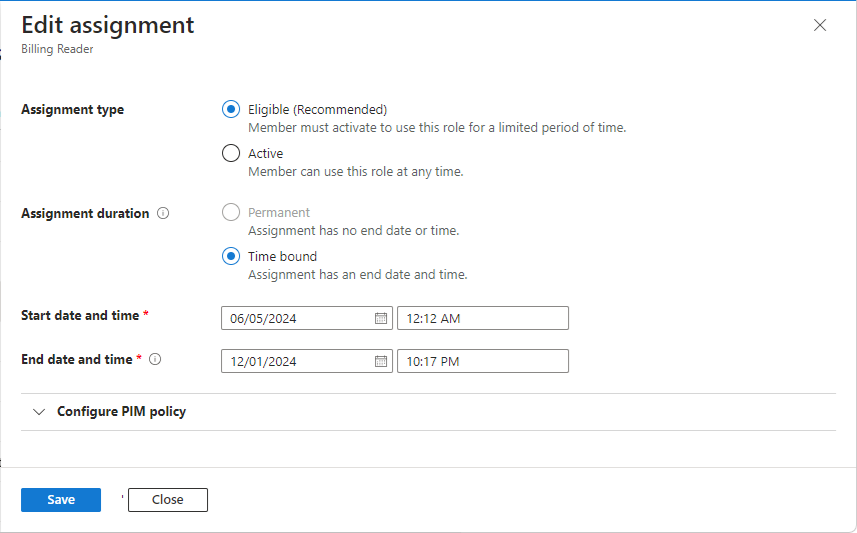

V podokně Upravit přiřazení vyberte Aktivní pro typ přiřazení a Trvalou dobu trvání přiřazení.

Další informace najdete v tématu Úprava zadání.

Jakmile budete hotovi, vyberte Uložit.

Zpracování aktualizací a promítnout je na portálu může chvíli trvat.

Tento postup opakujte pro všechna přiřazení rolí v oborech skupin pro správu, předplatného a skupin prostředků, které chcete převést.

Pokud máte přiřazení rolí v oboru prostředků, který chcete převést, musíte provést změny přímo v PIM.

Možnost 2: Převod pomocí PowerShellu

Neexistuje příkaz ani rozhraní API k přímému převodu přiřazení rolí na jiný stav nebo typ, takže místo toho můžete postupovat podle těchto kroků.

Důležité

Odebrání přiřazení rolí může potenciálně způsobit přerušení ve vašem prostředí. Před provedením těchto kroků se ujistěte, že rozumíte dopadu.

Načtěte a uložte seznam všech oprávněných a časově vázaných přiřazení rolí do zabezpečeného umístění, abyste zabránili ztrátě dat.

Důležité

Je důležité uložit seznam oprávněných a časově vázaných přiřazení rolí, protože tyto kroky vyžadují odebrání těchto přiřazení rolí před vytvořením stejných přiřazení rolí jako aktivní trvalé.

K odebrání oprávněných přiřazení rolí použijte příkaz New-AzRoleEligibilityScheduleRequest.

Tento příklad ukazuje, jak odebrat oprávněné přiřazení role.

$guid = New-Guid New-AzRoleEligibilityScheduleRequest -Name $guid -Scope <Scope> -PrincipalId <PrincipalId> -RoleDefinitionId <RoleDefinitionId> -RequestType AdminRemovePomocí příkazu New-AzRoleAssignmentScheduleRequest odeberte přiřazení aktivních rolí vázaných na čas.

Tento příklad ukazuje, jak odebrat aktivní přiřazení role vázané na čas.

$guid = New-Guid New-AzRoleAssignmentScheduleRequest -Name $guid -Scope <Scope> -PrincipalId <PrincipalId> -RoleDefinitionId <RoleDefinitionId> -RequestType AdminRemovePomocí příkazu Get-AzRoleAssignment zkontrolujte existující přiřazení role a pomocí příkazu New-AzRoleAssignment vytvořte aktivní trvalé přiřazení role s Azure RBAC pro každé oprávněné a časově vázané přiřazení role.

Tento příklad ukazuje, jak zkontrolovat existující přiřazení role a vytvořit aktivní trvalé přiřazení role pomocí Azure RBAC.

$result = Get-AzRoleAssignment -ObjectId $RA.PrincipalId -RoleDefinitionName $RA.RoleDefinitionDisplayName -Scope $RA.Scope; if($result -eq $null) { New-AzRoleAssignment -ObjectId $RA.PrincipalId -RoleDefinitionName $RA.RoleDefinitionDisplayName -Scope $RA.Scope }

Omezení vytváření oprávněných nebo časově omezených přiřazení rolí

Pokud má vaše organizace důvody zpracování nebo dodržování předpisů k omezení používání PIM, můžete pomocí služby Azure Policy omezit vytváření oprávněných nebo časově omezených přiřazení rolí. Další informace najdete v tématu Co je Azure Policy?.

Tady je příklad zásady, které omezují vytváření oprávněných a časově vázaných přiřazení rolí s výjimkou konkrétního seznamu identit. Další parametry a kontroly je možné přidat pro další podmínky povolení.

{

"properties": {

"displayName": "Limit eligible and active time-bound role assignments except for allowed principal IDs",

"policyType": "Custom",

"mode": "All",

"metadata": {

"createdBy": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"createdOn": "2024-11-05T02:31:25.1246591Z",

"updatedBy": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"updatedOn": "2024-11-06T07:58:17.1699721Z"

},

"version": "1.0.0",

"parameters": {

"allowedPrincipalIds": {

"type": "Array",

"metadata": {

"displayName": "Allowed Principal IDs",

"description": "A list of principal IDs that can receive PIM role assignments."

},

"defaultValue": []

}

},

"policyRule": {

"if": {

"anyof": [

{

"allOf": [

{

"field": "type",

"equals": "Microsoft.Authorization/roleEligibilityScheduleRequests"

},

{

"not": {

"field": "Microsoft.Authorization/roleEligibilityScheduleRequests/principalId",

"in": "[parameters('allowedPrincipalIds')]"

}

}

]

},

{

"allOf": [

{

"field": "type",

"equals": "Microsoft.Authorization/roleAssignmentScheduleRequests"

},

{

"not": {

"field": "Microsoft.Authorization/roleAssignmentScheduleRequests/principalId",

"in": "[parameters('allowedPrincipalIds')]"

}

}

]

}

]

},

"then": {

"effect": "deny"

}

},

"versions": [

"1.0.0"

]

},

"id": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4ef/providers/Microsoft.Authorization/policyDefinitions/1aaaaaa1-2bb2-3cc3-4dd4-5eeeeeeeeee5",

"type": "Microsoft.Authorization/policyDefinitions",

"name": "1aaaaaa1-2bb2-3cc3-4dd4-5eeeeeeeeee5",

"systemData": {

"createdBy": "test1@contoso.com",

"createdByType": "User",

"createdAt": "2024-11-05T02:31:25.0836273Z",

"lastModifiedBy": "test1@contoso.com",

"lastModifiedByType": "User",

"lastModifiedAt": "2024-11-06T07:58:17.1651655Z"

}

}

Informace o vlastnostech prostředků PIM najdete v těchto dokumentech k rozhraní REST API:

Informace o tom, jak přiřadit azure Policy s parametry, najdete v kurzu : Vytvoření a správa zásad pro vynucení dodržování předpisů.