Požadavky na návrh privátních mobilních sítí

Tento článek vám pomůže navrhnout a připravit se na implementaci privátní sítě 4G nebo 5G na základě azure Private 5G Core (AP5GC). Jejím cílem je pochopit, jak se tyto sítě vytvářejí, a rozhodnutí, která je potřeba provést při plánování sítě.

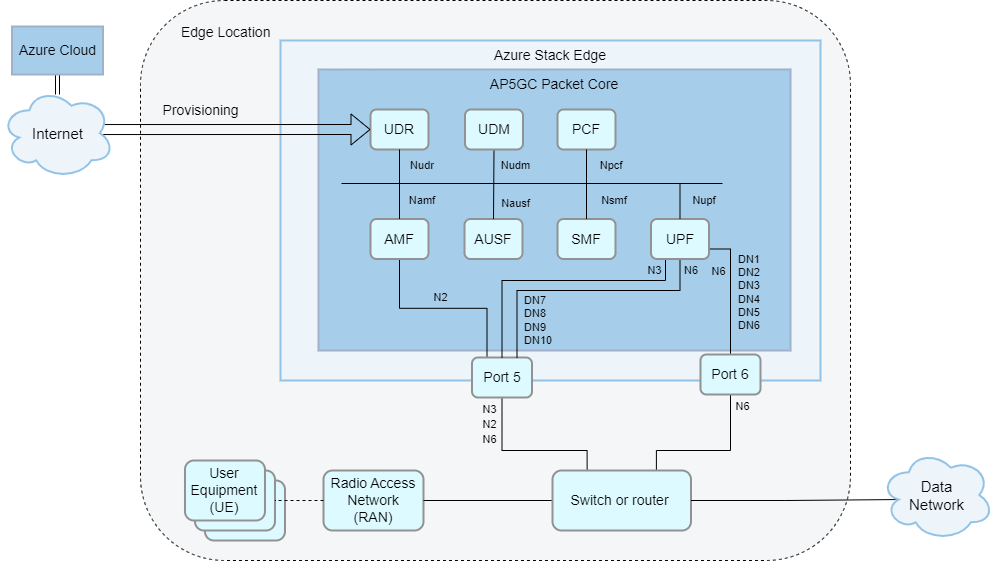

Privátní MEC Azure a Azure Private 5G Core

Azure Private Multi-Access Edge Compute (MEC) je řešení, které kombinuje výpočetní, síťové a aplikační služby Microsoftu do nasazení v místním prostředí (hraniční zařízení). Tato hraniční nasazení se spravují centrálně z cloudu. Azure Private 5G Core je služba Azure v rámci služby Azure Private Multi-Access Edge Compute (MEC), která poskytuje základní síťové funkce 4G a 5G na podnikovém hraničním zařízení. V hraniční lokalitě podniku se zařízení připojují přes síť RAN (Mobile Radio Access Network) a jsou připojená přes službu Azure Private 5G Core k upstreamovým sítím, aplikacím a prostředkům. Volitelně můžou zařízení využívat místní výpočetní funkce poskytované službou Azure Private MEC ke zpracování datových proudů s velmi nízkou latencí, a to vše pod kontrolou podniku.

Požadavky na privátní mobilní síť

Aby se uživatelská zařízení mohla připojit k privátní mobilní síti, musí být k dispozici následující možnosti:

- UE musí být kompatibilní s protokolem a pásmem bezdrátového spektra používaným sítí pro přístup k rádiu (RAN).

- UE musí obsahovat modul identity odběratele (SIM). SIM je kryptografický prvek, který ukládá identitu zařízení.

- Musí existovat ran, odesílání a příjem mobilního signálu do všech částí podnikové lokality, které potřebují službu UE.

- Musí existovat instance jádra paketů připojená k ran a k nadřazené síti. Jádro paketů zodpovídá za ověřování SIM uživatele při připojování přes protokol RAN a žádost o službu ze sítě. Uplatňuje zásady na výsledné toky dat do a z uživatelských prostředí; Například nastavit kvalitu služby.

- Síť RAN, jádro paketů a nadřazená síťová infrastruktura musí být připojená přes Ethernet, aby mohly předávat provoz IP do sebe.

- Aby bylo možné spravovat služby, telemetrii, diagnostiku a upgrady, musí mít lokalita hostující jádro paketů nepřetržité a vysokorychlostní připojení k internetu (minimálně 100 Mb/s).

Návrh privátní mobilní sítě

Následující části popisují prvky sítě, které je potřeba vzít v úvahu, a rozhodnutí o návrhu, která je potřeba provést při přípravě na nasazení sítě.

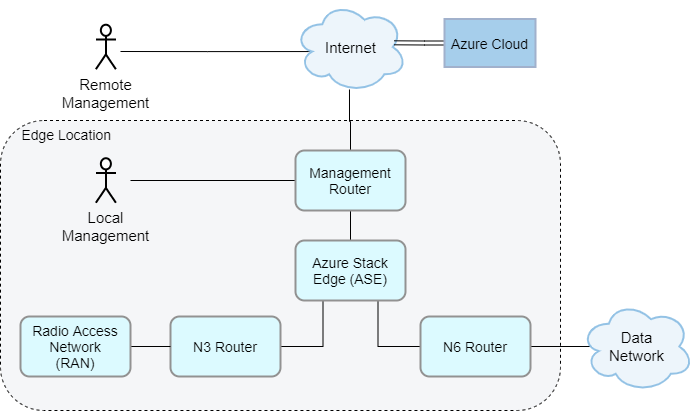

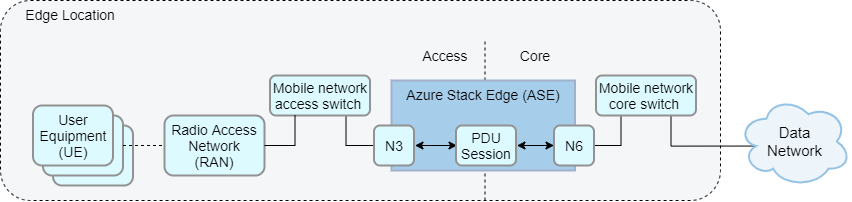

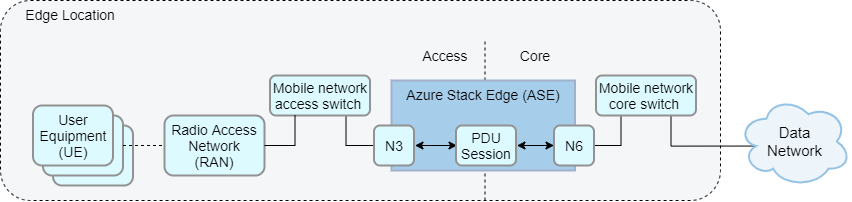

Topologie

Návrh a implementace místní sítě je základní součástí nasazení AP5GC. Při rozhodování o návrhu sítě musíte zajistit podporu jádra paketů AP5GC a všech dalších hraničních úloh. Tato část popisuje některá rozhodnutí, která byste měli zvážit při návrhu sítě a poskytuje několik ukázkových topologií sítě. Následující diagram znázorňuje základní síťovou topologii.

Aspekty návrhu

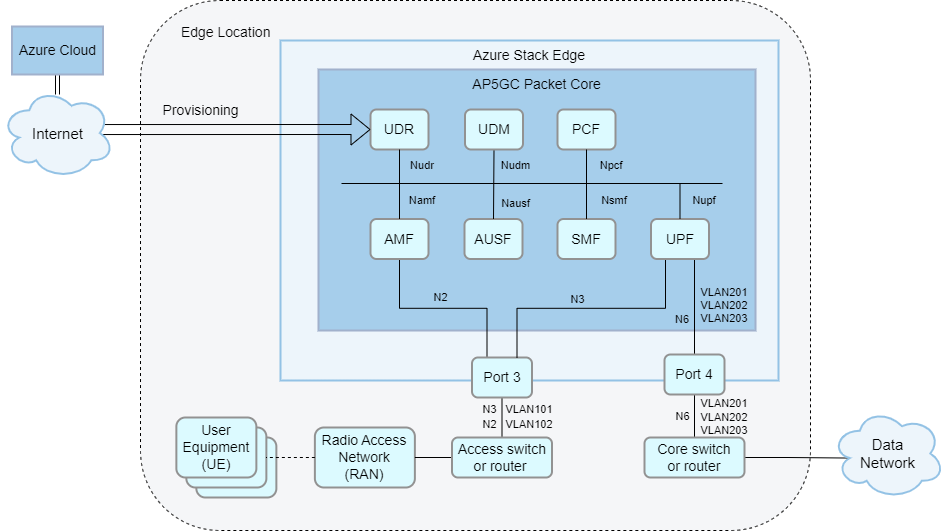

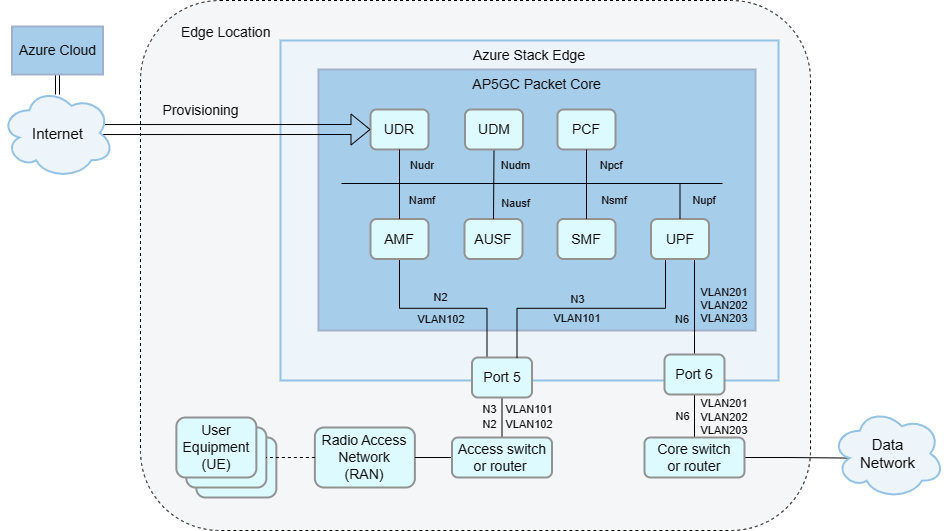

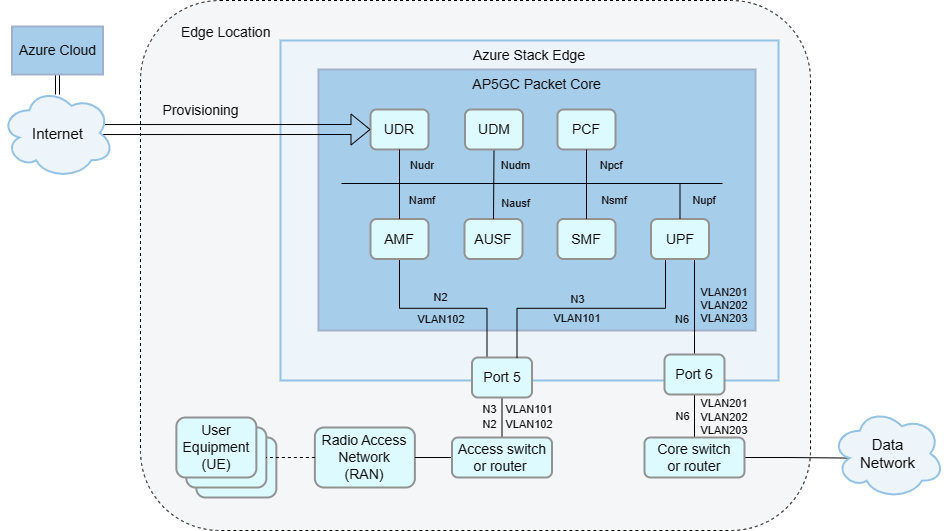

Při nasazení ve službě Azure Stack Edge Pro GPU (ASE) ap5GC používá fyzický port 5 pro přístup ke signálům a datům (referenční body 5G N2 a N3/ referenční body 4G S1 a S1-U) a port 6 pro základní data (referenční body 5G N6/4G SGi).

V případě nasazení s vysokou dostupností je nutné použít kmen sítě VLAN, kde jsou datové sítě oddělené sítěmi VLAN. V tomto nastavení používají všechna základní data port 6. Pokud nepoužíváte kufrování sítě VLAN a konfigurujete více než šest datových sítí, použije se port 5 pro základní data pro zbývající datové sítě.

AP5GC podporuje nasazení s směrovači vrstvy 3 nebo bez nich na portech 5 a 6. To je užitečné, pokud se chcete vyhnout dodatečnému hardwaru v menších hraničních lokalitách.

- Port ASE 5 je možné připojit k uzlům RAN přímo (back-to-back) nebo přes přepínač vrstvy 2. Při použití této topologie musíte nakonfigurovat adresu eNodeB/gNodeB jako výchozí bránu v síťovém rozhraní ASE.

- Podobně je možné připojit port ASE 6 k základní síti přes přepínač vrstvy 2. Při použití této topologie musíte nastavit aplikaci nebo libovolnou adresu v podsíti jako bránu na straně SLUŽBY ASE.

- Alternativně můžete tyto přístupy kombinovat. Můžete například použít směrovač na portu ASE 6 s plochou sítí vrstvy 2 na portu ASE 5. Pokud v místní síti existuje směrovač vrstvy 3, musíte ho nakonfigurovat tak, aby odpovídal konfiguraci služby ASE.

Při nasazení ve službě Azure Stack Edge 2 (ASE 2) ap5GC používá fyzický port 3 pro přístup k signálům a datům (referenční body 5G N2 a N3 / referenční body 4G S1 a S1-U) a port 4 pro základní data (referenční body 5G N6/4G SGi).

V případě nasazení s vysokou dostupností je nutné použít kmen sítě VLAN, kde jsou datové sítě oddělené sítěmi VLAN. V tomto nastavení používají všechna základní data port 6. Pokud nepoužíváte kufrování sítě VLAN a konfigurujete více než šest datových sítí, použije se port 3 pro základní data pro zbývající datové sítě.

AP5GC podporuje nasazení s směrovači vrstvy 3 nebo bez nich na portech 3 a 4. To je užitečné, pokud se chcete vyhnout dodatečnému hardwaru v menších hraničních lokalitách.

- Port ASE 3 je možné připojit přímo k uzlům RAN (back-to-back) nebo přes přepínač vrstvy 2. Při použití této topologie musíte nakonfigurovat adresu eNodeB/gNodeB jako výchozí bránu v síťovém rozhraní ASE.

- Podobně je možné připojit port ASE 4 k základní síti přes přepínač vrstvy 2. Při použití této topologie musíte nastavit aplikaci nebo libovolnou adresu v podsíti jako bránu na straně SLUŽBY ASE.

- Alternativně můžete tyto přístupy kombinovat. Můžete například použít směrovač na portu ASE 4 s plochou sítí vrstvy 2 na portu ASE 3. Pokud v místní síti existuje směrovač vrstvy 3, musíte ho nakonfigurovat tak, aby odpovídal konfiguraci služby ASE.

Pokud nemá jádro paketu povolený překlad síťových adres (NAT), musí být místní síťové zařízení vrstvy 3 nakonfigurované se statickými trasami do fondů IP adres UE přes příslušnou IP adresu N6 pro odpovídající připojenou datovou síť.

Ukázkové síťové topologie

Existuje několik způsobů, jak nastavit síť pro použití s AP5GC. Přesné nastavení se liší v závislosti na vašich potřebách a hardwaru. Tato část obsahuje několik ukázkových síťových topologií na hardwaru ASE Pro GPU.

Síť vrstvy 3 s překladem síťových adres N6 (NAT)

Tato síťová topologie má službu ASE připojenou k zařízení vrstvy 2, které poskytuje připojení k jádru mobilní sítě a branám přístupu (směrovače připojující službu ASE k vašim datům a přístup k sítím). Tato topologie podporuje až šest datových sítí. Toto řešení se běžně používá, protože zjednodušuje směrování vrstvy 3.

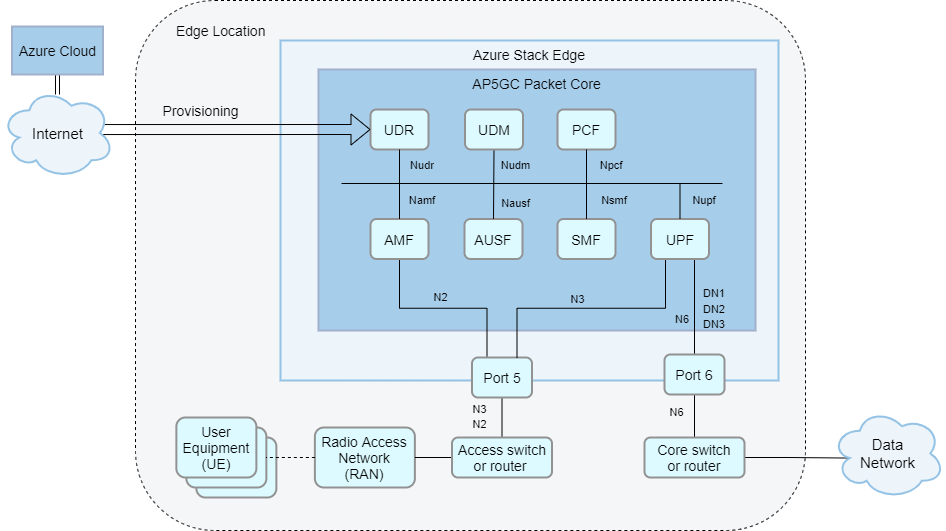

Síť vrstvy 3 bez překladu adres (NAT)

Tato síťová topologie je podobné řešení, ale rozsahy IP adres UE musí být nakonfigurované jako statické trasy v datovém síťovém směrovači s IP adresou N6 NAT jako další adresou směrování. Stejně jako u předchozího řešení tato topologie podporuje až šest datových sítí.

Síť s plochou vrstvou 2

Jádro paketů nevyžaduje směrovače vrstvy 3 ani žádné funkce podobné směrovačům. Alternativní topologie by mohla zcela znamenat použití směrovačů brány vrstvy 3 a místo toho vytvořit síť vrstvy 2, ve které je služba ASE ve stejné podsíti jako datové a přístupové sítě. Tato síťová topologie může být levnější alternativou, pokud nevyžadujete směrování vrstvy 3. To vyžaduje, aby byl v jádru paketů povolený překlad síťových adres (NAPT).

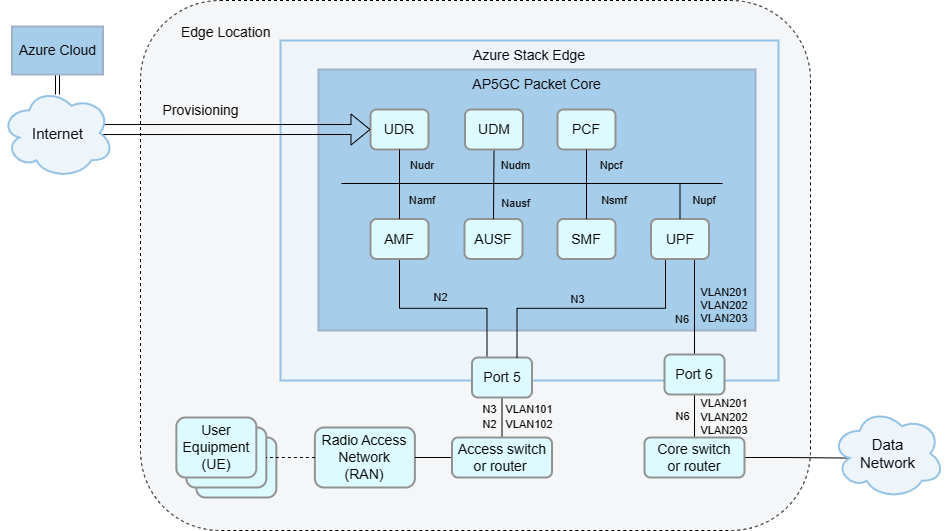

Síť vrstvy 3 s více datovými sítěmi

- Doporučeným nastavením pro nasazení s více datovými sítěmi je použití kmene sítě VLAN. V tomto nastavení může AP5GC podporovat až deset připojených datových sítí, z nichž každý má vlastní konfiguraci pro DNS (Domain Name System), fondy IP adres UE, konfiguraci N6 IP adres a překlad adres (NAT). Uživatele můžete zřídit jako předplacenou v jedné nebo více datových sítích a použít zásady specifické pro datovou síť a konfiguraci QoS (Quality of Service). Pro nasazení vysoké dostupnosti se vyžaduje kmen sítě VLAN.

- V této topologii existuje jedna virtuální síť N6 ve službě ASE bez informací o PROTOKOLU IP. Veškerá konfigurace sítě VLAN a PROTOKOLU IP se provádí při konfiguraci každé připojené datové sítě.

Síť vrstvy 3 s více datovými sítěmi bez oddělení sítě VLAN

- AP5GC může podporovat až deset připojených datových sítí, z nichž každá má vlastní konfiguraci pro DNS (Domain Name System), fondy IP adres UE, konfiguraci N6 IP adres a překlad adres (NAT). Uživatele můžete zřídit jako předplacenou v jedné nebo více datových sítích a použít zásady specifické pro datovou síť a konfiguraci QoS (Quality of Service).

- Tato topologie vyžaduje, aby rozhraní N6 bylo rozděleno do jedné podsítě pro každou datovou síť nebo jednu podsíť pro všechny datové sítě. Tato možnost proto vyžaduje pečlivé plánování a konfiguraci, aby se zabránilo překrývajícím se rozsahům IP adres datové sítě nebo rozsahům IP adres UE.

Síť vrstvy 3 s virtuální sítí VLAN a oddělením fyzických přístupů a jader (přístup k sítím VLAN)

- Provoz služby ASE můžete také oddělit do sítí VLAN bez ohledu na to, jestli se rozhodnete přidat do sítě brány vrstvy 3. Existují různé výhody segmentace provozu do samostatných sítí VLAN, včetně flexibilnější správy sítě a zvýšeného zabezpečení.

- Můžete například nakonfigurovat samostatné sítě VLAN pro správu, přístup a přenos dat nebo samostatnou síť VLAN pro každou připojenou datovou síť.

- Sítě VLAN musí být nakonfigurovány na síťovém zařízení místní vrstvy 2 nebo vrstvy 3. Několik sítí VLAN se bude přenášet na jednom propojení z portu ASE 5 (přístupová síť) nebo 6 (základní síť), takže je nutné nakonfigurovat každou z těchto propojení jako kmen sítě VLAN.

Síť vrstvy 3 se 7 až 10 datovými sítěmi bez kmene sítě VLAN.

- V případě vysílání sítě VLAN se všechny sítě DNS směrují přes port 6. Pro nasazení vysoké dostupnosti se vyžaduje kmen sítě VLAN.

- Pokud chcete nasadit více než šest datových sítí oddělených sítí VLAN, musí být další (až čtyři) datové sítě nasazené na portu ASE 5. To vyžaduje jeden sdílený přepínač nebo směrovač, který přenáší přístup i základní provoz. Značky sítě VLAN je možné přiřadit podle potřeby k N2, N3 a každé datové síti N6.

- Na stejném portu nelze nakonfigurovat více než šest datových sítí.

- Pro zajištění optimálního výkonu by se datové sítě s nejvyšším očekávaným zatížením měly nakonfigurovat na portu 6.

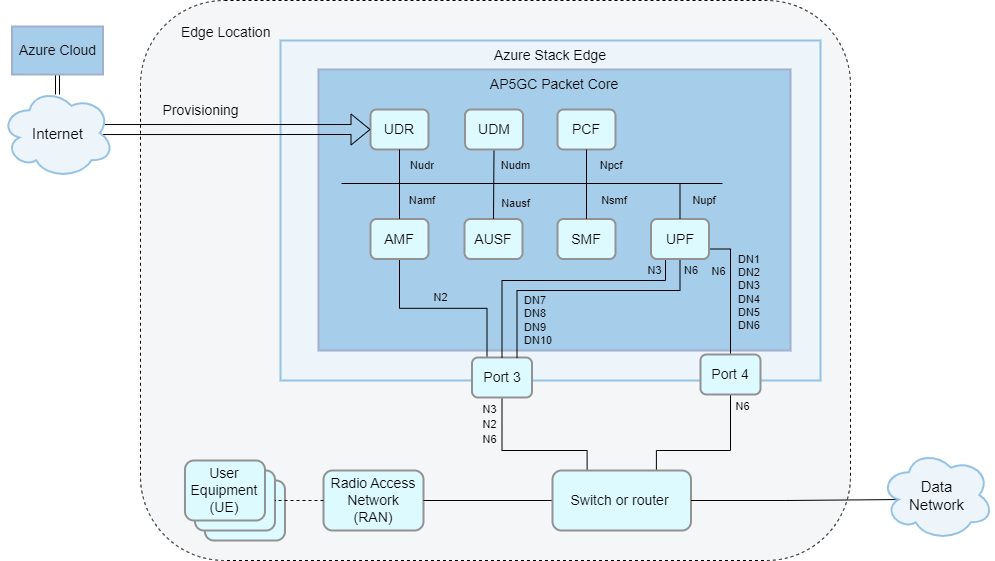

Existuje několik způsobů, jak nastavit síť pro použití s AP5GC. Přesné nastavení se liší v závislosti na vašich potřebách a hardwaru. Tato část obsahuje několik ukázkových síťových topologií na hardwaru ASE Pro 2.

Síť vrstvy 3 s překladem síťových adres N6 (NAT)

Tato síťová topologie má službu ASE připojenou k zařízení vrstvy 2, které poskytuje připojení k jádru mobilní sítě a branám přístupu (směrovače připojující službu ASE k vašim datům a přístup k sítím). Tato topologie podporuje až šest datových sítí. Toto řešení se běžně používá, protože zjednodušuje směrování vrstvy 3.

Síť vrstvy 3 bez překladu adres (NAT)

Tato síťová topologie je podobné řešení, ale rozsahy IP adres UE musí být nakonfigurované jako statické trasy v datovém síťovém směrovači s IP adresou N6 NAT jako další adresou směrování. Stejně jako u předchozího řešení tato topologie podporuje až šest datových sítí.

Síť s plochou vrstvou 2

Jádro paketů nevyžaduje směrovače vrstvy 3 ani žádné funkce podobné směrovačům. Alternativní topologie by mohla zcela znamenat použití směrovačů brány vrstvy 3 a místo toho vytvořit síť vrstvy 2, ve které je služba ASE ve stejné podsíti jako datové a přístupové sítě. Tato síťová topologie může být levnější alternativou, pokud nevyžadujete směrování vrstvy 3. To vyžaduje, aby byl v jádru paketů povolený překlad síťových adres (NAPT).

Síť vrstvy 3 s více datovými sítěmi

- Doporučeným nastavením pro nasazení s více datovými sítěmi je použití kmene sítě VLAN. V tomto nastavení může AP5GC podporovat až deset připojených datových sítí, z nichž každý má vlastní konfiguraci pro DNS (Domain Name System), fondy IP adres UE, konfiguraci N6 IP adres a překlad adres (NAT). Uživatele můžete zřídit jako předplacenou v jedné nebo více datových sítích a použít zásady specifické pro datovou síť a konfiguraci QoS (Quality of Service). Pro nasazení vysoké dostupnosti se vyžaduje kmen sítě VLAN.

- V této topologii existuje jedna virtuální síť N6 ve službě ASE bez informací o PROTOKOLU IP. Veškerá konfigurace sítě VLAN a PROTOKOLU IP se provádí při konfiguraci každé připojené datové sítě.

Síť vrstvy 3 s více datovými sítěmi bez oddělení sítě VLAN

- AP5GC může podporovat až deset připojených datových sítí, z nichž každá má vlastní konfiguraci pro DNS (Domain Name System), fondy IP adres UE, konfiguraci N6 IP adres a překlad adres (NAT). Uživatele můžete zřídit jako předplacenou v jedné nebo více datových sítích a použít zásady specifické pro datovou síť a konfiguraci QoS (Quality of Service).

- Tato topologie vyžaduje, aby rozhraní N6 bylo rozděleno do jedné podsítě pro každou datovou síť nebo jednu podsíť pro všechny datové sítě. Tato možnost proto vyžaduje pečlivé plánování a konfiguraci, aby se zabránilo překrývajícím se rozsahům IP adres datové sítě nebo rozsahům IP adres UE.

Síť vrstvy 3 s virtuální sítí VLAN a oddělením fyzických přístupů a jader (přístup k sítím VLAN)

- Provoz služby ASE můžete také oddělit do sítí VLAN bez ohledu na to, jestli se rozhodnete přidat do sítě brány vrstvy 3. Existují různé výhody segmentace provozu do samostatných sítí VLAN, včetně flexibilnější správy sítě a zvýšeného zabezpečení.

- Můžete například nakonfigurovat samostatné sítě VLAN pro správu, přístup a přenos dat nebo samostatnou síť VLAN pro každou připojenou datovou síť.

- Sítě VLAN musí být nakonfigurovány na síťovém zařízení místní vrstvy 2 nebo vrstvy 3. Několik sítí VLAN se bude přenášet na jednom propojení z portu ASE 3 (přístupová síť) nebo 4 (základní síť), takže je nutné nakonfigurovat všechna tato propojení jako kmen sítě VLAN.

Síť vrstvy 3 se 7 až 10 datovými sítěmi bez kmene sítě VLAN.

- Pokud chcete nasadit více než šest datových sítí oddělených sítí VLAN, musí být další (až čtyři) datové sítě nasazené na portu ASE 3. To vyžaduje jeden sdílený přepínač nebo směrovač, který přenáší přístup i základní provoz. Značky sítě VLAN je možné přiřadit podle potřeby k N2, N3 a každé datové síti N6. Pro nasazení vysoké dostupnosti se vyžaduje kmen sítě VLAN.

- Na stejném portu nelze nakonfigurovat více než šest datových sítí.

- Pro zajištění optimálního výkonu by se datové sítě s nejvyšším očekávaným zatížením měly nakonfigurovat na portu 4.

Podsítě a IP adresy

V podnikové lokalitě můžete mít existující IP sítě, se kterými se bude muset privátní mobilní síť integrovat. To může znamenat například:

- Výběr podsítí IP a IP adres pro AP5GC, které odpovídají existujícím podsítím bez kolidování adres.

- Oddělení nové sítě prostřednictvím směrovačů IP nebo použití privátního adresního prostoru RFC 1918 pro podsítě.

- Přiřazení fondu IP adres určených speciálně pro použití uživatelem při připojení k síti.

- Použití překladu portů síťových adres (NAPT) buď na samotném jádru paketů, nebo na nadřazené síťové zařízení, jako je hraniční směrovač.

- Optimalizace sítě pro výkon výběrem maximální přenosové jednotky (MTU), která minimalizuje fragmentaci.

Potřebujete zdokumentovat podsítě IPv4, které se použijí pro nasazení, a odsouhlasit, které IP adresy budou použity pro každý prvek řešení, a na IP adresách, které se při připojení přidělí uživatelům. Pokud chcete povolit provoz, musíte nasadit (nebo nakonfigurovat existující) směrovače a brány firewall v podnikové lokalitě. Měli byste také souhlasit s tím, jak a kde se v síti vyžadují jakékoli změny NAPT nebo MTU, a naplánujte přidruženou konfiguraci směrovače nebo brány firewall. Další informace najdete v tématu Dokončení požadovaných úloh pro nasazení privátní mobilní sítě.

Vysoká dostupnost

Volitelně můžete azure Private 5G Core nasadit jako službu s vysokou dostupností (HA) na pár zařízení Azure Stack Edge (ASE). To vyžaduje směrovač brány (výhradně zařízení podporující vrstvu 3 – směrovač nebo přepínač L3 (hybridní směrovač/přepínač)) mezi clusterem ASE a:

- zařízení RAN v přístupové síti.

- datových sítí.

Další informace najdete v tématu Dokončení požadovaných úloh pro nasazení privátní mobilní sítě.

Síťový přístup

Váš návrh musí odrážet pravidla podniku týkající se sítí a prostředků, které by měly být dostupné společností RAN a UE v privátní síti 5G. Můžou mít například povolený přístup k místnímu systému DNS (Domain Name System), protokolu DHCP (Dynamic Host Configuration Protocol), internetu nebo Azure, ale ne k místní síti LAN (Factory Operations Local Area Network). Možná budete muset zajistit vzdálený přístup k síti, abyste mohli řešit problémy bez nutnosti návštěvy webu. Musíte také zvážit, jak bude podniková lokalita připojená k upstreamovým sítím, jako je Azure pro správu nebo přístup k jiným prostředkům a aplikacím mimo podnikovou lokalitu.

Musíte souhlasit s podnikovým týmem, které podsítě a adresy IP adres budou moct vzájemně komunikovat. Pak vytvořte konfiguraci plánu směrování nebo seznamu řízení přístupu (ACL), která implementuje tuto smlouvu v místní infrastruktuře IP adres. Můžete také použít virtuální místní sítě (VLAN) k dělení prvků na vrstvě 2 a konfiguraci prostředků infrastruktury přepínače tak, aby přiřadily připojené porty ke konkrétním sítím VLAN (například k umístění portu Azure Stack Edge používaného pro přístup ran do stejné sítě VLAN jako jednotky RAN připojené k přepínači Ethernet). Měli byste také souhlasit s podnikem, aby nastavil mechanismus přístupu, jako je virtuální privátní síť (VPN), který vašim pracovníkům podpory umožňuje vzdálené připojení k rozhraní pro správu jednotlivých prvků řešení. Pro správu a telemetrii potřebujete také propojení IP adres mezi privátním 5G jádrem Azure a Azure.

Dodržování předpisů v běhu

Rozhraní RAN, které používáte k vysílání signálu na podnikovém webu, musí splňovat místní předpisy. Může to například znamenat:

- Jednotky RAN dokončily proces homologace a obdržely regulační schválení pro jejich použití v určitém frekvenčním pásmu v zemi/oblasti.

- Obdrželi jste oprávnění k vysílání RAN pomocí spektra v určitém umístění, například udělením telekomunikačního operátora, regulačního orgánu nebo prostřednictvím technologického řešení, jako je SAS (Spectrum Access System).

- Jednotky RAN v lokalitě mají přístup ke zdrojům s vysokou přesností časování, jako jsou například PTP (Precision Time Protocol) a služby polohy GPS.

Měli byste požádat svého partnera RAN o země/oblasti a frekvenční pásma, pro které je ran schválen. Možná zjistíte, že k pokrytí zemí a oblastí, ve kterých řešení poskytujete, potřebujete použít několik partnerů RAN. I když rozhraní RAN, UE a paketové jádro komunikují pomocí standardních protokolů, doporučujeme provést testování interoperability pro konkrétní protokol LTE (4G Long-Term Evolution) nebo 5G samostatný protokol (SA) mezi privátními 5G jádry Azure, uživatelskými prostředími a ran před jakýmkoli nasazením u podnikového zákazníka.

Vaše ran bude přenášet identitu veřejné land mobilní sítě (PLMN ID) do všech uživatelských prostředí na frekvenčním pásmu, který je nakonfigurovaný pro použití. Měli byste definovat ID PLMN a potvrdit přístup ke spektru. V některých zemích/oblastech musí být spektrum získáno od národního/regionálního regulačního orgánu nebo telekomunikačního operátora. Pokud například používáte spektrum 48 Citizens Broadband Radio Service (CBRS), možná budete muset se svým partnerem RAN spolupracovat s nasazením proxy domény SAS (Spectrum Access System) na podnikové lokalitě, aby ran mohl průběžně kontrolovat, jestli má oprávnění k vysílání.

Maximální přenosové jednotky (MTU)

Maximální přenosová jednotka (MTU) je vlastnost propojení IP a je nakonfigurována na rozhraních na každém konci propojení. Pakety, které překračují nakonfigurovanou mtU rozhraní, se před odesláním rozdělí do menších paketů prostřednictvím fragmentace protokolu IPv4 a následně se znovu sestaví v jejich cíli. Pokud je však nakonfigurované MTU rozhraní vyšší než podporované MTU propojení, paket se nepřenese správně.

Aby nedocházelo k problémům s přenosem způsobeným fragmentací protokolu IPv4, 4G nebo jádrem paketů 5G, dává UE pokyn, jaké jednotky MTU by měly používat. UE však nerespektují vždy MTU signalovaný jádrem paketů.

Pakety IP z uživatelských prostředí jsou tunelovány z ran, což zvyšuje režii z zapouzdření. Hodnota MTU pro UE by proto měla být menší než hodnota MTU použitá mezi ran a jádrem paketů, aby nedocházelo k problémům s přenosem.

Sítě RAN jsou obvykle předem nakonfigurované s MTU 1500. Výchozí UE MTU jádra paketů je 1440 bajtů, které umožňují zapouzdření režie. Tyto hodnoty maximalizují interoperabilitu RAN, ale riskují, že některé UE nebudou sledovat výchozí MTU a budou generovat větší pakety, které vyžadují fragmentaci protokolu IPv4 a které by mohly být ukončeny sítí. Pokud jste tímto problémem ovlivněni, důrazně doporučujeme nakonfigurovat RAN tak, aby používala MTU 1560 nebo vyšší, což umožňuje dostatečnou režii zapouzdření a vyhnout se fragmentaci UE pomocí standardní MTU 1500.

Můžete také změnit MTU UE signalizovat jádrem paketů. Doporučujeme nastavit MTU na hodnotu v rozsahu podporovaném vašimi uživatelskými prostředími a 60 bajty pod MTU signálem RAN. Poznámky:

- Datová síť (N6) se automaticky aktualizuje tak, aby odpovídala mtU UE.

- Přístupová síť (N3) se automaticky aktualizuje tak, aby odpovídala jednotce UE MTU plus 60.

- Můžete nakonfigurovat hodnotu mezi 1280 a 1930 bajty.

Pokud chcete změnit MTU UE signalizovalo jádro paketu, přečtěte si téma Úprava instance jádra paketů.

Pokrytí signálem

Uživatelské prostředí musí být schopné komunikovat s ranou z libovolného umístění v lokalitě. To znamená, že signály se musí efektivně šířit v prostředí, včetně účetnictví obstrukcí a vybavení, aby podporovaly UE pohybující se po místě (například mezi vnitřními a venkovními prostory).

S partnerem RAN a podnikem byste měli provést průzkum lokalit, abyste měli jistotu, že pokrytí odpovídá. Ujistěte se, že rozumíte možnostem jednotek RAN v různých prostředích a všem omezením (například počtu připojených uživatelských prostředí, které může jedna jednotka podporovat). Pokud se vaše UE budou pohybovat po webu, měli byste také potvrdit, že RAN podporuje předání X2 (4G) nebo Xn (5G), což umožňuje, aby UE hladce přešel mezi pokrytím poskytovaným dvěma jednotkami RAN. Pokud ran nepodporuje X2 (4G) nebo Xn (5G), musí ran podporovat S1 (4G) a N2 (5G) pro mobilitu UE. Mějte na paměti, že uživatele nemohou tyto techniky předání používat k roamingu mezi privátní podnikovou sítí a veřejnou mobilní sítí, kterou nabízí telekomunikační operátor.

Sims

Každý UE musí předložit identitu do sítě zakódovanou v modulu identity odběratele (SIM). SIM jsou k dispozici v různých fyzických formách a v softwarovém formátu (eSIM). Data zakódovaná na SIM kartě musí odpovídat konfiguraci ran a zřízených dat identity v Azure Private 5G Core.

Získejte SIM v faktorech kompatibilních s uživatelskými prostředími a naprogramovanými s ID a klíči PLMN, které chcete pro nasazení použít. Fyzické SIM jsou široce dostupné na otevřeném trhu s relativně nízkými náklady. Pokud raději používáte eSIMs, musíte nasadit potřebnou konfiguraci eSIM a zřizovací infrastrukturu, aby se uživatelská zařízení mohli nakonfigurovat předtím, než se připojí k mobilní síti. Pomocí zřizovacích dat, která obdržíte od partnera SIM karty, můžete zřídit odpovídající položky v Azure Private 5G Core. Vzhledem k tomu, že data SIM karty musí být zabezpečená, kryptografické klíče používané ke zřízení SIM nejsou po nastavení čitelné, takže je musíte zvážit, jak je uložíte v případě, že byste někdy potřebovali znovu zřídit data v Azure Private 5G Core.

Automatizace a integrace

Vytváření podnikových sítí pomocí automatizace a dalších programových technik šetří čas, zkracuje chyby a vytváří lepší výsledky. Tyto techniky také poskytují cestu obnovení v případě selhání lokality, která vyžaduje opětovné sestavení sítě.

Jako přístup ke svým nasazením doporučujeme použít programovou infrastrukturu. Pomocí šablon nebo rozhraní Azure REST API můžete sestavit nasazení pomocí parametrů jako vstupů s hodnotami, které jste shromáždili během fáze návrhu projektu. Měli byste uložit informace o zřizování, jako jsou data SIM karty, konfigurace přepínače nebo směrovače a zásady sítě ve strojově čitelné podobě, aby v případě selhání bylo možné konfiguraci znovu použít stejným způsobem jako původně. Dalším osvědčeným postupem pro zotavení po selhání je nasazení náhradního serveru Azure Stack Edge, aby se minimalizovala doba obnovení v případě selhání první jednotky; Uložené šablony a vstupy pak můžete použít k rychlému opětovnému vytvoření nasazení. Další informace o nasazení sítě pomocí šablon najdete v tématu Rychlý start: Nasazení privátní mobilní sítě a lokality – šablona ARM.

Musíte také zvážit, jak integrovat další produkty a služby Azure s privátní podnikovou sítí. Mezi tyto produkty patří Microsoft Entra ID a řízení přístupu na základě role (RBAC), kde musíte zvážit, jak budou tenanti, předplatná a oprávnění prostředků odpovídat obchodnímu modelu, který existuje mezi vámi a podnikem, a jako vlastní přístup ke správě zákaznických systémů. Azure Blueprints můžete například použít k nastavení předplatných a modelu skupin prostředků, který je pro vaši organizaci nejvhodnější.