Scénáře sítě pro službu migrace ve službě Azure Database for PostgreSQL

PLATÍ PRO:  Flexibilní server Azure Database for PostgreSQL

Flexibilní server Azure Database for PostgreSQL

Tento článek popisuje různé scénáře připojení zdrojové databáze k instanci Azure Database for PostgreSQL pomocí služby migrace ve službě Azure Database for PostgreSQL. Každý scénář má různé požadavky na síť a konfigurace, aby bylo možné úspěšně navázat připojení k migraci. Konkrétní podrobnosti se liší v závislosti na skutečném nastavení sítě a požadavcích zdrojového prostředí a cílového prostředí.

Následující tabulka shrnuje scénáře migrace. Tabulka udává, jestli je každý scénář podporovaný na základě konfigurací zdrojového a cílového prostředí.

| Zdroj PostgreSQL | Cíl | Podporováno |

|---|---|---|

| Místní prostředí s veřejnou IP adresou | Flexibilní server Azure Database for PostgreSQL s veřejným přístupem | Ano |

| Místní s privátní IP adresou prostřednictvím virtuální privátní sítě (VPN) nebo Azure ExpressRoute | Flexibilní server Azure Database for PostgreSQL integrovaný do virtuální sítě | Ano |

| Amazon Relational Database Service (Amazon RDS) pro PostgreSQL nebo Amazon Aurora PostgreSQL s veřejnou IP adresou | Flexibilní server Azure Database for PostgreSQL s veřejným přístupem | Ano |

| Amazon RDS for PostgreSQL nebo Amazon Aurora PostgreSQL s privátním přístupem přes VPN nebo ExpressRoute | Flexibilní server Azure Database for PostgreSQL integrovaný do virtuální sítě | Ano |

| Google Cloud SQL for PostgreSQL | Flexibilní server Azure Database for PostgreSQL s veřejným přístupem | Ano |

| Google Cloud SQL for PostgreSQL s privátním přístupem přes VPN nebo ExpressRoute | Flexibilní server Azure Database for PostgreSQL integrovaný do virtuální sítě | Ano |

| PostgreSQL nainstalovaný na virtuálním počítači Azure ve stejné virtuální síti nebo v jiné virtuální síti | VNet-integrated Azure Database for PostgreSQL – Flexibilní server ve stejné virtuální síti nebo v jiné virtuální síti | Ano |

| Azure Database for PostgreSQL – Jednoúčelový server s veřejným přístupem | Flexibilní server Azure Database for PostgreSQL integrovaný do virtuální sítě | Ano |

| Azure Database for PostgreSQL – Jednoúčelový server s privátním koncovým bodem | Flexibilní server Azure Database for PostgreSQL integrovaný do virtuální sítě | Ano |

| Azure Database for PostgreSQL – Jednoúčelový server s privátním koncovým bodem | Flexibilní server Azure Database for PostgreSQL s privátním koncovým bodem | Ano |

| Zdroje PostgreSQL s privátním přístupem | Flexibilní server Azure Database for PostgreSQL s privátním koncovým bodem | Ano |

| Zdroje PostgreSQL s privátním přístupem | Flexibilní server Azure Database for PostgreSQL s veřejným přístupem | No |

Místní (veřejná IP adresa) k flexibilnímu serveru (veřejný přístup)

Postup sítě:

- Ujistěte se, že zdrojový databázový server má veřejnou IP adresu.

- Nakonfigurujte bránu firewall tak, aby umožňovala odchozí připojení na portu PostgreSQL (výchozí port je 5432).

- Ujistěte se, že zdrojový databázový server je přístupný přes internet.

- Otestujte nastavení ověřením připojení z cílové instance Azure Database for PostgreSQL ke zdrojové databázi. Ověřte, že služba migrace má přístup ke zdrojovým datům.

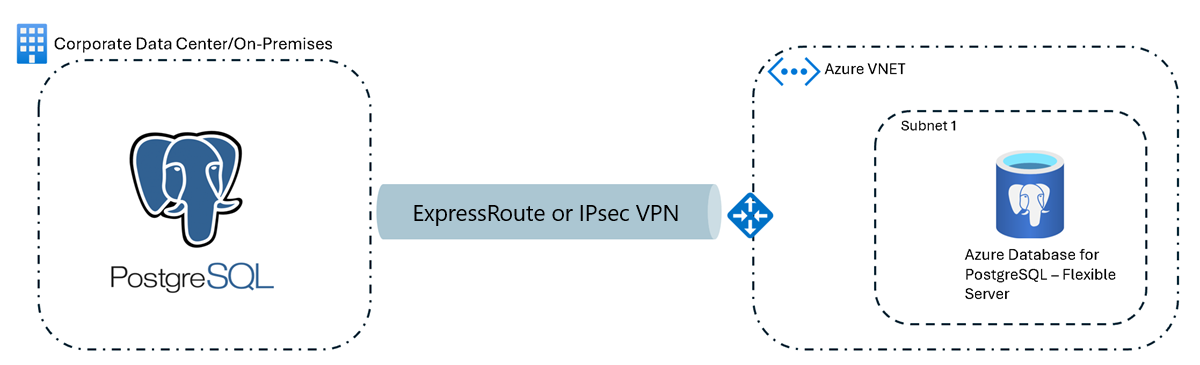

Místní (privátní IP adresa) k flexibilnímu serveru integrovanému do virtuální sítě (ExpressRoute nebo VPN)

Postup sítě:

- Nastavte síť VPN typu site-to-site nebo instanci ExpressRoute pro zabezpečené spolehlivé připojení mezi místní sítí a Azure.

- Nakonfigurujte virtuální síť Azure tak, aby umožňovala přístup z místního rozsahu IP adres.

- Nastavte pravidla skupiny zabezpečení sítě tak, aby umožňovala provoz na portu PostgreSQL (výchozí port je 5432) z místní sítě.

- Otestujte nastavení ověřením připojení z cílové instance Azure Database for PostgreSQL ke zdrojové databázi. Ověřte, že služba migrace má přístup ke zdrojovým datům.

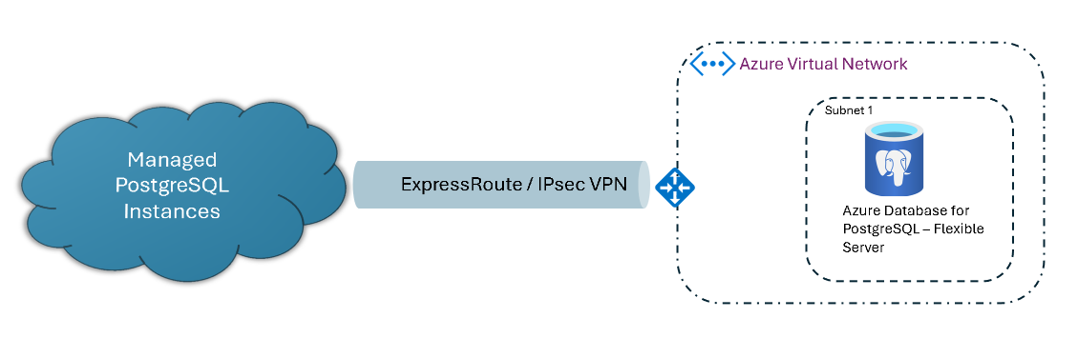

Spravovaná služba PostgreSQL (veřejná IP adresa) na flexibilní server (veřejný/privátní přístup)

Zdrojová instance PostgreSQL v poskytovateli cloudu (například AWS nebo GCP) musí mít veřejnou IP adresu nebo přímé připojení k Azure.

Postup sítě:

Veřejný přístup

- Pokud vaše instance PostgreSQL ve službách Amazon Web Services (AWS), Google Cloud Platform (GCP) nebo jiná spravovaná služba PostgreSQL není veřejně přístupná, upravte instanci tak, aby umožňovala připojení z Azure. V konzole poskytovatele cloudu (například v konzole pro správu AWS nebo v konzole Google Cloud) změňte nastavení tak, aby umožňovalo veřejné přístupnosti.

- V nastavení zabezpečení poskytovatele cloudu (například ve skupinách zabezpečení v AWS nebo v pravidlech brány firewall v GCP) přidejte příchozí pravidlo, které povolí provoz z veřejné IP adresy nebo domény Azure Database for PostgreSQL.

Privátní přístup

- Vytvořte zabezpečené připojení pomocí ExpressRoute, IPsec VPN nebo ekvivalentní služby privátního připojení od poskytovatele cloudu (Azure ExpressRoute, AWS Direct Connect, GCP Interconnect) k Azure.

- V nastavení zabezpečení poskytovatele zdrojového cloudu (například skupiny zabezpečení AWS nebo pravidla brány firewall GCP) přidejte příchozí pravidlo, které povolí provoz z veřejné IP adresy nebo domény Azure Database for PostgreSQL nebo z rozsahu IP adres virtuální sítě Azure na portu PostgreSQL (výchozí port je 5432).

- Vytvořte virtuální síť v Azure ve stejné oblasti jako vaše instance Azure Database for PostgreSQL. Nastavte skupinu zabezpečení sítě tak, aby umožňovala odchozí připojení k IP adrese instance PostgreSQL zdrojového poskytovatele cloudu na výchozím portu 5432.

- Nastavte pravidla skupiny zabezpečení sítě v Azure tak, aby povolila příchozí připojení od poskytovatele cloudu (například z AWS nebo GCP) do rozsahu IP adres Azure Database for PostgreSQL.

- Otestujte připojení mezi vaší instancí PostgreSQL ve spravované službě PostgreSQL (například v AWS, GCP nebo Heroku) a Azure Database for PostgreSQL, abyste zajistili, že nedojde k žádným problémům se sítí.

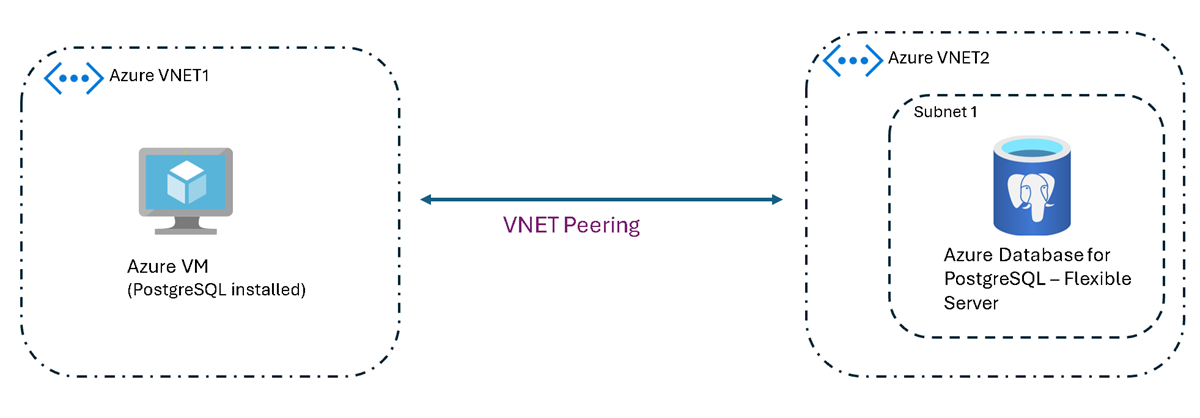

Virtuální počítač Azure (privátní přístup) ke službě Azure Database for PostgreSQL (různé virtuální sítě)

Tento scénář popisuje připojení mezi instancí virtuálních počítačů Azure a instancí Azure Database for PostgreSQL, které jsou v různých virtuálních sítích. K usnadnění provozu mezi virtuálními sítěmi se vyžadují partnerský vztah virtuálních sítí a příslušná pravidla skupin zabezpečení sítě.

Postup sítě:

- Nastavte partnerský vztah virtuálních sítí mezi těmito dvěma virtuálními sítěmi, aby bylo možné přímé síťové připojení.

- Nakonfigurujte pravidla skupiny zabezpečení sítě tak, aby umožňovala provoz mezi virtuálními sítěmi na portu PostgreSQL.

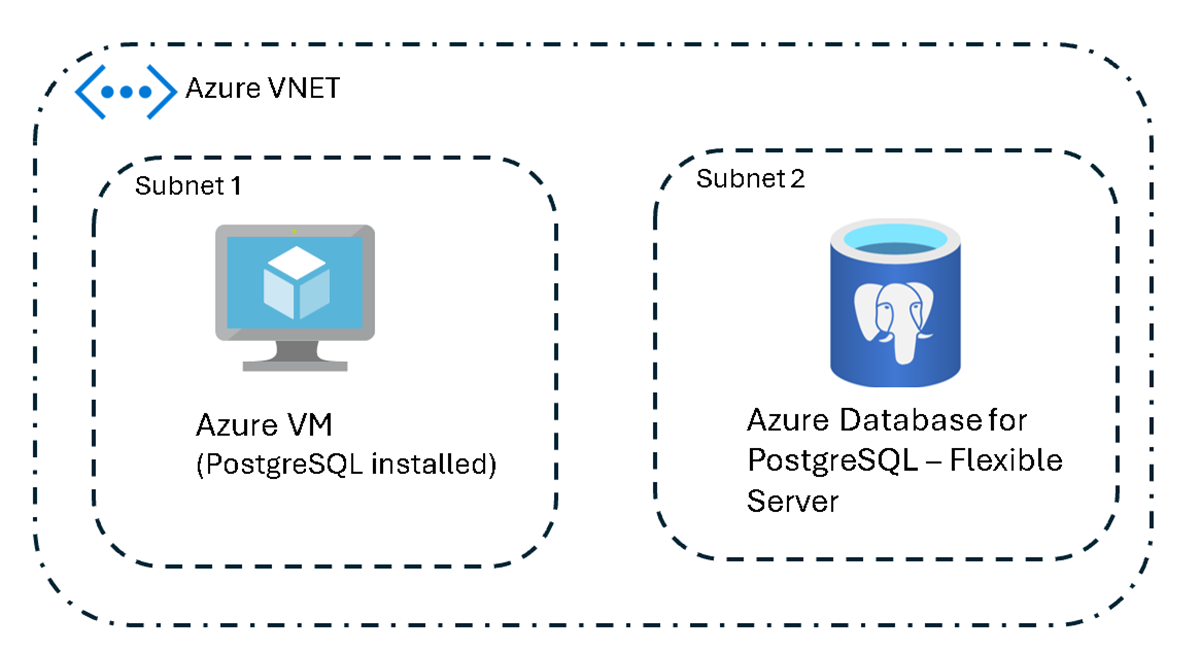

Virtuální počítač Azure do služby Azure Database for PostgreSQL (stejná virtuální síť)

Konfigurace je jednoduchá, když se virtuální počítač Azure a instance Azure Database for PostgreSQL nacházejí ve stejné virtuální síti. Nastavte pravidla skupiny zabezpečení sítě tak, aby umožňovala interní provoz na portu PostgreSQL. Žádná další pravidla brány firewall nejsou nutná, protože provoz zůstává ve virtuální síti.

Postup sítě:

- Ujistěte se, že virtuální počítač a server PostgreSQL jsou ve stejné virtuální síti.

- Nakonfigurujte pravidla skupiny zabezpečení sítě tak, aby umožňovala provoz v rámci virtuální sítě na portu PostgreSQL.

Jednoúčelový server (veřejný přístup) k flexibilnímu serveru integrovanému do virtuální sítě

Pokud chcete usnadnit připojení mezi instancí jednoúčelového serveru Azure Database for PostgreSQL s veřejným přístupem a flexibilním serverem integrovaným virtuální sítí, nakonfigurujte jeden server tak, aby umožňoval připojení z podsítě, ve které je flexibilní server nasazený.

Tady je stručný přehled kroků pro nastavení tohoto připojení:

Přidání pravidla virtuální sítě na jeden server:

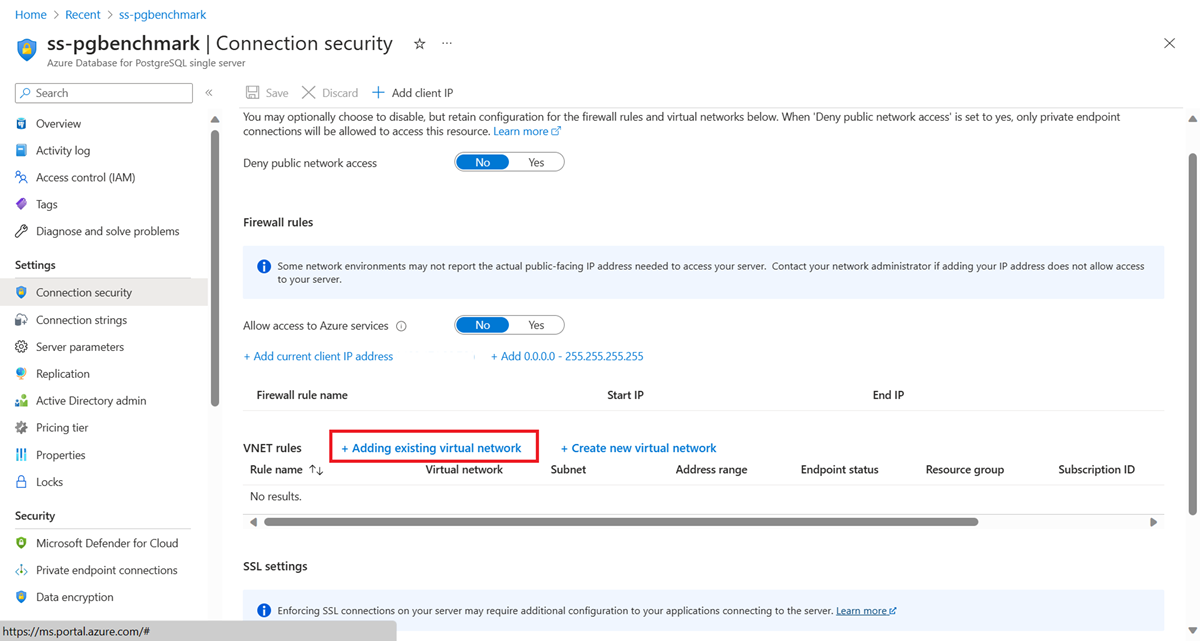

Na webu Azure Portal přejděte do instance jednoúčelového serveru Azure Database for PostgreSQL.

Přejděte do nastavení Zabezpečení připojení.

V části Pravidla virtuální sítě vyberte Přidat existující virtuální síť.

Určete, která virtuální síť se může připojit k jednomu serveru.

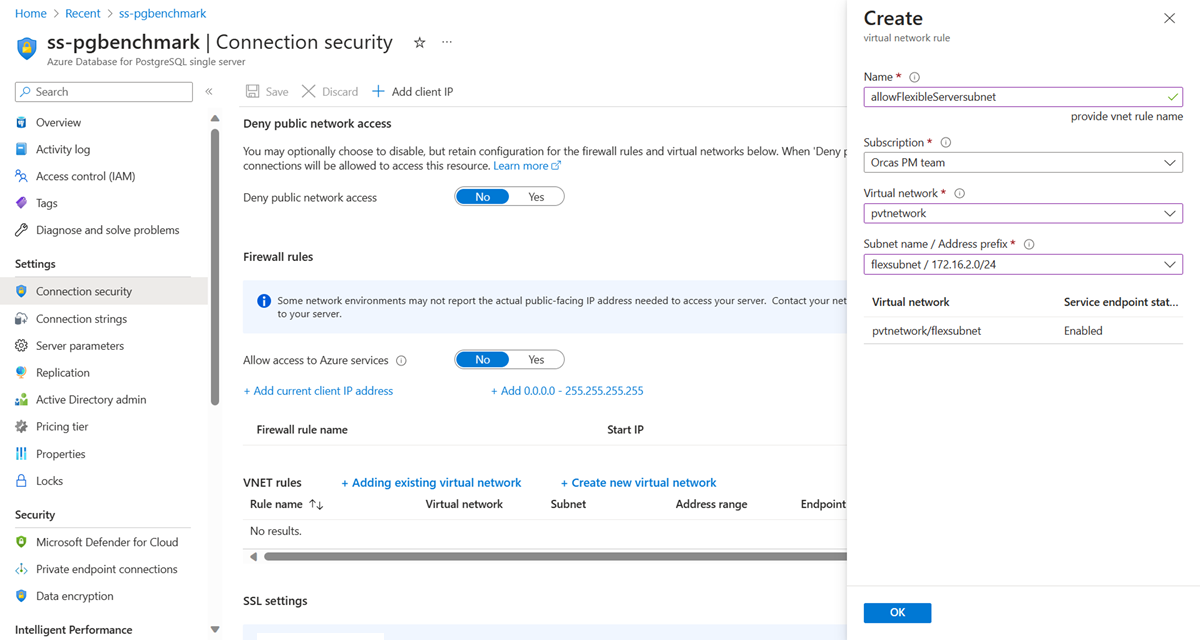

Konfigurace nastavení pravidla:

V podokně konfigurace zadejte název nového pravidla virtuální sítě.

Vyberte předplatné, ve kterém se nachází váš flexibilní server.

Vyberte virtuální síť a konkrétní podsíť přidruženou k vašemu flexibilnímu serveru.

Výběrem tlačítka OK potvrďte nastavení.

Po dokončení těchto kroků je jeden server nastavený tak, aby přijímal připojení z podsítě flexibilního serveru pro zabezpečenou komunikaci mezi těmito dvěma servery.

Jednoúčelový server (privátní koncový bod) na flexibilní server integrovaný do virtuální sítě

Pro usnadnění připojení z instance jednoúčelového serveru Azure Database for PostgreSQL, který má privátní koncový bod k flexibilnímu serveru integrovanému do virtuální sítě:

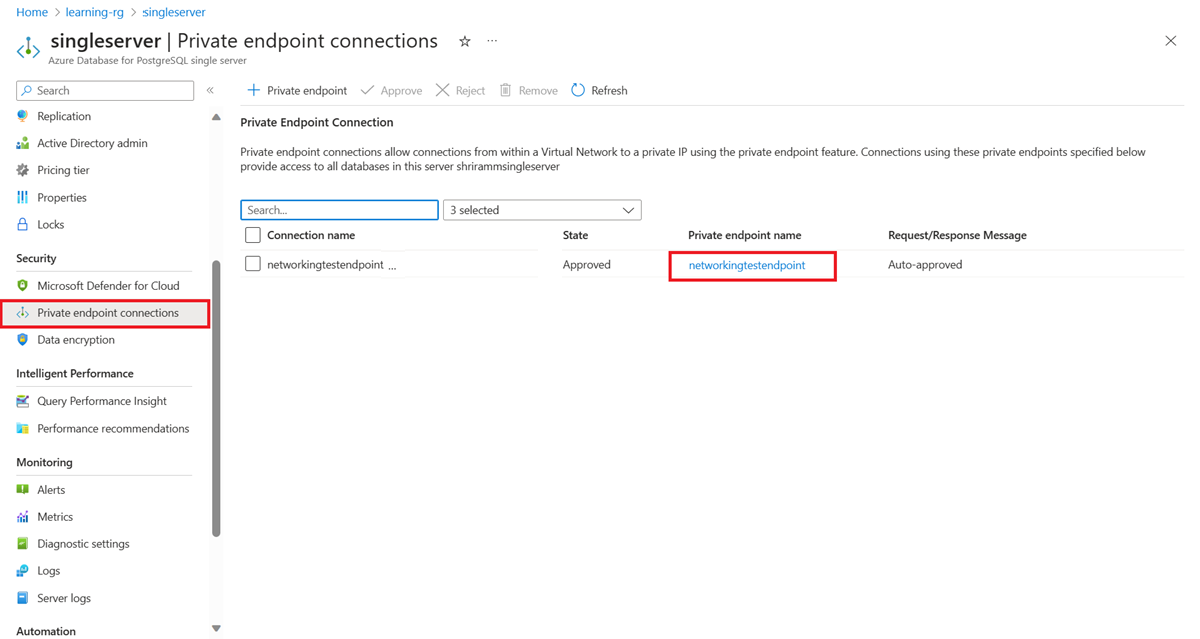

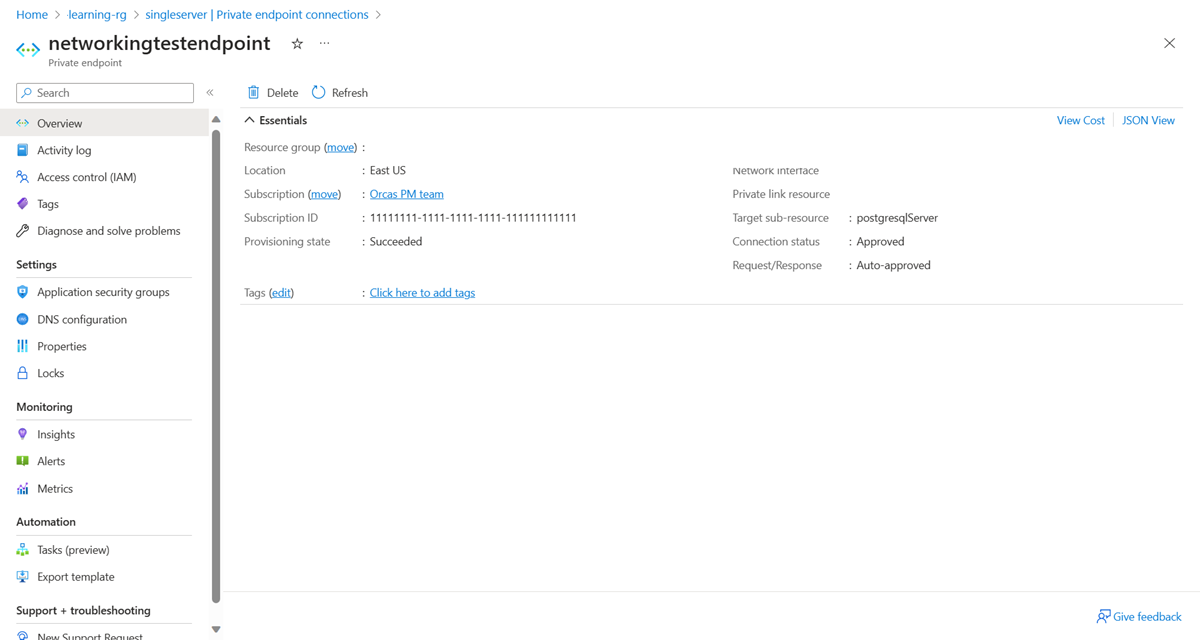

Získání podrobností o privátním koncovém bodu:

Na webu Azure Portal přejděte na instanci jednoúčelového serveru Azure Database for PostgreSQL. Výběrem privátního koncového bodu zobrazíte podrobnosti o virtuální síti a podsíti.

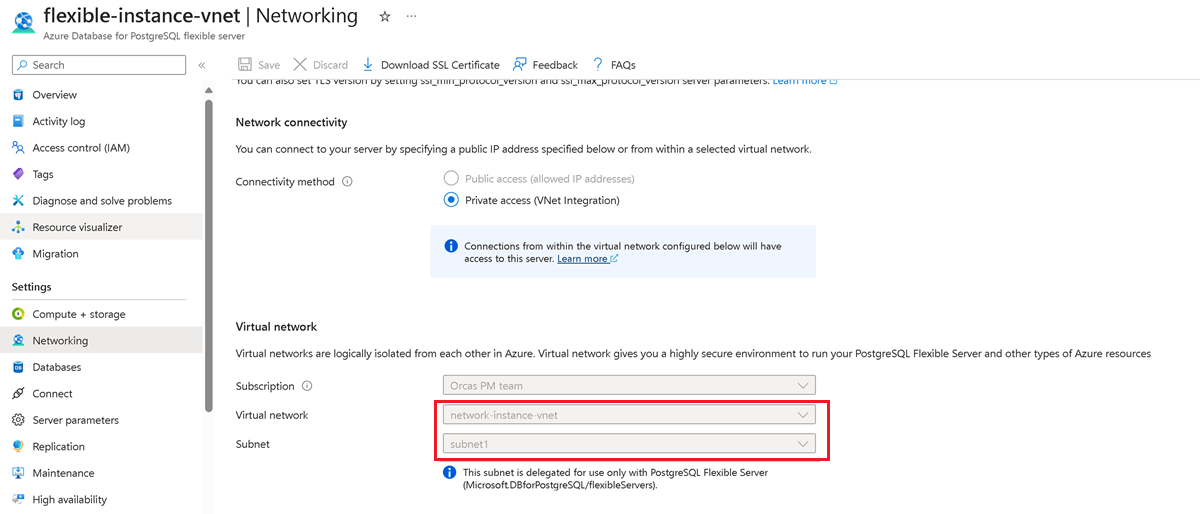

Přejděte do podokna Sítě flexibilního serveru. Poznamenejte si informace o virtuální síti a podsíti serveru.

Posouzení požadavků na partnerský vztah virtuálních sítí:

Pokud jsou oba servery v různých virtuálních sítích, musíte povolit partnerský vztah virtuálních sítí pro připojení virtuálních sítí. Partnerský vztah je volitelný, pokud jsou servery ve stejné virtuální síti, ale v různých podsítích. Ujistěte se, že žádné skupiny zabezpečení sítě neblokují provoz z flexibilního serveru na jeden server.

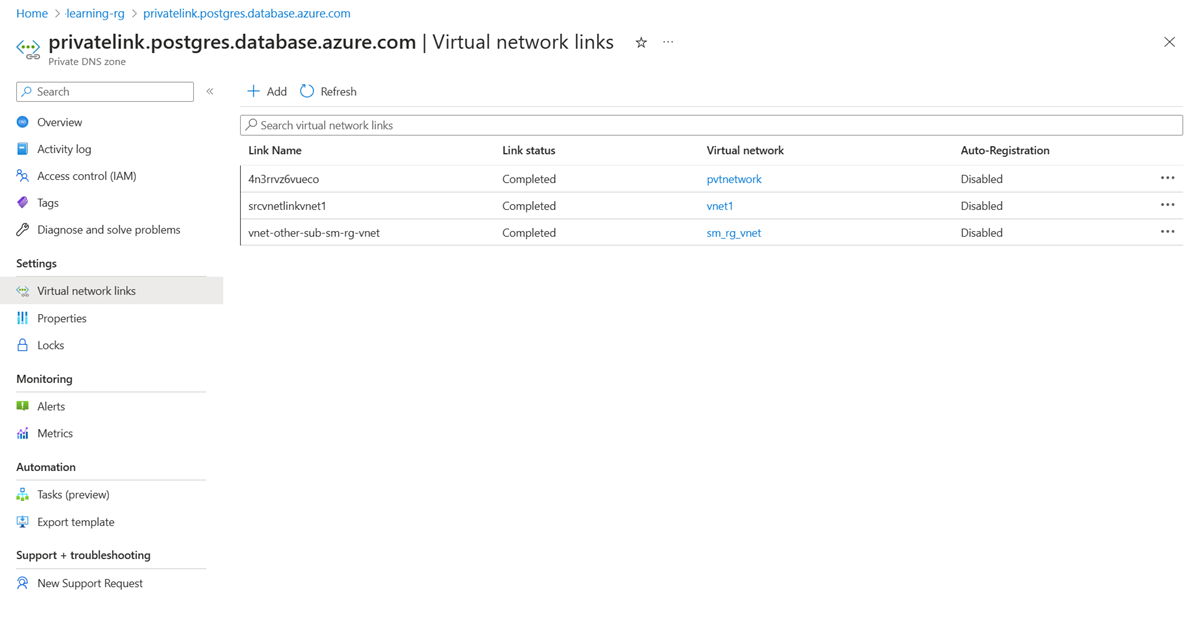

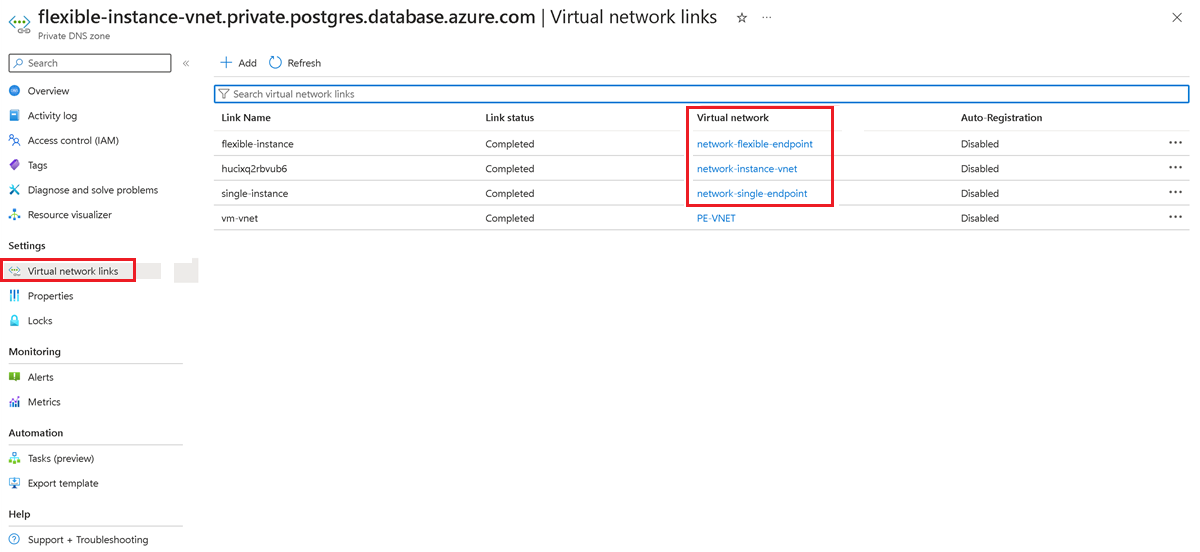

Konfigurace privátní zóny DNS:

Přejděte do podokna Sítě pro flexibilní server a zkontrolujte, jestli je nakonfigurovaná privátní zóna DNS. Pokud se používá privátní zóna DNS, přejděte na portálu do privátní zóny DNS. V levém podokně vyberte propojení virtuální sítě a zkontrolujte, jestli se v tomto seznamu zobrazí virtuální síť jednoúčelového serveru a flexibilní server.

Pokud se nepoužívá privátní zóna DNS, vyberte tlačítko Přidat a vytvořte odkaz na tuto privátní zónu DNS pro virtuální sítě jednoho serveru a flexibilního serveru.

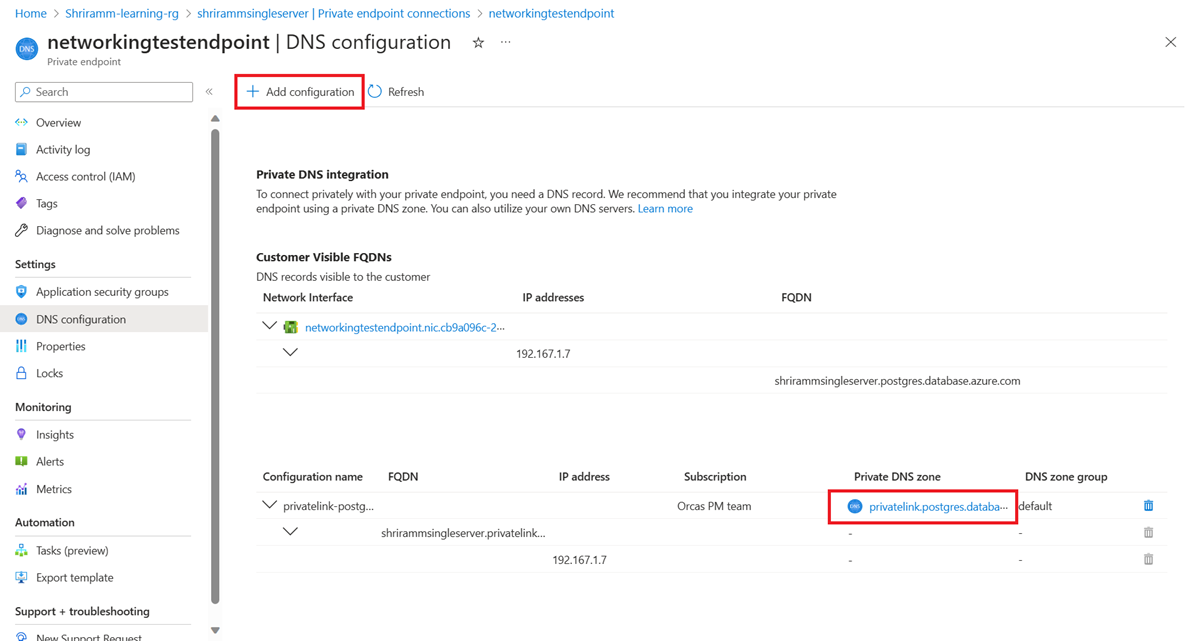

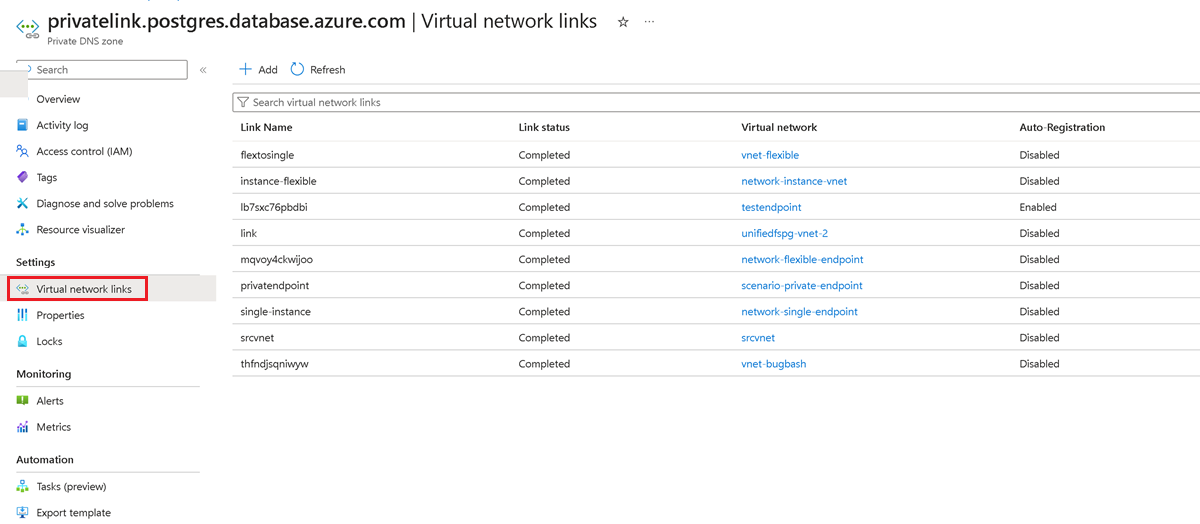

Přejděte na privátní koncový bod pro jeden server a vyberte podokno konfigurace DNS. Zkontrolujte, jestli je k tomuto koncovému bodu připojená privátní zóna DNS. Pokud ne, připojte privátní zónu DNS výběrem tlačítka Přidat konfiguraci .

Vyberte privátní zónu DNS na privátním koncovém bodu vašeho jednoúčelového serveru. Zkontrolujte, jestli se virtuální sítě jednoho serveru a flexibilního serveru zobrazují v propojeních virtuální sítě. Pokud tomu tak není, proveďte kroky popsané výše, abyste přidali odkazy na virtuální sítě jednoho serveru a flexibilního serveru do této privátní zóny DNS.

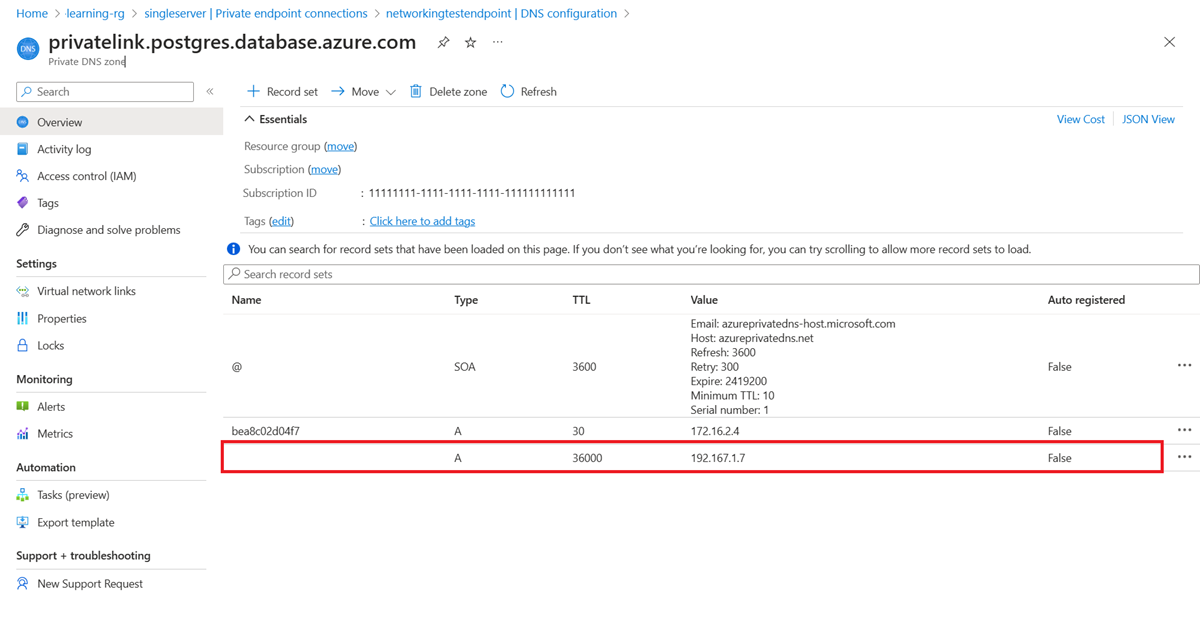

Pokud chcete provést konečnou kontrolu, přejděte do privátní zóny DNS privátního koncového bodu na jednom serveru a zkontrolujte, jestli je pro jeden server nastavený záznam A, který odkazuje na privátní IP adresu.

Dokončením těchto kroků povolíte, aby se instance flexibilního serveru Azure Database for PostgreSQL připojila k instanci jednoúčelového serveru Azure Database for PostgreSQL.

Jeden server (privátní koncový bod) k flexibilnímu serveru (privátní koncový bod)

Tato část popisuje základní kroky sítě pro migraci z jednoho serveru, který má privátní koncový bod na flexibilní server, který má privátní koncový bod ve službě Azure Database for PostgreSQL. Zahrnuje integraci virtuální sítě serveru runtime s privátním koncovým bodem. Další informace naleznete v tématu Server modulu runtime migrace.

Shromážděte podrobnosti privátního koncového bodu pro jeden server:

- Na webu Azure Portal přejděte na instanci jednoúčelového serveru Azure Database for PostgreSQL.

- Zaznamenejte podrobnosti virtuální sítě a podsítě, které jsou uvedeny v rámci připojení privátního koncového bodu jednoho serveru.

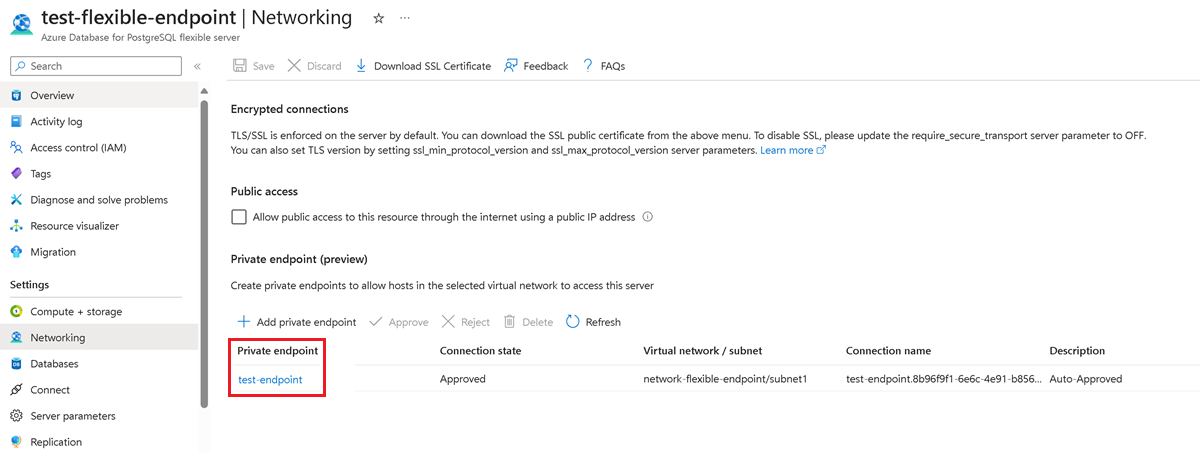

Shromážděte podrobnosti privátního koncového bodu pro flexibilní server:

- Na webu Azure Portal přejděte na instanci flexibilního serveru Azure Database for PostgreSQL.

- Zaznamenejte podrobnosti virtuální sítě a podsítě, které jsou uvedeny v rámci připojení privátního koncového bodu flexibilního serveru.

Shromážděte podrobnosti virtuální sítě pro server modulu runtime migrace:

- Na webu Azure Portal přejděte na server modulu runtime migrace. To znamená, že přejděte k instanci flexibilního serveru Azure Database for PostgreSQL integrované do virtuální sítě.

- Poznamenejte si podrobnosti virtuální sítě a podsítě, které jsou uvedené ve virtuální síti.

Posouzení požadavků na partnerský vztah virtuálních sítí:

- Pokud jsou servery v různých virtuálních sítích, povolte partnerský vztah virtuálních sítí. Pokud jsou servery ve stejné virtuální síti, ale v různých podsítích, není potřeba žádný partnerský vztah.

- Ujistěte se, že žádné skupiny zabezpečení sítě neblokují provoz mezi zdrojovým serverem, serverem modulu runtime migrace a cílovým serverem.

konfigurace zóny Privátní DNS:

Přejděte do podokna Sítě pro flexibilní server a zkontrolujte, jestli je nakonfigurovaná privátní zóna DNS.

Pokud se používá privátní zóna DNS, přejděte na portálu do privátní zóny DNS. V levém podokně vyberte propojení virtuální sítě a zkontrolujte, jestli se v tomto seznamu zobrazí virtuální síť jednoúčelového serveru a flexibilní server.

Pokud ještě není nakonfigurovaná, připojte privátní zónu DNS k privátnímu koncovému bodu jednoho serveru:

- Přidejte propojení virtuální sítě pro jeden server a server modulu runtime migrace do privátní zóny DNS.

- Opakujte postup připojení zóny DNS a procesu propojování virtuální sítě pro privátní koncový bod flexibilního serveru.

Alternativně platí, že pokud se používá vlastní server DNS nebo vlastní obory názvů DNS, můžete místo propojení privátní zóny DNS použít vlastní plně kvalifikovaný název domény nebo IP pole. Toto nastavení umožňuje přímo překládat plně kvalifikované názvy domén nebo IP adresy bez nutnosti integrace privátní zóny DNS.

Zdroj PostgreSQL (privátní IP adresa) na flexibilní server (privátní koncový bod)

Tato část popisuje síťové kroky pro migraci databáze PostgreSQL z cloudové služby PostgreSQL, místního nastavení nebo virtuálního počítače, a to vše s privátními IP adresami, na instanci flexibilního serveru Azure Database for PostgreSQL, který je zabezpečený privátním koncovým bodem. Migrace zajišťuje zabezpečený přenos dat v rámci privátního síťového prostoru pomocí azure VPN nebo ExpressRoute pro místní připojení a partnerský vztah virtuálních sítí nebo VPN pro migrace z cloudu do cloudu. Další informace naleznete v tématu Server modulu runtime migrace.

Navázání síťového připojení:

- V případě místních zdrojů nastavte síť VPN typu site-to-site nebo nastavte ExpressRoute pro připojení místní sítě k virtuální síti Azure.

- Pro virtuální počítač Azure nebo instanci Amazonu nebo Google Compute Engine se ujistěte, že je pro zabezpečené připojení k virtuální síti Azure zaveden partnerský vztah virtuální sítě, brána VPN nebo instance ExpressRoute.

Shromážděte podrobnosti virtuální sítě pro server modulu runtime migrace:

- Na webu Azure Portal přejděte na server modulu runtime migrace. To znamená, že přejděte k instanci flexibilního serveru Azure Database for PostgreSQL integrované do virtuální sítě.

- Poznamenejte si podrobnosti virtuální sítě a podsítě, které jsou uvedené ve virtuální síti.

Posouzení požadavků na partnerský vztah virtuálních sítí:

- Pokud jsou servery v různých virtuálních sítích, povolte partnerský vztah virtuálních sítí. Pokud jsou servery ve stejné virtuální síti, ale v různých podsítích, není potřeba žádný partnerský vztah.

- Ujistěte se, že žádné skupiny zabezpečení sítě neblokují provoz mezi zdrojovým serverem, serverem modulu runtime migrace a cílovým serverem.

konfigurace zóny Privátní DNS:

- V podokně Sítě serveru modulu runtime migrace ověřte, že se používá privátní zóna DNS.

- Ujistěte se, že virtuální sítě pro zdroj i cílový flexibilní server jsou propojené s privátní zónou DNS serveru modulu runtime migrace.

- Pokud ještě není nakonfigurovaná, připojte privátní zónu DNS k privátnímu koncovému bodu flexibilního serveru.

- Přidejte propojení virtuální sítě pro flexibilní server a server modulu runtime migrace do privátní zóny DNS.

Alternativně platí, že pokud se používá vlastní server DNS nebo vlastní obory názvů DNS, můžete místo propojení privátní zóny DNS použít vlastní plně kvalifikovaný název domény nebo IP pole. Toto nastavení umožňuje přímo překládat plně kvalifikované názvy domén nebo IP adresy bez nutnosti integrace privátní zóny DNS.

Související obsah

- Pokud chcete vytvořit připojení ExpressRoute, přečtěte si téma Co je Azure ExpressRoute?

- Informace o nastavení sítě VPN IPsec najdete v tématu Informace o sítích VPN typu point-to-site.

- Další informace o partnerském vztahu virtuálních sítí.

- Přečtěte si o službě migrace.

- Prozkoumejte známé problémy a omezení.

- Zkontrolujte ověření předběžné migrace.