Použití vlastní skupiny zabezpečení sítě (NSG) do clusteru Azure Red Hat OpenShift (ARO)

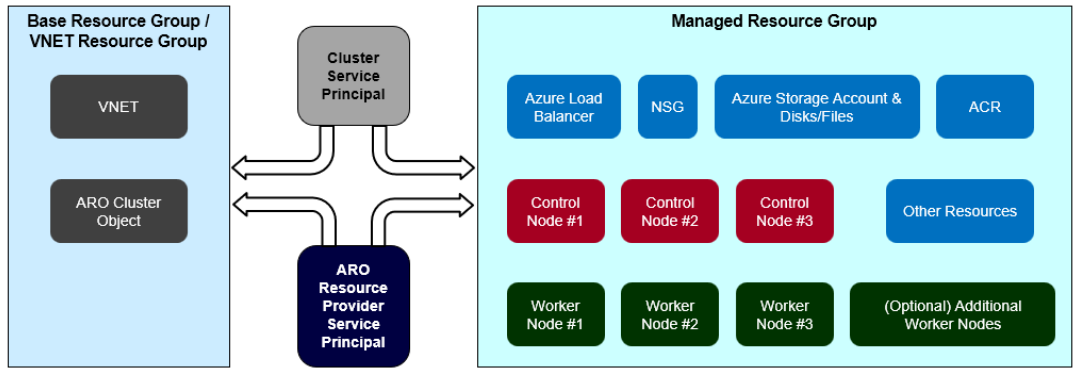

Při nastavování clusteru ARO obvykle musíte určit skupinu prostředků pro nasazení objektu clusteru ARO (v následujícím diagramu se označuje jako základní skupina prostředků). V takových scénářích můžete použít buď stejnou skupinu prostředků pro virtuální síť i cluster, nebo můžete zvolit samostatnou skupinu prostředků výhradně pro virtuální síť. Žádná z těchto skupin prostředků přímo neodpovídá jedinému clusteru ARO a uděluje vám úplnou kontrolu nad nimi. To znamená, že můžete volně vytvářet, upravovat nebo odstraňovat prostředky v rámci těchto skupin prostředků.

Během procesu vytváření clusteru poskytovatel prostředků ARO vytvoří vyhrazenou skupinu prostředků specifickou pro potřeby clusteru. Tato skupina obsahuje různé prostředky specifické pro clustery, jako jsou virtuální počítače uzlů, nástroje pro vyrovnávání zatížení a skupiny zabezpečení sítě (NSG), jak znázorňuje spravovaná skupina prostředků v následujícím diagramu. Spravovaná skupina prostředků je úzce zabezpečená a zakazuje veškeré úpravy jejího obsahu, včetně skupiny zabezpečení sítě propojené s podsítěmi virtuální sítě zadanými během vytváření clusteru. V některých situacích nemusí skupina zabezpečení sítě vygenerovaná poskytovatelem prostředků ARO dodržovat zásady zabezpečení některých organizací.

Tento článek ukazuje, jak pomocí funkce Přineste si vlastní skupinu zabezpečení sítě (NSG) připojit k podsítím clusteru ARO vlastní předkonfigurovanou skupinu zabezpečení sítě umístěnou ve skupině prostředků Base/VNET (RG) (viz následující diagram byo-NSG). Vzhledem k tomu, že vlastníte tuto předkonfigurovanou skupinu zabezpečení sítě, můžete přidat nebo odebrat pravidla během životnosti clusteru ARO.

Obecné možnosti a omezení

Před vytvořením clusteru je potřeba připojit předkonfigurované skupiny zabezpečení sítě k podsítím hlavního i pracovního procesu. Selhání připojení předkonfigurovaných skupin zabezpečení sítě k oběma podsítím způsobí chybu.

Pro hlavní podsítě a podsítě pracovních procesů můžete použít stejné nebo jiné předkonfigurované skupiny zabezpečení sítě.

Pokud používáte vlastní skupinu zabezpečení sítě, skupina zabezpečení sítě (NSG) stále vytvoří skupinu zabezpečení sítě ve spravované skupině prostředků (výchozí skupina zabezpečení sítě), ale tato skupina zabezpečení sítě není připojená k podsítím pracovního procesu nebo hlavní podsítě.

U existujícího clusteru ARO nemůžete povolit předkonfigurovanou funkci NSG. V současné době je možné tuto funkci povolit pouze při vytváření clusteru.

Předkonfigurovaná skupina zabezpečení sítě není konfigurovatelná na webu Azure Portal.

Pokud jste tuto funkci použili ve verzi Preview, vaše stávající předkonfigurované clustery se teď plně podporují.

Poznámka:

Pokud používáte funkci "Přineste si vlastní" skupinu zabezpečení sítě a chcete použít protokoly toku NSG, projděte si protokolování toku pro skupiny zabezpečení sítě v dokumentaci ke službě Azure Network Watcher, a ne dokumentaci ke konkrétnímu protokolu toku ARO (která nebude fungovat s funkcí přineste si vlastní skupinu zabezpečení sítě).

Použití pravidel

Upozorňující

Předkonfigurované skupiny zabezpečení sítě se neaktualizují automaticky pomocí pravidel při vytváření služeb typu LoadBalancer kubernetes nebo tras OpenShift v rámci clusteru ARO. Proto musíte tato pravidla aktualizovat ručně podle potřeby. Toto chování se liší od původního chování ARO, kdy se výchozí skupina zabezpečení sítě v takových situacích programově aktualizuje.

Výchozí skupina zabezpečení sítě clusteru ARO (není připojená k žádné podsíti při použití této funkce) se bude aktualizovat pravidly při vytváření služeb typu LoadBalancer Kubernetes nebo tras OpenShift v clusteru ARO.

Předkonfigurované skupiny zabezpečení sítě můžete odpojit od podsítí clusteru vytvořeného pomocí této funkce. Výsledkem je cluster s podsítěmi, které nemají žádné skupiny zabezpečení sítě. Pak můžete ke clusteru připojit jinou sadu předkonfigurovaných skupin zabezpečení sítě. Alternativně můžete připojit výchozí skupinu zabezpečení sítě ARO k podsítím clusteru (v tomto okamžiku se váš cluster stane stejně jako jakýkoli jiný cluster, který tuto funkci nepoužívá).

Vaše předkonfigurované skupiny zabezpečení sítě by neměly mít pravidla odepření příchozích a odchozích přenosů následujících typů, protože můžou kolidovat s provozem clusteru nebo bránit týmům podpory ARO nebo SRE v poskytování podpory a správy. (Tady podsíť označuje všechny IP adresy v podsíti a všechny porty odpovídající této podsíti):

Hlavní podsíť ←→ hlavní podsítě

Podsíť pracovního procesu ←→ podsíť pracovního procesu

Podsíť hlavní podsítě ←→ pracovního procesu

Chybně nakonfigurovaná pravidla vedou k signálu používanému službou Azure Monitor k řešení potíží s předkonfigurovanými skupinami zabezpečení sítě.

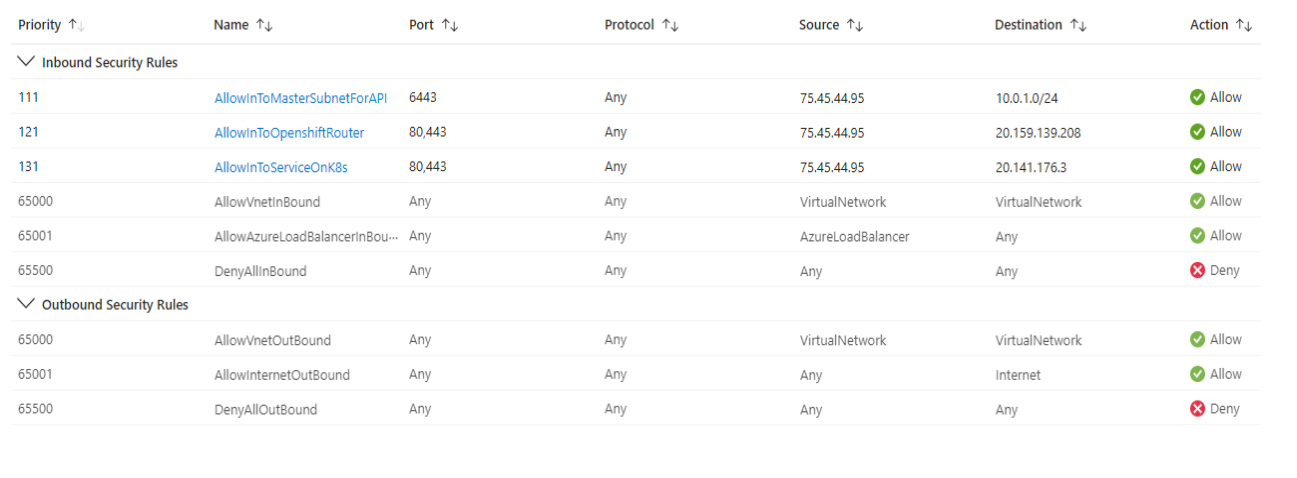

Pokud chcete povolit příchozí provoz do veřejného clusteru ARO, nastavte v NSG následující pravidla PŘÍCHOZÍHO POVOLENÍ (nebo ekvivalentní). Konkrétní podrobnosti a ukázku skupiny zabezpečení sítě zobrazené v nasazení najdete ve výchozí skupině zabezpečení sítě clusteru. Cluster můžete vytvořit i bez takových pravidel ve skupině zabezpečení sítě.

- Pro přístup k serveru rozhraní API → z internetu (nebo upřednostňovaných zdrojových IP adres) na port 6443 v hlavní podsíti.

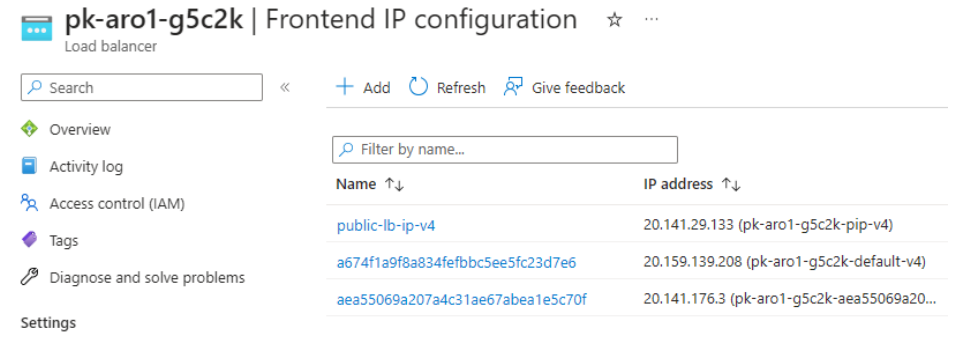

- Pro přístup ke směrovači OpenShift (a proto ke konzole OpenShift a trasám OpenShift) → z internetu (nebo k upřednostňovaným zdrojovým IP adresám) k portům 80 a 443 na veřejné IP adrese výchozí verze 4 ve veřejném nástroji pro vyrovnávání zatížení clusteru.

- Pro přístup k libovolnému typu služby Kubernetes typu Kubernetes service → z internetu (nebo upřednostňovaných zdrojových IP adres) k portům služby na veřejných IP adresách odpovídajících službě ve veřejném nástroji pro vyrovnávání zatížení clusteru.

Nasazení

Vytvoření virtuální sítě a vytvoření a konfigurace předkonfigurované skupiny zabezpečení sítě

Vytvořte virtuální síť a pak v ní vytvořte hlavní podsítě a podsítě pracovních procesů.

Vytvořte předkonfigurované skupiny zabezpečení sítě s výchozími pravidly (nebo vůbec žádná pravidla) a připojte je k podsítím hlavního serveru a pracovního procesu.

Vytvoření clusteru ARO a aktualizace předkonfigurovaných skupin zabezpečení sítě

Vytvořte cluster.

az aro create \ --resource-group BASE_RESOURCE_GROUP_NAME \ --name CLUSTER_NAME \ --vnet VNET_NAME \ --master-subnet MASTER_SUBNET_NAME \ --worker-subnet WORKER_SUBNET_NAME \ --client-id CLUSTER_SERVICE_PRINCIPAL_ID \ --client-secret CLUSTER_SERVICE_PRINCIPAL_SECRET \ --enable-preconfigured-nsgAktualizujte předem nakonfigurované skupiny zabezpečení sítě pomocí pravidel podle vašich požadavků a zvažte také body uvedené v možnostech a omezeních.

Následující příklad obsahuje veřejný nástroj pro vyrovnávání zatížení clusteru, jak je znázorněno na snímku obrazovky nebo výstupu rozhraní příkazového řádku:

$ oc get svc | grep tools tools LoadBalancer 172.30.182.7 20.141.176.3 80:30520/TCP 143m $ $ oc get svc -n openshift-ingress | grep Load router-default LoadBalancer 172.30.105.218 20.159.139.208 80:31157/TCP,443:31177/TCP 5d20