Použití deterministických odchozích IP adres

V této příručce se dozvíte, jak aktivovat deterministické odchozí IP adresy používané službou Azure Managed Grafana ke komunikaci se zdroji dat, zakázat veřejný přístup a nastavit pravidlo brány firewall, které povolí příchozí požadavky z vaší instance Grafana.

Poznámka:

Funkce deterministických odchozích IP adres je přístupná jenom pro zákazníky s plánem Standard. Další informace o plánech najdete v cenových plánech.

Požadavky

- Účet Azure s aktivním předplatným. Vytvoření účtu zdarma

- Zdroj dat. Například databáze Azure Data Exploreru.

Povolení deterministických odchozích IP adres

Podpora deterministických odchozích IP adres je ve výchozím nastavení ve službě Azure Managed Grafana zakázaná. Tuto funkci můžete povolit při vytváření instance nebo ji můžete aktivovat v existující instanci.

Vytvoření pracovního prostoru Azure Managed Grafana s povolenými deterministickými odchozími IP adresami

Při vytváření instance vyberte cenový plán Standard a pak na kartě Upřesnit nastavte deterministický odchozí IP adresu na hodnotu Povolit.

Další informace o vytvoření nové instance najdete v rychlém startu: Vytvoření instance Azure Managed Grafana.

Aktivace deterministických odchozích IP adres u existující instance Azure Managed Grafana

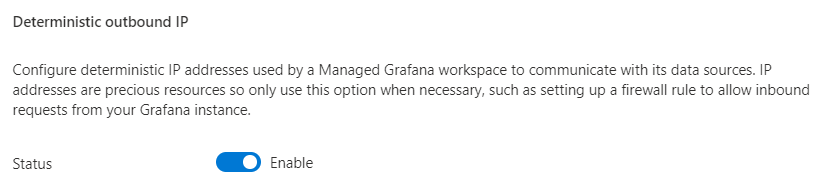

Na webu Azure Portal v části Nastavení vyberte Konfigurace a pak v části Obecné nastavení>deterministicky odchozí IP adresa vyberte Povolit.

Výběrem možnosti Uložit potvrďte aktivaci deterministických odchozích IP adres.

Výběrem možnosti Aktualizovat zobrazíte seznam IP adres pod statickou IP adresou.

Zakázání veřejného přístupu ke zdroji dat a povolení IP adres služby Azure Managed Grafana

Tento příklad ukazuje, jak zakázat veřejný přístup k Azure Data Exploreru a nastavit privátní koncové body. Tento proces je podobný pro ostatní zdroje dat Azure.

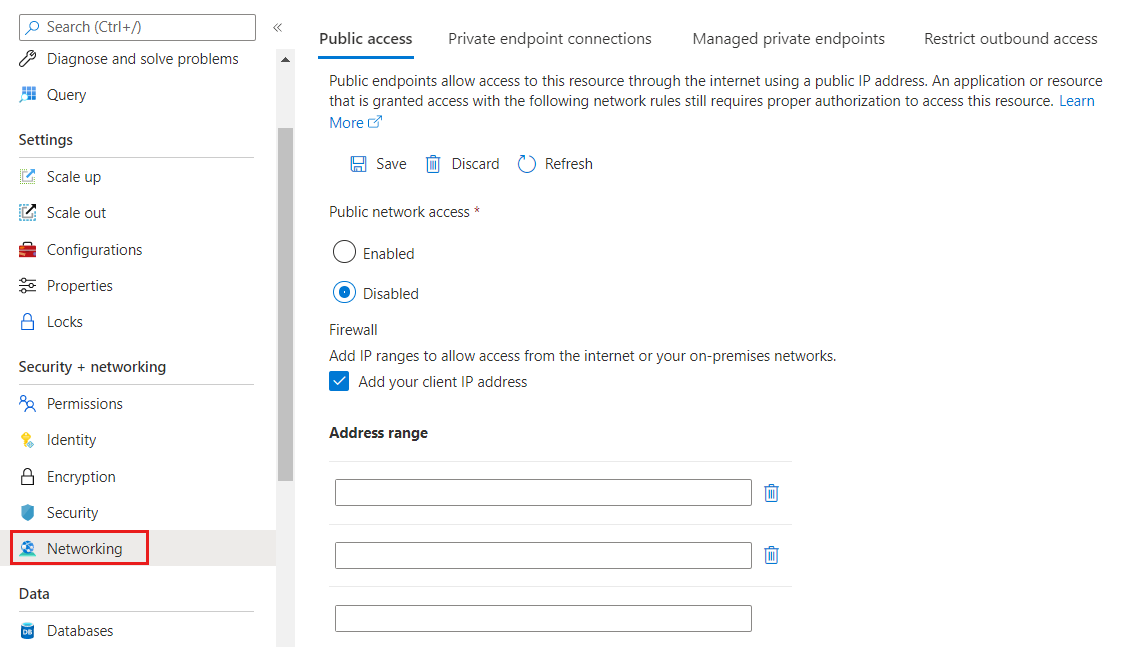

Na webu Azure Portal otevřete instanci clusteru Azure Data Exploreru a v části Nastavení vyberte Sítě.

Na kartě Veřejný přístup vyberte Zakázáno a zakažte veřejný přístup ke zdroji dat.

V části Brána firewall zaškrtněte políčko Přidat IP adresu klienta a v části Rozsah adres zadejte IP adresy, které najdete v pracovním prostoru Azure Managed Grafana.

Výběrem možnosti Uložit dokončete přidání odchozích IP adres Služby Grafana do seznamu povolených.

Máte omezený přístup ke zdroji dat zakázáním veřejného přístupu, aktivací brány firewall a povolením přístupu z IP adres Služby Azure Managed Grafana.

Kontrola přístupu ke zdroji dat

Zkontrolujte, jestli koncový bod Grafana spravovaný v Azure stále má přístup ke zdroji dat.

Na webu Azure Portal přejděte na stránku Přehled vaší instance a vyberte adresu URL koncového bodu.

Přejděte do Nastavení zdroje dat v Azure Data Exploreru konfigurace > a v dolní části stránky vyberte Uložit a otestovat:> >

- Pokud se zobrazí zpráva "Úspěch", může Azure Managed Grafana přistupovat k vašemu zdroji dat.

- Pokud se zobrazí následující chybová zpráva, Azure Managed Grafana nemá přístup ke zdroji dat:

Post "https://<Azure-Data-Explorer-URI>/v1/rest/query": dial tcp ...: i/o timeout. Ujistěte se, že jste ip adresy správně zadali do seznamu povolených adres brány firewall zdroje dat.