Konfigurace příchozího a odchozího síťového provozu

Azure Machine Learning vyžaduje přístup k serverům a službám na veřejném internetu. Při implementaci izolace sítě je potřeba pochopit, jaký přístup je nutný a jak ho povolit.

Poznámka:

Informace v tomto článku se týkají pracovního prostoru Azure Machine Learning nakonfigurovaného pro použití služby Azure Virtual Network. Při použití spravované virtuální sítě se automaticky použije požadovaná příchozí a odchozí konfigurace pracovního prostoru. Další informace najdete v tématu Spravovaná virtuální síť služby Azure Machine Learning.

Běžné termíny a informace

V tomto článku se používají následující termíny a informace:

Značky služeb Azure: Značka služby představuje snadný způsob, jak určit rozsahy IP adres používané službou Azure. Značka

AzureMachineLearningnapříklad představuje IP adresy používané službou Azure Machine Learning.Důležité

Značky služeb Azure jsou podporovány pouze některými službami Azure. Seznam značek služeb podporovaných ve skupinách zabezpečení sítě a službě Azure Firewall najdete v článku Značky služeb virtuální sítě.

Pokud používáte řešení mimo Azure, jako je brána firewall třetí strany, stáhněte si seznam rozsahů IP adres Azure a značek služeb. Extrahujte soubor a vyhledejte značku služby v souboru. IP adresy se můžou pravidelně měnit.

Oblast: Některé značky služeb umožňují zadat oblast Azure. Tím se omezí přístup k IP adresě služby v konkrétní oblasti, obvykle ten, ve které je vaše služba. Pokud se v tomto článku zobrazí

<region>, nahraďte místo toho oblast Azure. NapříkladBatchNodeManagement.<region>pokudBatchNodeManagement.uswestje váš pracovní prostor Azure Machine Learning v oblasti USA – západ.Azure Batch: Výpočetní clustery a výpočetní instance Služby Azure Machine Learning závisí na back-endové instanci služby Azure Batch. Tato back-endová služba je hostovaná v předplatném Microsoftu.

Porty: V tomto článku se používají následující porty. Pokud rozsah portů není v této tabulce uvedený, je specifický pro službu a nemusí obsahovat žádné publikované informace o tom, k čemu se používá:

Port Description 80 Nezabezpečený webový provoz (HTTP) 443 Zabezpečený webový provoz (HTTPS) 445 Provoz SMB, který se používá pro přístup ke sdíleným složkám ve službě Azure File Storage 8787 Používá se při připojování k aplikaci RStudio ve výpočetní instanci. 18881 Používá se k připojení k jazykovému serveru a umožňuje technologii IntelliSense pro poznámkové bloky ve výpočetní instanci. Protokol: Pokud není uvedeno jinak, veškerý síťový provoz uvedený v tomto článku používá protokol TCP.

Základní konfigurace

Tato konfigurace provádí následující předpoklady:

- Používáte image Dockeru poskytované registrem kontejneru, který zadáte, a nebudete používat image poskytované Microsoftem.

- Používáte privátní úložiště balíčků Pythonu a nebudete mít přístup k veřejným úložištím balíčků, jako

pypi.orgje ,*.anaconda.comnebo*.anaconda.org. - Privátní koncové body můžou vzájemně komunikovat přímo v rámci virtuální sítě. Například všechny služby mají privátní koncový bod ve stejné virtuální síti:

- Pracovní prostor služby Azure Machine Learning

- Účet služby Azure Storage (objekt blob, soubor, tabulka, fronta)

Příchozí provoz

| Zdroj | Zdroj ports |

Cíl | Cílovéporty | Účel |

|---|---|---|---|---|

AzureMachineLearning |

Všechny | VirtualNetwork |

44224 | Příchozí přenos do výpočetní instance nebo clusteru Je potřeba jenom v případě, že je instance nebo cluster nakonfigurovaná tak, aby používala veřejnou IP adresu. |

Tip

Pro tento provoz se ve výchozím nastavení vytvoří skupina zabezpečení sítě (NSG). Další informace naleznete v tématu Výchozí pravidla zabezpečení.

Odchozí provoz

| Značky služby | Porty | Účel |

|---|---|---|

AzureActiveDirectory |

80, 443 | Ověřování pomocí Microsoft Entra ID. |

AzureMachineLearning |

443, 8787, 18881 UDP: 5831 |

Použití služeb Azure Machine Learning. |

BatchNodeManagement.<region> |

443 | Komunikace Azure Batch. |

AzureResourceManager |

443 | Vytváření prostředků Azure pomocí služby Azure Machine Learning. |

Storage.<region> |

443 | Přístup k datům uloženým v účtu služby Azure Storage pro výpočetní cluster a výpočetní instanci Tento odchozí provoz se dá použít k exfiltraci dat. Další informace najdete v tématu Ochrana před exfiltrací dat. |

AzureFrontDoor.FrontEnd

* V Microsoft Azure provozovaném společností 21Vianet není potřeba. |

443 | Globální vstupní bod pro studio Azure Machine Learning. Ukládání imagí a prostředí pro automatizované strojové učení |

MicrosoftContainerRegistry |

443 | Získejte přístup k imagím Dockeru od Microsoftu. |

Frontdoor.FirstParty |

443 | Získejte přístup k imagím Dockeru od Microsoftu. |

AzureMonitor |

443 | Používá se k protokolování monitorování a metrik do služby Azure Monitor. Potřeba je pouze v případě, že jste pro pracovní prostor nezabezpečili Azure Monitor .

* Tento odchozí provoz se také používá k protokolování informací pro incidenty podpory. |

VirtualNetwork |

443 | Vyžaduje se, když jsou ve virtuální síti nebo v partnerských virtuálních sítích přítomny privátní koncové body. |

Důležité

Pokud je výpočetní instance nebo výpočetní cluster nakonfigurovaná pro žádnou veřejnou IP adresu, ve výchozím nastavení nemá přístup k internetu. Pokud může dál odesílat odchozí provoz do internetu, je to kvůli výchozímu odchozímu přístupu Azure a máte skupinu zabezpečení sítě, která umožňuje odchozí provoz na internet. Nedoporučujeme používat výchozí odchozí přístup. Pokud potřebujete odchozí přístup k internetu, doporučujeme místo výchozího odchozího přístupu použít jednu z následujících možností:

- Překlad adres (NAT) služby Azure Virtual Network s veřejnou IP adresou: Další informace o používání překladu adres virtuální sítě najdete v dokumentaci k překladu adres (NAT ) virtuální sítě.

- Trasa definovaná uživatelem a brána firewall: Vytvořte trasu definovanou uživatelem v podsíti, která obsahuje výpočetní prostředky. Další segment směrování trasy by měl odkazovat na privátní IP adresu brány firewall s předponou adresy 0.0.0.0/0.

Další informace najdete v článku o výchozím odchozím přístupu v Azure .

Doporučená konfigurace pro trénování a nasazování modelů

Odchozí provoz

| Značky služby | Porty | Účel |

|---|---|---|

MicrosoftContainerRegistry a AzureFrontDoor.FirstParty |

443 | Umožňuje používat image Dockeru, které Microsoft poskytuje pro trénování a odvozování. Nastaví také směrovač Azure Machine Learning pro službu Azure Kubernetes Service. |

Pokud chcete povolit instalaci balíčků Pythonu pro trénování a nasazení, povolte odchozí provoz do následujících názvů hostitelů:

Poznámka:

Následující seznam neobsahuje všechny hostitele vyžadované pro všechny prostředky Pythonu na internetu, ale nejčastěji používané. Pokud například potřebujete přístup k úložišti GitHub nebo jinému hostiteli, musíte v takovém případě identifikovat a přidat požadované hostitele.

| Název hostitele | Účel |

|---|---|

anaconda.com*.anaconda.com |

Slouží k instalaci výchozích balíčků. |

*.anaconda.org |

Slouží k získání dat úložiště. |

pypi.org |

Používá se k výpisu závislostí z výchozího indexu( pokud existuje) a index se nepřepíše uživatelským nastavením. Pokud je index přepsán, musíte také povolit *.pythonhosted.org. |

pytorch.org*.pytorch.org |

Používá se v některých příkladech založených na PyTorchu. |

*.tensorflow.org |

Používá se v některých příkladech založených na TensorFlow. |

Scénář: Instalace RStudio na výpočetní instanci

Aby bylo možné ve výpočetní instanci nainstalovat aplikaci RStudio, brána firewall musí povolovat odchozí přístup k webům, ze kterých se načítá příslušná image Dockeru. Do zásad služby Azure Firewall přidejte následující pravidlo aplikace:

- Název: AllowRStudioInstall

- Typ zdroje: IP adresa

-

Zdrojové IP adresy: Rozsah IP adres podsítě, ve které vytvoříte výpočetní instanci. Například

172.16.0.0/24. - Typ cíle: Plně kvalifikovaný název domény

-

Cílový plně kvalifikovaný název domény:

ghcr.io,pkg-containers.githubusercontent.com -

Protokol:

Https:443

Pokud chcete povolit instalaci balíčků R, povolte odchozí provoz do cloud.r-project.org. Tento hostitel se používá k instalaci balíčků CRAN.

Poznámka:

Pokud potřebujete přístup k úložišti GitHub nebo jinému hostiteli, musíte identifikovat a přidat požadované hostitele pro tento scénář.

Scénář: Použití výpočetního clusteru nebo výpočetní instance s veřejnou IP adresou

Důležité

Výpočetní instance nebo výpočetní cluster bez veřejné IP adresy nepotřebuje příchozí provoz ze správy služby Azure Batch a služeb Azure Machine Learning. Pokud ale máte více výpočetních prostředků a některé z nich používají veřejnou IP adresu, budete muset tento provoz povolit.

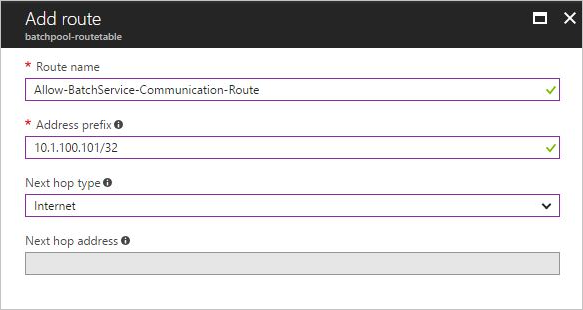

Při použití výpočetní instance nebo výpočetního clusteru Azure Machine Learning (s veřejnou IP adresou) povolte příchozí provoz ze služby Azure Machine Learning. Výpočetní instance nebo výpočetní cluster bez veřejné IP adresy (Preview) nevyžaduje tuto příchozí komunikaci. Skupina zabezpečení sítě, která povoluje tento provoz, se pro vás dynamicky vytvoří, ale pokud máte bránu firewall, možná budete muset vytvořit také trasy definované uživatelem. Při vytváření trasy definované uživatelem pro tento provoz můžete k směrování provozu použít IP adresy nebo značky služeb.

Pro službu Azure Machine Learning musíte přidat IP adresu primární i sekundární oblasti. Pokud chcete najít sekundární oblast, podívejte se na replikaci mezi oblastmi v Azure. Pokud je například vaše služba Azure Machine Learning v oblasti USA – východ 2, sekundární oblast je USA – střed.

Pokud chcete získat seznam IP adres služby Azure Machine Learning, stáhněte si rozsahy IP adres Azure a značky služeb a vyhledejte soubor AzureMachineLearning.<region>, kde <region> je vaše oblast Azure.

Důležité

IP adresy se můžou v průběhu času měnit.

Při vytváření trasy definované uživatelem nastavte typ dalšího segmentu směrování na internet. To znamená, že příchozí komunikace z Azure přeskočí bránu firewall pro přístup k nástrojům pro vyrovnávání zatížení s veřejnými IP adresami výpočetní instance a výpočetního clusteru. Vyžaduje se trasu definovanou uživatelem, protože výpočetní instance a výpočetní cluster při vytváření získají náhodné veřejné IP adresy a před vytvořením je nemůžete znát, abyste je zaregistrovali v bráně firewall, aby bylo možné příchozí z Azure na konkrétní IP adresy výpočetní instance a výpočetního clusteru. Následující obrázek ukazuje příklad trasy definované uživatelem na základě IP adres na webu Azure Portal:

Informace o konfiguraci trasy definované uživatelem najdete v tématu Směrování síťového provozu pomocí směrovací tabulky.

Scénář: Brána firewall mezi koncovými body služby Azure Machine Learning a Azure Storage

Musíte také povolit odchozí přístup na Storage.<region>portu 445.

Scénář: Pracovní prostor vytvořený s povoleným příznakem hbi_workspace

Musíte také povolit odchozí přístup k Keyvault.<region>. Tento odchozí provoz se používá pro přístup k instanci trezoru klíčů pro back-endovou službu Azure Batch.

Další informace o příznaku hbi_workspace najdete v článku o šifrování dat.

Scénář: Použití výpočetních prostředků Kubernetes

Cluster Kubernetes spuštěný za odchozím proxy serverem nebo bránou firewall potřebuje další konfiguraci odchozí sítě.

- Pro Kubernetes s připojením Azure Arc nakonfigurujte požadavky na síť Azure Arc potřebné agenty Azure Arc.

- Pro cluster AKS bez připojení Azure Arc nakonfigurujte požadavky na síť rozšíření AKS.

Kromě výše uvedených požadavků se pro Azure Machine Learning vyžadují také následující odchozí adresy URL.

| Odchozí koncový bod | Port | Description | Školení | Odvozování |

|---|---|---|---|---|

*.kusto.windows.net*.table.core.windows.net*.queue.core.windows.net |

443 | Vyžaduje se k nahrání systémových protokolů do Kusto. | ✓ | ✓ |

<your ACR name>.azurecr.io<your ACR name>.<region>.data.azurecr.io |

443 | Registr kontejnerů Azure, který je nutný k vyžádání imagí Dockeru používaných pro úlohy strojového učení. | ✓ | ✓ |

<your storage account name>.blob.core.windows.net |

443 | Úložiště objektů blob v Azure, které je potřeba k načtení skriptů projektu strojového učení, dat nebo modelů a nahrávání protokolů a výstupů úloh. | ✓ | ✓ |

<your workspace ID>.workspace.<region>.api.azureml.ms<region>.experiments.azureml.net<region>.api.azureml.ms |

443 | Rozhraní API služby Azure Machine Learning | ✓ | ✓ |

pypi.org |

443 | Index balíčků Pythonu pro instalaci balíčků pip používaných k inicializaci prostředí trénovací úlohy | ✓ | – |

archive.ubuntu.comsecurity.ubuntu.comppa.launchpad.net |

80 | Vyžaduje se ke stažení potřebných oprav zabezpečení. | ✓ | – |

Poznámka:

- Nahraďte

<your workspace workspace ID>ID pracovního prostoru. ID najdete na webu Azure Portal – vaše stránka prostředku Machine Learning – Vlastnosti – ID pracovního prostoru. - Nahraďte

<your storage account>názvem účtu úložiště. - Nahraďte

<your ACR name>názvem služby Azure Container Registry pro váš pracovní prostor. - Nahraďte

<region>oblastí pracovního prostoru.

Požadavky na komunikaci v clusteru

Pokud chcete nainstalovat rozšíření Azure Machine Learning na výpočetní prostředky Kubernetes, nasadí se všechny komponenty související se službou azureml Azure Machine Learning v oboru názvů. K zajištění dobrého fungování úloh ML v clusteru AKS je potřeba následující komunikace v clusteru V clusteru AKS.

- Komponenty v

azuremloboru názvů by měly být schopné komunikovat se serverem rozhraní API Kubernetes. - Komponenty v

azuremloboru názvů by měly být schopné vzájemně komunikovat. - Komponenty v

azuremloboru názvů by měly být schopné komunikovat s oboremkube-dnsnázvů akonnectivity-agentvkube-systemoboru názvů. - Pokud se cluster používá k odvozování v reálném čase,

azureml-fe-xxxidentifikátory POD by měly být schopné komunikovat s nasazenými identifikátory POD na portu 5001 v jiném oboru názvů.azureml-fe-xxxPOD by měla otevřít porty 11001, 12001, 12101, 12201, 20000, 8000, 8001, 9001 pro interní komunikaci. - Pokud se cluster používá k odvozování v reálném čase, měly by nasazené modelové identifikátory POD komunikovat s

amlarc-identity-proxy-xxxidentifikátory POD na portu 9999.

Scénář: Visual Studio Code

Visual Studio Code spoléhá na konkrétní hostitele a porty pro navázání vzdáleného připojení.

Hostitelé

Hostitelé v této části se používají k instalaci balíčků visual Studio Code k navázání vzdáleného připojení mezi nástrojem Visual Studio Code a výpočetními instancemi v pracovním prostoru Azure Machine Learning.

Poznámka:

Nejedná se o úplný seznam hostitelů požadovaných pro všechny prostředky editoru Visual Studio Code na internetu, pouze nejčastěji používané. Pokud například potřebujete přístup k úložišti GitHub nebo jinému hostiteli, musíte v takovém případě identifikovat a přidat požadované hostitele. Úplný seznam názvů hostitelů najdete v tématu Síťové připojení v editoru Visual Studio Code.

| Název hostitele | Účel |

|---|---|

*.vscode.dev*.vscode-unpkg.net*.vscode-cdn.net*.vscodeexperiments.azureedge.netdefault.exp-tas.com |

Vyžaduje se pro přístup k doméně vscode.dev (kód Visual Studio pro web). |

code.visualstudio.com |

Vyžaduje se ke stažení a instalaci desktopové aplikace VS Code. Tento hostitel se nevyžaduje pro VS Code pro web. |

update.code.visualstudio.com*.vo.msecnd.net |

Slouží k načtení bitové kopie serveru VS Code, která se nainstaluje ve výpočetní instanci prostřednictvím instalačního skriptu. |

marketplace.visualstudio.comvscode.blob.core.windows.net*.gallerycdn.vsassets.io |

Vyžaduje se ke stažení a instalaci rozšíření VS Code. Tito hostitelé umožňují vzdálené připojení k výpočetní instanci pomocí rozšíření Azure Machine Learning pro VS Code. Další informace najdete v tématu Připojení k výpočetní instanci služby Azure Machine Learning ve Visual Studio Code. |

https://github.com/microsoft/vscode-tools-for-ai/tree/master/azureml_remote_websocket_server/* |

Slouží k načtení bitové kopie serveru WebSocket, která se nainstaluje ve výpočetní instanci. Server WebSocket se používá k přenosu požadavků z klienta Visual Studio Code (desktopová aplikace) na server Visual Studio Code ve výpočetní instanci. Azureml_websocket_server se vyžaduje jenom při připojování k interaktivní úloze, viz Interakce s úlohami (ladění a monitorování). |

vscode.download.prss.microsoft.com |

Používá se pro CDN stažené položky pro Visual Studio Code |

Porty

Musíte povolit síťový provoz na porty 8704 až 8710. Server VS Code dynamicky vybere první dostupný port v rámci tohoto rozsahu.

Scénář: Brána firewall třetí strany nebo Azure Firewall bez značek služeb

Pokyny v této části jsou obecné, protože každá brána firewall má vlastní terminologii a konkrétní konfigurace. Pokud máte dotazy, projděte si dokumentaci k bráně firewall, kterou používáte.

Tip

Pokud používáte Službu Azure Firewall a chcete místo značek služeb používat plně kvalifikované názvy domén uvedené v této části, použijte následující doprovodné materiály:

- Plně kvalifikované názvy domén, které používají porty HTTP/S (80 a 443), by měly být nakonfigurované jako pravidla aplikace.

- Plně kvalifikované názvy domén, které používají jiné porty, by se měly nakonfigurovat jako pravidla sítě.

Další informace naleznete v tématu Rozdíly v pravidlech aplikace vs. síťová pravidla.

Pokud není správně nakonfigurovaná, může brána firewall způsobovat problémy s používáním pracovního prostoru. Pracovní prostor Azure Machine Learning používá různé názvy hostitelů. Následující části obsahují seznam hostitelů požadovaných pro Azure Machine Learning.

Rozhraní API pro závislosti

K získání seznamu hostitelů a portů, do kterého musíte povolit odchozí provoz, můžete také použít rozhraní REST API služby Azure Machine Learning. Pokud chcete toto rozhraní API použít, postupujte následovně:

Získejte ověřovací token. Následující příkaz ukazuje použití Azure CLI k získání ověřovacího tokenu a ID předplatného:

TOKEN=$(az account get-access-token --query accessToken -o tsv) SUBSCRIPTION=$(az account show --query id -o tsv)Volání rozhraní API V následujícím příkazu nahraďte následující hodnoty:

- Nahraďte

<region>oblastí Azure, ve které je váš pracovní prostor. Napříkladwestus2. - Nahraďte

<resource-group>skupinou prostředků, která obsahuje váš pracovní prostor. - Nahraďte

<workspace-name>názvem pracovního prostoru.

az rest --method GET \ --url "https://<region>.api.azureml.ms/rp/workspaces/subscriptions/$SUBSCRIPTION/resourceGroups/<resource-group>/providers/Microsoft.MachineLearningServices/workspaces/<workspace-name>/outboundNetworkDependenciesEndpoints?api-version=2018-03-01-preview" \ --header Authorization="Bearer $TOKEN"- Nahraďte

Výsledkem volání rozhraní API je dokument JSON. Následující fragment kódu je výňatek tohoto dokumentu:

{

"value": [

{

"properties": {

"category": "Azure Active Directory",

"endpoints": [

{

"domainName": "login.microsoftonline.com",

"endpointDetails": [

{

"port": 80

},

{

"port": 443

}

]

}

]

}

},

{

"properties": {

"category": "Azure portal",

"endpoints": [

{

"domainName": "management.azure.com",

"endpointDetails": [

{

"port": 443

}

]

}

]

}

},

...

Hostitelé Microsoftu

Hostitele v následujících tabulkách vlastní Microsoft a poskytují služby potřebné pro správné fungování vašeho pracovního prostoru. Seznam tabulek hostitelů pro veřejné azure, Azure Government a Microsoft Azure provozované oblastmi 21Vianet.

Důležité

Azure Machine Learning používá účty Azure Storage ve vašem předplatném a v předplatných spravovaných Microsoftem. V případě potřeby se k rozlišení mezi nimi v této části používají následující výrazy:

- Vaše úložiště: Účty úložiště Azure ve vašem předplatném, které slouží k ukládání dat a artefaktů, jako jsou modely, trénovací data, trénovací protokoly a skripty Pythonu.>

- Úložiště Microsoftu: Výpočetní instance a výpočetní clustery Azure Machine Learning využívají službu Azure Batch a musí přistupovat k úložišti umístěnému v předplatném Microsoftu. Toto úložiště se používá jenom pro správu výpočetních instancí. Žádná z vašich dat tady není uložená.

Obecné hostitele Azure

| Požadováno pro | Hostitelé | Protokol | Porty |

|---|---|---|---|

| Microsoft Entra ID | login.microsoftonline.com |

TCP | 80, 443 |

| portál Azure | management.azure.com |

TCP | 443 |

| Azure Resource Manager | management.azure.com |

TCP | 443 |

Hostitelé Služby Azure Machine Learning

Důležité

V následující tabulce nahraďte <storage> názvem výchozího účtu úložiště pro váš pracovní prostor Azure Machine Learning. Nahraďte <region> oblastí pracovního prostoru.

| Požadováno pro | Hostitelé | Protokol | Porty |

|---|---|---|---|

| Studio Azure Machine Learning | ml.azure.com |

TCP | 443 |

| rozhraní API | *.azureml.ms |

TCP | 443 |

| rozhraní API | *.azureml.net |

TCP | 443 |

| Správa modelů | *.modelmanagement.azureml.net |

TCP | 443 |

| Integrovaný poznámkový blok | *.notebooks.azure.net |

TCP | 443 |

| Integrovaný poznámkový blok | <storage>.file.core.windows.net |

TCP | 443, 445 |

| Integrovaný poznámkový blok | <storage>.dfs.core.windows.net |

TCP | 443 |

| Integrovaný poznámkový blok | <storage>.blob.core.windows.net |

TCP | 443 |

| Integrovaný poznámkový blok | graph.microsoft.com |

TCP | 443 |

| Integrovaný poznámkový blok | *.aznbcontent.net |

TCP | 443 |

| AutoML NLP, Vision | automlresources-prod.azureedge.net |

TCP | 443 |

| AutoML NLP, Vision | aka.ms |

TCP | 443 |

Poznámka:

AutoML NLP, Zpracování obrazu se v současné době podporuje jenom ve veřejných oblastech Azure.

Hostitelé výpočetní instance a výpočetního clusteru Azure Machine Learning

Tip

- Hostitel služby Azure Key Vault je potřeba jenom v případě, že byl váš pracovní prostor vytvořen s povoleným příznakem hbi_workspace .

- Porty 8787 a 18881 pro výpočetní instanci jsou potřeba jenom v případě, že má váš pracovní prostor Azure Machine privátní koncový bod.

- V následující tabulce nahraďte

<storage>názvem výchozího účtu úložiště pro váš pracovní prostor Azure Machine Learning. - V následující tabulce nahraďte

<region>oblastí Azure, která obsahuje váš pracovní prostor Azure Machine Learning. - Komunikace Protokolu WebSocket musí být povolena pro výpočetní instanci. Pokud zablokujete provoz protokolu websocket, nebudou poznámkové bloky Jupyter fungovat správně.

| Požadováno pro | Hostitelé | Protokol | Porty |

|---|---|---|---|

| Výpočetní cluster nebo instance | graph.windows.net |

TCP | 443 |

| Výpočetní instance | *.instances.azureml.net |

TCP | 443 |

| Výpočetní instance | *.instances.azureml.ms |

TCP | 443, 8787, 18881 |

| Výpočetní instance | <region>.tundra.azureml.ms |

UDP | 5831 |

| Výpočetní instance | *.<region>.batch.azure.com |

LIBOVOLNÉ | 443 |

| Výpočetní instance | *.<region>.service.batch.azure.com |

LIBOVOLNÉ | 443 |

| Přístup k úložišti Microsoftu | *.blob.core.windows.net |

TCP | 443 |

| Přístup k úložišti Microsoftu | *.table.core.windows.net |

TCP | 443 |

| Přístup k úložišti Microsoftu | *.queue.core.windows.net |

TCP | 443 |

| Váš účet úložiště | <storage>.file.core.windows.net |

TCP | 443, 445 |

| Váš účet úložiště | <storage>.blob.core.windows.net |

TCP | 443 |

| Azure Key Vault | *.vault.azure.net | TCP | 443 |

Image Dockeru spravované službou Azure Machine Learning

| Požadováno pro | Hostitelé | Protokol | Porty |

|---|---|---|---|

| Microsoft Container Registry |

mcr.microsoft.com*.data.mcr.microsoft.com |

TCP | 443 |

Tip

- Azure Container Registry se vyžaduje pro všechny vlastní image Dockeru. To zahrnuje malé úpravy (například další balíčky) základních imagí poskytovaných Microsoftem. Vyžaduje se také proces odeslání interní úlohy trénování služby Azure Machine Learning. Kromě toho je služba Microsoft Container Registry vždy potřebná bez ohledu na scénář.

- Pokud plánujete používat federovanou identitu, postupujte podle osvědčených postupů pro zabezpečení Active Directory Federation Services (AD FS) článku.

Pomocí informací ve výpočetním prostředí s veřejnou IP sekci přidejte IP adresy pro BatchNodeManagement a AzureMachineLearning.

Informace o omezení přístupu k modelům nasazeným do AKS najdete v tématu Omezení odchozího provozu ve službě Azure Kubernetes Service.

Monitorování, metriky a diagnostika

Pokud jste azure Monitor pro pracovní prostor nezabezpečili, musíte povolit odchozí provoz do následujících hostitelů:

Pokud jste azure Monitor pro pracovní prostor nezabezpečili, musíte povolit odchozí provoz do následujících hostitelů:

Poznámka:

Informace protokolované k těmto hostitelům také používají podpora Microsoftu k diagnostice jakýchkoli problémů, na které narazíte ve svém pracovním prostoru.

dc.applicationinsights.azure.comdc.applicationinsights.microsoft.comdc.services.visualstudio.com*.in.applicationinsights.azure.com

Další kroky

Tento článek je součástí série o zabezpečení pracovního postupu služby Azure Machine Learning. Podívejte se na další články v této sérii:

Další informace o konfiguraci služby Azure Firewall najdete v kurzu : Nasazení a konfigurace služby Azure Firewall pomocí webu Azure Portal.