Použití spravovaných identit pro zátěžové testování Azure

Tento článek ukazuje, jak vytvořit spravovanou identitu pro zátěžové testování Azure. Spravovanou identitu můžete použít k bezpečnému čtení tajných kódů nebo certifikátů ze služby Azure Key Vault ve vašem zátěžovém testu.

Spravovaná identita z Microsoft Entra ID umožňuje vašemu prostředku zátěžového testování snadný přístup ke službě Azure Key Vault chráněné službou Microsoft Entra. Identita je spravovaná platformou Azure a nevyžaduje správu ani obměně tajných kódů. Další informace o spravovaných identitách v Microsoft Entra ID najdete v tématu Spravované identity pro prostředky Azure.

Azure Load Testing podporuje dva typy identit:

- Identita přiřazená systémem je přidružená k vašemu prostředku zátěžového testování a při odstranění prostředku se odstraní. Prostředek může mít pouze jednu identitu přiřazenou systémem.

- Identita přiřazená uživatelem je samostatný prostředek Azure, který můžete přiřadit k prostředku zátěžového testování. Když odstraníte prostředek zátěžového testování, spravovaná identita zůstane k dispozici. K prostředku zátěžového testování můžete přiřadit více identit přiřazených uživatelem.

V současné době můžete pro přístup ke službě Azure Key Vault použít jenom spravovanou identitu.

Požadavky

- Účet Azure s aktivním předplatným. Pokud ještě nemáte předplatné Azure, vytvořte si napřed bezplatný účet.

- Prostředek zátěžového testování Azure. Pokud potřebujete vytvořit prostředek zátěžového testování Azure, pročtěte si rychlý start – Vytvoření a spuštění zátěžového testu.

- Pokud chcete vytvořit spravovanou identitu přiřazenou uživatelem, váš účet potřebuje přiřazení role Přispěvatel spravované identity.

Přiřazení identity přiřazené systémem k prostředku zátěžového testování

Pokud chcete přiřadit identitu přiřazenou systémem pro prostředek zátěžového testování Azure, povolte u prostředku vlastnost. Tuto vlastnost můžete nastavit pomocí webu Azure Portal nebo pomocí šablony Azure Resource Manageru (ARM).

Pokud chcete nastavit spravovanou identitu na portálu, nejprve vytvoříte prostředek zátěžového testování Azure a pak tuto funkci povolíte.

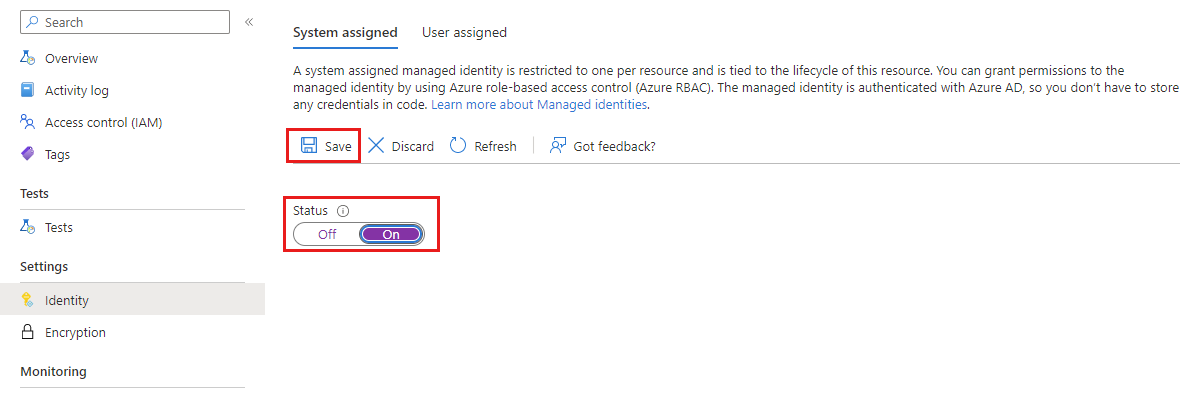

Na webu Azure Portal přejděte k prostředku zátěžového testování Azure.

V levém podokně vyberte Identita.

Na kartě Přiřazený systém přepněte stav na Zapnuto a pak vyberte Uložit.

V potvrzovacím okně potvrďte přiřazení spravované identity výběrem možnosti Ano .

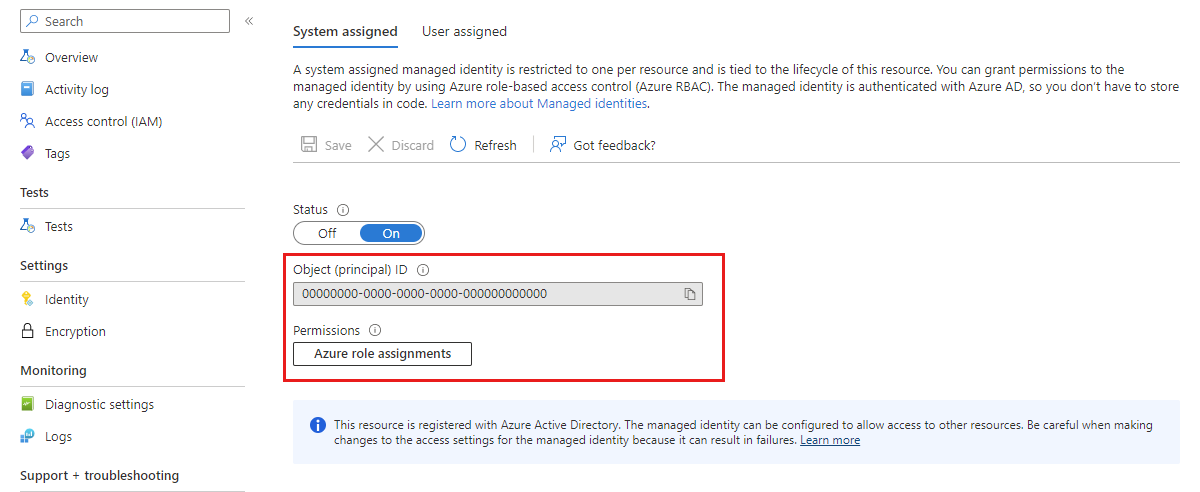

Po dokončení této operace se na stránce zobrazí ID objektu spravované identity a umožní vám k ní přiřadit oprávnění.

Přiřazení identity přiřazené uživatelem k prostředku zátěžového testování

Abyste mohli přidat spravovanou identitu přiřazenou uživatelem do prostředku zátěžového testování Azure, musíte nejprve vytvořit tuto identitu v Microsoft Entra ID. Potom můžete identitu přiřadit pomocí jeho identifikátoru prostředku.

Do prostředku můžete přidat několik spravovaných identit přiřazených uživatelem. Pokud například potřebujete získat přístup k více prostředkům Azure, můžete každému z těchto identit udělit různá oprávnění.

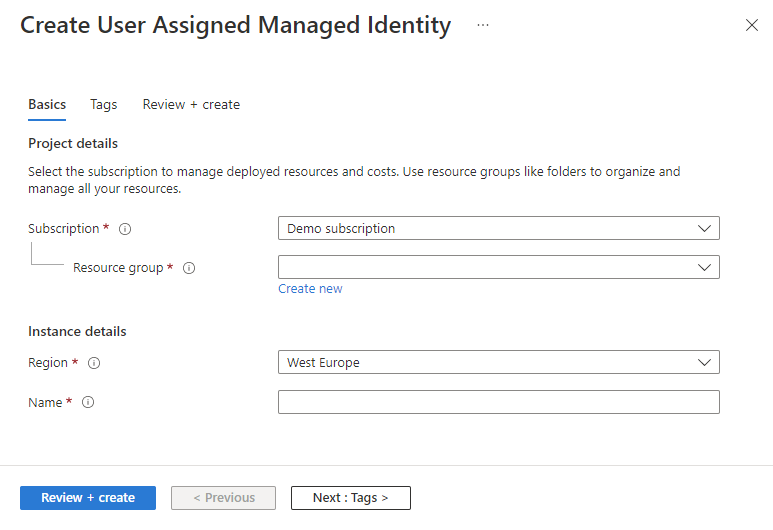

Podle pokynů uvedených v tématu Vytvoření spravované identity přiřazené uživatelem vytvořte spravovanou identitu přiřazenou uživatelem.

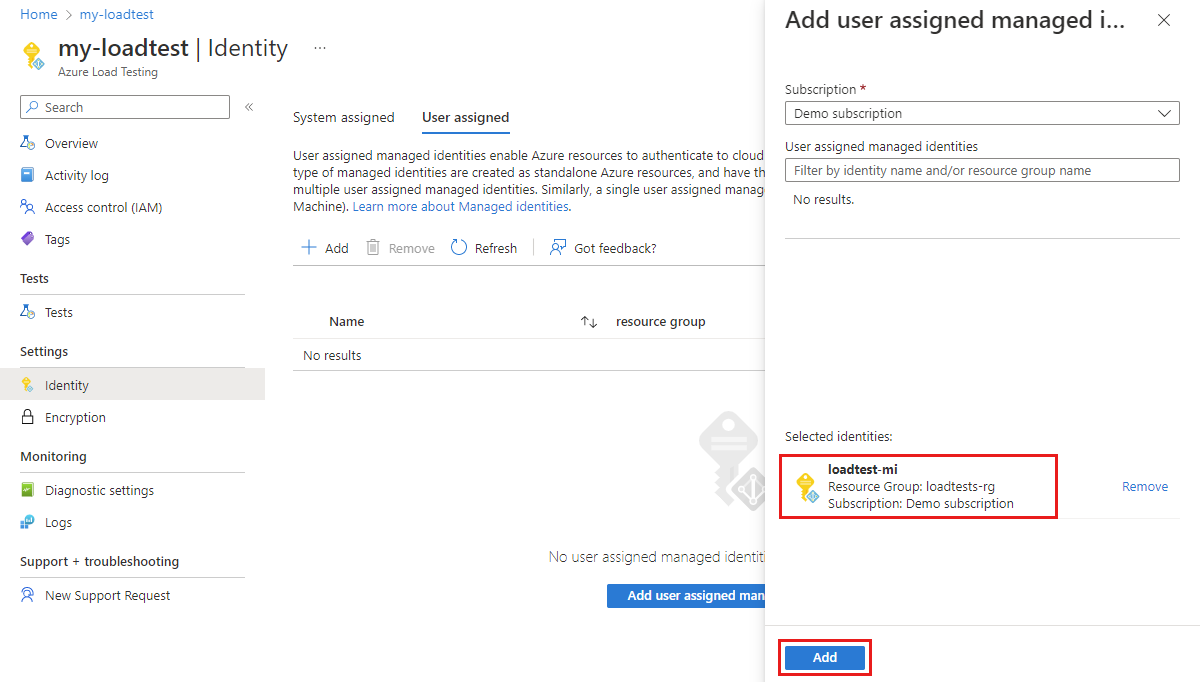

Na webu Azure Portal přejděte k prostředku zátěžového testování Azure.

V levém podokně vyberte Identita.

Vyberte kartu Přiřazené uživatelem a vyberte Přidat.

Vyhledejte a vyberte spravovanou identitu, kterou jste vytvořili dříve. Pak ho vyberte Přidat a přidejte ho do prostředku zátěžového testování Azure.

Konfigurace cílového prostředku

Možná budete muset nakonfigurovat cílový prostředek tak, aby umožňoval přístup z vašeho prostředku zátěžového testování. Pokud například čtete tajný klíč nebo certifikát ze služby Azure Key Vault nebo používáte klíče spravované zákazníkem pro šifrování, musíte také přidat zásadu přístupu, která zahrnuje spravovanou identitu vašeho prostředku. Jinak se vaše volání do služby Azure Key Vault odmítne, i když použijete platný token.

Podobně pokud chcete nastavit kritéria selhání pro metriky serveru, měli byste zadat referenční identitu metrik pro načtení metrik. Cílový prostředek byste měli nakonfigurovat tak, aby identita četla metriky z prostředku.