Protokolování spravovaných HSM

Po vytvoření jednoho nebo několika spravovaných HSM budete pravděpodobně chtít monitorovat, jak a kdy budou vaše moduly hardwarového zabezpečení přístupné a kdo. Můžete to provést povolením protokolování, které ukládá informace do účtu úložiště Azure, který zadáte. Pro zadaný účet úložiště se automaticky vytvoří nový kontejner s názvem insights-logs-auditevent . Stejný účet úložiště můžete použít ke shromažďování protokolů pro více spravovaných HSM. Můžete se také rozhodnout odesílat protokoly do pracovního prostoru služby Log Analytics, který pak můžete použít k tomu, aby služba Microsoft Sentinel automaticky detekuje podezřelou aktivitu.

K informacím o protokolování se dostanete maximálně 10 minut po operaci spravovaného HSM. Ve většině případů je to dříve. Správa protokolů v účtu úložiště je pouze na vás:

- Zabezpečte protokoly pomocí standardních metod řízení přístupu Azure a určete, kdo k nim má přístup.

- Odstraňte protokoly, které už nechcete uchovávat v účtu úložiště.

Tento kurz vám pomůže začít s protokolováním spravovaného HSM. Před povolením protokolování a interpretaci shromážděných informací protokolu byste měli mít vytvořený účet úložiště nebo pracovní prostor služby Log Analytics.

Požadavky

K dokončení kroků v tomto článku musíte mít následující položky:

- Předplatné služby Microsoft Azure. Pokud žádný nemáte, můžete si zaregistrovat bezplatnou zkušební verzi.

- Azure CLI verze 2.25.0 nebo novější. Verzi zjistíte spuštěním příkazu

az --version. Pokud potřebujete instalaci nebo upgrade, přečtěte si téma Instalace rozhraní příkazového řádku Azure CLI. - Spravovaný HSM ve vašem předplatném. Viz Rychlý start: Zřízení a aktivace spravovaného HSM pomocí Azure CLI ke zřízení a aktivaci spravovaného HSM.

- Účet úložiště Azure nebo pracovní prostor služby Log Analytics. Pokud nemáte jednu nebo obě, můžete je vytvořit pomocí webu Azure Portal:

- Vytvoření účtu úložiště

- Vytváření pracovních prostorů Log Analytics

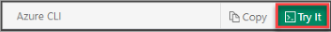

Azure Cloud Shell

Azure hostí interaktivní prostředí Azure Cloud Shell, které můžete používat v prohlížeči. Pro práci se službami Azure můžete v prostředí Cloud Shell použít buď Bash, nebo PowerShell. Předinstalované příkazy Cloud Shellu můžete použít ke spuštění kódu v tomto článku, aniž byste museli instalovat cokoli do místního prostředí.

Spuštění služby Azure Cloud Shell:

| Možnost | Příklad nebo odkaz |

|---|---|

| Vyberte Vyzkoušet v pravém horním rohu bloku kódu nebo příkazu. Výběrem možnosti Vyzkoušet se kód ani příkaz automaticky nekopíruje do Cloud Shellu. |

|

| Přejděte na adresu https://shell.azure.com nebo výběrem tlačítka Spustit Cloud Shell otevřete Cloud Shell v prohlížeči. |

|

| Zvolte tlačítko Cloud Shell v pruhu nabídky v pravém horním rohu webu Azure Portal. |

|

Použití Azure Cloud Shellu:

Spusťte Cloud Shell.

Výběrem tlačítka Kopírovat v bloku kódu (nebo bloku příkazů) zkopírujte kód nebo příkaz.

Vložte kód nebo příkaz do relace Cloud Shellu tak, že ve Windows a Linuxu vyberete ctrl+Shift+V nebo vyberete Cmd+Shift+V v macOS.

Stisknutím klávesy Enter spusťte kód nebo příkaz.

Připojení k předplatnému Azure

Přihlaste se ke svému předplatnému Azure pomocí příkazu az login v Azure CLI:

az login

Další informace o možnostech přihlášení prostřednictvím rozhraní příkazového řádku najdete v tématu přihlášení pomocí Azure CLI.

Identifikace spravovaného modulu HSM, účtu úložiště a pracovního prostoru služby Log Analytics

Prvním krokem při nastavování protokolování klíče je vyhledání spravovaného HSM, který chcete protokolovat.

Pomocí příkazu az keyvault show v Azure CLI vyhledejte spravovaný HSM, který chcete protokolovat.

Pomocí příkazu az storage account az storage account show můžete také najít účet úložiště, který chcete použít k protokolování, nebo azure CLI az monitor log-analytics workspace show příkaz k vyhledání pracovního prostoru služby Log Analytics, který chcete použít k protokolování.

hsmresource=$(az keyvault show --hsm-name ContosoMHSM --query id -o tsv)

storageresource=$(az storage account show --name ContosoMHSMLogs --query id -o tsv)

loganalyticsresource=$(az monitor log-analytics workspace show --resource-group ContosoResourceGroup --workspace-name ContosoLogs --query id -o tsv)

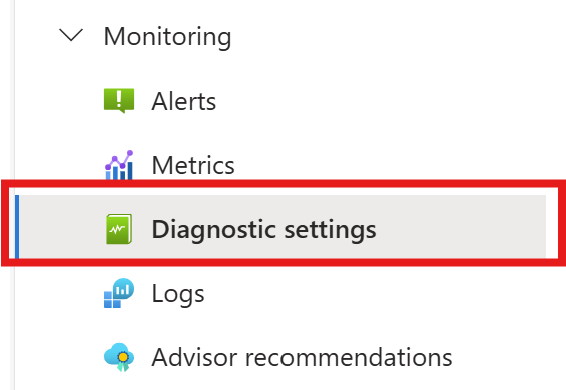

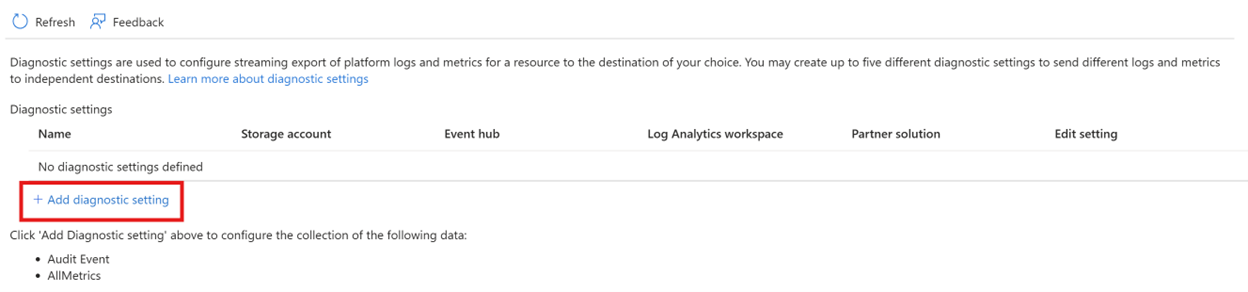

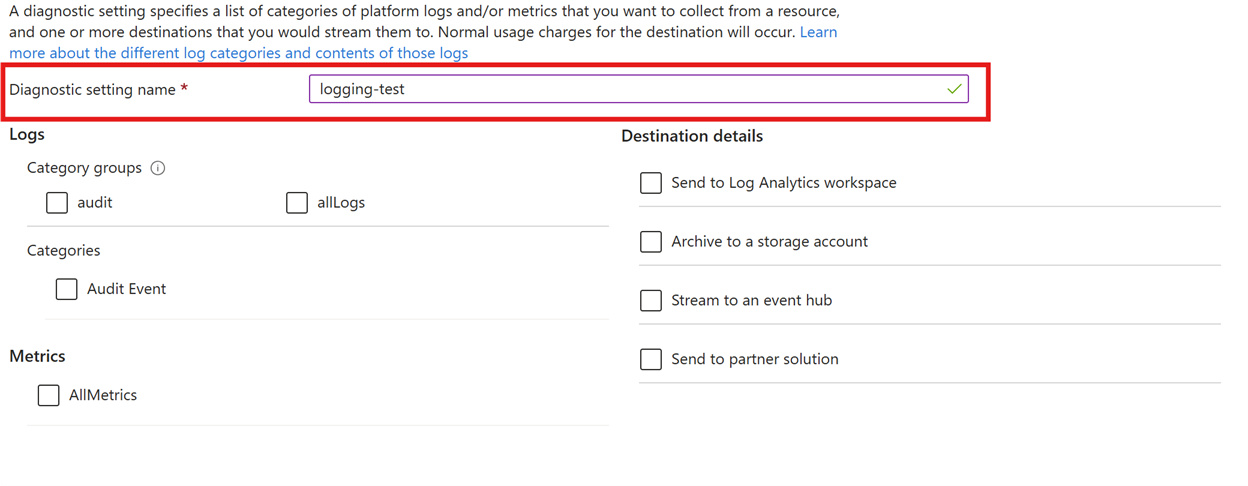

Povolit protokolování

Pokud chcete povolit protokolování pro spravovaný HSM, použijte příkaz Azure CLI az monitor diagnostic-settings create spolu s proměnnými z předchozích příkazů. Příznak také nastavíme -Enabled na true a nastavíme category hodnotu AuditEvent (jediná kategorie pro protokolování spravovaného HSM).

Odeslání protokolů do účtu úložiště:

az monitor diagnostic-settings create --name ContosoMHSM-Diagnostics --resource $hsmresource --logs '[{"category": "AuditEvent","enabled": true}]' --storage-account $storageresource

Odeslání protokolů do pracovního prostoru služby Log Analytics:

az monitor diagnostic-settings create --name "ContosoMHSM-Diagnostics" --resource $hsmresource --logs '[{"category": "AuditEvent","enabled": true}]' --workspace $loganalyticsresource

Co je zaprotokolováno

Pro spravované HSM se protokolují následující typy operací a událostí:

- Všechny ověřené požadavky rozhraní REST API, včetně neúspěšných požadavků v důsledku přístupových oprávnění, systémových chyb, bloků brány firewall nebo chybných požadavků.

- Operace spravované roviny na samotném prostředku spravovaného HSM, včetně vytváření, odstraňování a aktualizace atributů, jako jsou značky.

- Operace související s doménou zabezpečení, jako jsou inicializace a stahování, inicializace obnovení, nahrávání

- Úplné operace zálohování, obnovení a selektivního obnovení HSM

- Operace správy rolí, jako jsou vytvoření, zobrazení, odstranění přiřazení rolí a vytvoření, zobrazení nebo odstranění vlastních definic rolí

- Operace s klíči, včetně:

- Vytváření, úpravy nebo odstraňování klíčů

- Podepisování, ověřování, šifrování, dešifrování, zabalení a rozbalení klíčů, výpis klíčů.

- Zálohování klíčů, obnovení, vymazání

- Vydání klíče

- Neplatné cesty, které vedou k odpovědi 404.

Přístup k protokolům

Účet úložiště

Spravované protokoly HSM se ukládají v kontejneru insights-logs-auditevent v účtu úložiště, který jste zadali. Pokud chcete zobrazit protokoly, musíte stáhnout objekty blob. Informace o službě Azure Storage najdete v tématu Vytvoření, stažení a výpis objektů blob pomocí Azure CLI.

Jednotlivé objekty blob se ukládají jako text ve formátu JSON. Podívejme se na příklad položky protokolu. Tento příklad ukazuje položku protokolu, když se do spravovaného HSM odešle požadavek na vytvoření úplné zálohy.

[

{

"TenantId": "{tenant-id}",

"time": "2020-08-31T19:52:39.763Z",

"resourceId": "/SUBSCRIPTIONS/{subscription-id}/RESOURCEGROUPS/CONTOSORESOURCEGROUP/PROVIDERS/MICROSOFT.KEYVAULT/MANAGEDHSMS/CONTOSOMHSM",

"operationName": "BackupCreate",

"operationVersion": "7.0",

"category": "AuditEvent",

"resultType": "Success",

"properties": {

"PoolType": "M-HSM",

"sku_Family": "B",

"sku_Name": "Standard_B1"

},

"durationMs": 488,

"callerIpAddress": "X.X.X.X",

"identity": "{\"claim\":{\"appid\":\"{application-id}\",\"http_schemas_microsoft_com_identity\":{\"claims\":{\"objectidentifier\":\"{object-id}\"}},\"http_schemas_xmlsoap_org_ws_2005_05_identity\":{\"claims\":{\"upn\":\"admin@contoso.com\"}}}}",

"clientInfo": "azsdk-python-core/1.7.0 Python/3.8.2 (Linux-4.19.84-microsoft-standard-x86_64-with-glibc2.29) azsdk-python-azure-keyvault/7.2",

"correlationId": "aaaa0000-bb11-2222-33cc-444444dddddd",

"subnetId": "(unknown)",

"httpStatusCode": 202,

"PoolName": "mhsmdemo",

"requestUri": "https://ContosoMHSM.managedhsm.azure.net/backup",

"resourceGroup": "ContosoResourceGroup",

"resourceProvider": "MICROSOFT.KEYVAULT",

"resource": "ContosoMHSM",

"resourceType": "managedHSMs"

}

]

Pracovní prostor služby Log Analytics

Spravované protokoly HSM se ukládají v pracovním prostoru služby Log Analytics, který jste zadali. K dotazování protokolů můžete použít Azure Portal. Další informace najdete v kurzu služby Log Analytics.

Použití protokolů Azure Monitoru

Pomocí řešení Key Vault v protokolech služby Azure Monitor můžete zkontrolovat protokoly AuditEvent spravovaného HSM. K analýze dat a získání informací, které potřebujete, v protokolech Azure Monitoru použijete dotazy na protokoly. Další informace, včetně toho, jak ho nastavit, najdete v tématu Monitorování spravovaného HSM Azure.

Informace o analýze protokolů najdete v tématu Ukázkové dotazy protokolu Kusto.

Pokud odesíláte protokoly do pracovního prostoru služby Log Analytics, můžete pomocí služby Microsoft Sentinel automaticky detekovat podezřelou aktivitu. Viz Microsoft Sentinel pro Azure Managed HSM.

Další kroky

- Seznamte se s osvědčenými postupy pro zřizování a používání spravovaného HSM.

- Informace o zálohování a obnovení spravovaného HSM