Informace o certifikátech ve službě Azure Key Vault

Podpora certifikátů služby Azure Key Vault zajišťuje správu certifikátů X.509 a následující chování:

Umožňuje vlastníkovi certifikátu vytvořit certifikát prostřednictvím procesu vytvoření trezoru klíčů nebo importu existujícího certifikátu. Importované certifikáty zahrnují certifikáty podepsané svým držitelem i certifikáty, které jsou generovány z certifikační autority (CA).

Umožňuje vlastníkovi certifikátu služby Key Vault implementovat zabezpečené úložiště a správu certifikátů X.509 bez interakce s materiálem privátního klíče.

Umožňuje vlastníkovi certifikátu vytvořit zásadu, která nasměruje službu Key Vault ke správě životního cyklu certifikátu.

Umožňuje vlastníkovi certifikátu poskytnout kontaktní informace pro oznámení o událostech životního cyklu vypršení platnosti a prodloužení platnosti.

Podporuje automatické prodlužování u vybraných vystavitelů: Poskytovatelé certifikátů Key Vault X.509 a certifikační autority.

Poznámka:

Poskytovatelé a autority, kteří nejsou partnery, jsou také povoleni, ale nepodporují automatické prodlužování platnosti.

Podrobnosti o vytvoření certifikátu najdete v tématu Metody vytvoření certifikátu.

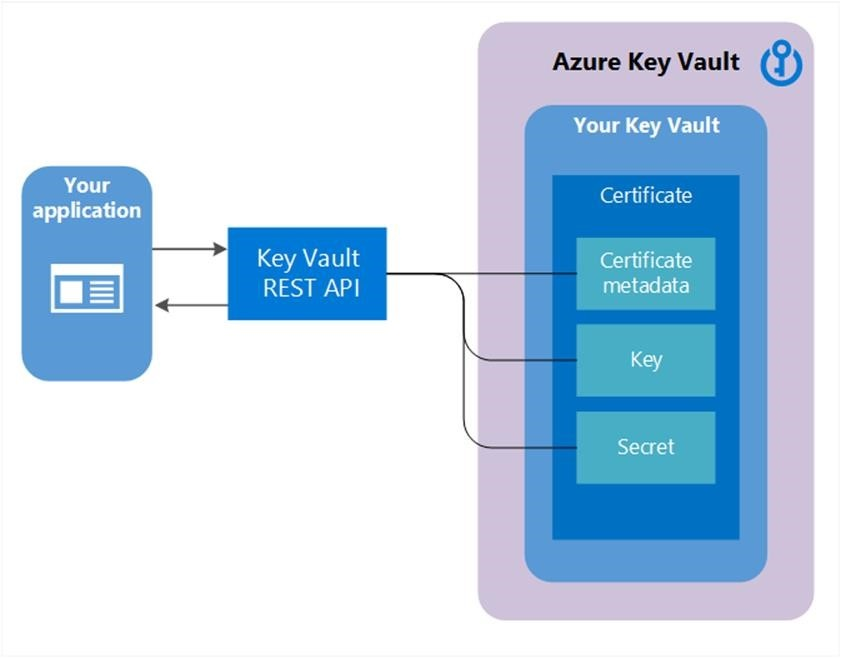

Složení certifikátu

Když se vytvoří certifikát služby Key Vault, vytvoří se také adresovatelný klíč a tajný klíč se stejným názvem. Klíč služby Key Vault umožňuje operace s klíči a tajný klíč služby Key Vault umožňuje načtení hodnoty certifikátu jako tajného klíče. Certifikát služby Key Vault obsahuje také veřejná metadata certifikátu X.509.

Identifikátor a verze certifikátů jsou podobné identifikátorům a tajným klíčům. V odpovědi na certifikát služby Key Vault je k dispozici konkrétní verze adresovatelného klíče a tajného kódu vytvořeného pomocí verze certifikátu služby Key Vault.

Exportovatelný nebo neexportovatelný klíč

Když se vytvoří certifikát služby Key Vault, dá se načíst z adresovatelného tajného kódu s privátním klíčem ve formátu PFX nebo PEM. Zásada, která se používá k vytvoření certifikátu, musí značit, že klíč je exportovatelný. Pokud zásada indikuje, že klíč není exportovatelný, privátní klíč není součástí hodnoty, když se načte jako tajný klíč.

Adresovatelný klíč je relevantnější s neexportovatelnými certifikáty služby Key Vault. Operace adresovatelného klíče služby Key Vault se mapují z keyusage pole zásad certifikátu služby Key Vault, které se používají k vytvoření certifikátu služby Key Vault.

Úplný seznam podporovaných typů klíčů najdete v tématu O klíčích: Typy klíčů a metody ochrany. Exportovatelné klíče jsou povoleny pouze s RSA a EC. Klíče HSM se neexportují.

Atributy a značky certifikátu

Kromě metadat certifikátu, adresovatelného klíče a adresovatelného tajného klíče obsahuje certifikát služby Key Vault atributy a značky.

Atributy

Atributy certifikátu se zrcadlí na atributy adresovatelného klíče a tajného klíče, které se vytvoří při vytvoření certifikátu služby Key Vault.

Certifikát služby Key Vault má následující atribut:

enabled: Tento logický atribut je volitelný. Výchozí hodnota jetrue. Dá se určit, jestli se data certifikátu dají načíst jako tajný nebo funkční jako klíč.Tento atribut se také používá s

nbfaexpkdy dojde k operaci mezinbfaexp, ale pouze pokudenabledje nastavena natrue. Operace mimonbfokno jsouexpautomaticky zakázány.

Odpověď obsahuje tyto další atributy jen pro čtení:

created:IntDateoznačuje, kdy byla vytvořena tato verze certifikátu.updated:IntDateoznačuje, kdy byla tato verze certifikátu aktualizována.exp:IntDateobsahuje hodnotu data vypršení platnosti certifikátu X.509.nbf:IntDateobsahuje hodnotu "není před" datem certifikátu X.509.

Poznámka:

Pokud platnost certifikátu služby Key Vault vyprší, můžete ho stále načíst, ale certifikát se může stát nefunkčním ve scénářích, jako je ochrana TLS, kdy se ověřuje vypršení platnosti certifikátu.

Značky

Značky pro certifikáty jsou slovník párů klíč/hodnota určený klientem, podobně jako značky v klíčích a tajných klíčích.

Poznámka:

Volající může číst značky, pokud má seznam nebo získá oprávnění k danému typu objektu (klíče, tajné kódy nebo certifikáty).

Zásady certifikátů

Zásady certifikátů obsahují informace o tom, jak vytvořit a spravovat životní cyklus certifikátu služby Key Vault. Při importu certifikátu s privátním klíčem do trezoru klíčů vytvoří služba Key Vault výchozí zásadu načtením certifikátu X.509.

Když se certifikát služby Key Vault vytvoří úplně od začátku, je potřeba zadanou zásadu. Zásada určuje, jak vytvořit tuto verzi certifikátu služby Key Vault nebo další verzi certifikátu služby Key Vault. Po vytvoření zásady není nutné s následnými operacemi vytváření pro budoucí verze. Pro všechny verze certifikátu služby Key Vault existuje pouze jedna instance zásady.

Zásady certifikátu na vysoké úrovni obsahují následující informace:

Vlastnosti certifikátu X.509, které zahrnují název subjektu, alternativní názvy subjektu a další vlastnosti, které slouží k vytvoření žádosti o certifikát X.509.

Vlastnosti klíče, mezi které patří typ klíče, délka klíče, exportovatelné a

ReuseKeyOnRenewalpole. Tato pole dávají službě Key Vault pokyn, jak vygenerovat klíč.Podporované typy klíčů jsou RSA, RSA-HSM, EC, EC-HSM a oct.

Vlastnosti tajných kódů, jako je typ obsahu adresovatelného tajného klíče pro vygenerování hodnoty tajného kódu, pro načtení certifikátu jako tajného klíče.

Akce životnosti pro certifikát služby Key Vault Každá akce životnosti obsahuje:

- Trigger: Určuje se jako dny před vypršením platnosti nebo procentem rozsahu životnosti.

- Akce:

emailContactsneboautoRenew.

Typ ověření certifikátů: organizace ověřená (OV-SSL) a rozšířené ověřování (EV-SSL) pro vystavitele DigiCert a GlobalSign.

Parametry vystavitele certifikátu, který se má použít pro vystavování certifikátů X.509

Atributy přidružené k zásadě.

Další informace naleznete v tématu Set-AzKeyVaultCertificatePolicy.

Mapování využití X.509 na klíčové operace

Následující tabulka představuje mapování zásad použití klíče X.509 na efektivní operace klíče vytvořeného při vytváření certifikátu služby Key Vault.

| Příznaky použití klíče X.509 | Operace s klíči služby Key Vault | Výchozí chování |

|---|---|---|

DataEncipherment |

encrypt, decrypt |

Nelze použít |

DecipherOnly |

decrypt |

Nelze použít |

DigitalSignature |

sign, verify |

Výchozí nastavení služby Key Vault bez specifikace použití při vytváření certifikátu |

EncipherOnly |

encrypt |

Nelze použít |

KeyCertSign |

sign, verify |

Nelze použít |

KeyEncipherment |

wrapKey, unwrapKey |

Výchozí nastavení služby Key Vault bez specifikace použití při vytváření certifikátu |

NonRepudiation |

sign, verify |

Nelze použít |

crlsign |

sign, verify |

Nelze použít |

Vystavitel certifikátu

Objekt certifikátu služby Key Vault obsahuje konfiguraci, která se používá ke komunikaci s vybraným poskytovatelem vystavitele certifikátů, aby bylo možné objednat certifikáty X.509.

Key Vault spolupracuje s následujícími poskytovateli vystavitelů certifikátů pro certifikáty TLS/SSL.

| Název poskytovatele | Umístění |

|---|---|

| DigiCert | Podporováno ve všech umístěních služby Key Vault ve veřejném cloudu a ve službě Azure Government |

| GlobalSign | Podporováno ve všech umístěních služby Key Vault ve veřejném cloudu a ve službě Azure Government |

Před vytvořením vystavitele certifikátu v trezoru klíčů musí správce provést následující kroky:

Onboarding organizace s alespoň jedním poskytovatelem certifikační autority

Vytvořte přihlašovací údaje žadatele pro službu Key Vault k registraci (a obnovení) certifikátů TLS/SSL. Tento krok poskytuje konfiguraci pro vytvoření objektu vystavitele zprostředkovatele v trezoru klíčů.

Další informace o vytváření objektů vystavitelů z portálu certifikátů najdete v blogu týmu služby Key Vault.

Key Vault umožňuje vytvářet více objektů vystavitelů s různými konfiguracemi zprostředkovatele vystavitelů. Po vytvoření objektu vystavitele je možné na jeho název odkazovat v jedné nebo více zásadách certifikátu. Odkazování na objekt vystavitele dává službě Key Vault pokyn, aby při vytváření a prodlužování platnosti certifikátu X.509 od poskytovatele certifikační autority použil konfiguraci, jak je uvedeno v objektu vystavitele.

Objekty vystavitele se vytvářejí v trezoru. Dají se použít jenom s certifikáty služby Key Vault ve stejném trezoru.

Poznámka:

Veřejně důvěryhodné certifikáty se posílají do certifikačních autorit a protokolů transparentnosti certifikátů (CT) mimo hranice Azure během registrace. Vztahují se na ně zásady GDPR těchto entit.

Kontakty certifikátu

Kontakty certifikátu obsahují kontaktní informace pro odesílání oznámení aktivovaných událostmi životnosti certifikátu. Všechny certifikáty v trezoru klíčů sdílejí kontaktní údaje.

Oznámení se odešle všem zadaným kontaktům pro událost pro jakýkoli certifikát v trezoru klíčů. Informace o tom, jak nastavit kontakt s certifikátem, najdete v tématu Prodloužení platnosti certifikátů služby Azure Key Vault.

Řízení přístupu k certifikátům

Key Vault spravuje řízení přístupu pro certifikáty. Trezor klíčů, který obsahuje tyto certifikáty, poskytuje řízení přístupu. Zásady řízení přístupu pro certifikáty se liší od zásad řízení přístupu pro klíče a tajné kódy ve stejném trezoru klíčů.

Uživatelé mohou vytvořit jeden nebo více trezorů pro uchovávání certifikátů, aby zachovali segmentaci a správu certifikátů vhodnou pro scénář. Další informace naleznete v tématu Řízení přístupu k certifikátu.

Případy použití certifikátu

Zabezpečená komunikace a ověřování

Certifikáty TLS můžou pomoct šifrovat komunikaci přes internet a navázat identitu webů. Díky tomuto šifrování je vstupní bod a režim komunikace bezpečnější. Navíc zřetězený certifikát podepsaný veřejnou certifikační autoritou může pomoct ověřit, že entity, které uchovávají certifikáty, jsou legitimní.

Tady je například několik případů použití certifikátů k zabezpečení komunikace a povolení ověřování:

- Intranetové/internetové weby: Chraňte přístup k intranetovém webu a zajistěte šifrovaný přenos dat přes internet prostřednictvím certifikátů TLS.

- IoT a síťová zařízení: Chraňte a zabezpečte svá zařízení pomocí certifikátů pro ověřování a komunikaci.

- Cloud/multicloud: Zabezpečte cloudové aplikace místně, mezi cloudy nebo v tenantovi vašeho poskytovatele cloudu.