Konfigurace koncových bodů toku dat MQTT

Důležité

Tato stránka obsahuje pokyny ke správě komponent operací Azure IoT pomocí manifestů nasazení Kubernetes, které jsou ve verzi Preview. Tato funkce je poskytována s několika omezeními a neměla by se používat pro produkční úlohy.

Právní podmínky, které platí pro funkce Azure, které jsou ve verzi beta, verzi Preview nebo které zatím nejsou veřejně dostupné, najdete v Dodatečných podmínkách použití pro Microsoft Azure verze Preview.

Koncové body toku dat MQTT se používají pro zdroje a cíle MQTT. Můžete nakonfigurovat nastavení koncového bodu, protokol TLS (Transport Layer Security), ověřování a další nastavení.

Požadavky

- Instance operací Azure IoT

Místní zprostředkovatel MQTT provozu Azure IoT

Operace Azure IoT poskytují integrovaný místní zprostředkovatel MQTT, který můžete použít s toky dat. Zprostředkovatel MQTT můžete použít jako zdroj k příjmu zpráv z jiných systémů nebo jako cíle k odesílání zpráv do jiných systémů.

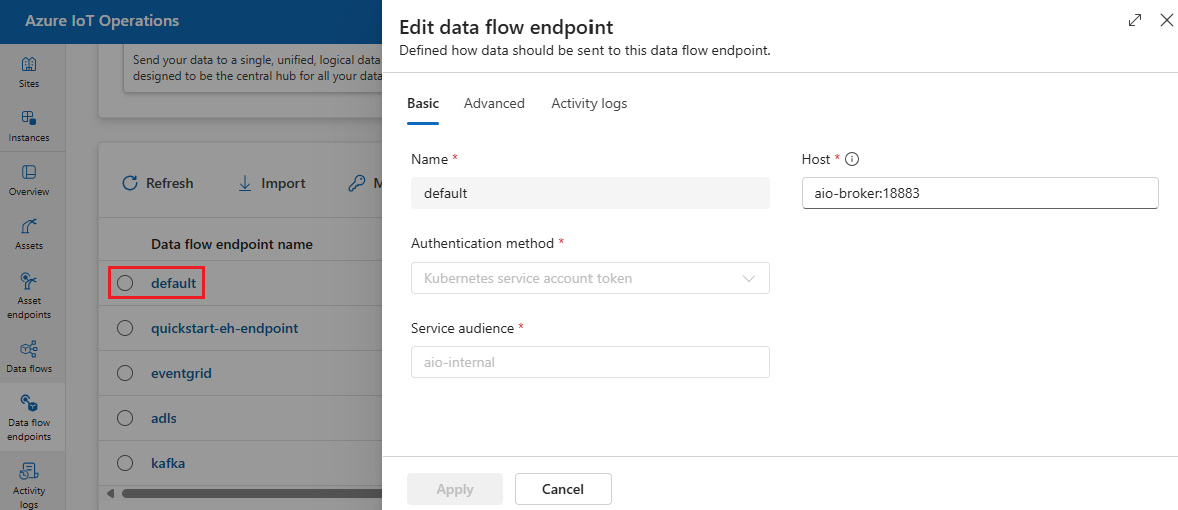

Výchozí koncový bod

Když nasadíte operace Azure IoT, vytvoří se koncový bod toku dat zprostředkovatele MQTT s názvem "default" s výchozím nastavením. Tento koncový bod můžete použít jako zdroj nebo cíl pro toky dat.

Důležité

V každém toku dat musíte použít výchozí koncový bod nebo jeden se stejným nastavením. Může to být zdroj, cíl nebo obojí. Další podrobnosti najdete v tématu Toky dat musí používat místní koncový bod zprostředkovatele MQTT.

Výchozí koncový bod používá následující nastavení:

- Hostitel:

aio-broker:18883prostřednictvím výchozího naslouchacího procesu zprostředkovatele MQTT - Ověřování: Token účtu služby (SAT) prostřednictvím výchozího prostředku BrokerAuthentication

- TLS: Povoleno

- Certifikát důvěryhodné certifikační autority: Výchozí certifikát

azure-iot-operations-aio-ca-trust-bundlecertifikační autority z výchozí kořenové certifikační autority

Upozornění

Neodstraňovat výchozí koncový bod Pokud odstraníte výchozí koncový bod, musíte ho znovu vytvořit se stejným nastavením.

Zobrazení nebo úprava výchozího nastavení koncového bodu zprostředkovatele MQTT:

V provozním prostředí vyberte koncové body toku dat.

Vyberte výchozí koncový bod, který chcete zobrazit nebo upravit nastavení.

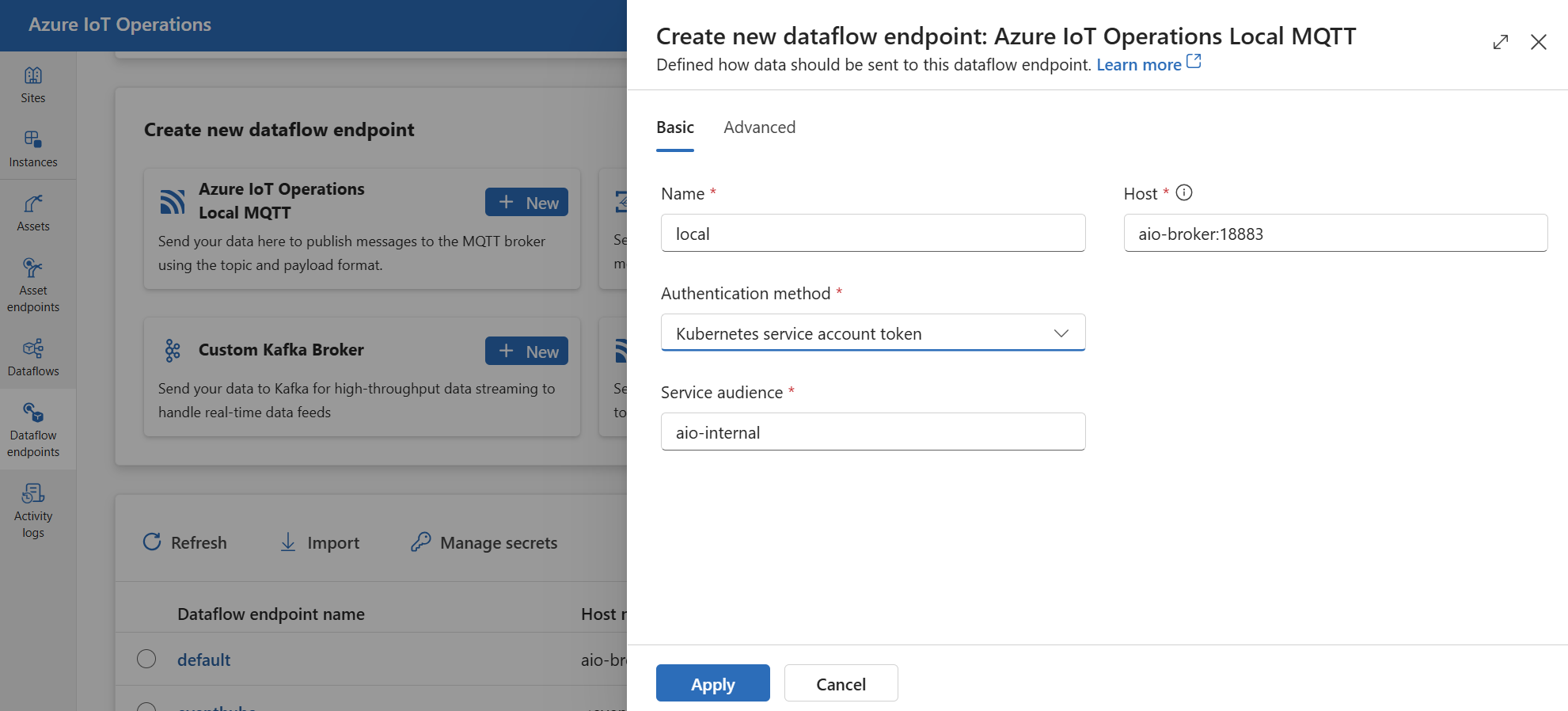

Vytvoření nového koncového bodu

Můžete také vytvořit nové místní koncové body zprostředkovatele MQTT s vlastním nastavením. Můžete například vytvořit nový koncový bod zprostředkovatele MQTT pomocí jiného portu, ověřování nebo nastavení autorizace. Stále však musíte vždy použít výchozí koncový bod jako zdroj nebo cíl v každém toku dat, i když vytváříte nové koncové body.

V provozním prostředí vyberte koncové body toku dat.

V části Vytvořit nový koncový bod toku dat vyberte Azure IoT Operations Local MQTT>New.

Zadejte následující nastavení pro koncový bod:

Nastavení Description Name Název koncového bodu toku dat. Hostitelský počítač Název hostitele a port zprostředkovatele MQTT. Použití formátu <hostname>:<port>Metoda ověřování Metoda použitá k ověřování. Volba tokenu účtu služby nebo certifikátu X509 Cílová skupina služeb Cílová skupina tokenu účtu služby. Vyžaduje se, pokud používáte token účtu služby. Klientský certifikát X509 Klientský certifikát X.509 používaný k ověřování. Vyžaduje se, pokud používáte certifikát X509. Můžete nahrát standardní víceřádkové certifikáty X509, které zlepšují správu ověřování zařízení, zabezpečení a flexibilitu. Klientský klíč X509 Privátní klíč odpovídající klientskému certifikátu X.509. Vyžaduje se, pokud používáte certifikát X509. Zprostředkující certifikáty X509 Zprostředkující certifikáty pro řetěz klientských certifikátů X.509. Vyžaduje se, pokud používáte certifikát X509.

Azure Event Grid

Azure Event Grid poskytuje plně spravovaného zprostředkovatele MQTT, který funguje s toky dat operací Azure IoT. Pokud chcete nakonfigurovat koncový bod zprostředkovatele Azure Event Grid MQTT, doporučujeme pro ověřování použít spravovanou identitu.

Konfigurace oboru názvů Event Gridu

Pokud jste to ještě neudělali, nejprve vytvořte obor názvů Event Gridu.

Povolení MQTT

Jakmile máte obor názvů Event Gridu, přejděte do části Konfigurace a zkontrolujte:

- Povolit MQTT: Zaškrtněte políčko.

- Maximální počet relací klienta na název ověřování: Nastaveno na 3 nebo více.

Možnost maximálního počtu klientských relací je důležitá, aby se toky dat mohly vertikálně navýšit a stále se připojit. Další informace najdete v tématu Podpora více relací ve službě Event Grid MQTT.

Vytvoření prostoru tématu

Aby toky dat odesílaly nebo přijímaly zprávy do zprostředkovatele Event Grid MQTT, musíte vytvořit alespoň jeden prostor tématu v oboru názvů Event Gridu. V oboru názvů Event Gridu můžete vytvořit prostor tématu tak, že vyberete Mezery>tématu Nový prostor tématu.

Pokud chcete rychle začít a testovat, můžete jako šablonu # tématu vytvořit prostor tématu se zástupnými znaky.

Přiřazení oprávnění ke spravované identitě

Ke konfiguraci koncového bodu toku dat pro zprostředkovatele Event Grid MQTT doporučujeme použít spravovanou identitu přiřazenou uživatelem nebo systémem. Tento přístup je zabezpečený a eliminuje potřebu správy přihlašovacích údajů ručně.

Po vytvoření prostoru tématu je potřeba přiřadit roli spravované identitě operací Azure IoT, která uděluje oprávnění k odesílání nebo přijímání zpráv zprostředkovateli Event Grid MQTT.

Pokud používáte spravovanou identitu přiřazenou systémem, přejděte na webu Azure Portal do instance operací Azure IoT a vyberte Přehled. Zkopírujte název rozšíření uvedené za rozšířením Azure IoT Operations Arc. Například azure-iot-operations-xxxx7. Spravovanou identitu přiřazenou systémem najdete pomocí stejného názvu rozšíření Azure IoT Operations Arc.

Pak přejděte do řízení přístupu k oboru názvů >Event Gridu (IAM)>Přidat přiřazení role.

-

Na kartě Role vyberte odpovídající roli, například

EventGrid TopicSpaces PublisherneboEventGrid TopicSpaces Subscriber. Díky tomu má spravovaná identita potřebná oprávnění k odesílání nebo přijímání zpráv pro všechny prostory témat v oboru názvů. Další informace najdete v tématu Ověřování Microsoft Entra JWT a autorizace Azure RBAC k publikování nebo přihlášení k odběru zpráv MQTT. -

Na kartě Členové:

- Pokud používáte spravovanou identitu přiřazenou systémem, pro přiřazení přístupu, vyberte možnost Uživatel, skupina nebo instanční objekt , pak vyberte a vyberte členy a vyhledejte název rozšíření Azure IoT Operations Arc.

- Pokud používáte spravovanou identitu přiřazenou uživatelem, jako možnost Přiřadit přístup, vyberte možnost Spravovaná identita a pak vyberte a vyberte členy a vyhledejte spravovanou identitu přiřazenou uživatelem nastavenou pro cloudová připojení.

Případně můžete roli přiřadit na úrovni prostoru tématu. Přejděte na téma Řízení přístupu k prostoru >(IAM)>Přidat přiřazení role. Přiřaďte spravovanou identitu s odpovídající rolí, jako EventGrid TopicSpaces Publisher je nebo EventGrid TopicSpaces Subscriber. Díky tomu má spravovaná identita potřebná oprávnění k odesílání nebo přijímání zpráv pro konkrétní prostor tématu.

Poznámka:

Druhé nasazení se stejnou konfigurací toku dat se nebude moct připojit a způsobí chybu autorizace. Pokud chcete tento problém vyřešit, změňte název toku dat v druhé konfiguraci. K tomuto problému dochází pouze v případě, že k druhému nasazení dojde současně s prvním nasazením nebo krátce potom, dokud nevyprší platnost relace MQTT.

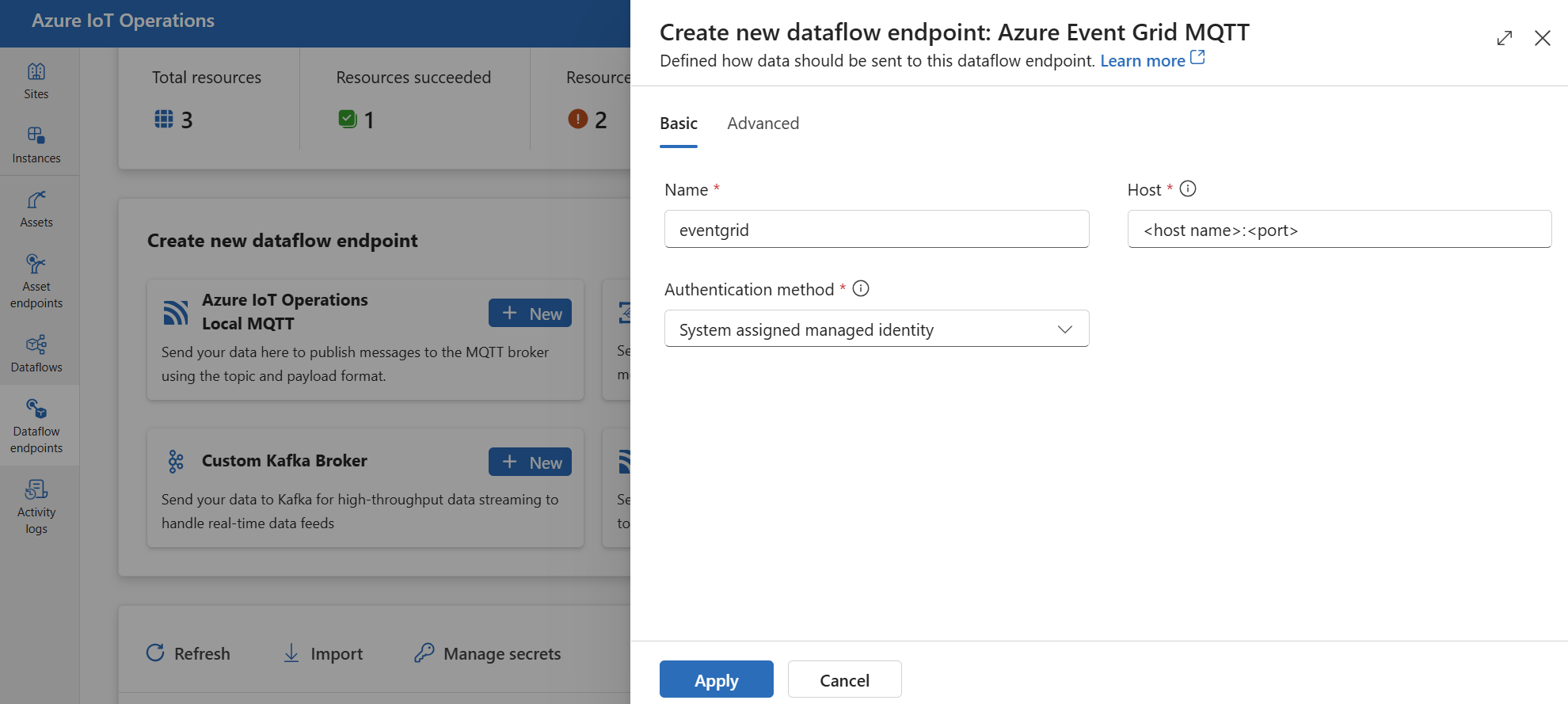

Vytvoření koncového bodu toku dat pro zprostředkovatele Event Grid MQTT

Po nakonfigurování oboru názvů Event Gridu můžete vytvořit koncový bod toku dat pro zprostředkovatele Event Grid MQTT.

V provozním prostředí vyberte kartu Koncové body toku dat.

V části Vytvořit nový koncový bod toku dat vyberte Azure Event Grid MQTT>Nový.

Zadejte následující nastavení pro koncový bod:

Nastavení Description Name Název koncového bodu toku dat. Hostitelský počítač Název hostitele a port zprostředkovatele Event Grid MQTT. Použití formátu <NAMESPACE>.<REGION>-1.ts.eventgrid.azure.net:8883Metoda ověřování Metoda použitá k ověřování. Doporučujeme zvolit spravovanou identitu přiřazenou systémem nebo spravovanou identitu přiřazenou uživatelem. Vyberte Použít pro zřízení koncového bodu.

Po vytvoření koncového bodu ho můžete použít v toku dat a připojit se ke zprostředkovateli Event Grid MQTT jako zdroj nebo cíl. Témata MQTT se konfigurují v toku dat.

Použití ověřování certifikátů X.509 s Event Gridem

Při použití ověřování X.509 s zprostředkovatelem Event Grid MQTT přejděte do konfigurace oboru názvů >Event Grid a zkontrolujte tato nastavení:

- Povolit MQTT: Zaškrtněte políčko.

- Povolte alternativní zdroje názvů ověřování klientů: Zaškrtněte políčko.

- Název subjektu certifikátu: Tuto možnost vyberte v rozevíracím seznamu.

- Maximální počet relací klienta na název ověřování: Nastaveno na 3 nebo více.

Alternativní ověřování klienta a maximální možnosti klientských relací umožňují tokům dat používat název subjektu klientského certifikátu pro ověřování místo MQTT CONNECT Username. Tato funkce je důležitá, aby toky dat mohly vytvářet více instancí a stále se mohly připojit. Další informace najdete v tématu Ověřování klientských certifikátů Event Grid MQTT a podpora více relací.

Potom podle kroků v certifikátu X.509 nakonfigurujte koncový bod s nastavením certifikátu X.509.

Omezení sdíleného předplatného služby Event Grid

Zprostředkovatel Azure Event Grid MQTT nepodporuje sdílená předplatná, což znamená, že pro tok dat nemůžete nastavit instanceCount více než 1 v profilu toku dat, pokud se Event Grid používá jako zdroj (kde se tok dat přihlašuje k odběru zpráv). Pokud v takovém případě nastavíte instanceCount větší hodnotu 1, tok dat se nespustí.

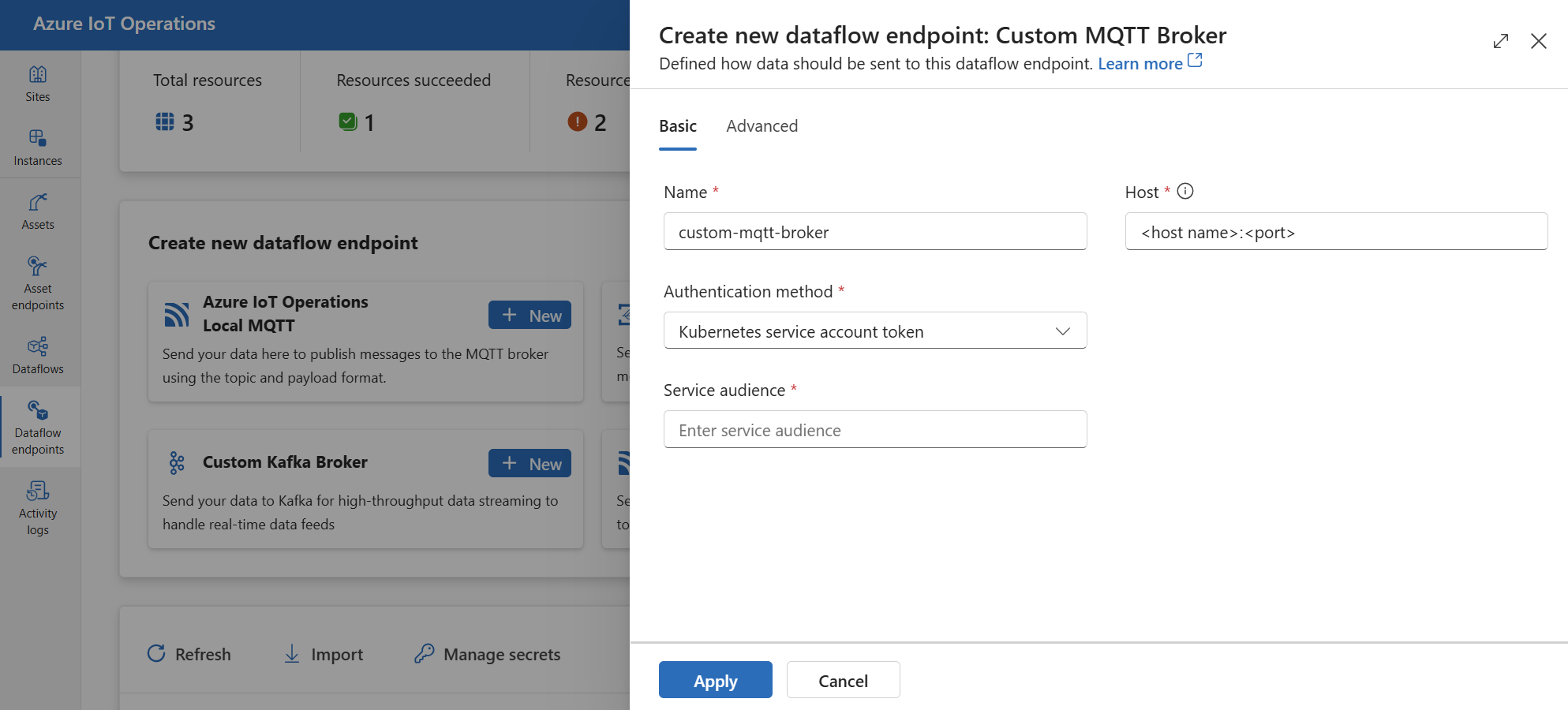

Vlastní zprostředkovatelé MQTT

U jiných zprostředkovatelů MQTT můžete podle potřeby nakonfigurovat koncový bod, protokol TLS, ověřování a další nastavení.

V provozním prostředí vyberte kartu Koncové body toku dat.

V části Vytvořit nový koncový bod toku dat vyberte Vlastní Zprostředkovatele>MQTT Nový.

Zadejte následující nastavení pro koncový bod:

Nastavení Description Name Název koncového bodu toku dat Hostitelský počítač Název hostitele koncového bodu zprostředkovatele MQTT ve formátu <hostname>.<port>.Metoda ověřování Metoda použitá k ověřování. Zvolte token účtu služby nebo certifikát X509. Cílová skupina služeb Cílová skupina tokenu účtu služby. Vyžaduje se, pokud používáte token účtu služby. Klientský certifikát X509 Klientský certifikát X.509 používaný k ověřování. Vyžaduje se, pokud používáte certifikát X509. Můžete nahrát standardní víceřádkové certifikáty X509, které zlepšují správu ověřování zařízení, zabezpečení a flexibilitu. Klientský klíč X509 Privátní klíč odpovídající klientskému certifikátu X.509. Vyžaduje se, pokud používáte certifikát X509. Zprostředkující certifikáty X509 Zprostředkující certifikáty pro řetěz klientských certifikátů X.509. Vyžaduje se, pokud používáte certifikát X509. Vyberte Použít pro zřízení koncového bodu.

Pokud chcete přizpůsobit nastavení koncového bodu MQTT, další informace najdete v následujících částech.

Dostupné metody ověřování

Pro koncové body toku dat zprostředkovatele MQTT jsou k dispozici následující metody ověřování.

Spravovaná identita přiřazená systémem

Před konfigurací koncového bodu toku dat přiřaďte roli spravované identitě azure IoT Operations, která uděluje oprávnění pro připojení ke zprostředkovateli MQTT:

- Na webu Azure Portal přejděte do instance operace Azure IoT a vyberte Přehled.

- Zkopírujte název rozšíření uvedené za rozšířením Azure IoT Operations Arc. Například azure-iot-operations-xxxx7.

- Přejděte do cloudového prostředku, který potřebujete udělit oprávnění. Přejděte například do řízení přístupu k oboru názvů >Event Gridu (IAM)>Přidat přiřazení role.

- Na kartě Role vyberte příslušnou roli.

- Na kartě Členové vyberte možnost Přiřadit přístup, vyberte Možnost Uživatel, skupina nebo instanční objekt a pak vyberte a vyberte členy a vyhledejte spravovanou identitu operací Azure IoT. Například azure-iot-operations-xxxx7.

Pak nakonfigurujte koncový bod toku dat pomocí nastavení spravované identity přiřazené systémem.

Na stránce nastavení koncového bodu toku dat v provozním prostředí vyberte kartu Základní a pak zvolte spravovanou identitu přiřazenou systémem ověřování>.

Ve většině případů při použití se službou Event Grid můžete ponechat nastavení prázdná, jak je znázorněno. Tím se cílová skupina spravované identity nastaví na společnou cílovou skupinu https://eventgrid.azure.netEvent Gridu . Pokud potřebujete nastavit jinou cílovou skupinu, můžete ji zadat v nastavení.

Nepodporováno

Spravovaná identita přiřazená uživatelem

Pokud chcete pro ověřování použít spravovanou identitu přiřazenou uživatelem, musíte nejprve nasadit operace Azure IoT s povoleným zabezpečeným nastavením. Pak musíte nastavit spravovanou identitu přiřazenou uživatelem pro cloudová připojení. Další informace najdete v tématu Povolení nastavení zabezpečení v nasazení operací Azure IoT.

Před konfigurací koncového bodu toku dat přiřaďte spravované identitě přiřazené uživatelem roli, která uděluje oprávnění pro připojení ke zprostředkovateli MQTT:

- Na webu Azure Portal přejděte do cloudového prostředku, který potřebujete udělit oprávnění. Přejděte například do řízení přístupu k oboru názvů >Event Gridu (IAM)>Přidat přiřazení role.

- Na kartě Role vyberte příslušnou roli.

- Na kartě Členové vyberte možnost Přiřadit přístup, vyberte možnost Spravovaná identita a pak vyberte a vyberte členy a vyhledejte spravovanou identitu přiřazenou uživatelem.

Pak nakonfigurujte koncový bod toku dat s nastavením spravované identity přiřazené uživatelem.

Na stránce nastavení koncového bodu toku dat v provozním prostředí vyberte kartu Základní a pak zvolte Spravovaná identita přiřazená metodou>ověřování.

Tady je obor volitelný a výchozí hodnota, která funguje pro všechny obory https://eventgrid.azure.net/.default názvů Azure Event Gridu. Pokud potřebujete nastavit jiný obor, můžete ho zadat v nastavení prostřednictvím Bicep nebo Kubernetes.

Token účtu služby Kubernetes (SAT)

Pokud chcete pro ověřování použít token účtu služby Kubernetes Service (SAT), nemusíte vytvářet tajný kód. Sat se používá k ověření u zprostředkovatele MQTT tak, že odpovídá cílové skupině.

Na stránce nastavení koncového bodu toku dat v provozním prostředí vyberte kartu Základní a pak zvolte token účtu služby metody>ověřování.

Zadejte cílovou skupinu služeb.

Certifikát X.509

Mnoho zprostředkovatelů MQTT, jako je Event Grid, podporuje ověřování X.509. Toky dat můžou prezentovat klientský certifikát X.509 a vyjednat komunikaci TLS.

Certifikát a privátní klíč musí být ve formátu PEM a nesmí být chráněný heslem.

Tip

Formát PEM je běžný formát pro certifikáty a klíče. Certifikáty a klíče ve formátu PEM jsou soubory ASCII s kódováním Base64 s hlavičkami, které vypadají podobně a -----BEGIN CERTIFICATE----------BEGIN EC PRIVATE KEY----

Pokud máte certifikát v jiném formátu, můžete ho převést na formát PEM pomocí OpenSSL. Další informace najdete v tématu Jak převést certifikát do příslušného formátu.

Před konfigurací koncového bodu toku dat vytvořte tajný klíč s certifikátem a privátním klíčem.

Pokud používáte portál Operations Portal, tajný kód se automaticky naformátuje a synchronizuje do clusteru Kubernetes.

Pokud používáte Bicep nebo Kubernetes, ručně vytvořte tajný klíč pomocí certifikátu a privátního klíče ve stejném oboru názvů jako koncový bod toku dat MQTT.

kubectl create secret generic <X509_SECRET_NAME> -n azure-iot-operations --from-file=client_cert.pem=<CLIENT_CERT_FILE>.pem --from-file=client_key.pem=<PRIVATE_KEY_FILE>.pem --from-file=client_intermediate_certs.pem=<INTERMEDIATE_CERT_FILE>.pemV této části musí tajný klíč obsahovat

client_cert.pemaclient_key.pemjako názvy klíčů pro certifikát a privátní klíč. Volitelně může tajný klíč mítclient_intermediate_certs.pemtaké název klíče pro zprostředkující certifikáty.

Důležité

Pokud chcete ke správě tajných kódů použít portál provozního prostředí, musí být operace Azure IoT nejprve povoleny se zabezpečeným nastavením konfigurací služby Azure Key Vault a povolením identit úloh. Další informace najdete v tématu Povolení nastavení zabezpečení v nasazení operací Azure IoT.

Důležité

Portál provozního prostředí má aktuálně známý problém, kdy vytvoření tajného kódu X.509 vede k tajnému kódu s nesprávně zakódovanými daty. Další informace a alternativní řešení najdete v známých problémech.

Na stránce nastavení koncového bodu toku dat v provozním prostředí vyberte kartu Základní a pak zvolte certifikát metody>ověřování X509.

V části Název synchronizovaného tajného kódu zadejte název tajného kódu. Tento název se používá k odkazování na tajný klíč v nastavení koncového bodu toku dat a je to název tajného kódu, který je uložený v clusteru Kubernetes.

Potom v části Klientský certifikát X509, klientský klíč X509 a zprostředkující certifikáty X509 vyberte Přidat odkaz pro přidání certifikátu, privátního klíče a zprostředkujících certifikátů. Na další stránce vyberte tajný klíč ze služby Azure Key Vault a přidejte ho ze služby Azure Key Vault nebo vytvořte nový tajný klíč.

Pokud vyberete Vytvořit nový, zadejte následující nastavení:

| Nastavení | Popis |

|---|---|

| Název tajného klíče | Název tajného kódu ve službě Azure Key Vault. Vyberte název, který si můžete snadno zapamatovat, abyste ho později ze seznamu vybrali. |

| Hodnota tajného klíče | Certifikát, privátní klíč nebo zprostředkující certifikáty ve formátu PEM. Můžete nahrát standardní víceřádkové certifikáty X509, které zlepšují správu ověřování zařízení, zabezpečení a flexibilitu. |

| Nastavení data aktivace | Pokud je zapnuté, datum, kdy se tajný klíč aktivuje. |

| Nastavení data vypršení platnosti | Pokud je tato možnost zapnutá, datum vypršení platnosti tajného kódu. |

Další informace o tajných kódech najdete v tématu Vytváření a správa tajných kódů v operacích Azure IoT.

Anonymní

Chcete-li použít anonymní ověřování, nastavte metodu ověřování na Anonymous.

Na stránce nastavení koncového bodu toku dat v provozním prostředí vyberte kartu Základní a pak zvolte Metodu>ověřování None.

Rozšířené nastavení

Můžete nastavit upřesňující nastavení pro koncový bod toku dat zprostředkovatele MQTT, jako je TLS, důvěryhodný certifikát certifikační autority, nastavení zasílání zpráv MQTT a CloudEvents. Tato nastavení můžete nastavit na kartě Portál Advanced Portal koncového bodu toku dat v rámci vlastního prostředku koncového bodu toku dat.

V provozním prostředí vyberte kartu Upřesnit pro koncový bod toku dat.

Nastavení protokolu TLS

Režim TLS

Pokud chcete povolit nebo zakázat protokol TLS pro koncový bod MQTT, aktualizujte mode nastavení v nastavení protokolu TLS.

Na stránce nastavení koncového bodu toku dat v provozním prostředí vyberte kartu Upřesnit a pak použijte zaškrtávací políčko vedle povoleného režimu TLS.

Režim TLS lze nastavit na Enabled nebo Disabled. Pokud je režim nastavený na Enabled, tok dat používá zabezpečené připojení ke zprostředkovateli MQTT. Pokud je režim nastavený na Disabled, tok dat používá nezabezpečené připojení ke zprostředkovateli MQTT.

Certifikát důvěryhodné certifikační autority

Nakonfigurujte certifikát důvěryhodné certifikační autority pro koncový bod MQTT, aby vytvořil zabezpečené připojení ke zprostředkovateli MQTT. Toto nastavení je důležité, pokud zprostředkovatel MQTT používá certifikát podepsaný svým držitelem nebo certifikát podepsaný vlastní certifikační autoritou, která není ve výchozím nastavení důvěryhodná.

Na stránce nastavení koncového bodu toku dat v provozním prostředí vyberte kartu Upřesnit a pak pomocí pole mapování konfigurace certifikátu důvěryhodné certifikační autority zadejte objekt ConfigMap obsahující důvěryhodný certifikát certifikační autority.

Tato mapa configmap by měla obsahovat certifikát certifikační autority ve formátu PEM. Objekt ConfigMap musí být ve stejném oboru názvů jako prostředek toku dat MQTT. Příklad:

kubectl create configmap client-ca-configmap --from-file root_ca.crt -n azure-iot-operations

Tip

Při připojování ke zprostředkovateli Event Grid MQTT se certifikát certifikační autority nevyžaduje, protože služba Event Hubs používá certifikát podepsaný veřejnou certifikační autoritou, která je ve výchozím nastavení důvěryhodná.

Předpona ID klienta

Můžete nastavit předponu ID klienta pro klienta MQTT. ID klienta se vygeneruje připojením názvu instance toku dat k předponě.

Upozornění

Většina aplikací by neměla upravovat předponu ID klienta. Po počátečním nasazení operací IoT to neupravujte. Změna předpony ID klienta po nasazení může způsobit ztrátu dat.

Na stránce nastavení koncového bodu toku dat v provozním prostředí vyberte kartu Upřesnit a pak pomocí pole předpony ID klienta zadejte předponu.

QoS

Úroveň kvality služby (QoS) pro zprávy MQTT můžete nastavit na hodnotu 1 nebo 0. Výchozí hodnota je 1.

Na stránce nastavení koncového bodu toku dat v provozním prostředí vyberte kartu Upřesnit a pak pomocí pole QoS (Quality of Service) zadejte úroveň QoS.

Ponechat si

retain Pomocí nastavení určete, jestli má tok dat uchovávat příznak pro zprávy MQTT. Výchozí hodnota je Keep.

Nastavení tohoto pole tak, aby Keep bylo užitečné zajistit, aby vzdálený zprostředkovatel zachoval stejné zprávy jako místní zprostředkovatel, což může být důležité pro scénáře sjednoceného oboru názvů (UNS).

Pokud je nastavená hodnota Never, příznak zachování se odebere ze zpráv MQTT. To může být užitečné, když nechcete, aby vzdálený zprostředkovatel uchovál žádné zprávy nebo pokud vzdálený zprostředkovatel nepodporuje zachování.

Konfigurace nastavení zachování:

Na stránce nastavení koncového bodu toku dat v provozním prostředí vyberte kartu Upřesnit a pak pomocí pole Zachovat určete nastavení zachování.

Nastavení zachování se projeví jenom v případě, že tok dat jako zdroj i cíl používá koncový bod MQTT. Například ve scénáři mostu MQTT.

Důležité

Zprostředkovatel Azure Event Grid MQTT v současné době nepodporuje příznak zachování. To znamená, že pokud příznak zachování nastavíte na Keep koncový bod zprostředkovatele Event Grid MQTT a použijete ho jako cíl, zprávy se zamítnou. Chcete-li tomu zabránit, nastavte příznak zachování při Never použití zprostředkovatele Event Grid MQTT jako cíle.

Vypršení platnosti relace

Pro klienta MQTT toku dat můžete nastavit interval vypršení platnosti relace. Interval vypršení platnosti relace je maximální doba, po kterou se relace MQTT udržuje, pokud se klient toku dat odpojí. Výchozí hodnota je 600 sekund. Konfigurace intervalu vypršení platnosti relace:

Na stránce nastavení koncového bodu toku dat v provozním prostředí vyberte kartu Upřesnit a potom pomocí pole Vypršení platnosti relace zadejte interval vypršení platnosti relace.

Protokol MQTT nebo WebSockets

Ve výchozím nastavení nejsou protokoly WebSockets povolené. Pokud chcete použít MQTT přes WebSockets, nastavte protocol pole na WebSocketshodnotu .

Na stránce nastavení koncového bodu toku dat v provozním prostředí vyberte kartu Upřesnit a pak pomocí pole Protokol určete protokol.

Maximální počet příchozích zpráv

Můžete nastavit maximální počet příchozích zpráv, které může mít klient MQTT toku dat. Výchozí volba je 100.

Na stránce nastavení koncového bodu toku dat v provozním prostředí vyberte kartu Upřesnit a pak pomocí pole Maximální počet zpráv v letu určete maximální počet letových zpráv.

Pro přihlášení k odběru, když se koncový bod MQTT používá jako zdroj, je to maximum pro příjem. Pro publikování, když se koncový bod MQTT používá jako cíl, je to maximální počet zpráv, které se mají odeslat před čekáním na potvrzení.

Udržování naživu

Můžete nastavit interval uchování pro klienta MQTT toku dat. Interval uchování je maximální doba, po kterou může být klient toku dat nečinný před odesláním zprávy PINGREQ do zprostředkovatele. Výchozí hodnota je 60 sekund.

Na stránce nastavení koncového bodu toku dat v provozním prostředí vyberte kartu Upřesnit a potom pomocí pole Zachovat aktivní určete interval zachování.

CloudEvents

CloudEvents představují způsob, jak běžným způsobem popsat data událostí. Nastavení CloudEvents slouží k odesílání nebo přijímání zpráv ve formátu CloudEvents. CloudEvents můžete použít pro architektury řízené událostmi, ve kterých se různé služby potřebují vzájemně komunikovat ve stejných nebo různých poskytovatelích cloudu.

Možnosti cloudEventAttributes jsou Propagate neboCreateOrRemap. Konfigurace nastavení CloudEvents:

Na stránce nastavení koncového bodu toku dat v provozním prostředí vyberte kartu Upřesnit a pak pomocí pole Atributy cloudové události určete nastavení CloudEvents.

Následující části obsahují další informace o nastavení CloudEvents.

Rozšířit nastavení

Vlastnosti CloudEvent se předávají pro zprávy, které obsahují požadované vlastnosti. Pokud zpráva neobsahuje požadované vlastnosti, zpráva se předává tak, jak je.

| Název | Požaduje se | Ukázková hodnota | Výstupní hodnota |

|---|---|---|---|

specversion |

Ano | 1.0 |

Předáno tak, jak je |

type |

Ano | ms.aio.telemetry |

Předáno tak, jak je |

source |

Ano | aio://mycluster/myoven |

Předáno tak, jak je |

id |

Ano | A234-1234-1234 |

Předáno tak, jak je |

subject |

No | aio/myoven/telemetry/temperature |

Předáno tak, jak je |

time |

No | 2018-04-05T17:31:00Z |

Prošlo se tak, jak je. Není převzorkovaná. |

datacontenttype |

No | application/json |

Změna na typ výstupního datového obsahu po volitelné fázi transformace |

dataschema |

No | sr://fabrikam-schemas/123123123234234234234234#1.0.0 |

Pokud je v konfiguraci transformace předáno schéma transformace výstupních dat, dataschema změní se na výstupní schéma. |

Nastavení CreateOrRemap

Vlastnosti CloudEvent se předávají pro zprávy, které obsahují požadované vlastnosti. Pokud zpráva neobsahuje požadované vlastnosti, vygenerují se vlastnosti.

| Název | Požaduje se | Vygenerovaná hodnota, pokud chybí |

|---|---|---|

specversion |

Ano | 1.0 |

type |

Ano | ms.aio-dataflow.telemetry |

source |

Ano | aio://<target-name> |

id |

Yes | Vygenerované UUID v cílovém klientovi |

subject |

No | Výstupní téma, ve kterém je zpráva odeslána |

time |

No | Vygenerováno jako RFC 3339 v cílovém klientovi |

datacontenttype |

No | Změna na typ výstupního datového obsahu po volitelné fázi transformace |

dataschema |

No | Schéma definované v registru schématu |

Další kroky

Další informace o tocích dat najdete v tématu Vytvoření toku dat.