Instalace a konfigurace konektoru Microsoft Rights Management

Následující informace vám pomůžou s instalací a konfigurací konektoru Microsoft Rights Management (RMS). Tyto postupy zahrnují kroky 1 až 4 z nasazení konektoru Microsoft Rights Management.

Než začnete:

Ujistěte se, že jste zkontrolovali a zkontrolovali požadavky pro toto nasazení.

Ujistěte se, že znáte správnou instanci suverénního cloudu Azure, abyste mohli dokončit nastavení a konfiguraci vašeho konektoru.

Instalace konektoru SLUŽBY RMS

Identifikujte počítače (minimálně dva) ke spuštění konektoru SLUŽBY RMS. Tyto počítače musí splňovat minimální specifikaci uvedenou v požadavcích.

Poznámka:

Nainstalujte jeden konektor RMS (skládající se z více serverů pro zajištění vysoké dostupnosti) na tenanta (tenant Microsoft 365 nebo tenant Microsoft Entra). Na rozdíl od služby Active Directory RMS nemusíte v každé doménové struktuře instalovat konektor SLUŽBY RMS.

Stáhněte si zdrojové soubory konektoru RMS z webu Microsoft Download Center.

Chcete-li nainstalovat rms Connector, stáhněte rms Připojení orSetup.exe.

Kromě toho, pokud chcete použít nástroj konfigurace serveru pro konektor RMS, automatizovat konfiguraci nastavení registru na místních serverech, stáhněte si také Gen Připojení orConfig.ps1.

Na počítači, na kterém chcete nainstalovat rms Connector, spusťte RMS Připojení orSetup.exe s oprávněními správce.

Na úvodní stránce instalace služby Microsoft Rights Management Připojení or vyberte Nainstalovat konektor Microsoft Rights Management na počítači a potom klepněte na tlačítko Další.

Přečtěte si podmínky licenční smlouvy s koncovým uživatelem a přijměte je a klikněte na tlačítko Další.

Na stránce Ověřování vyberte cloudové prostředí, které odpovídá vašemu řešení. Například vyberte AzureCloud pro komerční nabídku Azure. V opačném případě vyberte jednu z následujících možností:

- AzureChinaCloud: Azure provozovaný společností 21Vianet

- AzureUSGovernment: Azure Government (GCC High/DoD)

- AzureUSGovernment2: Azure Government 2

- AzureUSGovernment3: Azure Government 3

Vyberte Přihlásit se a přihlaste se ke svému účtu. Ujistěte se, že zadáte přihlašovací údaje pro účet, který má dostatečná oprávnění ke konfiguraci služby RMS Connector.

Můžete použít účet, který má jedno z následujících oprávnění:

Globální správce vašeho tenanta: Účet, který je globálním správcem vašeho tenanta Microsoftu 365 nebo tenanta Microsoft Entra.

Globální správce Azure Rights Management: Účet v ID Microsoft Entra, který má přiřazenou roli globálního správce Azure RMS.

Správce konektoru Azure Rights Management: Účet v MICROSOFT Entra ID, kterému byla udělena práva k instalaci a správě konektoru RMS pro vaši organizaci.

Role globálního správce Azure Rights Management a role správce konektoru Azure Rights Management se přiřazují účtům pomocí rutiny Add-AipServiceRoleBased Správa istrator.

Poznámka:

Pokud jste implementovali ovládací prvky onboardingu, ujistěte se, že zadaný účet dokáže chránit obsah.

Pokud jste například omezili možnost chránit obsah na skupinu IT oddělení, musí být zde zadaný účet členem této skupiny. Pokud ne, zobrazí se chybová zpráva: Pokus o zjištění umístění služby pro správu a organizace selhal. Ujistěte se, že je pro vaši organizaci povolená služba Microsoft Rights Management.

Tip

Pokud chcete spustit konektor SLUŽBY RMS s nejnižšími oprávněními, vytvořte pro tento účel vyhrazený účet, který pak přiřadíte roli správce konektoru Azure RMS. Další informace najdete v tématu Vytvoření vyhrazeného účtu pro rms Connector.

Na poslední stránce průvodce proveďte následující kroky a klepněte na tlačítko Dokončit:

Pokud se jedná o první nainstalovaný konektor, nevybírejte možnost Spustit konzolu pro správu konektoru pro autorizaci serverů v tuto chvíli. Tuto možnost vyberete po instalaci druhého (nebo konečného) konektoru RMS. Místo toho spusťte průvodce znovu na alespoň jednom jiném počítači. Musíte nainstalovat minimálně dva konektory.

Pokud jste nainstalovali druhý (nebo konečný) konektor, vyberte Spustit konzolu správce konektoru a povolte servery.

Během procesu instalace konektoru RMS se ověří a nainstaluje veškerý požadovaný software, pokud ještě není k dispozici, Internetová informační služba (IIS) a software konektoru se nainstaluje a nakonfiguruje. Služba Azure RMS je také připravená na konfiguraci vytvořením následujících možností:

Prázdná tabulka serverů , které mají oprávnění používat konektor ke komunikaci s Azure RMS. Přidejte servery do této tabulky později.

Sada tokenů zabezpečení pro konektor, která autorizuje operace s Azure RMS. Tyto tokeny se stáhnou z Azure RMS a nainstalují se do místního počítače v registru. Jsou chráněny pomocí aplikačního programovacího rozhraní ochrany dat (DPAPI) a přihlašovacích údajů účtu místního systému.

Vytvoření vyhrazeného účtu pro rms Connector

Tento postup popisuje, jak vytvořit vyhrazený účet pro spuštění konektoru Azure RMS s nejnižšími možnými oprávněními, které můžete použít při přihlašování během instalace konektoru RMS.

Pokud jste to ještě neudělali, stáhněte a nainstalujte modul AIPService PowerShell. Další informace najdete v tématu Instalace modulu AIPService PowerShell.

Spusťte Windows PowerShell pomocí příkazu Spustit jako správce a připojte se ke službě ochrany pomocí příkazu Připojení-AipService:

Connect-AipService //provide Microsoft 365 tenant administratoror Azure RMS global administrator credentialsSpusťte příkaz Add-AipServiceRoleBased Správa istrator pomocí jednoho z následujících parametrů:

Add-AipServiceRoleBasedAdministrator -EmailAddress <email address> -Role"ConnectorAdministrator"Add-AipServiceRoleBasedAdministrator -ObjectId <object id> -Role"ConnectorAdministrator"Add-AipServiceRoleBasedAdministrator -SecurityGroupDisplayName <group Name> -Role"ConnectorAdministrator"Například spusťte:

Add-AipServiceRoleBasedAdministrator -EmailAddressmelisa@contoso.com -Role "ConnectorAdministrator"

I když tyto příkazy přiřazují roli správce konektoru, můžete místo toho použít také roli Globální Správa istrator.

Ověření instalace

Ověření, jestli jsou webové služby konektoru RMS funkční:

Ve webovém prohlížeči se připojte k http:// connectoraddress>/_wmcs/certification/servercertification.asmx a nahraďte <konektory> adresou serveru nebo názvem, na který je nainstalovaný konektor RMS< Connector.

Úspěšné připojení zobrazí stránku ServerCertificationWebService .

Ověření schopnosti uživatele číst nebo upravovat dokumenty chráněné službou RMS nebo AIP:

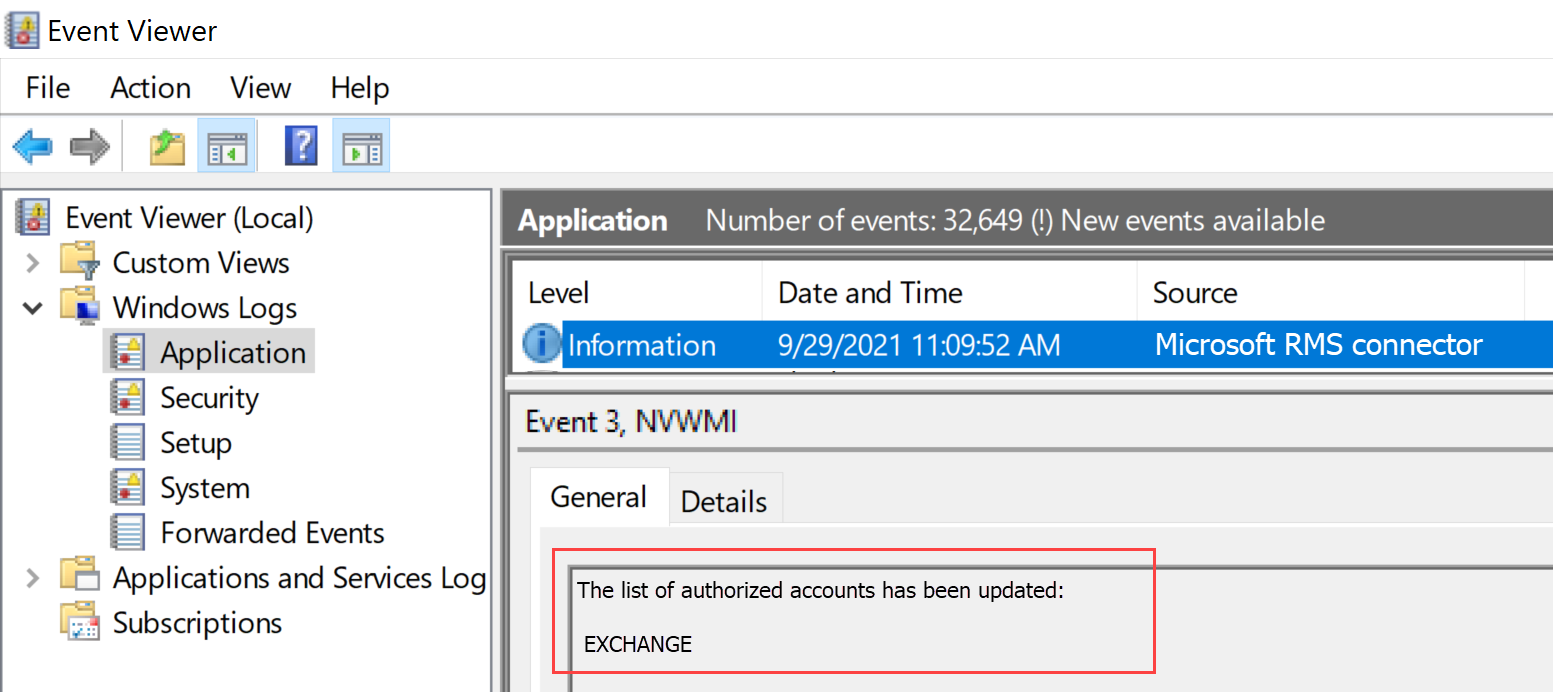

Na počítači služby RMS Connector otevřete Prohlížeč událostí a přejděte do protokolu systému Windows aplikací. Vyhledejte položku ze zdroje Připojení microsoft RMS s úrovní informací.

Položka by měla mít zprávu podobnou následující:

The list of authorized accounts has been updated

Pokud potřebujete odinstalovat konektor SLUŽBY RMS, odinstalujte ho na stránce nastavení systému nebo znovu spuštěním průvodce a výběrem možnosti odinstalace.

Pokud během instalace dojde k problémům, zkontrolujte protokol instalace: %LocalAppData%\Temp\Microsoft Rights Management connector_<date a time.log>.

Například instalační protokol může vypadat podobně jako C:\Users\Správa istrator\AppData\Local\Temp\Microsoft Rights Management connector_20170803110352.log.

Autorizace serverů pro použití služby RMS Connector

Po instalaci konektoru SLUŽBY RMS na nejméně dva počítače jste připraveni autorizovat servery a služby, které chcete používat konektor SLUŽBY RMS. Například servery se systémem Exchange Server 2013 nebo SharePoint Server 2013.

Pokud chcete definovat tyto servery, spusťte nástroj pro správu konektoru RMS a přidejte položky do seznamu povolených serverů. Tento nástroj můžete spustit, když vyberete Spustit konzolu pro správu konektoru a autorizujete servery na konci průvodce instalací konektoru Microsoft Rights Management, nebo ho můžete spustit odděleně od průvodce.

Při autorizaci těchtoserverůch

Serverům, které přidáte, jsou udělena zvláštní oprávnění. Všem účtům, které zadáte pro roli Exchange Serveru v konfiguraci konektoru, se udělí role superuživatele v Azure RMS, která jim dává přístup ke všemu obsahu pro tohoto tenanta RMS. Funkce superuživatele je v tomto okamžiku v případě potřeby automaticky povolená. Abyste se vyhnuli bezpečnostnímu riziku zvýšení oprávnění, dávejte pozor, abyste zadali jenom účty, které používají servery Exchange vaší organizace. Všem serverům nakonfigurovaným jako sharepointové servery nebo souborové servery, které používají FCI, jsou udělena běžná uživatelská oprávnění.

Jako jednu položku můžete přidat více serverů zadáním zabezpečení nebo distribuční skupiny služby Active Directory nebo účtu služby, který používá více než jeden server. Když použijete tuto konfiguraci, skupina serverů sdílí stejné certifikáty RMS a všechny jsou považovány za vlastníky obsahu, který některý z nich chránil. Pokud chcete minimalizovat režijní náklady na správu, doporučujeme tuto konfiguraci jedné skupiny použít místo jednotlivých serverů k autorizaci serverů Exchange nebo serverové farmy Služby SharePoint vaší organizace.

Na stránce Servery, které mají povoleno využívat stránku konektoru, vyberte Přidat.

Poznámka:

Autorizace serverů je ekvivalentní konfigurace v Azure RMS ke konfiguraci ad RMS ručního použití práv NTFS na ServerCertification.asmx pro účty počítačů služby nebo serveru a ruční udělení uživatelských super práv k účtům Exchange. Použití práv NTFS na ServerCertification.asmx se v konektoru nevyžaduje.

Přidání serveru do seznamu povolených serverů

Na stránce Povolit serveru využívat stránku konektoru zadejte název objektu nebo vyhledejte objekt, který chcete autorizovat.

Je důležité autorizovat správný objekt. Aby server používal konektor, musí být pro autorizaci vybraný účet, na kterém běží místní služba (například Exchange nebo SharePoint). Pokud je například služba spuštěná jako nakonfigurovaný účet služby, přidejte do seznamu název tohoto účtu služby. Pokud je služba spuštěná jako místní systém, přidejte název objektu počítače (například SERVERNAME$). Osvědčeným postupem je vytvořit skupinu obsahující tyto účty a místo názvů jednotlivých serverů zadat skupinu.

Další informace o různých rolích serveru:

Pro servery se systémem Exchange: Je nutné zadat skupinu zabezpečení a můžete použít výchozí skupinu (Servery Exchange), kterou Exchange automaticky vytvoří a udržuje všechny servery Exchange v doménové struktuře.

Pro servery, na kterých běží SharePoint:

Pokud je server SharePointu 2010 nakonfigurovaný tak, aby běžel jako místní systém (nepoužívá účet služby), ručně vytvořte ve službě Doména služby Active Directory Services skupinu zabezpečení a přidejte objekt názvu počítače pro server v této konfiguraci do této skupiny.

Pokud je server SharePointu nakonfigurovaný tak, aby používal účet služby (doporučený postup pro SharePoint 2010 a jedinou možnost pro SharePoint 2016 a SharePoint 2013), postupujte takto:

Přidejte účet služby, který spouští službu Centrální Správa sharepointu, aby bylo možné nakonfigurovat SharePoint z konzoly správce.

Přidejte účet nakonfigurovaný pro fond sharepointových aplikací.

Tip

Pokud se tyto dva účty liší, zvažte vytvoření jedné skupiny, která obsahuje oba účty, aby se minimalizovaly režijní náklady na správu.

Pro souborové servery, které používají infrastrukturu klasifikace souborů, přidružené služby běží jako účet místního systému, takže musíte autorizovat účet počítače pro souborové servery (například SERVERNAME$) nebo skupinu, která obsahuje tyto účty počítačů.

Po dokončení přidávání serverů do seznamu klikněte na Tlačítko Zavřít.

Pokud jste to ještě neudělali, musíte teď nakonfigurovat vyrovnávání zatížení pro servery, které mají nainstalovaný konektor RMS, a zvážit, jestli se má použít HTTPS pro připojení mezi těmito servery a servery, které jste právě autorizovali.

Konfigurace vyrovnávání zatížení a vysoké dostupnosti

Po instalaci druhé nebo poslední instance konektoru RMS definujte název serveru ADRESY URL konektoru a nakonfigurujte systém vyrovnávání zatížení.

Název serveru adresy URL konektoru může být libovolný název pod oborem názvů, který řídíte. Můžete například vytvořit položku v systému DNS pro rmsconnector.contoso.com a tuto položku nakonfigurovat tak, aby používala IP adresu ve vašem systému vyrovnávání zatížení. Pro tento název nejsou žádné zvláštní požadavky a není nutné ho konfigurovat na samotných serverech konektorů. Pokud vaše servery Exchange a SharePoint nebudou komunikovat s konektorem přes internet, nemusí se tento název překládat na internetu.

Důležité

Doporučujeme, abyste po nakonfigurování serverů Exchange nebo SharePoint na používání konektoru tento název nezměnili, protože je nutné tyto servery vymazat ze všech konfigurací IRM a pak je znovu nakonfigurovat.

Jakmile se název vytvoří v DNS a nakonfiguruje se pro IP adresu, nakonfigurujte pro tuto adresu vyrovnávání zatížení, které směruje provoz na servery konektoru. K tomuto účelu můžete použít jakýkoli nástroj pro vyrovnávání zatížení na základě PROTOKOLU IP, který zahrnuje funkci vyrovnávání zatížení sítě (NLB) ve Windows Serveru. Další informace najdete v tématu Průvodce nasazením vyrovnávání zatížení.

Ke konfiguraci clusteru nlB použijte následující nastavení:

Porty: 80 (pro HTTP) nebo 443 (pro HTTPS)

Další informace o tom, jestli použít PROTOKOL HTTP nebo HTTPS, najdete v další části.

Spřažení: Žádné

Metoda distribuce: Equal

Tento název, který definujete pro systém s vyrovnáváním zatížení (pro servery se službou RMS Connector), je název konektoru RMS vaší organizace, který použijete později, když nakonfigurujete místní servery tak, aby používaly Azure RMS.

Konfigurace konektoru RMS pro použití PROTOKOLU HTTPS

Poznámka:

Tento krok konfigurace je volitelný, ale doporučuje se pro další zabezpečení.

I když je použití protokolu TLS nebo SSL pro konektor RMS volitelné, doporučujeme ho pro libovolnou službu citlivou na zabezpečení založenou na protokolu HTTP. Tato konfigurace ověřuje servery, na kterých je konektor spuštěný, na serverech Exchange a SharePointu, které konektor používají. Kromě toho se šifrují všechna data odesílaná z těchto serverů do konektoru.

Pokud chcete službě RMS Connector povolit používání protokolu TLS, nainstalujte na každý server, na kterém běží konektor RMS, ověřovací certifikát serveru, který obsahuje název, který používáte pro konektor. Pokud je například název vašeho konektoru RMS, který jste definovali v DNS , rmsconnector.contoso.com, nasaďte ověřovací certifikát serveru, který obsahuje rmsconnector.contoso.com v předmětu certifikátu jako běžný název. Nebo jako hodnotu DNS zadejte rmsconnector.contoso.com v alternativním názvu certifikátu. Certifikát nemusí obsahovat název serveru. Potom ve službě IIS vytvořte vazbu tohoto certifikátu na výchozí web.

Pokud používáte možnost HTTPS, ujistěte se, že všechny servery, na kterých běží konektor, mají platný ověřovací certifikát serveru, který je zřetěděný s kořenovou certifikační autoritou, kterou důvěřují servery Exchange a SharePoint. Pokud navíc certifikační autorita (CA), která vydala certifikáty pro servery konektoru, publikuje seznam odvolaných certifikátů (CRL), musí být servery Exchange a SharePoint schopny stáhnout tento seznam odvolaných certifikátů.

Tip

Následující informace a zdroje informací vám pomůžou vyžádat a nainstalovat ověřovací certifikát serveru a vytvořit vazbu tohoto certifikátu na výchozí web ve službě IIS:

Pokud k nasazení těchto ověřovacích certifikátů serveru používáte službu AD CS (Active Directory Certificate Services) a certifikační autoritu (CA), můžete duplikovat a pak použít šablonu certifikátu webového serveru. Tato šablona certifikátu používá v požadavku na název subjektu certifikátu, což znamená, že při vyžádání certifikátu můžete zadat plně kvalifikovaný název domény názvu konektoru SLUŽBY RMS pro název subjektu certifikátu nebo alternativní název subjektu certifikátu.

Pokud používáte samostatnou certifikační autoritu nebo si tento certifikát koupíte od jiné společnosti, přečtěte si téma Konfigurace certifikátů internetových serverů (IIS 7) v knihovně dokumentace k webovému serveru (IIS) na webu TechNet.

Pokud chcete nakonfigurovat službu IIS tak, aby používala certifikát, přečtěte si téma Přidání vazby na web (IIS 7) v knihovně dokumentace k webovému serveru (IIS) na webu TechNet.

Konfigurace konektoru SLUŽBY RMS pro webový proxy server

Pokud jsou vaše servery konektorů nainstalovány v síti, která nemá přímé připojení k internetu a vyžaduje ruční konfiguraci webového proxy serveru pro odchozí přístup k internetu, musíte nakonfigurovat registr na těchto serverech pro rms Connector.

Konfigurace konektoru SLUŽBY RMS pro použití webového proxy serveru

Na každém serveru, na kterém běží rms Connector, otevřete editor registru, například Regedit.

Přejděte na HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\AADRM\Připojení or

Přidejte řetězcovou hodnotu ProxyAddress a potom nastavte Data pro tuto hodnotu na hodnotu http://< MyProxyDomainOrIPaddress>:<MyProxyPort>

Příklad: https://proxyserver.contoso.com:8080

Zavřete editor registru a restartujte server nebo spusťte příkaz IISReset pro restartování služby IIS.

Instalace nástroje pro správu služby RMS Connector na počítačích pro správu

Nástroj pro správu služby RMS Connector můžete spustit z počítače, který nemá nainstalovaný konektor SLUŽBY RMS, pokud tento počítač splňuje následující požadavky:

Fyzický nebo virtuální počítač s Windows Serverem 2019, 2016, 2012 nebo Windows Serverem 2012 R2 (všechny edice), Windows 11, Windows 10, Windows 8.1, Windows 8.

Alespoň 1 GB paměti RAM.

Minimálně 64 GB místa na disku.

Alespoň jedno síťové rozhraní.

Přístup k internetu přes bránu firewall (nebo webový proxy server)

.NET 4.7.2

Chcete-li nainstalovat nástroj pro správu konektoru RMS, spusťte následující soubor pro 64bitový počítač: RMS Připojení orSetup.exe

Pokud jste tyto soubory ještě nestáhli, můžete to udělat z webu Stažení softwaru společnosti Microsoft.

Další informace najdete v tématu Požadavky pro rms Connector.

Aktualizace instalace služby RMS Connector

Instalace nové verze služby RMS Connector automaticky odinstaluje všechny starší verze a nainstaluje požadované rozhraní .NET 4.7.2. Pokud narazíte na nějaké problémy, pomocí následujících pokynů ručně odinstalujte předchozí verzi a nainstalujte .NET 4.7.2.

Na počítači s konektorem RMS použijte stránku Nastavení aplikací a funkcí k odinstalaci služby Microsoft Rights Management Připojení or.

Ve starších systémech můžete najít možnosti zrušení instalace na stránce Ovládací panely > Program a funkce.

Pomocí průvodce odinstalujte konektor Microsoft Rights Management a vyberte Dokončit na konci.

Ověřte, že je na počítači nainstalovaný .NET 4.7.2. Další informace naleznete v tématu Postupy: Určení, které verze rozhraní .NET Framework jsou nainstalovány.

Pokud potřebujete, stáhněte a nainstalujte .NET verze 4.7.2.

Po zobrazení výzvy restartujte počítač a pokračujte v instalaci nové verze služby RMS Connector.

Vynucení protokolu TLS 1.2 pro azure RMS Připojení or

Microsoft zakáže starší nezabezpečené protokoly TLS, včetně protokolů TLS 1.0 a TLS 1.1 ve službě RMS Ve výchozím nastavení 1. března 2022. Pokud se chcete na tuto změnu připravit, možná budete chtít vypnout podporu těchto starších protokolů na serverech služby RMS Připojení or a zajistit, aby systém dál fungoval podle očekávání.

Tato část popisuje kroky k zakázání protokolu TLS (Transport Layer Security) 1.0 a 1.1 na serverech služby RMS Připojení or a vynucení použití protokolu TLS 1.2.

Vypněte protokol TLS 1.0 a 1.1 a vynuťte použití protokolu TLS 1.2.

Ujistěte se, že rozhraní .NET Framework na počítači služby RMS Připojení or je verze 4.7.2. Další informace naleznete v rozhraní .NET Framework verze 4.7.2.

Stáhněte a nainstalujte nejnovější dostupnou verzi služby RMS Připojení or. Další informace najdete v tématu Instalace služby RMS Connector.

Restartujte servery služby RMS Připojení or a otestujte funkčnost Připojení rms. Ujistěte se například, že místní uživatelé SLUŽBY RMS budou moct číst šifrované dokumenty.

Další informace naleznete v tématu:

- Nastavení registru TLS (Transport Layer Security)

- Zakázání protokolu TLS 1.0 a 1.1 pro Microsoft 365

Ověření využití protokolu TLS 1.2 (pokročilé)

Tento postup poskytuje příklad, jak ověřit, že se používá protokol TLS 1.2, a vyžaduje předchozí znalosti fiddleru.

Stáhněte a nainstalujte Fiddler na počítač rms Připojení or.

Otevřete Fiddler a otevřete nástroje pro správu microsoft RMS Připojení.

Vyberte Přihlásit se, i když se k dokončení ověření ve skutečnosti nemusíte přihlašovat.

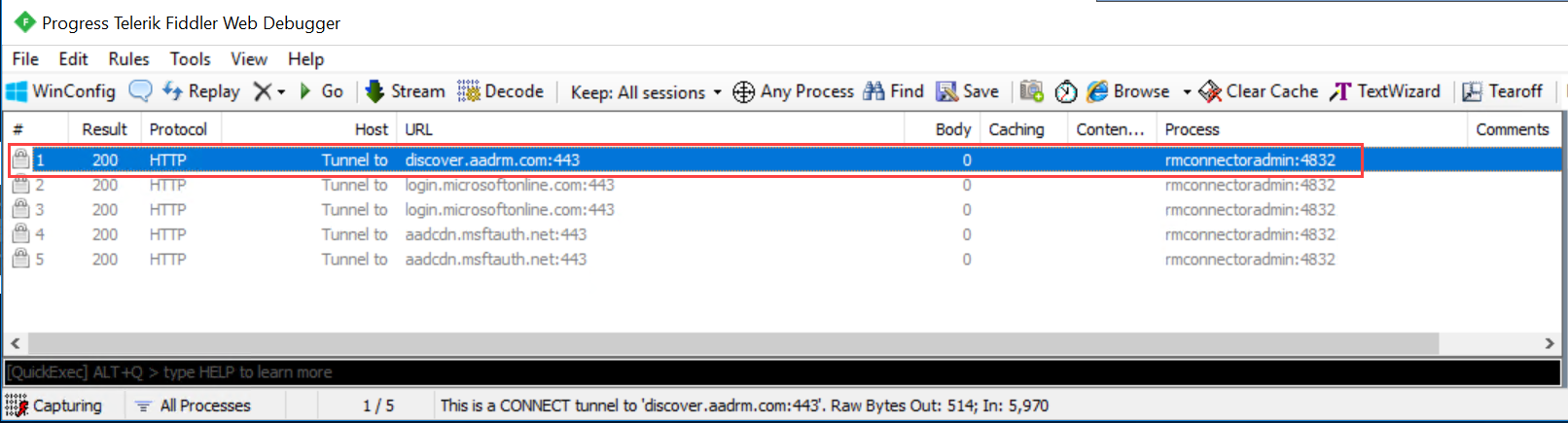

V okně Fiddler na levé straně najděte proces msconnectoradmin . Tento proces by se měl pokoušet navázat zabezpečené připojení s discover.aadrm.com.

Příklad:

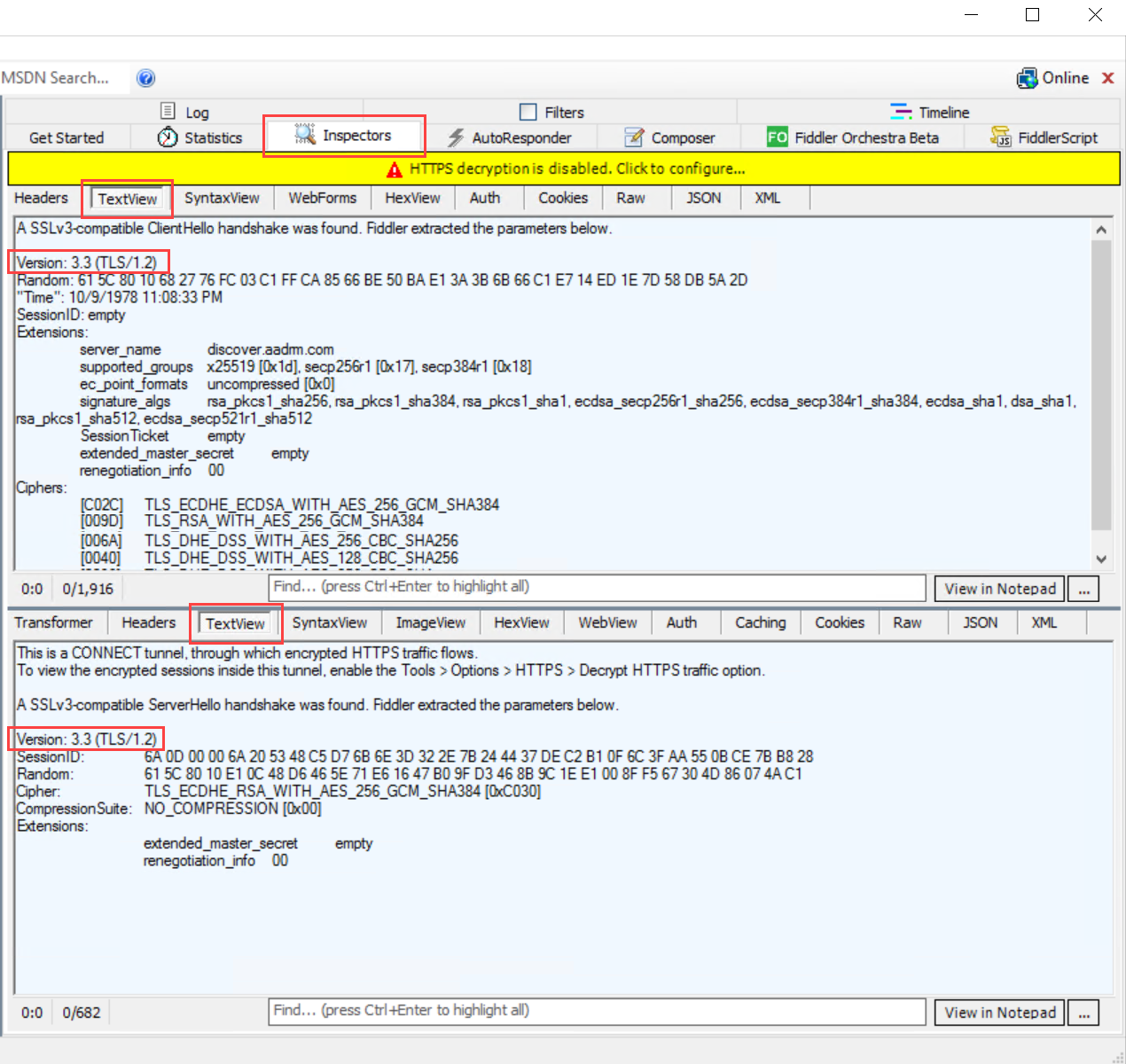

V okně Fiddler na pravé straně vyberte kartu Inspektory a zobrazte karty Textové zobrazení pro požadavek i odpověď.

Na těchto kartách si všimněte, že komunikace se provádí pomocí protokolu TLS 1.2. Příklad:

Ruční vynucení použití protokolu TLS 1.2

Pokud potřebujete ručně vynutit použití protokolu TLS 1.2, vypněte využití pro všechny starší verze, spusťte na počítači konektoru RMS následující skript PowerShellu.

Upozornění

Použití skriptu v této části vypne komunikaci před protokolem TLS 1.2 pro jednotlivé počítače. Pokud jiné služby na počítači vyžadují protokol TLS 1.0 nebo 1.2, může tento skript narušit funkčnost těchto služeb.

$ProtocolList = @("SSL 2.0", "SSL 3.0", "TLS 1.0", "TLS 1.1", "TLS 1.2")

$ProtocolSubKeyList = @("Client", "Server")

$DisabledByDefault = "DisabledByDefault"

$Enabled = "Enabled"

$registryPath = "HKLM:\\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\"

foreach ($Protocol in $ProtocolList) {

foreach ($key in $ProtocolSubKeyList) {

$currentRegPath = $registryPath + $Protocol + "\" + $key

Write-Host " Current Registry Path $currentRegPath"

if (!(Test-Path $currentRegPath)) {

Write-Host "creating the registry"

New-Item -Path $currentRegPath -Force | out-Null

}

if ($Protocol -eq "TLS 1.2") {

Write-Host "Working for TLS 1.2"

New-ItemProperty -Path $currentRegPath -Name $DisabledByDefault -Value "0" -PropertyType DWORD -Force | Out-Null

New-ItemProperty -Path $currentRegPath -Name $Enabled -Value "1" -PropertyType DWORD -Force | Out-Null

}

else {

Write-Host "Working for other protocol"

New-ItemProperty -Path $currentRegPath -Name $DisabledByDefault -Value "1" -PropertyType DWORD -Force | Out-Null

New-ItemProperty -Path $currentRegPath -Name $Enabled -Value "0" -PropertyType DWORD -Force | Out-Null

}

}

}

Další kroky

Teď, když je konektor RMS nainstalovaný a nakonfigurovaný, jste připraveni nakonfigurovat místní servery tak, aby ho používaly. Přejděte na Konfigurace serverů pro konektor Microsoft Rights Management.