Použití spravovaných identit pro přístup k certifikátům služby Azure Key Vault

Spravované identity, které poskytuje Microsoft Entra ID, umožňují vaší instanci služby Azure Front Door bezpečně přistupovat k dalším prostředkům chráněným Microsoft Entra, jako je Azure Key Vault, bez nutnosti spravovat přihlašovací údaje. Další informace najdete v tématu, které vysvětluje, co jsou spravované identity pro prostředky Azure.

Poznámka:

Podpora spravované identity ve službě Azure Front Door je omezená na přístup ke službě Azure Key Vault. Nejde ho použít k ověření ze služby Front Door k původu, jako je blob storage nebo web apps.

Po povolení spravované identity pro Azure Front Door a udělení potřebných oprávnění službě Azure Key Vault bude služba Front Door používat spravovanou identitu pro přístup k certifikátům. Bez těchtooprávněních Pokud je spravovaná identita zakázaná, Azure Front Door se vrátí k použití původní nakonfigurované aplikace Microsoft Entra, která se nedoporučuje a bude v budoucnu zastaralá.

Azure Front Door podporuje dva typy spravovaných identit:

- Identita přiřazená systémem: Tato identita je svázaná s vaší službou a je odstraněna, pokud je služba odstraněna. Každá služba může mít pouze jednu identitu přiřazenou systémem.

- Identita přiřazená uživatelem: Jedná se o samostatný prostředek Azure, který je možné přiřadit vaší službě. Každá služba může mít více identit přiřazených uživatelem.

Spravované identity jsou specifické pro tenanta Microsoft Entra, kde je vaše předplatné Azure hostované. Pokud se předplatné přesune do jiného adresáře, musíte identitu znovu vytvořit a znovu nakonfigurovat.

Přístup ke službě Azure Key Vault můžete nakonfigurovat pomocí řízení přístupu na základě role (RBAC) nebo zásad přístupu.

Požadavky

Před nastavením spravované identity pro Azure Front Door se ujistěte, že máte profil Azure Front Door Standard nebo Premium. Pokud chcete vytvořit nový profil, přečtěte si téma Vytvoření služby Azure Front Door.

Povolení spravované identity

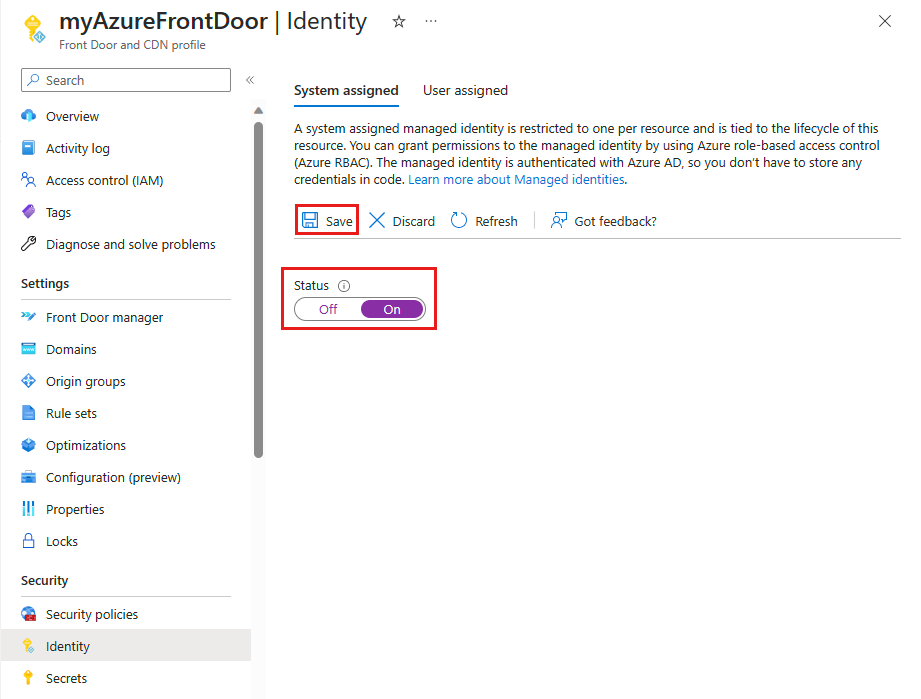

Přejděte do existujícího profilu služby Azure Front Door. V nabídce vlevo vyberte Identitav části Zabezpečení .

Zvolte spravovanou identitu přiřazenou systémem nebo přiřazenou uživatelem.

Přiřazený systém – spravovaná identita svázaná s životním cyklem profilu služby Azure Front Door, která se používá pro přístup ke službě Azure Key Vault.

Přiřazený uživatel – Samostatný prostředek spravované identity s vlastním životním cyklem, který se používá k ověření ve službě Azure Key Vault.

Přiřazená systémem

Přepněte stavna Zapnuto a vyberte Uložit.

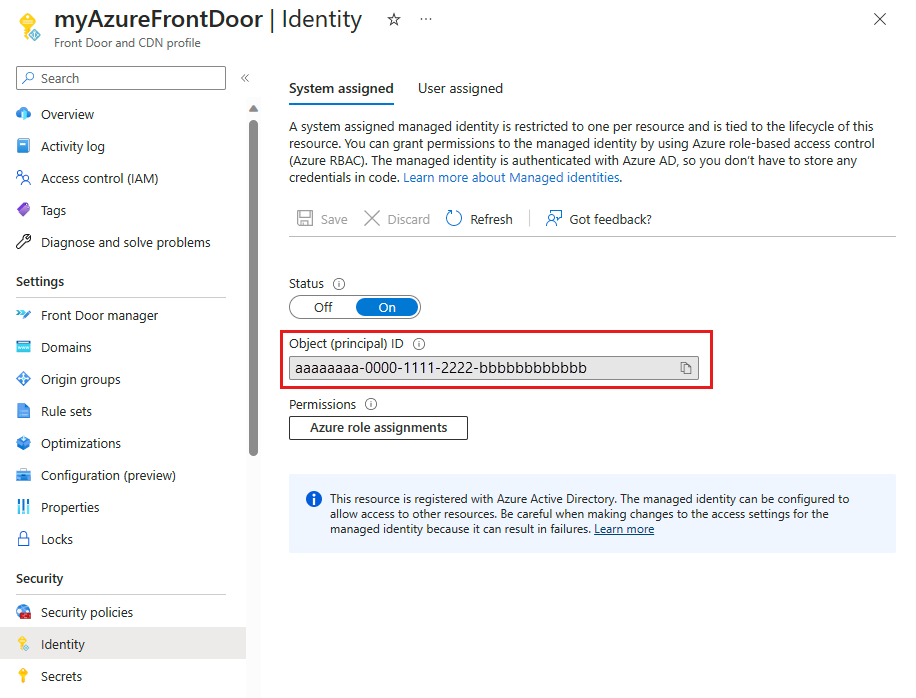

Po zobrazení výzvy potvrďte vytvoření spravované identity systému pro váš profil služby Front Door tak , že po zobrazení výzvy vyberete Ano .

Po vytvoření a registraci pomocí ID Microsoft Entra pomocí ID objektu (objektu) udělte službě Azure Front Door přístup k vaší službě Azure Key Vault.

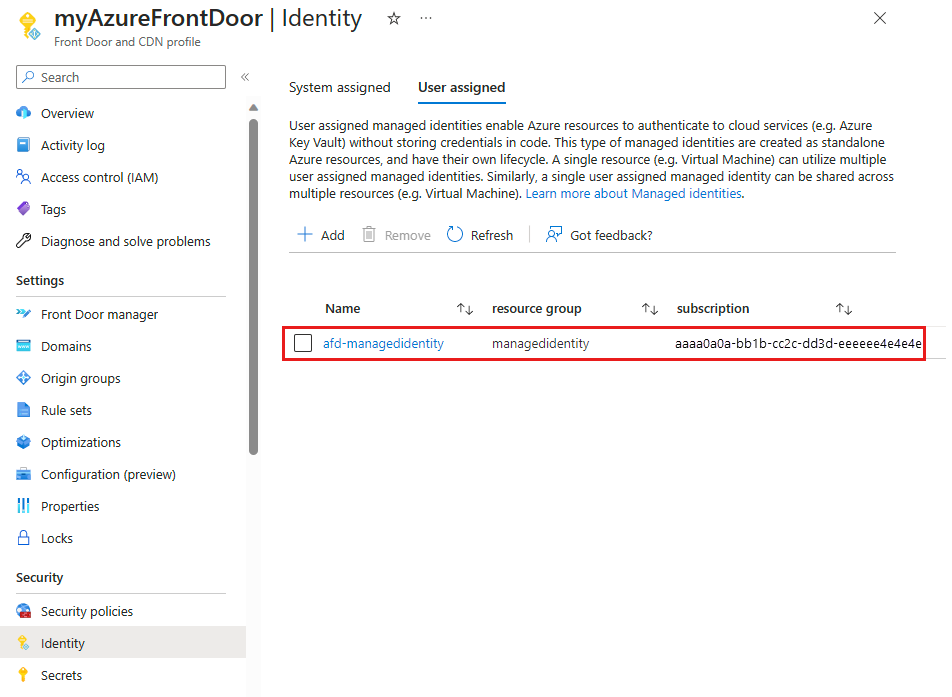

Přiřazená uživatelem

Pokud chcete použít spravovanou identitu přiřazenou uživatelem, musíte mít vytvořenou identitu. Pokyny k vytvoření nové identity najdete v tématu Vytvoření spravované identity přiřazené uživatelem.

Na kartě Přiřazené uživatelem vyberte + Přidat a přidejte spravovanou identitu přiřazenou uživatelem.

Vyhledejte a vyberte spravovanou identitu přiřazenou uživatelem. Potom ho vyberte Přidat a připojte ho k profilu služby Azure Front Door.

Název vybrané spravované identity přiřazené uživatelem se zobrazí v profilu služby Azure Front Door.

Konfigurace přístupu ke službě Key Vault

Přístup ke službě Azure Key Vault můžete nakonfigurovat pomocí některé z následujících metod:

- Řízení přístupu na základě role (RBAC) – poskytuje jemně odstupňované řízení přístupu pomocí Azure Resource Manageru.

- Zásady přístupu – Používá nativní řízení přístupu ke službě Azure Key Vault.

Další informace najdete v tématu Řízení přístupu na základě role v Azure (Azure RBAC) vs. zásady přístupu.

Řízení přístupu na základě role (RBAC)

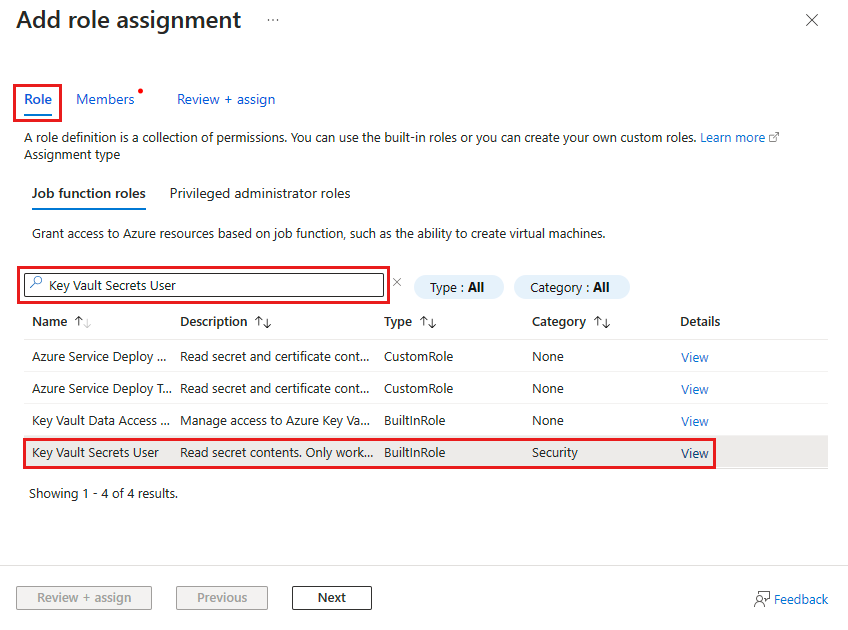

Přejděte do služby Azure Key Vault. V nabídce Nastavení vyberte Řízení přístupu (IAM) a pak vyberte + Přidat a zvolte Přidat přiřazení role.

Na stránce Přidat přiřazení role vyhledejte uživatele tajného klíče služby Key Vault a vyberte ho z výsledků hledání.

Přejděte na kartu Členové , vyberte Spravovaná identita a pak vyberte + Vybrat členy.

Zvolte spravovanou identitu přiřazenou systémem nebo přiřazenou uživatelem přidruženou k vaší službě Azure Front Door a pak vyberte Vybrat.

Výběrem možnosti Zkontrolovat a přiřadit dokončete přiřazení role.

Zásady přístupu

Přejděte do služby Azure Key Vault. V části Nastavení vyberte Zásady přístupu a pak vyberte + Vytvořit.

Na stránce Vytvořit zásadu přístupu přejděte na kartu Oprávnění. V části Oprávnění k tajným kódům vyberte Seznam a Získat. Pak výběrem možnosti Další přejděte na kartu objektu zabezpečení.

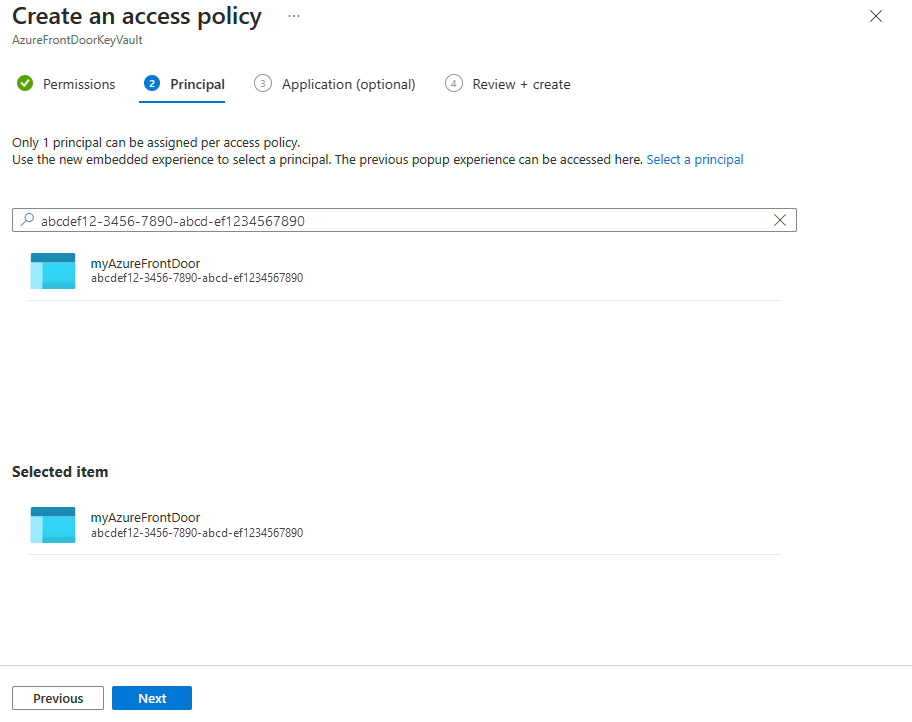

Na kartě Objekt zabezpečení zadejte ID objektu (objektu zabezpečení) spravované identity přiřazené systémem nebo název spravované identity přiřazené uživatelem. Pak vyberte Zkontrolovat a vytvořit. Karta Aplikace se přeskočí, protože je automaticky vybraná služba Azure Front Door.

Zkontrolujte nastavení zásad přístupu a výběrem možnosti Vytvořit dokončete zásady přístupu.

Ověření přístupu

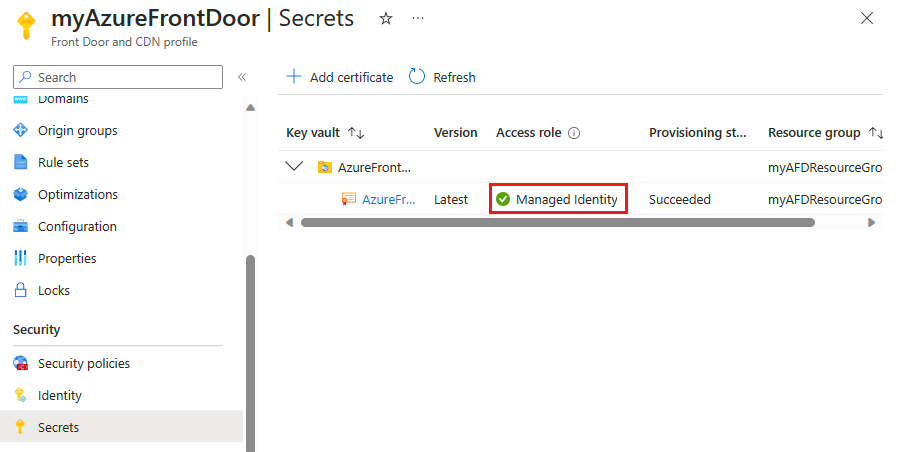

Přejděte do profilu služby Azure Front Door, kde jste povolili spravovanou identitu, a v části Zabezpečení vyberte tajné kódy.

Ověřte, že se spravovaná identita zobrazí ve sloupci Role Access pro certifikát použitý ve službě Front Door. Pokud spravovanou identitu nastavujete poprvé, přidejte do služby Front Door certifikát, abyste tento sloupec viděli.

Další kroky

- Přečtěte si další informace o kompletním šifrování TLS.

- Zjistěte, jak nakonfigurovat HTTPS pro vlastní doménu služby Azure Front Door.