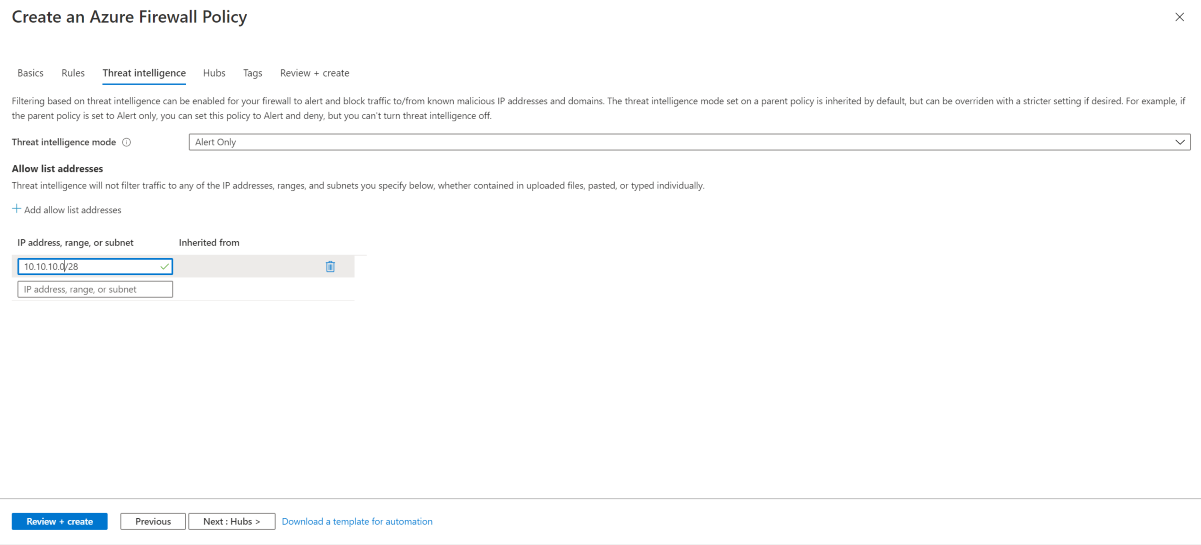

Konfigurace analýzy hrozeb ve službě Azure Firewall

Filtrování na základě analýzy hrozeb je možné nakonfigurovat pro zásady služby Azure Firewall tak, aby upozorňovaly a odepíraly provoz ze známých škodlivých IP adres a domén. Zdrojem těchto IP adres a domén je kanál analýzy hrozeb Microsoftu. Intelligent Security Graph využívá analýzu hrozeb Microsoftu a používá ji několik služeb, včetně Microsoft Defenderu pro cloud.

Pokud jste nakonfigurovali filtrování na základě analýzy hrozeb, související pravidla se zpracovávají před jakýmkoli z pravidel překladu adres (NAT), síťových pravidel nebo pravidel aplikace.

Režim analýzy hrozeb

Analýzu hrozeb můžete nakonfigurovat v jednom ze tří režimů popsaných v následující tabulce. Ve výchozím nastavení je filtrování na základě analýzy hrozeb povolené v režimu upozornění.

| Režim | Popis |

|---|---|

Off |

Funkce analýzy hrozeb není pro vaši bránu firewall povolená. |

Alert only |

Budete dostávat upozornění s vysokou spolehlivostí pro provoz procházející bránou firewall do nebo ze známých škodlivých IP adres a domén. |

Alert and deny |

Provoz je zablokovaný a při zjištění provozu přes bránu firewall nebo ze známých škodlivých IP adres a domén obdržíte upozornění s vysokou spolehlivostí. |

Poznámka:

Režim analýzy hrozeb se dědí z nadřazených zásad do podřízených zásad. Podřízené zásady musí být nakonfigurované se stejným nebo přísnějším režimem než nadřazené zásady.

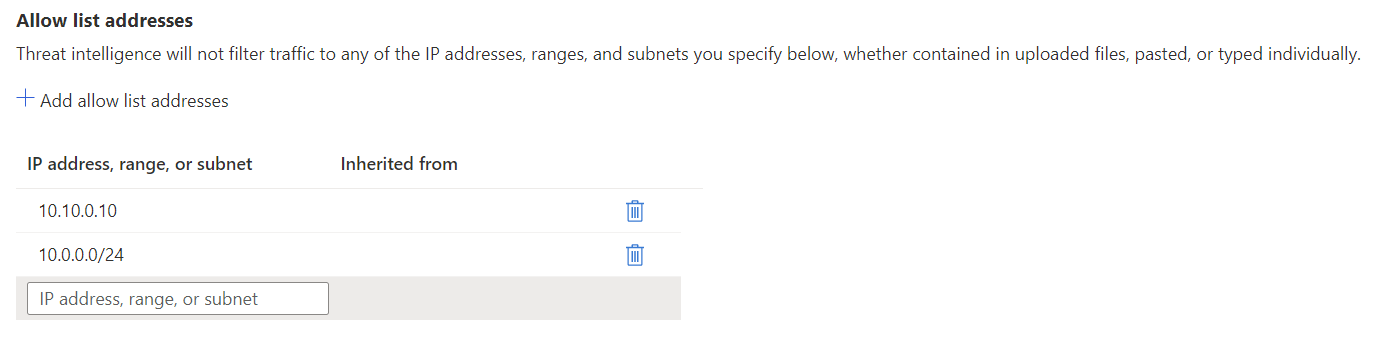

Adresy seznamu povolených

Analýza hrozeb může aktivovat falešně pozitivní výsledky a blokovat provoz, který je skutečně platný. Můžete nakonfigurovat seznam povolených IP adres, aby analýza hrozeb nefiltruje žádné adresy, rozsahy nebo podsítě, které zadáte.

Seznam povolených položek můžete aktualizovat několika položkami najednou tak, že nahrajete soubor CSV. Soubor CSV může obsahovat pouze IP adresy a rozsahy. Soubor nemůže obsahovat nadpisy.

Poznámka:

Adresy povolených analýz hrozeb se dědí z nadřazených zásad do podřízených zásad. Všechny IP adresy nebo rozsahy přidané do nadřazené zásady budou platit i pro všechny podřízené zásady.

Protokoly

Následující výňatek protokolu ukazuje aktivované pravidlo odchozího provozu na škodlivý web:

{

"category": "AzureFirewallNetworkRule",

"time": "2018-04-16T23:45:04.8295030Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallThreatIntelLog",

"properties": {

"msg": "HTTP request from 10.0.0.5:54074 to somemaliciousdomain.com:80. Action: Alert. ThreatIntel: Bot Networks"

}

}

Testování

Odchozí testování – Upozornění odchozího provozu by měla být výjimečným výskytem, protože to znamená, že vaše prostředí bylo ohroženo. Aby bylo možné otestovat odchozí upozornění, vytvořil se testovací plně kvalifikovaný název domény, který aktivuje výstrahu. Používá se

testmaliciousdomain.eastus.cloudapp.azure.compro odchozí testy.Příchozí testování – Můžete očekávat, že se budou zobrazovat upozornění na příchozí provoz, pokud jsou v bráně firewall nakonfigurovaná pravidla DNAT. To platí i v případě, že pravidlo DNAT povoluje pouze konkrétní zdroje a provoz je jinak odepřen. Azure Firewall na všechny známé skenery portů nezapozoruje. pouze na skenerech, o kterých je známo, že se také podílejí na škodlivé aktivitě.

Další kroky

- Kontrola sestavy Microsoft Security Intelligence