Zabezpečený provoz směřující do privátních koncových bodů ve službě Azure Virtual WAN

Poznámka:

Tento článek se týká pouze zabezpečeného virtuálního centra. Pokud chcete zkontrolovat provoz směřující do privátních koncových bodů pomocí služby Azure Firewall ve virtuální síti centra, přečtěte si téma Použití služby Azure Firewall ke kontrole provozu směřujícího do privátního koncového bodu.

Privátní koncový bod Azure je základním stavebním blokem pro Azure Private Link. Privátní koncové body umožňují prostředkům Azure nasazeným ve virtuální síti komunikovat soukromě s prostředky privátního propojení.

Privátní koncové body umožňují prostředkům přístup ke službě Private Link nasazené ve virtuální síti. Přístup k privátnímu koncovému bodu prostřednictvím partnerského vztahu virtuální sítě a místních síťových připojení rozšiřuje možnosti připojení.

Možná budete muset filtrovat provoz z klientů místně nebo v Azure určených ke službám vystaveným prostřednictvím privátních koncových bodů v připojené virtuální síti Virtual WAN. Tento článek vás provede touto úlohou pomocí zabezpečeného virtuálního centra se službou Azure Firewall jako poskytovatelem zabezpečení.

Azure Firewall filtruje provoz pomocí některé z následujících metod:

- Plně kvalifikovaný název domény v pravidlech sítě pro protokoly TCP a UDP

- Plně kvalifikovaný název domény v pravidlech aplikace pro HTTP, HTTPS a MSSQL.

- Zdrojové a cílové IP adresy, port a protokol s využitím pravidel sítě

Pravidla aplikací se preferují před síťovými pravidly pro kontrolu provozu směřujícího do privátních koncových bodů, protože azure Firewall vždy směruje provoz SNAT s pravidly aplikace. SNAT se doporučuje při kontrole provozu směřujícího do privátního koncového bodu z důvodu omezení popsaného tady: Co je privátní koncový bod?. Pokud místo toho plánujete používat pravidla sítě, doporučujeme nakonfigurovat službu Azure Firewall tak, aby vždy prováděla SNAT: Rozsahy privátních IP adres služby Azure Firewall SNAT.

Microsoft spravuje zabezpečené virtuální rozbočovače, které není možné propojit s Privátní DNS zónou. To je nutné k překladu plně kvalifikovaného názvu domény prostředku privátního propojení na odpovídající IP adresu privátního koncového bodu.

Filtrování plně kvalifikovaného názvu domény SQL se podporuje jenom v režimu proxy (port 1433). Režim proxy serveru může mít za následek vyšší latenci v porovnání s přesměrováním. Pokud chcete pokračovat v používání režimu přesměrování, což je výchozí nastavení pro klienty připojující se v Rámci Azure, můžete v pravidlech sítě brány firewall filtrovat přístup pomocí plně kvalifikovaného názvu domény.

Filtrování provozu pomocí pravidel sítě nebo aplikací ve službě Azure Firewall

Následující kroky umožňují službě Azure Firewall filtrovat provoz pomocí pravidel sítě (FQDN nebo IP adres) nebo pravidel aplikace:

Pravidla sítě:

Nasaďte virtuální počítač pro předávání DNS ve virtuální síti připojené k zabezpečenému virtuálnímu centru a propojíte se s Privátní DNS Zónami hostujícími typy záznamů A pro privátní koncové body.

Nakonfigurujte vlastní servery DNS pro virtuální sítě připojené k zabezpečenému virtuálnímu centru:

- Síťová pravidla založená na plně kvalifikovaném názvu domény – nakonfigurujte vlastní nastavení DNS tak, aby odkazovali na IP adresu virtuálního počítače pro předávání DNS, a povolte proxy serveru DNS v zásadách brány firewall přidružených ke službě Azure Firewall. Povolení proxy serveru DNS se vyžaduje, pokud chcete v pravidlech sítě filtrovat plně kvalifikovaný název domény.

- Pravidla sítě založená na IP adresách – vlastní nastavení DNS popsaná v předchozím bodu jsou volitelná. Vlastní servery DNS můžete nakonfigurovat tak, aby odkazovali na privátní IP adresu virtuálního počítače pro předávání DNS.

V závislosti na konfiguraci zvolené v kroku 2 nakonfigurujte místní servery DNS tak, aby předávaly dotazy DNS pro veřejné zóny DNS privátních koncových bodů na privátní IP adresu brány Azure Firewall nebo virtuálního počítače pro předávání DNS.

Nakonfigurujte pravidlo sítě podle potřeby v zásadách brány firewall přidružených ke službě Azure Firewall. Pokud používáte pravidlo založené na IP adrese, zvolte IP adresy typu cíle a nakonfigurujte IP adresu privátního koncového bodu jako cíl. V případě pravidel sítě založených na plně kvalifikovaném názvu domény zvolte plně kvalifikovaný název domény typu cíle a nakonfigurujte veřejný plně kvalifikovaný název domény prostředku privátního propojení jako cíl.

Přejděte k zásadám brány firewall přidruženým ke službě Azure Firewall nasazené v zabezpečeném virtuálním centru. Vyberte rozsahy privátních IP adres (SNAT) a vyberte možnost vždy provádět SNAT.

Pravidla aplikace:

V případě pravidel aplikace platí kroky 1. až 3. z předchozí části. Pro vlastní konfiguraci serveru DNS můžete buď zvolit použití služby Azure Firewall jako proxy serveru DNS, nebo přímo odkazovat na virtuální počítač pro předávání DNS.

Nakonfigurujte pravidlo aplikace podle potřeby v zásadách brány firewall přidružených ke službě Azure Firewall. Jako cíl zvolte plně kvalifikovaný název domény cílového typu a veřejný plně kvalifikovaný název domény prostředku privátního propojení.

Nakonec a bez ohledu na typ pravidel nakonfigurovaných ve službě Azure Firewall se ujistěte, že jsou v podsítích, kde jsou nasazené privátní koncové body, povolené zásady sítě (aspoň pro podporu trasy definované uživatelem). Tím se zajistí, že provoz směřující do privátních koncových bodů neobejde bránu Azure Firewall.

Důležité

Ve výchozím nastavení se předpony RFC 1918 automaticky zahrnou do předpon privátního provozu brány Azure Firewall. U většiny privátních koncových bodů to stačí k tomu, aby se zajistil provoz z místních klientů nebo v různých virtuálních sítích připojených ke stejnému zabezpečenému centru, zkontroluje brána firewall. V případě, že se provoz směřující do privátních koncových bodů nezaprotokoluje v bráně firewall, zkuste přidat předponu /32 pro každý privátní koncový bod do seznamu předpon privátního provozu.

V případě potřeby můžete upravit předpony CIDR, které se kontrolují přes Azure Firewall, v zabezpečeném centru následujícím způsobem:

Přejděte do zabezpečených virtuálních center v zásadách brány firewall přidružených k bráně Azure Firewall nasazené v zabezpečeném virtuálním centru a vyberte zabezpečené virtuální centrum, ve kterém je nakonfigurované filtrování provozu určeného k privátním koncovým bodům.

Přejděte do konfigurace zabezpečení a v části Privátní provoz vyberte Odeslat přes bránu Azure Firewall.

Výběrem předpon privátního provozu upravte předpony CIDR, které se kontrolují přes Azure Firewall v zabezpečeném virtuálním centru, a přidejte jednu předponu /32 pro každý privátní koncový bod.

Pokud chcete zkontrolovat provoz z klientů ve stejné virtuální síti jako privátní koncové body, není nutné přepsat trasy /32 z privátních koncových bodů. Pokud jsou v podsítích privátních koncových bodů povolené zásady sítě, přednost má trasu definovanou uživatelem s širším rozsahem adres. Nakonfigurujte například tuto trasu definovanou uživatelem s typem dalšího segmentu směrování nastavenou na virtuální zařízení, adresu dalšího segmentu směrování nastavenou na privátní IP adresu brány Azure Firewall a cíl předpony adresy nastavenou na podsíť vyhrazenou pro všechny privátní koncové body nasazené ve virtuální síti. Šíření tras brány musí být nastaveno na Ano.

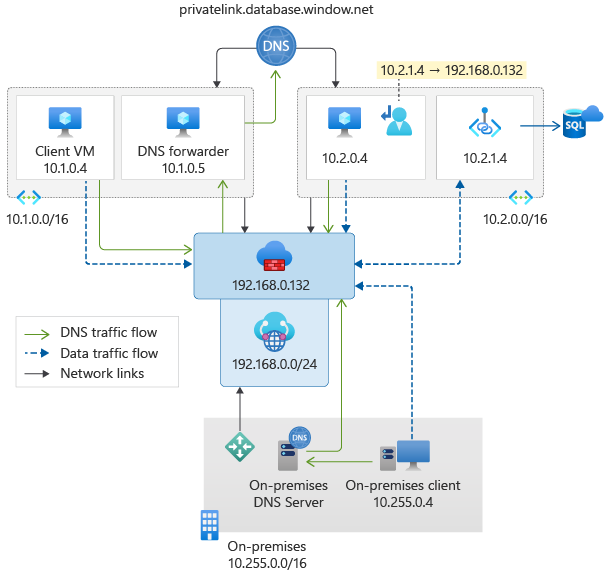

Následující diagram znázorňuje toky provozu DNS a dat pro různé klienty pro připojení k privátnímu koncovému bodu nasazeného ve službě Azure Virtual WAN:

Řešení problému

Hlavními problémy, které můžete mít při pokusu o filtrování provozu směřujícího do privátních koncových bodů prostřednictvím zabezpečeného virtuálního centra, jsou:

Klienti se nemůžou připojit k privátním koncovým bodům.

Azure Firewall se vynechá. Tento příznak můžete ověřit tak, že v bráně Azure Firewall chybí položky protokolu pravidel sítě nebo aplikací.

Ve většině případů jeden z následujících problémů způsobuje tyto problémy:

Nesprávný překlad názvů DNS

Nesprávná konfigurace směrování

Nesprávný překlad názvů DNS

Ověřte, že jsou servery DNS virtuální sítě nastavené na Vlastní a IP adresa je privátní IP adresa služby Azure Firewall v zabezpečeném virtuálním centru.

Azure CLI:

az network vnet show --name <VNET Name> --resource-group <Resource Group Name> --query "dhcpOptions.dnsServers"Ověřte, že klienti ve stejné virtuální síti jako virtuální počítač pro předávání DNS můžou přeložit veřejný plně kvalifikovaný název domény privátního koncového bodu na odpovídající privátní IP adresu tím, že se přímo dotazuje na virtuální počítač nakonfigurovaný jako předávací modul DNS.

Linux:

dig @<DNS forwarder VM IP address> <Private endpoint public FQDN>Prozkoumejte položky protokolu brány Azure Firewall služby AzureFirewallDNSProxy a ověřte, že může přijímat a překládat dotazy DNS z klientů.

AzureDiagnostics | where Category contains "DNS" | where msg_s contains "database.windows.net"Ověřte, že je povolený proxy server DNS a vlastní server DNS odkazující na IP adresu IP adresy virtuálního počítače pro předávání DNS je nakonfigurovaný v zásadách brány firewall přidružených k bráně Azure Firewall v zabezpečeném virtuálním centru.

Azure CLI:

az network firewall policy show --name <Firewall Policy> --resource-group <Resource Group Name> --query dnsSettings

Nesprávná konfigurace směrování

Ověřte konfiguraci zabezpečení v zásadách brány firewall přidružených ke službě Azure Firewall nasazené v zabezpečeném virtuálním centru. Ujistěte se, že se ve sloupci PRIVÁTNÍ PROVOZ zobrazuje jako zabezpečená službou Azure Firewall pro všechna připojení virtuální sítě a větví, pro která chcete filtrovat provoz.

Ověřte konfiguraci zabezpečení v zásadách brány firewall přidružených ke službě Azure Firewall nasazené v zabezpečeném virtuálním centru. V případě, že se provoz směřující do privátních koncových bodů nezaprotokoluje do brány firewall, zkuste přidat předponu /32 pro každý privátní koncový bod do seznamu předpon privátního provozu.

V zabezpečeném virtuálním centru v rámci virtuální sítě WAN zkontrolujte efektivní trasy pro směrovací tabulky přidružené k virtuálním sítím a větvím připojení, pro která chcete filtrovat provoz. Pokud byly přidány položky /32 pro každý privátní koncový bod, pro který chcete zkontrolovat provoz, ujistěte se, že jsou uvedené v efektivních trasách.

Zkontrolujte efektivní trasy na síťových kartách připojených k virtuálním počítačům nasazeným ve virtuálních sítích, pro které chcete filtrovat provoz. Ujistěte se, že pro každou privátní IP adresu privátního koncového bodu existují položky /32, pro které chcete filtrovat provoz (pokud je přidaný).

Azure CLI:

az network nic show-effective-route-table --name <Network Interface Name> --resource-group <Resource Group Name> -o tableZkontrolujte směrovací tabulky místních směrovacích zařízení. Ujistěte se, že se učíte adresní prostory virtuálních sítí, ve kterých jsou nasazené privátní koncové body.

Azure Virtual WAN neinzeruje předpony nakonfigurované v rámci předpon privátního provozu v konfiguraci zabezpečení zásad brány firewall do místního prostředí. Očekává se, že položky /32 se ve směrovacích tabulkách místních směrovacích zařízení nezobrazují.

Prozkoumejte protokoly AzureFirewallApplicationRule a AzureFirewallNetworkRule služby Azure Firewall. Ujistěte se, že se protokoluje provoz směřující do privátních koncových bodů.

Položky protokolu AzureFirewallNetworkRule neobsahují informace o plně kvalifikovaném názvu domény. Při kontrole pravidel sítě filtrujte podle IP adresy a portu.

Při filtrování provozu směřujícího do privátních koncových bodů služby Azure Files se položky protokolu AzureFirewallNetworkRule generují pouze při prvním připojení klienta ke sdílené složce nebo připojení k této sdílené složce. Azure Firewall negeneruje protokoly pro operace CRUD pro soubory ve sdílené složce. Důvodem je to, že operace CRUD se přenášejí přes trvalý kanál TCP otevřený při prvním připojení klienta ke sdílené složce nebo připojení k této sdílené složce.

Příklad dotazu protokolu pravidel aplikace:

AzureDiagnostics | where msg_s contains "database.windows.net" | where Category contains "ApplicationRule"